新しいDDoS攻撃の傾向がセキュリティ専門家によって観察されました. 新しい方法は、ドメインネームシステムに依存しています (DNS) 攻撃をより効率的にするためにテキストレコードを使用する増幅. サイバー犯罪者は、キャンペーンでホワイトハウスのプレスリリースの一部を使用しています.

このアプローチは真新しいものではありません, しかし、Prolexic Security Engineering and Research Teamは、先月、インシデントの数が増加していることを確認しました。.

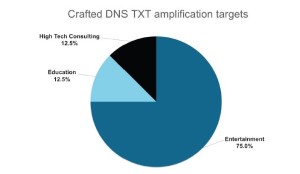

最も対象となるセクター

TXTレコードは、過去に政府のWebサイトを標的とした攻撃で使用されてきました. サイバー犯罪者の新しい目標は、大きな応答サイズを提供することです, 大きな影響を保証します.

典型的なDDoS攻撃では, 大量のリクエストをサーバーに配信することにより、ターゲットサーバーがダウンしています. このように情報を処理することはできません.

調査チームは、これらが主に対象となるセクターであると報告しています:

- ハイテクコンサルティング– 12.5%

- 教育 - 12.5%

- エンターテイメント - 75%

元のテキストの一部は、guessinfosys.comドメインから取得されます. それらはDDoSリフレクション攻撃で使用されています. この方法には、ハッカーのターゲットに悪意のあるトラフィックを反映する中間の被害者が含まれます.

15時間の攻撃

インシデントの検査, 専門家は、DNSTXT増幅方式を使用したDDoS攻撃がより長いキャンペーンの一部であったことを明らかにしました, その中で最も長いものは15時間以上続きました.

分析は、ハッカーがソースポートを使用したことを示しています 53 攻撃のために. 彼らが狙っていたのは 80.

DNSで増幅されたDDoS攻撃, 詐欺師は、被害者のIPアドレスを使用してサーバーにリクエストを送信します. こちらです, サーバーがリクエストよりも大きなレスポンスを返すため, パケットは侵入先のマシンに送信され、サービス拒否状態になります. PLXsertは4.3Gbpsでピーク帯域幅を報告しました.

専門家はACLの使用を推奨しています (コントロールリストへのアクセス) 防御の一形態として. これは、帯域幅が攻撃で生成できる範囲を超えている場合にのみ機能します.