21世紀の最新トレンド– IoT, 私たちの日常生活に革命を起こすために組織されたデバイスの一般的なシステムは、ハッカーの遊び場になりつつあります. これは主に、そのようなハッキングがどのように機能するかを発見することによってセキュリティを向上させることを常に楽しみにしているITセキュリティ専門家にとって特に興味深いものになります。. それは、リバースエンジニアとハッカーの間の猫とマウスのゲームになりました。これらのデバイスをハッキングするだけでなく、そのアクセスを使用して、何らかの方法で相互接続されている他のデバイスをハッキングします。.

21世紀の最新トレンド– IoT, 私たちの日常生活に革命を起こすために組織されたデバイスの一般的なシステムは、ハッカーの遊び場になりつつあります. これは主に、そのようなハッキングがどのように機能するかを発見することによってセキュリティを向上させることを常に楽しみにしているITセキュリティ専門家にとって特に興味深いものになります。. それは、リバースエンジニアとハッカーの間の猫とマウスのゲームになりました。これらのデバイスをハッキングするだけでなく、そのアクセスを使用して、何らかの方法で相互接続されている他のデバイスをハッキングします。.

InfoSec Handlers DiaryBlogの研究者JohannesUllrichが、DVRを乗っ取って、他のデバイスにアクセスするためのサイバー兵器として使用する方法について説明しています。:

「2年以上前, 悪用されたDVRがインターネット上の他のデバイスを攻撃するためにどのように使用されているかについて報告しました. 当時, 今日のような, 脆弱性は、些細なデフォルトのパスワードを持つオープンなtelnetサーバーでした……

Webベースのインターフェースを介してオンにすることはできなくなりました, しかし、を使用することによってのみ “物理的” 付属のモニターを介してDVRに接続しているユーザーに表示されるインターフェース。」

マルウェア研究者はまた、主にDVRデバイスを介して世界中のボットネットによって実行されたDDoS攻撃に関するレポートを述べています. 実際には, 以上が検出されました 100 ボットネットに結合された数千のデバイスは、 大規模なDDoS攻撃 以上の 1TBps (1 000 000MBps). このような攻撃は、ハッカーの機会として機能するため、これらのIoTデバイスを介して発生する可能性があります. このようなデバイスはパッシブであり、そのセキュリティは組織によって適切に監視されていないことが多いためです。, 彼らは儲かるターゲットです.

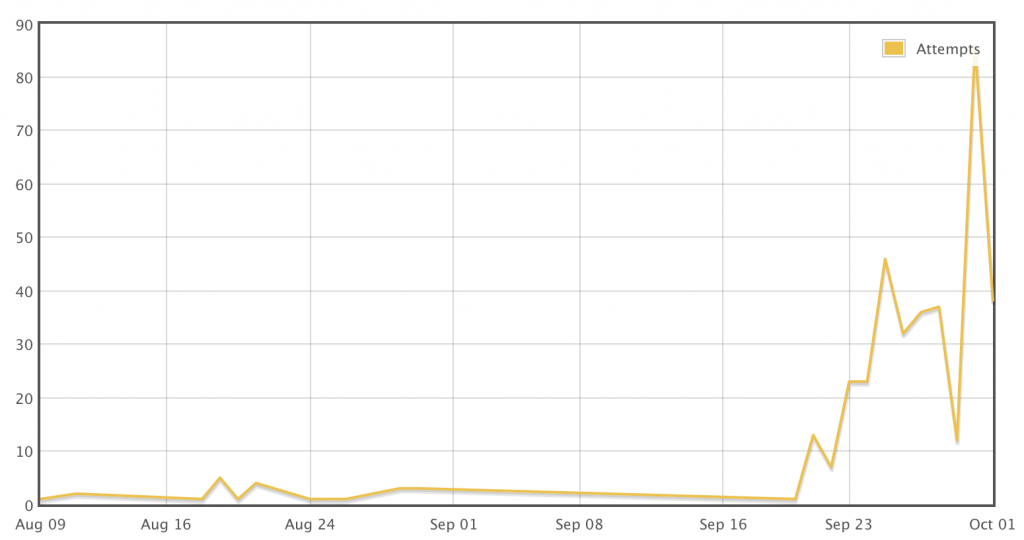

ウルリッヒはまた、10月の初めから感染症が大幅に増加していることを示す彼の研究のように見えるもののグラフを表示します:

ソース: JohannesUllrichのInfoSecレポート

ソース: JohannesUllrichのInfoSecレポート

研究者は、今日のIoTデバイスの多くが適切に更新されておらず、十分に強力なパスワードが含まれていないことを今でも確信しています。. はい, パスワード自体は非常に複雑な場合があります, ただし、一部のDVRデバイスには弱い暗号化が含まれているため、ハッカーが時間の経過とともに暗号化に侵入する可能性があります.

ヨハネスも実験を行った. 彼は古いDVRデバイスをセットアップした後、そのデバイスでネットワークスニファを実行して、パケットを追跡し、デバイスのネットワーク接続で何が起こるかを監視しました。.

結果は驚くべきものでした– UllrichがIoTデバイスをセットアップし、接続した直後, 接続の試みが現れ始めました. DVRに接続する主な方法はTelnet経由でした. 研究者はまた、DVRデバイスのtelnetサーバーが時々応答しなくなるほど多くの攻撃があったと報告しています.

研究者はまた、正しいパスワードを取得することに成功したいくつかの異なる攻撃を報告します, それらのほとんどとは異なり.

Johannesによる最新の感染方法は、bashまたはpython言語でスクリプトを悪用してマルウェアをダウンロードする以前のエクスプロイトキットとは異なり、コード行とバイトに関して最新の攻撃は非常に小さかった。.

これらの小さなバイナリは、感染に対して脆弱な相互接続されたホストのスキャンを開始し、セキュリティで保護されていないポートを介してリモートサーバーにレポートを送信すると考えられているため、「レコン」として機能していたと報告されています。. マルウェアの研究者は、1時間あたりの成功につながるハッキングの試みを数回受けたと結論付けました.

IoTハッキングの収益

スマートIoTデバイスのネットワークがある場合, それらがDVRまたは他のものであるかどうか, Ullrichの推奨事項に従って、パスワードに使用したパスワードと、それらの暗号化と強度を分析する必要があります。. そして、これらのタイプの脅威がIoTを使用しているすべての人にもたらす危険性についての認識を高めることを強くお勧めします, 特に家庭やオフィスのネットワーク.