まだ進行中の最近のランサムウェアの発生に関連しているランサムウェアウイルスPetyaの背後にある作成者, マスター復号化キーをリリースしました. ヤヌス吹き替え, Petyaの作成者はアウトブレイク攻撃に関与しておらず、後に彼のウイルスが別のエンティティから海賊版になり、多くの人がNotPetyaウイルスと呼ぶものに再変更されたことが判明しました。. 先月ヒットしたPetyaの新しい修正された亜種は、主にサイバー兵器として作成されたことが後にセキュリティ専門家によって確立されました。, ランサムウェアより, 身代金を支払ってもウイルスはファイルを解読できないからです. これにより、脅威とは何の関係もなく、ランサムウェアの被害者を支援したいと考えていた元の作者であるJanusにたどり着きます。.

まだ進行中の最近のランサムウェアの発生に関連しているランサムウェアウイルスPetyaの背後にある作成者, マスター復号化キーをリリースしました. ヤヌス吹き替え, Petyaの作成者はアウトブレイク攻撃に関与しておらず、後に彼のウイルスが別のエンティティから海賊版になり、多くの人がNotPetyaウイルスと呼ぶものに再変更されたことが判明しました。. 先月ヒットしたPetyaの新しい修正された亜種は、主にサイバー兵器として作成されたことが後にセキュリティ専門家によって確立されました。, ランサムウェアより, 身代金を支払ってもウイルスはファイルを解読できないからです. これにより、脅威とは何の関係もなく、ランサムウェアの被害者を支援したいと考えていた元の作者であるJanusにたどり着きます。.

マスターキーはすべてのバージョンで機能します

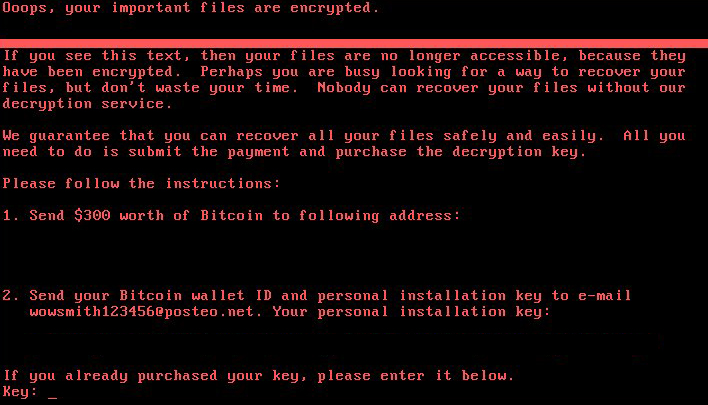

Janusがウイルスのマスターキーを正式にリリースしました, これは、Petyaランサムウェアのすべてのバージョンで機能すると報告されています, ゴールデンアイ感染を含む.

著者 (@JanusSecretary) 伝えられるところによると、彼のツイートで復号化キーが漏洩し、ファイルのダウンロードにつながった, natalya.aes-256-cbcという名前.

ファイル, ただし、パスワードで保護されています, btセキュリティの専門家が簡単に復号化できます. ECB暗号化モードのAES-256暗号であるキーを使用したファイルの復号化プロセスの後、secp192k1プライベートキーが表示されます。. 以下のように報告されています:

38dd46801ce61883433048d6d8c6ab8be18654a2695b4723

これまでのすべてのPetyaバージョンを振り返って, 最初のウイルスであったRedPetyaがクラックされ、それによって暗号化されたハードドライブを正常にデコードできます, leo_and_stoneに感謝します(https://twitter.com/leo_and_stone) マルウェア研究者. RedPetyaの2番目のバージョン, Green PetyaまたはMischaランサムウェアとして知られているものは、ブルートフォース攻撃を受ける可能性があり、キーをクラックする可能性があります。 3 に 4 日々.

ゴールデンアイバージョン, これは後で出てきたPetyaのバージョンでもあります, このキーを使用して復号化できます.

ただし、復号化できないのは最新のPetyaバリアントです, 多くの人がEternalPetyaまたはNotPetyaと呼んでいます (PinkPetya). この主な理由は、このウイルスの修正バージョンの背後にいるサイバー犯罪者が、Janusが使用したものとは異なる公開鍵とその鍵を使用したことです。 (サルサ) 永久に消去されます. ランサムウェアはまた、ハードドライブのメモリを空のスペースで上書きします, つまり、直接ワイプします, 暗号化する代わりに–非常に過酷なアクション. ただし、マスターキーはPetyaのこれらのバリアントで機能します: