セキュリティ研究者は最近、AzureBlobストレージでホストされている閉じ込められたPDFファイルの奇妙なケースを検出しました. すなわち, このケースでは、Microsoft SSL証明書で保護するために、攻撃者のフィッシングフォームをAzureBlobStorageに保存する必要があります。.

閉じ込められたPDFはOfficeにリンクされています 365 AzureBlobストレージでホストされているフィッシングページ, そのため, Microsoftが発行したドメインとSSL証明書があります, Netskopeの研究者が発見.

Microsoftドメインの組み合わせに注意する必要があります, 証明書, とコンテンツにより、このフィッシングスキームは特に説得力があり、認識が困難です。. 彼らの分析中, 研究者は、AzureBLOBストレージでホストされている同様のフィッシングサイトを特定しました.

AzureBlobフィッシング攻撃の説明

他のフィッシングシナリオと同様に, 悪意のあるPDFは、電子メールの添付ファイルとして被害者に配信されます. これらはスマートな方法で作られています, 正当なソースからの正当なコンテンツを含む.

“この場合, ドキュメントは元々メールで届き、Googleドライブに保存されました, Netskope Advanced Threat Protectionがファイルを検出し、潜在的なクレデンシャルの損失またはファンアウトを防止した場所“, 研究者 了解しました.

PDFの分析

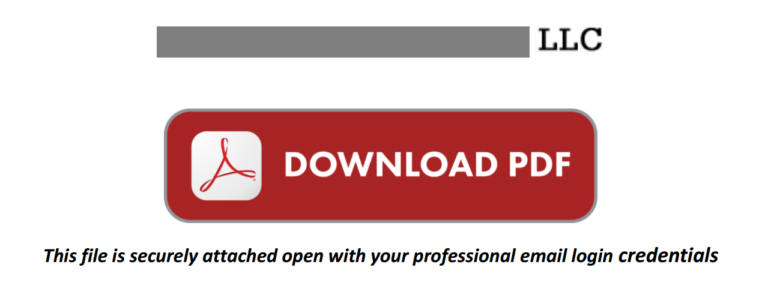

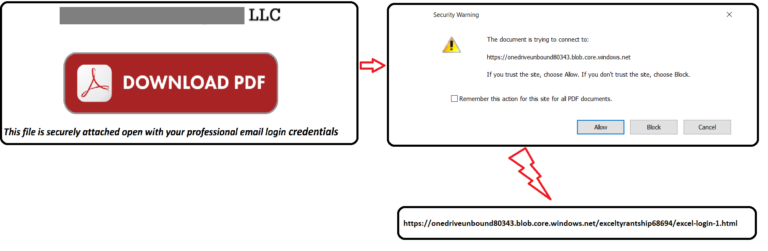

この特定のフィッシングキャンペーンで配布されたPDFは、デンバーを拠点とする法務になりすます. それは「スキャンしたドキュメント…Review.pdfをご覧ください」. PDFには、実際のPDFをダウンロードするリンクがあります:

「PDFのダウンロード」ハイパーリンクをクリックしたら, 被害者には、ドキュメントが次のAzureBLOBストレージURLに接続しようとしていることを説明するメッセージが表示されます – https://onedriveunbound80343[.]blob.core.windows.net:

フィッシングページはAzureBLOBストレージでホストされ、Microsoftが発行した有効なSSL証明書と、Microsoftが所有するドメインでのホスティングが保証されます。. これらの2つの要因により、フィッシングの試みは非常に洗練され、認識が困難になります。. 研究者が指摘したように, 「「MicrosoftドメインとMicrosoft発行のSSL証明書を確認する, Officeを求めるサイトで 365 クレデンシャルは、サイトが合法であることを示す非常に強力な証拠です, そして、ユーザーに自分の資格情報を入力するように説得するのに十分である可能性があります」.

ユーザーがクリックすると, 彼の資格情報はこの場所にアップロードされます: https://searchurl[.]bid / livelogins2017 / finish40.php. それで, ユーザーは、BLOBストレージでホストされている別のフィッシングページにリダイレクトされます.

後で, ユーザーは、保護されたドキュメントをダウンロードするためにポーズをとっているいくつかのランディングページに一連のリダイレクトを実行しています. ついに, ユーザーは最終的にMicrosoftページにリダイレクトされます, しかし、被害者のマシンにドキュメントはダウンロードされません. ドキュメントがダウンロードされていないため, 被害者は、資格情報を再検証するか、別のアカウントに関連する資格情報を入力しようとする可能性があります.

このようなフィッシング攻撃者に対抗するため, 研究者の推奨は常にリンクのドメインをチェックすることです, と:

機密性の高いサービスにログインするときに通常使用されるドメインを把握する. さらに, 一般的なオブジェクトストアドメインを識別できる, AzureBLOBストレージで使用されるものなど. この知識は、巧妙に作成されたフィッシングサイトと公式サイトを区別するのに役立ちます.