フィッシングキャンペーンは絶えず進化しており、ユーザーをだますためにかなり珍しい方法を採用しています. そのようなキャンペーンの1つは、カスタムを利用するフィッシングキャンペーンに出くわしたMicrosoftの研究者によって発表されたばかりです。 404 ユーザーに関連するクレデンシャルを公開させるためのエラーページ.

フィッシングキャンペーンはカスタムを使用 404 エラーページ

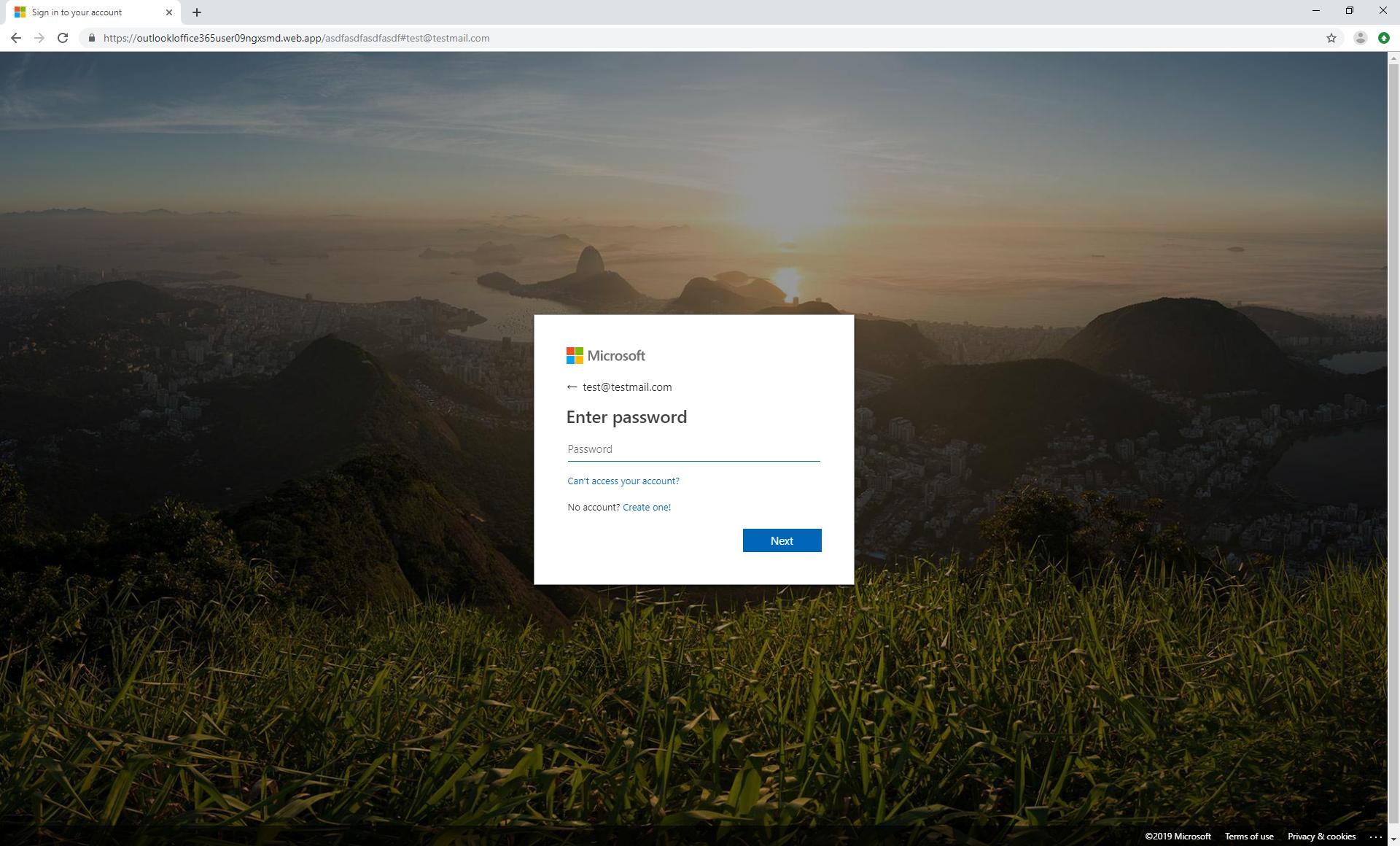

そう, これらの攻撃はどのように実行されますか? 最初のステップでは、攻撃者がドメインを登録する必要があります. それで, カスタム 404 より一般的なフィッシングランディングページの代わりにページが作成されます. 偽のエラーページには、潜在的な被害者がMicrosoftのクレデンシャルを入力するように求められる偽のログインフォームが表示されます。. このアプローチにより、詐欺師はフィッシングランディングページのURLを多数持つことができ、そのすべてが1つの登録済みドメインで生成されます。. これが可能なのは:

奇形だから 404 ページは、攻撃者が制御するドメインに存在しないURLに配信されます, フィッシング詐欺師はキャンペーンにランダムなURLを使用できます. また、攻撃者がドメインをランダム化することもわかりました, フィッシングURLの数を指数関数的に増加させる.

一連のMicrosoftセキュリティインテリジェンスによると ツイート, “the 404 見つからないページは、リンク切れまたはデッドリンクにヒットしたことを示します-リンク切れでない場合を除きます“.

どうやら, セキュリティチームは、フィッシングメールの分析中にキャンペーンを発見しました. 習慣 404 このページは、正規のMicrosoftアカウントのサインインページのように見えるように設計されています, ユーザーをだまして資格情報を明らかにする, 研究者は言った.

フィッシングは一般的な脅威です. アバナンの 2019 グローバルフィッシュレポートは最近、 “に1つ 99 メールはフィッシング攻撃です, 悪意のあるリンクと添付ファイルを主なベクトルとして使用します。分析したフィッシング攻撃のうち, 25% バイパスされたOffice 365 安全, ハッカーがゼロを利用する新しい難読化手法を設計するにつれて増加する可能性のある数- プラットフォームの日の脆弱性“.