次の資料は、組織のサイバーセキュリティの認識を高め、ランサムウェアの脅威に対する適切な保護アドバイスを提供するために作成されています.

次の資料は、組織のサイバーセキュリティの認識を高め、ランサムウェアの脅威に対する適切な保護アドバイスを提供するために作成されています.

ランサムウェアがランダムなアイデアから百万ドル規模のビジネスに成長し、攻撃のほとんどが組織に対して行われているため, この分野を調査し、組織を適切に保護する方法と、これを実行するために必要なシステムについて、いくつかの興味深いアイデアをもたらすことにしました。. 研究中, ランサムウェアがどのように配布され、どのように組織を標的にするかをよりよく理解するのに役立つ、いくつかの非常に興味深いプレゼンテーションとネットワークトポロジに遭遇しました。.

リサーチ

調査中に偶然見つけた興味深いプレゼンテーションの1つは、医療におけるサイバーセキュリティに関するプレゼンテーションでした。 ヘルスケアコンプライアンスインスティテュート

今, 尋ねるだろう, ヘルスケアサイバーセキュリティに焦点を当てる理由. これを行うには非常に正当な理由があります, そしてそれはヘルスケアが 80% 攻撃の, 主にセクターに投入された資金と身代金を支払う能力のため. そしてそれも非常に効果的です; ほとんどの医療機関は、重要なデータを取り戻すために身代金を支払っています.

そして、ヘルスケアセクターが変化し、その中にますます多くのテクノロジーを実装していることを考えると, そしてさらに多くのIoTガジェット, ネットワーク管理者は、今日の世界の速いペースに適切に対応するのに役立つ適切なネットワークを構築することが重要です。.

脅威

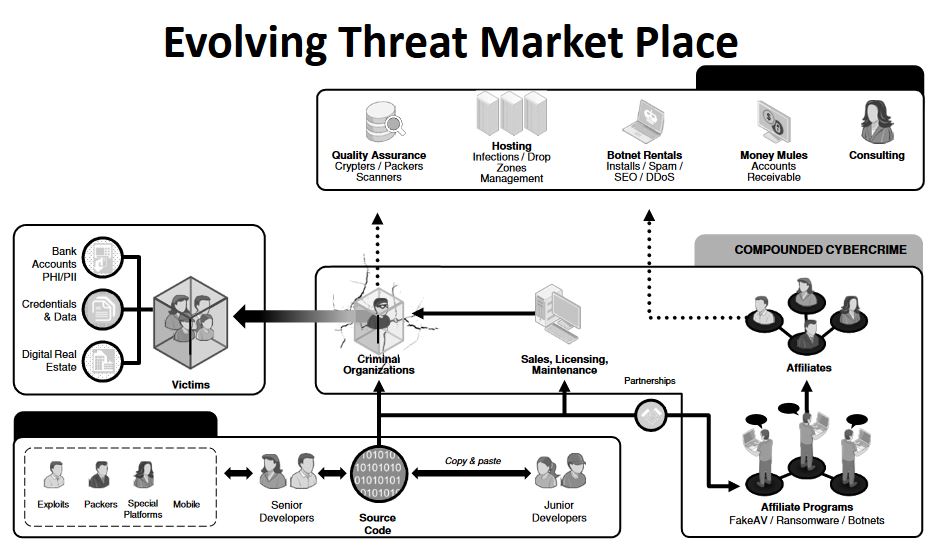

平均を見ると 21st-世紀のランサムウェア それを理解するのに多くの時間はかかりません. ほとんどの単純な脅威は通常、地下市場で購入されます, そして彼らは彼らと一緒にライセンスとサポートさえ持っています, つまり、ランサムウェアウイルスを習得して使用するための明確なスキルは必要ありません。. 基本的, ランサムウェアの感染プロセスを複数の異なるフェーズに分割する必要がある場合, HCIの研究者が行ったように, 最終的には4つの主要な制御領域になります:

- 感染と配布のプロセス.

- ウイルス自体とその管理.

- 使用される暗号化.

- 身代金の支払い.

画像ソース: ヘルスケアコンプライアンスインスティテュート (ベッキー・スミス)

画像ソース: ヘルスケアコンプライアンスインスティテュート (ベッキー・スミス)

私たちが話すとき 感染と流通, これは、サイバー犯罪者がほとんどのエネルギーを投入する最も重要な分野の1つであることを認識しなければなりません。. これは主に、ランサムウェアが急速に成長しており、ウイルスの市場が非常に競争が激しくなっているためです。, そして誰もがその仕事に最適なツールを持っている人をめぐって争っています. 感染のための最もよく知られているツールは、感染を成功させるためのツールです。. これらはいわゆるクリプターです, パッカー, 難読化を確実にするスキャナーおよびその他のツール. サイバー犯罪組織は、これらのツールを優先事項としています, そして彼らはそれらのツールに多くの投資をします, 企業がソフトウェアのバグを見つけるために投資する方法と似ています, 例えば. そして、感染が鍵である間, 感染の原因となる悪意のあるファイルの拡散について話すことも重要です. これは、サイバー犯罪組織がこのためのリソースを持っていない場合にパートナーに頼ることが多い場所です. これらのパートナーは通常、この分野での豊富な経験と多くのリソースを備えたブラックハットハッカーです。. これらのリソースはボットネットです, DDoSツール, およびハードウェア, 偽の電子メールアドレスのめちゃくちゃ巨大なデータベース, 黒のSEOツールや簡単な.exeファイルを数時間で有名にすることができる他の多くのツール. その後, 配布サイトのホスティングの問題があります, C2サーバーとも呼ばれ、通常は匿名化され、実際のウイルスを実行する前にテストされます。. これらのゴーストホストの寿命は非常に短いです, 特にペイロードを含む配布サイトの場合. だから、これは流通と感染に関してそれを要約します.

話し合うとき ウイルスファイルとその管理, それはすべてプログラマーに帰着します. これは通常、過小評価されている人や、プログラミングスキルセットを使用して余分なお金を稼ぐことにした人です。. これらの開発者は、ランサムウェア感染のソースコードを作成し、ウイルスを売りに出します, 通常、深層ウェブで. 一部のサイバー犯罪組織, でも, 仕事をする開発者がいる可能性があります, 他人からコードを購入するリスクを冒す代わりに, 信頼できない人. いずれにせよ, ウイルスは適切にプログラムされ、ユーザーに感染したことを表明するのに適している必要があります. さらに, 多くのサイバー犯罪者は、ウイルス自体を変更する機能を高く評価しています–カスタム壁紙, アンチVMツール, 拡張機能を変更するツール, ファイル名, カスタム身代金メモ, 等. オンラインで販売されている一部のランサムウェアウイルスは、コマンドアンドコントロールWebサイトのホスティングサービスを提供することさえ報告されています, 感染したすべてのコンピューターの管理者パネルが表示されます.

そして私たちが話すとき 管理パネルと感染プロセスの制御, 支払いとペイオフの管理について話し合う必要があります. サイバー犯罪組織は通常、顧客サポートが非常に重要であるため、被害者が彼らと通信できる匿名の電子メールまたは匿名のTorベースのWebページを使用します. 組織が攻撃された場合, 身代金の額が大幅に多いことを知っておくことが重要です.

攻撃

特定の組織への攻撃の場合, 例えば, 実施される病院, サイバー犯罪者はまず、攻撃しようとしている組織について調査を行います。. 彼らはネットワークを検査し、部分的に侵入して、それがトポロジーであるかどうかを確認します。. 次に、開発者やアフィリエイトに連絡して、組織自体の特定のソフトウェアに適した難読化ツールとツールを提供します。. 例えば, 病院内のコンピューターが更新されたバージョンのWindowsを実行している場合 10 高度なマルウェア対策保護付き, 攻撃者は難読化を選択します, これは、正当なrundll32.exeプロセスにコードを挿入することにより、ウイルスを機械学習から隠します。, 最新のように CERBERランサムウェア 文字列はやっています.

それで, 攻撃者は配信プロセスを開始します, 組織内の一部のコンピューターがすでに破損している場合, 彼らはそれを使用し、ボットネットまたは他の中間マルウェアを拡散します. もう1つの方法は、組織内のユーザーの電子メールをハッキングする場合です。, 例えば, 上級管理職であり、感染ファイルを添付ファイルとして含む大量のスパムメールを送信します. このテクニックは非常に効果的です, また、一部の攻撃者は、非常によくマスクされ、元の電子メールと区別できないなりすましメールを使用していると報告されています。.

次の段階は、感染が発生するのを待って、プロセスを制御し、見返りが得られるのを待っている間、身を低くすることです。. そこから、複数の「マネーミュール」アカウントが通常、オンライン暗号通貨アカウントの洗練されたネットワークで使用され、複数のアフィリエイトウォレットに支払われます. それで, 支払われた金額は通常、資金を完全に隠し、ウイルスの作者に支払いを行うビットコインミキシングサービスを通じてロンダリングされます.

反撃する方法?

マルウェア研究の幅広いバックグラウンドを持つ専門家は、ネットワーク管理者とセキュリティ専門家が組織の保護を計画する際にこれらの4つの主要なフェーズに焦点を当てるべきであると概説しています:

防衛と予算管理の準備

このフェーズには、サイバーセキュリティへの投資の処理と、短期間の達成のために実行する必要のあるアクティビティの分離が含まれます(ハードウェア, ソフトウェア, 等) と長期(従業員教育) 目標.

保護と侵入検知

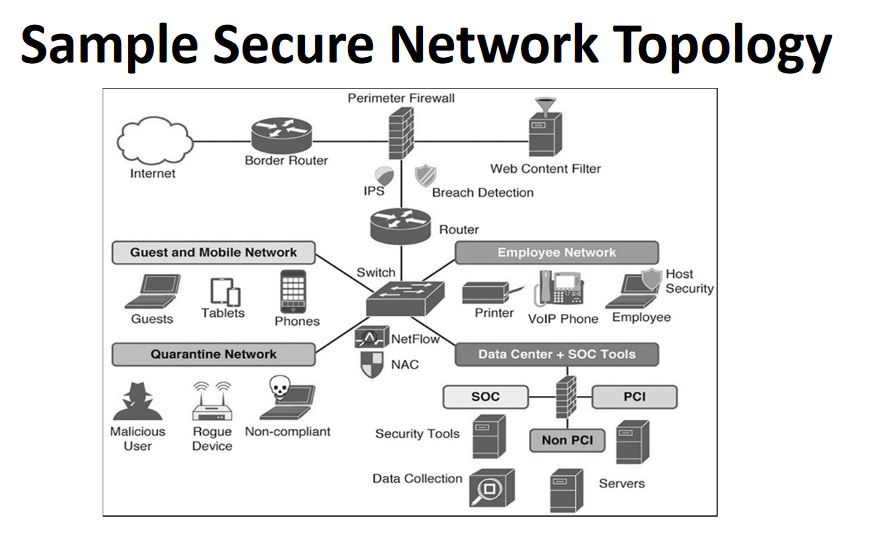

これはおそらく最も重要な領域です, 研究所の研究者によると. これには、サイバーセキュリティを念頭に置いた適切なネットワークの構築が含まれます. 基本的, このようなネットワークは、従業員をゲストユーザーから完全に分離し、以下の研究者によって作成されたトポロジに示されているように、デバイスの3番目のグループを作成することに焦点を当てる必要があります。:

上から見えるように, NAC (ネットワークアドミッションコントロール) NetFlow機能と組み合わせて使用されています. NACが使用される主な理由は、事前に構成されたネットワーク基準とポリシーに基づいて複数のネットワークリソースを制限するためです。. これらのポリシーがデバイスによって満たされなかった場合, NACは、他のどのネットワークにもそれを許可せず、すべての中で最も低いアクセス許可を持つ隔離ネットワークに残します. The NetFlow機能 メインデバイスに出入りするデバイスのトラフィックを収集するために使用されます (元. スイッチ). また、通過するデータを確認し、このデータが侵入的に動作する、いわゆるアプリケーション分析も備えています。.

そしてそれらの機能に加えて, ネットワーク全体に他の複数の保護レイヤーが追加されている場合もあります, 検疫だけでなく. ベストプラクティスは、メインコントローラーデバイスを中心に構築された各サブネットワークに保護を追加し、ネットワークを相互接続したまま、管理者アカウントのみに限定して、ネットワークを可能な限り分離することです。.

脅威への対応

これは、感染がすでに避けられない領域です. いつもの, 適切に保護されている組織には、攻撃を受けたときの反応や連絡先に関して頻繁に変更されるプロトコルがあります。. HCIの研究者によると, これらのプロトコルには、いくつかの重要なプロセスが含まれる場合があります:

- データ相関.

- デバイスからのログのコレクション.

- 侵入と損害の報告.

- 情報を検索するための十分な知識ベースを持っている.

- 適切な脅威データベースがある.

- シナリオに基づく脅威と開発の調査.

いつもの, これは、平均的なネットワーク管理者が知ることができるものではありません. でも, 状況を調査するために、さまざまな分野のさまざまな専門家で構成されるチームが使用されている場合, 脅威に対処するための時間は急速に減少します. ただし、管理者は、脅威が発生したときに最初の応答を実行する方法についてトレーニングを受ける必要があります, そしてこのために, セキュリティ組織によるプロトコルを実装する必要があります, これは投資の準備段階に含める必要があります.

脅威の回復

システムのこの最後の側面には、従来のように回復するだけでなく、このタイプの将来の侵入が発生しないように改善および更新された方法で回復するための脅威の実装と学習が含まれます。. これには、脅威からの集約データを分析し、脅威の感染がどのように行われたかに関する重要な側面を実装することが含まれます。. 将来のリスクを最小限に抑えるために、ネットワークの適切な構成を可能な限り最善の方法で確保できます。.

結論

結論として, 組織のサイバーセキュリティへの焦点は、ここ数年で大金を費やしました. また、ランサムウェアによる攻撃のほとんどは、適切にバックアップおよび保護されていないシステムに対するものでした。. これが、投資として見るだけでなく、プロセス全体を徹底的に監視し、広範囲にわたって調査およびテストすることが強く推奨される理由です。. もちろん, これは、あなたが作成するという意味ではありません 100% ランサムウェア防止システム, しかし、それはそこにある最も洗練された脅威を撃退するセキュリティシステムをもたらすでしょう.

そしてさらに, IT分野として, サイバーセキュリティは、まったく新しいレベルのデータ管理とデバイスセキュリティ、つまりモノのインターネットに移行しています。. 私たちはすでに多くを見てきました IoTデバイス ハッキングされた, とのようなIoTボットネットで みらい, 専門家の焦点は、モバイルおよびIoTデバイスをより頻繁に処理することに焦点を当てるべきであると私たちは信じています, 次に、セキュリティを大きなデバイスに集中化するだけです, マルチレイヤスイッチのように, ルーター, ファイアウォールなど.