DarkHydrusトロイの木馬は、世界中のコンピューターユーザーに対して使用される危険な武器です。. 主に感染した文書を介して感染します. 私たちの記事は、収集されたサンプルと利用可能なレポートに従って、その動作の概要を示しています, また、ウイルスの除去を試みるのに役立つ場合があります.

脅威の概要

| 名前 | DarkHydrusトロイの木馬 |

| タイプ | トロイの木馬 |

| 簡単な説明 | DarkHydrusトロイの木馬は、コンピュータシステムに静かに侵入するように設計されたコンピュータウイルスです。. |

| 症状 | 犠牲者は感染の明らかな症状を経験しないかもしれません. |

| 配布方法 | ソフトウェアの脆弱性, フリーウェアのインストール, バンドルパッケージ, スクリプトなど. |

| 検出ツール |

システムがマルウェアの影響を受けているかどうかを確認する

ダウンロード

マルウェア除去ツール

|

| ユーザー体験 | フォーラムに参加する DarkHydrusトロイの木馬について話し合う. |

DarkHydrusトロイの木馬–配布方法

DarkHydrusトロイの木馬は、その背後にある犯罪集団にちなんで名付けられました. そのコードは、 RogueRobinトロイの木馬. 検出された攻撃キャンペーンは、いくつかの異なるバージョンを特徴としています 感染した文書, 具体的には、拡張子が.xlsmのExcelドキュメント. それらが開かれると、セキュリティ警告プロンプトが表示され、組み込みコンテンツを有効にするようにユーザーに求めます. 文書の分析は、取得されたサンプルが12月に作成されたことを示しています 2018 と1月 2019. 他のフォーマットも同じ目的で使用される可能性が非常に高いです: データベース, スプレッドシートとテキストドキュメント. スクリプトの実行が許可されるとすぐに、PowerShellスクリプトがトリガーされます。 |トロイの木馬のインストール. 主要なシステムデータを変更すると、コンピューターの起動時に自動的に起動するように設定されます.

このキャンペーンは現在、主要なペイロード配信デバイスとしてドキュメントを使用していますが、ハッカーが検討できる方法は他にもあります。. それらのいくつかは以下を含みます:

- 感染したソフトウェアインストーラー —同様の戦略は、エンドユーザーが頻繁にダウンロードする人気のあるアプリケーションのセットアップファイルにトロイの木馬配信コードを埋め込むことです。. サンプルプログラムには、システムユーティリティが含まれます, 創造性スイート, 最適化ツールと生産性アプリ. ファイルが実行されると、DarkHydrusトロイの木馬が展開されます.

- 電子メールフィッシングメッセージ —従来のランサムウェアの配信は、電子メールを介して送信される正当な通知を模倣したメッセージを送信することによって行われます。. 彼らはしばしば有名な会社になりすます, ボディレイアウトとテキストをコピーすることによる製品とサービス. 被害者が悪意のある要素またはファイルの添付ファイルのいずれかと対話するとすぐに、感染が開始されます.

- 悪意のあるサイト —感染をより蔓延させるために、ハッカーは正当なランディングページになりすます偽のサイトをモデル化できます, ソフトウェアベンダーサイト, ポータルなどをダウンロードする. 被害者が要素のいずれかと対話するたびに、DarkHydrusトロイの木馬感染が取得されます。これは、ファイルをダウンロードするとき、または単にスクリプトをクリックするときに発生する可能性があります。.

- ブラウザハイジャッカー —これらは、ハッカーによって作成され、通常はそれぞれのリポジトリにデプロイされるブラウザベースのプラグインです。. これは、偽の開発者の資格情報とユーザーレビューを使用して行われます. それらの説明には、パフォーマンスの強化または新機能の追加の約束が含まれます.

DarkHydrusトロイの木馬–詳細な説明

DarkHydrusトロイの木馬は以前の脅威のソースコードに基づいているため、その機能の多くが共有されます. ウイルスのインストール中、脅威はコンピュータの電源がオンになるたびに実行されるように設定されるため、削除が非常に困難になります. 感染が発生するとすぐに実行される他のコマンドは、 セキュリティバイパス機能. 感染したマシンのメモリをスキャンし、インストールされている仮想マシンホストを検索します, セキュリティスペシャリストが分析に使用する可能性のあるデバッグツールまたはサンドボックス環境. そのようなアプリケーションまたはサービスが実行されていることを検出すると、エンジンはすぐにシャットダウンします.

このトロイの木馬は、正規表現を使用してハッカーが制御するサーバーへの接続を設定します. これはDNSクエリとカスタムクエリを介して行われることに注意してください。. この特定のマルウェアの特徴は、個々の感染ごとにサブドメインを構築することです。. コード分析により、使用可能なコマンドのリストが明らかになります:

- ^キル —これにより、トロイの木馬を含むスレッドに強制終了が指示されます

- ^ $ fileDownload —指定されたファイルはハッカーが制御するサーバーにアップロードされます

- ^ $ importModule — PowerShellインスタンスを実行し、それをに追加します “モジュール” リスト

- ^ $ x_mode —代替スイッチをオンにします “x_mode” 代替コマンドチャネルに切り替えるモード

- ^ $ ClearModules —以前に実行されたものをクリアします “モジュール” リスト

- ^ $ fileUpload —このコマンドは、新しいファイルがアップロードされるパスを設定するために使用されます.

- ^ testmode —これは、ハッカーが制御するサーバーに安全に接続できるかどうかをチェックするテスト機能を実行します

- ^ showconfig —これにより、感染エンジンの現在の構成が生成されます

- ^ changeConfig —これにより、送信された入力パラメーターを取得してローカルインスタンスに保存する構成変更がトリガーされます

- ^ slp —これにより、スリープとジッターの値が設定されます

- ^終了 —トロイの木馬インスタンスを終了します

DarkHydrusトロイの木馬の新しい亜種は、 ハッカーコマンドを配信するためのインストルメンタルリポジトリとしてGoogleドライブを使用する. これは、事前定義されたハッカーアカウントにファイルをアップロードし、ドキュメントの変更を常にチェックすることによって行われます。. 入力されたコマンドは、入力されたフィールドに従って実行されます. アップロードされたドキュメントへのすべての変更は、感染したコンピューターで実行されるジョブと見なされます. サービスへの認証は、Googleドライブスキームに固有の特別なコマンドを介して行われます. ドキュメントにアクセスが許可される前に、特別なアクセストークンが取得されます.

ドメインの複雑なネットワークが明らかになりました。これは、トロイの木馬とそのインフラストラクチャを作成するために多くの作業が実装されていることを示しています。. そのコード分析は、システムに損害を与え、機密データを乗っ取ることができることを明らかにしています. これは、収集された情報を使用して一意のマシンIDを生成する特別なスクリプトを介して行われます。. 通常考慮される情報には2つのカテゴリがあります:

- 個人情報 —エンジンは、被害者のユーザーのIDを直接公開できる文字列を検索します. トロイの木馬は、メモリを検索するだけでなく、指示することもできます, だけでなく、ハードディスクの内容, リムーバブルデバイスと利用可能なネットワーク共有. 関心のあるデータには名前が含まれます, 住所, 電話番号, 位置データと保存されているアカウントの資格情報. 収集された情報は、次のような犯罪を実行するために使用できます 個人情報の盗難 と 経済的虐待.

- 機械情報 —トロイの木馬は、インストールされているハードウェアコンポーネントとシステム設定のレポートを生成できます. 広範なデータは、感染しているコンピューターの種類を判別するのに役立ちます. 統計情報は、トロイの木馬の更新を設計するときに役立ちます.

トロイの木馬にはさまざまな用途があり、感染したコンピュータを単純に追い抜くだけではありません。. 感染ルーチンの開始時に行われた複雑なインフラストラクチャと複雑なセキュリティバイパス手順の使用は、標的となる被害者がおそらく企業または政府機関であることを示しています. 将来のバージョンでは、新しい機能が追加され、すでに有効になっている機能が強化される可能性が非常に高くなります。. Googleドライブインフラストラクチャを使用すると、トロイの木馬クライアントがハッカーが制御する異常なサーバーに接続することが予想されるため、ネットワーク管理者が感染に気付くのが難しくなる可能性があります。.

データ盗難機能は、セキュリティアナリストに、これが妨害目的の武器である可能性があると信じる理由を与えます. エンジンは、両方のカテゴリの情報にわたって大量の情報を収集できます, ネットワークドライブにもアクセスする可能性がある. 特定の企業に対して協調攻撃が行われる場合、これは非常に強力な武器になる可能性があります.

実行されたコード分析は、トロイの木馬が広範囲のシステムデータにアクセスして変更できることを示しています:

- Windowsレジストリ — Windowsレジストリを変更すると、オペレーティングシステムとサードパーティアプリで使用される値の両方が危険にさらされる可能性があります. これにより、深刻なパフォーマンスの問題が発生し、エンドユーザーが通常使用する一部のサービスや機能にアクセスできなくなる可能性があります。. サードパーティアプリケーションに属するエントリを変更すると、予期しないエラーが発生する可能性があります.

- ブートオプション —これは、コンピュータの電源がオンになるとトロイの木馬が自動的に起動するように設定するために行われます。. 特定のアクションにより、リカバリブートメニューおよび設定へのアクセスが無効になり、ほとんどの手動リカバリガイドを使用できなくなる可能性があります.

- システムデータ —エンジンを使用して、バックアップを検索および識別できます, リカバリ中に使用されるシステムの復元ポイントおよびその他のファイル.

DarkHydrusトロイの木馬は複雑な脅威をもたらすため、コマンドが与えられるといつでも企業や政府機関で発生する可能性があり、既存の感染を特定してできるだけ早く削除する必要があります。. 将来のアップデートはそれをさらに強力な武器に変えることができます.

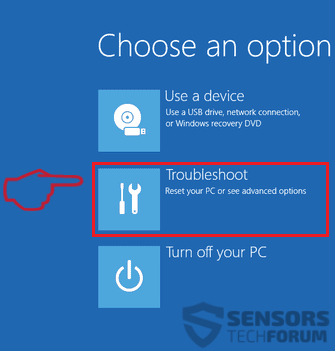

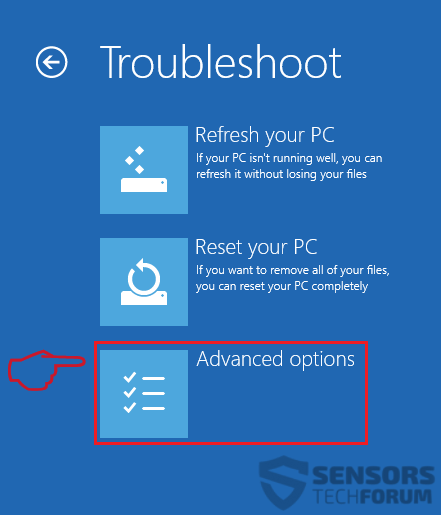

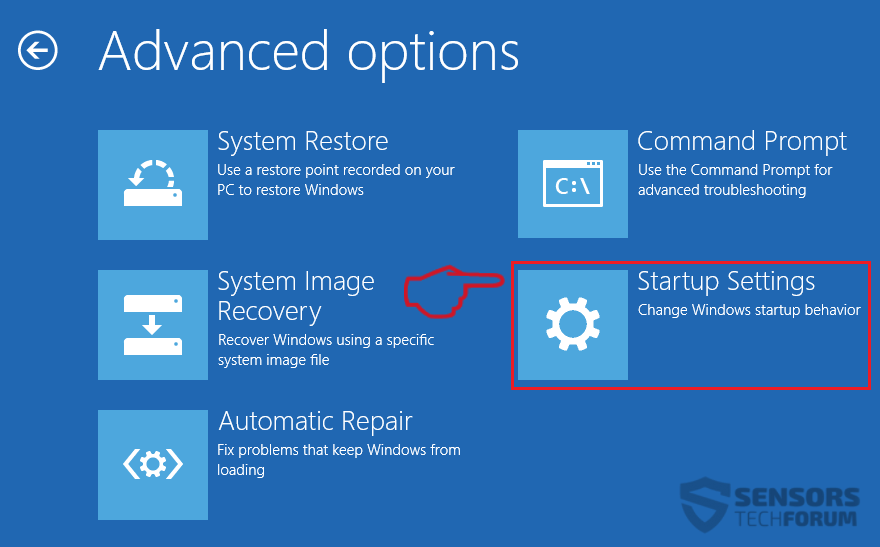

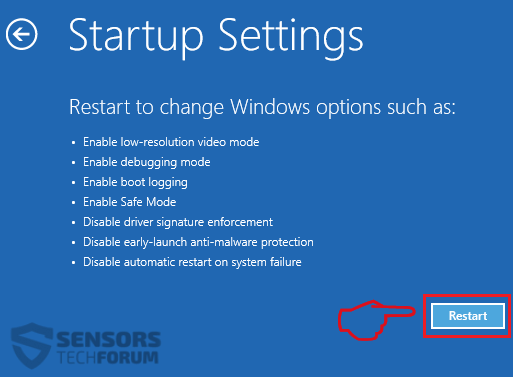

DarkHydrusトロイの木馬を削除する

コンピュータシステムが感染した場合 DarkHydrusトロイの木馬 トロイの木馬, マルウェアの削除について少し経験が必要です. このトロイの木馬がさらに広がり、他のコンピュータに感染する前に、できるだけ早くこのトロイの木馬を駆除する必要があります。. トロイの木馬を削除し、以下に提供されているステップバイステップの手順ガイドに従う必要があります.

ノート! お使いのコンピュータシステムは影響を受ける可能性があります DarkHydrusトロイの木馬 およびその他の脅威.

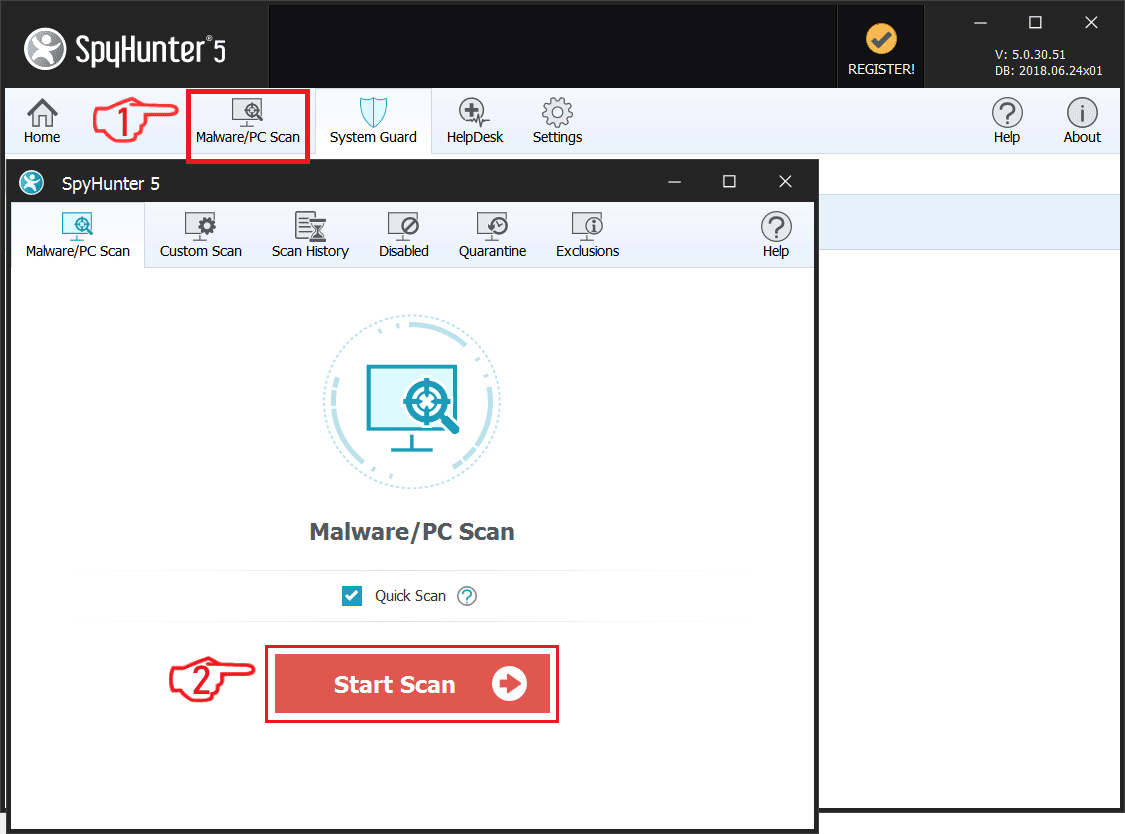

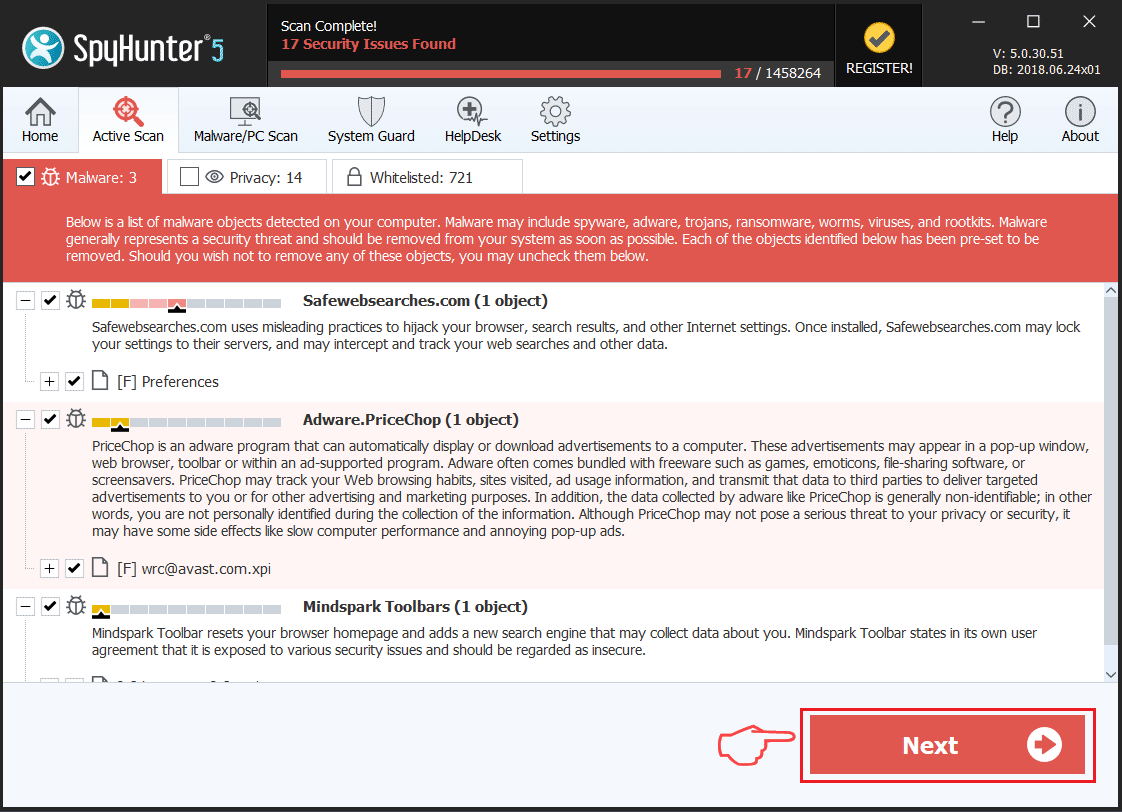

SpyHunterでPCをスキャンする

SpyHunterは、ユーザーがシステムの詳細なセキュリティ分析を行えるように設計された強力なマルウェア駆除ツールです。, の検出と除去 DarkHydrusトロイの木馬.

覚えておいてください, SpyHunterのスキャナーはマルウェア検出専用です. SpyHunterがPCでマルウェアを検出した場合, マルウェアの脅威を削除するには、SpyHunterのマルウェア削除ツールを購入する必要があります. 読んだ 私たちのSpyHunter 5 レビュー. 対応するリンクをクリックして、SpyHunterを確認してください EULA, プライバシーポリシー と 脅威評価基準.

DarkHydrusトロイの木馬を削除するには 次の手順を実行します:

SpyHunterを使用して、マルウェアや不要なプログラムをスキャンします

Preparation before removing DarkHydrus Trojan.

実際の除去プロセスを開始する前に, 次の準備手順を実行することをお勧めします.

- これらの指示が常に開いていて、目の前にあることを確認してください.

- すべてのファイルのバックアップを作成します, 破損したとしても. クラウドバックアップソリューションを使用してデータをバックアップし、あらゆる種類の損失に対してファイルを保証する必要があります, 最も深刻な脅威からでも.

- これにはしばらく時間がかかる可能性があるため、しばらくお待ちください.

- マルウェアのスキャン

- レジストリを修正する

- ウイルスファイルを削除する

ステップ 1: Scan for DarkHydrus Trojan with SpyHunter Anti-Malware Tool

ステップ 2: レジストリをクリーンアップします, created by DarkHydrus Trojan on your computer.

通常対象となるWindowsマシンのレジストリは次のとおりです。:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

これらにアクセスするには、Windowsレジストリエディタを開き、値を削除します。, created by DarkHydrus Trojan there. これは、以下の手順に従うことで発生する可能性があります:

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.ステップ 3: Find virus files created by DarkHydrus Trojan on your PC.

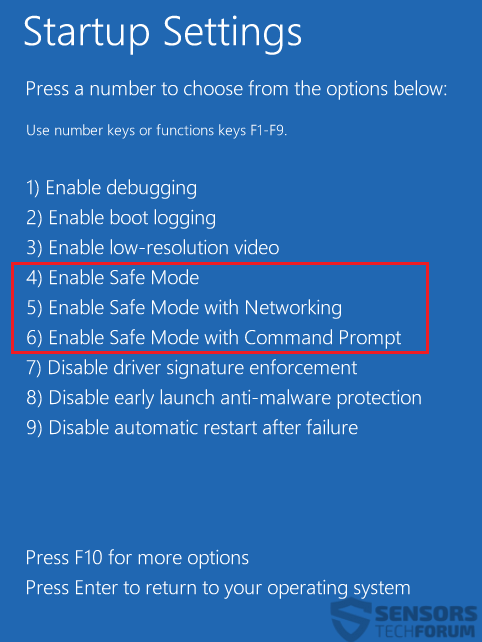

1.Windowsの場合 8, 8.1 と 10.

新しいWindowsオペレーティングシステムの場合

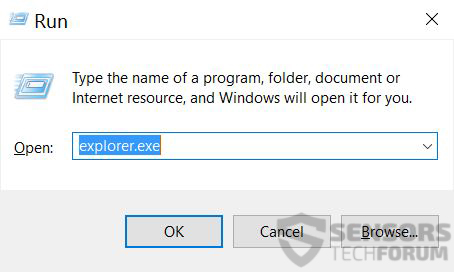

1: キーボードで押す + R そして書く explorer.exe の中に 走る テキストボックスをクリックしてから、 Ok ボタン.

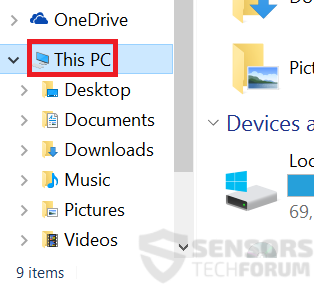

2: クリック あなたのPC クイックアクセスバーから. これは通常、モニター付きのアイコンであり、その名前は次のいずれかです。 "私のコンピューター", 「私のPC」 また 「このPC」 またはあなたがそれに名前を付けたものは何でも.

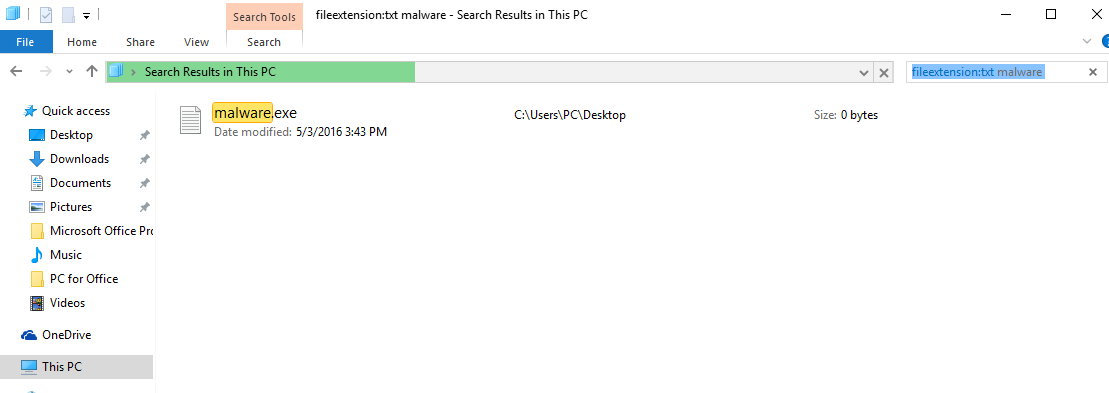

3: PC の画面の右上にある検索ボックスに移動し、次のように入力します。 「fileextension:」 と その後、ファイル拡張子を入力します. 悪意のある実行可能ファイルを探している場合, 例は "fileextension:EXE". それをした後, スペースを残して、マルウェアが作成したと思われるファイル名を入力します. ファイルが見つかった場合の表示方法は次のとおりです:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.WindowsXPの場合, ビスタ, と 7.

古いWindowsオペレーティングシステムの場合

古い Windows OS では、従来のアプローチが有効なはずです:

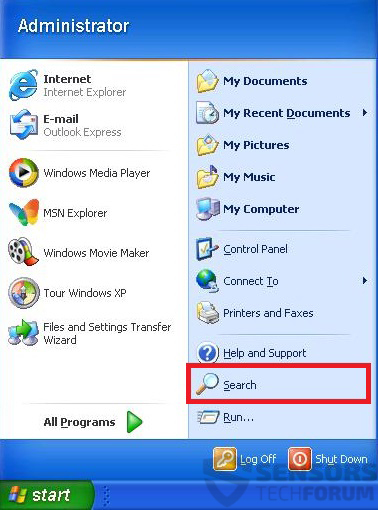

1: クリックしてください スタートメニュー アイコン (通常は左下にあります) 次に、 探す 好み.

2: 検索ウィンドウが表示された後, 選ぶ より高度なオプション 検索アシスタントボックスから. 別の方法は、をクリックすることです すべてのファイルとフォルダ.

3: その後、探しているファイルの名前を入力し、[検索]ボタンをクリックします. これには時間がかかる場合があり、その後結果が表示されます. 悪意のあるファイルを見つけた場合, あなたはその場所をコピーまたは開くことができます 右クリック その上に.

これで、ハードドライブ上にあり、特別なソフトウェアによって隠されていない限り、Windows上の任意のファイルを検出できるはずです。.

DarkHydrus Trojan FAQ

What Does DarkHydrus Trojan Trojan Do?

The DarkHydrus Trojan トロイの木馬 悪意のあるコンピュータプログラムです 破壊するように設計された, ダメージ, または不正アクセスを取得する コンピュータシステムに. 機密データを盗むために使用できます, システムを支配する, または他の悪意のある活動を開始する.

トロイの木馬はパスワードを盗むことができますか?

はい, トロイの木馬, like DarkHydrus Trojan, パスワードを盗むことができます. これらの悪意のあるプログラム are designed to gain access to a user's computer, 被害者をスパイ 銀行口座の詳細やパスワードなどの機密情報を盗む.

Can DarkHydrus Trojan Trojan Hide Itself?

はい, できる. トロイの木馬は、さまざまな手法を使用して自分自身を隠すことができます, ルートキットを含む, 暗号化, と 難読化, セキュリティスキャナーから隠れて検出を回避するため.

トロイの木馬は工場出荷時設定にリセットすることで削除できますか?

はい, トロイの木馬はデバイスを出荷時設定にリセットすることで削除できます. これは、デバイスを元の状態に復元するためです。, インストールされている可能性のある悪意のあるソフトウェアを排除する. 工場出荷時設定にリセットした後でもバックドアを残して再感染する、より洗練されたトロイの木馬があることに留意してください。.

Can DarkHydrus Trojan Trojan Infect WiFi?

はい, トロイの木馬が WiFi ネットワークに感染する可能性があります. ユーザーが感染したネットワークに接続したとき, このトロイの木馬は、接続されている他のデバイスに拡散し、ネットワーク上の機密情報にアクセスできます。.

トロイの木馬は削除できますか?

はい, トロイの木馬は削除可能. これは通常、悪意のあるファイルを検出して削除するように設計された強力なウイルス対策プログラムまたはマルウェア対策プログラムを実行することによって行われます。. ある場合には, トロイの木馬を手動で削除する必要がある場合もあります.

トロイの木馬はファイルを盗むことができますか?

はい, トロイの木馬がコンピュータにインストールされている場合、ファイルを盗むことができます. これは、 マルウェア作成者 またはユーザーがコンピュータにアクセスして、そこに保存されているファイルを盗む.

トロイの木馬を削除できるマルウェア対策?

などのマルウェア対策プログラム スパイハンター トロイの木馬をスキャンしてコンピュータから削除することができます. マルウェア対策を最新の状態に保ち、悪意のあるソフトウェアがないかシステムを定期的にスキャンすることが重要です.

トロイの木馬は USB に感染する可能性があります?

はい, トロイの木馬は感染する可能性があります USB デバイス. USB トロイの木馬 通常、悪意のあるファイルをインターネットからダウンロードしたり、電子メールで共有したりすることで拡散します。, allowing the hacker to gain access to a user's confidential data.

About the DarkHydrus Trojan Research

SensorsTechForum.comで公開するコンテンツ, this DarkHydrus Trojan how-to removal guide included, 広範な研究の結果です, 特定のトロイの木馬の問題を取り除くためのハードワークと私たちのチームの献身.

How did we conduct the research on DarkHydrus Trojan?

私たちの調査は独立した調査に基づいていることに注意してください. 私たちは独立したセキュリティ研究者と連絡を取り合っています, そのおかげで、最新のマルウェア定義に関する最新情報を毎日受け取ることができます, さまざまな種類のトロイの木馬を含む (バックドア, ダウンローダー, infostealer, 身代金, 等)

さらに, the research behind the DarkHydrus Trojan threat is backed with VirusTotal.

トロイの木馬によってもたらされる脅威をよりよく理解するため, 知識のある詳細を提供する以下の記事を参照してください.

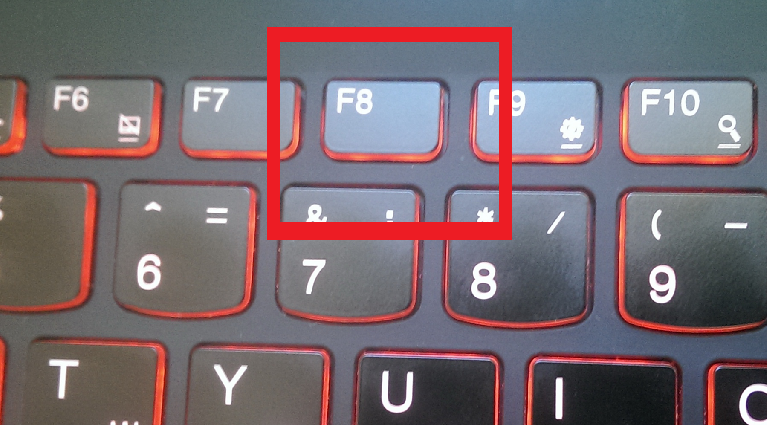

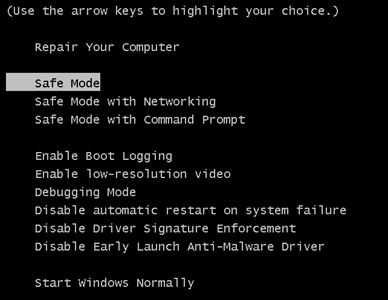

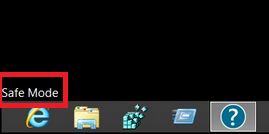

1. WindowsXPの場合, ビスタと 7.

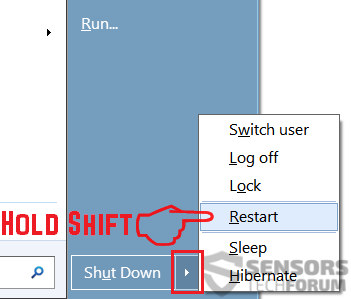

1. WindowsXPの場合, ビスタと 7. 2. Windowsの場合 8, 8.1 と 10.

2. Windowsの場合 8, 8.1 と 10. PC上のマルウェアとPUPによって作成されたレジストリエントリを修正します.

PC上のマルウェアとPUPによって作成されたレジストリエントリを修正します.

1. SpyHunterをインストールして、DarkHydrusトロイの木馬をスキャンし、削除します.

1. SpyHunterをインストールして、DarkHydrusトロイの木馬をスキャンし、削除します.