この記事はあなたに説明することによってあなたを助けるために作成されました 人気のあるものを削除する方法 2021 フィッシング詐欺 電子メールメッセージを介して遭遇する可能性があります.

この記事はあなたに説明することによってあなたを助けるために作成されました 人気のあるものを削除する方法 2021 フィッシング詐欺 電子メールメッセージを介して遭遇する可能性があります.

私たちの 2021 フィッシング詐欺ガイドは、個々のサービスに対して報告されているすべての人気のあるフィッシングの試みを明らかにします. 被害者から機密情報を抽出したり、被害者のお金を乗っ取ったりする可能性のある、最もトレンドのあるスキームのいくつかを明らかにします—実際の通貨と暗号通貨の両方. 自分を守る方法を学ぶために読み続けてください.

脅威の概要

| 名前 | フィッシング詐欺 |

| タイプ | 詐欺 |

| 簡単な説明 | のコンピュータハッカー 2021 被害者を操作して機密情報を提供するために、フィッシング詐欺に依存し続けます. そのような犯罪は恐喝と関連しています, 経済的虐待, と操作, さまざまな形をとることができます. |

| 症状 | 見慣れた電子メールメッセージを受信する, 奇妙なウェブサイトへのアクセス, ブラウザの異常な動作. |

| 配布方法 | メールメッセージ, インスタントメッセージング通知, ブラウザ内ポップアップ |

| 検出ツール |

システムがマルウェアの影響を受けているかどうかを確認する

ダウンロード

マルウェア除去ツール

|

ユーザー体験 | フォーラムに参加する フィッシング詐欺について話し合う. |

2021 フィッシング詐欺の傾向

複数の情報源からの専門家による分析, だけでなく、私たち自身の分析, でそれを示しています 2021 フィッシングキャンペーンが増加する. の結果として グローバルCOVID-19パンデミック コンピューター犯罪者は、電子メールメッセージを介して偽の広告オファリングを送信します. 失業のため、多くの市民が仕事や犯罪者を探しています, これは、新しいキャンペーンを作成する絶好の機会を提供します.

フィッシングメッセージは、代表されるサービスや企業に似たドメイン名でホストされている特別に作成されたWebサイトと一緒に作成されます。. これを追加すると、フィッシングメッセージは次のいずれかになります。:

- 偽の求人

- 偽のCovid-19ワクチン

- 偽の通知

ハッカーが作成する他の種類のフィッシングコンテンツは、ワクチンのスケジュールを提示するように設計された通知です。, オファー, と情報. の詐欺 2021 これらの領域に関連するものは、他のタイプのWebコンテンツタイプも使用できます: ソーシャルメディア, 分類されたポータル, 出会い系サイト, や。。など.

これらのフィッシングメッセージはすべて、ユーザーに関する個人情報を収集することを目的としています, 恐喝や経済的虐待などのさまざまな犯罪に使用される可能性があります.

過去数年間で、コンピューター犯罪者も大きく依存し始めました インスタントメッセージングクライアント 一緒に ソーシャルメディア サイトとアプリケーション. おなじみの社会的操作の戦術は犯罪者によって行われます — 彼らは偽のアイデンティティを使用します, ハイジャックされたコンテンツ, 被害者にリンクを開くように強制するための偽の画像. COVID-19ワクチンと偽の仕事の申し出により、犠牲者は彼らを通して彼らの情報をあきらめるように操作されます.

2021 フィッシング詐欺—概要と主な配布方法

すべて人気 2021 フィッシング詐欺は、 メールメッセージ 主な配布戦術として. 被害者の受信者には、サービスからの正当な通知を装ったメッセージが送信されます, プログラム, 製品, または特定の種類の相互作用が必要な別の当事者. ほとんどの場合、詐欺はアカウントアクティビティに関連しています, 詐欺取引またはパスワードリセットのリマインダー. これらはすべて、アクティビティメッセージを送信する正当な理由であるため、実際の通知と簡単に混同される可能性があります。. ほとんどすべての場合、同様のサウンドのドメイン名とセキュリティ証明書 (自己署名, 盗まれた, またはハッカー発行) 受信者が安全なサイトにアクセスしていることを混乱させるために、ランディングページに実装されます. さらに, 正当なデザインレイアウト, 要素, とテキストの内容は合法的なサイトからコピーすることができます.

の建設とメンテナンス 偽のWebサイト さらに、フィッシングメッセージの配信につながる可能性があります. それらは、電子メールメッセージがそれらにリンクしているため、第2段階の配信メカニズムです。. 多くの場合, 目的のなりすましサービスのドメイン名から1文字変更するだけで、ハッカーがスタンドアロンに配置できます。. コンピュータユーザーが無意識のうちにアドレスをタイプミスするたびに、偽のアドレスにリダイレクトされます.

これらの2つの方法の代替手段は、 ソーシャルメディアプロファイル —盗まれる可能性があります, ハッキング, またはハッカー製. いつもの, 何百、何千ものプロファイルが事前定義された投稿を生成します, プライベートメッセージ, フィッシング詐欺のリンクを含むプロファイル情報. これらの攻撃の波を調整するために、犯罪者は通常、感染したコンピューターのボットネットとハッキングされたユーザーアカウントの資格情報のデータベースを取得します. 自動化されたツールとスクリプトを使用して、必要な詐欺の配信を実行します.

フィッシング詐欺, 特に最も人気のある例のいくつか, からリダイレクトされる場合もあります ブラウザハイジャッカー 最も人気のあるWebブラウザ用に作成された危険なプラグインです. それらは、機能の追加やパフォーマンスの最適化などの拡張機能を提供する偽のユーザーレビューと開発者の資格情報とともに、関連するリポジトリにアップロードされていることがわかります。. 彼らの主な目標は、この特定のケースでは、被害者をフィッシングのランディングページにリダイレクトすることです。. 通常の変更には、デフォルトのホームページが含まれます, 新しいタブページ, と検索エンジン.

様々 感染したペイロードキャリア フィッシング詐欺のホストになることもあります. 2つの人気のある例は次のとおりです:

- 悪意のある文書 —犯罪者は、一般的なすべてのファイル形式のドキュメントに、ユーザーをフィッシング詐欺にリダイレクトするために必要なスクリプトを埋め込むことができます。: リッチテキストドキュメント, テキストファイル, プレゼンテーションとデータベース. ページへのリンクは、マルチメディアまたはインタラクティブコンテンツに配置するか、ファイルを開くと自動的に開くことができます. 場合によっては, ドキュメントは、組み込みのスクリプトを実行するように要求する通知プロンプトを生成する場合があります。 “正しく表示” ドキュメントまたは埋め込み機能を有効にする. これが許可されている場合、リダイレクトコードがトリガーされます.

- ソフトウェアインストーラー —リダイレクトインストールコードは、一般的なソフトウェアの組み込みアプリケーションインストーラーにすることもできます. いつもの, エンドユーザーがダウンロードすることが多いソフトウェアが選択されます: 創造性スイート, システムユーティリティ, 生産性, とオフィスアプリなど. インストーラーが開始されるか、インストールプロセスが終了するとすぐに、ブラウザーウィンドウまたはアプリ内タブが開き、フィッシングのランディングページが表示されます。. インストーラーは、関連するユーザー操作が記録されるまでのみ実行を継続するようにプログラムできます。.

すでに存在します マルウェア感染 さらに、フィッシングのランディングページの表示をトリガーする可能性があります. これは通常、 トロイの木馬クライアント. 彼らは、ハッカーが制御するサーバーへの安全で継続的な接続を確立し、オペレーターが被害者をスパイできるようにします, コンピューターの制御を追い越し、情報を乗っ取る. マシンの制御が取得されるとすぐに、ハッカーはブラウザウィンドウを自動的に開くことができます。または、被害者のユーザーが特定のイベントを呼び出すと、.

ハッキングされたWebページ サービスの, ポータルをダウンロード, ニュースサイト, その他の一般的に訪問されるエリアは、主にフィッシングランディングページを表示するか、ウイルス感染につながります. フィッシング攻撃は、一般的に使用されるサービスを介して実行することもできます, 最もよく知られている例の1つは BaseCamp10月 2020 攻撃. このオンラインコラボレーションプラットフォームに対する壊滅的な打撃でした, フィッシング攻撃はトロイの木馬やランサムウェアのウイルス感染にもつながるため.

フィッシング詐欺のリンクに遭遇したときに実際に何をすべきかわからないユーザーは多くありません. 私たちができる最善のアドバイスは、これらの手順に従うことです:

- ブラックリスト –フィッシングサイトのブラックリストをセキュリティソフトウェアに入れます (ウイルス対策および/またはファイアウォール), 直接またはリダイレクトやリンクを介してアクセスできないようにする.

- 防ぐ — 多くの場合、フィッシングサイトは, 形, リダイレクト, ツールバー, または他のフォームにアクセスすると、その背後にある当事者に関する情報が提供されます. これは、他の同様の脅威を除外するのに役立ちます.

- 報告 — 詐欺はセキュリティソフトウェアベンダーに報告される可能性があります, または代わりに, 政府機関へ. アメリカ市民ができるステップが見つかりました 特別なページで.

2021 フィッシング詐欺 #1 —アップルペイメント詐欺

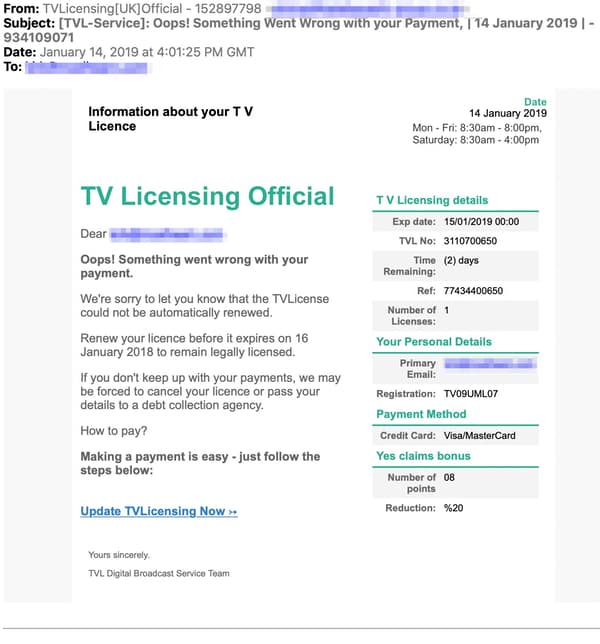

Apple関連の詐欺は、 2019, 2020, と 2021 これは、 2018 AppleIDユーザーに対して設定されたキャンペーン. 今年の初めに, 被害者に会社から正当なメッセージを受け取ったと信じ込ませようとするフィッシング戦術の報告をいくつか受け取りました。. 選択の媒体はもう一度です メールメッセージ 会社のサーバーから送信されたように見えるように設計されています.

他のほとんどのApple詐欺とは異なり、キャプチャされたメッセージは、実際の通知の個別のテキストレイアウトと要素をコピーしていないようです。. また、いずれにせよ、それらは特に信頼できるものとして設計されています, 偽のメッセージを実際のApple通知と区別する方法はいくつかあります:

- ソースアドレス —メッセージの送信者は公式のAppleサイトから来ていません.

- アップル以外のデザイン —テキストのレイアウトと本文の内容は、Appleの通知が行われる方法に対応していません.

- 添付書類 — Appleは、アカウントアクティビティに関連するドキュメント、特に.DOCX形式のドキュメントを送信しません。.

多くのAppleユーザーが会社のサービスを通じてオンライン取引を行うため、Appleの支払い詐欺は数千人のユーザーに影響を与える可能性があります. セキュリティまたはプライバシーのインシデントは、そのようなサービスの使用を取り巻く懸念につながる可能性があります. これにより、このようなソーシャルエンジニアリングの戦術を実行できます.

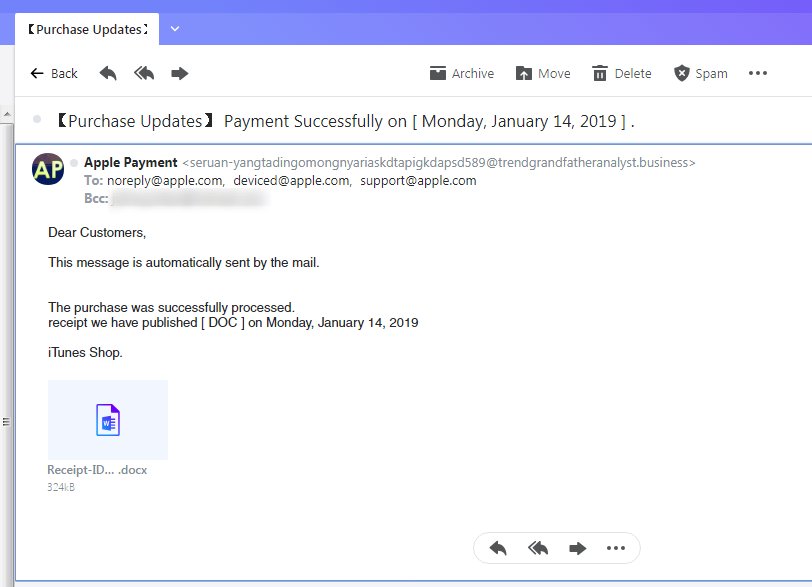

2021 フィッシング詐欺 #2 —オーストラリア政府の請負業者フィッシング詐欺

1月に危険なフィッシング詐欺が検出されました 9 2019 警備会社がアクティブなキャンペーンについて知ったとき. 発表された報告によると, 犯罪集団が、オーストラリア政府によって送信されたように見えるように設計された電子メールメッセージを偽装しました. 受信者は商業プロジェクトの入札者であり、フィッシング詐欺の最終目標は、受信者または受信者が取り組んでいるプロジェクトに関連する個人情報を抽出することです。. これを行う方法は、封印された入札に入札するための部門の招待状になりすますことです。.

受信者に与えられるオプションは、と呼ばれる添付ドキュメントを開くことです オーストラリア入札案内.pdf. ファイルには “入札” 受信者をオンラインランディングページにリダイレクトするボタン. それが開かれると、ユーザーは合法的な地域開発局を模倣したコピーキャット詐欺ページを見るでしょう。, および都市登録ページ. 付随するサイトは、被害者の訪問者に個人情報とアカウントの資格情報を要求します.

警備会社は、入札関連のメッセージのリスクを減らすことができるガイドラインのリストを発行しました:

- 組織や企業は、疑わしい電子メールを見つけるように従業員に指示する必要があります. 大規模な施設は、サイバーセキュリティ意識向上トレーニングプログラムに投資する必要があります.

- リンクや添付ファイルを含む疑わしい迷惑メールを開くことは、潜在的に危険であるとして無視する必要があります. サイバーセキュリティスタッフは、対話が行われる前に警戒する必要があります.

- フィッシングメールのすべての警告サインに注意することは必須です: 貧弱な文法, スペルと句読点. などの一般的なリファレンス “親愛なるサー/マダム”, “クライアント”, “お客様” 正当なメッセージは主にフルネームと関係を持つ人に宛てられるため、などは無視する必要があります (クライアント, 相棒, 顧客など) それらと一緒にリストされています.

- 大規模な組織は、電子メール認証標準の実装に投資し、必要なフィルタリングサービスを展開する必要があります.

- 高度なハッカー攻撃キャンペーンでは、オンラインで利用可能なデジタルフットプリントを利用できます. インターネットから収集した情報を使用して、正当な通知とほとんど区別できないパーソナライズされたメッセージを設計できます。.

- 疑わしいメッセージの送信者が実際に彼らが主張している人であることを再確認してください. 可能であれば、他の方法で確認し、システムおよび/またはネットワーク管理者に警告します.

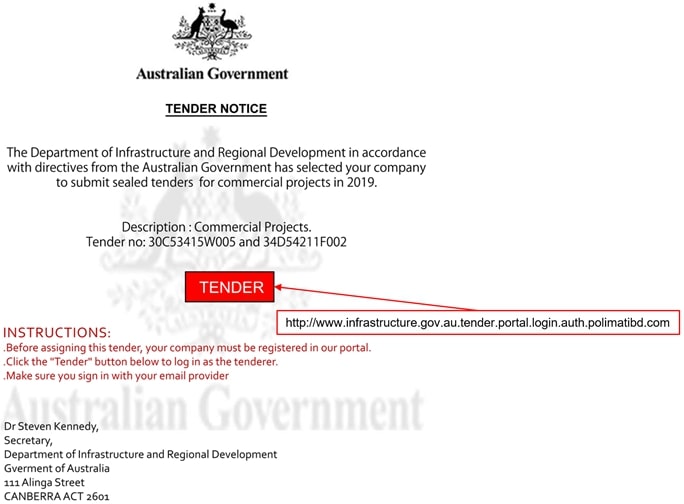

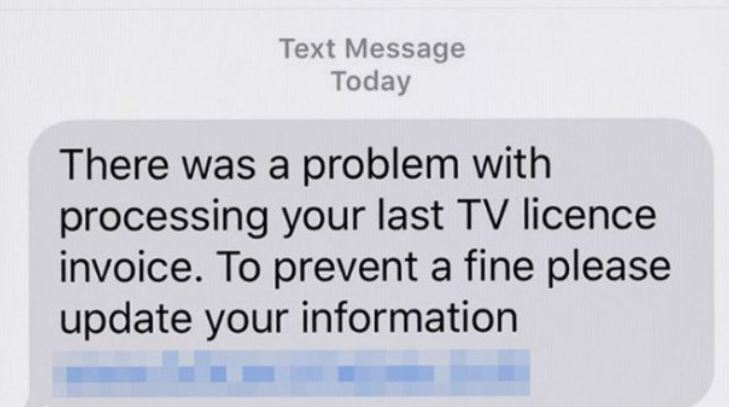

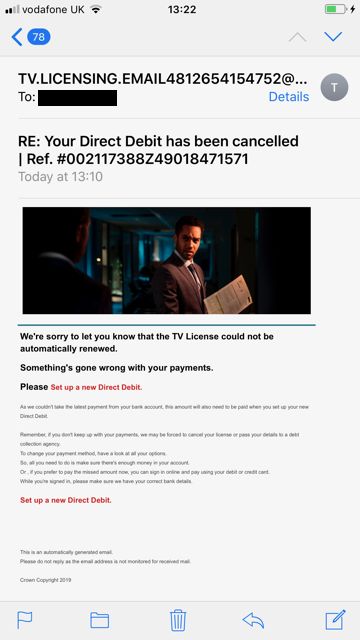

2021 フィッシング詐欺 #3 —TVライセンスフィッシング詐欺のオファー

いくつかの犯罪集団が、テレビライセンスの更新とサブスクリプションのプロンプトでインターネットユーザーを一斉に標的にしていることが判明しています。. 関連するメッセージを配信する主な方法は、電子メール通知とSMSメッセージの2つです。. ほとんどの場合, 被害者に関するデータは、地下のハッカー市場からハイジャックされ、個人情報の盗難に基づいています. キャンペーンを監督している犯罪者は、メッセージをパーソナライズして、考えられる正当なメッセージと見分けがつかないようにすることができます。. 警告サインを表示できる要素は、関連するサービスで見つからないドメイン名と埋め込み要素のみです。. TVライセンスの公式ウェブサイトには、詐欺の戦術に関する多数の通知が掲載されています。, ハッカー集団を排除することでリスクを軽減することを目的とした調査が開始されました.

不穏な特徴の1つは、犯罪集団が受信者の携帯電話番号を収集できたことです。. 送信されるSMSメッセージは、ターゲットによってアクションが実行される可能性が高くなります。. 彼らは、最後のTVライセンス請求書の処理で問題が特定されたと述べます。. 情報を更新するためのリンクが提供されます—付随する警告には、罰金を回避するためにこれが必要であることが記載されています.

表示されるランディングページの配布方法に関係なく、ユーザーの個人情報と支払いカードの詳細が要求されます. 詐欺サイトは、支払いの目的に関する完全な情報を要求します: カード所有者のフルネーム, 電話番号, カード番号, 検証コード, 有効期限, や。。など. 収集された情報を使用して、犯罪者は両方を実行できます 個人情報の盗難 と 経済的虐待 犯罪.

TVライセンスサイトは、この特定のケースでフィッシング攻撃を防ぐためのヒントを投稿しています. 彼らは、サービスが個人情報を求める被害者に電子メールを送ることは決してないだろうと具体的に述べています, 銀行の詳細, または直接支払いデータ. 公式サービスによって送信される電子メールメッセージには、常に受信者のフルネームが含まれます. 電子メールの件名は、攻撃キャンペーンで使用される一般的なものをスキャンするために使用できます: 「必要なアクション」, "セキュリティーアラート", 「システムアップグレード」, 「あなたを待っている安全なメッセージがあります」など. 警告の送信元のメールアドレスも公式ドメインと一致している必要があります.

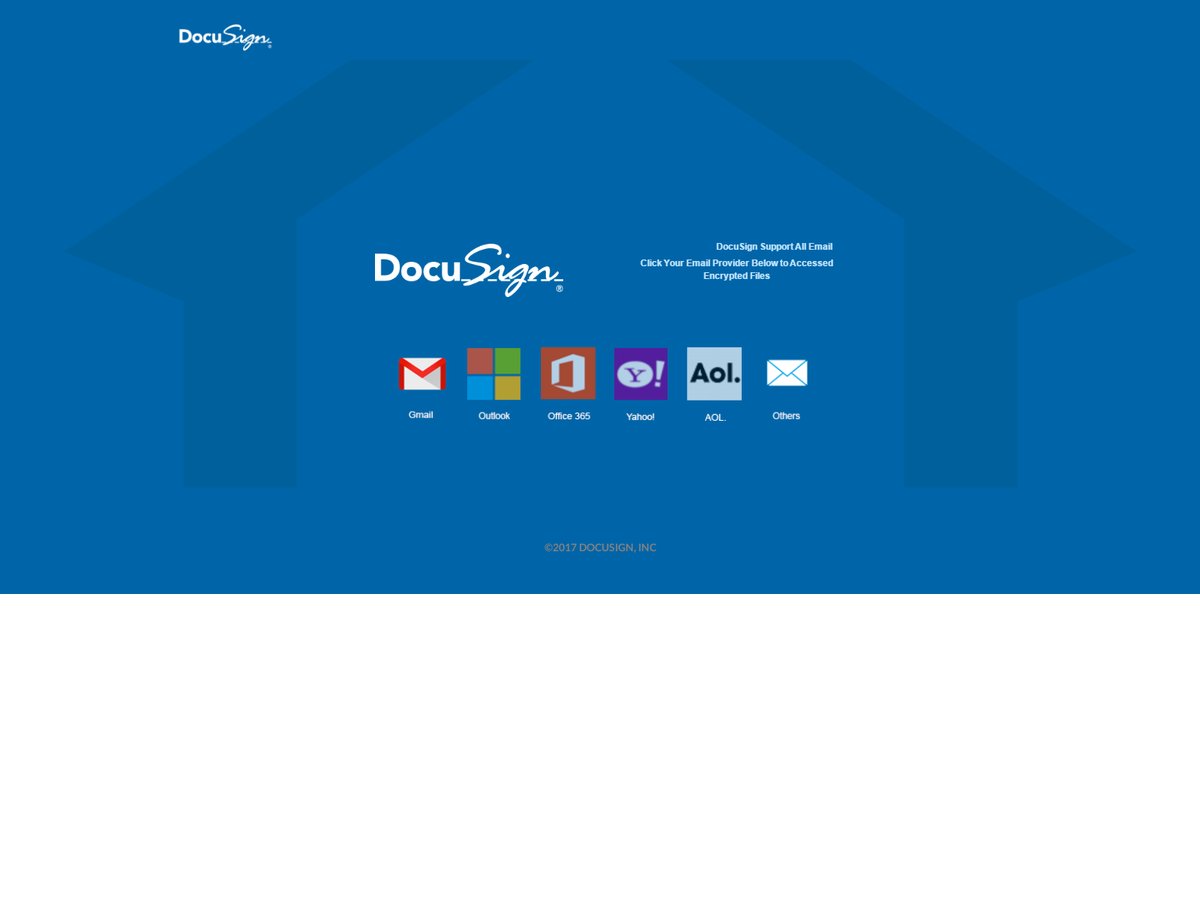

2021 フィッシング詐欺 #4 —DocuSignフィッシング詐欺

大規模なDocuSignフィッシングキャンペーンが被害者と会社自体の両方から報告されています. リリースされたレポートと通知によると, そのような攻撃を組織しているいくつかのハッキング集団があります. 詐欺には主に2つのタイプがあります:

- 悪意のあるサイト —詐欺のランディングページは、そのようなハッキング戦術の最も一般的な兆候です. それらは公式ドメインでホストされず、偽のまたは盗まれたセキュリティ証明書が追加されます. いつもの, 偽のサイトへのリンクはブラウザハイジャッカーにあります, 悪意のあるポータル, メールメッセージ, または短縮URLサービスを使用してリダイレクトします. これらの偽のサイトの宛先アドレスは、DocuSignが所有する正当なポータルページにアクセスしたとユーザーを騙すランディングページにユーザーを誘導します。. それらのいずれかとの相互作用により、被害者のシステムにスパイウェアがインストールされる可能性もあります—トロイの木馬, 鉱夫, とランサムウェア. これらの感染の危険な特徴は、組み込みのスクリプトを使用してサイトにアクセスするだけで発生する可能性があることです。.

- メールメッセージ —偽の電子メールメッセージには、DocuSignサービスから発信されていない送信者が含まれます. 詐欺メッセージの多くには、添付されたPDFファイルが含まれます。このサービスでは、このようなドキュメントは、両方の当事者がデジタル署名した後にのみ送信されると具体的に述べられています。. 詐欺メッセージの他の警告サインには、一般的な挨拶が含まれ、受信者に特定のアクションを実行するように心理的に強制する言葉を使用します. ポップアップを使用することは、メッセージが正当でないことの確かな兆候です。. 詐欺メールの件名の例には、次のものが含まれます: “あなたが受け取りました / DocuSign署名サービスから請求書を受け取りました / DocuSign電子署名サービス / DocuSignサービス”.

DocuSign関連のフィッシングページの新しい波の1つは、別のアプローチを使用しています。これは、人気のあるサービスへのリンクを含むDocuSignブランドのポータルページを示しています。: Gmail, 見通し, オフィス 365, Yahoo!, AOL, と “その他” これらのサービスの内容がサービスによって暗号化されていることを示す. ユーザーがするために “ロックを解除する” また “復号化” ファイル, アカウントの資格情報を要求するログインページが表示されます. それらが提供された場合、犯罪者は即座に情報を受け取り、両方を実行できるようになります 経済的虐待 と 個人情報の盗難 犯罪.

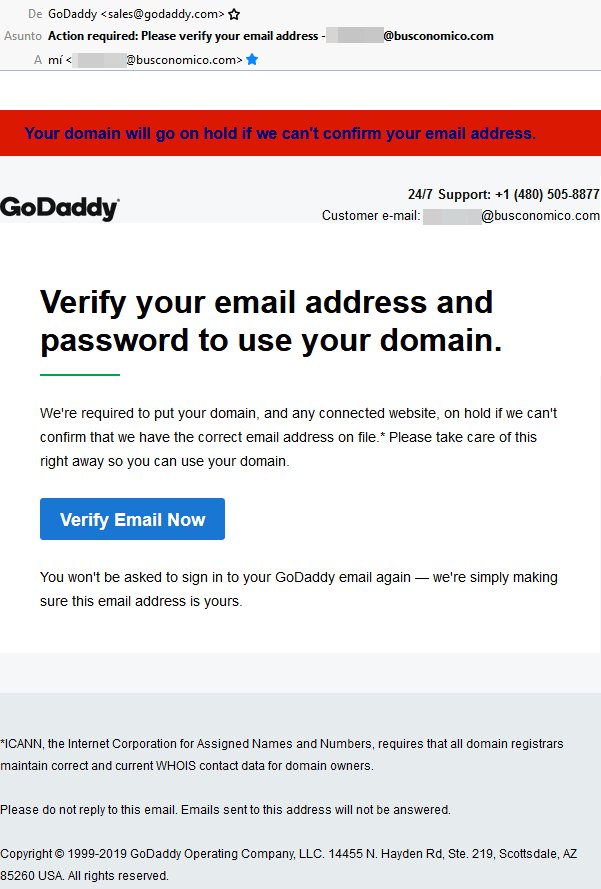

2021 フィッシング詐欺 #5 —GoDaddyの電子メール検証フィッシングメッセージ

いくつかのユーザーレポートは、ホスティング会社から送信されたように見せかける電子メールメッセージを送信することにより、GoDaddyをテーマにした新しいキャンペーンが進行中であることを示しています. 彼らは実際の通知のレイアウトと内容を大部分コピーし、リンクボタンをクリックして被害者に自分の電子メールアドレスを確認するように指示します. これにより、資格情報を要求するログインページにリダイレクトされる可能性があります. これが行われると、情報はハッカーのオペレーターに直接送信されます, その結果, GoDaddyアカウントを乗っ取ることができるようになります. ホスティングプランは通常、サインアップページから注文されます, これらのさまざまな犯罪の影響として、個人情報の盗難や経済的虐待が発生する可能性があります。.

リンクをクリックすると、他の危険な結果につながる可能性もあります:

- 悪意のあるリダイレクト —アカウントの盗難操作に続いて、GoDaddyの詐欺ページが被害者を他の危険なWebページにリダイレクトする可能性があります. 例としては、ウイルスを配布するポータルや、侵入的なバナーを含む広告サイトなどがあります。, ポップアップとマイナー.

- アナリティクスの収集 —送信された電子メールには、ハッカーのオペレーターに彼らの習慣に関する詳細情報を提供するユーザーの関与を追跡するスクリプトを含めることができます. これは、将来の攻撃を最適化するために使用できます.

- ペイロード配信 —電子メールメッセージが読み込まれるか、付随するサイトにアクセスするとすぐに、他の脅威が被害者に展開される可能性があります. それらは、ファイル暗号化ランサムウェアから、オペレーターがいつでも被害者のマシンの制御を引き継ぐことを可能にするトロイの木馬感染にまで及びます。.

GoDaddyフィッシングメールの最初の波が成功し、ユーザーアカウントを乗っ取ることができる場合、その背後にいる犯罪者は改善されたバージョンを起動することを選択する可能性があります. 通常、このような攻撃は特定のタイプのユーザーを標的にするか、特定の期間を対象に設定されます.

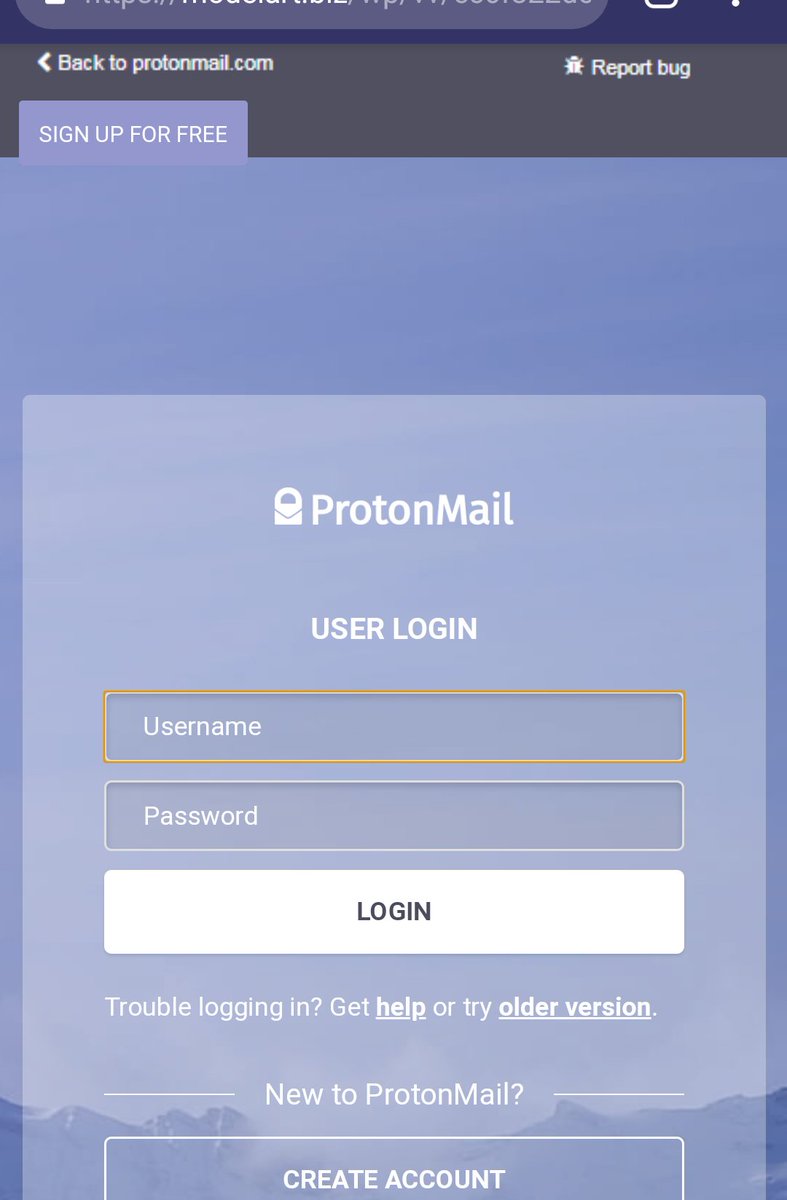

2021 フィッシング詐欺 #6 —ProtonMailログインページ詐欺

最近、多くのユーザーが偽のProtonMaiilランディングページにリダイレクトされたと報告しました. 彼らは合法的な電子メールサービスのデザインをコピーし、被害者に彼らの詳細を入力するように強制するように作られています. その背後にある犯罪集団の最終目標は、できるだけ多くのユーザーアカウントを取得することです. これらのフィッシング詐欺のほとんどは、被害者のプライベートメール受信ボックスにアクセスするために行われます。, ただし、そのようなデータを使用できる場合もあります:

- 個人情報の盗難 — ProtonMailサービスは、サブスクライブしている人々の身元を隠すために広く使用されています. そのため、プライベートメッセージへのアクセスは、個人情報の識別に使用できます。. 取得したデータは恐喝目的で使用できます.

- データの販売 —取得した情報をデータベースに記録し、地下市場で販売することができます。.

- マルウェアの配布 —アクセスされた受信トレイは、あらゆる種類の悪意のあるサンプルを送信するように設定できます.

ProtonMailフィッシング詐欺の多くのソースがあります, 最も一般的なものには、Webサイトのリダイレクトが含まれます, マルウェアのポップアップとバナー, および電子メールメッセージ. 電子メールはバルクのように送信され、被害者に組み込みのコンテンツとの対話を強要します. 正当な通知のデザインをコピーする可能性があるため、本物と偽物を区別するのが難しくなります。.

2021 フィッシング詐欺 #7 —偽のFacebookログインページ

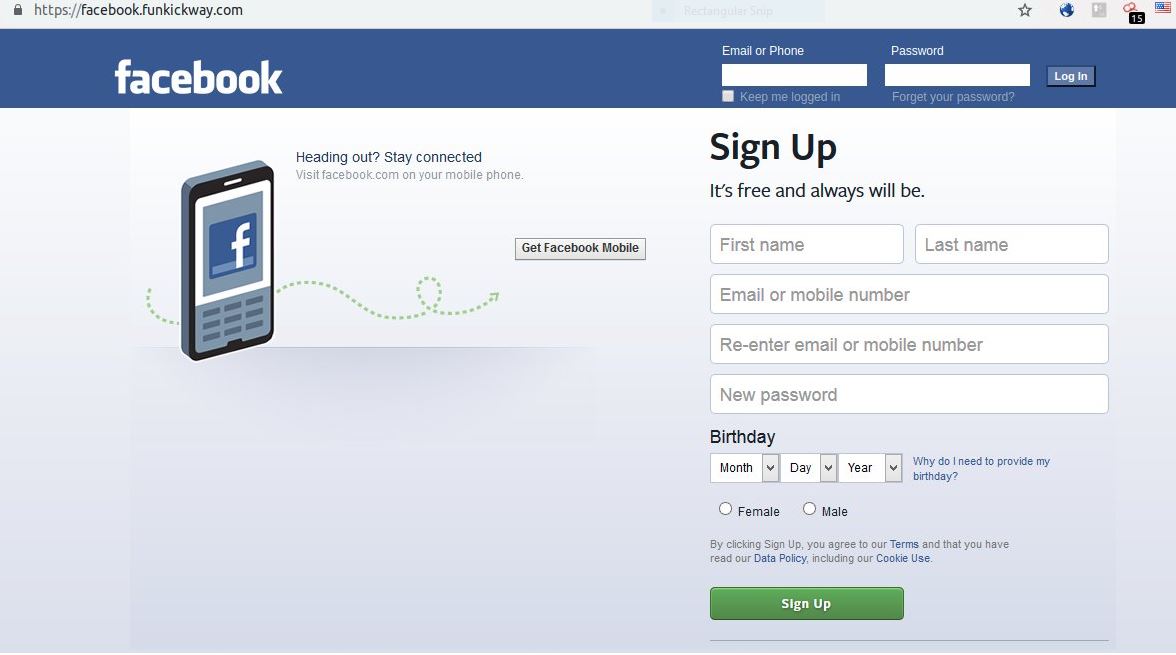

2月上旬 2019, 前述の一般的な方法を使用して広く配布されている偽のFacebookログインページの報告がいくつかあります。. これは、ソーシャルネットワークの元のデザインとレイアウトを採用し、Facebookにアクセスしている訪問者をだまそうとしているコピーキャット詐欺サイトの典型的なケースです。. このようなサービスへのリンクは通常、 フィッシングメールメッセージ 人気のあるサービスから送信されたように見える場合があります. ユーザーを正当なログインページに誘導する代わりに, コピーキャットアドレスが表示されます. 訪問者は自分のドメイン名からのみ違いを知ることができます.

からの専門家 ミキ Facebookのログインページを非常に現実的な方法で再現するコンピューター犯罪者が使用する手法を発見しました. これは、すべての要素が正当なプロンプトとまったく同じように見えるHTMLブロックを構築することによって行われます。: ステータスバー, ナビゲーションバー, コンテンツ, と影. これらのプロンプトは、ハッカーが管理するサイトに配置されるか、悪意のある検索エンジンやポータルを介して拡散されます. ページはログイン試行を生成します—通常, これらは、と呼ばれる一般的なボタンです “Facebookでログインする” ソーシャルネットワークの資格情報を求めるポップアップが開きます.

2021 フィッシング詐欺 #8 —偽のBTログインページ

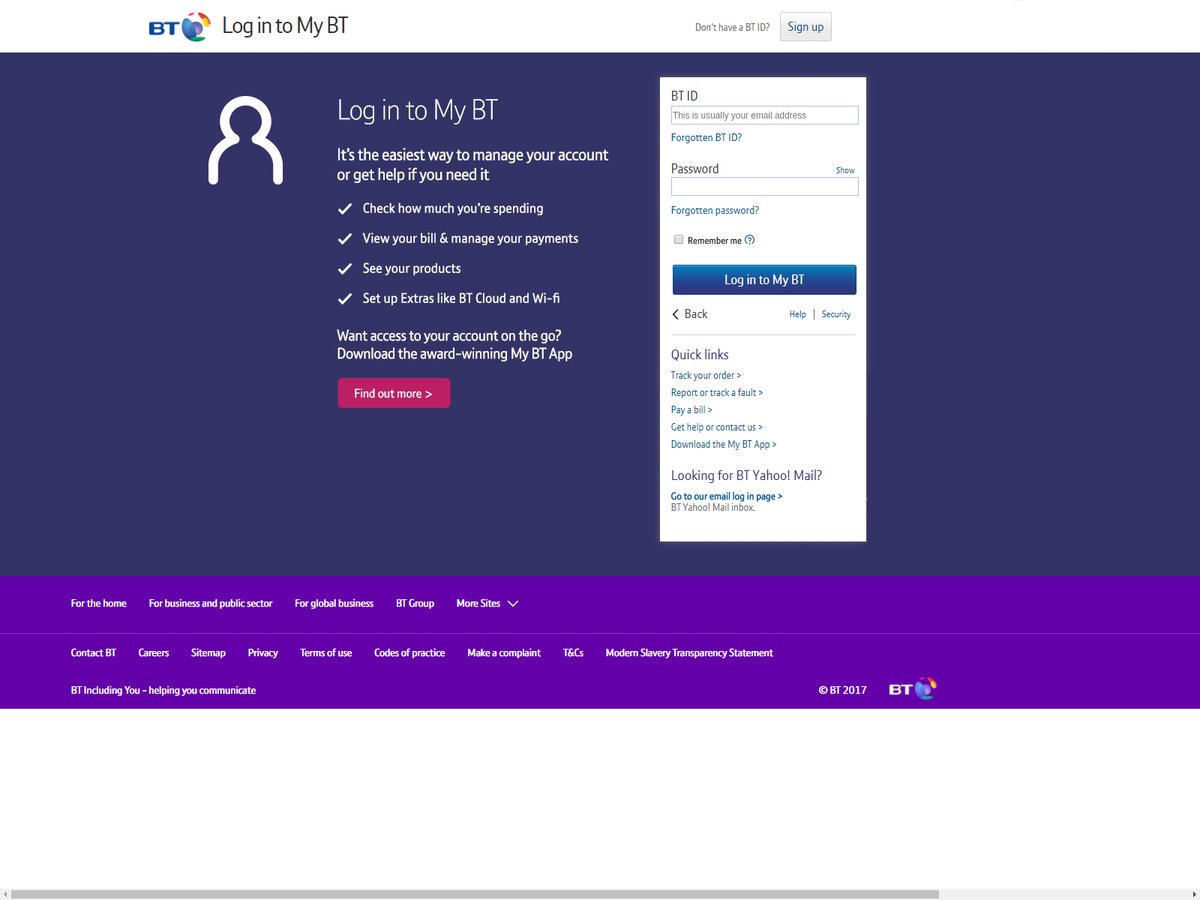

最近、偽のBTログインページを使用した攻撃キャンペーンが報告されました. 戦術は、訪問者に正当なBTサービスにアクセスしていると信じ込ませることです。. ターゲットをまとめて感染させる試みの成功には、従来の電子メールフィッシング詐欺とソーシャルネットワークを介したリンクの両方が含まれます。. これは、悪意のあるサイトへのリンクを投稿するハッカーが作成したアカウントまたはハッキングされたアカウントを介して行われます。. ほとんどの場合、それらはオファーまたは “アカウント変更情報” —被害者のユーザーには、自分のプロファイルにログインする必要があることと、 “確認” 彼らのアイデンティティ.

このコンテキストで使用される他の戦略は、 “特別オファー” 1. ハッカーが作成したプロファイルを介して, 被害者が偽のログインページから自分のアカウントにログインすると、電子メールメッセージやその他の通信チャネルに独占的な取引が約束されます。.

2021 フィッシング詐欺 #9 —偽のNetflixログインページ

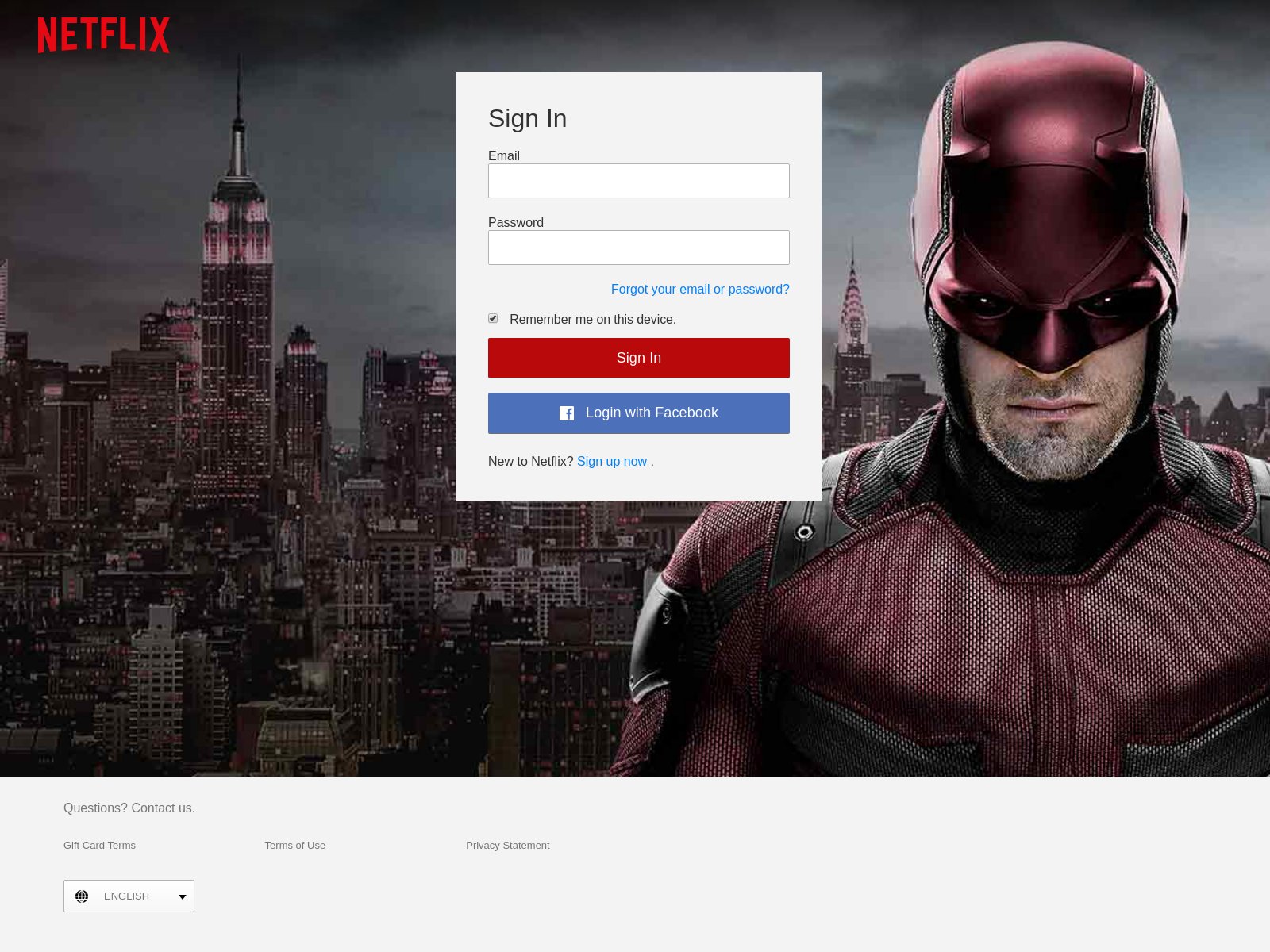

被害者を騙すための最も一般的なアプローチの1つは、偽のNetflixログイン画面につながる電子メールメッセージを介して大量の電子メールメッセージを送信することです。. ハッカーの目的は、被害者にログインフォームからアカウントの資格情報を入力するように強制することです。. それらは似たようなドメイン名でホストされています, セキュリティ証明書の利用, ボディの内容とデザインをコピーします.

すべて同時に起動できる多くの代替フォームがあります:

- 検索エンジンの配置 —悪意のあるサイトは、検索エンジン最適化を念頭に置いて設計できます. 彼らは検索結果の中で上位にランク付けされる可能性があるため、被害者が正当なサイトにアクセスしていることを混乱させます.

- ソーシャルネットワークの投稿とメッセージ —ハッカーが作成した、または盗まれたアカウントクレデンシャルを使用して、Netflixフィッシング詐欺の背後にいる集団がこれらのネットワーク上でさまざまな形式のキャンペーンを構築する可能性があります. 人気のあるバリエーションは、特別な投稿です “オファー” と “お得な情報” —被害者には、ログイン資格情報を入力する必要があることが通知されます.

- 悪意のある広告 —ハッカーが管理するサイトと邪魔な広告の使用 (関連するネットワークに配置) ハッカーは危険なサイトを指すキャンペーンを実行できます.

Netflixキャンペーンからあらゆる種類の変更が期待できます.

2021 フィッシング詐欺 #10 —偽のVK (Vkontakte) ログインページ

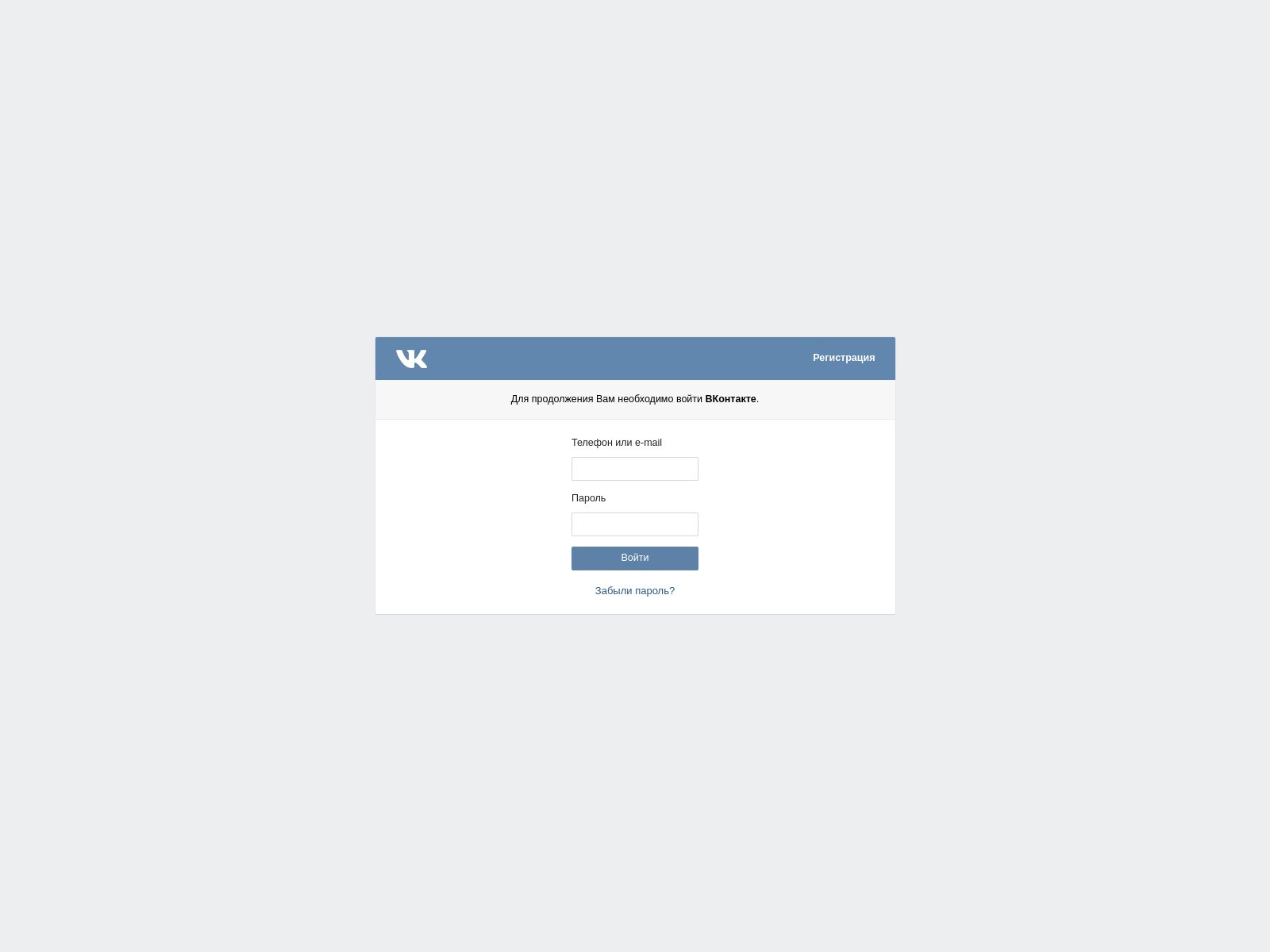

VKは、世界中で最も人気のあるソーシャルネットワークの1つです。, ロシア語圏で最も訪問されているサイトの1つであり、フィッシング詐欺の標的にもなっています。. 彼らが犯罪者に人気がある理由は、VKはデスクトップクライアントとモバイルクライアントの両方、そして人気のあるデバイスのほとんどのアプリからアクセスできるためです。. このようなフィッシングの試みは、さまざまな戦略で行うことができます。. それらのいくつかは次のとおりです

- 偽のウェブサイト —最も一般的な方法の1つは、正当なドメインを装った偽のサイトを構築することです. それらは似たようなドメイン名でホストされています, 偽のセキュリティ証明書を含める, 正規のVKページのデザインとレイアウトを複製します. それらは検索エンジンランキングの上位に位置する可能性があり、この要素は、偽物と実際の住所を区別できない可能性のある被害者のユーザーを誘惑するために使用されます.

- ソーシャルメディアの投稿 —ハッカーは、偽のVKサイトにリンクできる特別に作成または盗まれた資格情報を使用できます. いつもの, それらはプロファイルリンクです, メディア, または特別な取引-それらはすべて、ターゲットがそれらをクリックするように誘惑する方法で作成されます.

- 広告キャンペーン —悪意のあるVKサイトは、そのようなコンテンツを表示しているWebサイト全体に見られるマルウェア広告キャンペーンを介して拡散する可能性があります.

- 電子メールフィッシングメッセージ —これは最も一般的な方法の1つです—犯罪者は、有名なサービスや製品からの正当な電子メール通知を模倣するキャンペーンを実行します. 彼らが偽のページと対話するときはいつでも表示されます.

他の方法も使用できます, このリストには、被害者を偽のVKサイトにリダイレクトする可能性のほんの一部のサンプルが含まれています.

2021 フィッシング詐欺 #11 —Facebook警告アカウント無効詐欺

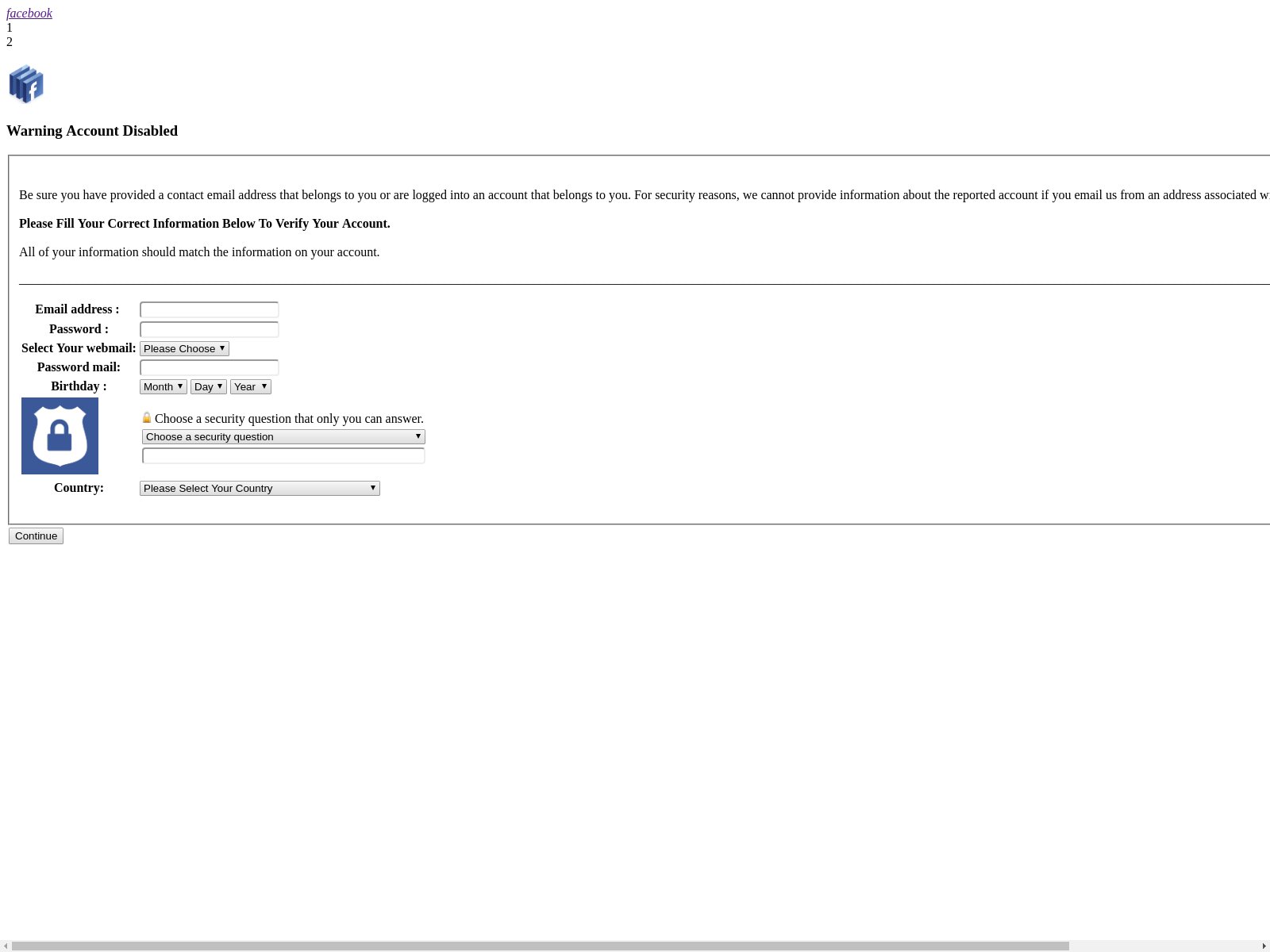

の 2019 タイトルの付いたマルウェアページを使用するFacebook関連の詐欺が検出されました “警告アカウントが無効になっています”. 彼らは当たり障りのないデザインで構築されています, ソーシャルネットワークと類似したレイアウトがまだ含まれている. これは、ターゲットの注意を引くために行われます。ターゲットは、ページがFacebookによってホストされている可能性があり、警告画面を発行していることがわかります。. Facebookのロゴとおなじみのデザインレイアウトを使用すると、要求された情報を入力するように誘惑される可能性があります. キャプチャされたサンプルは、次のデータを要求します:

- 電子メールアドレス

- パスワード

- ウェブメールの種類

- パスワードメール

- 誕生日

- 秘密の質問 & 回答の組み合わせ

- 国

この詐欺を受信者に展開する方法は複数あります. 一般的なシナリオは、を介してページへのリンクを送信することです 詐欺メールメッセージ. それらはソーシャルネットワークによって送信されているように見え、被害者にフィッシングページに誘導するリンクをクリックするように強制します。.

Facebookに所有または提携しているように見えるさまざまな悪意のあるドメインが作成される可能性があります—それらはリンクを備えています, セキュリティ証明書, したがって、ソーシャルネットワークの一部として表示される要素. さまざまな投稿, ページ, ユーザー, およびその他のFacebook内コンテンツも作成してサイトを広めることができます.

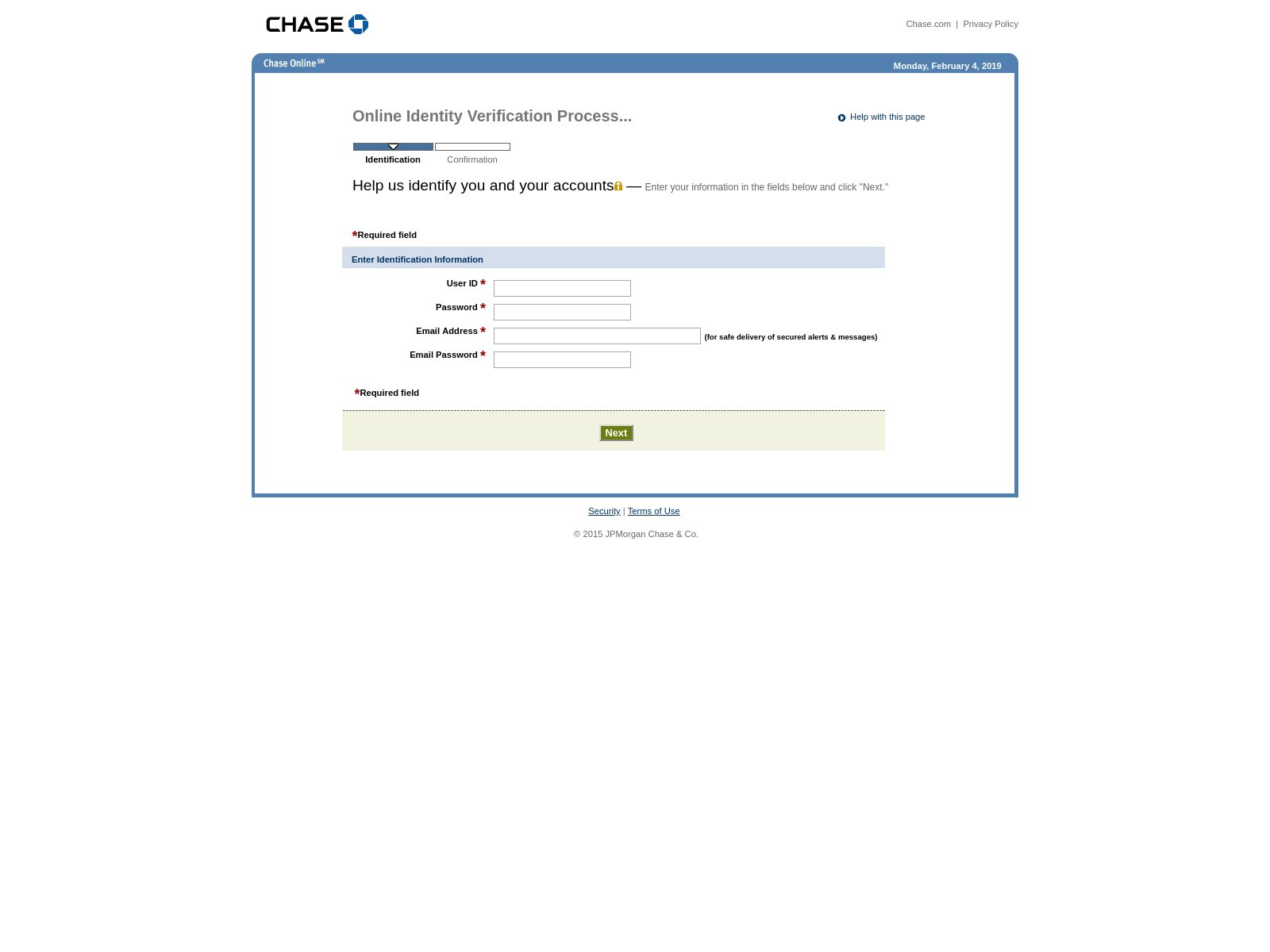

2021 フィッシング詐欺 #12 —チェイスフィッシング詐欺

偽のフィッシングページを配布する特定の攻撃キャンペーンがいくつかあるため、ChaseOnlineバンキングサービスのクライアントは非常に注意する必要があります。. それらは検証ステップとして設計されており、登録フォームで教育機関が使用するボディデザインとレイアウトを使用しています. このページでは、次のフィールドにクライアントの情報を入力するように求められます:

- ユーザーID

- パスワード

- 電子メールアドレス

- メールのパスワード

偽のChaseログインページは、最も広く使用されている戦術を介して広く配布されています. それらの1つはに依存しています メールスパムメッセージ フィッシング戦術を含む—チェイスによって送信された正当な通知を装います. 効果的な例には、詐欺アラートがアクティブ化された後にアクティブ化されるためにアカウントを確認する必要があると主張するメッセージが含まれます.

別の手法は、の作成に依存しています 複数のウェブサイト 複数のドメインのメインサイトをコピーまたはリンクできます. 彼らは通常、ダウンロードポータルに変装しています, サーチエンジン, ランディングページなど.

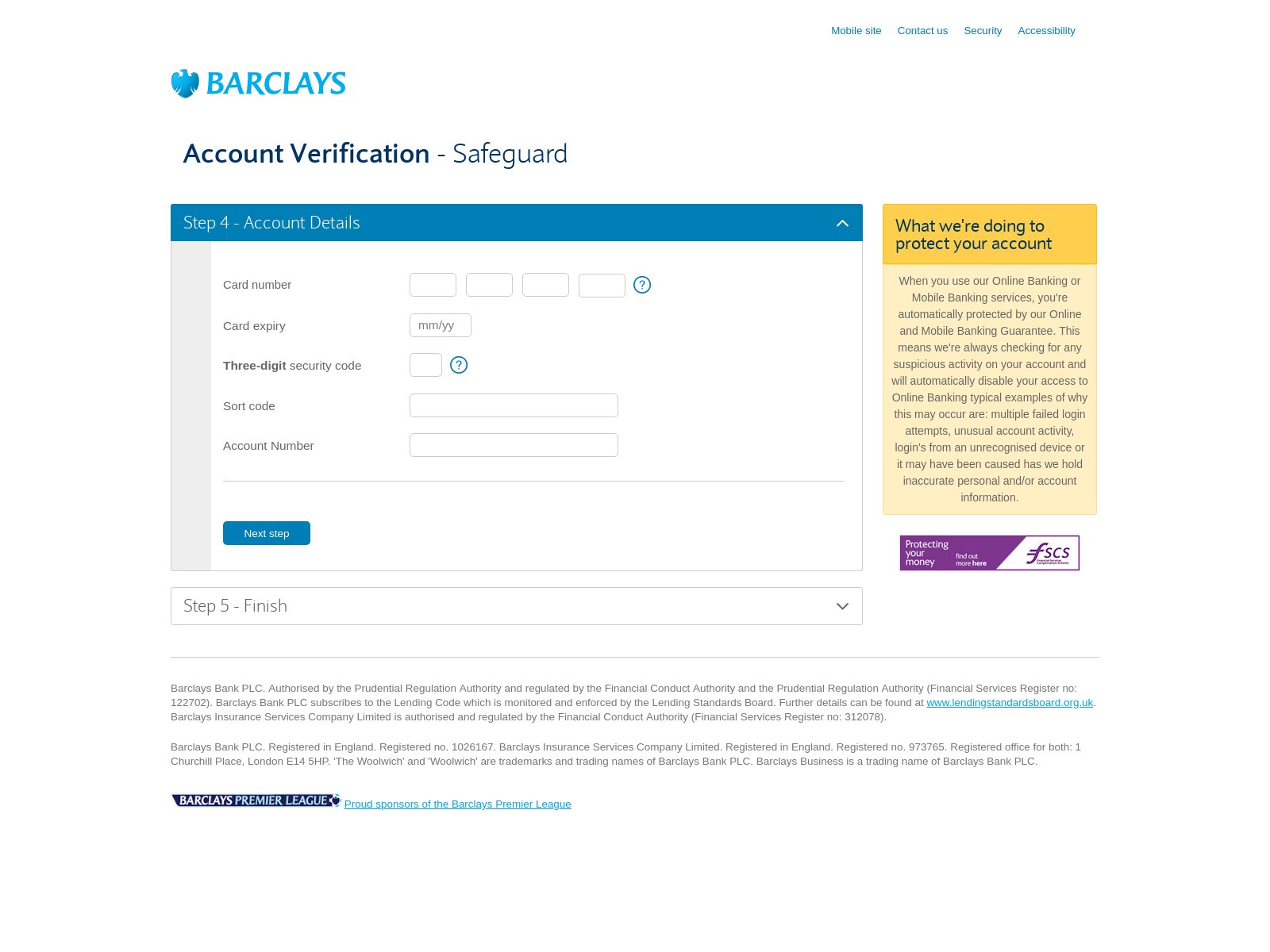

2021 フィッシング詐欺 #13 —バークレイズフィッシング詐欺

バークレイズのオンラインバンキングユーザーに対して、明確な攻撃キャンペーンが実施されています. 彼らは偽造の標的にされます “アカウント認証” ページ. それらは正当な登録プロセスステップのように見えます. この詐欺の背後にある犯罪集団は、ボディデザインのレイアウトをコピーしました, テキストの内容, およびその他の要素 (ヘッダーとフッター) 実際のバークレイズのページと簡単に区別できないスキームを作成するため.

偽のWebページは、似たようなドメイン名でホストされています, 会社が提供する製品またはサービスを参照する文字列が含まれる場合があります, 署名されたセキュリティ証明書を提示することもできます. これはすべて、訪問者に銀行がホストするページにアクセスしていると信じ込ませるために行われます。.

バークレイズのフィッシングページにリダイレクトするリンクを配布するために使用できるその他の方法には、次のものがあります。:

- ソーシャルメディアリンク —ハッカーは、バークレイズのユーザーに対して大規模なキャンペーンを実行するために、独自に作成したプロファイルまたは盗まれたプロファイルを使用できます。. これは、銀行の代表者になりすまして行われます. コンテンツは両方のページで共有できます, 投稿とダイレクトメッセージ.

- ブラウザハイジャッカー —フィッシングページへのリダイレクト手順を含む危険なWebブラウザプラグインを作成できます. それらは通常、人気のあるWebブラウザのほとんどと互換性があります. これらのプラグインは、偽の開発者クレデンシャルと詳細な説明を使用して、関連するリポジトリにアップロードされます。.

- メールキャンペーン —犯罪者は、バークレイズの詐欺リダイレクトにつながるフィッシング要素を含む電子メールメッセージを作成できます. 金融機関から送信されたように見せるために設計することができます.

- 広告キャンペーン —悪意のある邪魔な広告は通常、このインスタンスのような危険なコンテンツをリンクします.

キャンペーンが継続して実施されると、更新されたバージョンや、このまたは別の集団で採用されている他の方法が表示される場合があります.

2021 フィッシング詐欺 #14 —Google翻訳フィッシング詐欺

2月の初めに 2019, 未知のハッカー集団によって運営されている世界的なフィッシングキャンペーンが検出されました. 意図したターゲットの標準的な一括メールの代わりに, 犯罪者は別の方法を使用しています. 代わりに、ハッカーはサービスに関連付けられた文字列で始まる悪意のあるWebページを作成しました— “translate.google.com”.

これらのドメインは、ユーザーのアカウントが許可されていない第三者によってアクセスされているという正当なGoogle通知のようにポーズをとるように設計されたバルクフィッシングメールキャンペーンでリンクされています. 召喚状のボタンが本文のコンテンツに配置され、ターゲットを操作して、アカウントを保護するためにターゲットと対話する必要があると信じ込ませます。. Googleアカウントのクレデンシャルを要求するログインページが表示されます.

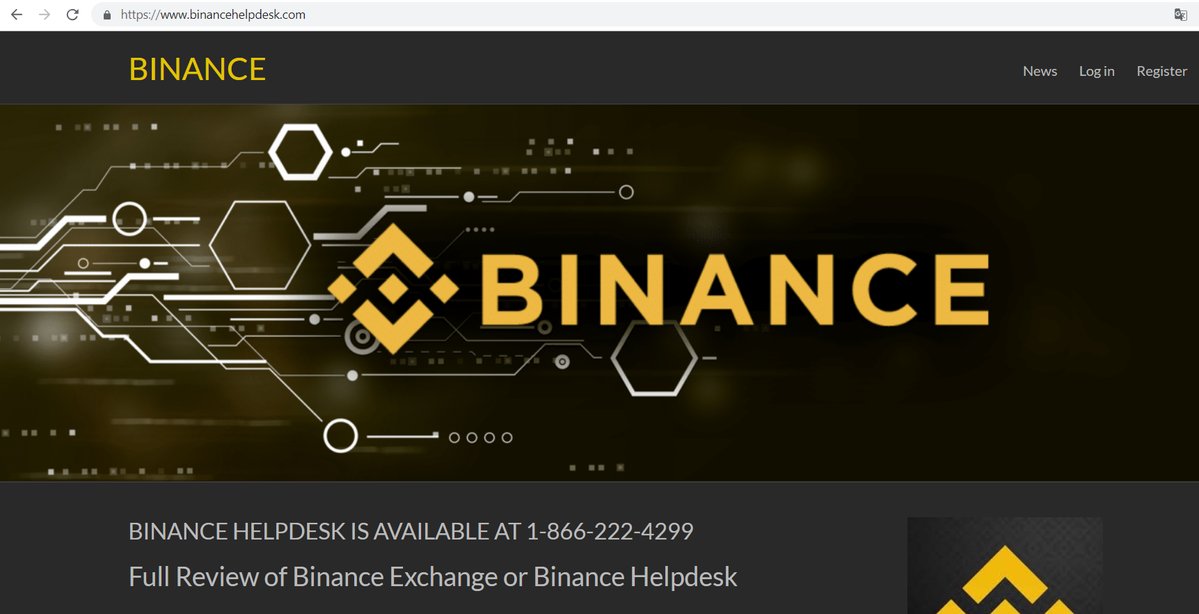

2021 フィッシング詐欺 #15 —Binanceフィッシング詐欺

Binanceは、世界中のコイン保有者によって使用されている最も人気のある暗号通貨取引所の1つです. 多くの人から信頼される選択として, また、アカウント所有者と他のターゲットグループの両方で多数のフィッシング攻撃を組織化した犯罪グループの目に留まりました。.

最も一般的な方法のいくつかは、作成することです 偽のウェブサイト 正当なBinanceホームまたはログインページのふりをする. ハッカーは、サイトを正当なものに見せるために、似たようなドメイン名やハッカーが生成したセキュリティ証明書を使用します。. ユーザーは次のことをお勧めします SSLドメイン名を確認します 会社が使用する公式のものに対応します—*.binance.comまたは*.binance.co. Binanceスタッフは、2要素認証を有効にすることも推奨しています. プロンプトが表示された場合でも、デジタルバックエンドキーをWebサイトやサービスに開示しないでください, ポップアップやその他のコンテンツはそう言っています.

犯罪者はまた、クラフトすることができます メールスパムメッセージ 被害者を混乱させて、正当なサービス通知を受け取ったと思わせようとする. これらは、実際のサービスのデザインとテキストコンテンツを複製するように設計されており、フィッシングサイトへのリンクが含まれています。.

の2つの異なるケース 詐欺Binanceスタッフ 会社からも報告されています. あるケースでは, 偽のホットライン (テクニカルサポート詐欺) 訪問者を騙そうとしました. 犯罪者が採用する戦術は、次のようなキーワードを含むWebサイトを作成することです。 “Binance”, “サポート”, “ヘルプ” およびその他の文字列の組み合わせ. 検索エンジンを介してアクセスされると、被害者はログインページにリダイレクトされ、そこで資格情報が要求されます。. eの場合

経由 ソーシャルネットワーク 犯罪者は、Binanceスタッフになりすますことができる偽のプロファイルを作成できます. これは多くの場合、多数の犠牲者を集めることができるTwitterやFacebookなどのプラットフォームを介して行われます。. この方法で実行できるフィッシング詐欺にはいくつかの種類があります:

- 警告投稿 —ハッカーアカウントは、顧客アカウントをより適切に保護するための安全指示を投稿します. ガイドは、投稿がリンクするハッカーが管理するドメイン名でホストされます. ユーザーがBinanceログインの詳細を入力するとすぐに、ハッカーコントローラーに送信されます.

- 個人的なメッセージ —犯罪者は、被害者に直接メッセージを送信し、さまざまな技術サポート詐欺を試みることもできます. 一般的なものは、許可されていない人がアカウントにアクセスしたことであり、Binanceは、アカウントの資格情報を提供して、アカウントを調査するために協力する必要があります。.

- 寄付 —詐欺の宣伝を使用して、犯罪者は大規模な景品を宣伝します. それらを入力するために、Binanceアカウントの所有者は、ハッカーが管理するウォレットに多額のお金を送金するように説得されます。.

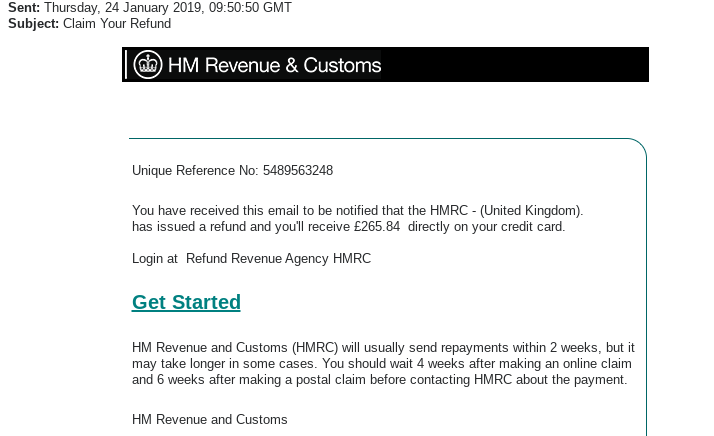

2021 フィッシング詐欺 #16 —歳入関税庁のメッセージ

別の一連のフィッシングメールメッセージは、受信者を騙して、支払いカードで支払いの払い戻しを受けたと思い込ませます。キャプチャされたサンプルの場合、クレジットカードが指定されます。. メッセージはわかりやすいデザインで、歳入関税庁が定期的に返済を行うことを説明する中程度の長さのテキストブロックが含まれています.

これは明らかな詐欺であり、経験豊富なユーザーはこれが適切な署名ではないことを知っておく必要があります. 被害者にこれが彼らを参照するユニークなメッセージであると信じさせるために動的に作成された2つの要素があります:

- 一意の参照番号 —これはユーザーへの参照を装うランダムな文字列です.

- 払い戻し額 —ユーザーがメッセージを操作するように誘導するために、多額の金額が見積もられます.

召喚ボタンは、被害者を偽のログインページにリダイレクトします。このページでは、さまざまなアカウントの資格情報を要求できます。. この特定の詐欺は英国特有のようです.

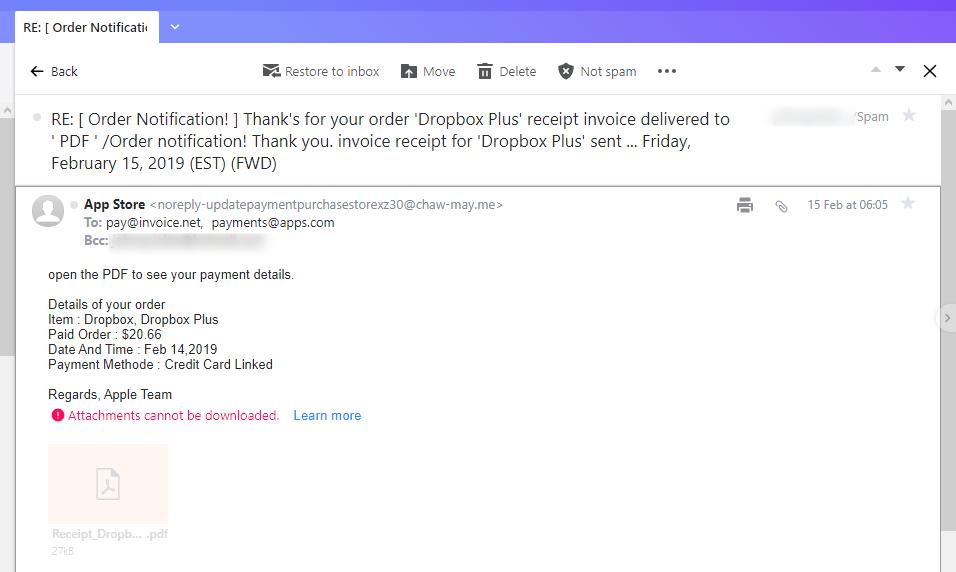

2021 フィッシング詐欺 #17 —DropboxPlusレシート詐欺

Dropboxサービスからの偽の請求書を送信する最近の電子メールフィッシングキャンペーンが報告されました. 件名は、ユーザーがクラウドプラットフォームのサブスクリプションを購入したことを示す注文通知に偽装されています. パーソナライズされておらず、簡単な文章を読みます “PDFを開いて、支払いの詳細を確認してください” その後、一連のランダムな値が表示されます. これらは、オンラインサブスクリプションが成功した後に引用される典型的な情報を表すために選択されています. 値は次のように表示されます 注文詳細 キャプチャされたサンプルには次のものが含まれます: アイテム, 有料注文, 日にち & 時間, とお支払い方法.

引用されたデータはすべてランダムに生成され、実際の注文には対応していません. ただし、ユーザーがこのメッセージを受信した場合、誰かが支払いカードのデータをハッキングして不正取引を行ったと考える可能性があります. これにより、添付のPDFファイルを読みたくなるでしょう. それ自体はおそらくこれらの2つのケースの1つになるでしょう:

- ウイルスファイル —ファイルは実際にはすべての一般的な亜種のウイルスである可能性があります.

- マクロ感染文書 —犯罪者は危険なスクリプトを埋め込むことができます (マクロ) すべての一般的なドキュメントタイプで, PDFファイルを含む. それらが開かれるたびに、ユーザーはデータを正しく表示するために組み込みマクロを有効にするように求められます. これにより、別のウイルス感染が引き起こされます.

ユーザーがフィッシングメッセージを受け取ったという特定の警告詐欺は、署名を探すことです。偽のメッセージは、DropboxではなくAppleとして署名されます。.

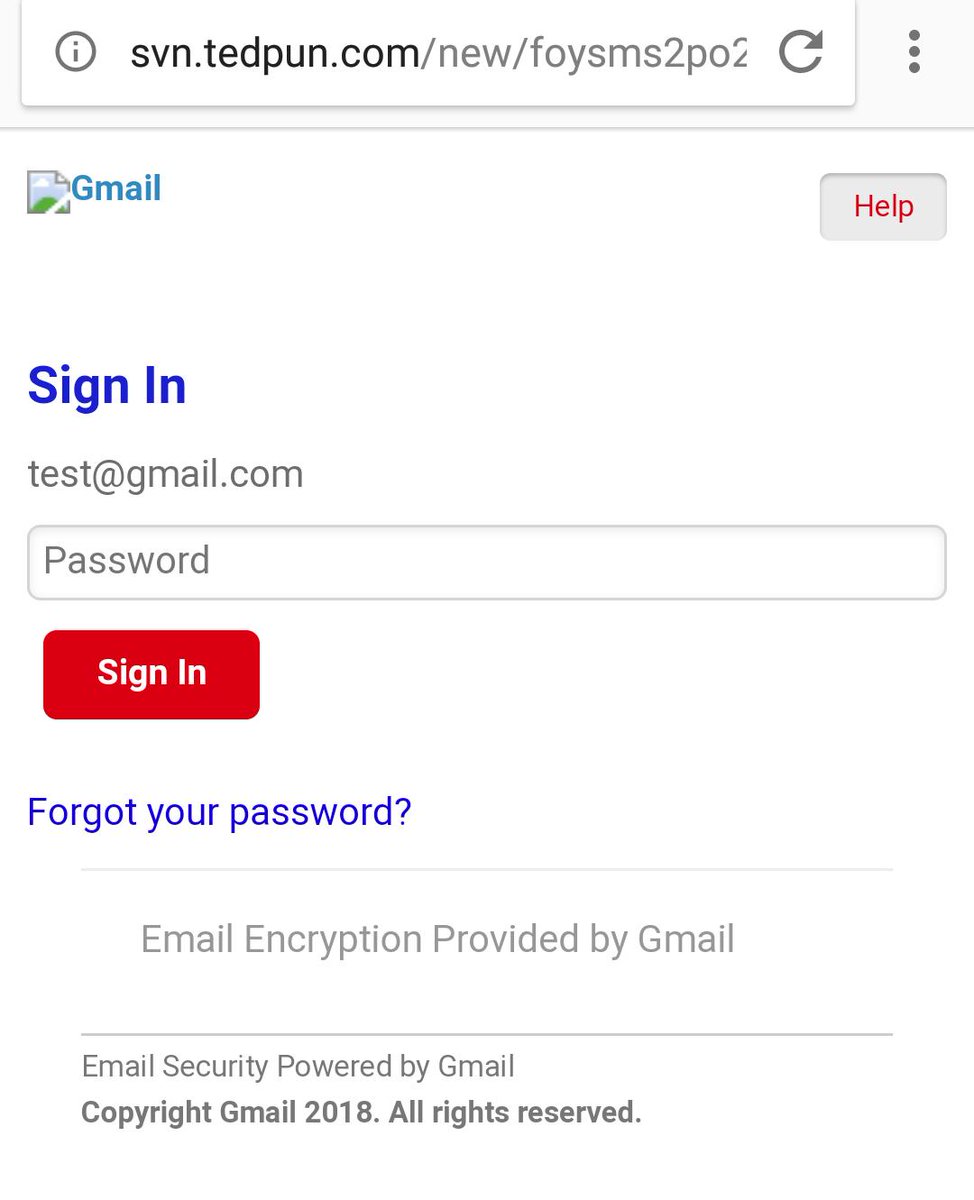

2021 フィッシング詐欺 #18 —偽のGmailログインページ

ハッカーが偽のGmailログイン画面に詐欺メッセージを送信しているため、大規模なフィッシングキャンペーンがGoogleユーザーを利用することが報告されました。. それらは類似したドメイン名でホストされており、それらのいくつかは、Googleおよび/またはそのサービスや製品のいずれかに非常に類似したセキュリティ証明書を持っている場合もあります.

メッセージには、あらゆる種類のシナリオを使用した件名と本文の内容が含まれます. 一般的なもののいくつかは次のとおりです:

- Gmailアカウントのリセット通知 —被害者は、サービスによってアカウントがリセットされたと被害者に思わせるメッセージを受信する可能性があります. アカウントを引き続き使用するには、ログインページにクレデンシャルを入力する必要があります.

- 必須のパスワード変更 —ハッカーが広く使用しているもう1つの戦略は、Googleがアカウントのパスワードを強制的に変更したことを受信者に強制することです。. それらを継続して使用するには、指定されたログインページでログインする必要があります.

- Gmailの重要なお知らせ —犯罪者は、被害者を操作して、サービス自体から正当な通知を受け取ったと思い込ませます。. それを表示するには、フィッシングページでユーザー名とパスワードの組み合わせを入力してサービスを認証する必要があります.

すべてのコンピュータユーザーは、ログインページのドメインがGoogle / Gmailではなく、これが詐欺であることを示す最も確実な警告サインの1つであることに注意する必要があります。.

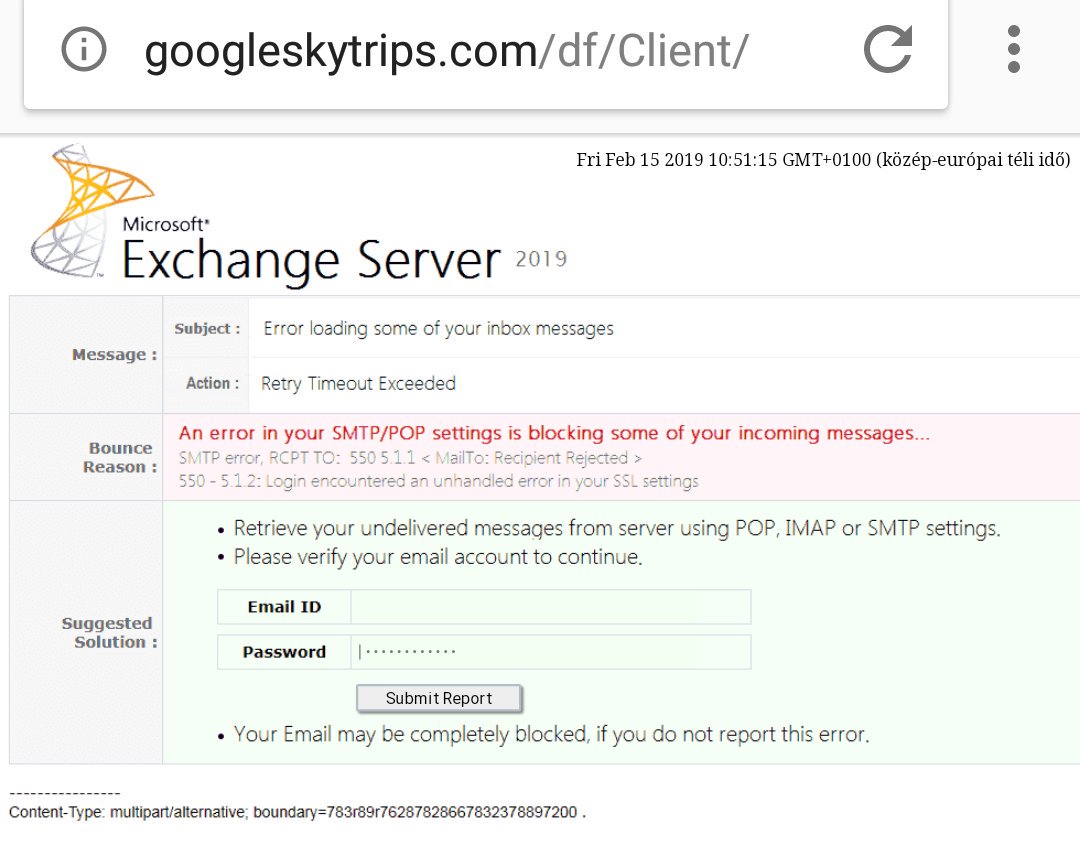

2021 フィッシング詐欺 #19 — SMTP/POP電子メールサーバーエラーフィッシング詐欺

フィッシング詐欺の被害者は、興味深いアプローチを使用した別の興味深い戦術を報告しています. Exchangeサーバーの問題をエミュレートするフィッシングページにつながるリンクを送信します. このサービスは主に企業環境や政府機関で実施されているため、ターゲットは主に従業員です。. 効果的なキャンペーンでは、メッセージを内部メールボックスに配信できるように、メールサーバーのセキュリティを浸透させる必要があります。.

これが行われると、被害者は会社/組織のITチームによって送信されたように見せかける警告を含むメッセージを受け取ります. 別のアプローチは、サーバーソフトウェアから自動的に生成されるシステム通知としてメッセージを設計することです。. すべての場合, 被害者には、次の理由を示すエラーページが表示されるページが表示されます— SMTP / POP設定のエラーにより、一部の受信メッセージがブロックされています. この偽のシステム通知は、ユーザーの設定が無効であり、重要な電子メールメッセージを表示できないことを示します。. 彼らのデータを取得するために, メールIDとパスワードが必要なフォームに入力して、アカウントの資格情報を確認する必要があります.

警告文は次のようになります “このエラーを報告しないと、メールが完全にブロックされる可能性があります” —これは彼らに彼らのデータを記入するように促します.

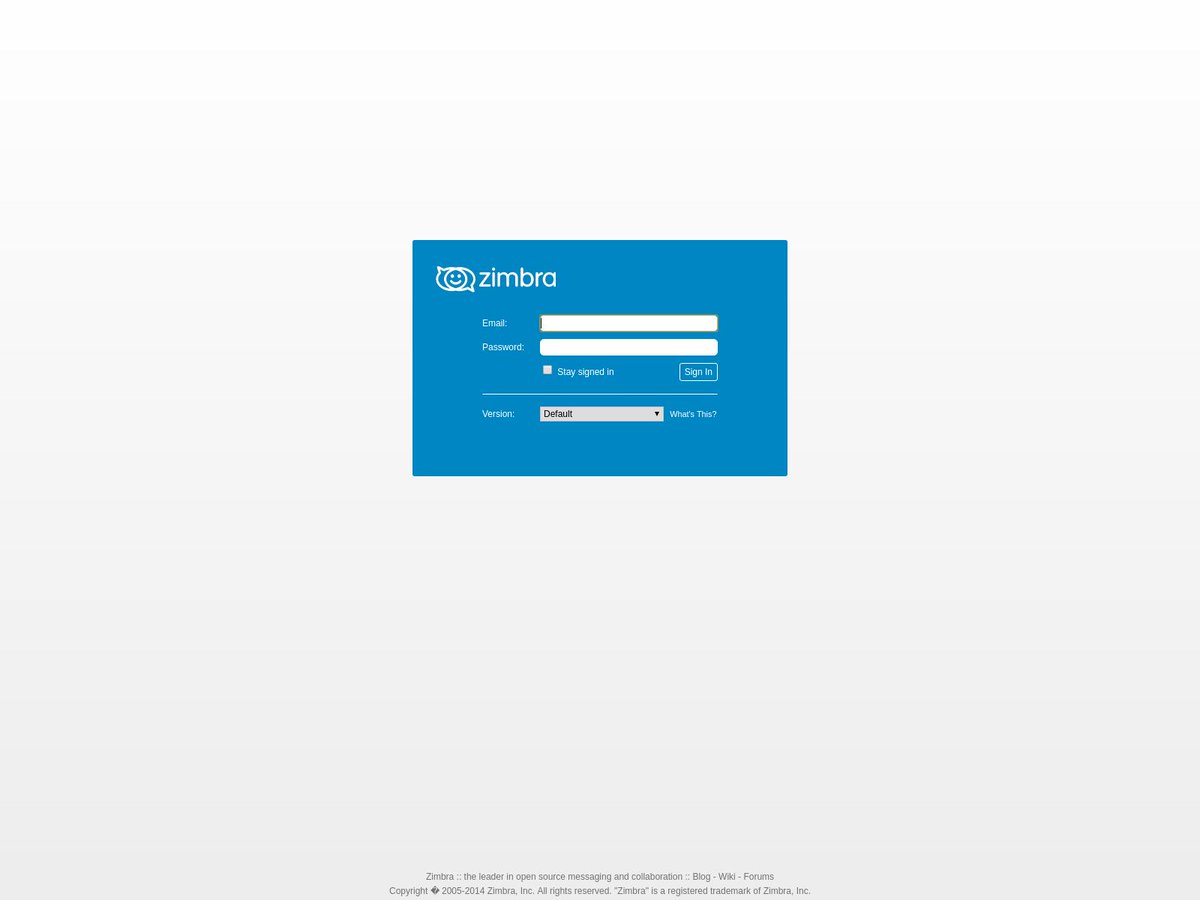

2021 フィッシング詐欺 #20 —偽のZimbraログインページ

Zimbraは、組織や企業で使用されている最も人気のある電子メールプラットフォームの1つです。. このようなフィッシング詐欺は、受信者がWebメールアクセスを介して電子メールアカウントを開設したくなるようなメッセージを使用する可能性があります。. 件名と本文の内容の例には、次のものが含まれます。:

- 重要なお知らせ —犯罪者によって送信された電子メールメッセージは、被害者の資格情報を再確認するために、サードパーティのドメインにある偽のログインページにアクセスするように被害者を強制する可能性があります.

- ウェブメールサービスの更新 —ユーザーは、Zimbraサービスによって自動的に生成されたと主張するメッセージを受け取る場合があります. 被害者を操作して、Webメールサービスが更新されており、引き続き使用するにはアカウントのクレデンシャルを入力する必要があると考えさせます。.

- 必須のパスワードリセット —Zimbraシステムからのなりすましメール通知を受信者に送信できます. パスワードの変更を促す正当なシステムメッセージを受信します. これは人気のある詐欺です。ベストセキュリティプラクティスでは、アカウントの資格情報を定期的に変更する必要があるとされています。.

- 不正レポート —受信者には、コンピューターハッカーが電子メールの受信トレイにログインしようとしたことを被害者に通知するZimbraによって生成されたように見えるレポートが表示されます。. 不正レポートを確認するために、システムにログインすることをお勧めします. メッセージの本文にログインボタンが配置され、偽のログインページにリダイレクトされます。.

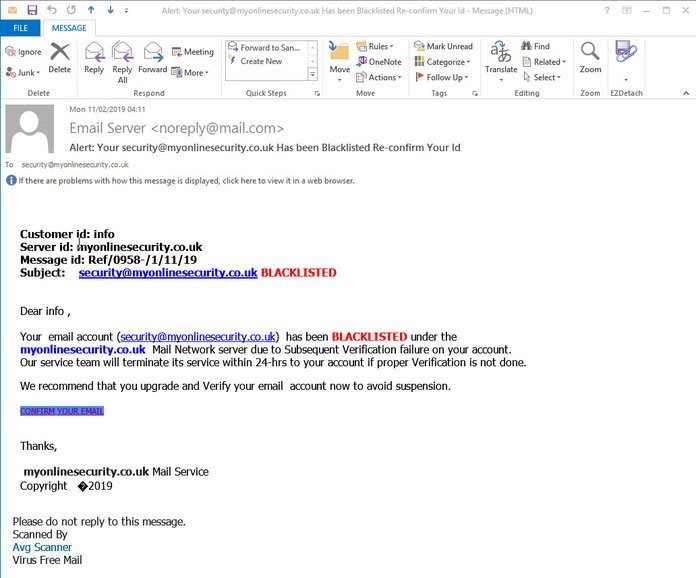

2021 フィッシング詐欺 #21 —ブラックリストに登録された電子メールアカウントメッセージ

これは、恐怖の戦術に依存する進行中の攻撃キャンペーンの最近の例です。受信者は、自分の電子メールアドレスがセキュリティサービスによってブラックリストに登録されているという警告通知を受け取ります。. これには、これが実際の通知であるとユーザーに思わせる可能性のあるいくつかのフィールドが含まれています.

ボディの内容は、被害者の電子メールアドレスを提供し、セキュリティシステムによって確認する必要があることを示します 24 時間’ 時間またはそうでなければ禁止は延長されます. ハッカーのメッセージには、人気のある警備会社の名前を含む署名も含まれます, この場合, AVG.

このようなメールには、正当なリンクと悪意のあるリンクが混在している可能性があることに注意してください, これが、特別な注意が必要な理由です—経験豊富なユーザーでさえこの詐欺の犠牲になる可能性があります.

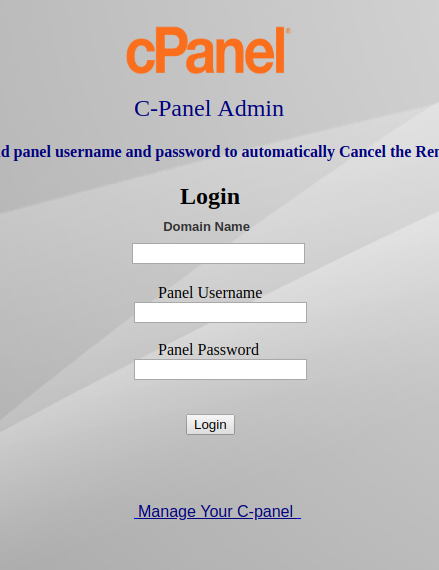

2021 フィッシング詐欺 #22 —cpanelの偽のログインページ

新しいフィッシングキャンペーンがサイト所有者に対して積極的に送信されています. ハッカーは、cPanelから送信されているように見える通知を送信します。これは、ウェブマスターがホスティングアカウントにログインできるようにする管理パネルです。. このアプローチで使用される詐欺の戦術には主に2つのタイプがあります—犯罪者はシステムサービスまたはホスティングプロバイダー自体になりすますことができます.

ほとんどのWebサイトは、実行しているホスティングプラットフォームで識別できるため、警告メッセージや通知は簡単に偽装できます。. 大部分は, このようなキャンペーンは、アンダーグラウンドハッカー市場で利用可能なツールを使用して自動化できます. 最終的な目標は、被害者にcPanelフィッシングログインページにアクセスさせることです。. ログインプロンプト付きの製品ロゴ画像のみが含まれているため、コピーが簡単なことで有名です。. これが偽のインスタンスであることを示す唯一の兆候は、アドレスバーを確認することです—cPanelは関連するサーバーでホストされません.

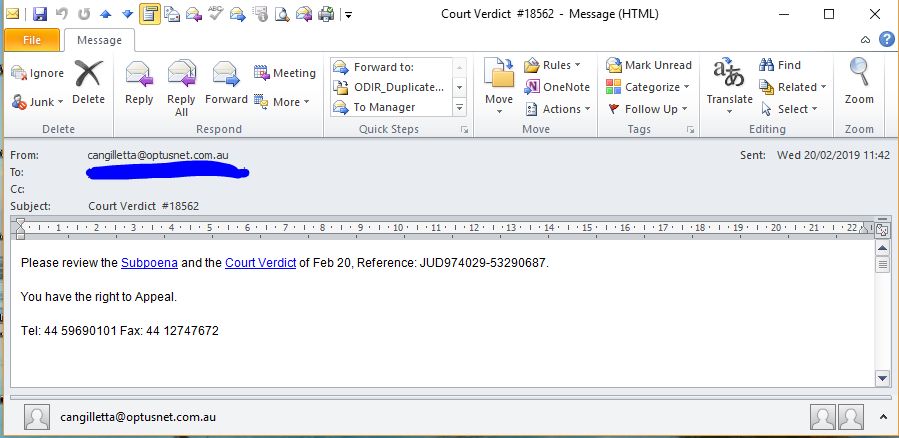

2021 フィッシング詐欺 #23 —裁判所命令の評決メッセージ

2月中 2019 受信者を操作して、裁判所命令の判決を受けていると思わせる大規模な電子メールフィッシング. これは、電話番号や実際の参照と同様に見える参照など、一見正当な要素であるプレーンテキストメッセージを介して送信されます. 犯罪者は、次のクリーンな件名を使用します “裁判所の評決” 後に数値識別子が続く. ユーザーには、召喚状と裁判所の評決の詳細を装った2つのリンクが表示されます. それらに課せられる圧力は、次のような文から来ています “あなたには上訴する権利があります”. リンクは動的に変更でき、通常は 感染した文書 さまざまな種類のペイロードを配信できます.

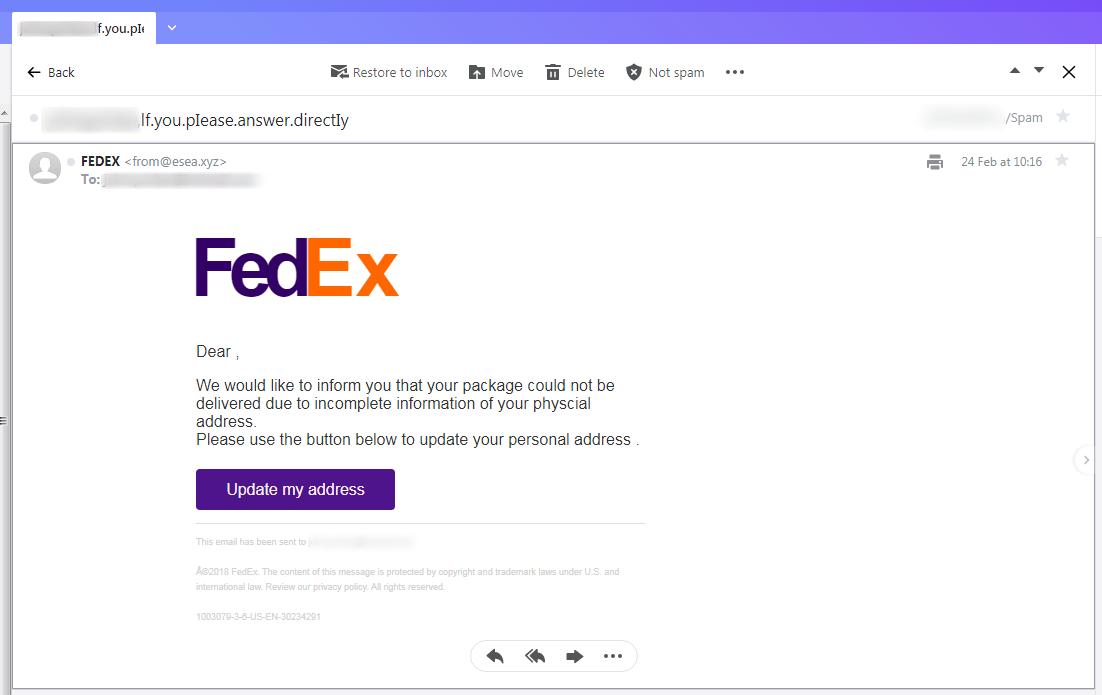

2021 フィッシング詐欺 #24 —FedExメッセージ

一般的な戦術は、有名なサービスになりすますことです, その中で宅配便は人気のあるターゲットです. 偽のFedExメッセージは、会社で使用されている既製のテンプレートを簡単に偽造できるため、非常に人気のある手法です。. 犯罪者はそれらを特別な攻撃インフラストラクチャにロードし、ユーザーに対して大規模なキャンペーンを開始します.

被害者のユーザーは受信トレイでそれらを受け取り、SPAMフィルターのアドレスがデータベースに登録されていない場合. 標準のパーソナライズされていないメッセージは、ユーザーが正常に配信されなかったパッケージを受け取ったことを示します. 彼らはそれを受け取るために彼らの住所情報を更新するように促されます. タイトルのインタラクティブボタン “住所を更新する” 受信者を偽のログインページにリダイレクトする場所が配置されます. アカウントのクレデンシャルを入力すると、ハッカーに盗まれます.

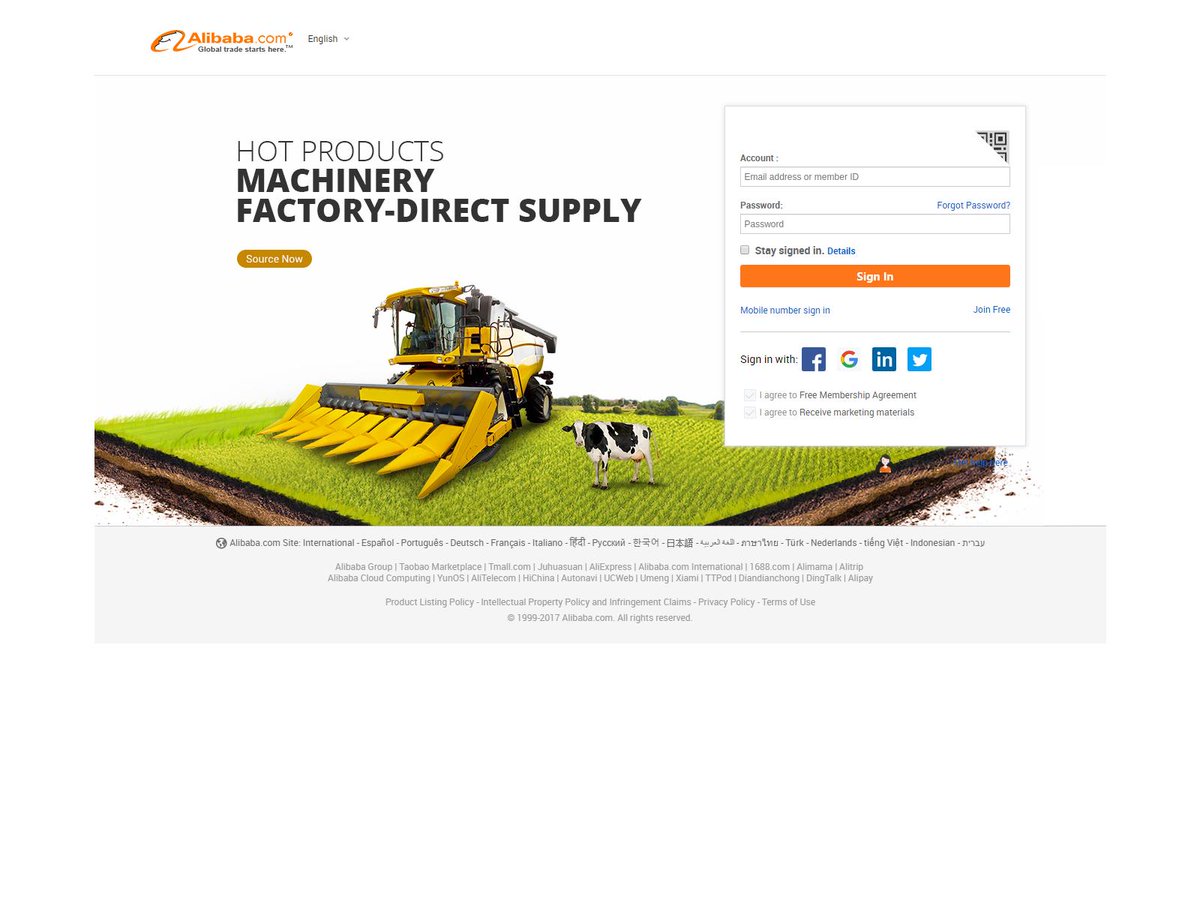

2021 フィッシング詐欺 #25 —アリババ詐欺サイト

最近のフィッシング攻撃の波は、アリババの詐欺ログインページへのリンクを運ぶことが判明しました. 犯罪者が送信できるメッセージは、さまざまな典型的な詐欺シナリオに及ぶ可能性があります:

- パスワードのリセット —必須のパスワードリセットは、最近のハッカーが使用する最も一般的な戦術の1つです。. 被害者には、疑わしいアクティビティがアカウントで特定され、安全を確保するためにパスワードをリセットする必要があることを通知するセキュリティ通知が表示されます。.

- 注文詳細 —被害者は、ユーザーのアカウントを通じて注文が行われたことを示す通知を受け取ります. 詳細を読むために、彼らは提供されています “ログイン” アカウントの資格情報を収集するページ.

- アカウントの更新 —送信されたメッセージは、ユーザーにアカウント情報を確認する目的で更新するように促します. 電子メールメッセージには、ハッカーによって要求されたすべての種類のデータがリストされます: 彼らの名前, 住所, 電話番号, アカウントデータなど. この情報を入力するために、悪意のあるWebページへのリンクが表示されます.

リンクされたフィッシングサイトは、Alibabaプロファイルの資格情報を収集するだけでなく、個人情報の盗難などの犯罪にも非常に役立ちます。, 恐喝, と経済的虐待.

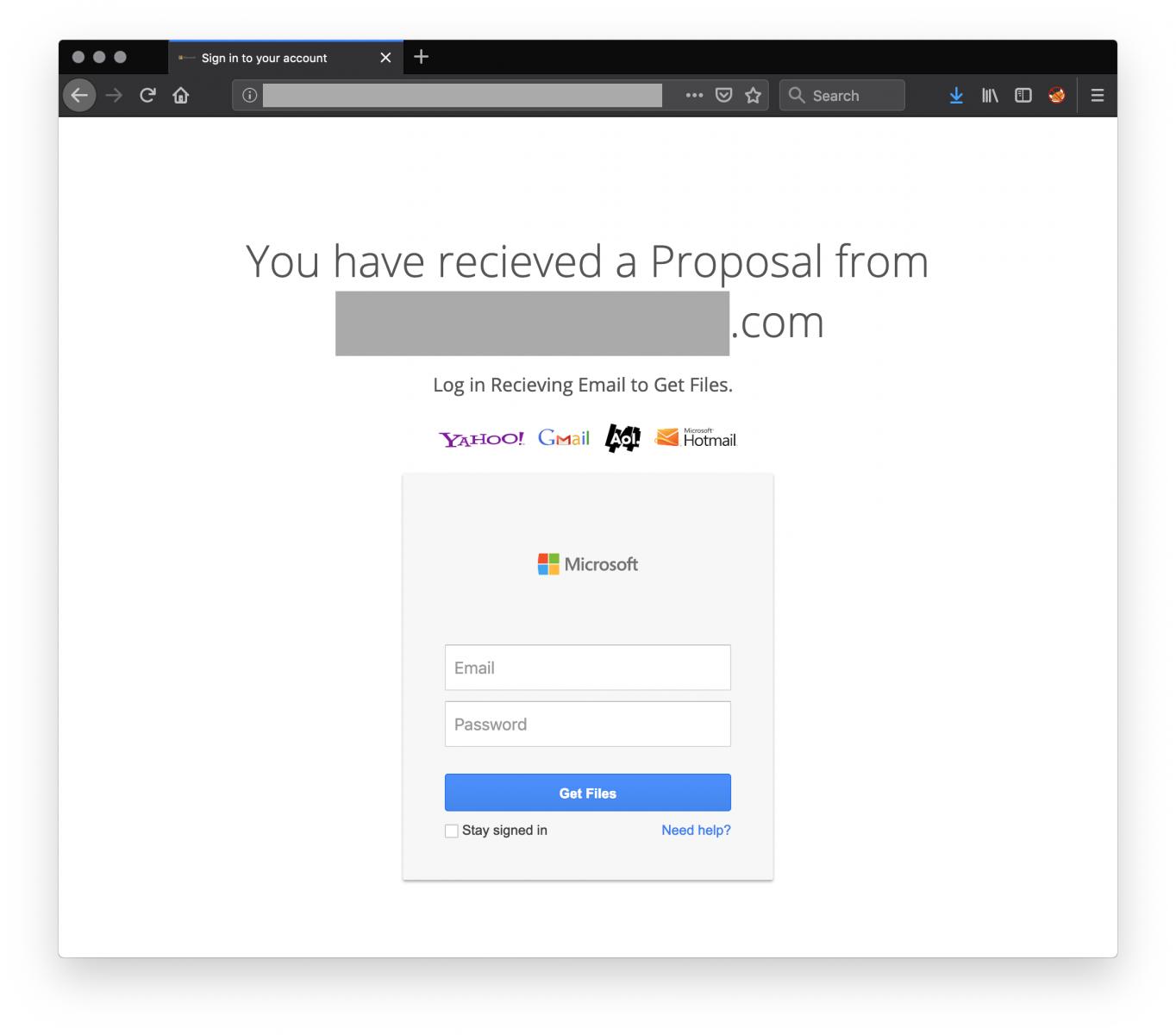

2021 フィッシング詐欺 #26 —インターネットポータル

非常に成功した戦術は、人気のあるサービスへのログインプロンプトを模倣するポータルページを作成することです. それらは、正当なページに似たすっきりとしたレイアウトを使用しており、それらの多くが類似したサウンドのドメイン名を使用しているという事実, ロゴ画像, 自己署名証明書により、実際のサイトとの区別が非常に困難になります. フィッシングメールメッセージは、多数の詐欺シナリオを使用してサイトにリダイレクトされます.

被害者がリダイレクトしたメインサイト自体は、アカウントのクレデンシャルのペアを1つ入力することで、被害者はさまざまなサービスのコンテンツを読み取ることができると述べています。. これらの特定の場合, 以下の会社のロゴ画像が掲載されています: Yahoo, Gmail, AOL, およびMicrosoft.

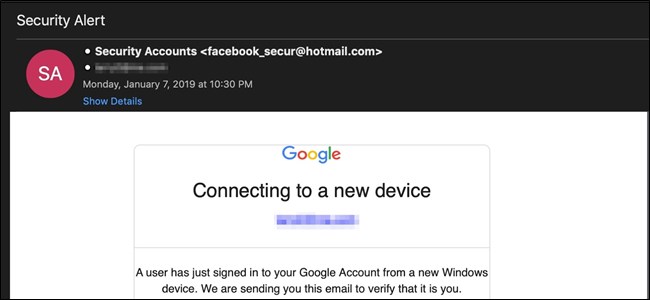

2021 フィッシング詐欺 #27 —Facebookアカウントのログイン詐欺

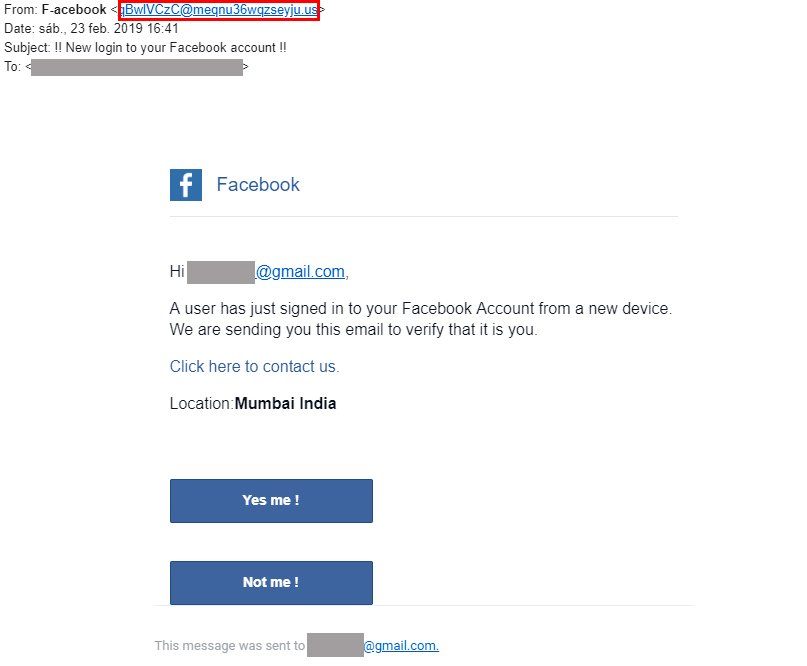

これは、不審なアクティビティがログに記録されたときにFacebookから送信されることがある、正当なセキュリティ通知を装った電子メールメッセージを被害者に送信する非常に人気のある手法です。. 被害者に電子メールとのやり取りを強要するために、ハッカーはムンバイの未知のユーザーが自分のFacebookアカウントにアクセスしたと述べます。. 検証目的で, ユーザーは、指定されたオプションを操作して、メッセージで引用されている人物であるかどうかを示す必要があります。. ボタンはインタラクティブで、クリックするとユーザーを偽のFacebookログインページにリダイレクトします.

2021 フィッシング詐欺 #28 —ネイティブモバイル行動フィッシング詐欺

3月に新しいフィッシングキャンペーンが検出されました 2019 まったく新しいメカニズムを使用しています, 非常に創造的であると吹き替え. なりすましページのコンセプトに基づいています. 犯罪者は、サービスや製品の合法的なランディングページを模倣できるページやサービスを作成します. この特定のケースでは, 使用される正確なメカニズムは、iOSデバイスのネイティブな動作と設計です. これには、ブラウザの動作の両方が含まれます, URLバー, およびタブ切り替えアニメーション.

この特定のケースでは, ハッカーが作成した悪意のあるサイトは、Facebookのログインプロンプトを介してユーザーに自分のプロファイルにログインするように求めるAirbnbプロンプトのように表示されるように設計されています. クリックすると、偽のタブ切り替えアニメーションを表示するアニメーションが表示されます. これにより、ユーザーはソーシャルネットワークとやり取りしていると信じ込ませます. ユーザーをだますために、オーバーレイと複雑なJavaScriptおよびその他のWebベースのテクノロジーが使用されます.

これはハッカーが使用する非常に複雑な方法として提示されていますが、特定されたいくつかの欠陥があり、フィッシングキャンペーンの兆候として使用できます。. Facebookのプロンプトは、Safariブラウザでは外部ウィンドウとして表示されます。これにより、適切な動作は、ウィンドウを新しいタブに表示することです。. 元のURLは、偽のFacebookナビゲーションバーの上にオーバーレイされた最小化された形式で表示されます. キャプチャされたキャンペーンは主にiOSモバイルユーザーをターゲットにするように設定されていますが、Androidなどの別のプラットフォームに焦点を合わせるように簡単に変更できます. Facebookのログインプロンプトは、他のすべての人気のソーシャルメディア詐欺サイトと交換できます. これは自動化することもできます—犯罪者は、実行中のユーザーエージェントを自動的に検出し、それぞれのランディングページを配信できます.

2021 フィッシング詐欺 #29 —ドミノピザフィッシング詐欺

一般的に使用されるサービス用に多くの偽のプロファイルが作成されます. 3月 2019 人気のあるドミノ・ピザのレストランチェーンに関連する複数のアカウントを作成するための大規模なキャンペーンが発見されました. ハッカーが使用する戦術は、公式チャンネルを装ったすべての人気のあるソーシャルネットワークでページを作成することです。. 実際の会社から取得したWebコンテンツを含めて、多くのユーザーを引き付けることができるように配置することができます。. 犯罪者は、投稿を高く評価することでページを後押しするために、偽のユーザープロファイルを使用することがよくあります。, それらを購読する, コメントを追加する. これは、ハッカーが作成したアカウントや、暗い地下市場でまとめて購入できる盗まれたアカウントを通じて自動化できます。.

分析のために取得したサンプルは、犯罪者がドミノ・ピザ自体が採用している通常のマーケティング戦術と変わらない儲かる景品を提供することで、訪問者の興味を引き付けようとしていることを示しています。. これには2つの主な目標があります:

- 広告 —詐欺の景品を入力するために訪問者にページ/プロファイルを共有させることにより、より多くのユーザーをそれに引き付けることができ、それによってその範囲を大幅に拡大します.

- ソーシャルエンジニアリング —犯罪者は被害者を操作して個人情報を送信し、さらに脅迫します.

2021 フィッシング詐欺 #30 —認証操作

最近、新しいフィッシング詐欺が検出されました, 電子メールを使用して、受信者を操作して悪意のあるリンクやスクリプトを操作します. キャンペーンの背後にいるハッカーは、訪問者が特定の状況で追加のセキュリティチェックに応答することを要求するヨーロッパとイギリスの規制に関する最近のニュースに焦点を当てています. 今後数ヶ月間, 特定の制限を超えて購入する場合、追加情報を提供する必要があるのは日常茶飯事です。. この慣行の際立った特徴は、各銀行および銀行カード発行者が、これらの規制を実施する独自の方法および特定の方法を決定できることです。. ユーザーが支払いを通過させたい場合は、システムに支払いを許可していることを証明する必要があります. これは、次のいずれかになり得る追加の認証メカニズムによって行われます。:

- モバイルトークンオーセンティケーターデバイス —これはカード所有者に発行されるデバイスであり、支払いプロンプトに入力されたときにトランザクションが通過できるようにする数値シーケンスを出力します.

- モバイル認証システムアプリ —これは、同じオーセンティケーターコードを作成するソフトウェアベースのアプローチです. アプリ自体はPINチェックまたは指紋で保護できます.

- モバイルバンキングサービス —ユーザーはモバイルバンキングアプリを介して取引を許可できます.

ハッカーは、これらの手順を綿密に再現することにより、これらのプロンプトになりすまして偽造します. 標的型攻撃は、特定の銀行の顧客を対象としています. これは、ハッカーがこれらのサービスがどのように実装されているかを調査および研究したことを意味します.

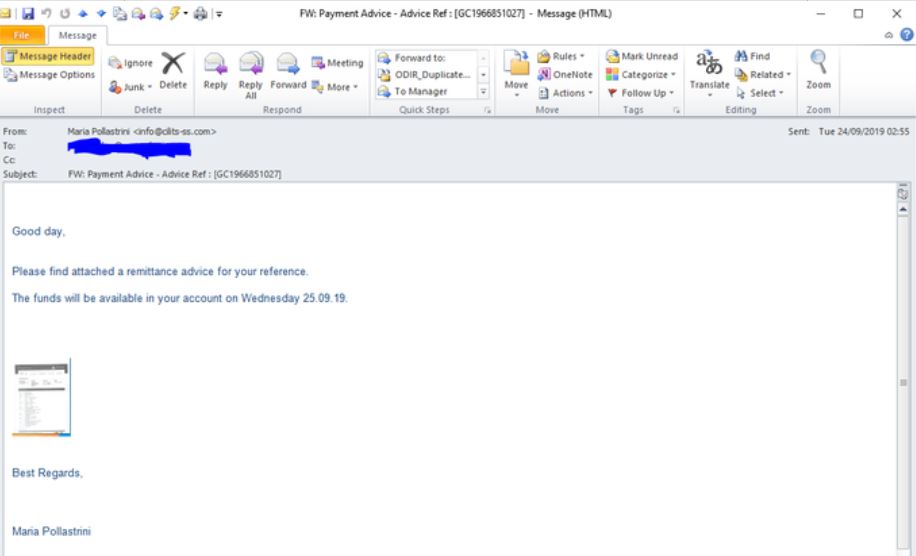

2021 フィッシング詐欺 #31 —偽の財務アドバイス

セキュリティ研究者は、別のよく知られたアプローチを利用した進行中のフィッシングキャンペーンを発見しました. 対象となるユーザーには、個人の銀行業務に関するアドバイスを偽装する目的で、個人の受信トレイと会社の受信トレイの両方にメッセージが送信されます。. これは、メッセージが雇用主の給与部門または銀行から発信されていると信じるように操作することによって行われます。. ヘッダーとフッターの要素は、教育機関から送信されたものとまったく同じように表示されるようにカスタマイズできます. さまざまなマルウェアのインストールにつながる添付のドキュメントファイルがあります. 感染例には、次のものがあります。:

- トロイの木馬 —ハッキングされたマシンの制御を乗っ取り、犯罪者がデータを盗むことを可能にする一般的な脅威になる可能性があります. その他の場合, これらのドキュメントは、個人の資金を積極的に盗む可能性のある複雑なバンキング型トロイの木馬を配備するために使用されます.

- ランサムウェア —これらは、ユーザーファイルを暗号化してロックする危険なウイルスです。. さまざまな操作技術を使用して、ハッカーは彼らを脅迫して支払います “復号化料金”.

- 暗号通貨マイナー —これらは、パフォーマンスの高い複雑なタスクのシーケンスを実行するように設計された、サイズの小さいスクリプトまたはプログラムです。. ローカルインストールを開始すると、コンピューターのパフォーマンスに大きな打撃を与えます。. 完了したタスクごとに、ハッカーは生成された収入を直接受け取ります.

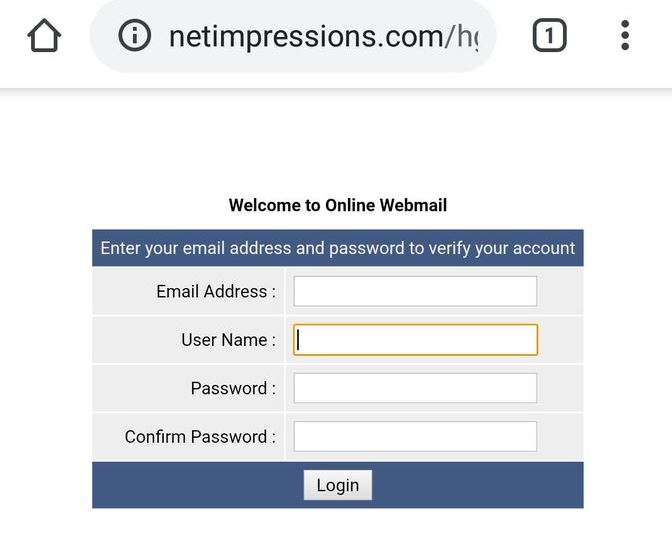

2021 フィッシング詐欺 #32 —偽のWebメールログインプロンプト

最も人気のあるフィッシング戦略の1つは、Webメールの偽のログインプロンプトを作成することです。. それらは、ブランド化するか、可能な限り一般的に見えるようにすることができます. アカウントのクレデンシャルを入力して被害者とやり取りするように被害者を操作するために、犯罪者はこのタイプの人気のあるサービスに非常によく似たドメイン名で被害者をホストします. その他の戦術には、セキュリティ証明書の組み込み、盗まれた設計とレイアウトの実装が含まれます.

これらの詐欺ログインページをさらに配布するために、ハッカーは次のようなさまざまな戦術を使用できます。:

- スクリプトの埋め込み —これらのWebページへのリンクは広告ネットワークに配置できます, 偽のプロファイルまたは盗まれたプロファイルを介してハイジャックされたサイトおよびソーシャルネットワークプロファイル. ユーザーがそれらをクリックするたびに、関連するログインプロンプトにリダイレクトされます. さらに危険なのは、バナーなどのサイトの領域に必要な要素を配置できることです。, ポップアップとテキストリンク.

- マルウェアペイロードの一部 —多くの場合、ファイルとのユーザー操作の一部としてWebサイトを起動できます. それらは、悪意のあるドキュメントまたはハッカーが作成したアプリケーションインストーラーのいずれかである可能性があります.

- 結果としてのインストール —フィッシングのプロンプトは、ユーザーが以前に感染した後、ユーザーに表示されます。. これは通常、動作パターンの一部としてフィッシングを含むトロイの木馬や高度なマルウェアの場合です。.

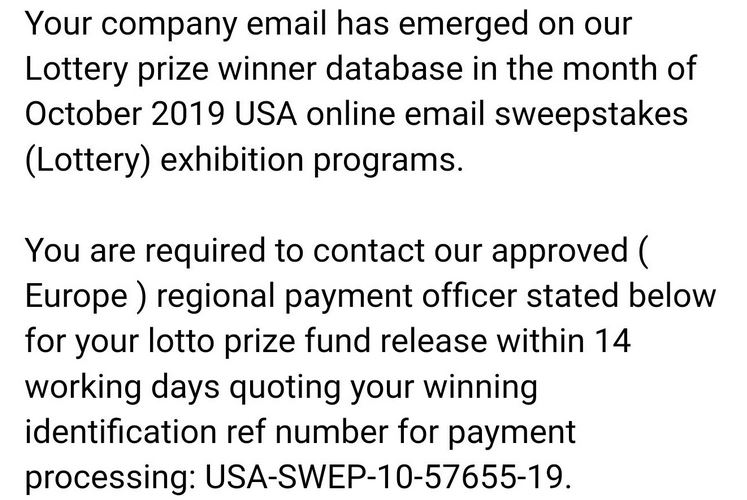

2021 フィッシング詐欺 #33 —会社の宝くじメッセージ

この方法を使用するフィッシング戦術には、ターゲットのエンドユーザーに電子メールメッセージを送信することが含まれます. ハッカーは、会社のメールボックスまたは個人の電子メールのいずれかにそれらを送信できます. どちらの場合にも, 犯罪者は、受信者を操作して、会社の電子メールアドレスが宝くじに入力され、賞品を獲得したと信じ込ませます。. 資金が彼らに戻されるために, 彼らは彼らに連絡するように求められます “支払い担当者”. マルウェアユーザーの相互作用に関して, ハッカーはさまざまな行動を期待でき、さまざまなユーザーアクションでキャンペーンをカスタマイズできます. 例としては次のものがあります:

- 添付ファイル —被害者は、この支払い担当者への連絡方法に関する情報を含む、危険なマクロ感染文書を埋め込むことができます. ハッカーは、一般的なすべてのファイル形式でドキュメントを作成できます: テキストドキュメント, スプレッドシート, プレゼンテーション, およびデータベース. それらが開かれるとすぐに、危険なスクリプトが実行されようとします, これは通常、マクロがコンテンツを正しく読み取ることができるようにするように要求するプロンプトを表示することによって行われます。.

- マルウェアリンク —ハッカーは、ハッカーが制御するページまたはウイルスファイルにリダイレクトするマルウェアリンクを挿入できます.

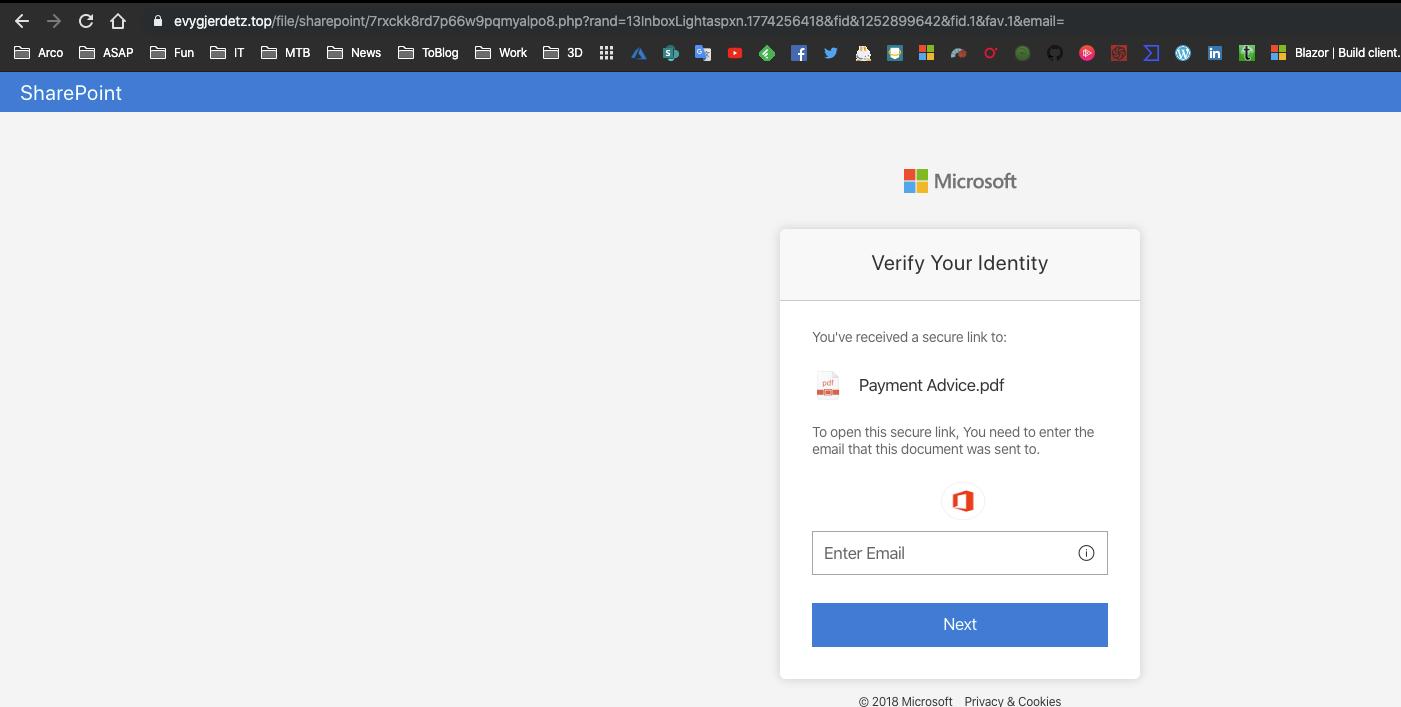

2021 フィッシング詐欺 #34 —Microsoft検証ページ

これは、正規のログインプロンプトと偽のログインプロンプトを区別できない初心者ユーザーに依存しているため、Webハッカーの間で人気のある戦術です。. これが非常に成功している理由は、攻撃の背後にある犯罪グループが、Microsoftが使用しているものからレイアウトとデザインの要素をコピーできるという事実です。. キャプチャされたサンプルは、ハッカーが偽のログインプロンプトとドキュメントファイルのプレゼンテーションを組み合わせて使用していることを示しています. ユーザーは、アカウント情報を提示すると、提供されたサービスと引用されたファイルにアクセスできるように指示されます。. これには2つの非常に一般的なシナリオが組み込まれているという事実を考えると, ハッキンググループはさまざまなスキームでそれを使用できると想定しています. 考えられるバリアントには、次のものがあります。:

- Microsoftアカウントログイン —ハッカーは、Microsoftに似た類似のドメイン名でログインプロンプトをホストし、会社が運営するポータルやサービスにアクセスしているように見せかけることができます。.

- ハイパーリンクされたリソース —ハッカーは、自分のサイトのサイトと偽のランディングページをリンクできます. これらは、Microsoftのロゴとスタイルを備えた正当なレイアウトとして表示するために、埋め込み要素として統合することもできます。. この場合, URLは巧妙に隠すことができ、ユーザーは自分が偽物であることを知るのが非常に困難になります。.

- URLリダイレクト —ランディングページには、ハッカーが管理するさまざまなページに挿入できる短縮URLリダイレクトやその他の関連要素をクリックしてアクセスできます。.

- ペイロード配信 —ハッカーは、さまざまなファイルキャリアのマルウェアページへのリンクを挿入できます. 最も一般的なメカニズムは、すべての一般的な形式でマクロに感染したドキュメントを作成することです: テキストドキュメント, スプレッドシート, データベース, とプレゼンテーション. ユーザーが開くとすぐに、マクロを有効にするようにユーザーに求めるプロンプトが表示されます. これが行われると、インストールされたWebブラウザがリダイレクトサイトを開きます.

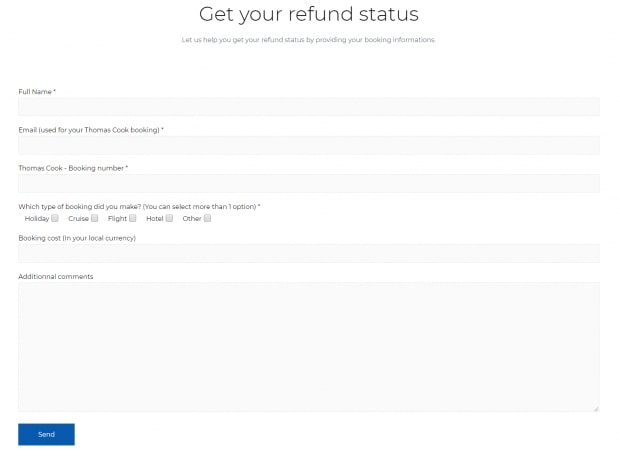

2021 フィッシング詐欺 #35 — トーマスクックの払い戻し

最近、トーマス・クックのフィッシング詐欺に関連する多くのドメインがセキュリティ会社によって検出されました. これらのドメインはすべてほぼ同時に登録され、ThomasCookに関連する偽の払い戻し情報とフォームをホストします. それらの多くは、観光の巨人に関連する名前を使用し、会社が使用しているものと同様のレイアウトとコンテンツを使用しています.

これらのサイトの主な目的は、訪問者を操作して、正当なランディングページにアクセスしたこと、および払い戻しを行うために個人情報を入力する必要があることを信じさせることです。. 求められる情報の種類は次のとおりです: その人のフルネーム, Eメール, 予約番号, 予約タイプ, 予約費用, および追加のコメント.

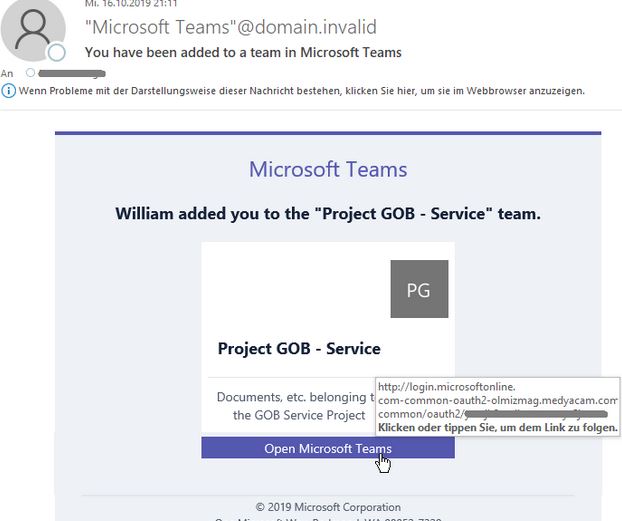

2021 フィッシング詐欺 #36 —MicrosoftTeamsフィッシング

ハッキンググループは、偽物を使用する代替メカニズムを使用しています “Microsoft Teams” 受信者を操作して受信者と対話するための電子メールメッセージ. それらに含まれている埋め込まれたlnksは特別に細工されたものにつながります ハッカーが管理するサイト 犠牲者を地元のミニサイトにリダイレクトします. これが正しく機能するためには、電子メールは被害者の地理的位置に関する情報を抽出する特定のスクリプトを起動する必要があります. これには、次のようなデータを収集するCookieが含まれます:

- IPアドレス

- ジオロケーション

- ブラウザの指標

- 紹介条件

埋め込まれたリンクには特別な識別子があります。これは、特別に構成されたハッカー制御のツールキットを使用して送信される可能性が非常に高いことを意味します。. 経験豊富なハッキンググループがその背後にいる可能性が非常に高いです. セキュリティ分析は、含まれている電子メールスクリプトがインストールされているWebブラウザとも相互作用することを示しています.

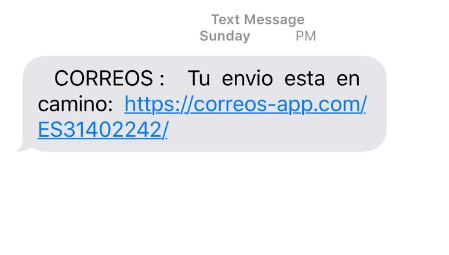

2021 フィッシング詐欺 #37 —CorreosSMSおよびモバイルアプリフィッシング詐欺

1月 2021 コレオス関連のフィッシング詐欺から始まりました, 研究者による報告. 未知のハッキンググループが、スペイン語を話すユーザーを標的にしているようです。 コレオススペインの郵便サービス マルウェアを広めるためのおとりとして. これは、送信することによって行われます SMSメッセージ モバイルアプリをダウンロードするためのリンク付き (AndroidまたはiOSの場合) それは会社に関連するものとしてマスクされています. 表現できるその他のフィッシングの召喚状のリンクには、次のものがあります。:

- マクロに感染した文書へのリンク

- ウイルスに感染したファイルの直接ダウンロード

- フィッシングポータルへのリンク

- ハッカーが設計したモバイルアプリリポジトリへのリンク

1月に発見されたアクティブなキャンペーン 2021 悪意のあるAndroidパッケージを配信しました, この戦術は、関連するiOSファイルも含めるように簡単に変更することもできます. インストールされている場合、このアプリケーションは正当なサービスになりすまし、重要な情報を要求します. これには、既存のCorreosアカウント情報を含めることができます, プライベートユーザーデータ, 住所, Eメール, 電話番号, や。。など. ハイジャックされたデータは、個人情報の盗難の目的で使用できます, 潜在的な経済的虐待犯罪と一緒に.

一般的に, ウイルスモバイルアプリケーションは、システムアクセス許可を要求します, 彼らが与えられた場合、犠牲者も経験する可能性があります 長期にわたるセキュリティとプライバシーの懸念. これには、タッチイベントを読み取る機能が含まれます (キーロガー機能), 保存されたコンテンツにアクセスする (写真を含む, ドキュメント, ビデオ, および保存されたファイル), 他のアプリケーションと相互作用する可能性もあります. 多くの場合、そのようなアプリケーションは 現在のオーバーレイ画面 これにより、通常の方法でデバイスを操作できなくなる可能性があります.

削除する 2021 コンピュータからのフィッシング詐欺

それを確認するために 2021 フィッシング詐欺 あなたのコンピュータから完全になくなっています, この記事の下にある削除手順に従うことをお勧めします. これらは手動と自動の削除マニュアルに分かれているため、マルウェアの削除経験に基づいてこの脅威を削除するのに役立ちます. 手動での取り外しが、自信を持って行うことができない場合, 推奨事項は、このマルウェアを削除するか、高度なマルウェア対策プログラムを介してコンピューターをダウンロードしてスキャンすることにより、コンピューターに自動的に感染しているかどうかを確認することです。. このようなソフトウェアは、PCが完全に保護され、パスワードとデータが将来も安全であることを効果的に確認します。.

- ウィンドウズ

- Mac OS X

- グーグルクローム

- Mozilla Firefox

- マイクロソフトエッジ

- サファリ

- インターネットエクスプローラ

- プッシュポップアップを停止します

Windows からフィッシング詐欺を削除する方法.

ステップ 1: SpyHunter マルウェア対策ツールを使用してフィッシング詐欺をスキャンする

ステップ 2: PC をセーフ モードで起動する

ステップ 3: フィッシング詐欺および関連ソフトウェアを Windows からアンインストールする

Windows のアンインストール手順 11

Windows のアンインストール手順 10 および旧バージョン

これは、ほとんどのプログラムをアンインストールできるはずのいくつかの簡単な手順の方法です。. Windowsを使用しているかどうかに関係なく 10, 8, 7, VistaまたはXP, それらのステップは仕事を成し遂げます. プログラムまたはそのフォルダをごみ箱にドラッグすると、 非常に悪い決断. あなたがそれをするなら, プログラムの断片が残されています, そしてそれはあなたのPCの不安定な仕事につながる可能性があります, ファイルタイプの関連付けやその他の不快なアクティビティに関するエラー. コンピュータからプログラムを削除する適切な方法は、それをアンインストールすることです. それをするために:

上記の手順に従うと、ほとんどのプログラムが正常にアンインストールされます.

上記の手順に従うと、ほとんどのプログラムが正常にアンインストールされます.

ステップ 4: すべてのレジストリをクリーンアップ, Created by Phishing Scam on Your PC.

通常対象となるWindowsマシンのレジストリは次のとおりです。:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

これらにアクセスするには、Windowsレジストリエディタを開き、値を削除します。, そこでフィッシング詐欺によって作成された. これは、以下の手順に従うことで発生する可能性があります:

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

フィッシング詐欺の動画削除ガイド (ウィンドウズ).

Mac OS X からフィッシング詐欺を取り除く.

ステップ 1: フィッシング詐欺をアンインストールし、関連するファイルとオブジェクトを削除します

Macには、ログイン時に自動的に起動するアイテムのリストが表示されます. フィッシング詐欺と同一または類似の不審なアプリを探す. 自動的に実行を停止するアプリをチェックしてから、マイナスを選択します (「「-「「) それを隠すためのアイコン.

- に移動 ファインダ.

- 検索バーに、削除するアプリの名前を入力します.

- 検索バーの上にある2つのドロップダウンメニューを次のように変更します 「システムファイル」 と 「含まれています」 削除するアプリケーションに関連付けられているすべてのファイルを表示できるようにします. 一部のファイルはアプリに関連していない可能性があることに注意してください。削除するファイルには十分注意してください。.

- すべてのファイルが関連している場合, を保持します ⌘+A それらを選択してからそれらを駆動するためのボタン "ごみ".

フィッシング詐欺を削除できない場合 ステップ 1 その上:

アプリケーションまたは上記の他の場所でウイルスファイルおよびオブジェクトが見つからない場合, Macのライブラリで手動でそれらを探すことができます. しかし、これを行う前に, 以下の免責事項をお読みください:

次の他の人と同じ手順を繰り返すことができます としょうかん ディレクトリ:

→ 〜/ Library / LaunchAgents

/Library / LaunchDaemons

ヒント: 〜 わざとそこにあります, それはより多くのLaunchAgentにつながるからです.

ステップ 2: Mac からフィッシング詐欺ファイルをスキャンして削除する

フィッシング詐欺などの望ましくないスクリプトやプログラムの結果として、Mac で問題が発生している場合, 脅威を排除するための推奨される方法は、マルウェア対策プログラムを使用することです。. SpyHunter for Macは、Macのセキュリティを向上させ、将来的に保護する他のモジュールとともに、高度なセキュリティ機能を提供します.

フィッシング詐欺の動画削除ガイド (マック)

Google Chrome からフィッシング詐欺を削除する.

ステップ 1: Google Chromeを起動し、ドロップメニューを開きます

ステップ 2: カーソルを上に移動します "ツール" 次に、拡張メニューから選択します "拡張機能"

ステップ 3: 開店から "拡張機能" メニューで不要な拡張子を見つけてクリックします "削除する" ボタン.

ステップ 4: 拡張機能が削除された後, 赤から閉じてGoogleChromeを再起動します "バツ" 右上隅にあるボタンをクリックして、もう一度開始します.

Mozilla Firefox からフィッシング詐欺を消去する.

ステップ 1: MozillaFirefoxを起動します. メニューウィンドウを開く:

ステップ 2: を選択 "アドオン" メニューからのアイコン.

ステップ 3: 不要な拡張子を選択してクリックします "削除する"

ステップ 4: 拡張機能が削除された後, 赤から閉じてMozillaFirefoxを再起動します "バツ" 右上隅にあるボタンをクリックして、もう一度開始します.

Microsoft Edge からフィッシング詐欺をアンインストールする.

ステップ 1: Edgeブラウザを起動します.

ステップ 2: 右上隅のアイコンをクリックして、ドロップメニューを開きます.

ステップ 3: ドロップメニューから選択します "拡張機能".

ステップ 4: 削除したい悪意のある拡張機能の疑いを選択し、歯車のアイコンをクリックします.

ステップ 5: 下にスクロールして[アンインストール]をクリックして、悪意のある拡張機能を削除します.

Safari からフィッシング詐欺を削除する

ステップ 1: Safariアプリを起動します.

ステップ 2: マウスカーソルを画面の上部に置いた後, Safariテキストをクリックして、ドロップダウンメニューを開きます.

ステップ 3: メニューから, クリック "環境設定".

ステップ 4: その後, [拡張機能]タブを選択します.

ステップ 5: 削除する拡張機能を1回クリックします.

ステップ 6: [アンインストール]をクリックします.

アンインストールの確認を求めるポップアップウィンドウが表示されます 拡張子. 選択する 'アンインストール' また, フィッシング詐欺は削除されます.

Internet Explorer からフィッシング詐欺を排除する.

ステップ 1: InternetExplorerを起動します.

ステップ 2: 「ツール」というラベルの付いた歯車アイコンをクリックしてドロップメニューを開き、「アドオンの管理」を選択します

ステップ 3: [アドオンの管理]ウィンドウで.

ステップ 4: 削除する拡張子を選択し、[無効にする]をクリックします. 選択した拡張機能を無効にしようとしていることを通知するポップアップウィンドウが表示されます, さらにいくつかのアドオンも無効になっている可能性があります. すべてのチェックボックスをオンのままにします, [無効にする]をクリックします.

ステップ 5: 不要な拡張子が削除された後, 右上隅にある赤い「X」ボタンからInternetExplorerを閉じて再起動し、再起動します.

ブラウザからプッシュ通知を削除する

GoogleChromeからのプッシュ通知をオフにする

GoogleChromeブラウザからのプッシュ通知を無効にするには, 以下の手順に従ってください:

ステップ 1: に移動 設定 Chromeで.

ステップ 2: 設定で, 選択する "高度な設定」:

ステップ 3: クリック "コンテンツ設定」:

ステップ 4: 開ける "通知」:

ステップ 5: 3つのドットをクリックして、[ブロック]を選択します, オプションの編集または削除:

Firefoxでプッシュ通知を削除する

ステップ 1: Firefoxのオプションに移動します.

ステップ 2: 設定に移動", 検索バーに「通知」と入力して、 "設定":

ステップ 3: 通知を削除したいサイトで[削除]をクリックし、[変更を保存]をクリックします

Operaでプッシュ通知を停止する

ステップ 1: Operaで, 押す ALT + P 設定に移動します.

ステップ 2: 検索の設定で, 「コンテンツ」と入力してコンテンツ設定に移動します.

ステップ 3: オープン通知:

ステップ 4: GoogleChromeで行ったのと同じことを行います (以下に説明します):

Safariでプッシュ通知を排除する

ステップ 1: Safariの設定を開く.

ステップ 2: プッシュポップアップが消えた場所からドメインを選択し、に変更します "拒否" から "許可する".

Phishing Scam-FAQ

What Is Phishing Scam?

フィッシング詐欺の脅威は、アドウェアまたは ブラウザリダイレクトウイルス.

コンピューターの速度が大幅に低下し、広告が表示される場合があります. 主なアイデアは、情報が盗まれたり、デバイスに表示される広告が増える可能性があることです。.

このような不要なアプリの作成者は、クリック課金制を利用して、コンピューターにリスクの高い、または資金を生み出す可能性のあるさまざまな種類のWebサイトにアクセスさせます。. これが、広告に表示されるWebサイトの種類を気にしない理由です。. これにより、不要なソフトウェアがOSにとって間接的に危険になります.

What Are the Symptoms of Phishing Scam?

この特定の脅威と一般的に不要なアプリがアクティブな場合に探すべきいくつかの症状があります:

症状 #1: 一般的に、コンピュータの速度が低下し、パフォーマンスが低下する可能性があります.

症状 #2: ツールバーがあります, 追加したことを覚えていないWebブラウザ上のアドオンまたは拡張機能.

症状 #3: すべてのタイプの広告が表示されます, 広告でサポートされている検索結果のように, ランダムに表示されるポップアップとリダイレクト.

症状 #4: Macにインストールされたアプリが自動的に実行されているのがわかりますが、それらをインストールしたことを覚えていません。.

症状 #5: タスクマネージャーで疑わしいプロセスが実行されているのがわかります.

これらの症状が1つ以上見られる場合, その後、セキュリティの専門家は、コンピュータのウイルスをチェックすることを推奨しています.

不要なプログラムの種類?

ほとんどのマルウェア研究者とサイバーセキュリティ専門家によると, 現在デバイスに影響を与える可能性のある脅威は次のとおりです。 不正なウイルス対策ソフトウェア, アドウェア, ブラウザハイジャッカー, クリッカー, 偽のオプティマイザーとあらゆる形式の PUP.

私が持っている場合はどうすればよいですか "ウイルス" フィッシング詐欺のような?

いくつかの簡単なアクションで. 何よりもまず, これらの手順に従うことが不可欠です:

ステップ 1: 安全なコンピューターを探す 別のネットワークに接続します, Macが感染したものではありません.

ステップ 2: すべてのパスワードを変更する, メールパスワードから.

ステップ 3: 有効 二要素認証 重要なアカウントを保護するため.

ステップ 4: 銀行に電話して クレジットカードの詳細を変更する (シークレットコード, 等) オンライン ショッピング用にクレジット カードを保存した場合、またはカードを使用してオンライン アクティビティを行った場合.

ステップ 5: 必ず ISPに電話する (インターネットプロバイダーまたはキャリア) IPアドレスを変更するように依頼します.

ステップ 6: あなたの Wi-Fiパスワード.

ステップ 7: (オプション): ネットワークに接続されているすべてのデバイスでウイルスをスキャンし、影響を受けている場合はこれらの手順を繰り返してください。.

ステップ 8: マルウェア対策をインストールする お持ちのすべてのデバイスでリアルタイム保護を備えたソフトウェア.

ステップ 9: 何も知らないサイトからソフトウェアをダウンロードしないようにし、近づかないようにしてください 評判の低いウェブサイト 一般に.

これらの推奨事項に従う場合, ネットワークとすべてのデバイスは、脅威や情報を侵害するソフトウェアに対して大幅に安全になり、将来的にもウイルスに感染せずに保護されます。.

How Does Phishing Scam Work?

インストールしたら, Phishing Scam can データを収集します を使用して トラッカー. このデータはあなたのウェブ閲覧習慣に関するものです, アクセスしたウェブサイトや使用した検索用語など. その後、広告であなたをターゲットにしたり、あなたの情報を第三者に販売したりするために使用されます。.

Phishing Scam can also 他の悪意のあるソフトウェアをコンピュータにダウンロードする, ウイルスやスパイウェアなど, 個人情報を盗んだり、危険な広告を表示したりするために使用される可能性があります, ウイルスサイトや詐欺サイトにリダイレクトされる可能性があります.

Is Phishing Scam Malware?

真実は、PUP (アドウェア, ブラウザハイジャッカー) ウイルスではありません, しかし、同じように危険かもしれません マルウェア Web サイトや詐欺ページが表示され、リダイレクトされる可能性があるため.

多くのセキュリティ専門家は、望ましくない可能性のあるプログラムをマルウェアとして分類しています. これは、PUP が引き起こす望ましくない影響のためです。, 煩わしい広告の表示や、ユーザーの認識や同意なしにユーザー データを収集するなど.

フィッシング詐欺調査について

SensorsTechForum.comで公開するコンテンツ, このフィッシング詐欺のハウツー除去ガイドが含まれています, 広範な研究の結果です, あなたが特定のものを取り除くのを助けるためのハードワークと私たちのチームの献身, アドウェア関連の問題, ブラウザとコンピュータシステムを復元します.

フィッシング詐欺に関する調査をどのように実施したか?

私たちの研究は独立した調査に基づいていることに注意してください. 私たちは独立したセキュリティ研究者と連絡を取り合っています, そのおかげで、最新のマルウェアに関する最新情報を毎日受け取ることができます, アドウェア, およびブラウザハイジャッカーの定義.

さらに, the research behind the Phishing Scam threat is backed with VirusTotal.

このオンラインの脅威をよりよく理解するために, 知識のある詳細を提供する以下の記事を参照してください.

Il mese scorso stavo leggendo una storia qui su come Lallroyal .org aiuta le vittime di frode a recuperare i soldi persi da una truffa di criptovaluta e ho deciso di denunciare un truffatore Romantico che deve frodarmi più di $ 78.500 per la sua attività di rig e ho inviato tutto Bitcoin e carte regalo. La società Lallroyal Recovery è stata in grado di aiutarmi a recuperare oltre il 70% デイ ミエイ フォンディ ペルシ スル ミオ コント. Ho pensato che avrei dovuto condividere per aiutare anche qualcuno che ha bisogno di aiuto.