Cet article a été créé afin de vous aider en vous expliquer comment enlever le populaire 2021 les escroqueries par phishing qui peut être rencontré par l'intermédiaire de messages électroniques.

Cet article a été créé afin de vous aider en vous expliquer comment enlever le populaire 2021 les escroqueries par phishing qui peut être rencontré par l'intermédiaire de messages électroniques.

Notre 2021 escroqueries phishing Guide révèle toutes les tentatives de phishing populaires qui ont été signalés contre des services individuels. Nous révélons certains des meilleurs régimes de tendance qui peut aussi bien extraire des informations sensibles des victimes ou pirater leur argent - à la fois la monnaie réelle et crypto-monnaie. Poursuivez votre lecture pour apprendre à vous protéger.

Menace Résumé

| Nom | Hameçonnage |

| Type | Arnaque |

| brève description | Les pirates informatiques dans 2021 continuer à s'appuyer sur les escroqueries par hameçonnage pour manipuler les victimes afin qu'elles donnent des informations sensibles. Ces crimes sont liés au chantage, l'abus financier, et manipulation, et peut prendre différentes formes. |

| Symptômes | Recevoir des e-mails d'apparence familière, accéder à des sites Web étranges, comportement anormal du navigateur. |

| Méthode de distribution | Les messages électroniques, notifications de messagerie instantanée, popups dans le navigateur |

| Detection Tool |

Voir si votre système a été affecté par des logiciels malveillants

Télécharger

Malware Removal Tool

|

Expérience utilisateur | Rejoignez notre Forum pour discuter Scam phishing. |

2021 Tendances des escroqueries par hameçonnage

Analyse d'expert à partir de plusieurs sources, ainsi que notre propre analyse, montre que dans 2021 les campagnes de phishing vont être en hausse. En tant que résultat de la pandémie mondiale de COVID-19 les cybercriminels enverront de fausses offres publicitaires par e-mail. En raison des pertes d'emplois, de nombreux citoyens recherchent un emploi et les criminels, cela présente une excellente occasion de créer de nouvelles campagnes.

Les messages de phishing sont créés parallèlement à des sites Web spécialement créés et hébergés sur des noms de domaine qui ressemblent aux services et aux entreprises représentés. En ajoutant cela, les messages de phishing peuvent être l'un des suivants:

- Fausses offres d'emploi

- Faux vaccins Covid-19

- Faux notifications

L'autre type de contenu de phishing préparé par les pirates informatiques est une notification conçue pour présenter les calendriers de vaccination, offres, et de l'information. Escroqueries dans 2021 qui sont liés à ces domaines peuvent également utiliser d'autres types de types de contenu Web: Média social, portails classés, sites de rencontres, et etc.

Ces messages de phishing visent tous à collecter des informations personnelles sur les utilisateurs, qui peut être utilisé pour divers crimes tels que le chantage et l'exploitation financière.

Au cours des dernières années, les criminels informatiques ont également commencé à s'appuyer fortement sur clients de messagerie instantanée ensemble avec Média social sites et applications. La tactique familière de la manipulation sociale est faite par les criminels — ils utilisent de fausses identités, contenu détourné, et de fausses images pour contraindre les victimes à ouvrir des liens. Avec les vaccins COVID-19 et les fausses offres d'emploi, les victimes seront manipulées pour donner leurs informations par leur intermédiaire.

2021 Escroqueries Phishing - Présentation et distribution principale Méthodes

Toutes populaires 2021 les escroqueries par phishing sont déployés via messages électroniques comme la principale tactique de distribution. Les bénéficiaires des victimes seront les messages envoyés qui sont déguisées en notifications légitimes d'un service, programme, produit, ou une autre partie qu'un certain type d'interaction est requis. La plupart du temps, les escroqueries sont liées à l'activité du compte, opérations de fraude ou rappels de réinitialisation de mot de passe. Tous ces éléments sont des raisons légitimes pour envoyer des messages d'activité et en tant que tels peuvent facilement être confondus avec les notifications réelles. Dans presque tous les cas, noms de domaine similaires et sondage certificats de sécurité (auto-signé, volé, ou émis par un pirate) sera mis en œuvre dans les pages d'atterrissage pour confondre les destinataires qu'ils visitent un site sûr. En outre, la disposition de conception légitime, éléments, et le contenu du texte peut être copié à partir de sites légitimes.

Construction et entretien de faux sites web peut également conduire à la livraison de messages de phishing. Ils sont les mécanismes de prestation de deuxième étape que les messages électroniques contiennent un lien vers les. Dans de nombreux cas,, ils peuvent être placés de manière autonome par les pirates informatiques en utilisant simplement une seule lettre de changement par rapport au nom de domaine du service usurpé souhaité. Chaque fois qu'un utilisateur d'ordinateur mistypes sans le savoir, l'adresse, ils seront redirigés vers l'adresse fausse.

Une alternative à ces deux méthodes est la dépendance à l'égard profils de médias sociaux - ils peuvent être soit volés, piraté, ou fait par des hackers. Habituellement, des centaines et des milliers de profils généreront des publications prédéfinies, Messages privés, et informations de profil avec les liens d'escroquerie de phishing. Pour coordonner ces vagues d'attaque les criminels acquièrent généralement des réseaux de zombies d'ordinateurs infectés et les bases de données d'informations d'identification de compte utilisateur piraté. L'utilisation d'outils et de scripts automatisés, ils effectuent la livraison d'escroquerie nécessaire.

Les escroqueries par phishing, en particulier certains des exemples les plus populaires, peuvent également être redirigés à partir les pirates de navigateur qui sont des plugins dangereux faits pour les navigateurs web les plus populaires. Ils peuvent être trouvés téléchargés sur les référentiels pertinents avec de faux avis d'utilisateurs et de développeurs qui offrent des informations d'identification des améliorations telles que l'ajout de fonctionnalités et l'optimisation des performances. Leur objectif principal est de rediriger les victimes vers la page d'atterrissage de phishing dans ce cas particulier. Habituelles modifications comprennent la page d'accueil par défaut, nouvelle page onglets, et le moteur de recherche.

Divers porteurs de charge utile infectés peuvent également être des hôtes des escroqueries phishing. Deux exemples populaires sont les suivantes:

- Documents malicieuses - Les criminels peuvent intégrer les scripts nécessaires qui les utilisateurs à rediriger l'escroquerie de type phishing dans les documents dans tous les formats de fichiers populaires: riches documents texte, les fichiers texte, des présentations et des bases de données. Des liens vers les pages peuvent être placées dans le contenu multimédia ou interactif ou ouvert automatiquement lorsque les fichiers sont ouverts. Dans certains cas, les documents peuvent générer une invite de notification demandant que les scripts intégrés soient exécutés afin de “afficher correctement” le document ou pour activer la fonctionnalité intégrée. Si cela est autorisé le code de redirection sera déclenchée.

- Les installateurs de logiciels - Le code d'installation de redirection peut également être intégré d'installation d'applications de logiciels populaires. Habituellement, le logiciel qui est souvent téléchargé par les utilisateurs finaux est choisi: suites de créativité, utilitaires système, productivité, et applications de bureau et etc.. Dès que le programme d'installation est démarré ou le processus d'installation a terminé une fenêtre de navigateur ou un onglet en application sera ouvert avec la page de destination de phishing. Les installateurs peuvent être programmés pour continuer à fonctionner que jusqu'à ce que l'interaction de l'utilisateur concerné a été enregistré.

Déjà existante infections de logiciels malveillants peut déclencher en outre l'affichage de la page de destination d'hameçonnage. Cela est généralement le cas clients de chevaux de Troie. Ils mettront en place une connexion sécurisée et constante à un serveur contrôlé par des hackers et permettront aux opérateurs d'espionner les victimes, dépasser le contrôle de leurs ordinateurs et aussi pirater des informations. Dès que le contrôle des machines a été acquis les pirates peuvent ouvrir automatiquement la fenêtre du navigateur ou lorsque certains événements sont appelés par les utilisateurs des victimes.

pages web Hacked des services, portails de téléchargement, sites d'actualités, et d'autres zones fréquemment visitées afficheront principalement des pages de destination de phishing ou entraîneront des infections virales. Les attaques de phishing peuvent également être effectuées via des services couramment utilisés, l'un des exemples les plus connus est le BaseCamp Octobre 2020 attaque. Ce fut un coup terrible contre cette plateforme de collaboration en ligne, car l'attaque de phishing a également conduit à des infections par des virus Trojan et Ransomware.

Peu d'utilisateurs ne savent pas quoi faire lorsqu'ils rencontrent un lien d'escroquerie par hameçonnage. Le meilleur conseil que nous pouvons donner est de suivre ces étapes:

- Liste noire –Mettez la liste noire du site de phishing dans votre logiciel de sécurité (antivirus et / ou pare-feu), afin qu'il ne soit pas accessible directement ou via des redirections et des liens.

- Prévenir — Dans de nombreux cas, lorsque le site de phishing, forme, réorienter, barre d'outils, ou un autre formulaire est accessible, il fournit des informations sur la partie derrière. Cela peut aider à filtrer d'autres menaces similaires.

- rapport — Les escroqueries peuvent être signalées aux fournisseurs de logiciels de sécurité, ou bien, aux agences gouvernementales. Les étapes que les citoyens américains peuvent faire sont trouvées sur une page spéciale.

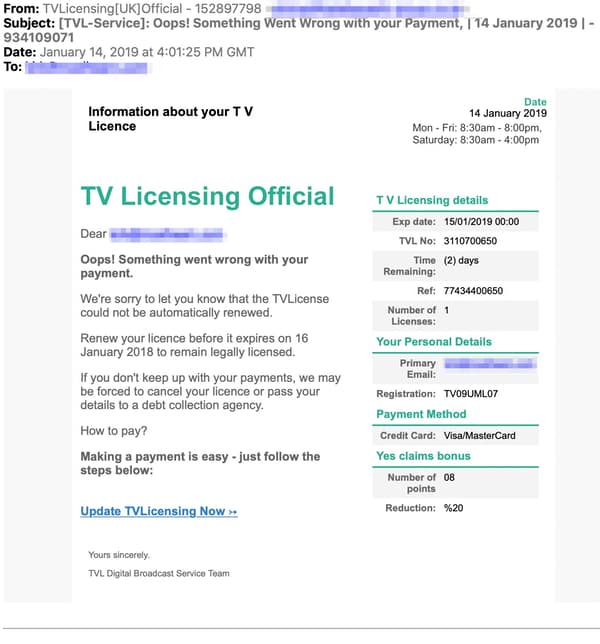

2021 Les escroqueries par phishing #1 - Apple Paiement Scam

les escroqueries liées par Apple sont parmi les plus largement distribués 2019, 2020, et 2021 qui est considéré comme une continuation de la 2018 des campagnes qui ont été définies contre les utilisateurs d'Apple ID. Au début de cette année, nous avons reçu plusieurs rapports faisant état de tactiques de phishing qui tentent de forcer les victimes à croire qu'elles ont reçu un message légitime de l'entreprise. Le milieu de choix est une nouvelle fois messages électroniques qui sont conçus pour apparaître comme étant envoyé par les serveurs de l'entreprise.

Contrairement à la plupart des autres escroqueries d'Apple les messages capturés ne semblent pas copier la mise en page de texte distinct et éléments des notifications réels. De même, en tout cas ils sont conçus comme particulièrement crédible, il y a plusieurs façons que les faux messages peuvent être distingués des notifications réelles d'Apple:

- Adresses Source - Les expéditeurs des messages ne viennent pas du site officiel d'Apple.

- Non Apple Conception - La mise en page de texte et le contenu du corps ne correspondent pas à la façon dont les notifications d'Apple sont faits.

- Documents attachés - Apple ne sera pas envoyer des documents liés à l'activité du compte et en particulier dans le format .docx.

L'escroquerie de paiement d'Apple peut potentiellement affecter des milliers d'utilisateurs que de nombreux utilisateurs d'Apple font des transactions en ligne par les services de l'entreprise. Un incident de sécurité ou la vie privée peut entraîner des préoccupations entourant l'utilisation de ces services. Cela permet de techniques d'ingénierie sociale comme celle-ci à avoir lieu.

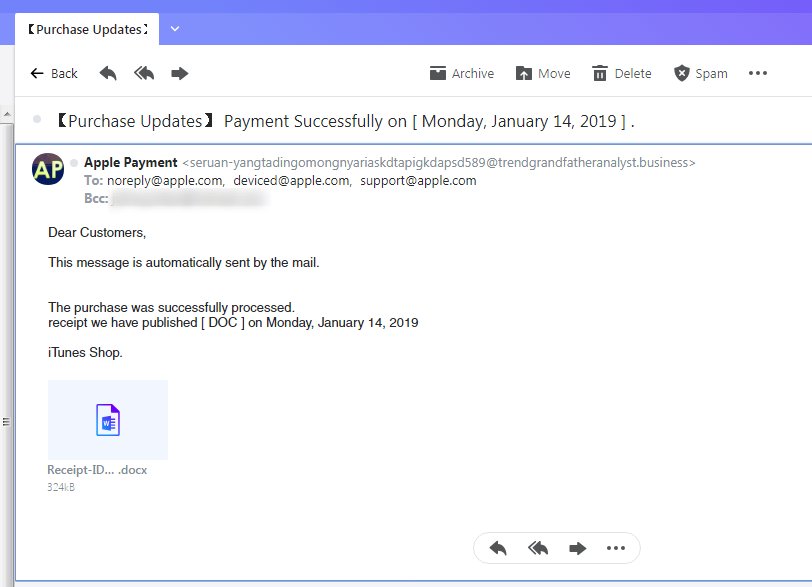

2021 Les escroqueries par phishing #2 - Entrepreneurs du gouvernement australien Phishing Scam

Une escroquerie de type phishing dangereuse a été détectée en Janvier 9 2019 quand une entreprise de sécurité a découvert les campagnes actives. Selon les rapports publiés, un collectif criminel a usurpé des e-mails conçus pour apparaître comme étant envoyés par le gouvernement australien. Les destinataires sont des appels d'offres pour des projets commerciaux et le but final de la tentative de phishing est d'extraire des informations personnelles les concernant ou les projets sur lesquels ils travaillent.. La façon dont cela se fait est une invitation par usurper l'identité de service à soumissionner aux appels d'offres scellées.

L'option qui est donnée aux destinataires est d'ouvrir un document ci-joint appelé Australie offres invitation.pdf. Le fichier contient un “Soumissionner” bouton qui redirige les destinataires vers une page de destination en ligne. Quand il est ouvert, les utilisateurs verront une page escroquerie copycat qui imite le Département légitime du développement régional, et la page d'inscription Villes. Le site d'accompagnement demandera des informations d'identification d'informations personnelles et compte des visiteurs des victimes.

La société de sécurité a publié une liste de lignes directrices qui peuvent réduire le risque de messages liés Tender:

- Les organisations et les entreprises devraient demander à leurs employés en repérer des e-mails suspects. les grands établissements devraient investir dans un programme de formation de sensibilisation à la sécurité cybernétique.

- L'ouverture des e-mails suspects et non sollicités qui contiennent des liens et des pièces jointes doit pas être considérée comme potentiellement dangereux. Le personnel de sécurité Cyber devrait être alarmé avant toute interaction est actionnée.

- En regardant tous les signes avant-coureurs d'e-mails de phishing devrait être obligatoire: grammaire, l'orthographe et la ponctuation. Une référence générique tel que “Cher Monsieur / Madame”, “Client”, “Client” et etc .should pas être considérée comme des messages légitimes traiteront principalement la personne avec leur nom complet et les relations (client, partenaire, clients, etc) énumérés avec eux.

- Les grandes organisations devraient investir dans les normes d'authentification électronique mise en œuvre et déployer les services de filtrage requis.

- campagnes d'attaques de pirates expérimentés peuvent utiliser l'empreinte numérique disponible en ligne. des renseignements obtenus de l'Internet peut être utilisé pour concevoir des messages personnalisés qui peuvent difficilement être distingués des notifications légitimes.

- Vérifier que les expéditeurs d'un message suspect sont en effet ceux qui ils prétendent être. Si possible, vérifier par d'autres moyens et système d'alerte et / ou administrateurs réseau.

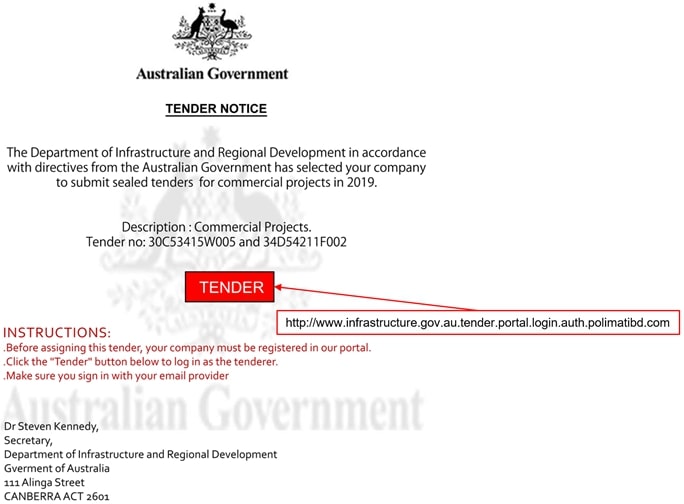

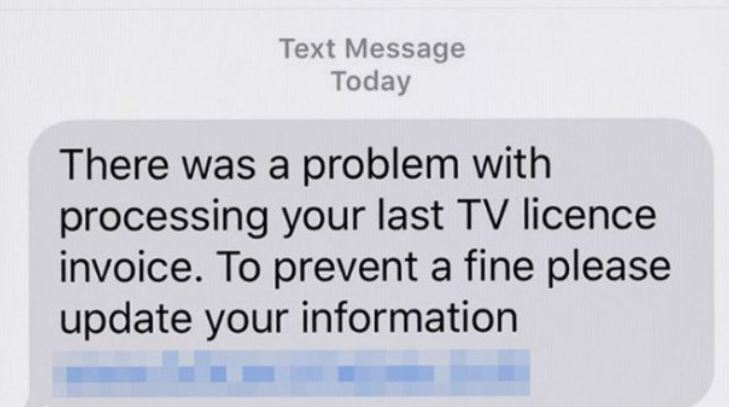

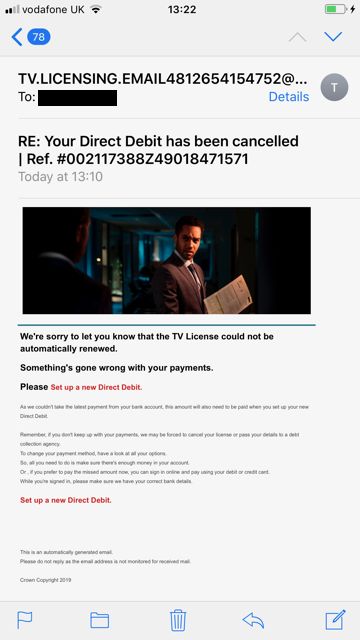

2021 Les escroqueries par phishing #3 - TV Licence hameçonnage offres Scam

Plusieurs collectifs criminels ont été trouvés pour cibler les internautes en masse avec le renouvellement des licences de télévision et des invites de souscription. Deux sont les principales méthodes de distribution des messages pertinents - notifications par courrier électronique et les messages SMS. Dans la plupart des cas, les données sur les victimes sont détournées des marchés clandestins des pirates informatiques et sont basées sur le vol d'identité. Les criminels qui supervisent la campagne peuvent personnaliser les messages et les rendre impossibles à distinguer d'éventuels messages légitimes. Les seuls éléments qui peuvent montrer les signes d'avertissement sont le nom de domaine et les éléments intégrés qui ne se trouvent pas avec le service concerné. Le site Web officiel des licences TV a publié de nombreuses notifications sur les tactiques d'escroquerie, une enquête a été ouverte qui vise à réduire les risques en éliminant les collectifs de pirates informatiques.

L'une des caractéristiques inquiétantes est que le collectif criminel a pu récolter les numéros de téléphone portable des destinataires. Les messages SMS qui sont envoyés ont de fortes chances d'être prises par les cibles. Ils déclareront qu'un problème a été identifié dans le traitement de leur dernière facture de licence TV. Un lien sera proposé pour mettre à jour leurs informations - l'avertissement d'accompagnement indiquera que cela est nécessaire afin d'éviter une amende.

Quelle que soit la méthode de distribution la page de destination qui est affiché demandera des informations personnelles sur les utilisateurs et leurs informations de carte de paiement. Le site de fraude demande des informations complètes sur l'objet du paiement: nom complet du titulaire de la carte, numéro de téléphone, numéro de carte, code de vérification, date d'expiration, et etc. En utilisant les informations récoltées les criminels peuvent réaliser à la fois vol d'identité et l'abus financier crimes.

Le site de licences TV a publié des conseils sur la prévention des attaques de phishing dans ce cas particulier. Ils précisent spécifiquement que le service ne sera jamais par courriel des victimes demandant des informations personnelles, coordonnées bancaires, ou données de paiement direct. Les messages électroniques envoyés par le service officiel comprendront toujours le nom complet des destinataires. Les lignes d'objet de courrier électronique peuvent être utilisés pour rechercher une des plus typiques utilisés dans les campagnes d'attaque: "Action requise", "Alerte de sécurité", "Mise à niveau du système", « Il y a un message sécurisé vous attend » et d'autres. Les adresses e-mail à partir de laquelle les avertissements sont envoyés doivent également correspondre avec le domaine officiel.

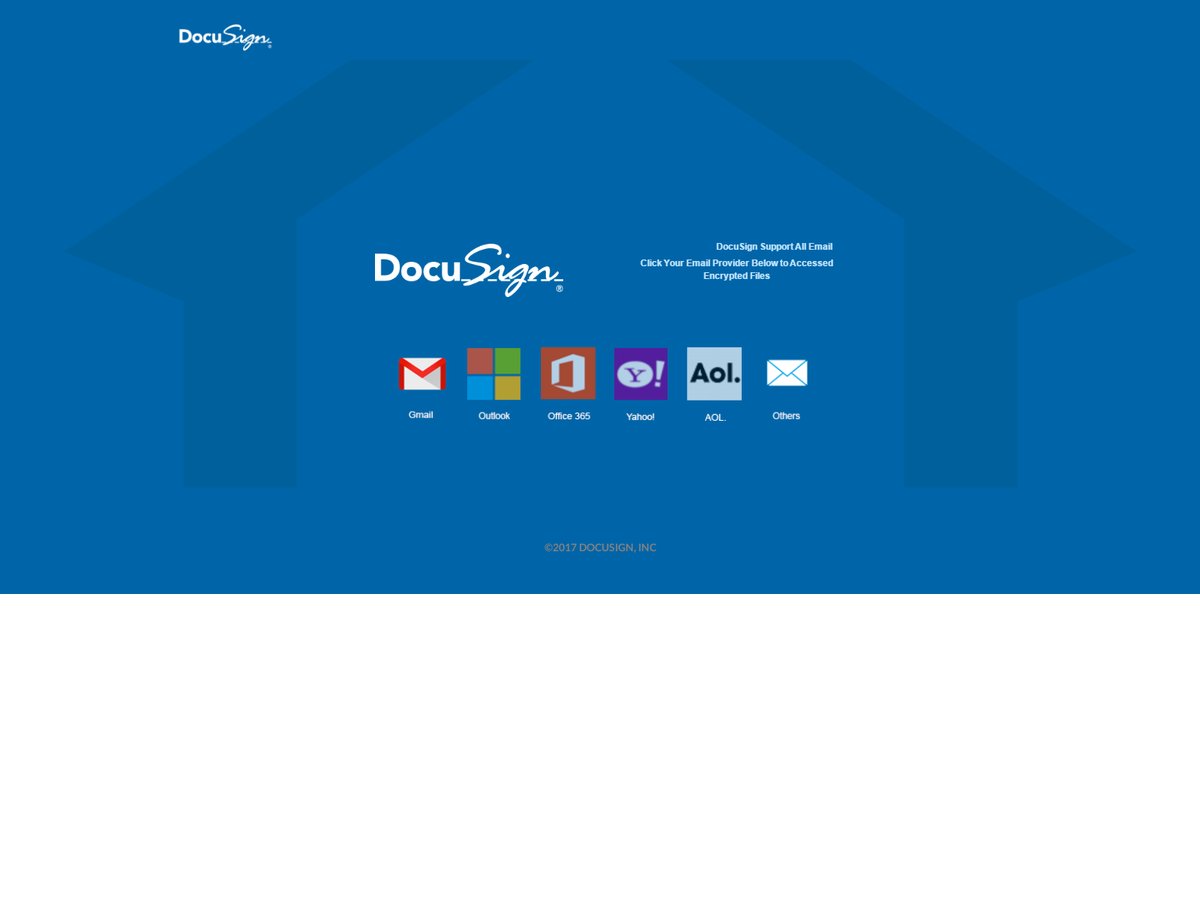

2021 Les escroqueries par phishing #4 - DocuSign Phishing Scam

Une grande échelle DocuSign campagne de phishing a été rapporté à la fois par les victimes et la société elle-même. Selon les rapports et notifications publiés, il existe plusieurs collectifs de piratage qui orchestrent de telles attaques. Il existe deux types principaux de l'escroquerie:

- site malveillant - les pages d'atterrissage sont Scam les signes les plus courants de ces tactiques de piratage. Ils ne seront pas hébergés sur le domaine officiel et les certificats de sécurité contrefaits ou volés seront ajoutés. Habituellement, les liens vers les faux sites seront trouvés dans des pirates de navigateur, portails malveillants, messages électroniques, ou redirige à l'aide de services d'URL courtes. Les adresses de destination de ces faux sites dirigeront les utilisateurs vers une page de destination qui les fera croire qu'ils ont accédé à une page de portail légitime appartenant à DocuSign.. L'interaction avec l'un d'eux peut également installer des logiciels espions sur les systèmes d'aide aux victimes - chevaux de Troie, mineurs, et ransomware. La caractéristique dangereuse de ces infections est qu'ils peuvent se produire simplement en visitant le site en utilisant les scripts intégrés.

- Message électronique - Les messages électroniques faux comprennent un expéditeur qui ne provient pas du service DocuSign. La plupart des messages d'escroquerie contiendront les fichiers PDF - le service précise que ces documents sont envoyés uniquement après que les deux parties ont signé numériquement. D'autres signes d'avertissement des messages d'escroquerie comprennent les salutations génériques et en utilisant des mots qui forcera psychologiquement les bénéficiaires dans la réalisation de certaines actions. Toute utilisation des fenêtres pop-up est un signe certain que le message n'est pas légitime. Exemple escroquerie email lignes d'objet sont les suivantes: “Tu as reçu / obtenu facture de DocuSign Service Signature / DocuSign Service Signature électronique / service de DocuSign”.

L'une des nouvelles vagues de pages de phishing liées DocuSign utilise une autre approche - il affiche une page de portail de marque DocuSign avec des liens vers des services populaires: Gmail, Perspective, Bureau 365, Yahoo!, AOL, et “Autres” indiquant que le contenu de ces services a été chiffré par le service. Pour les utilisateurs à “ouvrir” ou “décrypter” les fichiers, ils seront dirigés vers une page de connexion demandant leurs identifiants de compte. Si elles sont à condition que les criminels reçoivent instantanément les informations leur permettant de réaliser à la fois l'abus financier et vol d'identité crimes.

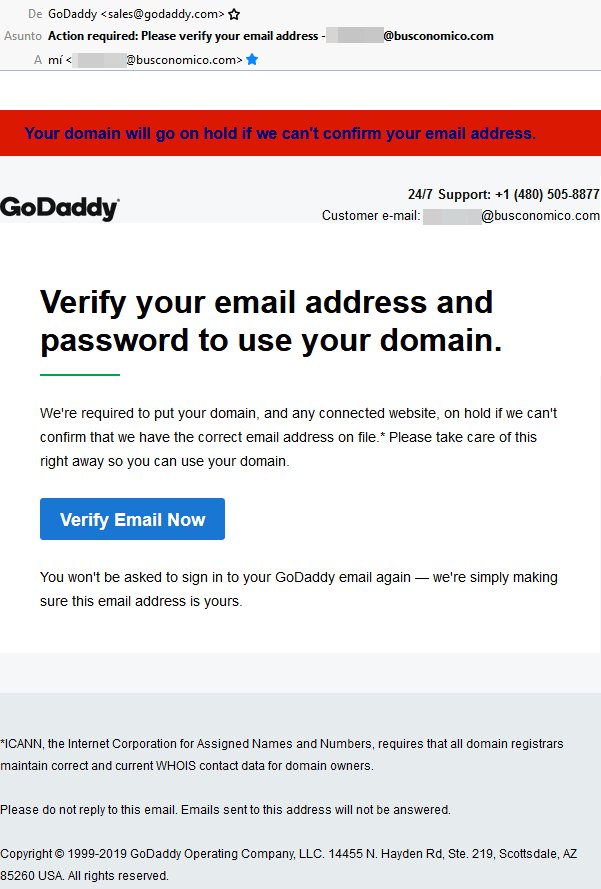

2021 Les escroqueries par phishing #5 - GoDaddy des messages électroniques de vérification Phishing

Plusieurs rapports d'utilisateurs indiquent qu'une nouvelle campagne sur le thème GoDaddy est en cours en envoyant des messages électroniques qui posent comme étant envoyé par la société d'hébergement. Ils copient dans une large mesure la mise en page et le contenu des notifications réelles et d'instruire les victimes dans la vérification de leurs adresses e-mail en cliquant sur un bouton de lien. Ce sera très probablement les rediriger vers une page de connexion demandant leurs lettres de créance. Si cela est fait alors l'information sera directement transmise aux opérateurs de pirates informatiques, par conséquent, ils pourront détourner les comptes GoDaddy. Les plans d'hébergement sont généralement commandés par pages de connexion à haut, comme un effet de ces divers crimes peuvent être commis - vol d'identité et exploitation financière.

En cliquant sur les liens peut aussi conduire à d'autres conséquences dangereuses:

- Redirects malicieuses - A la suite des opérations de vol de compte de la page escroquerie GoDaddy peut rediriger les victimes vers d'autres pages Web dangereuses. Les exemples incluent des portails qui distribuent des virus ou des sites d'annonces contenant des bannières intrusives, pop-ups et les mineurs.

- Rassemblement Analytics - Les e-mails envoyés peuvent contenir des scripts qui permettront de suivre les utilisateurs l'engagement donnant plus d'informations sur leurs habitudes aux opérateurs de pirates informatiques. Cela peut être utilisé pour optimiser les futures attaques.

- Livraison Payload - Dès que le message électronique est chargé ou le site d'accompagnement est visité d'autres menaces peuvent être déployées aux victimes et. Ils vont de ransomware de fichiers chiffrer à Trojan les infections de chevaux qui permettent aux opérateurs de prendre le contrôle des machines des victimes à un moment donné.

Si la première vague d'e-mails de phishing GoDaddy sont couronnés de succès et sont en mesure de pirater des comptes d'utilisateurs alors les criminels derrière, il peut choisir de lancer des versions améliorées. Habituellement, ces attaques sont ciblées contre certains types d'utilisateurs ou mis sur un certain laps de temps.

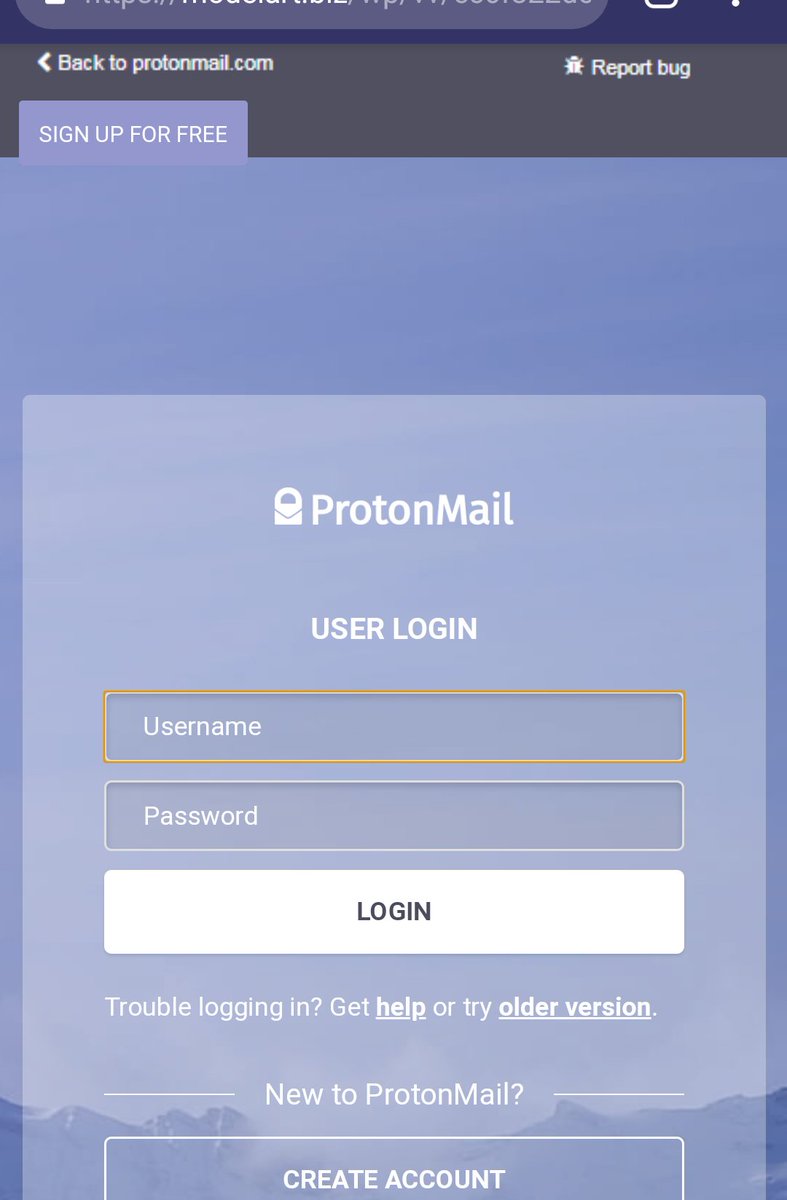

2021 Les escroqueries par phishing #6 - Escroqueries protonmail Connexion Pages

Récemment, de nombreux utilisateurs ont signalé avoir été redirigés vers une page d'atterrissage ProtonMaiil faux. Ils sont faits pour copier la conception du service de courrier électronique légitime et contraindre les victimes à entrer dans leurs détails. Les extrémités but du collectif criminel derrière elle est d'acquérir autant de comptes d'utilisateurs que possible. La plupart de ces escroqueries par phishing sont effectuées afin d'accéder aux boîtes de réception e-mail privées des victimes, mais il y a d'autres cas où ces données peuvent être utilisées:

- Vol d'identité - Le service de protonmail est largement utilisé pour cacher l'identité des personnes abonnées à ce. En tant que tel l'accès à leurs messages privés peuvent être utilisés pour l'identification de leurs renseignements personnels. Les données obtenues peuvent être utilisées à des fins de chantage.

- Vente de données - Les informations obtenues peuvent être enregistrées dans des bases de données qui sont ensuite vendus sur les marchés souterrains.

- Répartition des programmes malveillants - Les boîtes de réception accessibles peut être configuré pour envoyer des échantillons malveillants de toutes sortes.

Il existe de nombreuses sources des escroqueries phishing protonmail, les plus courants sont les redirections de site Web, pop-ups et bannières de logiciels malveillants, et des messages électroniques. Les e-mails sont envoyés de manière en vrac comme des victimes et contraignent en interaction avec le contenu intégré. Ils peuvent copier la conception des notifications légitimes qui le rend plus difficile de distinguer le vrai des faux.

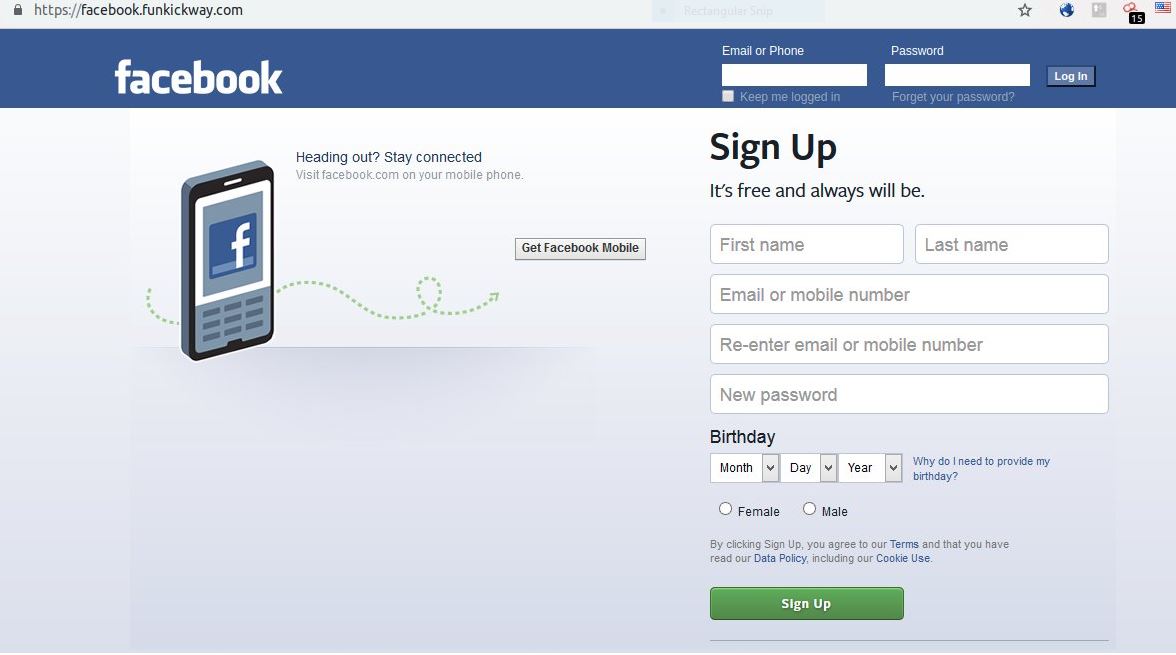

2021 Les escroqueries par phishing #7 - Faux Facebook Connexion Pages

Au début de Février 2019, il y a eu plusieurs rapports de fausses pages de connexion Facebook qui sont largement distribués à l'aide des méthodes populaires mentionnées plus haut. Il s'agit d'un cas typique d'un site frauduleux de copie qui a pris la conception et la mise en page d'origine du réseau social et tente de tromper les visiteurs qu'ils accèdent à Facebook. Les liens vers ces services sont généralement intégrés dans messages électroniques phishing qui peut apparaître comme étant envoyé par le populaire service. Au lieu de diriger les utilisateurs vers la page de connexion légitime, on leur montrera l'adresse du copieur. Les visiteurs peuvent faire la différence que de leur nom de domaine.

Des experts de myki ont découvert une technique utilisée par des cybercriminels qui reproduisent la page de connexion Facebook de manière très réaliste. Cela se fait en construisant un bloc HTML dans lequel tous les éléments exactement comme l'invite légitime: barre d'état, barre de navigation, teneur, et les ombres. Ces messages sont placés dans des sites contrôlés pirates ou se propagent par les moteurs de recherche et portails malveillants. Les pages engendreront les tentatives de connexion - généralement, ce sont les boutons communs appelés “Se connecter avec Facebook” qui ouvrira un pop-up demandant les informations d'identification de réseau social.

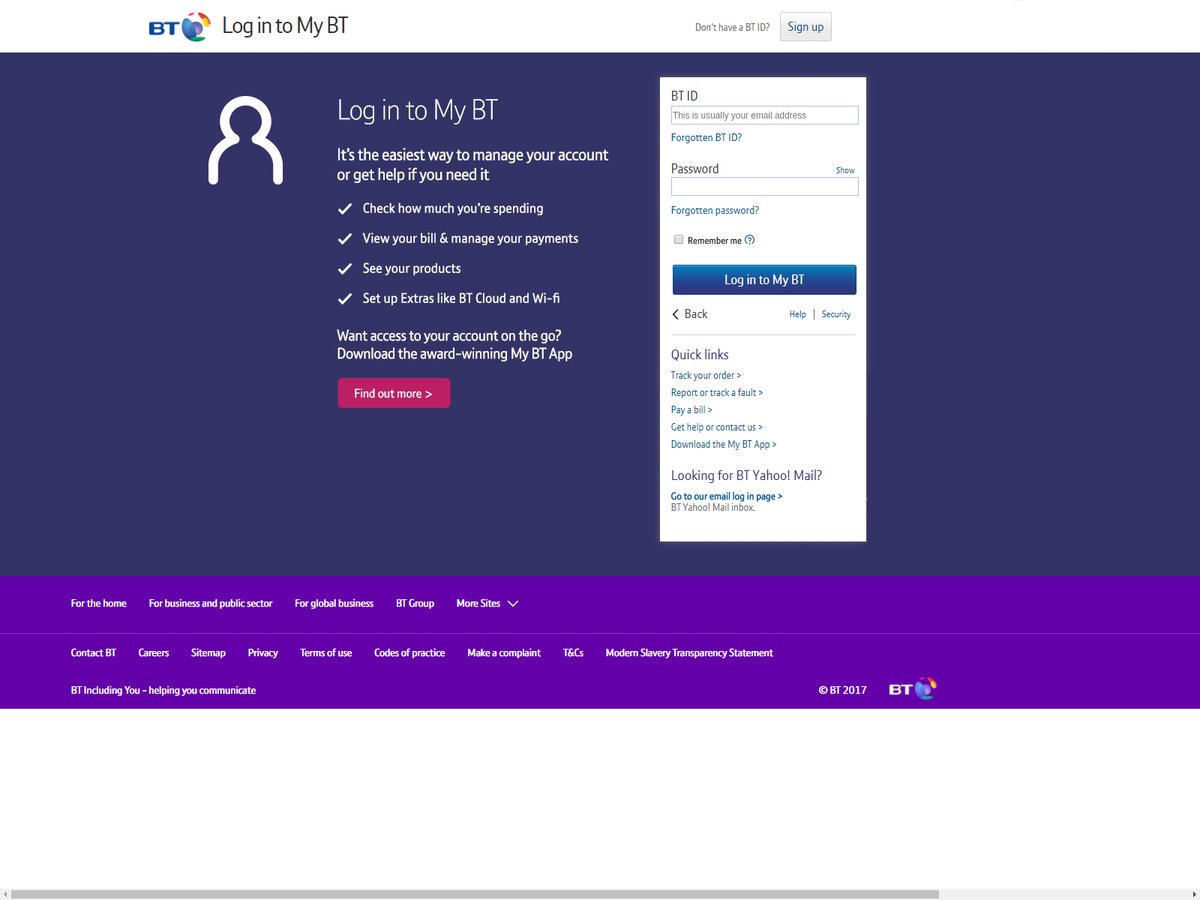

2021 Les escroqueries par phishing #8 - Faux BT Connexion Pages

Une campagne d'attaque portant les pages de connexion BT faux nous a été rapporté récemment. La tactique est de rendre les visiteurs croient qu'ils accèdent au service légitime BT. Les tentatives réussies à infecter des cibles en masse comprennent à la fois les escroqueries par phishing e-mail traditionnel et des liens d'envoi via les réseaux sociaux. Cela se fait par l'intermédiaire de comptes ou piraté fait hacker qui poster des liens vers le site malveillant. Dans la plupart des cas, ils seront offres ou “Informations sur le compte du changement” - aux utilisateurs des victimes sera expliqué qu'ils devront se connecter à leurs profils et “Vérifier” leur identité.

L'autre stratégie qui est utilisée dans ce contexte est le “offres spéciales” un. A travers les profils créés hacker, e-mails et autres canaux de communication les victimes se verront promettre des offres exclusives si elles se connectent à leur compte via la fausse page de connexion.

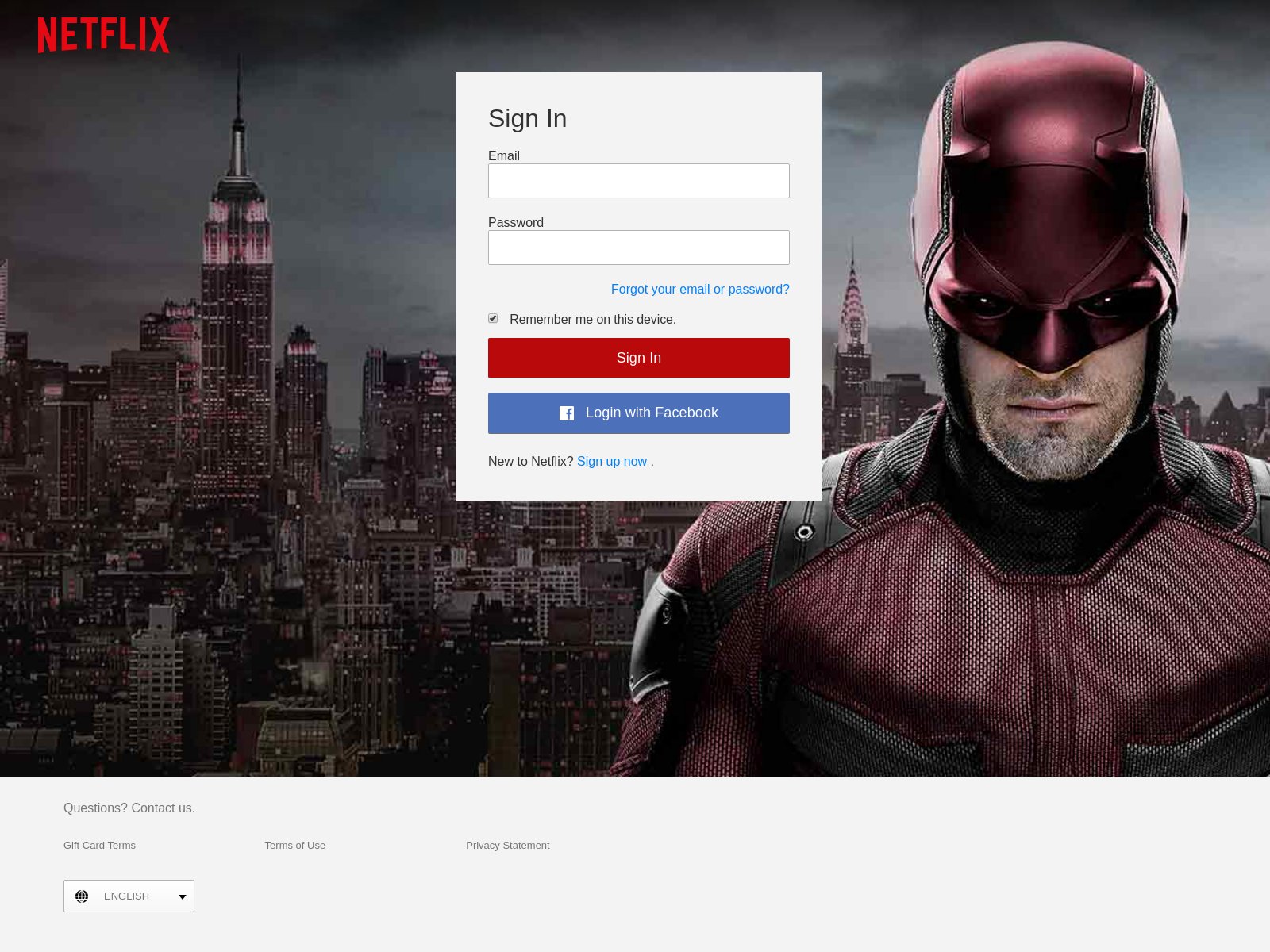

2021 Les escroqueries par phishing #9 - Faux Netflix Connexion Pages

L'une des approches les plus populaires aux victimes escroquer est d'envoyer des messages électroniques en vrac par des messages électroniques qui déboucheront sur les faux écrans de connexion Netflix. Le but des hackers est de forcer les victimes à saisir leurs identifiants de compte via le formulaire de connexion. Ils sont hébergés sur des noms de domaine au son similaire, utilisation de certificats de sécurité, et copier le contenu du corps et la conception.

Il existe de nombreuses formes alternatives qui peuvent tous être lancés en même temps:

- Recherche Placement moteur - Les sites malveillants peuvent être conçus avec l'optimisation des moteurs de recherche à l'esprit. Ils peuvent classer parmi les résultats élevés de recherche ainsi une confusion entre les victimes qu'ils accèdent au site légitime.

- Réseau social Messages et messages - L'utilisation hacker fait ou des informations d'identification compte volé le collectif derrière les escroqueries phishing Netflix peut CONSTRCT diverses formes de campagnes sur ces réseaux. Une variante populaire est l'affichage de spécial “offres” et “prix” - les victimes seront dit qu'ils doivent entrer dans leurs informations de connexion.

- malicieuses annonces - L'utilisation des sites contrôlés pirates et des publicités intrusives (placé sur les réseaux concernés) les pirates peuvent lancer des campagnes qui pointent vers les sites dangereux.

Tous les types de changements peuvent être attendus des campagnes Netflix.

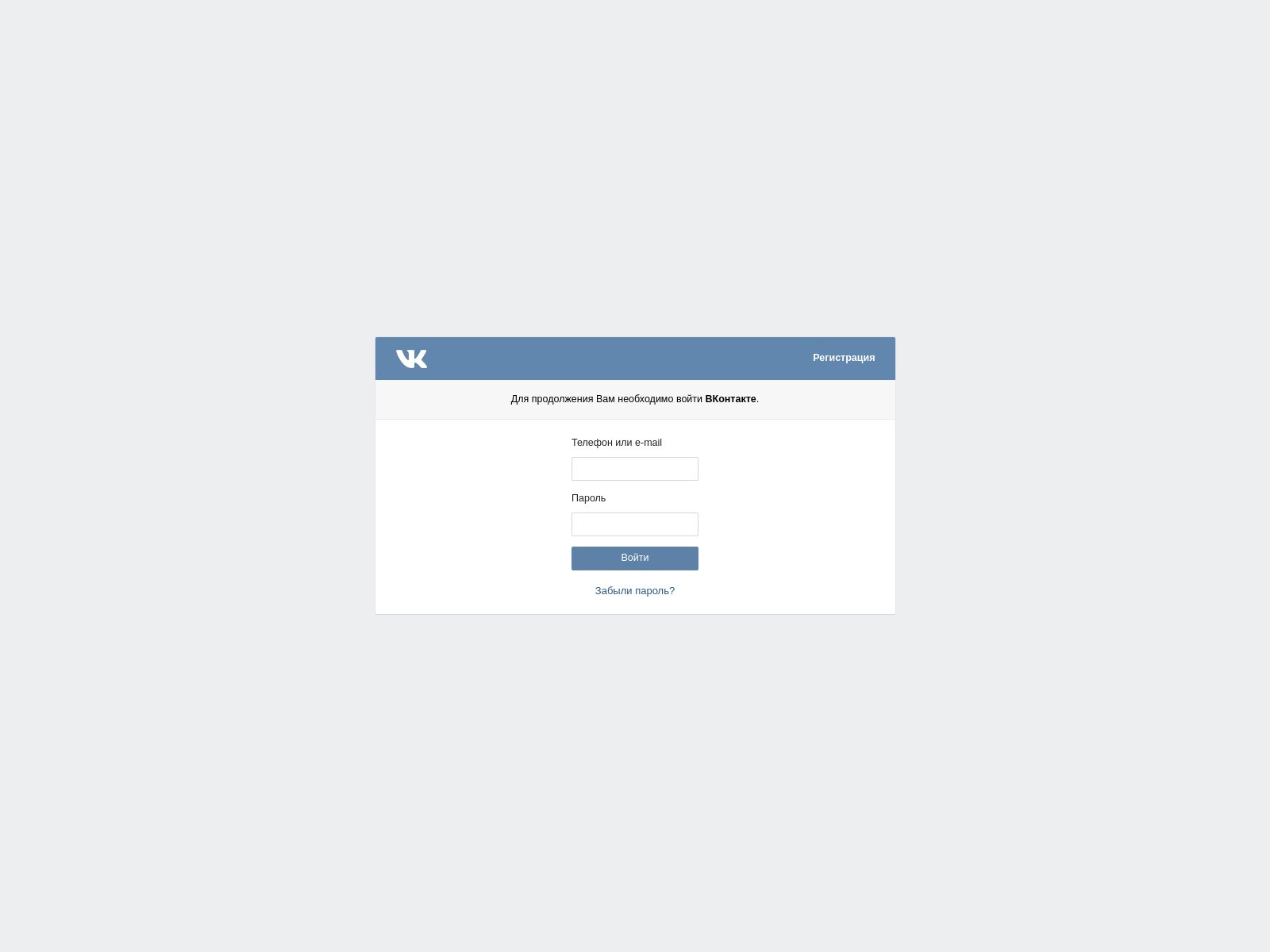

2021 Les escroqueries par phishing #10 - Faux VK (Vkontakte) Connexion Pages

VK est l'un des réseaux sociaux les plus populaires dans le monde entier, il est l'un des sites les plus visités dans les pays russophones et est également une cible pour les escroqueries phishing. La raison pour laquelle ils sont populaires auprès des criminels est que VK est accessible à la fois via des clients de bureau et mobiles, ainsi que des applications pour la plupart des appareils populaires.. Comme ces tentatives de phishing peuvent être faites au moyen d'un large éventail de stratégies. Certains d'entre eux sont les suivants

- faux sites Web - L'un des est de construire de faux sites qui posent comme le domaine légitime des moyens les plus courants. Ils sont hébergés sur des noms de domaine au son similaire, inclure de faux certificats de sécurité, et reproduire la conception et la mise en page de la page VK légitime. Ils peuvent être positionnés haut sur le classement des moteurs de recherche et ce facteur est utilisé pour attirer les utilisateurs des victimes qui ne peuvent pas distinguer le faux de l'adresse réelle.

- Messages médias sociaux - Les pirates peuvent utiliser des informations d'identification spécialement conçu ou volé qui peut créer un lien vers le site VK faux. Habituellement, ce sont des liens de profil, médias, ou offres spéciales - toutes sont créées de manière à inciter les cibles à cliquer dessus.

- Campagnes publicitaires - Les sites VK malveillants peuvent se propager via des campagnes publicitaires de logiciels malveillants qui peuvent être trouvés sur les sites Web affichant un tel contenu.

- E-mail des messages de phishing - Ceci est l'une des méthodes les plus populaires - les criminels mener des campagnes qui imitent les notifications par courriel légitimes des services bien connus ou produits. Chaque fois qu'ils interagissent avec les fausses pages seront affichés.

D'autres méthodes peuvent être utilisées aussi bien, cette liste ne contient qu'un petit échantillon des possibilités de réorientation des victimes vers les sites VK faux.

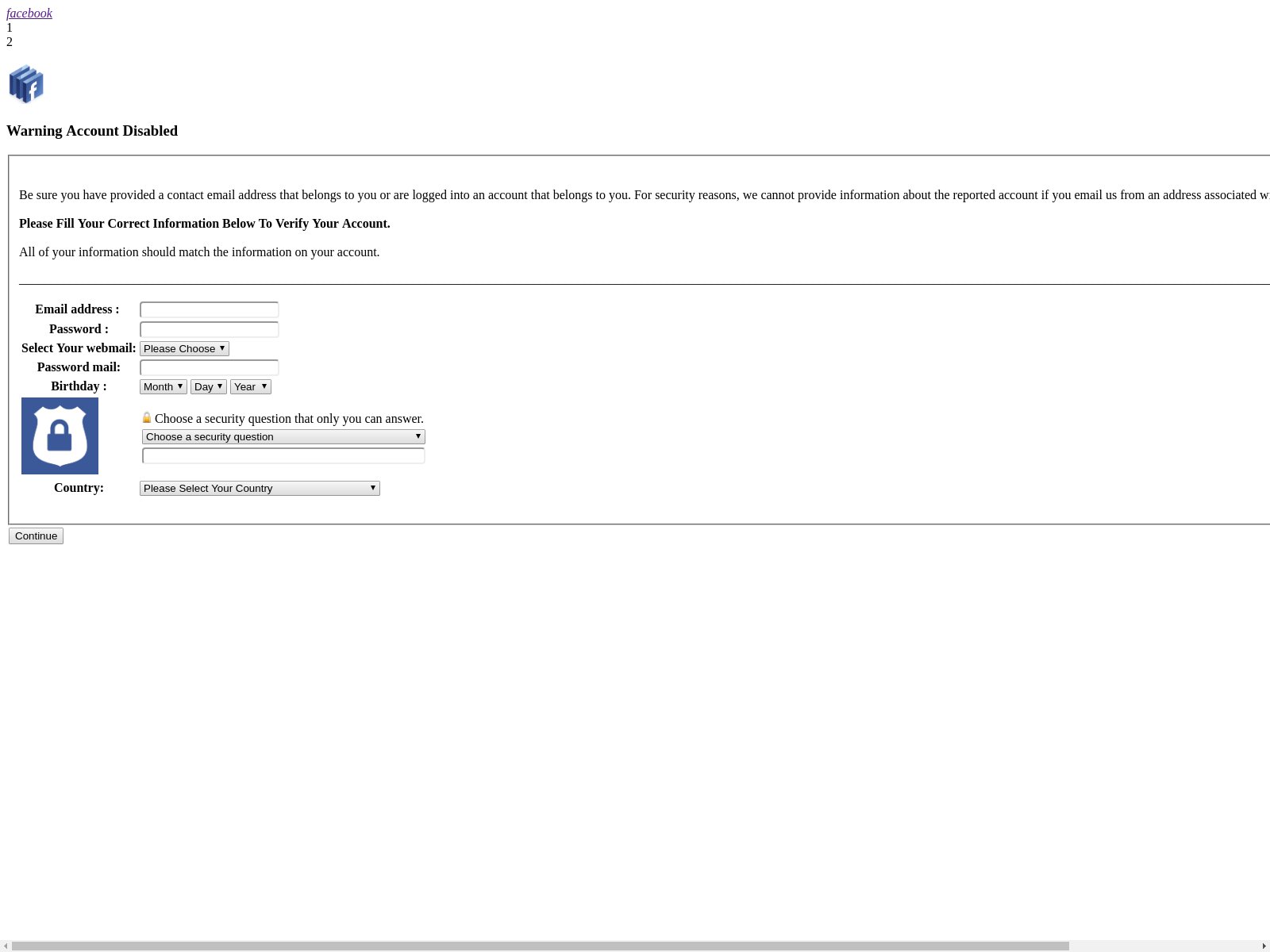

2021 Les escroqueries par phishing #11 - Facebook Avertissement Compte Scam désactivé

Dans 2019 une escroquerie liée Facebook a été détecté qui utilise des pages de programmes malveillants qui portent le titre “Avertissement Compte désactivé”. Ils sont construits avec un design fade, qui contient encore une disposition qui a une similitude avec le réseau social. Ceci est fait pour attirer l'attention des cibles - ils verront qu'il ya que la page peut être hébergé par Facebook et qu'ils ont émis un écran d'avertissement. En utilisant le logo Facebook et la mise en page de conception qui est familier, ils pourraient être incités à entrer les informations demandées. Les échantillons capturés demandent les données suivantes:

- Adresse e-mail

- Mot de passe

- Webmail Type

- Mot de passe Courrier

- Anniversaire

- Question de sécurité & Combinaison de réponse

- Pays

Il y a plusieurs façons dont cette escroquerie peut être déployée aux destinataires. Un scénario populaire est d'envoyer des liens vers la page via messages électroniques frauduleux. Ils apparaissent comme étant envoyé par le réseau social et forcera les victimes en cliquant sur le lien qui les dirigera vers la page de phishing.

Divers domaines malveillants qui peuvent apparaître comme appartenant ou affilié à Facebook peuvent être créés - ils présenteront des liens, certificats de sécurité, et des éléments apparaissant ainsi comme faisant partie du réseau social. divers messages, pages, utilisateurs, et d'autres contenus dans Facebook peuvent également être créés pour diffuser le site.

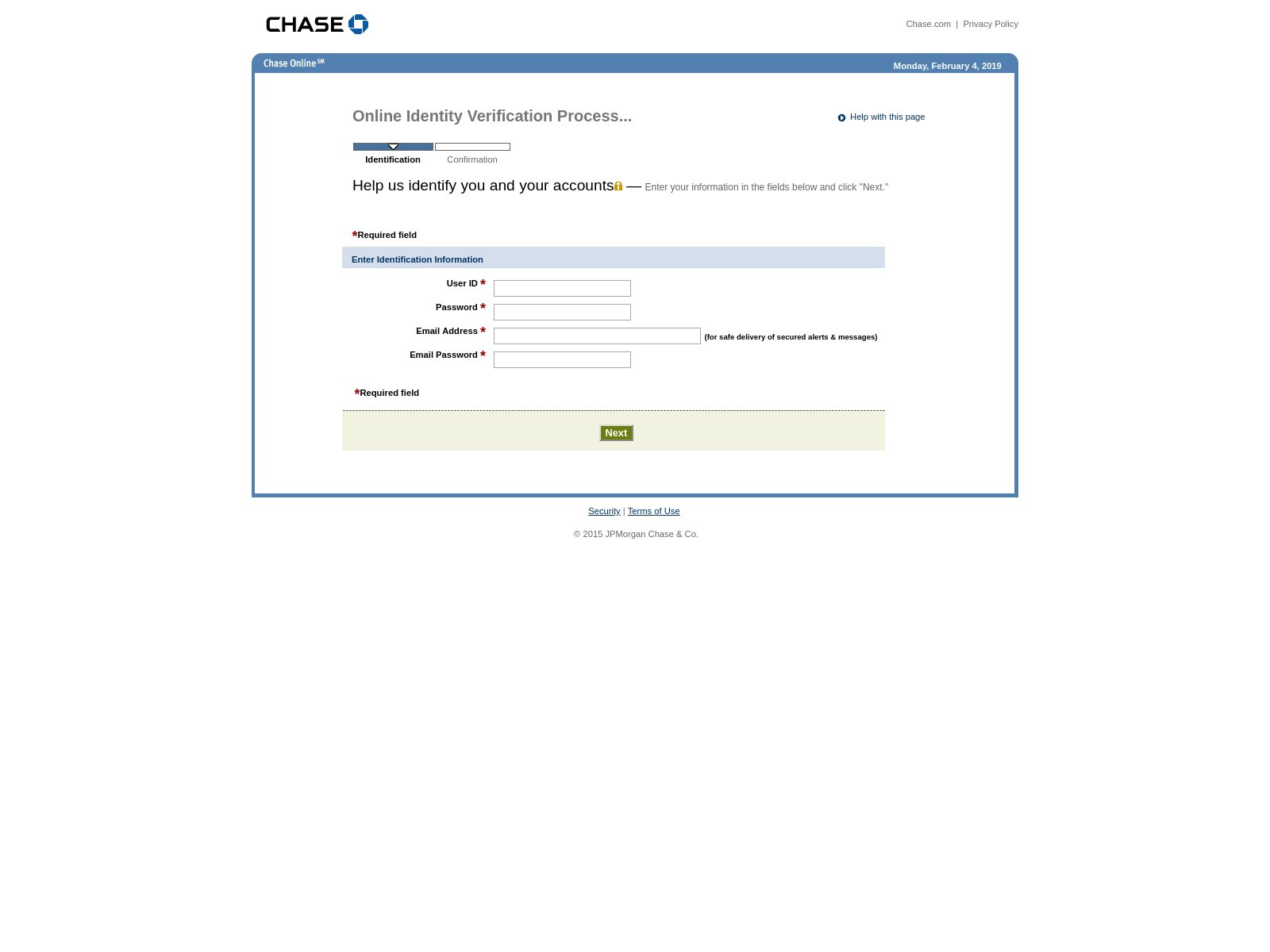

2021 Les escroqueries par phishing #12 - Scam Chase Phishing

Les clients du service bancaire en ligne Chase devrait être très prudent car il y a plusieurs campagnes d'attaque identifiées qui distribuent les pages de phishing faux. Ils sont conçus comme des étapes de vérification et la conception et la mise en page du corps d'utilisation qui est utilisé par l'institution dans leurs formulaires d'inscription. La page demande les champs suivants à renseignés avec les informations du client:

- Identifiant d'utilisateur

- Mot de passe

- Adresse e-mail

- mot de passe de l'email

Les pages de connexion de Chase faux sont couramment distribués par les tactiques les plus utilisés. L'un d'eux repose sur e-mail des messages SPAM qui contiennent des tactiques de phishing - ils constituent des notifications légitimes envoyés par Chase. Des exemples efficaces comprennent des messages qui prétendent que les comptes doivent être vérifiés afin d'être activé après une alerte de fraude a été activée.

Une autre technique repose sur la création de plusieurs sites qui peut soit copier ou lier le site principal sur plusieurs domaines. Ils sont généralement sous le déguisement de portails de téléchargement, moteurs de recherche, pages d'atterrissage et etc.

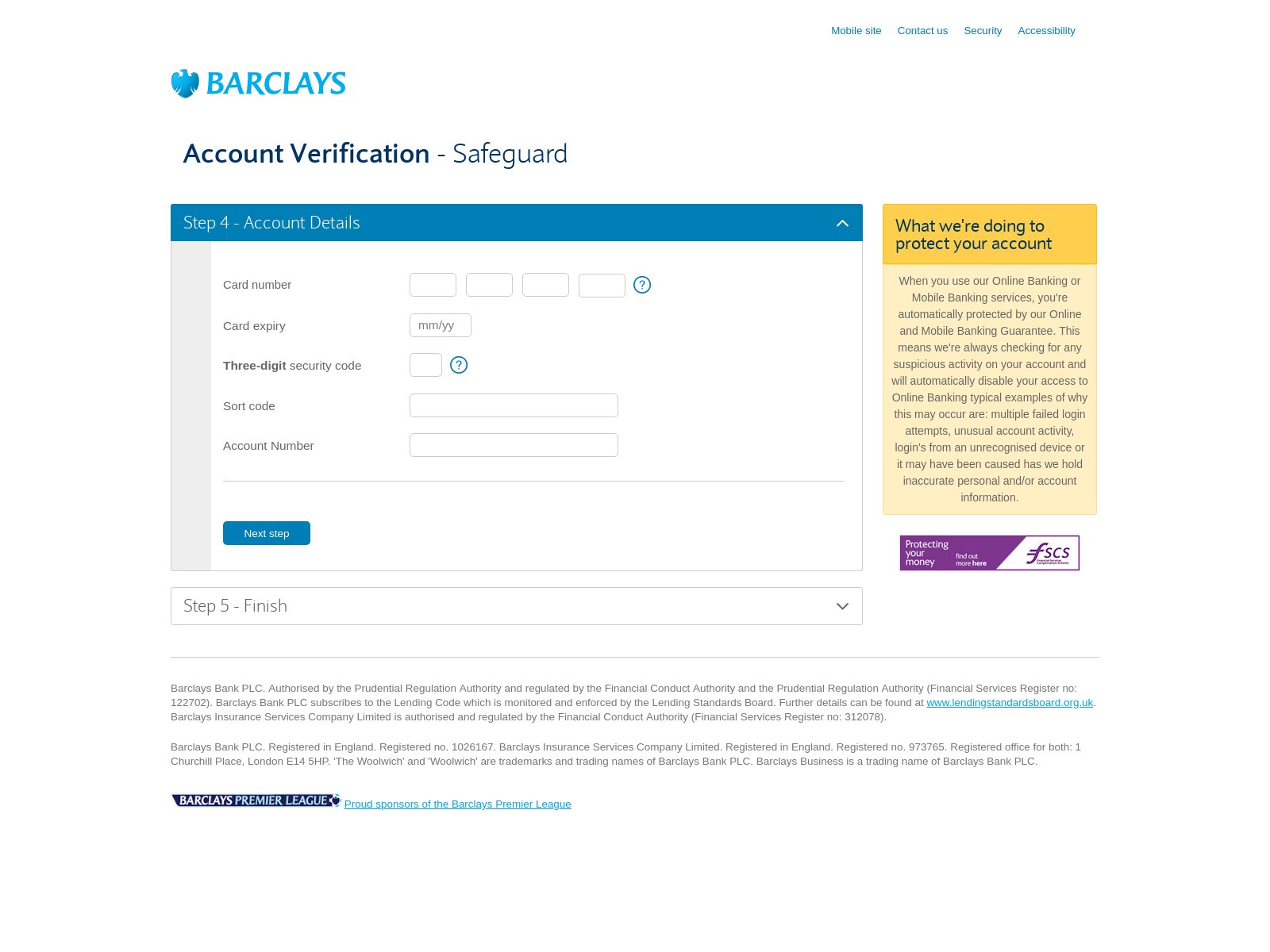

2021 Les escroqueries par phishing #13 - escroquerie phishing Barclays

Une campagne d'attaque distincte est active contre les utilisateurs de services bancaires en ligne Barclays. Ils seront ciblés avec la contrefaçon “Vérification de compte” pages. Ils ressemblent à des étapes du processus d'enregistrement légitimes. Le collectif criminel derrière cette escroquerie a copié la mise en page de conception du corps, contenu du texte, et autres éléments (en-tête et pied de page) afin de créer un système qui ne peut pas être facilement distingué d'une véritable page par Barclays.

Les fausses pages Web sont hébergées sur des noms de domaine au son similaire, peut contenir des chaînes faisant référence à des produits ou services proposés par l'entreprise, et même présenter des certificats de sécurité signés. Tout cela est fait pour que les visiteurs croient qu'ils accèdent à une page hébergée par la banque.

D'autres méthodes qui peuvent être utilisées pour distribuer des liens qui redirigent vers la page de phishing Barclays sont les suivantes:

- Liens médias sociaux - Les pirates peuvent utiliser leurs propres profils créés ou ceux volés afin de mener des campagnes de masse contre les utilisateurs Barclays. Cela se fait en prétendant être des représentants de la banque. Le contenu peut être partagé à la fois dans les pages, les messages et les messages directs.

- pirates de navigateur - plugins de navigateur Web dangereux peuvent être créés qui contiennent les instructions de redirection vers la page de phishing. Ils sont généralement rendus compatibles avec la plupart des navigateurs web les plus populaires. Ces plugins sont ensuite téléchargés vers les référentiels pertinents en utilisant les informations d'identification de développeur faux et descriptions élaborées.

- Campagnes e-mail - Les criminels peuvent créer des messages électroniques qui contiennent des éléments de phishing menant à la redirect escroquerie Barclays. Ils peuvent être conçus pour apparaître comme étant envoyé par l'institution financière.

- Campagnes publicitaires - annonces et Malicious intrusives lien généralement contenu dangereux comme cette instance.

Alors que les campagnes continuent de fonctionner, nous pouvons voir des versions mises à jour ainsi que d'autres méthodes employées par ce ou d'une autre collective.

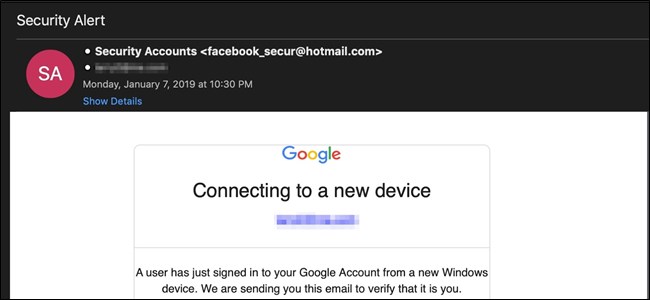

2021 Les escroqueries par phishing #14 - Google Translate Phishing Scam

Au début de Février 2019, une campagne de phishing dans le monde entier a été détecté qui est exploité par un collectif hacker inconnu. Au lieu de l'envoi d'e-mails en masse standard des cibles prévues, les criminels utilisent une méthode alternative. Les pirates ont créé à la place des pages web malveillants qui commencent par la chaîne associée au service - “translate.google.com”.

Ces domaines sont liés dans une campagne d'email en vrac phishing qui est conçu pour poser comme une notification Google légitime que les comptes de l'utilisateur sont accessibles par une partie non autorisée. Un appel à l'action bouton est placé dans le contenu du corps qui manipuler les cibles en leur faisant croire qu'ils doivent interagir avec elle afin d'obtenir leurs comptes. Une page de connexion sera présenté qui demandera les informations d'identification de compte Google.

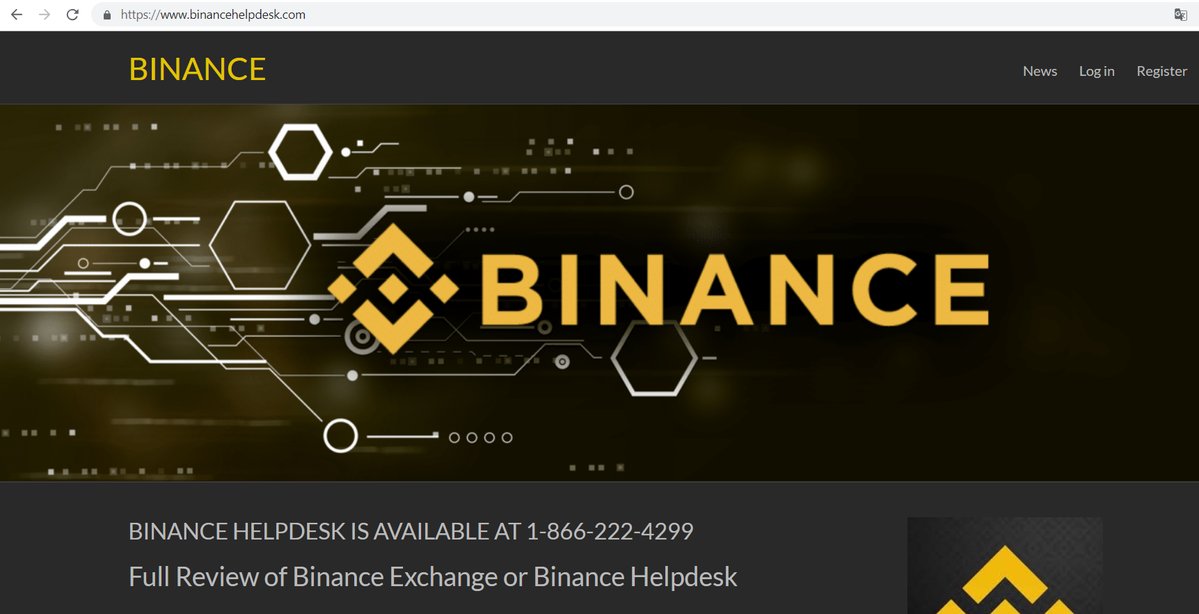

2021 Les escroqueries par phishing #15 - Binance Phishing Scam

Binance est l'un des échanges les plus populaires crypto-monnaie qui est utilisée par les détenteurs de pièces dans le monde entier. En tant que choix de confiance par beaucoup, il a également attiré l'attention de groupes criminels qui ont orchestré de nombreuses attaques de phishing à la fois des titulaires de comptes et d'autres groupes cibles.

Certaines des méthodes les plus populaires sont de créer faux sites Web qui prétendent être la maison de Binance légitime ou page de connexion. Les pirates utiliseront des noms de domaine au son similaire et même des certificats de sécurité générés par des pirates afin de donner aux sites une apparence et un sentiment de légitimité.. Les utilisateurs sont invités à vérifier que les noms de domaine SSL correspondent à ceux officiels utilisés par la société - * ou * .binance.com .binance.co. Le personnel Binance recommande également que l'authentification à deux facteurs est activée. Les clés dorsales numériques ne doivent pas être divulguées aux sites Web ou aux services, même si vous y êtes invité, pop-ups et autres contenus le disent.

Les criminels peuvent également concevoir e-mail des messages SPAM qui tentent de confondre les victimes en pensant qu'ils ont reçu une notification de service légitime. Ils sont conçus pour reproduire le contenu de conception et texte du service réel et inclure des liens vers les sites de phishing.

Deux cas distincts de Fraude Binance personnel ont été rapportés par la société et. Dans l'un des cas, une fausse hotline (escroquerie de support technique) a tenté d'arnaquer les visiteurs. La tactique employée par les criminels est de créer des sites Web qui contiennent des mots clés comme “Binance”, “Soutien”, “Aidez-moi” et d'autres combinaisons de chaînes. Quand ils sont accessibles par les moteurs de recherche, ils rediriger les victimes vers une page de connexion où leurs pouvoirs seront demandés. Si e

Via réseaux sociaux les criminels peuvent construire des faux profils par lesquels ils peuvent usurper l'identité du personnel Binance. Cela se fait souvent via des plateformes comme Twitter et Facebook, où un grand nombre de victimes peut être recueillies. Il existe plusieurs types d'escroqueries par phishing qui peut être fait par cette méthode:

- Messages d'avertissement - Les comptes de pirates informatiques affichera les consignes de sécurité pour mieux protéger les comptes des clients. Les guides seront hébergés sur les noms de domaine contrôlé pirate informatique auquel les messages lieront à. Étant donné que les utilisateurs entrent bientôt dans leurs informations de connexion Binance ils seront envoyés aux contrôleurs de pirates informatiques.

- Messages personnels - Les criminels peuvent également envoyer des messages directs aux victimes et tenter diverses escroqueries de support technique. Une commune est que leurs comptes ont été consultés par une personne non autorisée et Binance a besoin de leur coopération enquête en fournissant leurs informations d'identification de compte.

- Des dons - Utiliser les promotions de fraude les criminels annoncera grands cadeaux. Pour les saisir les titulaires de compte Binance seront persuadés de transférer d'importantes sommes d'argent à des portefeuilles contrôlés hacker.

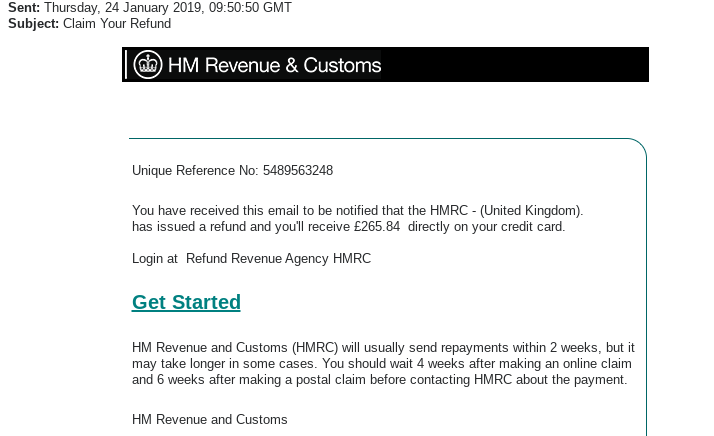

2021 Les escroqueries par phishing #16 - HM Revenue and Customs Messages

Une autre série de phishing messages e-mail scam les destinataires en pensant qu'ils ont reçu un remboursement de paiement sur leur carte de paiement - dans le cas des échantillons capturés une carte de crédit est spécifiée. Les messages ont une conception simple et comprennent un bloc de texte de longueur moyenne qui explique que l'agence HM Revenue and Customs envoie des remboursements à intervalles réguliers.

Ceci est une escroquerie évidente pour qui a connu les utilisateurs doivent savoir que ce n'est pas la signature appropriée. Il y a deux éléments qui sont dynamiquement Crafted afin de rendre les victimes croient que c'est un message unique qui les référence:

- Référence unique Non - Ceci est une chaîne aléatoire qui se présente comme une référence aux utilisateurs.

- remboursement Somme - Une grosse somme d'argent est cité afin d'inciter les utilisateurs à interagir avec les messages.

Le bouton d'appel à l'action redirigera les victimes vers une fausse page de connexion où diverses informations d'identification de compte peuvent être demandées. Cette escroquerie particulière semble être spécifique au Royaume-Uni.

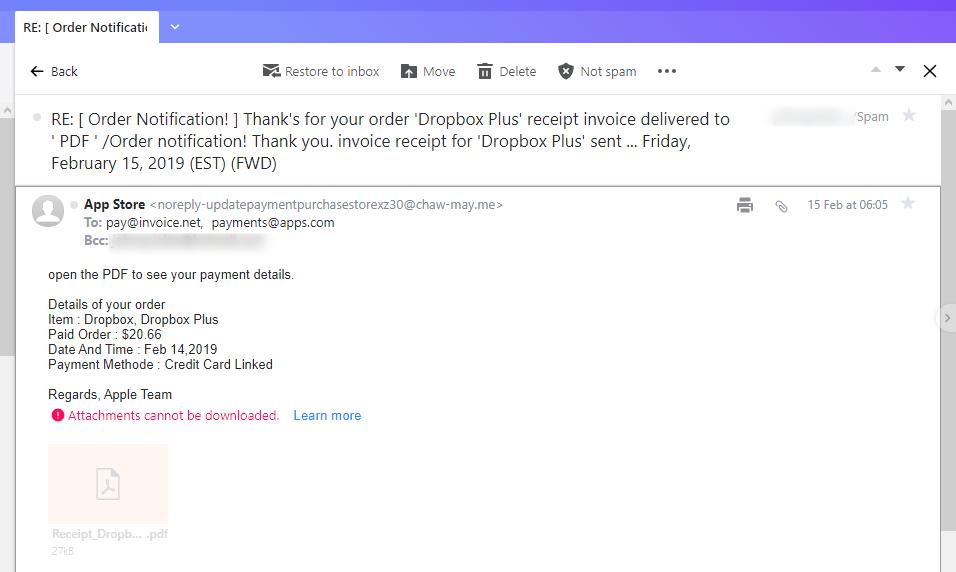

2021 Les escroqueries par phishing #17 - Dropbox plus réception Scam

Une récente campagne de phishing e-mail a été rapporté qui envoie une facture faux posant à venir du service Dropbox. La ligne d'objet est déguisée en une notification de commande qui montre que l'utilisateur a acheté un abonnement pour la plate-forme cloud. Il est non personnalisé et lit une phrase simple “ouvrir le PDF pour voir les détails de votre paiement” après quoi, une série de valeurs aléatoires sont présentées. Ils sont choisis pour représenter les informations typiques citées après un abonnement en ligne réussi. Les valeurs sont affichées sous forme de détails de la commande et les échantillons capturés sont les suivants: Article, commande payée, date & Temps, et méthode de paiement.

Toutes les données citées sont générés aléatoirement et ne correspond pas à des commandes réelles. Toutefois, si un utilisateur reçoit ce message, ils pourraient penser que quelqu'un a piraté dans leurs données de carte de paiement et d'effectuer une opération de fraude. Cela leur donnera envie de lire le fichier PDF ci-joint. Il se sera probablement l'un de ces deux cas:

- Fichier de virus - Le fichier peut effectivement être un virus de toutes les variantes populaires.

- Document Macro-Infected - Les criminels peuvent intégrer des scripts dangereux (macros) dans tous les types de documents populaires, y compris les fichiers PDF. Chaque fois qu'ils sont ouverts les utilisateurs seront invités à activer les macros intégrées afin d'afficher correctement les données. Cela déclenchera une infection par le virus séparé.

Une certaine escroquerie d'avertissement que les utilisateurs ont reçu un message de phishing est de rechercher la signature - les faux messages seront signés comme Apple, et Dropbox.

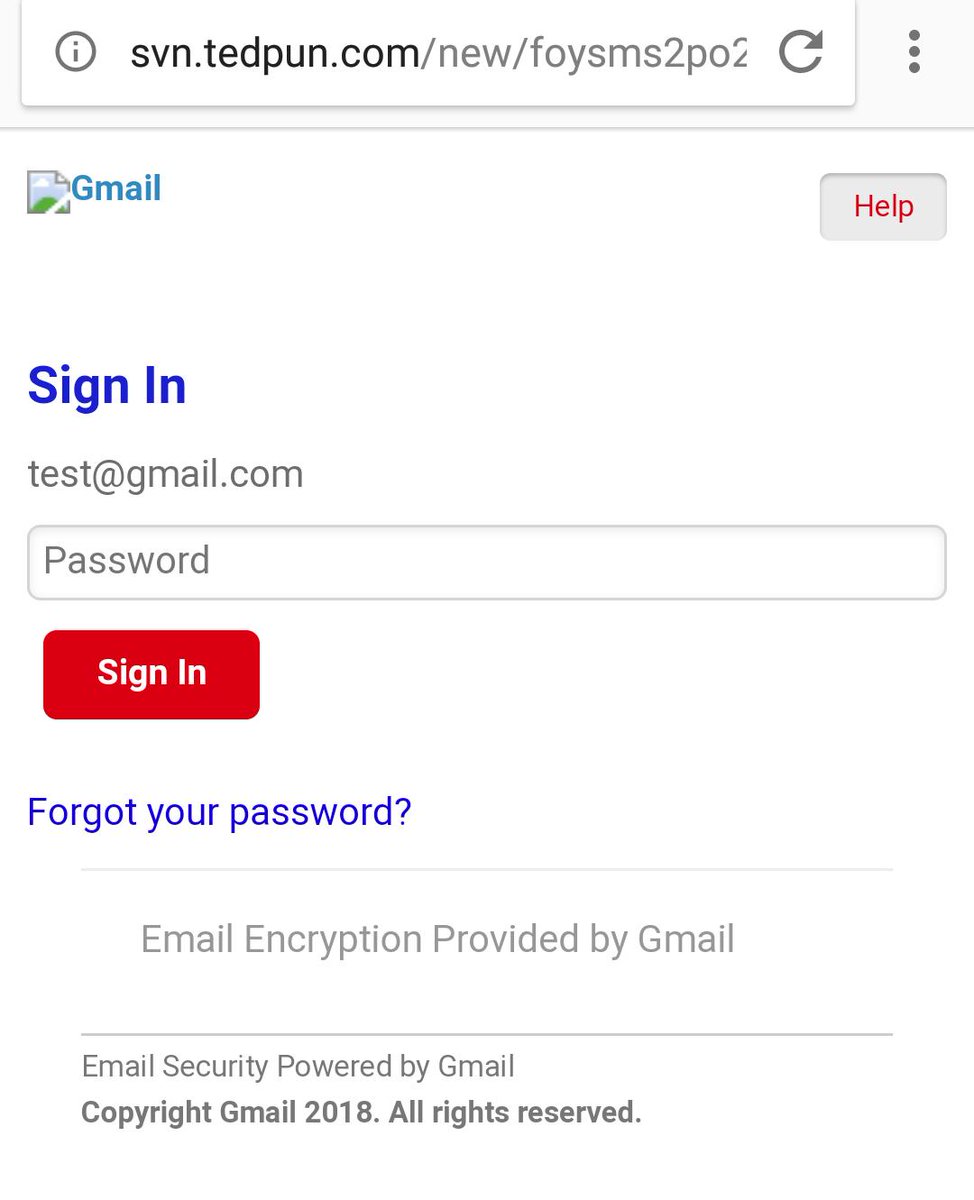

2021 Les escroqueries par phishing #18 - Connexion faux Gmail Pages

Une campagne de phishing à grande échelle vient d'être signalé à tirer profit des utilisateurs de Google que les pirates envoient des messages d'escroquerie à faux-écrans de connexion Gmail. Ils sont hébergés sur des noms de domaine au son similaire et certains d'entre eux peuvent même avoir des certificats de sécurité qui ressemblent beaucoup à Google et / ou à l'un de ses services et produits..

Les messages contiennent des lignes d'objet et le contenu du corps en utilisant toutes sortes de scénarios. Certains des plus courants sont les suivants:

- Gmail compte Notification Réinitialiser - Les victimes peuvent recevoir des messages qui contraignent les victimes en leur faisant croire que leur compte a été remis à zéro par le service. Afin de continuer à utiliser leurs comptes, ils doivent saisir leurs informations d'identification dans la page de connexion.

- Changement de mot de passe obligatoire - Une autre stratégie largement utilisée par les pirates est de contraindre les bénéficiaires que Google a forcé un changement de mot de passe obligatoire sur leur compte. Afin de continuer à les utiliser, ils devront se connecter à la page de connexion désignée.

- Gmail Avis important - Les criminels de manipuler les victimes en leur faisant croire qu'ils ont reçu une notification légitime du service lui-même. Pour la voir, ils devront authentifier auprès du service en entrant dans leur combinaison nom d'utilisateur et mot de passe sur la page de phishing.

Tous les utilisateurs d'ordinateurs devraient noter que le domaine de la page de connexion n'est pas Google / Gmail et c'est l'un des signes les plus sûrs d'avertissement que c'est une arnaque.

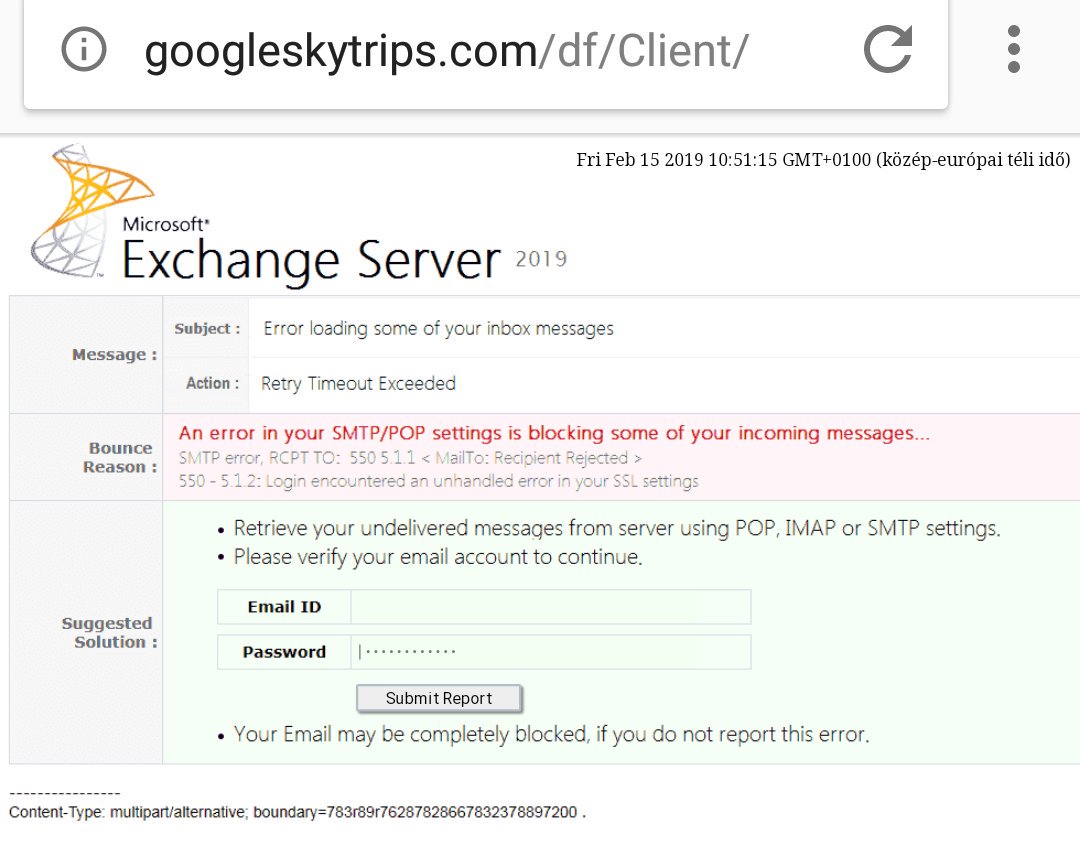

2021 Les escroqueries par phishing #19 - SMTP / POP Serveur de messagerie d'erreur hameçonnage

victimes de phishing signalent une autre tactique intéressante qui utilise une approche intéressante. Ils envoient des liens qui conduiront à une page de phishing qui émule un problème dans le serveur Exchange. En raison du fait que ce service est mis en œuvre principalement dans les environnements d'entreprise et les organismes gouvernementaux les cibles sont principalement des employés. Une campagne efficace devra pénétrer la sécurité des serveurs de messagerie afin que les messages puissent être livrés aux boîtes aux lettres internes.

Une fois cela fait les victimes recevront un message qui comprendra des avertissements qui se font passer pour l'envoi par l'équipe informatique de l'entreprise / organisation. Une autre approche consiste à concevoir les messages que les notifications du système qui sont générés automatiquement à partir du logiciel serveur. Dans tous les cas, les victimes se verront présenter une page contenant une page d'erreur indiquant la raison suivante - Une erreur dans les paramètres SMTP / POP bloque certains de vos messages entrants. Cette notification faux système lit que les utilisateurs ont des paramètres non valides et ils seront incapables d'afficher des messages importants e-mail. Afin de récupérer leurs données, ils devront vérifier les informations d'identification de leur compte en remplissant le formulaire qui requiert leur identifiant de messagerie et leur mot de passe.

Une phrase d'avertissement indique ce qui suit “Votre e-mail peut être complètement bloqué si vous ne signalez pas cette erreur” - ce qui les pousse à remplir leurs données.

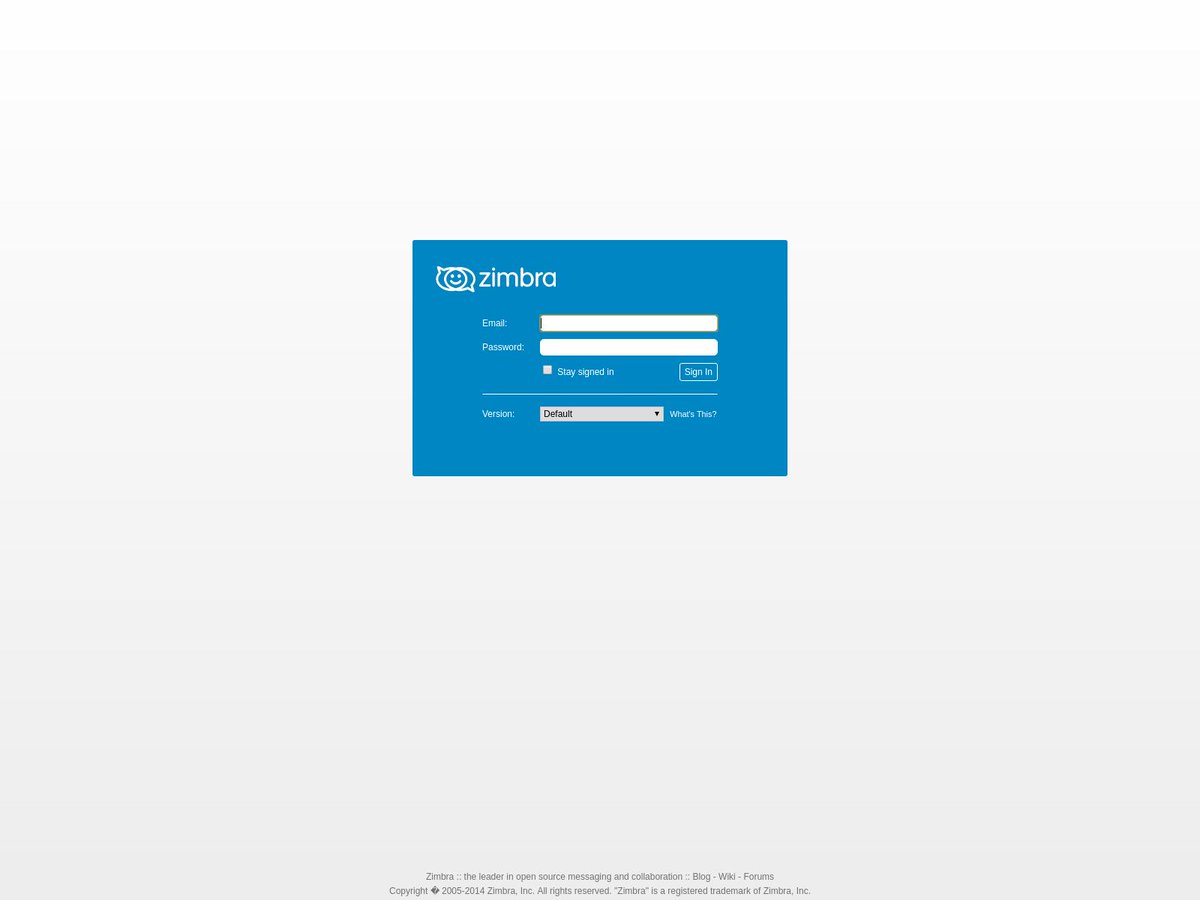

2021 Les escroqueries par phishing #20 - Faux Zimbra Connexion Pages

Zimbra est l'une des plates-formes de messagerie les plus populaires qui sont utilisés par les organisations et les entreprises. En tant que telles, les escroqueries par hameçonnage utiliseront probablement des messages qui inciteront les destinataires à ouvrir leurs comptes de messagerie via un accès à la messagerie Web.. Certains de l'exemple des lignes d'objet et le contenu du corps sont les suivantes:

- Notifications importantes - Les messages électroniques qui sont envoyés par les criminels peuvent contraindre les victimes à accéder à la page de connexion faux situé à un domaine tiers afin de doubler vérifier leurs titres de compétences.

- WebMail Update Service - Les utilisateurs peuvent recevoir un message qui prétend être généré automatiquement par le service Zimbra. Cela manipulera les victimes en leur faisant croire que le service de messagerie Web est en cours de mise à jour et qu'elles doivent entrer les informations d'identification de leur compte pour continuer à l'utiliser..

- Remise à zéro du mot de passe obligatoire - usurpés notifications par courrier électronique du système Zimbra peuvent être envoyés aux destinataires. Ils recevront des messages système d'apparence légitime les incitant à changer leurs mots de passe. Ceci est un état escroquerie populaire comme les meilleurs pratiques de sécurité qui représentent les informations d'identification doivent être changées à intervalles réguliers.

- Rapport fraude - Les destinataires verront un rapport qui semble être généré par Zimbra informant les victimes que des pirates informatiques ont tenté de se connecter à leurs boîtes de réception. Ils sont invités à se connecter au système afin d'examiner le rapport de fraude. Un bouton de connexion sera placé dans le contenu du corps du message qui les rediriger vers la page de connexion de faux.

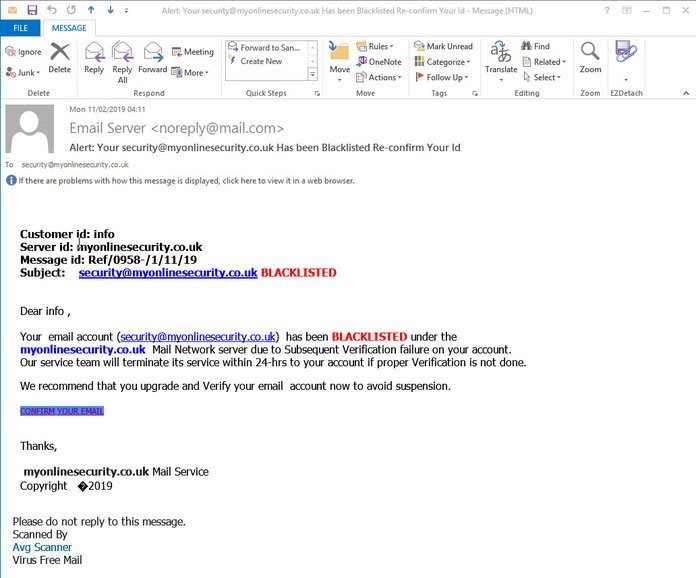

2021 Les escroqueries par phishing #21 - Messages blacklisté compte E-mail

Ceci est un exemple récent d'une campagne d'attaque en cours qui repose sur des tactiques de peur - les destinataires recevront les notifications d'avertissement que leurs adresses e-mail ont été mis à l'index par un service de sécurité. Il comprend plusieurs champs qui peuvent tromper les utilisateurs en pensant que cela est une véritable notification.

Le contenu du corps donnera l'adresse e-mail des victimes et déclarent qu'ils doivent être vérifiés par le système de sécurité 24 heures’ temps ou bien l'interdiction sera prolongée. Le message hacker comprendra également une signature contenant le nom d'une société de sécurité populaire, dans ce cas, AVG.

Notez que ces courriels peuvent contenir un mélange de liens légitimes et malveillants, c'est pourquoi des précautions supplémentaires doivent être prises - même les utilisateurs expérimentés pourraient être victimes de cette escroquerie.

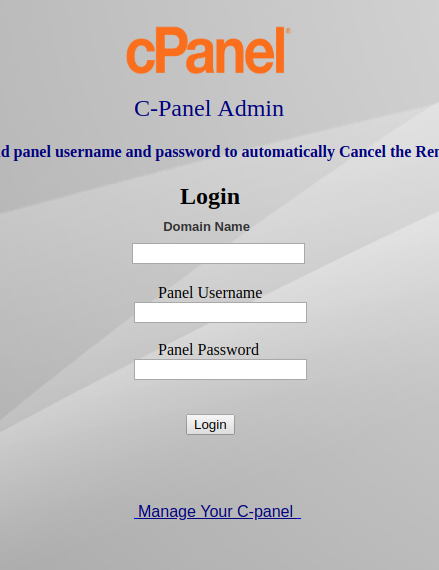

2021 Les escroqueries par phishing #22 - Cpanel fausses pages de connexion

Une nouvelle campagne de phishing est activement envoyé contre les propriétaires de sites. Les pirates envoient des notifications qui semblent provenir de cPanel - le panneau d'administration qui permet aux webmasters de se connecter à leurs comptes d'hébergement. Il existe deux principaux types de tactiques d'escroquerie qui sont utilisés avec cette approche - les criminels peuvent usurper l'identité du service du système ou le fournisseur d'hébergement lui-même.

Les messages d'avertissement et les notifications peuvent être facilement usurpés car la plupart des sites Web peuvent être identifiés sur la plate-forme d'hébergement sur laquelle ils s'exécutent. Dans une large mesure, ces campagnes peuvent être automatisées à l'aide d'outils disponibles sur les marchés clandestins des hackers. L'objectif final est de rendre les victimes visiter la page de connexion de phishing cPanel. Ils sont notoirement faciles à copier car ils ne contiennent que l'image du logo de produit avec une invite de connexion. Le seul signe que c'est une instance de faux est de regarder la barre d'adresse - le cPanel ne sera pas hébergé sur le serveur concerné.

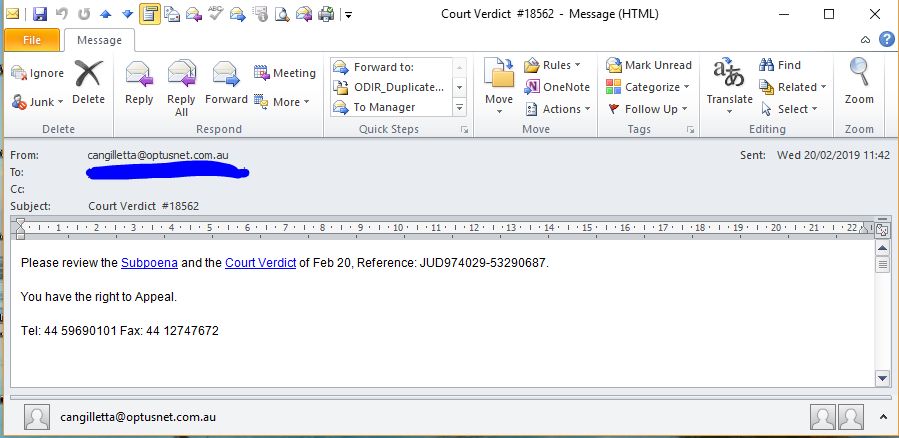

2021 Les escroqueries par phishing #23 - Messages ordonnance du tribunal Verdict

En Février 2019 un e-mail à grande échelle phishing manipulant les destinataires en pensant qu'ils reçoivent un verdict d'ordre judiciaire. Ceci est envoyé par des messages en texte clair que les éléments en apparence légitimes comme un numéro de téléphone et des références qui apparaissent similaires à ceux réels. Les criminels utilisent une ligne d'objet propre de “Verdict Cour” suivi d'un identificateur numérique. Les utilisateurs sont présentés deux liens qui se font passer pour les détails de citation à comparaître et verdict de la Cour. La pression qui est institué sur eux vient de la phrase qui dit: “Vous avez les droits d'appel”. Les liens peuvent être modifiés dynamiquement et conduisent généralement à documents infectés qui peut fournir divers types de charges utiles.

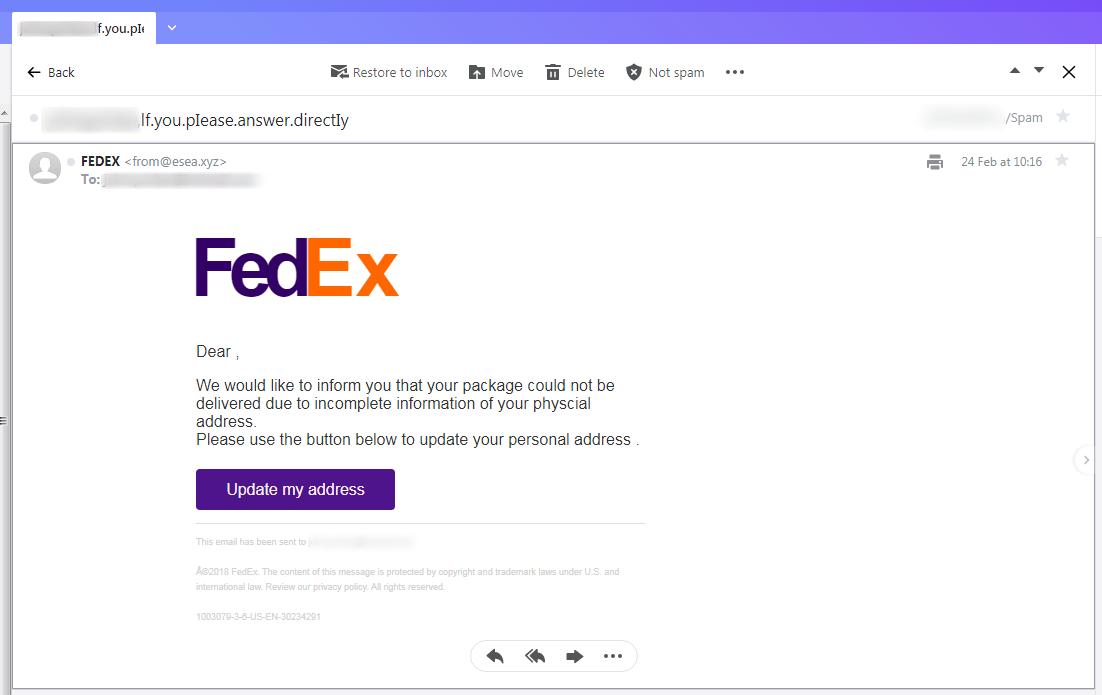

2021 Les escroqueries par phishing #24 - Messages FedEx

Une tactique courante consiste à usurper l'identité des services bien connus, parmi lesquels courriers sont une cible populaire. Les faux messages FedEx sont une technique très populaires comme les modèles prêts à utilisés par l'entreprise peuvent facilement être truquées. Les criminels les charger sur l'infrastructure d'attaque spéciale et lancer de grandes campagnes contre les utilisateurs.

Les utilisateurs aux victimes les recevoir dans leurs boîtes de réception et si leurs filtres anti-spam n'ont pas l'adresse enregistrée dans la base de données. Un message standard non personnalisé lit que l'utilisateur a reçu un paquet qui n'a pas été livré avec succès. Ils sont invités à mettre à jour leurs informations d'adresse afin de recevoir. Un bouton interactif intitulé “Mettre à jour mon adresse” est placé qui redirige les destinataires vers une page de connexion faux. En entrant leurs identifiants de compte, ils seront volés par les pirates.

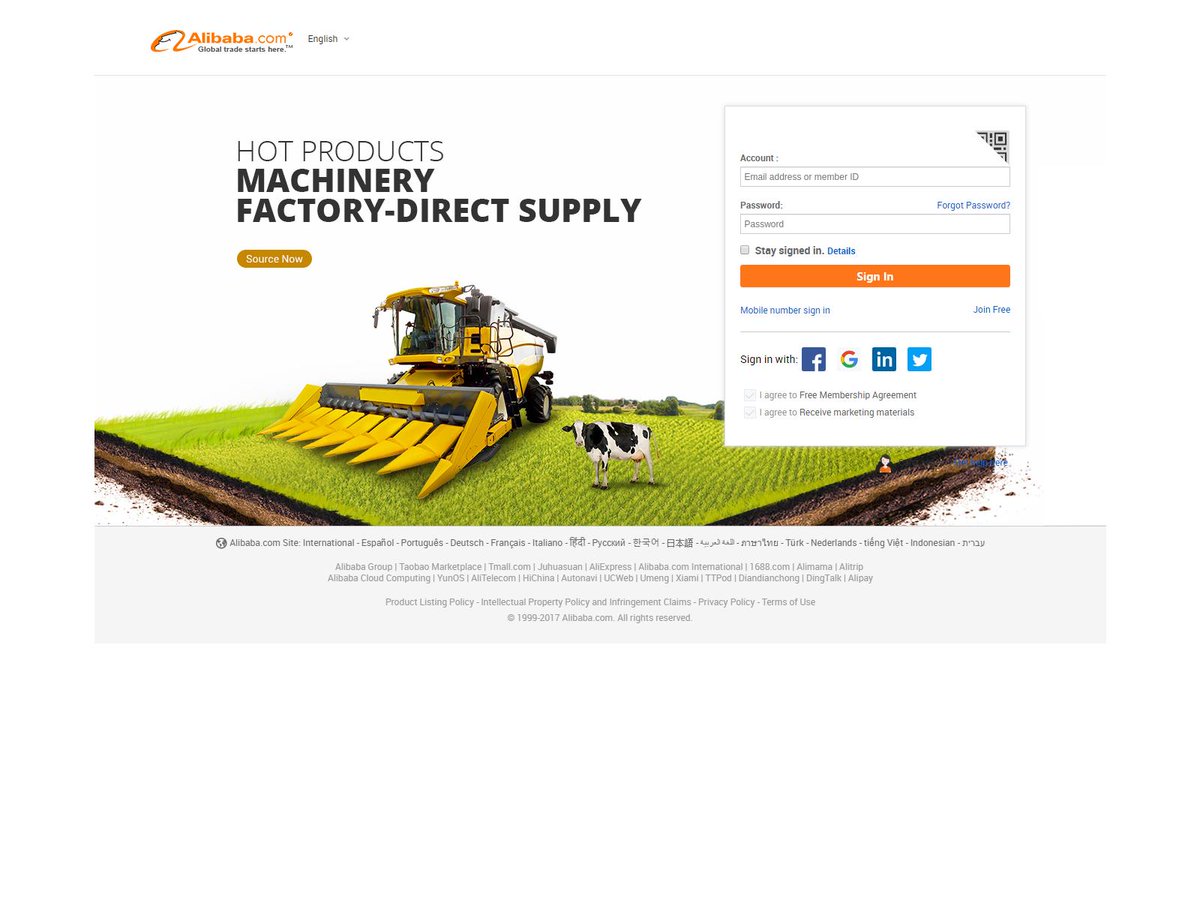

2021 Les escroqueries par phishing #25 - Alibaba Sites Scam

Une récente vague d'attaques de phishing a été trouvé porteur de liens vers une page de connexion escroquerie Alibaba. Les messages qui peuvent être envoyés par les criminels peuvent varier dans une grande variété de scénarios typiques d'escroquerie:

- Réinitialiser le mot de passe - Une réinitialisation de mot de passe obligatoire est l'une des tactiques les plus couramment utilisés par les pirates de fin. Les victimes sont présentés une notification de sécurité pour les informer que toute activité suspecte a été identifiée à leur compte et qu'ils ont besoin de réinitialiser leurs mots de passe pour rester en sécurité.

- détails de la commande - Les victimes recevront une notification indiquant qu'une ordonnance a été rendue par le compte des utilisateurs. Pour lire plus de détails, ils sont offerts une “se connecter” la page qui récolte leurs informations d'identification de compte.

- Mise à jour du compte - Les messages envoyés inciteront les utilisateurs à mettre à jour leurs informations de compte dans le but de le vérifier. Les messages électroniques listera tous les types de données qui sont demandées par les pirates: leur nom, adresse, numéro de téléphone, les données de compte et etc. Pour entrer dans cette information un lien vers une page web malicieuse est présentée.

Les sites de phishing liés sont très utiles non seulement pour collecter les informations d'identification des profils Alibaba, mais également pour des crimes tels que le vol d'identité., chantage, et exploitation financière.

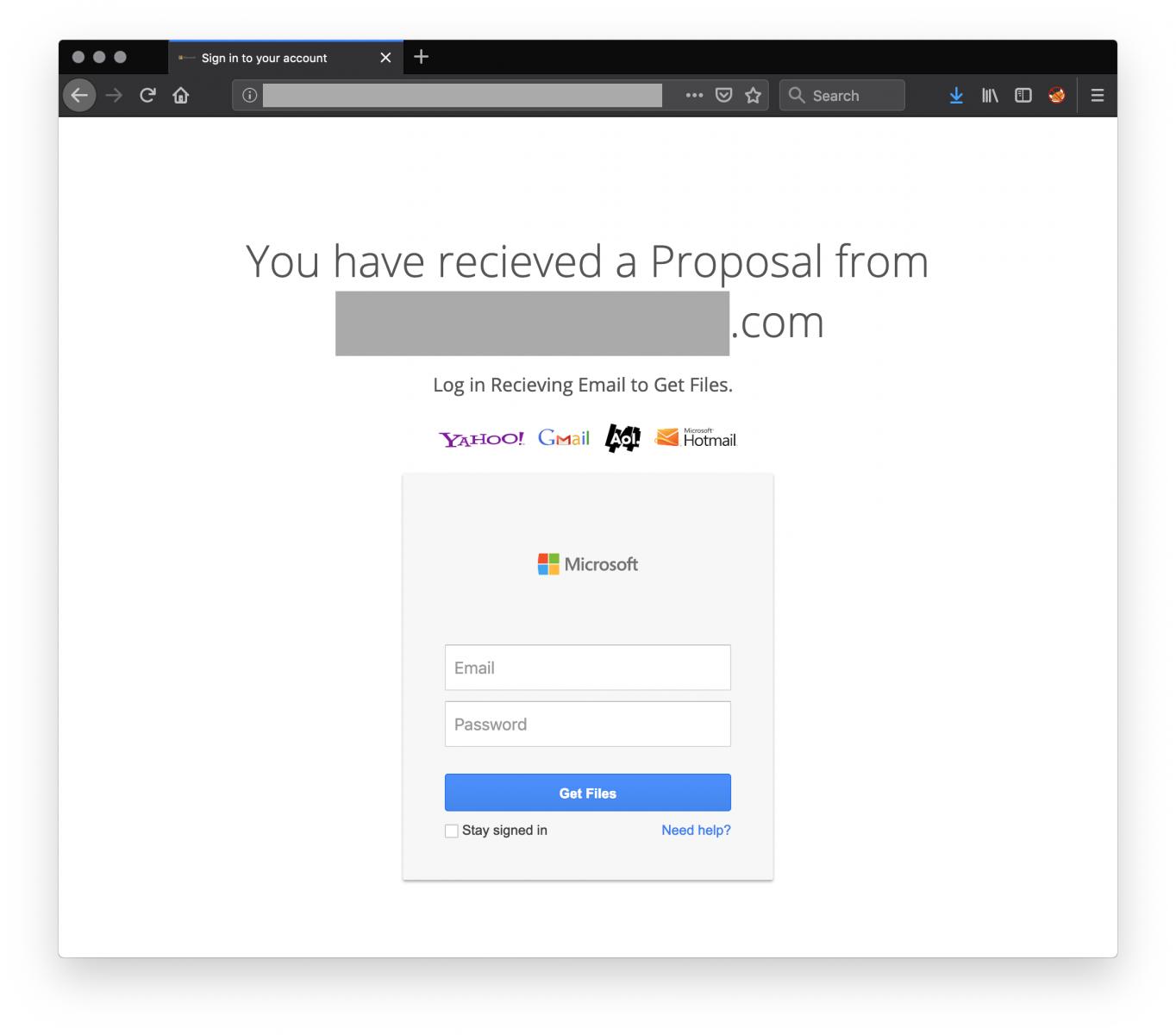

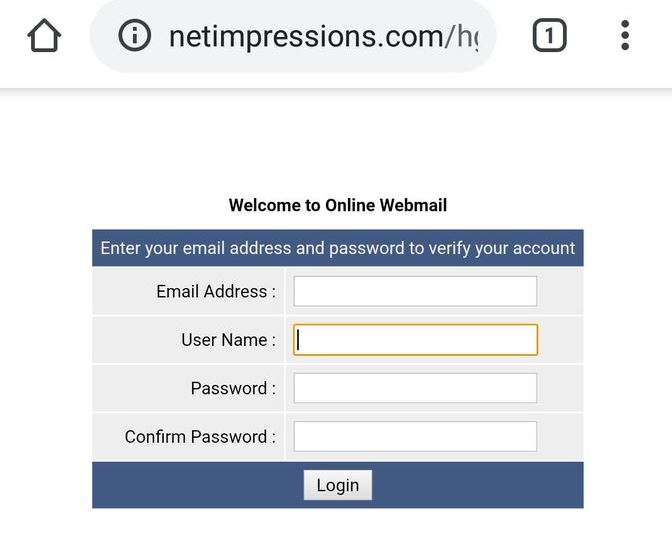

2021 Les escroqueries par phishing #26 - Portails Internet

Une tactique très réussie est de créer des pages de portail qui imitent les invites de connexion aux services populaires. Ils utilisent une mise en page propre qui ressemble aux pages légitimes et au fait que beaucoup d'entre elles utilisent des noms de domaine au son similaire, logo images, et les certificats auto-signés les rendent très difficiles à distinguer des vrais sites. Les messages électroniques d'hameçonnage seront redirigés vers des sites en utilisant une multitude de scénarios d'escroquerie.

Le site principal lui-même vers lequel les victimes se sont redirigées indique qu'en saisissant une seule paire d'identifiants de compte, les victimes pourront lire le contenu d'une variété de services.. Dans ces cas particuliers, les images du logo des entreprises suivantes sont répertoriées: Yahoo, Gmail, AOL, et Microsoft.

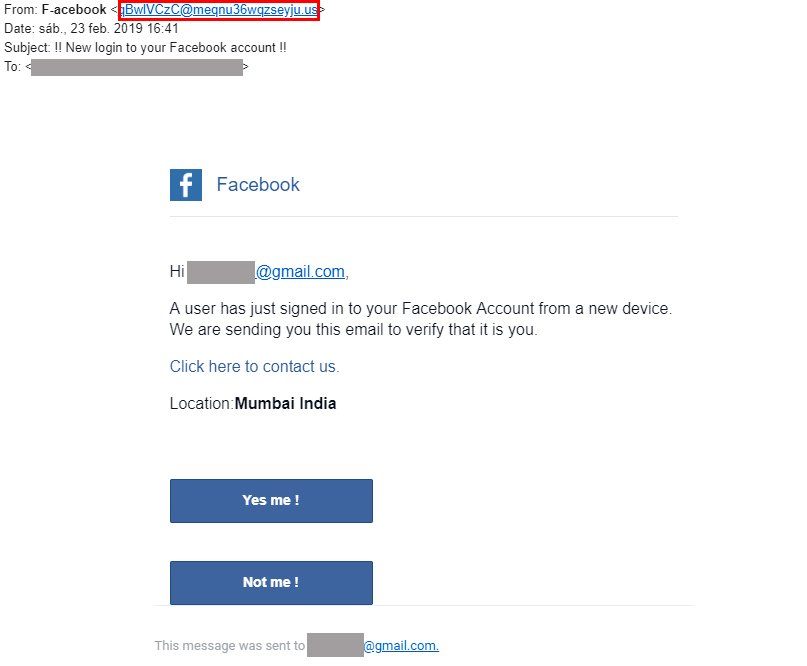

2021 Les escroqueries par phishing #27 - compte Facebook Connexion Escroqueries

Il s'agit d'une technique très populaire qui envoie des e-mails aux victimes qui se présentent comme des notifications de sécurité légitimes qui sont parfois envoyées par Facebook lorsqu'une activité suspecte a été enregistrée.. Pour contraindre les victimes en interaction avec les e-mails les pirates déclareront qu'un utilisateur inconnu de Mumbai a accédé à leur compte Facebook. À des fins de vérification, les utilisateurs devront interagir avec les options données, indiquant ainsi s'ils sont ou non la personne citée dans les messages. Les boutons sont interactifs et quand on clique dessus sur ils redirigent les utilisateurs то а fausse page de connexion Facebook.

2021 Les escroqueries par phishing #28 - Comportement mobile natif hameçonnage

Une nouvelle campagne de phishing a été détectée dans Mars 2019 qui utilise un mécanisme tout à fait nouveau, baptisé comme étant remarquablement créatif. Il est basé sur le concept de la page Impersonating. Les criminels concevoir des pages et des services qui peuvent mimer les pages d'atterrissage légitimes des services et des produits. Dans ce cas particulier, le mécanisme exact utilisé est le comportement et la conception natifs des appareils iOS. Cela inclut à la fois le comportement du navigateur, Barre d'URL, et animations de changement d'onglet.

Dans ce cas particulier, le site malveillant créé par un pirate est conçu pour apparaître comme une invite Airbnb qui demande aux utilisateurs de se connecter à leur profil via une invite de connexion Facebook. Quand il est cliqué sur les utilisateurs sera affiché une animation qui affiche une animation de commutation onglet faux. Cela rend les utilisateurs pensent qu'ils sont en interaction avec le réseau social. Des superpositions et du JavaScript complexe et d'autres technologies Web sont utilisés pour tromper les utilisateurs.

Et même si cela est présenté comme une méthode très complexe utilisé par des pirates il y a plusieurs défauts qui ont été identifiés et ils peuvent être utilisés comme un signe de la campagne de phishing. Les invites Facebook sont présentées comme des fenêtres externes dans les navigateurs Safari dans lequel le comportement approprié est de présenter la fenêtre dans un nouvel onglet. L'URL originale apparaît sous une forme réduite au minimum au-dessus de la barre overlayed de navigation faux Facebook. Alors que la campagne capturée est définie pour cibler principalement les utilisateurs mobiles iOS, elle peut facilement être modifiée pour se concentrer sur une autre plate-forme telle qu'Android.. L'invite de connexion Facebook peut être échangé pour tous les autres sites d'escroquerie des médias sociaux populaires. Cela peut même être automatisé - les criminels peuvent détecter automatiquement l'agent utilisateur est en cours d'exécution et de fournir la page de destination respective.

2021 Les escroqueries par phishing #29 - Escroqueries Pizza Phishing Domino

De nombreux faux profils sont créés pour les services couramment utilisés. En mars 2019 une campagne à grande échelle a été découverte pour créer plusieurs comptes liés à la célèbre chaîne de restaurants Domino’s Pizza. La tactique utilisée par les pirates est de créer des pages sur tous les réseaux sociaux populaires qui se présentent comme des canaux officiels. Ils peuvent inclure du contenu Web extrait de la société réelle et le positionner de manière à attirer de nombreux utilisateurs.. Les criminels utilisent souvent des profils d'utilisateur faux afin de stimuler les pages par goût les messages, souscrire à eux, et ajouter des commentaires. Cela peut être automatisé grâce à des comptes en pirate informatique ou ceux volés qui peuvent être achetés en vrac sur les marchés souterrains sombres.

Les échantillons que nous avons récupérés pour l'analyse montrent que les criminels tentent de gagner l'intérêt des visiteurs en offrant un cadeau lucratif qui ne diffère pas que les tactiques de marketing ordinaires employés par Pizza Domino se. Cela a deux objectifs principaux:

- La publicité - En faisant les visiteurs partagent la page / profil pour entrer dans le giveaway escroquerie peut attirer davantage d'utilisateurs à ce améliorant ainsi fortement son champ d'application.

- Ingénierie sociale - Les criminels manipulent les victimes en leur envoyant des informations personnelles et plus les chantages.

2021 Les escroqueries par phishing #30 - Manipulation d'authentification

Une nouvelle arnaque de phishing a été récemment détecté, il utilise des e-mails pour manipuler ses destinataires en interaction avec un lien malveillant et / ou d'un script. Les pirates derrière la campagne se concentre sur les nouvelles récentes concernant la réglementation européenne et au Royaume-Uni qui exigent des visiteurs pour répondre à des contrôles de sécurité supplémentaires dans certaines situations. Au cours des prochains mois, il est courant qu'ils doivent fournir des informations supplémentaires lorsqu'ils effectuent des achats au-delà d'une certaine limite. La particularité de cette pratique est que chaque émetteur bancaire et carte bancaire peut déterminer leurs propres méthodes et moyens spécifiques de la mise en œuvre du présent règlement. Si les utilisateurs veulent que les paiements à passer par elles devront prouver au système qui leur permettent. Cela se fait par un mécanisme d'authentification supplémentaire qui peut être une des conditions suivantes:

- Mobile Device Authenticator Token - Ceci est un dispositif qui est délivré aux titulaires de carte et émet un ordre numérique qui lorsqu'il est entré à l'invite de paiement permettra la transaction de passer.

- Mobile Authenticator App - Ceci est une approche logicielle qui permettra de créer le même code authentificateur. l'application elle-même peut être protégée par un contrôle de code PIN ou empreinte digitale.

- Services bancaires mobiles - Les utilisateurs peuvent permettre aux transactions à travers leurs applications bancaires mobiles.

Les pirates usurper l'identité et de faux ces invites en recréant étroitement ces étapes. Les attaques ciblées sont dirigées contre les clients des banques sélectionnez. Cela signifie que les pirates ont recherché et étudié comment ces services sont mis en œuvre par eux.

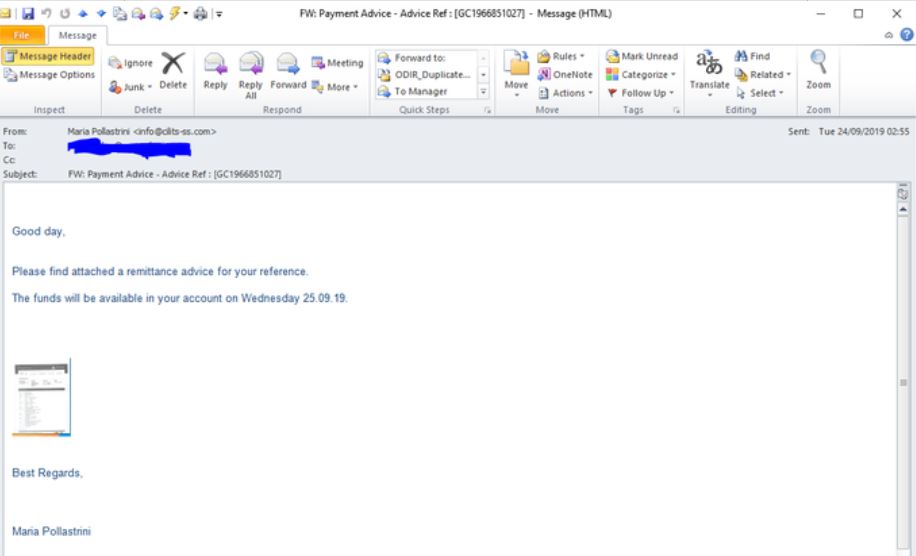

2021 Les escroqueries par phishing #31 - Faux conseils financiers

Des chercheurs en sécurité ont découvert une campagne de phishing en cours qui utilise une autre approche familière. Les utilisateurs ciblés recevront des messages à la fois dans leurs boîtes de réception personnelles et professionnelles dans le but d'usurper des conseils bancaires personnels.. Cela se fait en les manipulant à croire que les messages proviennent du service de la paie de leur employeur ou de leur banque. Les éléments d'en-tête et de pied de page peuvent être personnalisés afin d'apparaître exactement comme ceux qui sont envoyés par l'institution. Il y aura un fichier de document ci-joint qui conduira à l'installation de divers logiciels malveillants. Certaines des infections par exemple comprendre les éléments suivants:

- Les chevaux de Troie - Ils peuvent être des menaces génériques qui prendront le contrôle des machines piratées et permettre aux criminels de voler leurs données. Dans d'autres cas, les documents seront utilisés pour déployer des chevaux de Troie bancaires complexes qui peuvent voler activement les fonds d'une personne.

- Ransomware - Ce sont des virus dangereux qui chiffrera et les fichiers utilisateur verrouillage. En utilisant différentes techniques de manipulation les pirates chantage à payer une “frais de décryptage”.

- Mineurs crypto-monnaie - Il s'agit de scripts ou de programmes de petite taille conçus pour exécuter des séquences de tâches complexes exigeantes en performances. Une fois qu'ils sont mis en marche sur l'installation locale, ils placeront un lourd tribut sur les performances de l'ordinateur. Pour chaque tâche terminée les pirates recevront directement les revenus générés.

2021 Les escroqueries par phishing #32 - Faux WebMail Connexion rapide

L'une des tactiques de phishing les plus populaires consiste à créer de fausses invites de connexion pour les webmails.. Ils peuvent être stigmatisés ou fait apparaître aussi générique que possible à la recherche. Pour manipuler les victimes en interaction avec eux en entrant dans les informations de compte les criminels les héberger sur les noms de domaine qui sonnent très similaire au service populaire de ce type. D'autres tactiques comprennent l'inclusion des certificats de sécurité et la mise en œuvre de la conception et la mise en page de vol.

Pour distribuer ces pages de connexion d'escroquerie plus les pirates peuvent utiliser une variété de tactiques, y compris les éléments suivants:

- Script Embedding - Les liens vers ces pages Web peuvent être placés dans les réseaux ad, des sites détournés et profils de réseaux sociaux via de faux profils ou volés. Chaque fois que les utilisateurs cliquent sur eux, ils seront redirigés vers l'invite de connexion associée. Ce qui est plus dangereux est que les éléments nécessaires peuvent être placés dans des zones du site telles que des bannières, pop-ups et des liens texte.

- Partie A Malware Payload - Dans de nombreux cas, le site peut être lancé dans le cadre de l'interaction de l'utilisateur avec les fichiers. Ils peuvent être des documents malveillants ou d'installation d'applications pirates faits.

- Installation conséquent - Les messages de phishing seront laucnhed et présentés aux utilisateurs après avoir acquis une infection antérieure. Ceci est généralement le cas avec les chevaux de Troie et les logiciels malveillants avancés qui incluent phishings dans le cadre de leur modèle de comportement.

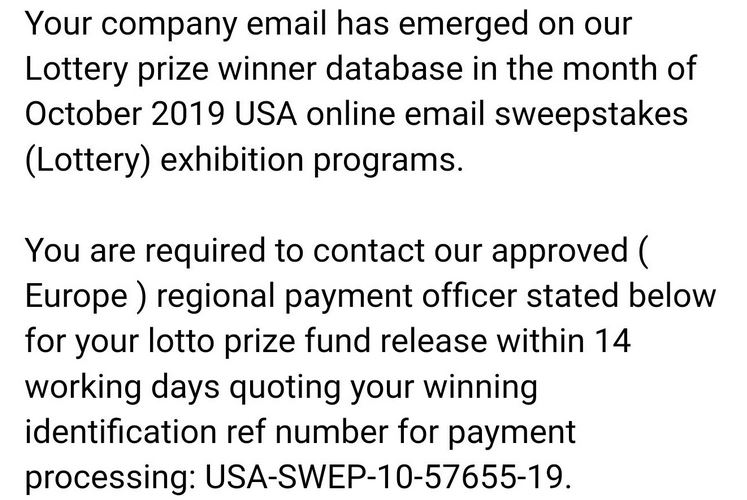

2021 Les escroqueries par phishing #33 - Messages de loterie de l'entreprise

La tactique de phishing de l'utilisation de cette méthode implique l'envoi de messages électroniques aux utilisateurs finaux cibles. Les pirates peuvent eux non plus aux boîtes aux lettres de l'entreprise ou aux e-mails privés. Dans tous les cas, les criminels manipuleront les destinataires en leur faisant croire que l'adresse e-mail de leur entreprise a été inscrite à une loterie et qu'ils ont gagné un prix. Afin que les fonds leur soient reversés, ils sont priés de contacter leur “agent de paiement”. En termes d'interaction avec les utilisateurs de logiciels malveillants, les hackers peuvent s'attendre à un comportement différent et peuvent personnaliser leurs campagnes avec différentes actions attendues des utilisateurs. Voici quelques exemples:

- Pièces jointes - Les victimes peuvent intégrer dangereux documents infectés macro qui contiennent des informations sur la façon de communiquer avec cet agent de paiement. Les pirates peuvent concevoir des documents dans tous les formats de fichiers populaires: des documents texte, feuilles de calcul, présentations, et bases de données. Dès qu'ils sont ouverts scripts dangereux tenteront d'exécuter, ceci est habituellement fait en présentant une invite qui leur demander d'activer les macros de lire correctement le contenu.

- Liens malveillants - Les pirates peuvent insérer des liens de logiciels malveillants qui redirigent vers des pages contrôlées hacker ou des fichiers de virus.

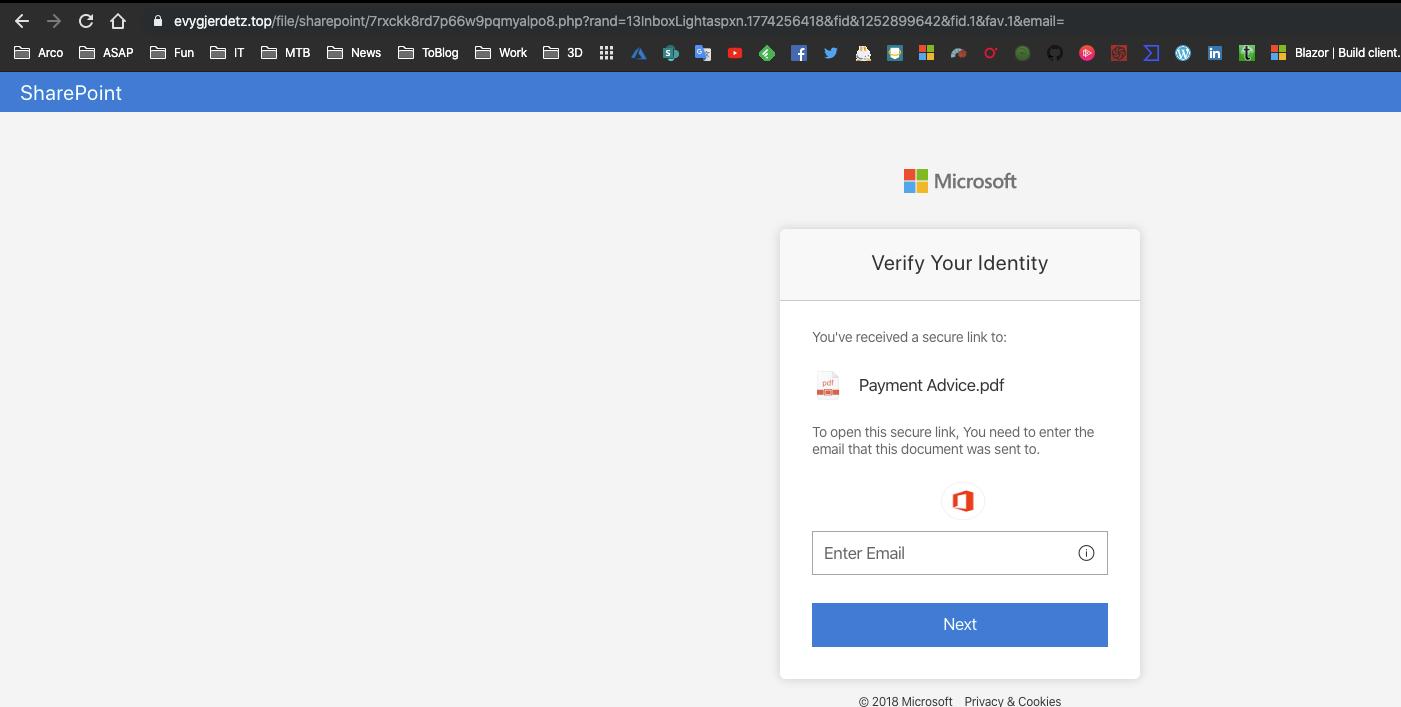

2021 Les escroqueries par phishing #34 - Microsoft page Vérification

Il s'agit d'une tactique populaire parmi les pirates Web, car ils s'appuient sur des utilisateurs débutants qui peuvent ne pas faire la différence entre les invites de connexion légitimes et les fausses.. La raison pour laquelle cela réussit est le fait que le groupe criminel derrière les attaques peut copier les éléments de mise en page et de conception à partir de ceux utilisés par Microsoft.. Les exemples capturés montrent que les pirates utilisent une combinaison d'une fausse invite de connexion et d'une présentation de fichier de document. Les utilisateurs sont instruits que sur présentation de leurs informations de compte, ils auront accès aux services fournis et le fichier cité. Étant donné que cela incorpore deux scénarios très courants, nous supposons que le groupe de piratage peut l'utiliser dans différents schémas. Certaines des variantes possibles sont les suivantes:

- Microsoft compte - Les pirates peuvent héberger les invites de connexion sur des noms de domaine au son similaire qui ressemblent à Microsoft et donner l'impression qu'ils accèdent au portail et aux services gérés par l'entreprise.

- Ressources liens hypertextes - Les pirates peuvent relier les sites de leurs propres sites et pages d'atterrissage faux. Ils peuvent même être intégrés en tant qu'éléments embarqués afin d'apparaître comme une mise en page légitime portant le logo et le style de Microsoft. Dans ce cas, les URL peuvent être intelligemment cachées et les utilisateurs auront beaucoup de mal à savoir qu'ils sont faux.

- URL Redirect - La page de destination est accessible en cliquant sur l'URL raccourcie réoriente et d'autres éléments connexes qui peuvent être insérés dans diverses pages contrôlées par pirate informatique.

- Livraison Payload - Les pirates peuvent insérer des liens vers la page des logiciels malveillants dans divers supports de fichiers. Le mécanisme le plus commun est la création de documents infectés macro-dans tous les formats populaires: des documents texte, feuilles de calcul, bases de données, et présentations. Dès qu'ils ont ouvert, une invite sera générée demandant aux utilisateurs d'activer les macros. Si cela est fait les navigateurs Web installés ouvriront le site redirect.

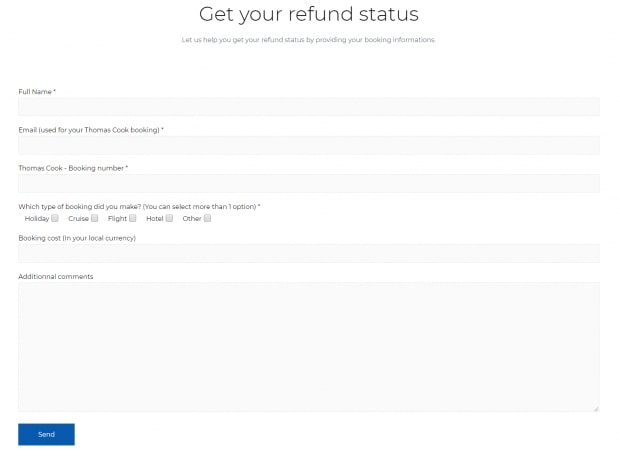

2021 Les escroqueries par phishing #35 — Les remboursements Thomas Cook

Récemment, un grand nombre de domaines associés à des escroqueries de phishing de Thomas Cook ont été détectés par les entreprises de sécurité. Ces domaines sont tous enregistrés à la même heure et de remboursement de faux hôte et les formes de Thomas Cook. Beaucoup d'entre eux utilisent des noms liés au géant du tourisme et utilisent une mise en page et un contenu similaires à ceux utilisés par l'entreprise..

L'objectif principal de ces sites est de manipuler les visiteurs en leur faisant croire qu'ils ont accédé à une page d'atterrissage légitime et qu'ils ont besoin d'entrer dans leurs renseignements personnels afin d'émettre un remboursement. Le type d'information demandé est le suivant: le nom complet de la personne, email, Numéro de réservation, Type de réservation, coût de réservation, et tout commentaire supplémentaire.

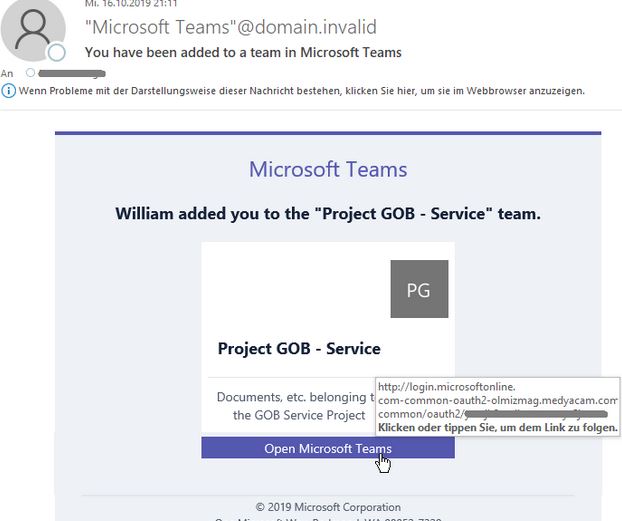

2021 Les escroqueries par phishing #36 - Microsoft Phishing équipes

Un groupe de piratage utilise un mécanisme alternatif qui utilise des faux “Les équipes Microsoft” des messages électroniques à manipuler les destinataires en interaction avec eux. Les lnks embarqués contaned dans les conduiront à spécialement conçu sites contrôlés hacker qui redirigera les victimes à un mini-site local. Pour que cela fonctionne correctement les e-mails devront lancer certains scripts qui extrairont des informations concernant la géolocalisation de la victime. Cela inclut des cookies qui rassembleront des données telles que les suivantes:

- Adresse IP

- Géolocalisation

- Mesures du navigateur

- Conditions de référence

Les liens intégrés auront un identifiant spécial qui signifie qu'il est très probable qu'ils sont envoyés en utilisant une boîte à outils à commande d'intrus-spécialement configuré. Il est très possible qu'un groupe de piratage connu est derrière. L'analyse de sécurité montre que les scripts de courrier électronique inclus interagissent également avec les navigateurs Web installés.

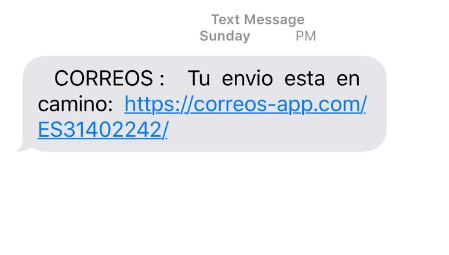

2021 Les escroqueries par phishing #37 - Correos SMS et escroquerie de phishing dans les applications mobiles

Janvier 2021 a commencé avec une escroquerie de phishing liée à Correos, rapporté par les chercheurs. Un groupe de piratage inconnu semble cibler les utilisateurs hispanophones en utilisant le Service postal espagnol de Correos comme leurre pour diffuser des logiciels malveillants. Cela se fait en envoyant les messages SMS avec des liens pour télécharger une application mobile (pour Android ou iOS) qui est masqué comme lié à l'entreprise. Les autres liens d'incitation à l'action de phishing pouvant être représentés sont les suivants:

- Liens vers des documents macros infectés

- Téléchargements directs de fichiers infectés par des virus

- Liens vers les portails de phishing

- Liens vers les référentiels d'applications mobiles conçus par des pirates

La campagne active découverte en janvier 2021 livré un package Android malveillant, cette tactique peut également être facilement modifiée pour inclure également un fichier iOS pertinent. Si elle est installée, cette application usurpera l'identité du service légitime et demandera des informations importantes. Cela peut inclure des informations de compte Correos existantes, données des utilisateurs privés, adresse, email, numéro de téléphone, et etc. Les données détournées peuvent être utilisées à des fins de vol d'identité, ainsi que des crimes potentiels d'exploitation financière.

Communément, les applications mobiles de virus demanderont des autorisations d'accès au système, s'ils sont donnés, les victimes peuvent également éprouver problèmes de sécurité et de confidentialité durables. Cela inclut la possibilité de lire les événements tactiles (fonctionnalité enregistreur de frappe), accéder au contenu stocké (y compris des photos, documents, vidéos, et fichiers enregistrés), ainsi que potentiellement interagir avec d'autres applications. Dans de nombreux cas, ces applications peuvent également présenter des écrans de superposition qui peut rendre impossible l'interaction avec les appareils de la manière habituelle.

Supprimer 2021 Phishing à partir de votre ordinateur

Afin de vous assurer que le 2021 Les escroqueries par phishing est complètement passé de votre ordinateur, nous vous recommandons de suivre les instructions de suppression dessous cet article. Ils ont été divisés en manuels de suppression manuelle et automatique afin de vous aider à supprimer cette menace en fonction de votre expérience de suppression de logiciels malveillants.. Si la suppression manuelle est pas exactement quelque chose que vous vous sentez confiant à faire, les recommandations sont de supprimer ce malware ou de vérifier s'il a infecté votre ordinateur automatiquement en téléchargeant et en analysant votre ordinateur via un programme anti-malware avancé. Un tel logiciel garantira efficacement que votre PC est entièrement sécurisé et que vos mots de passe et données restent en sécurité à l'avenir..

- Fenêtres

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft bord

- Safari

- Internet Explorer

- Arrêter les pop-ups push

Comment supprimer l'arnaque par hameçonnage de Windows.

Étape 1: Rechercher les Phishing Scam avec SpyHunter Anti-Malware outil

Étape 2: Démarrez votre PC en mode sans échec

Étape 3: Désinstaller Phishing Scam et des logiciels connexes à partir de Windows

Étapes de désinstallation pour Windows 11

Étapes de désinstallation pour Windows 10 et versions plus anciennes

Voici une méthode en quelques étapes simples qui devraient pouvoir désinstaller la plupart des programmes. Peu importe si vous utilisez Windows 10, 8, 7, Vista ou XP, ces mesures seront faire le travail. Faire glisser le programme ou de son dossier à la corbeille peut être un très mauvaise décision. Si vous faites cela, des morceaux du programme sont laissés, et qui peut conduire à un travail instable de votre PC, erreurs avec les associations de types de fichiers et d'autres activités désagréables. La bonne façon d'obtenir un programme sur votre ordinateur est de le désinstaller. Pour ce faire,:

Suivez les instructions ci-dessus et vous désinstaller avec succès la plupart des programmes.

Suivez les instructions ci-dessus et vous désinstaller avec succès la plupart des programmes.

Étape 4: Nettoyer tous les registres, Created by Phishing Scam on Your PC.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, créé par phishing Scam il. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Guide de suppression de vidéo pour hameçonnage (Fenêtres).

Supprimer Phishing Scam de Mac OS X.

Étape 1: Désinstaller Scam phishing et supprimer les fichiers connexes et des objets

Votre Mac vous affichera une liste des éléments qui démarrent automatiquement lorsque vous vous connectez. Recherchez les applications suspectes identiques ou similaires à escroquerie phishing. Vérifiez l'application que vous voulez arrêter de courir automatiquement puis sélectionnez sur le Moins ("-") icône pour cacher.

- Aller à Chercheur.

- Dans la barre de recherche tapez le nom de l'application que vous souhaitez supprimer.

- Au-dessus de la barre de recherche changer les deux menus déroulants à "Fichiers système" et "Sont inclus" de sorte que vous pouvez voir tous les fichiers associés à l'application que vous souhaitez supprimer. Gardez à l'esprit que certains des fichiers ne peuvent pas être liés à l'application de manière très attention quels fichiers vous supprimez.

- Si tous les fichiers sont liés, tenir la ⌘ + A boutons pour les sélectionner, puis les conduire à "Poubelle".

Si vous ne pouvez pas supprimer escroquerie phishing via Étape 1 au dessus:

Si vous ne trouvez pas les fichiers de virus et des objets dans vos applications ou d'autres endroits que nous avons indiqués ci-dessus, vous pouvez rechercher manuellement pour eux dans les bibliothèques de votre Mac. Mais avant de faire cela, s'il vous plaît lire l'avertissement ci-dessous:

Vous pouvez répéter la même procédure avec les autres Bibliothèque répertoires:

→ ~ / Library / LaunchAgents

/Bibliothèque / LaunchDaemons

Pointe: ~ est-il sur le but, car elle conduit à plus LaunchAgents.

Étape 2: Rechercher et supprimer les fichiers Phishing Scam de votre Mac

Lorsque vous faites face à des problèmes sur votre Mac en raison de scripts et de programmes indésirables tels que l'hameçonnage Scam, la méthode recommandée pour éliminer la menace est à l'aide d'un programme anti-malware. SpyHunter pour Mac propose des fonctionnalités de sécurité avancées ainsi que d'autres modules qui amélioreront la sécurité de votre Mac et le protégeront à l'avenir.

Guide de suppression de vidéo pour hameçonnage (Mac)

Supprimer l'hameçonnage par hameçonnage de Google Chrome.

Étape 1: Démarrez Google Chrome et ouvrez le menu déroulant

Étape 2: Déplacez le curseur sur "Outils" et puis dans le menu étendu choisir "Extensions"

Étape 3: De l'ouverture "Extensions" Menu localiser l'extension indésirable et cliquez sur son "Supprimer" bouton.