この記事はあなたが削除するのに役立ちます .RYKファイルウイルス. 記事の最後に記載されているランサムウェアの削除手順に従ってください.

RYK (リューク) ランサムウェアウイルス

Ryukランサムウェア, としても知られている .RYKファイルウイルス データを暗号化し、復元するための身代金としてお金を要求します. ファイルは .RYK 二次的なものとしての拡張, 暗号化されたファイルの元の名前に変更を加えることなく. The .RYKファイルウイルス ランサムウェアの指示をテキストファイル内に残します. 記事を読み続けて、ロックされたファイルとデータの一部を潜在的に回復する方法を確認してください.

脅威の概要

| 名前 | Ryukランサムウェア |

| タイプ | ランサムウェア, クリプトウイルス |

| 簡単な説明 | ランサムウェアは、を配置することによってファイルを暗号化します .RYK コンピュータシステムの拡張機能であり、それらを回復するために身代金を支払うことを要求します. |

| 症状 | ランサムウェアはファイルを暗号化し、支払い手順を記載した身代金メモを残します. |

| 配布方法 | スパムメール, メールの添付ファイル |

| 検出ツール |

システムがマルウェアの影響を受けているかどうかを確認する

ダウンロード

マルウェア除去ツール

|

ユーザー体験 | フォーラムに参加する Ryukランサムウェアについて話し合う. |

| データ回復ツール | ステラフェニックスによるWindowsデータの回復 知らせ! この製品は、失われたファイルを回復するためにドライブセクターをスキャンしますが、回復しない場合があります 100% 暗号化されたファイルの, しかし、それらのほんのわずかです, 状況やドライブを再フォーマットしたかどうかによって異なります. |

リュックランサムウェアマーチ 2021 アップデート

ランサムウェアの新しい悪意のある機能 ANSSIによって発掘されました. 「ワームのような機能を備えたRyukサンプルは、感染したネットワーク内で自動的に拡散します。, 2021年初頭にANSSIによって処理されたインシデント対応中に発見されました」と研究者は共有しています.

レポートはまた、ランサムウェアがアクティブなままであることを警告しています, パンデミック時に病院を標的にする.

リュックランサムウェア9月 2020 アップデート

RYUKランサムウェア .RYK拡張 高度なハッキンググループによって監視されている新しい攻撃キャンペーンで発見されました. キャンペーンでは、ウイルスを広めるというおなじみの戦術を使用しています. セキュリティレポートによると、このランサムウェアは、ウイルスが標的のコンピュータを危険にさらす非常に効果的なツールと見なされているため、攻撃が継続していることが示されています。. 現時点では、このハッキンググループの特定は不明ですが、多くのコンピュータネットワークがハッキンググループによって侵害された疑いがあります。.

彼らは使用します gaetwelsenba1983@protonmail.com 身元を確認するためのメール.

Ryuk Ransomwareは、COVID-19危機の際に病院を標的にします

The Ryukランサムウェアの背後にある貪欲で無情な犯罪者 コロナウイルスのパンデミックが発生して以来、そのような組織が非常に忙しい場合でも、病院を標的にし続けます. 大変興味深いことに, DoppelPaymerとMazeのランサムウェアの作成者は、これらの厄介な時期に医療機関への攻撃を阻止しました.

あなたが個人の場合, 犯罪者に身代金を支払わないでください. あなたが機関として助けを求めているなら, この攻撃に迅速に対処するには、地元のIT専門家に連絡してください. 不運にも, Ryukランサムウェアで利用できる復号化はまだありません.

行進 2020 RyukランサムウェアEMCORグループ攻撃

Ryukランサムウェアの新しいサンプルバージョンに新しい連絡先メールアドレスが送信されることが報告されています. その新しい連絡先メールアドレスは次のとおりです: otostehos1970@protonmail.com. 彼らはあなたのお金だけを望んでいるので、サイバー犯罪者に連絡しないでください.

業界の巨人に対して大規模な侵入攻撃が発生したと報告されています EMCORグループ フォーチュンに上場しているアメリカの会社です 500 リスト. 発表された報告によると、事件は 2月 15 あまり多くの情報が公開されていません. 同社は公開メッセージを公開しましたが、詳細はあまり含まれていませんでした.

同社は、内部ネットワークのすべてが影響を受けているわけではなく、特定のコンピューターのみが影響を受けていることを明らかにしました. 事件の影響は経済的損害をもたらしました—前四半期の彼らの最新の報告では 2019 彼らは数字を調整しました.

EMCORグループには 80 全体で運営されている中小企業 170+ 国とその昨年の収益は次のように報告されます $9 十億の収入. これらの数字は、Ryukが、MazeやNemtyなどの他の高度なマルウェアとともに、過去数か月で最も被害の大きいウイルスの1つになったことを示しています。.

2月 2020 新しいRyukランサムウェア攻撃に関する詳細

Ryukランサムウェアを使用した新しい主要なキャンペーンが現在被害者に対して広まっています. 新しいハッカーの連絡先メールアドレスが指定されています kirsninmaino1977@protonmail.com. 新しいバージョンには、私たちが書いた多くの高度なモジュールが含まれています. この特定の脅威はすぐには始まりません, 所定の順序でさまざまなマルウェアアクションを段階的に開始する前に、設定された期間スリープします.

これは、セキュリティソフトウェアとサービス(ファイアウォール)の機能をバイパスするために行われます。, アンチウイルスプログラム, サンドボックス環境, 仮想マシンホストなど. それらに関連付けられている実行中のエンジンが見つかった場合、ウイルスは停止し、意識を高めないように自分自身を削除します.

Ryukランサムウェアが起動するとすぐに、複数のプロセスが生成され始めます。これは、複数の方法でシステムにアクセスし、手動の方法を使用して感染の実行を停止することを非常に困難にすることを目的としています。. この新しいバージョンは、ステルス方式で感染するように設計されています, おそらく企業ネットワークに対して使用するために. Ryukウイルスに統合された明確な新しい追加の1つは、ネットワーク環境を分析し、場合によってはネットワーク上の他のデバイスと対話することです。.

リュックウイルスにはステルス関連のモジュールが多数含まれているため、 追加の脅威をドロップします トロイの木馬など, ファイルワイパーと暗号通貨マイナー.

2月 2020 Ryukランサムウェアの新しい発見

感染症についてより多くの情報が利用可能になるにつれて, 新しい調査結果は、最新のキャンペーンの1つがターゲットユーザーに対してどのように設定されているかを示しています. 複数の犯罪グループが特別に組織します 被害者中心のキャンペーン 最終的には、総収入は約 3.7 万ドル. 感染の大部分は企業ネットワークに対して設定されています—企業は貴重なデータを保持し、ランサムウェアの復号化料金を支払う可能性がはるかに高くなります. 一部のキャンペーンでの最初の感染時に、アナリストは他のマルウェアも使用されていることを発見しました. Ryukランサムウェア攻撃では、TrickBotとEmotetを使用して、被害者になる可能性のある人に電子メールスパムキャンペーンを送信しました。.

Ryukランサムウェアの標的となる特定の脆弱性には、次のものがあります。:

- CVE-2013-2618 —これはクロスサイトスクリプティングのバグです (XSSの脆弱性) 0.97bより前のネットワークウェザーマップバージョン. 問題は、ハッカーがWebスクリプトまたはHTMLコードを挿入できるeditor.php内にあります。.

- CVE-2017-6884 —これはファームウェアバージョンV1.00のZyxelEMG2926の問題です(AAQT.4)として分類されるb8 コマンドインジェクションの脆弱性. 問題は、ハッカーが悪用できるnslookup診断ツールにあります。.

- CVE-2018-8389 —これはInternetExplorerでのリモートコード実行です.

- CVE-2018-12808 —リモートコードの脆弱性が AdobeAcrobatおよびReader アプリケーション. ハッカーは主に、アプリケーションを悪用するスクリプトを含むSPAM電子メールメッセージを使用しています。.

2月 2020 Ryukランサムウェアの新しいサンプル

2月 2020 Ryukランサムウェアを中心とした別の開発から始まりました. 今回は、新しい連絡先メールアドレスを提供する新しいサンプル— hemulnina1974@protonmail.com. ファイルの分析は、アクティブなキャンペーンが前のサンプルとは異なるハッキンググループによって開始された可能性があることを示しています. 興味深いのは、新しいリュックウイルスができることです 自動分析ツールの一部を停止します 初期チェック中. これは、リモートの攻撃者が実行できるようにすることができることを意味します トロイの木馬の操作 —マシンの制御の追い越し, データの盗難と他のウイルスのインストール. 新しいリリースで特に注目に値するのは、 複数のウイルスファイルを削除します これは回復をはるかに困難にします.

1月 2020 Ryukランサムウェアアップデート

1月末に 2020 Ryukランサムウェアの新しいアップデートがリリースされました。 署名された証明書 システムが安全なファイルとして信頼するため、マルウェアとの区別が難しくなります. それを発行した認証局は、長い有効期限とすべての必要なパラメータを提供しました.

ウイルスエンジンには、前のサンプルの一部でもある多くの機能が含まれています. 新しいリリースの主要なコンポーネントには、次のものがあります。:

- アクティブな暗号通貨モジュール —セキュリティ分析は、新しいウイルスリリースに暗号通貨モジュールが含まれていることを示しています. 一連の集中的で複雑な数学的タスクを実行することにより、利用可能なハードウェアリソースを活用します. 完了したジョブごとに、ハッカーはウォレットに直接暗号通貨を受け取ります.

- 高度なセキュリティバイパス —この特定のアップデートには、オペレーティングシステムとアンチウイルス製品の両方からウイルスの存在を隠すために呼び出されるセキュリティバイパス技術の広範なリストが含まれています.

- トロイの木馬機能 —Ryukランサムウェアは安全な接続を介してハッカーに報告するだけではありません, しかしまた バンキング型トロイの木馬機能を展示. これは、ユーザーがオンラインバンキングサービスを使用しているかどうかをエンジンがアクティブにスキャンし、資格情報を盗んだり操作したりしようとすることを意味します. これが行われる理由は、実施するためです 経済的虐待犯罪.

- コードの実行 — Ryukランサムウェアは、感染したマシンで危険なスクリプトやコードを実行することができます. ウイルスは管理者権限を取得できるため、これは特に危険です。.

The 情報収集プロセス 非常に詳細で詳細であると評価されています. 汚染されたホストは通常、多くの情報を乗っ取ってユーザーに送信します.

Ryukランサムウェアの最新のアップデートの1つに、 Wake-on-Lan機能 これは、最も危険なコンピューターの脅威の中にのみ見られます. セキュリティ研究者は、コードがウイルスの最新バージョンのいくつかの中に配置されていることを発見しました. ライブ攻撃では、ネットワークが影響を受けるとすぐにランサムウェアがシャットダウンデバイスをオンにします. これは、この機能が日常的に使用されるビジネスおよびエンタープライズのシナリオで主に効果的です。. 管理者は通常、コンピューターが使用されていないときに更新をプッシュしたり、スケジュールされたタスクを実行したりするためにこれに依存しています.

このメカニズムは、ウイルス制御のサブプロセスを起動することによって実行されます。 “8 LAN”. Wake-on-Lanアクションが成功すると、Ryukはメインドライブのマウントを試みます (C:) ネットワーク共有を介して. この意志 メインエンジンがファイルをリモートで暗号化できるようにする したがって、他のマシンに拡散します. このメカニズムを数分で実行することにより、Ryukランサムウェアは数百台のマシンに感染する可能性があります.

.RYKファイルウイルス (リューク) –配布技術

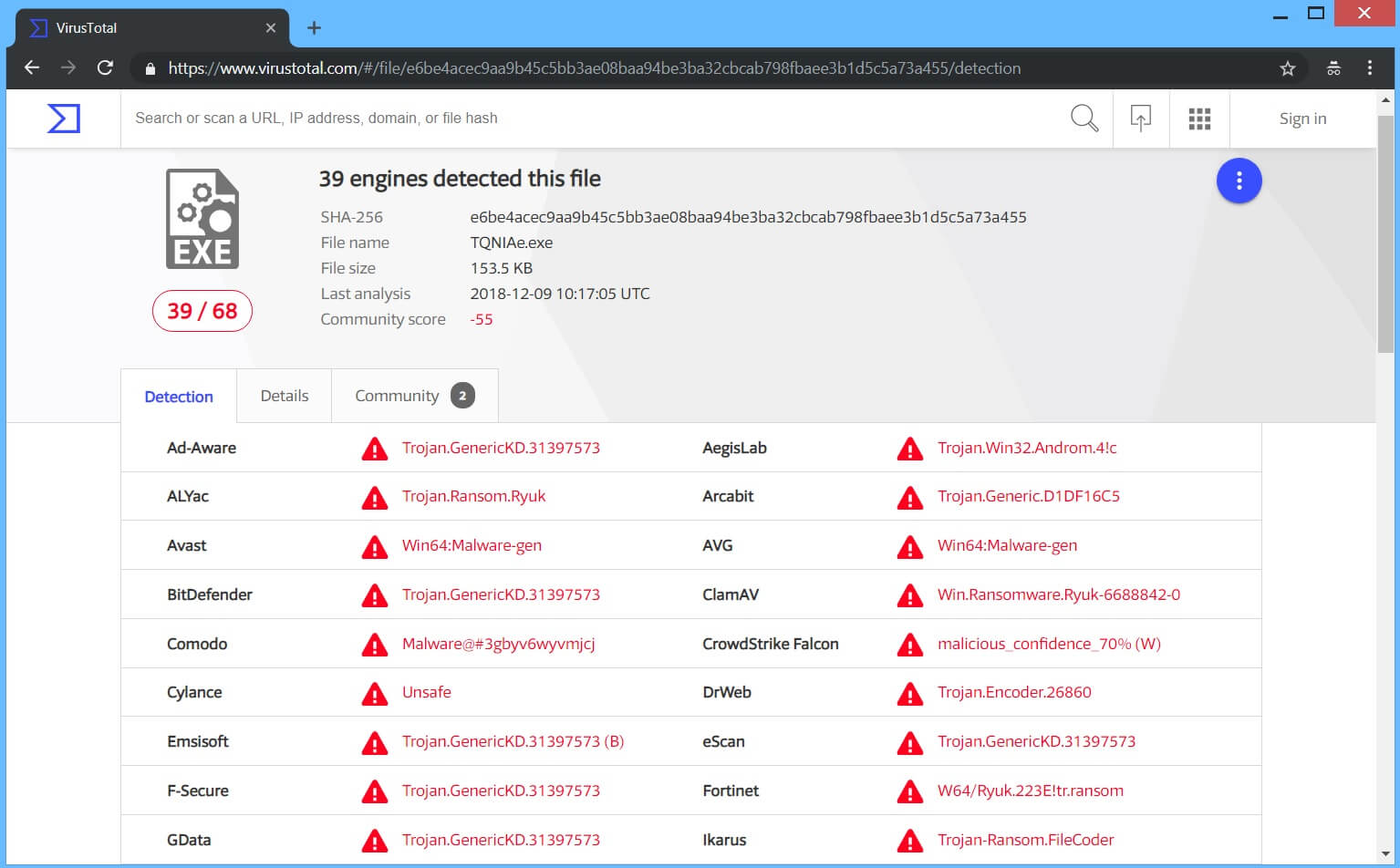

The .RYKファイル ランサムウェアは、さまざまな戦術を介して自分自身を配布する可能性があります. このランサムウェアの悪意のあるスクリプトを開始するペイロードドロッパーがワールドワイドウェブ全体に拡散しています, 研究者はマルウェアのサンプルを手に入れました. そのファイルがコンピュータシステムに到達し、何らかの方法でそれを実行すると、コンピュータデバイスが感染します. 下, あなたは暗号ウイルスのペイロードファイルがによって検出されているのを見ることができます VirusTotal サービス:

Web上にあるフリーウェアは、暗号ウイルスの悪意のあるスクリプトを隠すのにも役立つものとして提示できます。. ダウンロードした直後にファイルを開くことは控えてください. 最初にセキュリティツールでスキャンする必要があります, サイズと署名をチェックしながら、通常とは異なると思われるものがないか確認します. あなたは読むべきです ランサムウェアを防ぐためのヒント 対応するフォーラムスレッドにあります.

.RYKファイルウイルス (リューク) –技術的な詳細

.RYK FilesVirus 実際にはランサムウェアです, そのため、ファイルを暗号化し、身代金メモを開きます, その中に指示があります, 侵害されたコンピュータマシンについて. 強奪者は、データの復元の疑いに対して身代金を支払うことを望んでいます. ランサムウェアは古いものの変種です [wplinkpreview url =”https://Sensorstechforum.com/remove-ryuk-virus-delete-active-infections-restore-data/”] リュックウイルス 同様の身代金メモがありました.

.RYKファイルウイルス 永続性を実現するためにWindowsレジストリにエントリを作成する可能性があります, Windows環境でプロセスを起動または抑制できます. このようなエントリは通常、Windowsオペレーティングシステムを起動するたびにウイルスを自動的に起動するように設計されています。.

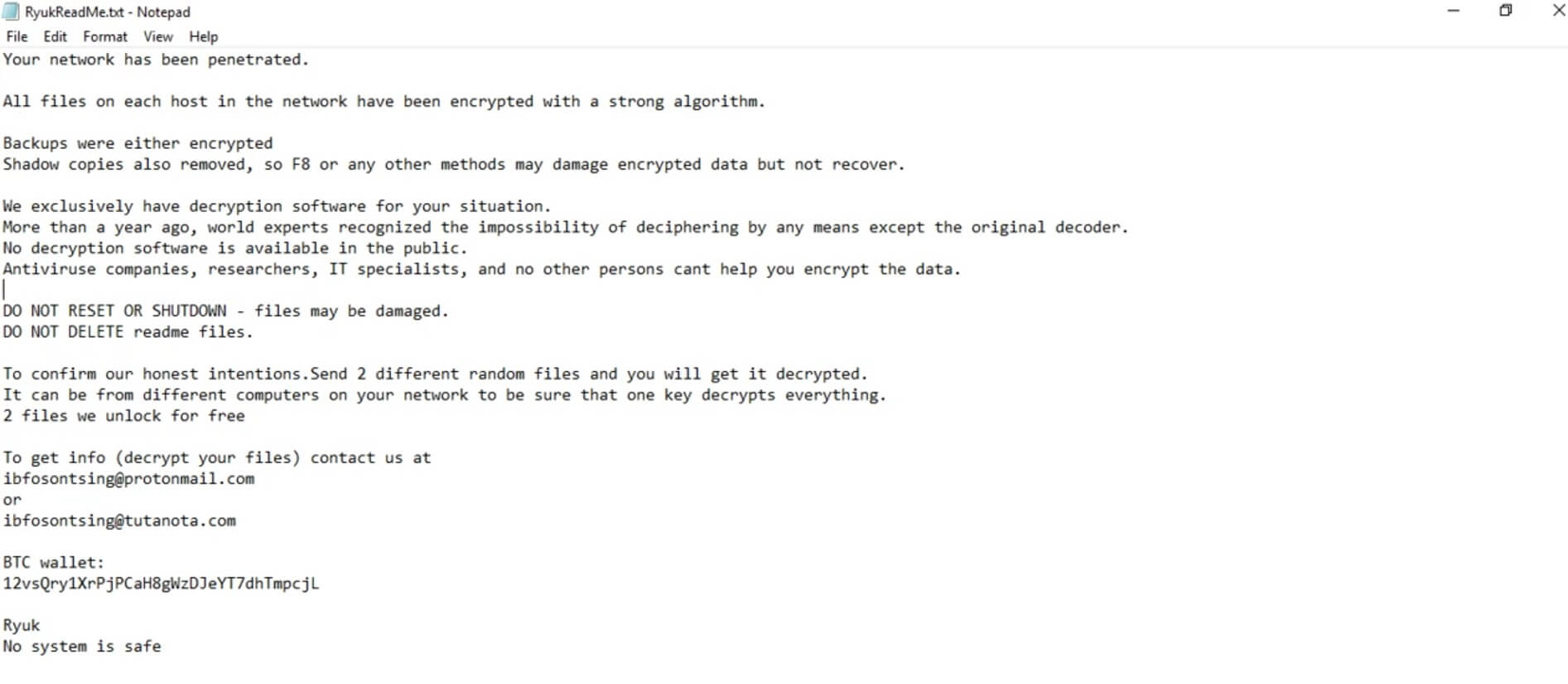

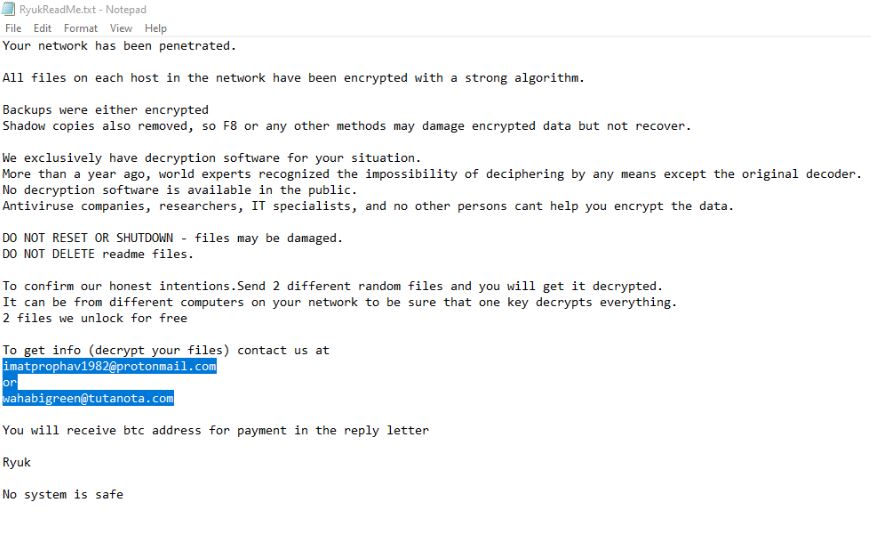

暗号化後 .RYKファイルウイルス テキストファイル内に身代金メモを作成します. メモの名前は RyukReadMe.txt 下のスクリーンショットからわかるように:

メモには次のように書かれています:

ネットワークに侵入しました.

ネットワーク内の各ホスト上のすべてのファイルは、強力なアルゴリズムで暗号化されています.

バックアップは暗号化されていました

シャドウコピーも削除されました, そのため、F8またはその他の方法では、暗号化されたデータが損傷する可能性がありますが、回復することはできません.私たちはあなたの状況に合わせた復号化ソフトウェアを独占的に持っています

1年以上前, 世界の専門家は、元のデコーダー以外の手段で解読することは不可能であることを認識していました.

公開されている復号化ソフトウェアはありません.

アンチウイルス会社, 研究者, ITスペシャリスト, そして、他の人はあなたがデータを暗号化するのを手伝うことができません.リセットまたはシャットダウンしないでください–ファイルが破損している可能性があります.

readmeファイルを削除しないでください.私たちの正直な意図を確認するために送信します 2 異なるランダムファイルとあなたはそれを復号化するでしょう.

1つのキーですべてを確実に復号化するために、ネットワーク上のさまざまなコンピューターからのものである可能性があります.

2 無料でロックを解除するファイル.情報を入手するには (ファイルを復号化する) お問い合わせください

ibfosontsing@protonmail.com

また

ibfosontsing@tutanota.comBTCウォレット:

12vsQry1XrPjPCaH8gWzDJeYT7dhTmpcjLリューク

安全なシステムはありません

メモが表示されていても, あなたがすべき いいえ いかなる状況においても身代金を支払う. ファイルが復元されない場合があります, 誰もあなたにその保証を与えることができませんでした. それに加えて, サイバー犯罪者にお金を与えると、ランサムウェアウイルスを作成したり、さまざまな犯罪活動を行ったりする動機付けになる可能性があります。. それはあなたが支払い後にあなたのファイルを再び暗号化する結果になるかもしれません.

.RYKファイルウイルス (リューク) –暗号化プロセス

の暗号化プロセス .RYKファイル かなり単純なランサムウェア – 暗号化されたすべてのファイルは単に使用できなくなります. ファイルは .RYK ロックされた後の拡張. 拡張機能はセカンダリ拡張機能として配置されます, 暗号化されたファイルの元の名前に変更を加えることなく.

既知のリスト, 暗号化が求められているファイルの対象となる拡張子は、現在非常に小さいです. 暗号化されるファイルの拡張子は次のとおりです:

→ .doc, .docx, .jpg, .jpeg, .xls, .xlsx, .pdf

ユーザーが最も使用し、おそらく暗号化されているファイルは、次のカテゴリのものです。:

- オーディオファイル

- ビデオファイル

- ドキュメントファイル

- 画像ファイル

- バックアップファイル

- 銀行のクレデンシャル, 等

The .RYKファイル 暗号ウイルスは、すべてを消去するように設定できます シャドウボリュームコピー 次のコマンドを使用してWindowsオペレーティングシステムから:

→vssadmin.exeはシャドウを削除します/all/ Quiet

上記のコマンドを実行すると、暗号化プロセスの効果がより効率的になります。. これは、コマンドがデータを復元するための主要な方法の1つを排除するという事実によるものです. コンピューターデバイスがこのランサムウェアに感染していて、ファイルがロックされている場合, いくつかのファイルを通常の状態に復元する可能性がある方法を見つけるために読んでください.

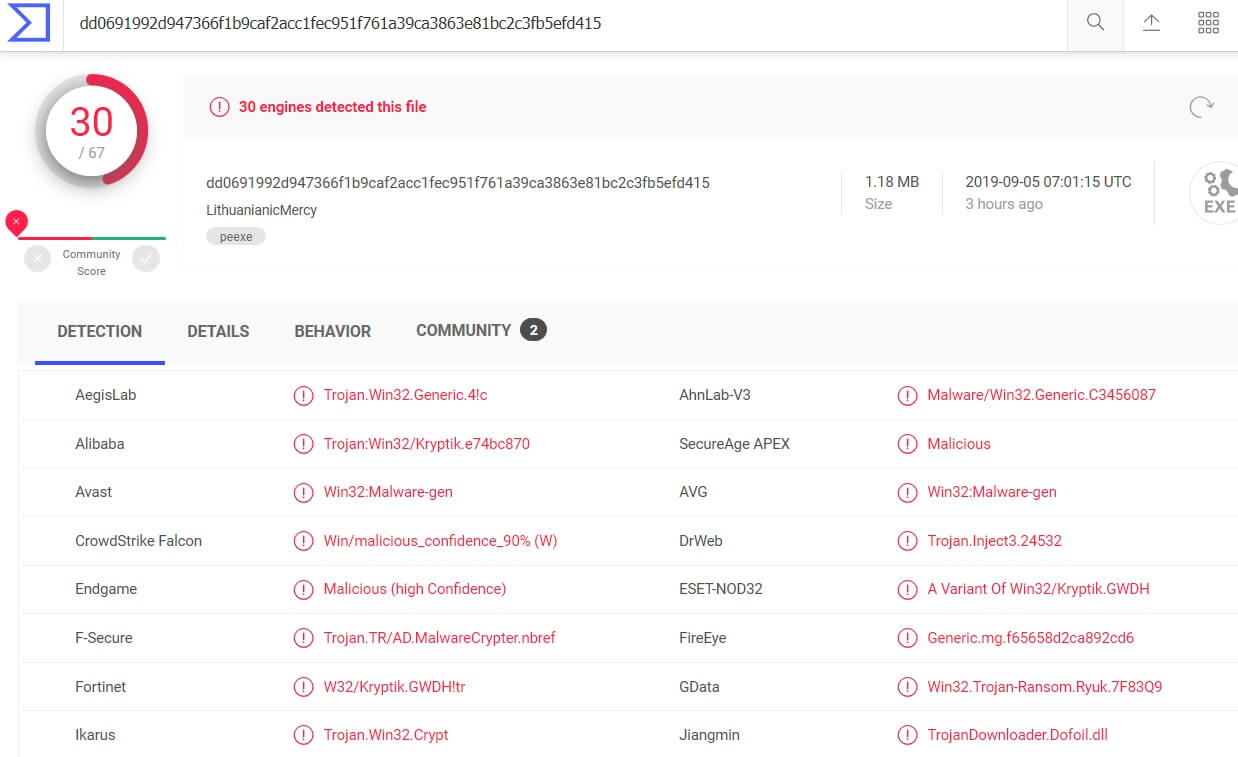

.RYKファイル (リューク) ウイルス–9月に更新 2019

9月 2019 RYKランサムウェアウイルスの別のアップデートをもたらします. 下の図では、VirusTotalプラットフォームでの新しいバリアントの現在の検出を確認できます。:

サイバー犯罪者が身代金メモで使用している新しい電子メールアドレスは次のとおりです。:

- papinsdasun1982@protonmail.com

- cestidemet1983@protonmail.com

ランサムウェアは、人々が望んでいたように活況を呈しており、衰退していないようです. インターネットを閲覧するときは注意し、RYKランサムウェアウイルスの被害者にならないようにバックアップを行ってください.

.RYKファイル (リューク) ウイルス–8月に更新 2019

7月中と8月の初め 2019 Ryukランサムウェアを使用した新しい攻撃キャンペーンが検出されました. 同じ分布戦術を使用しているため、以前のサンプルと大きな違いはありません。. 実際の地域の状況やハッキングの指示に応じて、さまざまな悪意のあるアクションが実行される可能性があります. これはベースエンジンの変更であるため、その背後にあるハッキンググループがアンダーグラウンドマーケットでのカスタマイズを注文した可能性があると予想されます. 別の方法は、彼らが自分たちで脅威を作成したことです. これは、元のソースコードを取得し、必要な変更を加えることによって行われます。.

悪意のあるアクションがすべて完了すると、ファイル暗号化モジュールの実行が開始されます. もう一度、ターゲットファイルタイプ拡張機能の組み込みリストを使用して、Ryukファイルウイルスは最も一般的なユーザーデータをターゲットにします:

- ドキュメント

- データベース

- マルチメディアファイル

- アーカイブ

- バックアップ

- 復元ポイント & システムデータ

再び .RYK拡張 ファイルに適用され、被害者はハッカーに復号化料金を支払うために恐喝されます.

.RYKファイル (リューク) ウイルス–6月に更新 2019

The Ryukランサムウェアが更新されました 特定のIPアドレス文字列の「arp–a」パラメータの出力を確認します. これらの文字列が見つかった場合, ランサムウェアはそのコンピューター上のファイルを暗号化しません. 問題の部分的なIPアドレス文字列の一部を次に示します。: 10.30.4, 10.30.5, 10.30.6, また 10.31.32.

Ryukの別のアップデートには、コンピューター名を文字列「SPB」と比較するランサムウェアが含まれています, 「Spb」, 「spb」, 「MSK」, 「Msk」, および「msk」, そしてそれらが見つかった場合, コンピューターは暗号化されません. これはすべて、ランサムウェアのオペレーターがロシアのコンピューターを暗号化の対象にしないようにするために行われる可能性が最も高いです。. 残りの活動については, 以前のバージョンと同じように見えます.

.RYKファイル (リューク) ウイルス–12月に更新 2019

12月の最新情報によると 2019 によってリリース EmsiSoftの研究者:

Ryukの作者によって提供された復号化機能はファイルを切り捨てます, ファイルを復号化するプロセスで1バイトが多すぎます. 正確なファイルタイプによって異なります, これは大きな問題を引き起こすかもしれないし、引き起こさないかもしれない. 最良のシナリオでは, バギーデクリプタによって切り取られたバイトは未使用であり、ファイルを特定のファイルサイズの境界に向けて整列させることにより、最後にわずかなスラックスペースが作成されました. でも, VHD / VHDXのような多くの仮想ディスクタイプのファイルやOracleデータベースファイルのような多くのデータベースファイルは、その最後のバイトに重要な情報を保存し、この方法で破損したファイルは、復号化された後、正しくロードできません。.

簡単に言えば, これは、サイバー犯罪者に身代金を支払っても、暗号化されたデータの復号化が成功しない可能性が高いことを意味します.

.RYKファイルウイルスを削除します (リューク)

コンピュータシステムが感染した場合 .RYKファイル ランサムウェアウイルス, マルウェアの削除について少し経験が必要です. このランサムウェアがさらに拡散して他のコンピューターに感染する前に、できるだけ早くこのランサムウェアを駆除する必要があります。. ランサムウェアを削除し、以下に提供されているステップバイステップの手順ガイドに従う必要があります.

- ステップ 1

- ステップ 2

- ステップ 3

- ステップ 4

- ステップ 5

ステップ 1: SpyHunterAnti-MalwareToolを使用してRyukランサムウェアをスキャンする

ランサムウェアの自動除去 - ビデオガイド

ステップ 2: Uninstall Ryuk Ransomware and related malware from Windows

これは、ほとんどのプログラムをアンインストールできるはずのいくつかの簡単な手順の方法です。. Windowsを使用しているかどうかに関係なく 10, 8, 7, VistaまたはXP, それらのステップは仕事を成し遂げます. プログラムまたはそのフォルダをごみ箱にドラッグすると、 非常に悪い決断. あなたがそれをするなら, プログラムの断片が残されています, そしてそれはあなたのPCの不安定な仕事につながる可能性があります, ファイルタイプの関連付けやその他の不快なアクティビティに関するエラー. コンピュータからプログラムを削除する適切な方法は、それをアンインストールすることです. それをするために:

上記の手順に従うと、ほとんどの迷惑プログラムや悪意のあるプログラムを正常に削除できます.

上記の手順に従うと、ほとんどの迷惑プログラムや悪意のあるプログラムを正常に削除できます.

ステップ 3: レジストリをクリーンアップします, コンピューター上でRyukRansomwareによって作成されました.

通常対象となるWindowsマシンのレジストリは次のとおりです。:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

これらにアクセスするには、Windowsレジストリエディタを開き、値を削除します。, そこでRyukRansomwareによって作成されました. これは、以下の手順に従うことで発生する可能性があります:

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

始める前に "ステップ 4", お願いします 通常モードで起動します, 現在セーフモードになっている場合.

これにより、インストールと SpyHunterを使用する 5 正常に.

ステップ 4: PCをセーフモードで起動して、Ryukランサムウェアを分離して削除します

ステップ 5: Ryukランサムウェアによって暗号化されたファイルを復元してみてください.

方法 1: Emsisoft の STOP Decrypter を使用する.

このランサムウェアのすべての亜種を無料で復号化できるわけではありません, しかし、研究者が使用する復号化機能を追加しました。これは、最終的に復号化されるバリアントで更新されることがよくあります。. 以下の手順を使用して、ファイルを復号化してみてください, しかし、それらが機能しない場合, 残念ながら、ランサムウェアウイルスの亜種は復号化できません.

以下の手順に従って、Emsisoft復号化ツールを使用し、ファイルを無料で復号化します. あなたはできる ここにリンクされているEmsisoft復号化ツールをダウンロードします 次に、以下の手順に従います:

1 右クリック 解読機でクリックします 管理者として実行 以下に示すように:

2. ライセンス条項に同意する:

3. クリック "フォルダーを追加" 次に、下に示すように、ファイルを復号化するフォルダを追加します:

4. クリック "復号化" ファイルがデコードされるのを待ちます.

ノート: 復号化機能の功績は、このウイルスで突破口を開いたEmsisoftの研究者に与えられます.

方法 2: データ復元ソフトウェアを使用する

ランサムウェア感染とRyukランサムウェアは、復号化が非常に難しい暗号化アルゴリズムを使用してファイルを暗号化することを目的としています. これが、直接復号化を回避してファイルの復元を試みるのに役立つ可能性のあるデータ回復方法を提案した理由です。. この方法はそうではないかもしれないことに注意してください 100% 効果的ですが、さまざまな状況で少しまたは大いに役立つ場合もあります.

リンクと上部のウェブサイトメニューをクリックするだけです, 選ぶ データ復旧 - データ回復ウィザード WindowsまたはMacの場合 (OSによって異なります), 次に、ツールをダウンロードして実行します.

Ryuk Ransomware-FAQ

What is Ryuk Ransomware Ransomware?

Ryukランサムウェアは ランサムウェア 感染 - コンピュータにサイレントに侵入し、コンピュータ自体へのアクセスをブロックするか、ファイルを暗号化する悪意のあるソフトウェア.

多くのランサムウェア ウイルスは、高度な暗号化アルゴリズムを使用してファイルにアクセスできないようにします. ランサムウェア感染の目的は、ファイルへのアクセスを取り戻すために身代金の支払いを要求することです。.

What Does Ryuk Ransomware Ransomware Do?

ランサムウェアは一般的に、 悪意のあるソフトウェア それは設計されたものです コンピュータまたはファイルへのアクセスをブロックするには 身代金が支払われるまで.

ランサムウェアウイルスも、 システムにダメージを与える, データの破損とファイルの削除, その結果、重要なファイルが永久に失われます.

How Does Ryuk Ransomware Infect?

いくつかの方法でRyukRansomwareRansomwareは、送信されることでコンピューターに感染します フィッシングメール経由, ウイルスの付着を含む. この添付ファイルは通常、重要なドキュメントとしてマスクされています, お気に入り 請求書, 銀行の書類や航空券でも ユーザーにとって非常に説得力があるように見えます.

Another way you may become a victim of Ryuk Ransomware is if you 偽のインストーラーをダウンロードする, 評判の低い Web サイトからのクラックまたはパッチ またはウイルスリンクをクリックした場合. 多くのユーザーが、トレントをダウンロードしてランサムウェアに感染したと報告しています.

How to Open .Ryuk Ransomware files?

君は can't 復号化ツールなしで. この時点で, the .Ryukランサムウェア ファイルは 暗号化. 特定のアルゴリズムの特定の復号化キーを使用して復号化した後でのみ開くことができます。.

復号化ツールが機能しない場合の対処方法?

パニックになるな, と ファイルをバックアップする. 復号化機能が復号化されなかった場合 .Ryukランサムウェア ファイルが正常に, その後、絶望しないでください, このウイルスはまだ新しいので.

復元できますか ".Ryukランサムウェア" ファイル?

はい, 時々ファイルを復元することができます. いくつか提案しました ファイルの回復方法 復元したい場合はうまくいく可能性があります .Ryukランサムウェア ファイル.

これらの方法は決してありません 100% ファイルを取り戻すことができることを保証します. しかし、バックアップがある場合, 成功の可能性ははるかに高い.

How To Get Rid of Ryuk Ransomware Virus?

このランサムウェア感染を除去するための最も安全な方法と最も効率的な方法は、 プロのマルウェア対策プログラム.

Ryuk Ransomwareランサムウェアをスキャンして特定し、重要な.RyukRansomwareファイルに追加の害を及ぼすことなく削除します。.

ランサムウェアを当局に報告できますか?

コンピュータがランサムウェアに感染した場合, あなたはそれを地元の警察署に報告することができます. これは、世界中の当局がコンピュータに感染したウイルスの背後にいる加害者を追跡および特定するのに役立ちます.

下, 政府のウェブサイトのリストを用意しました, あなたが被害者である場合に備えて報告を提出できる場所 サイバー犯罪:

サイバーセキュリティ当局, 世界中のさまざまな地域でランサムウェア攻撃レポートを処理する責任があります:

ドイツ - Offizielles Portal der deutschen Polizei

アメリカ - IC3インターネット犯罪苦情センター

イギリス - アクション詐欺警察

フランス - Ministèredel'Intérieur

イタリア - ポリジアディスタト

スペイン - PolicíaNacional

オランダ - ポリティ

ポーランド - Policja

ポルトガル - PolíciaJudiciária

ギリシャ - サイバー犯罪ユニット (ギリシャ警察)

インド - ムンバイ警察 - サイバー犯罪捜査セル

オーストラリア - オーストラリアのハイテク犯罪センター

レポートは異なる時間枠で応答される場合があります, 地方自治体によって異なります.

ランサムウェアによるファイルの暗号化を阻止できますか?

はい, ランサムウェアを防ぐことができます. これを行う最善の方法は、コンピュータ システムが最新のセキュリティ パッチで更新されていることを確認することです。, 評判の良いマルウェア対策プログラムを使用する とファイアウォール, 重要なファイルを頻繁にバックアップする, をクリックしないでください 悪意のあるリンク または不明なファイルのダウンロード.

Can Ryuk Ransomware Ransomware Steal Your Data?

はい, ほとんどの場合、ランサムウェア あなたの情報を盗みます. It is a form of malware that steals data from a user's computer, それを暗号化します, そしてそれを解読するために身代金を要求します.

多くの場合, the マルウェアの作成者 または攻撃者がデータを削除すると脅迫するか、 オンラインで公開する 身代金が支払われない限り.

ランサムウェアは WiFi に感染する可能性がある?

はい, ランサムウェアは WiFi ネットワークに感染する可能性があります, 悪意のあるアクターがそれを使用してネットワークの制御を取得できるため, 機密データを盗む, ユーザーをロックアウトする. ランサムウェア攻撃が成功した場合, サービスやデータの損失につながる可能性があります, 場合によっては, 経済的損失.

ランサムウェアに支払うべきか?

いいえ, ランサムウェア恐喝者に支払うべきではありません. それらに支払うことは犯罪者を助長するだけであり、ファイルまたはデータが復元されることを保証するものではありません. より良いアプローチは、重要なデータの安全なバックアップを取り、そもそもセキュリティに注意を払うことです.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, ハッカーがまだあなたのコンピュータにアクセスしている可能性があります, データ, またはファイルであり、それらを公開または削除すると脅迫し続ける可能性があります, あるいはサイバー犯罪に利用することさえあります. ある場合には, 彼らは追加の身代金の支払いを要求し続けるかもしれません.

ランサムウェア攻撃は検出できるか?

はい, ランサムウェアを検出可能. マルウェア対策ソフトウェアおよびその他の高度なセキュリティ ツール ランサムウェアを検出し、ユーザーに警告することができます マシン上に存在する場合.

ランサムウェアを確実に検出して防止できるように、最新のセキュリティ対策を常に最新の状態に保ち、セキュリティ ソフトウェアを最新の状態に保つことが重要です。.

ランサムウェア犯罪者は捕まりますか?

はい, ランサムウェア犯罪者は捕まります. 法執行機関, FBIなど, インターポールなどは、米国およびその他の国でランサムウェア犯罪者の追跡と訴追に成功している. ランサムウェアの脅威が増加し続ける中, 執行活動もそうです.

RyukRansomwareResearchについて

SensorsTechForum.comで公開するコンテンツ, このRyukランサムウェアのハウツー除去ガイドが含まれています, 広範な研究の結果です, 特定のマルウェアを削除し、暗号化されたファイルを復元するためのハードワークと私たちのチームの献身.

このランサムウェアの調査はどのように行ったのですか??

私たちの研究は、独立した調査に基づいています. 私たちは独立したセキュリティ研究者と連絡を取り合っています, そしてそのようなものとして, 最新のマルウェアとランサムウェアの定義に関する最新情報を毎日受け取ります.

さらに, RyukRansomwareランサムウェアの脅威の背後にある研究は VirusTotal そしてその NoMoreRansomプロジェクト.

ランサムウェアの脅威をよりよく理解するため, 知識のある詳細を提供する以下の記事を参照してください.

以来、ランサムウェアとマルウェアの無料の削除手順を提供することに専念しているサイトとして 2014, SensorsTechForumの推奨事項は 信頼できる情報源にのみ注意を払う.

信頼できる情報源を認識する方法:

- 常に確認してください "私たちに関しては" ウェブページ.

- コンテンツ作成者のプロフィール.

- 偽の名前やプロフィールではなく、実際の人がサイトの背後にいることを確認してください.

- Facebookを確認する, LinkedInとTwitterの個人プロファイル.