ネゲブベングリオン大学のコンピュータセキュリティ研究者は、交換用タッチスクリーンを介した新しいマルウェア攻撃を報告しています. 専門家は、犯罪者がこの手法を使用して修復サービスを悪用し、悪意のあるコードを埋め込む可能性があると報告しています.

交換用タッチスクリーンはスマートフォンの感染につながります

ネゲブベングリオン大学の専門家によって、新しいウイルス感染経路が特定されました. 侵入経路として交換用ハードウェアタッチスクリーンを使用します. このすべては、タイトルの論文で詳しく説明されています 「粉砕された信頼: 交換用スマートフォン部品が攻撃した場合」. 研究者は、2つの人気のあるAndroidデバイスを含むシミュレーションを使用して攻撃を実証することができたと概説しています。 Huawei Nexus 6P そしてその LGGパッド 7.0.

攻撃の原因は、電話のタッチスクリーンやその他のハードウェアコンポーネントが、独自のソースコードも提供しているOEMメーカーによって製造されているという事実に関連しています。. 各デバイスは、ソフトウェア実装の違いを説明するために微調整と調整を使用します.

これにより、デバイスメーカーは、コアレベルでカーネルを微調整できるパッチを含めることができます。. 重要な洞察は、関係するデバイスドライバーが電話の信頼境界内に存在することを明らかにします.

スマートフォンを攻撃できる交換用タッチスクリーン

交換用タッチスクリーンの操作に関与する悪意のあるソフトウェアは、危険なファイルレス攻撃につながります. このような感染は、ウイルス対策ソフトウェアでは検出できず、永続的なフットプリントを残しません. このようなキャンペーンの主な利点の1つは、タッチスクリーンが不可欠なコンポーネントであり、起動の初期段階でドライバーコードが必要になるという事実です。. ファームウェアのアップデートや工場出荷時のリセットでさえ、感染した部品を防ぐことはできません.

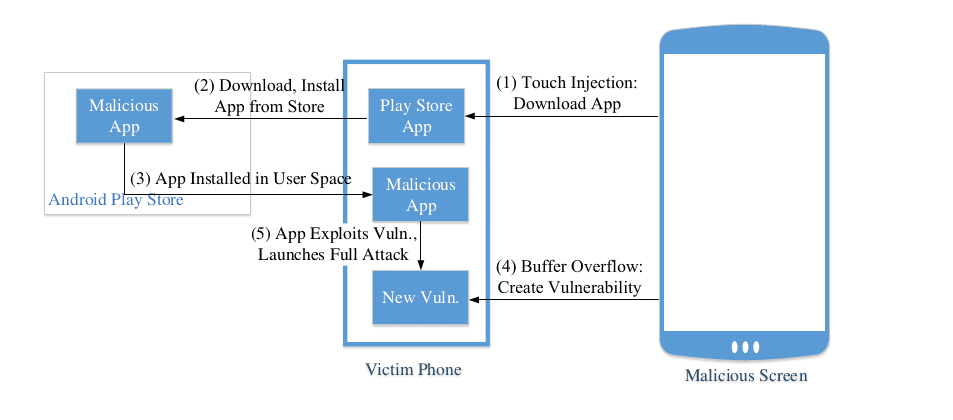

大規模攻撃の一部として使用できる攻撃タイプは2つあります:

- タッチインジェクション攻撃 ‒この攻撃には、ユーザーのタッチイベントの盗聴と、通信バスへのなりすましコマンドの挿入が含まれます。. 考案された例は、およその割合でイベントを生成することができます 60 1秒あたりのタップ数.

- バッファオーバーフロー攻撃 ‒これは、タッチコントローラで見つかった脆弱性を悪用して、任意のコード実行機能を獲得しようとする攻撃です。.

彼らの行動の結果として、攻撃はいくつかの悪意のある結果につながる可能性があります. それらの1つはする能力です ユーザーになりすます 通信バスにタッチイベントを注入することによって. これにより、ハッカーはコマンドストリームを操作し、任意のソフトウェアをインストールできます。, アクセス許可を付与するか、デバイス設定を変更します.

さらに、攻撃は犯罪者がすることを可能にします 機密データを収集する パスワードやロックパターンなどのセキュリティ関連の設定を変更します. コードがオペレーティングシステムの奥深くに挿入されているという事実により、 他の脆弱性を悪用する と カーネル実行機能を獲得する.

スマートフォンのタッチスクリーン交換攻撃の結果

前のセクションで説明したように、マルウェアに感染した交換用タッチスクリーンは、深刻なセキュリティとプライバシーの懸念を引き起こす可能性があります. マルウェアコードは非常に低いレベルで実行され、高度なウイルス対策ソフトウェアでも検出できないため、実際には感染を検出することは不可能であることが知られています。. これにより、犯罪者はデバイスドライバコードを微調整するだけで多くのデバイスに侵入することができます. これは、修理工場に対してネットワーク攻撃を開始することで可能になります, コンポーネントのインストールが行われるメーカーまたはその他の場所.

専門家は、シミュレーション例で次のタイプの攻撃を実証することができました:

- 悪意のあるソフトウェアのインストール ‒犯罪者は、感染したデバイスに独自のソフトウェアをインストールすることにより、デバイスに侵入することができます.

- スクリーンショットとカメラの乱用 ‒ユーザーの画面とアクティビティのスクリーンショット, カメラの写真だけでなく、写真を撮ってオペレーターに電子メールやその他の手段で送信することもできます.

- 偽造リンクによるURLの置き換え-正当なサイトの場所に悪意のあるリンクを挿入する可能性があります. これは、スクリプトまたは他の方法のいずれかを介して行われます.

- ログファイルの収集 ‒マルウェアインスタンスは、侵害されたデバイスで生成されたシステムログファイルを抽出できます.

- 完全なデバイス浸透 ‒これにより、マルウェアはターゲットデバイスを完全に追い越し、システムコンポーネントの奥深くに侵入することができます。.

セキュリティの専門家は、システム設計者に電話の信頼境界の外側にコンポーネントドライバを実装するようにアドバイスします. これにより、このタイプのマルウェア感染を防ぐことができます. 残念ながら、実証された攻撃は特定のディープレベルコードを含むハードウェアコンポーネントに依存しているため、現時点ではマルウェアインスタンスを確実に検出することはできません。.

コードに侵入する方法の1つは、技術者のワークステーションコンピューターを使用することです。. これが、すべての人に高品質のマルウェア対策ユーティリティを使用することをお勧めする理由です。. システムに侵入するモジュールを運ぶ可能性のあるあらゆる種類のウイルスから防御し、そのようなインスタンスで修復マシンを危険にさらす可能性があります.

スパイハンタースキャナーは脅威のみを検出します. 脅威を自動的に削除したい場合, マルウェア対策ツールのフルバージョンを購入する必要があります.SpyHunterマルウェア対策ツールの詳細をご覧ください / SpyHunterをアンインストールする方法