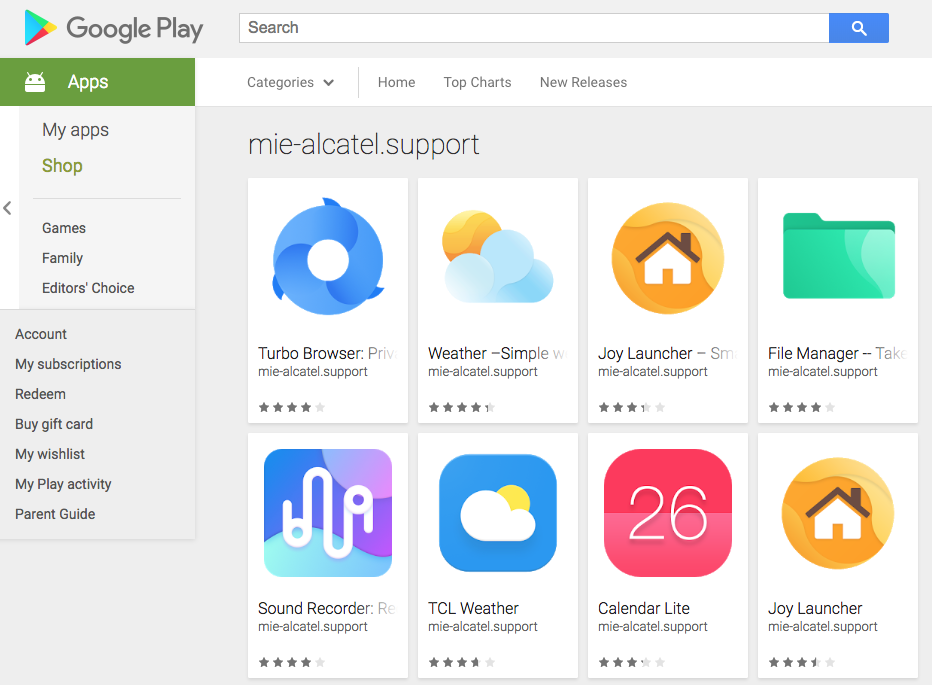

新しいセキュリティレポートは、AlcatelスマートフォンにTCLWeatherと呼ばれるAndroidマルウェアが含まれていることを示しています. 2台の携帯電話にインストールされており、GooglePlayリポジトリでも利用できることがわかりました.

AlcatelPhoneにバンドルされたTCLWeatherAndroidマルウェア

Androidアプリにマルウェアコードを埋め込み、被害者にそれをインストールするように強制することは、犯罪者が使用する最も一般的な戦術の1つです。. ただし、最近の攻撃キャンペーンは、さらに簡単で警戒すべき方法、つまりメーカーによってプリインストールされたアプリケーションが原因であることが確認されています。. これは、そのようなインスタンスが含まれていることが判明したAlcatel電話の場合です。. 問題に関する一般公開はによって報告されました 上流の, 運送業者の請求詐欺会社. Alcatelは TCLコーポレーション さまざまなブランドのデバイスをリリースする人, BlackBerryを含む.

悪意のあるコード自体は、と呼ばれるアプリケーションで見つかります TCL天気 それ自体は同じ会社によって開発され、彼らのデバイスにプリインストールされています. さらに、GooglePlayリポジトリで利用できます—これまでに1,000万回以上のダウンロードが記録されています. セキュリティの問題は意図的なものではありません, 昨年のある時点で、アプリケーションが悪意のあるコードに感染していることが判明しました. バグが修正された後でも、TCLはこのサービスがどのようにハッキングされたかについて応答していません.

気象局は ユーザーデータを収集する 中国にあるサーバーに送信します. 調査によると、これには次の情報が含まれます:

- 地理上の位置

- メールアドレス

- IMEIコード

- コードで構成されているその他のデータ

気象サービスがプリインストールされていたため、2つのモデルがバグの影響を受けました。 Pixi4 と A3マックス. 他のデバイスや、GooglePlayストアリポジトリから危険なプラグインをダウンロードしたAndroidユーザーも影響を受ける可能性があります.

TCL天気マルウェアがあなたの携帯電話に何ができるか?

セキュリティレポートは、Androidマルウェアがかなりの数のデバイスに影響を与えたことを示しています. 危険なコードは、影響を受けるデバイスをプレミアム電話番号にサブスクライブしようとします。これにより、高額な電話料金が発生します。.

この特定のマルウェアに関連する最大のインシデントの1つが実行されました ブラジルでは 2.5 気象サービスからの100万件のトランザクション試行が確認されました. 汚染されたデバイスはすべて、高価なデジタルサービスの支払いを試みるプレミアム電話番号にSMSメッセージを送信しました. 幸いなことに、彼らはキャリアによってブロックされました. この短期間のキャンペーンは7月と8月に行われました 2018 その戦術を変更する前に. 攻撃の最初の波は番号が付けられました 128,845 一意の電話番号. 2番目の試みは、別のプレミアムサービスでしたが、これもやがてブロックされました. これは、合計で同じ期間に発生しました 428,291 トランザクションの試行.

このマルウェアによって確認された他の2つのキャンペーンは次のとおりです:

- クウェートの攻撃 —影響を受けるもう1つの国は、クウェートです。 78,940 ブラジルのキャンペーン中にトランザクションの試行が検出されました.

- アフリカの攻撃 —ブロックされたトランザクション要求は、ナイジェリアを含むいくつかのアフリカ諸国で検出されました, エジプト, 南アフリカとチュニジア.

ニュースレポートによると、Androidマルウェアは7つの市場で発見され、成功した場合、約の損失につながる可能性があります $1.5 デバイス所有者に100万.

アップストリームは以前の所有者からデバイスを購入し、アドウェアのような動作も確認されたと報告しました. 天気アプリのコードを分析すると、起動時に、事前設定されたランディングページで非表示のブラウザデータが開始されることがわかります. このプロセスでは、配置された広告をクリックして、ハッカーオペレーターに収入をもたらします. この結果として、アナリストは 50 に 250 MBデータは、このような自動化されたアクティビティで毎日記録されました.

感染した電話の調査では、悪意のあるAPKファイルに過度のAndroid権限が含まれていることも示されています:

- CHANGE_WIFI_STATE —アプリケーションがWi-Fiネットワークの状態を変更できるようにします

- MOUNT_UNMOUNT_FILESYSTEMS —ファイルシステムのマウントとアンマウントを可能にします (すなわち. 外部SDカード). Androidのドキュメントによると、許可はサードパーティのアプリケーションを対象としたものではありません

- READ_PHONE_STATE —電話の状態への読み取り専用アクセスを許可します, デバイスの電話番号を含む, 現在のセルラーネットワーク情報, 進行中の通話のステータス, およびデバイスに登録されているPhoneAccountのリスト. ドキュメントによると、この許可は危険です

- READ / WRITE_EXTERNAL_STORAGE —外部ストレージの読み取りと書き込みを可能にします. これは危険です (アプリケーションは他のユーザーファイルやサードパーティのアプリログにアクセスできるため, システムログ. これは、アプリケーションが必要なものすべてを読み取り/書き込みでき、読み取られたデータがサーバーに送信される可能性があることを意味します

- ACCESS_KEYGUARD_SECURE_STORAGE —この権限は、OSで削除されました。 4.4 (キットカット). ただし、そのバージョンより前のデバイスの場合, この権限により、OSの欠陥を制御して、いつでもデバイスをロックおよびロック解除できます。 (電源ボタンを押して電話のロックを解除するようなものです)

- READ_LOGS —アプリケーションが低レベルのシステムログファイルを読み取れるようにします. サードパーティアプリケーションでは使用できません, ログエントリにはユーザーの個人情報を含めることができるため.

- SET_DEBUG_APP —デバッグ用にアプリケーションを構成します

同社は悪意のあるコードの出所を発表していませんが、最も可能性が高いと考えられる2つの理由が考えられます。:

- アプリケーションの脆弱性 —マルウェアコードのインストールの背後にいる犯罪者は、アプリケーションの弱点を特定し、それを使用して危険なコードを埋め込んだ可能性があります.

- アプリの追い越し —ハッカーは、必要なマルウェアで電話を再構成するために、電話を製造しているリポジトリまたは施設をハッキングした可能性があります。.

その後、すべての危険なバージョンがGooglePlayストアから削除されました.