Um novo relatório mostra segurança que smartphones Alcatel conter uma malwares Android chamado TCL Tempo. Verificou-se instalado em dois telefones e disponível na Reprodução Repository Google bem.

Malware TCL Weather Android em pacote com telefones Alcatel

Incorporar código de malware em aplicativos Android e tentar coagir as vítimas a instalá-lo é uma das táticas mais populares usadas por criminosos. No entanto, uma recente campanha de ataque foi identificada como sendo causada por um método ainda mais fácil e alarmante - aplicativos pré-instalados pelos fabricantes. Este é o caso dos telefones Alcatel que continham tais instâncias. A divulgação pública sobre o problema foi relatada por Rio acima, uma empresa de fraude de faturamento de operadora. Lembramos aos nossos leitores que a Alcatel é propriedade da TCL Corporation que lançam dispositivos sob várias marcas, incluindo BlackBerry.

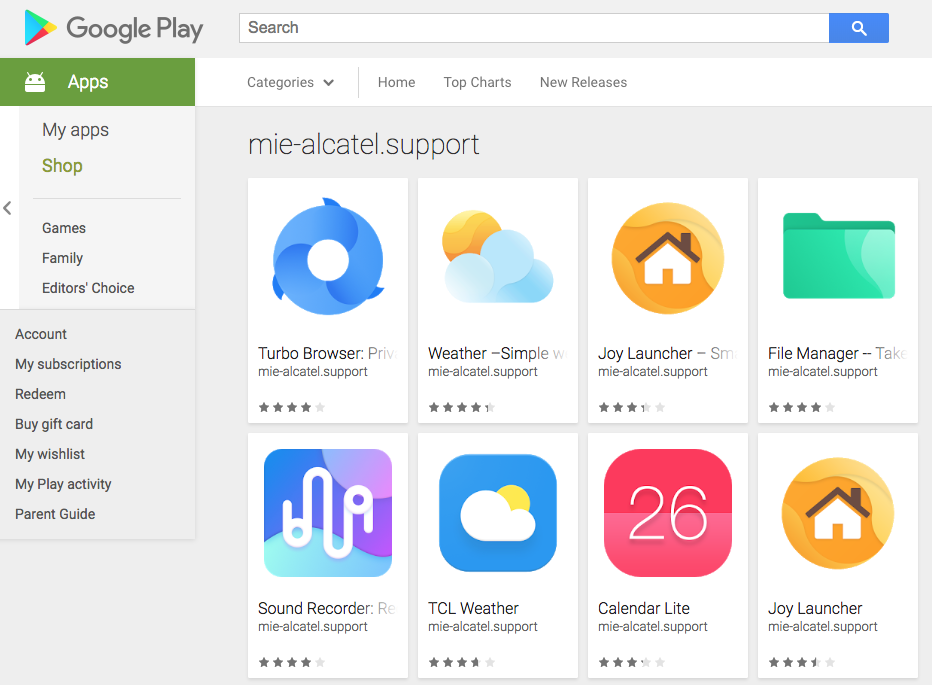

O próprio código malicioso é encontrado no aplicativo chamado TCL Tempo que é desenvolvido pela mesma empresa e pré-instalado em seus dispositivos. Além disso, está disponível no repositório do Google Play - mais de dez milhões de downloads foram registrados até agora. O problema de segurança não é intencional, foi descoberto que em um ponto durante o ano passado, o aplicativo foi infectado com código malicioso. Mesmo depois que o bug foi corrigido, o TCL não respondeu sobre como este serviço foi hackeado.

O serviço meteorológico foi encontrado para dados de utilizador colheita e enviá-los para um servidor localizado na China. De acordo com a investigação, isso inclui as seguintes informações:

- Localização geográfica

- Endereço de e-mail

- Códigos IMEI

- Outros dados conforme configurados no código

Dois modelos foram afetados pelo bug, pois o serviço meteorológico foi pré-instalado neles - o Pixi4 e A3 Max. Outros dispositivos também podem ser afetados, bem como qualquer usuário Android que tenha baixado o plug-in perigoso do repositório da Google Play Store.

O que o malware do TCL Weather pode fazer com o seu telefone?

Os relatórios de segurança indicam que o malware Android afetou alguns dispositivos. O código perigoso tenta inscrever os dispositivos afetados em números de telefone premium, o que resulta em contas telefônicas caras.

Um dos maiores incidentes envolvendo este malware específico foi feito no brasil onde 2.5 milhões de tentativas de transação foram confirmadas como provenientes do serviço meteorológico. Todos os dispositivos contaminados enviaram mensagens SMS para números de telefone premium na tentativa de pagar por serviços digitais caros. Felizmente, eles foram bloqueados pelas operadoras. Esta campanha de curta duração ocorreu em julho e agosto 2018 antes de mudar sua tática. A primeira onda de ataques numerada 128,845 números de telefone únicos. A segunda tentativa foi para outro serviço premium, que também foi bloqueado no devido tempo. Isso aconteceu no mesmo período de tempo, totalizando 428,291 tentativas de transação.

Duas outras campanhas que foram confirmadas por este malware são as seguintes:

- O Ataque do Kuwait - Outro país impactado é o Kuwait, onde 78,940 tentativas de transação foram detectadas durante a campanha do Brasil.

- Ataques na África - As solicitações de transação bloqueadas foram detectadas em vários países africanos, incluindo a Nigéria, Egito, África do sul e tunísia.

De acordo com as notícias, o malware Android foi encontrado em sete mercados e, se fosse bem-sucedido, levaria a perdas de cerca de $1.5 milhões para proprietários de dispositivos.

Upstream comprou um dispositivo de um antigo proprietário e relatou que um comportamento semelhante ao adware também foi identificado. A análise do código do aplicativo meteorológico revela que, após o lançamento, ele iniciará dados ocultos do navegador com páginas de destino predefinidas. Este processo irá clicar nos anúncios colocados, o que irá gerar receita para os operadores de hackers. Como resultado disso, os analistas relatam que entre 50 para 250 Dados MB foram registrados a cada dia em tais atividades automatizadas.

A investigação dos telefones infectados também mostra que os arquivos APK maliciosos incluem permissões excessivas do Android:

- CHANGE_WIFI_STATE - Permite que o aplicativo altere o estado da rede Wi-Fi

- MOUNT_UNMOUNT_FILESYSTEMS - Permite a montagem e desmontagem de sistemas de arquivos (i.e. cartões SD externos). A documentação do Android diz que a permissão NÃO se destina a aplicativos de terceiros

- READ_PHONE_STATE - Permite acesso somente leitura ao estado do telefone, incluindo o número de telefone do dispositivo, informações atuais da rede celular, o status de todas as chamadas em andamento, e uma lista de todas as contas de telefone registradas no dispositivo. A documentação diz que esta permissão é PERIGOSA

- LEIA / ESCREVA_EXTERNAL_STORAGE - Permite a leitura e escrita do armazenamento externo. Isso é perigoso (já que o aplicativo pode ter acesso a outros arquivos do usuário e / ou logs de aplicativos de terceiros, registros do sistema. Isso significa que o aplicativo pode ler / escrever tudo o que quiser e os dados lidos podem ser enviados para o servidor

- ACCESS_KEYGUARD_SECURE_STORAGE - Esta permissão foi removida do sistema operacional desde 4.4 (KitKat). Mas para dispositivos que estão abaixo dessa versão, esta permissão é capaz de controlar uma falha no sistema operacional para bloquear e desbloquear o dispositivo a qualquer momento (como pressionar o botão liga / desliga e desbloquear o telefone)

- READ_LOGS - Permite que um aplicativo leia os arquivos de registro do sistema de baixo nível. Não deve ser usado por aplicativos de terceiros, porque as entradas de registro podem conter as informações privadas do usuário.

- SET_DEBUG_APP - Configure um aplicativo para depuração

Mesmo que a empresa não tenha anunciado as origens do código malicioso, existem duas razões possíveis que são consideradas as mais prováveis:

- Vulnerabilidade do aplicativo - Os criminosos por trás da instalação do código de malware podem ter identificado fraquezas no aplicativo e usado para incorporar o código perigoso.

- App Overtake - Os hackers podem ter invadido o repositório ou a instalação de produção dos telefones, a fim de reconfigurá-los com o malware necessário.

Todas as versões perigosas foram posteriormente removidas da Google Play Store.