ランサムウェア感染は、想像を絶する世界規模の損失を引き起こしました. 例えば, CryptoWall, たった1つのウイルスが複数を生成しました 180 世界中の個人や組織に数百万ドルの損失. そしてこれは昨年でした (2015). 今, ランサムウェア感染は急速に増加しています, サイバー犯罪者の手に無防備なままにする. しかし、この暗号マルウェアによって身を守る方法は本当にありますか?. マルウェアのリバースエンジニアリングを日常的に扱っている研究者によると, ほとんどのウイルスを回避する方法があり、この方法はネットワークスニッフィングとして知られています. この記事では、ネットワークスニッフィングを使用して、マルウェアによって暗号化されたファイルのロックを解除するためのキーを検出する方法を紹介します。. しかし, 関係する多くの要因があり、この方法は機能しない可能性があることに注意してください 100% すべての人のために.

ランサムウェア感染は、想像を絶する世界規模の損失を引き起こしました. 例えば, CryptoWall, たった1つのウイルスが複数を生成しました 180 世界中の個人や組織に数百万ドルの損失. そしてこれは昨年でした (2015). 今, ランサムウェア感染は急速に増加しています, サイバー犯罪者の手に無防備なままにする. しかし、この暗号マルウェアによって身を守る方法は本当にありますか?. マルウェアのリバースエンジニアリングを日常的に扱っている研究者によると, ほとんどのウイルスを回避する方法があり、この方法はネットワークスニッフィングとして知られています. この記事では、ネットワークスニッフィングを使用して、マルウェアによって暗号化されたファイルのロックを解除するためのキーを検出する方法を紹介します。. しかし, 関係する多くの要因があり、この方法は機能しない可能性があることに注意してください 100% すべての人のために.

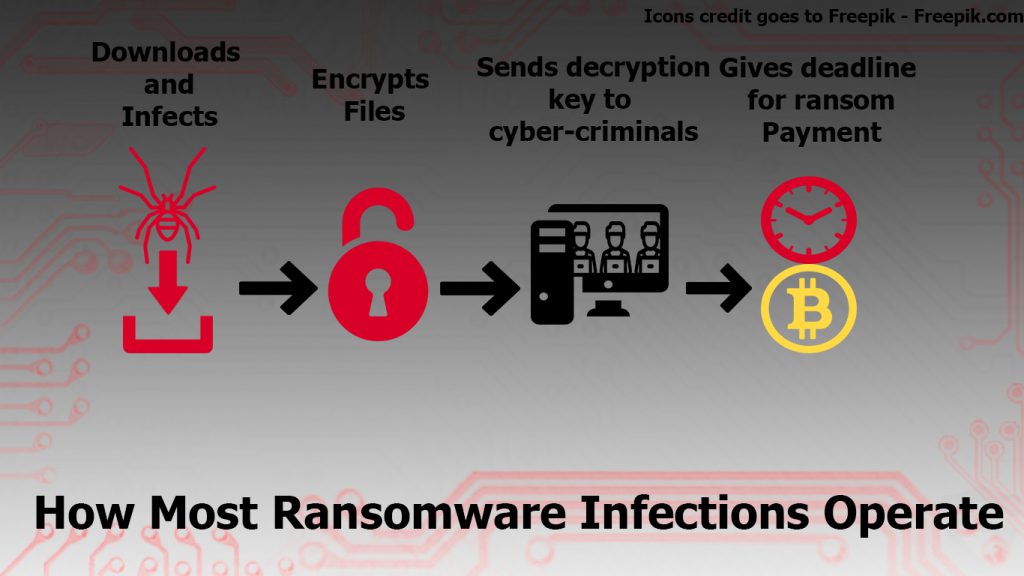

ランサムウェアはどのように機能しますか?

ネットワークスニファの使用方法を説明する, 最初にランサムウェアの背後にあるプロセスを発見する必要があることを覚えておいてください. ほとんどの暗号ウイルスは標準的な方法で動作します. 彼らはあなたのコンピュータに感染します, ファイルを暗号化して拡張子を変更し、AESまたはRSA暗号を使用して公開鍵と秘密鍵を生成します.

関連記事: ランサムウェア暗号化の説明–それがどのように機能し、なぜそれがそれほど効果的であるかを理解する

それが終わった後, ランサムウェアはロック解除情報を送信します (秘密鍵または公開鍵、あるいはその両方) Cへ&サイバー犯罪者のCコマンドアンドコントロールセンターと他のシステム情報、そしてそれはあなたを支払いに駆り立てることを目的とした身代金メモを置きます. ほとんどの身代金メモ, 期限を設定する.

簡単な図でほとんどの身代金ウイルスがどのように動作するかを次に示します。:

方法 “得る” 暗号化情報?

ランサムウェアファイルを復号化する方法?

これらのキーは送信される情報なので, それらを取得するための非常に簡単な方法があります. これが、ランサムウェア操作シーケンスの次の側面に焦点を当てる理由です– 情報の転送:

研究者は、ネットワークスニファを使用してそれを確立しました, Wiresharkなど, コンピュータに接続されているサイバー犯罪者のIPアドレスに転送されているパケットを追跡することができます. これが、ランサムウェアを捕まえて「首を折る」のに役立つ有益なチュートリアルを作成することにした理由です。(理論的には). もちろん, さまざまなランサムウェアウイルスがさまざまな方法で動作します (画面がロックされる場合があります, 例えば) そしてこれがこの方法がそうではないかもしれない理由です 100% 効果的. しかし、 SNSロッカー, できます.

重要:以下の手順を実行するには, コンピュータからランサムウェアを削除してはいけません.

次の手順に従うと、Wiresharkを使用したネットワークスニッフィングを実行できます:

ステップ 1: Wiresharkをダウンロードしてインストールします

このチュートリアルを機能させるには, コンピュータにWiresharkをインストールする必要があります. 広く使用されているネットワークスニファです, 下の[今すぐダウンロード]ボタンをクリックすると、無料でダウンロードできます。. 以下のリンクから公式Webサイトにアクセスすると、オペレーティングシステムとバージョンのダウンロードパックを選択できます。 (Windows32ビット, Windows64ビット, マックOS).

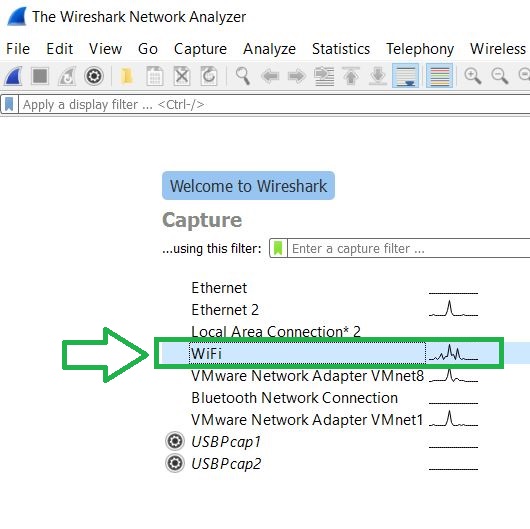

ステップ 2: Wiresharkを実行し、パケットの分析を開始します.

スニッフィングプロセスを開始するには, インストール後にWiresharkを開くだけです, その後、スニッフィングする接続のタイプをクリックしてください. 言い換えると, これは、インターネットとのアクティブな接続モードになります. 私たちの場合には, これはWi-Fi接続です:

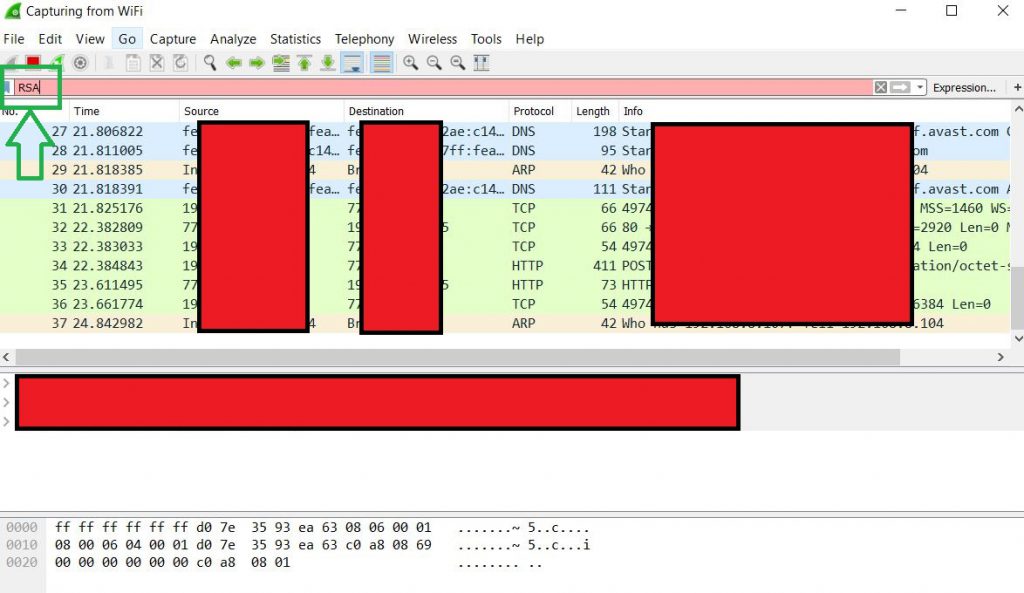

ステップ 3: 探しているパケットを見つけてください.

サイバー犯罪者のIPアドレスがわからないので、これは難しい部分です。. でも, 上記のフィルターにさまざまな情報を入力して、パケットをフィルターで除外することをお勧めします(方法 1). 例えば, RSAと入力しました, パケットにRSA暗号化に関連する情報がある場合:

最も効果的な方法, でも(方法 2) は IPアドレスを監視し、それらがネットワークからのものでない場合, さまざまなプロトコルに基づいてフィルタリングすることにより、送信されたすべてのトラフィックを分析します. ネットワークを見つける方法は次のとおりです:

IPV4アドレスを使用している場合, IPアドレスと同じ最初の3つのオクテットまたは数字がネットワークです. IPアドレスがわからない場合, ネットワークを確認するには、Windows Searchでcmdと入力してコマンドプロンプトを開き、「ipconfig/all」と入力します。. それが終わった後, アクティブな接続に移動します (私たちの場合はWi-Fi) ゲートウェイを確認してください. ゲートウェイアドレスは基本的にネットワークです. IPV6アドレスの原則はかなり似ています.

ステップ 3: キーを見つける:

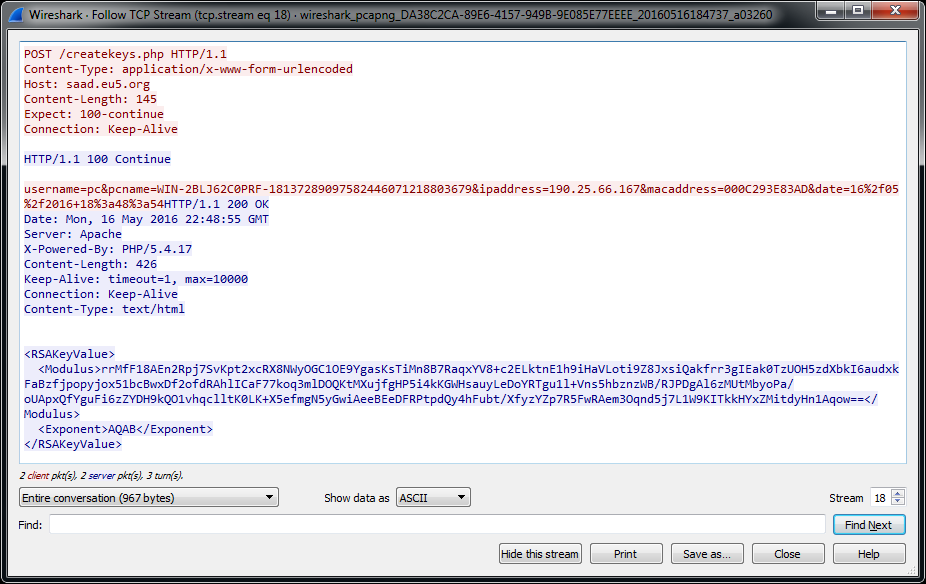

サイバー犯罪者のIPアドレスを特定し、ウイルスからサイバー犯罪者に送信された情報を発見した後, 暗号化キーを含むパケットが見つかる場合があります. 写真のように見えるかもしれません, によって提供された Nyxcode 下:

これは実際に機能しますか

はい, これは非常に効果的な方法です, しかしそれをするために, マルウェアを時間内にキャッチできる必要があります. ほとんどのマルウェアは通常、ユーザーが気付く前にこれらのプロセスを実行します. これが理由です, ネットワークを実行している場合, 別のデバイスから常にWiresharkを実行し続けることをお勧めします, ランサムウェアに感染した場合でも, 時間内に情報をキャッチし、ファイルを復号化します.

もあります 悪意のある実行可能ファイルを故意に使用して別のコンピューターに感染させるオプション, 復号化キーを確立し、マルウェア研究者に送信して、復号化機能をさらに開発し、あなたや他のユーザーを支援できるようにします.

さもないと, あなたはまだそれを試すことができます, ほとんどのランサムウェアウイルスはCと積極的に情報を交換するため&Cサーバー, しかし、サイバー犯罪者を見ている場合は、非常に注意する必要があります, ランサムウェアがまだコンピュータでアクティブになっている場合は、彼らがあなたを見ている可能性が高いです。. これがお役に立てば幸いです, ネットワークスニッフィング中の幸運を祈っています.

これはcerberで機能しますか ?

それについて何か新しい情報はありますか ?

こんにちは, ビラル・イナムダール

Wireshark は、エンド デバイスから転送されたデータ セグメントを簡単にキャプチャします(PC) 接続されている他のホストへ. だからあなたの質問に答えるために, Cerber は、基本的に C&C(コマンドと制御) サイバー犯罪者の中心. ほとんどのランサムウェア ウイルスは、そのようなサーバーにさまざまな情報を送信します。. ネットワーク スニファを使用する場合, 運が良ければ、あなたの秘密鍵である情報の断片を傍受できるかもしれません. この秘密鍵は、復号化ソフトウェアを介してファイルを復号化するために使用できます. でも, 悪いニュースは、ほとんどのランサムウェア ウイルスがデータを暗号化した直後にキーを送信することです。. しかし、ほとんどのランサムウェア ウイルスは、Windows を起動するたびに暗号化ツールを実行するレジストリ キーも変更します。. したがって、ランサムウェアがエンクリプターを実行するたびに異なる暗号化キーを使用する場合、Windows を再起動するたびにそれらが送信され、新しく追加されたファイルが暗号化されます。. 十分に高速な場合、またはランサムウェアがまだコンピュータに感染している間に、wireshark を備えた別の PC を使用してパケットをキャプチャする場合, 暗号化キーを盗み見られる可能性があります. しかし、再び, この暗号化キーは、その前のキーと同じではない可能性があります. しかし、これがほとんどのランサムウェア ウイルスの動作方法です。. 一部のウイルスは他の戦略を使用する場合があります. そう, ご覧のとおり、多くの要因があります, しかし、考慮されたすべてのこと, 試してみる価値があります. : )

公開鍵と秘密鍵の両方がわかっている場合、ファイルを復号化するのに最適なソフトウェアは何ですか??

こんにちはルッチャ,

ランサムウェアに依存します. 通常、ランサムウェアに独自のデクリプタがある場合は、それを使用するのが最善です. さもないと, EmsiSoft にはさまざまな復号化ツールがあり、試行錯誤の方法で試すことができます. ユニバーサルデクリプターは存在しないことに注意してください.

連絡を取り合う,

STF

ランサムウェアは私が解読したかった cerber です. いくつかのパケットを盗聴し、公開鍵を見つけました. 秘密鍵と思われるデータをさらに見つけました. デクリプタで確認したい. 効果のあるおすすめを教えてください.

この情報はとても役に立ちます. ありがとう. 私は Crysis.E に攻撃され、まだ復号化に取り組んでいます

それは知って良いです. フィードバックをお寄せいただきありがとうございます.

やあ, この記事をありがとう

私のコンピューターはすでに Locky に感染しており、私の docx ファイルはすべて .thor で暗号化されています

フォルダごとに, 特定の暗号解除コードで暗号解除する方法を説明するファイルがあります

お金を払わずにファイルの暗号化を解除する方法はありますか ?

ご協力ありがとうございました,

ロマン

こんにちは, ロマン, 残念ながら、Locky ランサムウェアには, 突破口はありませんでした, これまでのところ無料の復号化を許可. ただし、代替ソリューションを試すことは大歓迎です, データ復旧ツールのような, 例えば. Sensorstechforum.com/top-5-data-recovery-software-which-program-suits-me-best/

ご回答ありがとうございます

残念ながら, ファイルのシャドウ バージョンがありません

絶対に払いませんよ

コンピュータのマトリックスで小さなファイルを無理矢理解読できるサービスがあるかどうか疑問に思っていました ?

例えば, Locky に感染したすべての人が自分のコンピューターの能力を共有できれば、秘密鍵の暗号化を解除できる可能性があります

さよなら

ロマン