コンピュータ犯罪者は常にユーザーや会社のデバイスやネットワークに侵入しようとします. そして、このプロセスは魔法のように見えるかもしれませんが, ほとんどの場合、彼らは実際に洗練されたソフトウェアとコードを使用しています. 私たちの記事は、で最も人気のあるハッキングツールを紹介することを目的としています 2017 世界中のコンピューター犯罪者によって使用されているように.

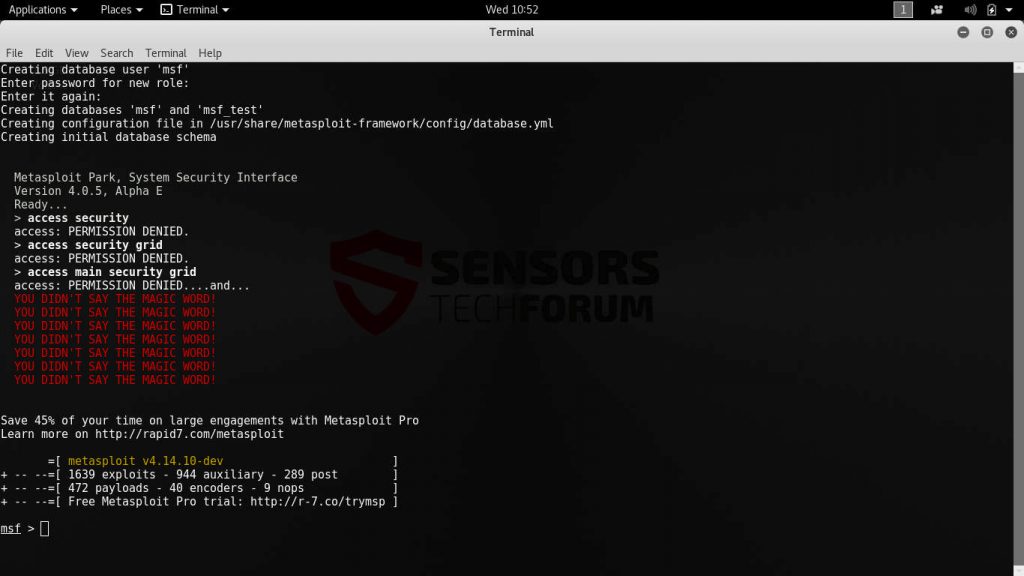

1. Metasploit

Metasploitは、脆弱性評価の実行に関してデファクトスタンダードのハッキングツールです。. これは、初心者の犯罪者でも短いコマンドを使用して高度な攻撃を開始できる、最も機能が豊富なプラットフォームの1つです。. これは、セキュリティの専門家とハッカーの両方に脆弱性スキャンと侵入テストについて教える場合に最も人気のあるスイートの1つです。.

それはいくつかの版で利用可能です (無料版と有料版が利用可能です) 構成と目標に応じて、さまざまな方法で使用できます. Metasploitは、オペレーターがエクスプロイトとペイロードを起動できるようにする柔軟なフレームワークで構成されています. モジュラーアプローチは、よく知られた攻撃を開始するために使用できます, ネットワーク全体に対するカスタムコードも同様です. フレームワークは通常、他のネットワークセキュリティツールと組み合わせて使用され、目的のターゲットの予備分析を実行します.

犯罪者がどのオペレーティングシステムを知ったら, デバイスとサービスが実行されています, Metasploitを使用して、ハッキング攻撃を開始し、システムに侵入することができます. バージョンと構成に応じて、使用可能なツールには次のいずれかが含まれます。:

コマンドラインまたはグラフィカルインターフェイス, エクスプロイトのサードパーティによるインポート, 手動/自動ブルートフォース, ネットワーク検出, 証拠収集, ソーシャルエンジニアリングキャンペーン, WebアプリケーションのテストとVPNトンネリング.

Metasploitには、両方のアプリケーションで利用可能なエクスプロイトの最大のコレクションの1つが含まれています, オペレーティングシステム, 専用デバイスまたはマルチプラットフォームインジェクション. コア機能が制限されている場合は、プラグインまたはサードパーティモジュールによって拡張できます. ライブハッカー攻撃で使用すると、オペレーターはさまざまな種類の感染を引き起こす可能性があります: デバイスの追い越しからリアルタイムでのユーザーのスパイ、機密情報や資格情報の盗用まで. 他の同様のプラットフォームと比較して、Metasploitにはエクスプロイト後の機能も含まれています. これは、機密データの収集と深部感染に関して非常に重要なステップです。.

このフレームワークは、危険な永続的なインストールを起動するために使用されています。ウイルスやマルウェアは、コンピューターの設定の奥深くに付着し、手動の方法では削除できません。. 高品質のスパイウェア対策ソリューションを使用することによってのみ、それらを改善できます。.

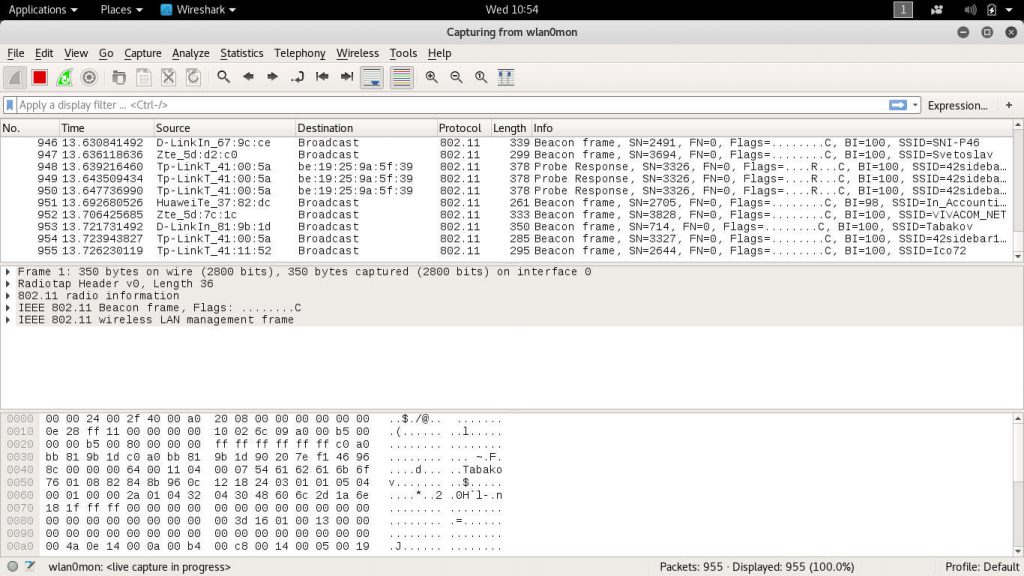

2. Wireshark

Wiresharkは、おそらくセキュリティ管理者とネットワーク管理者、およびコンピュータ犯罪者の両方で最も広く使用されているツールの1つです。. これは、ユーザーがさまざまなネットワークソース(Wi-Fiネットワーク)からデータをキャプチャできるようにするマルチプラットフォームネットワークプロトコルアナライザーです。, ブルートゥース, 有線接続など. データをライブ記録したり、オフラインで分析してさらに検査したりするために使用できます.

Wiresharkが非常に役立つ理由の1つは、業界で使用されている実質的にすべてのキャプチャファイル形式をサポートしていることです。. このアプリケーションは、事実上すべての一般的なデバイスおよびオペレーティングシステムと互換性があります. さらに、多くのプロトコルの復号化をサポートし、すべての結果を保存および分析のためにさらにフォーマットにエクスポートできます.

Wiresharkセッションは通常、次の順序で開始されます:

- ネットワークトラフィックをロードするために必要な権限でアプリケーションを起動します.

- トラフィックキャプチャに使用するインターフェイスを指定してインターフェイスオプションを構成し、プロセスを実行します.

- 利用可能なプラグインを使用する, データストリームを表示するためのフィルターとスクリプト.

- 抽出されたデータは、必要に応じてさらに分析するために他の標準形式にエクスポートできます。.

プロトコルアナライザは、表示フィルタを使用して動作します, プラグインとスクリプト. インターネットで人気のあるチュートリアルと既成の手順を使用して、ネットワークの問題とセキュリティ関連のインシデントのトラブルシューティングを行うことができます. Wiresharkは、ランサムウェアやトロイの木馬に関連する悪意のあるエンドポイントや文字列を検索することで、ウイルス攻撃をスキャンするのに役立ちます。.

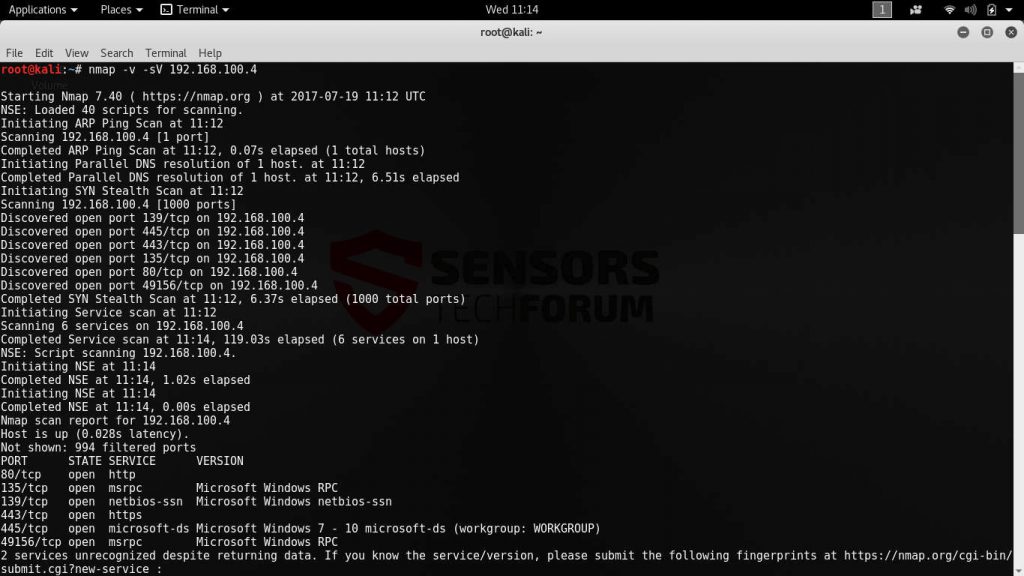

3. Nmap

Nmap (の略 “ネットワークマッパー」) は、ネットワークの検出とセキュリティ監査に使用される多用途で強力なツールです. ネットワーク管理者はこれを使用して、接続されたネットワークで利用可能なすべてのデバイスの詳細なレポートを作成できます, 稼働時間を監視するか、オンラインサービスを見つけます.

ユーティリティには、生のパケット識別を含む多くの機能があります, サービス検出および最高のオペレーティングシステム指紋検出データベースの1つ. Nmapは、実行中のシステムの両方のバージョンを識別できます, だけでなく、すべてのサーバーアプリケーション.

管理者は、1つのコマンドを使用して、コンピューターネットワーク全体のさまざまな詳細なネットワークデータを照会できます。. 開発者は、最も一般的なオペレーティングシステムであるGnu/Linuxのバイナリパッケージを維持しています, MicrosoftWindowsおよびMacOSX.

Nmapに関連するセキュリティスイートの一部には、次のアプリケーションも含まれています:

- Zenmap –Nmapへの強力なグラフィカルユーザーインターフェイス.

- Ncat –非常に強力なデータ転送およびデバッグツール.

- Ndiff –結果比較ツール.

- Nping –パケット生成および応答アナリストツール.

アプリケーションは、特定のハッキング防止セキュリティツールを克服することができます. このようなフィルタリングされたポートやその他の防御メカニズムが使用されている場合でも, ユーティリティは、高度なスキャンメカニズムを使用して、利用可能なデバイスとサービスを紹介できます。.

Nmapは、NSEと呼ばれるスクリプトエンジンでも有名です。 (Nmapスクリプトエンジン). それはユーザーが書くことを可能にします, Luaプログラミング言語で書かれたスクリプトを共有して実行する. 既製のコマンドを使用すると、日常的なネットワークセキュリティタスクの大部分を自動化できます.

Nmapで利用可能な広範な機能により、オペレーターはファイアウォールや侵入検知システムを回避できます。, また、デバイスのなりすましやアプリケーションプロトコルの模倣. 個々のケースに応じて、侵入テスターはハッキングキャンペーンでさまざまな戦術を利用できます.

4. ジョン・ザ・リッパー

JohntheRipperはおそらく最も有名なパスワードクラッカーです. アプリケーションは最も一般的なオペレーティングシステムと互換性があり、あらゆる種類のパスワードを破るために使用できます. さまざまな種類のデータのハッキングは、このようなクラッカーを使用して簡単に実現できます.

アプリケーションの主な目的は、弱いUnixパスワードを検出して回復することです. ただし、機能の幅広い可用性とコードに統合されたスマートアルゴリズムのため, John the Ripperは、一般的な暗号を解読するための標準ツールになりました.

Johnは、プログラムにパスワードファイルを提供することで使用できます。. オプションのパラメータには、クラッキングモードと特定のパフォーマンス関連の設定が含まれます. 単語リストファイルは、単語を壊すように微調整することもできます, 重複する候補パスワードを排除する, 特定の長さなどを割り当てる. 次のハッシュタイプがすぐにサポートされます:

従来のDESベース, SHA-crypt, SunMD5, NTMLおよびMacOSXのソルトSHA1-ハッシュ, “bigcrypt”, BSDI拡張DESベース, FreeBSDMD5ベース, OpenBSDBlowfishベース, Kerberos / AFS, WindowsLMおよびDESベースのトリップコード.

既製のエディションを使用して、データベースサーバーで使用されるパスワードを解読することもできます, ネットワーク認証サーバー, IRCボット, サービス, リモートデスクトッププロトコル, PDFファイル, アーカイブおよびその他の機密データとサービス.

パスワードクラッキングエンジンは、脆弱性を検出できない状況で侵入を実行するために使用できます. このアプローチを使用すると、ハッカーは、認証の追加レイヤーまたは別のセキュリティ機能が実装されていないシステムに侵入する可能性があります。.

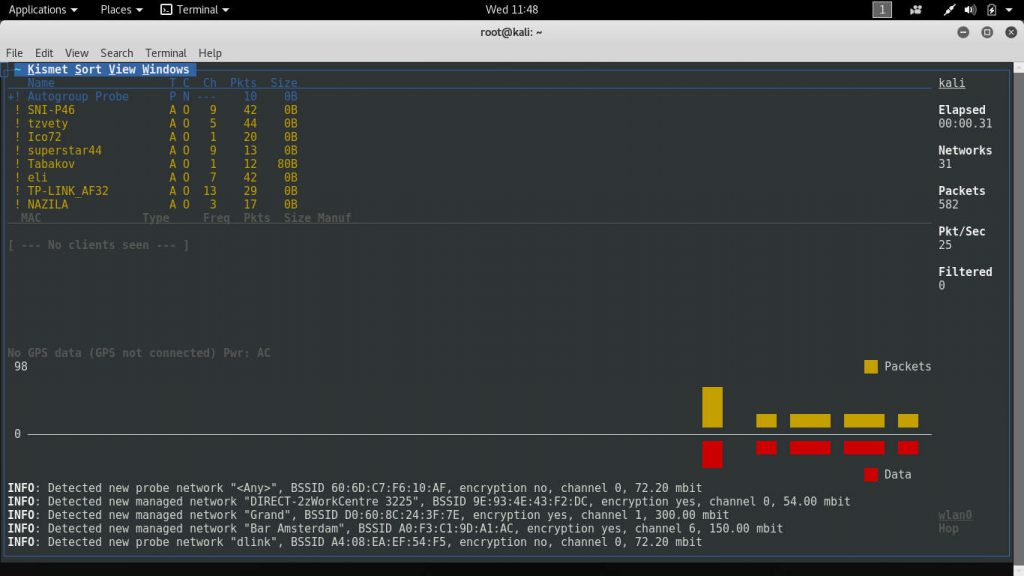

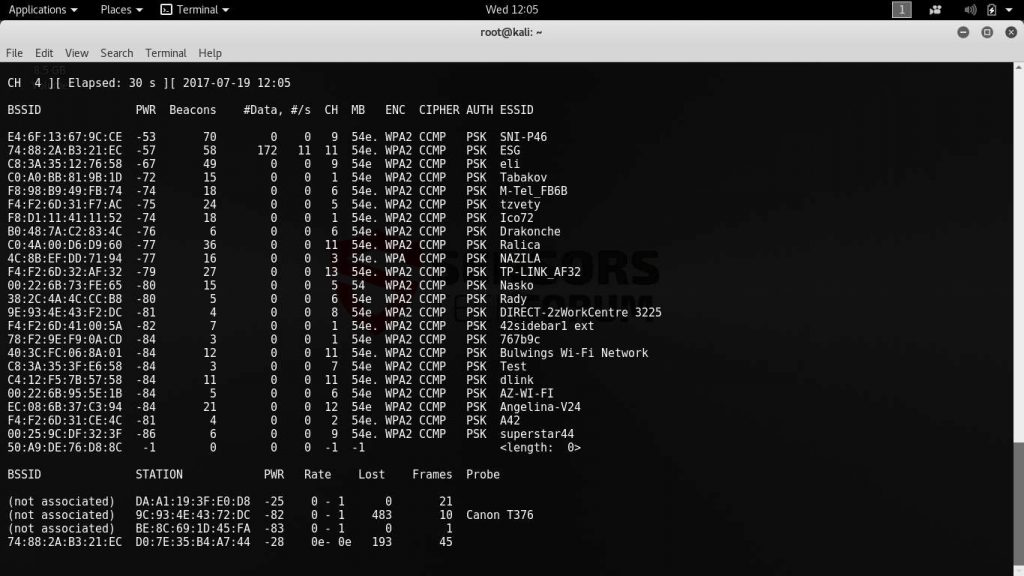

5. キスメット

これは、高度な機能を備えたコンソールベースのワイヤレスネットワーク検出器です. 他のアプローチとは対照的に、パッシブスキャンを使用して範囲内のネットワークを識別するために使用できます. これにより、隠されたネットワークが使用されておらず、通常のビーコンを送信していない場合でも、それらを検出できるという利点があります。.

その他の機能は次のとおりです:

- 送信されたTCPを分析することによるネットワークIPブロックの自動検出, UDP, ARPおよびDHCPパケット.

- アプリケーションで分析できるWireshark互換形式でトラフィックをログに記録できます.

- GPSデバイスが構成され、デバイスに接続されている場合、Kismetは検出されたネットワークを自動的にプロットし、地図上に範囲を推定できます.

- Kismetは、プラグインを使用して拡張し、追加のコマンドを有効にすることができます.

- 柔軟な条件下で実行できるクライアントサーバーモデルを使用して動作します.

- 複数のキャプチャソースがサポートされています.

コンピューター犯罪者は、ウォードライビングハッキング攻撃を実行するときにKismetを使用します. これは、ラップトップコンピューターまたはスマートフォンを使用してWi-Fiネットワークをスキャンおよびプロットするよく知られた方法です。. Kismetは、特定の場所で利用可能なネットワークを照会するための第1段階の偵察戦術として使用されます.

ユーティリティのユーザーは、基本および高度なフィルタリングを有効にして使用し、ターゲットネットワークに関する情報を取得できます。. 組み込みのエンジンアプリを使用して、特定の特性や異常なプローブについてオペレーターに警告することもできます, 洪水およびその他の兆候. 強力な侵入検知システムとして機能するその機能を利用して、異常なイベントに注意することができます. Wiresharkで収集および分析されたトラフィックデータと一緒に, ハッカーのオペレーターは、範囲内のWi-Fiネットワークの詳細な視点を得ることができます.

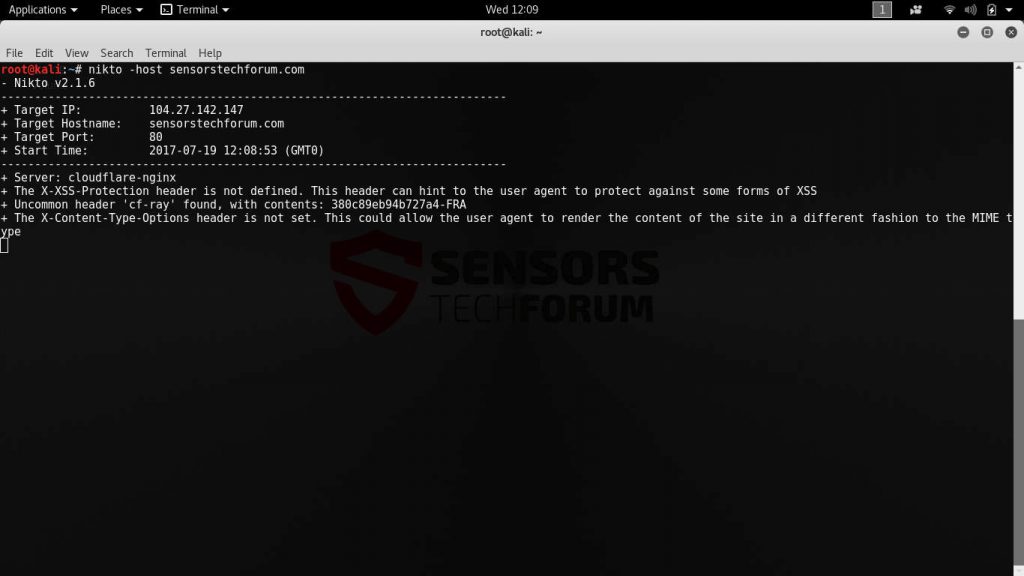

6. 日東

Niktoは、ターゲットマシンで広範なテストを実行できる強力なWebサーバースキャナーです。. アプリケーションは、一連の評価テストを開始することにより、目的のターゲットに対してセキュリティ監査を作成できます。. デフォルトの安全でないインストールを識別するように設計されています, ターゲットWebサーバーでの構成パラメーターと実行中のサービス. 侵入テスターやコンピューター犯罪者は、これを使用してターゲットシステムの潜在的な脆弱性を見つけることができます.

Niktoは、通常のラップトップやデスクトップからボードコンピューターやモバイルデバイスまで、Perl環境をサポートするすべてのプラットフォームで実行できます。. エンジンはプロキシをサポートします, SSL接続, ホスト認証方法, 攻撃エンコーディングおよびその他の機能. 論理的で使いやすいコマンドライン構文を使用しているため、インターフェイスは非常に使いやすいです。.

このユーティリティは、精度を高めるためにいくつかの異なる方法を使用して実行中のサービスを識別できるため、特定のWebアドレスの分析の最初のポイントとして使用できます。. 構成されている場合、Webスキャナーはドメインをマップし、サブドメインの推測を利用して、セットアップについてさらに洞察を得ることができます。. 完全なセキュリティ監査を容易にするために、Niktoはすべての結果をログに記録してMetasploitフレームワークに出力できます. Niktoは、ターゲットホストをハッキングする際の最上位の選択肢の1つです.

7. エアクラックスイート

Aircrackは、ワイヤレスネットワークをハッキングするためのツールスイートです。. これは、互いに組み合わせて使用されるいくつかのアプリケーションで構成されています.

これらは両方ともデータストリームの操作に使用できます, パケットを作成し、キャプチャされたネットワークトラフィックを分析する. このリストの他のツールと比較して、より多くの手動介入が必要であり、より多くの技術ユーザーおよびシステム管理者向けに設計されています. ただし、アプリケーションはあらゆる種類の攻撃をほぼ無制限に起動できるため、熟練したセキュリティエンジニアや犯罪者の手に渡る非常に強力なツールです。. 完全なAircrackスイートには、次のツールが含まれています:

- aircrack-ng –これは、いくつかの異なる方法を使用してWEPパスワードを解読できるメインアプリケーションです。. このようなアクションがより複雑なWPA2-PSKで保護されたネットワークに対して実行される場合、ソフトウェアは辞書攻撃やその他の方法を許可します.

- airdecap-ng このプログラムは、既知のキーを使用してWEP/WPA暗号化ファイルを復号化します.

- airmon-ng –このアプリを実行すると、別のカードがモニターモードになります.

- aireplay-ng –これは悪意のあるパケットを作成するために使用できるパケットインジェクターです. このようなソフトウェアは、発見された脆弱性を悪用するために使用できます.

- airodump-ng –ネットワークトラフィックデータを収集し、それをpcapまたはIVS標準ファイルにエクスポートできるパケットスニファ.

- airtun-ng –仮想トンネルインターフェイスの作成者.

- packetforge-ng –平文の代わりに暗号化されたデータを作成するaireplay-ngに似たパケットインジェクター.

- ivstools –記録されたパケットデータをマージおよび変換するために使用されるユーティリティ.

- 空軍基地-ng –このツールを使用すると、個々のホストを攻撃するための手法を調整できます。.

- airdecloak-ng –記録されたWEPクローキングを削除することにより、PCAPでキャプチャされたデータを変更します.

- airolib-ng – Aircrackスイートのこの部分は、ESSIDネットワーク名とパスワードを保存および管理するために使用されます. また、ペアワイズマスターキーを生成します.

- airserv-ng – Airservを使用すると、オペレーターは他のコンピューターから構成済みのワイヤレスカードにアクセスできます。.

- easside-ng –WEPセキュリティキーなしでアクセスポイント通信を可能にするAircrackユーティリティ.

- easside-ng –リモートホストで実行されたときにeasside-ngと通信するヘルパーアプリケーション.

- tkiptun-ng – WPA/TKIP暗号化攻撃ツール.

- wesside-ng –WEPセキュリティキーの回復を自動化するハッキングツール.

そのため、Aircrackスイートはすべての重要な侵入テストシナリオに使用できます: ネットワークデータの監視, 攻撃を実行し、セキュリティレベルを評価する, Wi-Fiアダプターのテストと、検出されたパスワードの解読. Nmapと同様に、アプリはスクリプトの使用に適したコマンドラインインターフェイスに依存しています. オペレーターは、論理コマンドチェーン内のいくつかのツールを利用するスクリプトを作成することにより、タスクを自動化できます。.

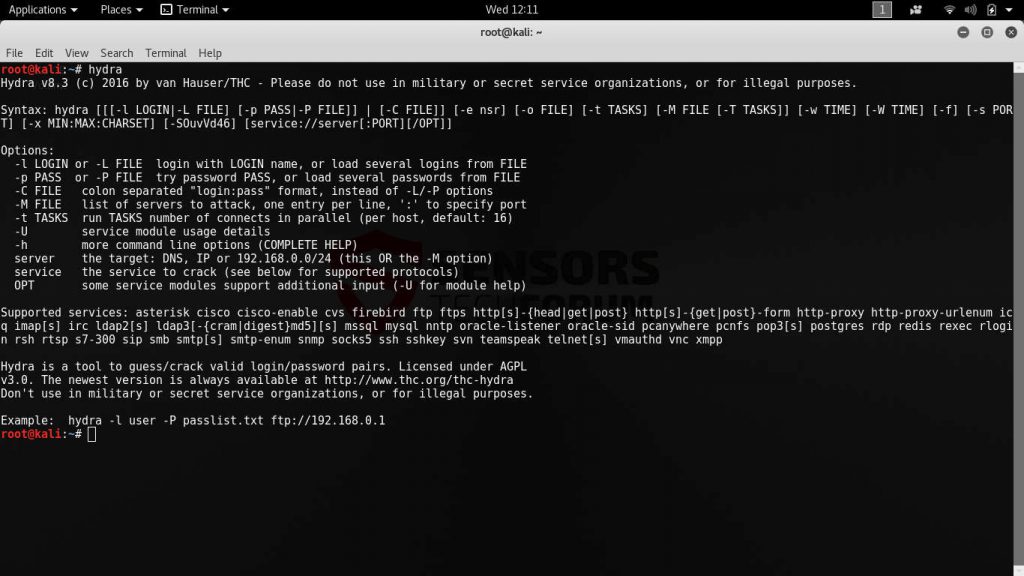

8. THC-ハイドラ

THC-Hydraは最適化されたネットワーククラッカーです. さまざまなサービスをサポートし、幅広い機能セットとサービスの互換性のおかげでTHC-Hydra (または単にハイドラ) これは、ネットワークデバイスのハッキングに関して最も広く使用されているユーティリティの1つです。.

Hydraは幅広いプロトコルで動作します, パスワードで保護されたサービスとアプリケーション. 最新バージョンは、以下のターゲットに対して機能することができます:

アスタリスク, AFP, Cisco AAA, Cisco認証, シスコ対応, CVS, ファイアバード, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-POST, HTTPプロキシ, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-POST, HTTPS-HEAD,

HTTPプロキシ, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracleリスナー, Oracle SID, オラクル, PC-どこでも, PCNFS, POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, RTSP, S7-300, SAP / R3, SIP, SMB, SMTP, SMTP列挙型, SNMP, SOCKS5, SSH (v1およびv2), Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNCとXMPP.

最も人気のあるWebプロトコル (HTTP, POP3, IMAPとSMTP) 認証に使用されるいくつかのログインメカニズムで完全にサポートされています–プレーンテキストのクレデンシャル, MD5ダイジェスト, ハッシュなど. アプリケーションは、シンプルなグラフィカルユーザーインターフェイスを使用します (GUI) これにより、経験の浅いユーザーでもハッキング攻撃を開始できます.

クラッキングの試みは、プライバシー上の理由から、いくつかのタイプのプロキシサーバーを介してルーティングされる可能性があります. また、他の同様のパスワードクラッカーと比較すると、THC-Hydraは、最も広範な機能リストと機能の1つを備えていることを示しています。. 企業環境でよく使用されるサービスであるOracleデータベースをサポートするため、侵入の試みを開始するための好ましい方法に成長しました。, ActiveDirectoryプロトコル, 電子メールおよびWebサービス, リモートデスクトップセッションなど.

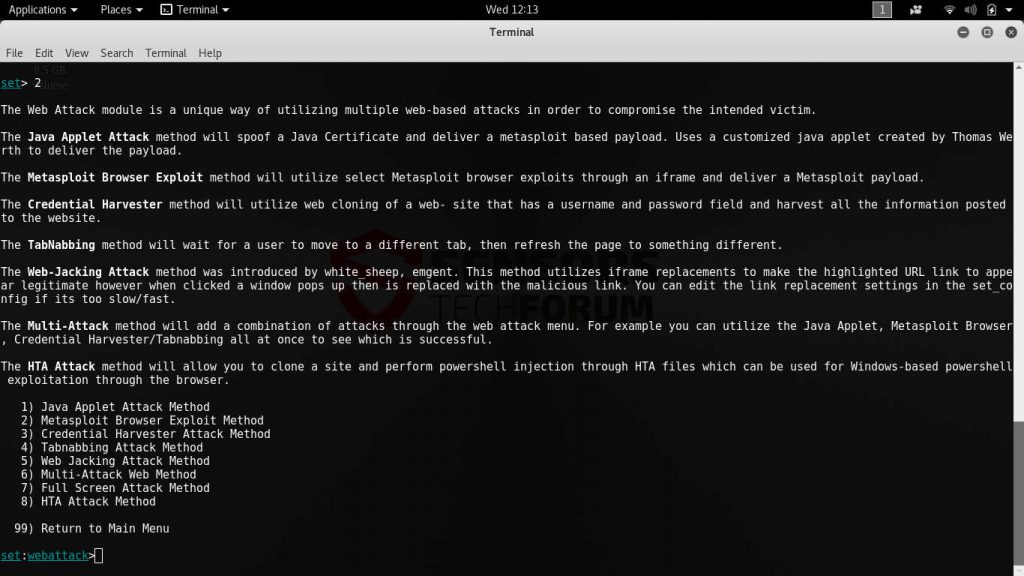

9. ソーシャルエンジニアツールキット

Social-Engineer Toolkitは、エクスプロイトやソーシャルエンジニアリング攻撃を開始するように設計された人気のあるオープンソースフレームワークです。. このユーティリティは、非常に使いやすいコマンドラインインターフェイスを提供し、カスタム攻撃ベクトルをサポートします. Metasploitと同様に、プログラマーが特定のシナリオに適応できるカスタムコードを作成できるモジュラーエンジンを備えています.

デフォルトでは、悪意のあるエンジンは次のタイプのネットワーク攻撃の調整を可能にします:

- スピアフィッシング攻撃 –潜在的な被害者に送信される最も人気のあるソーシャルエンジニアリング詐欺の1つを構成します. ターゲットは、正当な機関によって送信されたように見えるメッセージを受信します, 通常は電子メールで, ソーシャルネットワークまたはインスタントメッセージングサービス. 最も人気のある例には、PayPalを装うことが含まれます, Googleまたはその他の有名で広く使用されているインターネット企業. 被害者は、ログインページまたはサービスホームページとして表示されるサイトにリダイレクトされ、アカウントの資格情報の入力を求められます. その他のケースには、ファイルの添付ファイルまたはハイパーリンクとしてマルウェアを追加することが含まれます.

- Webサイト攻撃 – Social-Engineer Toolkitには、強力な攻撃を実行してターゲットへのハッカーの侵入を試みることができるエンジンが含まれています. このフレームワークにより、オペレーターは一度に複数の攻撃を開始して成功率を高めることができます.

- 感染性メディアジェネレータ –この機能により、犯罪者は、被害者のシステムに感染するために使用できる悪意のあるペイロードを作成できます。.

- マスメーラー攻撃 –この攻撃により、ハッカーオペレーターは、スパムメッセージやその他の同様のキャンペーンを設定および調整できます。.

- ペイロードとリスナーを作成する – Metasploitファームワークを使用して、被害者のマシンにインストールする必要のあるバイナリファイルを生成します. 配置されると、 “聞く” 機械に.

- Arduinoベースの攻撃ベクトル –これらのタイプの攻撃は、Arduinoベースのデバイスを追い越し、それらのコードを再プログラムする可能性があります. それらは通常、多くのIoTで使用されます (モノのインターネット) 製品, だけでなく、DIYの趣味のプロジェクト.

- SMSスプーフィング攻撃ベクトル –このオプションを使用すると、犯罪者は電話番号を偽装してSMSメッセージを送信できます。. このような攻撃は、クレデンシャルハーベスターなどの他の攻撃と組み合わせてソーシャルエンジニアリングキャンペーンを実行するプロセスで役立ちます. Social-Engineer Toolkitは、既製のテンプレートを利用して、大量のSMSメッセージ送信を一度に実行できます。.

- ワイヤレスアクセスポイントの攻撃ベクトル –デバイスをハッキングする最も一般的なメカニズムの1つは、悪意のあるワイヤレスアクセスポイントを生成し、DNSスプーフィング攻撃を使用して、デバイスを不正なネットワークに接続させることです。. これが行われると、別の攻撃を開始してそれらに感染させることができます. 接続が確立されるとすぐに、生成されたすべてのトラフィックがハッカーによってスパイされる可能性があります. このような攻撃は、個人情報の盗難やその他の関連する犯罪を行う場合に非常に役立ちます.

- QRCodeジェネレーター攻撃ベクトル – Social-Engineer Toolkitには、悪意のあるQRコードを生成できるエンジンが含まれています. ターゲットによってスキャンされると、ハッカーが提供したアドレスにリダイレクトされるか、構成に応じてエクスプロイトが起動されます。.

- Powershell攻撃ベクトル – PowerShellで記述された自動シェルスクリプトは、メニューオプションから指示された場合、感染したコンピューターで実行できます。.

- サードパーティモジュール – Social-Engineer Toolkitは、追加のスクリプトとプラグインを使用して拡張できます.

Social-Engineer Toolkitは、エクスプロイトと攻撃の最も広範なコレクションの1つを提供します. 感染チェーンを構成するための多くの組み込みオプションが含まれているという事実により、犯罪者はコンピュータネットワーク全体に対して高度なキャンペーンを開始できます。. Nmapやその他のセキュリティツールと組み合わせることで、ハッカーは脆弱なデバイスやネットワークに侵入する可能性が非常に高くなります。.

10. Torプロジェクト

Torネットワークは、セキュリティとプライバシーを保護したいコンピュータユーザーが使用する最も有名な国際的な匿名ネットワークです。. Torは、一連のルーターとノードを介してネットワークトラフィックをルーティングするため、インターネットサービスプロバイダーにとっては非常に困難です。, サービス所有者とシステム管理者が起点を特定する. これは主に検閲と戦うために使用されますが、すべてのハッカーツールキットの不可欠な部分に成長しました.

犯罪者は、ネットワークを介して活動と攻撃をルーティングし、ハッカーの地下市場を運営し、隠されたネットワークでチャットすることにより、真の起源を隠し、ネットワークの機能を頻繁に悪用します。. 操作の大部分は、実際にはTorブラウザからのみアクセスできるプライベートフォーラムやコミュニティで計画されています。. 犯罪者になりたい “潜む” または、コンピュータやネットワークをハッキングするためのチュートリアルや手順を検索して、地下サイトを閲覧します.

結論

この記事では、で最も広く使用されているハッキングツールのいくつかを紹介します。 2017. これらは、過去数か月で人気のある現在の攻撃傾向を反映しています. 犯罪者は、潜在的な標的に応じて攻撃キャンペーンを調整することに焦点を当てています. アプリケーションがコンピュータネットワークとシステムを事前に調査および偵察する方法を紹介しました, これにより、攻撃者は侵入が何を考慮しようとしているのかを知ることができるという明確な利点が得られます。.

一度に複数のキャンペーンを開始できる柔軟性, シーケンスまたは慎重に作成されたスクリプトにより、ツールは非常に便利になります. そして、それらは世界中の浸透テスターの標準ですが, それらの多くは、最高のハッキングツールとしての評判を得ています. 私たちの記事では、考えられるシナリオのほんの一部について明示的に言及しています.

ノート! を使用して、マルウェアの感染から身を守ることができます。 高品質のスパイウェア対策ソリューション.