研究者は、ZigbeeSnifferと呼ばれる小さなガジェットを使用してスマートフォンをハッキングする方法を実証しました, XiaomiMiのように. 攻撃は、いくつかのセンサーの同じポートを悪用することによって実行されました, デバイスの「SmartHome」センサーの一部です. このハックは、スマートフォンとIoTセクターにおけるもう1つの興味深い開発です。, そのようなハックを実証することによってそれを改善することに焦点を合わせた多くの研究者がいることを示唆している. このハッキングにより、ネットワークスニッフィングが発生しました。 ZigBee IoTデバイス専用のワイヤレス言語. ホワイトハットハッカーは、ファームウェアを変更した結果として、XiaomiMi電話が特定の家庭のIoTデバイスのネットワークスニファに変わる可能性があることをこれで示したいと思うかもしれません.

研究者は、ZigbeeSnifferと呼ばれる小さなガジェットを使用してスマートフォンをハッキングする方法を実証しました, XiaomiMiのように. 攻撃は、いくつかのセンサーの同じポートを悪用することによって実行されました, デバイスの「SmartHome」センサーの一部です. このハックは、スマートフォンとIoTセクターにおけるもう1つの興味深い開発です。, そのようなハックを実証することによってそれを改善することに焦点を合わせた多くの研究者がいることを示唆している. このハッキングにより、ネットワークスニッフィングが発生しました。 ZigBee IoTデバイス専用のワイヤレス言語. ホワイトハットハッカーは、ファームウェアを変更した結果として、XiaomiMi電話が特定の家庭のIoTデバイスのネットワークスニファに変わる可能性があることをこれで示したいと思うかもしれません.

ハックに必要なもの?

faire-ca-soi-meme.frの独立した研究者が全体を投稿しました 情報 彼は3つの安価なセンサーの使用に成功したと主張しています:

- 湿度および温度センサー.

- モーションセンサー.

- ドアを開けるためのセンサー.

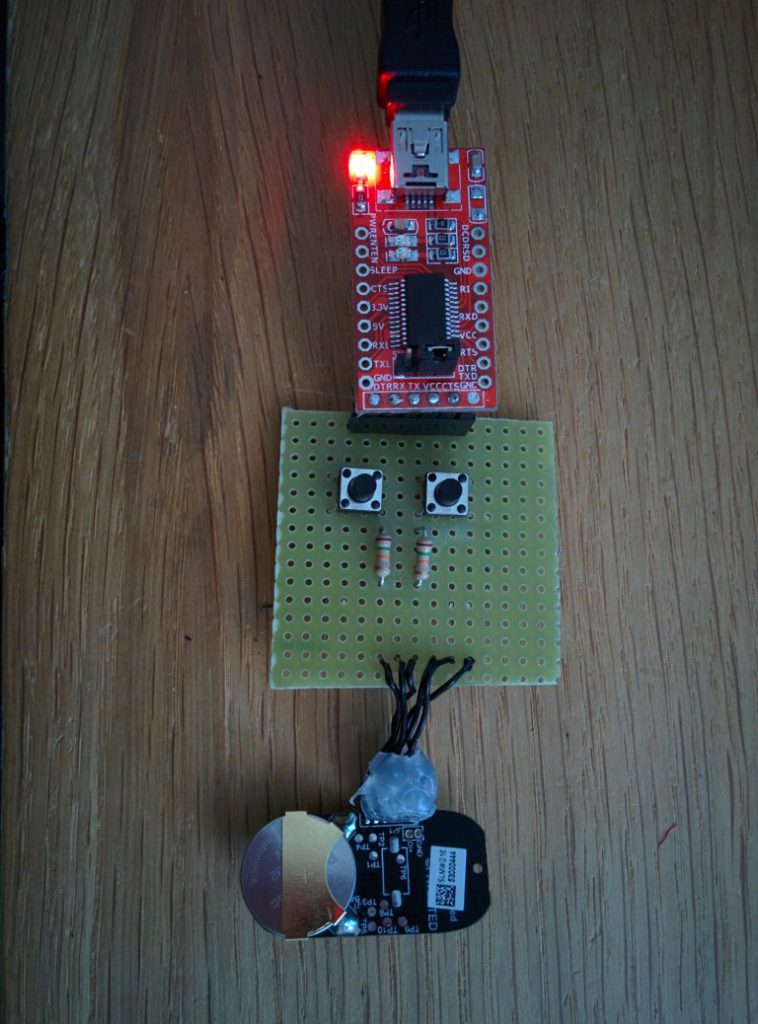

次に、ハッカーはXiaomiのコネクタを使用してXiaomiプログラミングカードをドア開口センサーに接続し、これらのデバイスは両方ともいわゆる USBからTTLFTDI コンバータ. 最終結果は下の画像のようになります:

ハッキングの説明

ハックが機能するために, プログラマーはソフトウェアを使用しました, NXPおよびSDK用のBeyondStudioと呼ばれる. これを介して, 温度と湿度のためにXiaomiセンサーをフラッシュすることが可能でした. 点滅させた後, ソフトウェアは文字通りZigbeeスニファーになることができます.

インストール中にいくつかの問題があるにもかかわらず, プログラマーは、センサーを変更して情報を盗聴することに成功したと報告しています. それで, スニッフィングされたトラフィックを分析し、ハッキングされたファームウェアをリンクする, センサーに取り付けられています, 研究者はそれと互換性のあるZigbeeスニファーソフトウェアを使用しました.

パケットを読み取るには, 研究者は、Wiresharkは完全に無料で、すべてを正常に読み取ることができると述べています, しかし、使用できるプロトコルアナライザソフトウェアもあります, Ubiqueプロトコルアナライザと呼ばれる.

その後、研究者は以下の活動を行いました:

- スニッフィングハードウェアを開始しました.

- SmartHomeソフトウェアゲートウェイをインストールしました.

- ドア開閉用センサーをペアリング.

- モーションディテクターハードウェアのペアリング.

最終的には, Zigbeeプロトコル経由, センサーは、デバイスからの情報を通信して盗聴し、さらにはそれを解読することができました.

さまざまなデータを抽出できます, コマンドのように, クエリおよびその他の情報. この情報に加えて, ハッカーはセンサー自体からデータを抽出することもできます, しかし、そこにあったデータは暗号化された形式でした. ハッカーは、適切なファームウェアとセンサーを使用すれば、他のデバイスを利用できると確信しています。, ラズベリーパイなど. 適切なソフトウェアを使用して、他のすべてのセンサーを開発および操作することも可能です。.

画像ソース: https://faire-ca-soi-meme.fr