Die Forscher haben gezeigt, wie ein kleines Gadget namens Zigbee Sniffer verwendet werden könnten Smartphones hacken, wie Xiaomi Mi. Der Angriff wurde durch Ausnutzen des gleichen Ports der verschiedenen Sensoren durchgeführt,, die ein Teil der „Smarthome“ Sensoren der Vorrichtung. Dieser Hack ist noch eine weitere interessante Entwicklung in Smartphone und das Internet der Dinge Sektor, was darauf hindeutet, dass es konzentriert viele Forscher sind sie auf die Verbesserung von solchen Hacks demonstrieren. Dieser Hack führte in dem Netzwerk des Schnüffel ZigBee drahtlose Sprache speziell für IoT Geräte verwendet. Der weiße Hut Hacker kann mit dieser zeigen wollen, dass Xiaomi Mi-Telefone in einem Netzwerk-Sniffer dieser IoT-Geräte eines bestimmten Heimat als Folge der Modifizierung ihrer Firmware gemacht werden könnte.

Die Forscher haben gezeigt, wie ein kleines Gadget namens Zigbee Sniffer verwendet werden könnten Smartphones hacken, wie Xiaomi Mi. Der Angriff wurde durch Ausnutzen des gleichen Ports der verschiedenen Sensoren durchgeführt,, die ein Teil der „Smarthome“ Sensoren der Vorrichtung. Dieser Hack ist noch eine weitere interessante Entwicklung in Smartphone und das Internet der Dinge Sektor, was darauf hindeutet, dass es konzentriert viele Forscher sind sie auf die Verbesserung von solchen Hacks demonstrieren. Dieser Hack führte in dem Netzwerk des Schnüffel ZigBee drahtlose Sprache speziell für IoT Geräte verwendet. Der weiße Hut Hacker kann mit dieser zeigen wollen, dass Xiaomi Mi-Telefone in einem Netzwerk-Sniffer dieser IoT-Geräte eines bestimmten Heimat als Folge der Modifizierung ihrer Firmware gemacht werden könnte.

Was für den Hack benötigt wird?

Ein unabhängiger Forscher am faire-ca-soi-meme.fr hat die ganze geschrieben Informationen in dem er behauptet, dass er drei billige Sensoren gelungen:

- A Feuchte- und Temperatursensor.

- Ein Bewegungssensor.

- Sensor für eine Türöffnung.

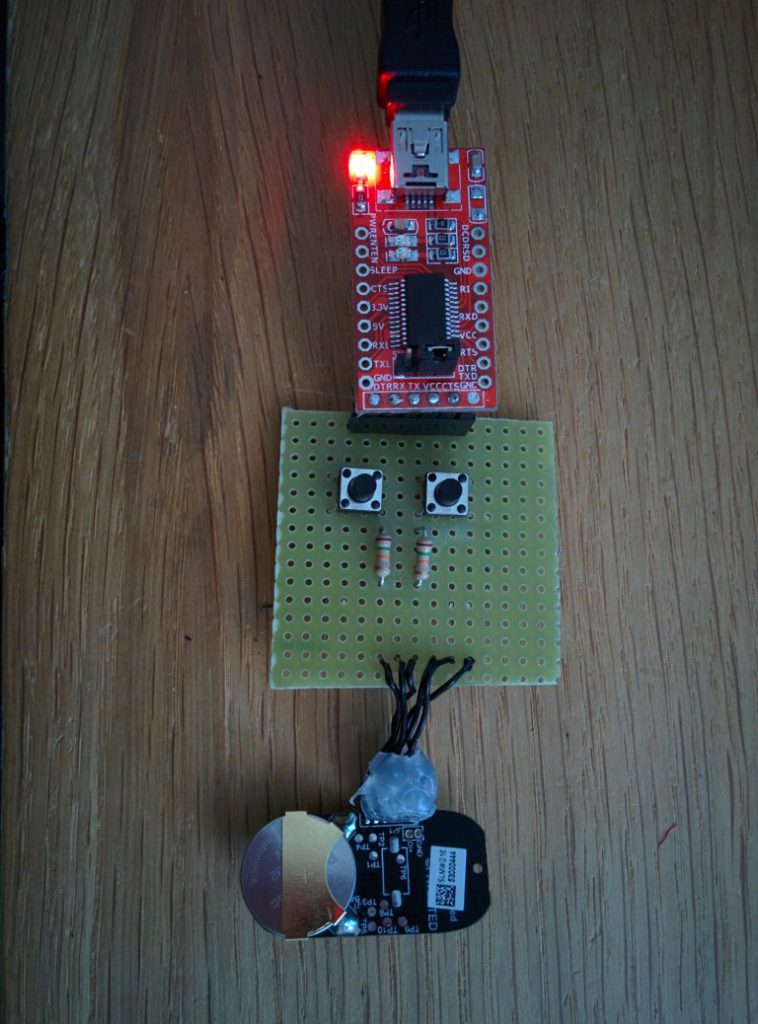

Der Hacker angeschlossen dann Xiaomi Programmierkarte mit dem Türöffnungssensor unter Verwendung von Verbindern Xiaomi und beide dieser Geräte an einem sogenannten verbunden waren USB zu TTL FTDI Konverter. Das Endergebnis sieht aus wie das Bild unten:

Das Hacking Erklärt

Für die Hack zu arbeiten, der Programmierer verwendet, um eine Software, BeyondStudio für NXP und SDK genannt. über diese, war es möglich, den Xiaomi Sensor für Temperatur und Luftfeuchtigkeit zu blinken. Nachdem es blinkt, die Software kann buchstäblich ein Zigbee Sniffer werden.

Trotz einiger Probleme bei der Installation, der Programmierer berichtet, dass er den Sensor ändern verwaltet Informationen Sniff. Dann, die schnupperte Verkehr und verknüpfen Sie die gehackten Firmware zu analysieren, im Sensor installiert, der Forscher Zigbee Sniffer-Software verwendet, die mit ihm kompatibel ist.

Zum Lesen der Pakete, der Forscher sagt, dass Wireshark ist völlig kostenlos und erfolgreich alles lesen, aber es gibt auch eine Protokoll-Analyzer-Software, die verwendet werden kann,, Ubique Protocol Analyzer genannt.

Dann führten die Forscher die folgenden Aktivitäten:

- Begann das Schnüffeln Hardware.

- Installiert, um den Smarthome Software-Gateway.

- Gekoppelte den Sensor für die Türöffnung.

- die Bewegungsmelder Hardware Gepaart.

Schließlich, über das ZigBee-Protokoll, Die Sensoren waren in der Lage, zu kommunizieren und von der Geräteinformation erschnüffeln und sogar sie entschlüsseln.

Es können verschiedene Daten extrahieren, wie Befehle, Anfragen und weitere Informationen. Neben diesen Informationen, der Hacker könnte auch Daten von den Sensoren selbst extrahieren, aber die Daten gibt es in einem verschlüsselten Format. Der Hacker ist überzeugt, dass mit der richtigen Firmware und Sensoren er Vorteil von anderen Geräten nehmen, wie die Himbeere Pi. Es kann auch mit der richtigen Software zu entwickeln und zu manipulieren, alle anderen Sensoren möglich sein,.

Images: https://faire-ca-soi-meme.fr