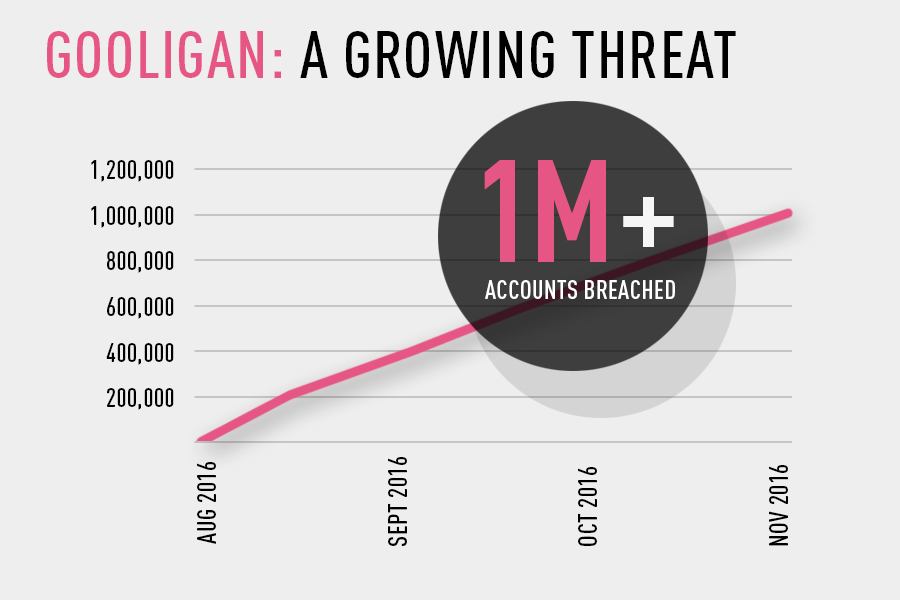

Een nieuwe zeer gevaarlijke kwaadaardige campagne is zojuist ontdekt door onderzoekers van Check Point. De aanvalscampagne heet Gooligan en is erin geslaagd de beveiliging van meer dan een miljoen Google-accounts te doorbreken. Onderzoekers zeggen dat dit enorme aantal elke dag blijft groeien, met 13,000 gehackte apparaten op een dagelijkse basis.

Verwant: Nieuwe Android-Malware Doelen 15 Duitse banken

De malware wortelt geïnfecteerde apparaten en steelt authenticatietokens. Deze tokens kunnen worden gebruikt om toegang te krijgen tot gegevens van Google Play, Gmail, Google Foto's, Google Docs, G Suite, Google Drive, etc. Dit is in feite dezelfde malware die vorig jaar werd ontdekt in de SnapPea-app. Het Check Point-team heeft al contact opgenomen met Google met hun bevindingen. De reus investeert momenteel Gooligan.

Adrian Ludwig van Google heeft al een verklaring uitgebracht, dat zeggen:

Verschillende Ghost Push-varianten gebruiken algemeen bekende kwetsbaarheden die niet zijn gepatcht op oudere apparaten om privileges te krijgen waarmee ze applicaties kunnen installeren zonder toestemming van de gebruiker. In de afgelopen weken, we hebben nauw samengewerkt met Check Point, een cyberbeveiligingsbedrijf, om gebruikers te onderzoeken en te beschermen tegen een van deze varianten. Bijgenaamd 'Gooligan', deze variant gebruikte Google-inloggegevens op oudere versies van Android om frauduleuze installaties van andere apps te genereren. Deze morgen, Check Point heeft die bevindingen gedetailleerd beschreven op hun blog.

Zoals zichtbaar, de malware in kwestie is inderdaad een Ghost Push-variant die momenteel oudere versies van Android teistert.

Wie wordt getroffen door Gooligan?

Volgens het onderzoek, de malware is gericht op apparaten met Android 4 (Jelly Bean, KitKat) en 5 (Lolly). Deze versies van het besturingssysteem vertegenwoordigen ten minste: 74% van de huidige apparaten op de markt. 40% van deze apparaten zijn te vinden in Azië en 12% – in Europa. Er werd ontdekt dat tal van nep-applicaties besmet waren met Gooligan. U vindt een lijst met apps die gebruikers mogelijk hebben geïnfecteerd met de malware hier.

Verwant: Zou U Neem een selfie voor Acecard Android Trojan?

Als je er een hebt gedownload, je bent mogelijk besmet. Onderzoekers moedigen gebruikers aan om hun lijst met applicaties in Instellingen-Apps te bekijken om er zeker van te zijn dat ze veilig zijn... of niet veilig. Bij besmetting, een antivirusproduct voor mobiel moet zo snel mogelijk worden gebruikt.

Bovendien, gebruikers kunnen ook controleren of hun Google-accounts zijn geschonden door toegang te krijgen tot een website gemaakt door het beveiligingsbedrijf voor de gelegenheid.

Als het account van een gebruiker is geschonden, Volg deze stappen:

1.Een schone installatie van een besturingssysteem op uw mobiele apparaat is vereist (een proces genaamd "knipperen"). Omdat dit een complex proces is, we raden aan om uw apparaat uit te schakelen en een gecertificeerde technicus te benaderen, of uw mobiele serviceprovider, om te verzoeken dat uw apparaat opnieuw wordt geflitst.

2.Wijzig uw Google-accountwachtwoorden onmiddellijk na dit proces.