De nieuwe iOS 10 besturingssysteem heeft bewezen iets minder veilig vanwege het feit dat sommige functies in ontbraken in vergelijking met de eerdere versie van IOS(9). Dit plus de beloning voor het hacken van een iPhone gemotiveerd talrijke onderzoeken bedrijven om de inspanning in het scheuren en het ontsluiten van op verschillende manieren het nieuwste besturingssysteem draait op mobiele apparaten van Apple zetten.

Onlangs, een verslag van Renato Marinho, directeur bij Morphus Labs beweert dat gewone misdadigers een gestolen iPhone 6S hebt vrijgespeeld in minder dan 2 uur tijd.

Een Apple iPhone 6S apparaat dat werd beschermd door de nieuwere 6 cijferige wachtwoord en de unieke en typische iPhones ID vingerafdruk is uitgegroeid tot het belangrijkste doelwit van dieven die het ergens stal rond oktober de 15e.

De criminelen die gehackt de iPhone heeft geen geld of iets van groot belang te stelen, maar ergens ze slaagden erin om de unieke Apple ID wachtwoord van de telefoon die op slot was opnieuw op te starten. De boeven waren zelfs in staat om social engineering technieken te gebruiken, doen alsof ze de gebruiker van de telefoon tijdens een telefoontje naar zijn persoonlijke bank.

De onderzoekers geloven dat de aanval was niet een van die gerichte diefstallen waarvoor de criminelen moeten voorbereiden voordat daadwerkelijk uitvoeren van deze, vooral omdat de dief nam de iPhone van het slachtoffer onder andere items en de laatste.

Bovendien, de dieven er niet in geslaagd om andere documenten of informatie van het slachtoffer te stelen, alleen contant geld en het apparaat zelf.

Het wachtwoord van zes cijfers was erg moeilijk om te raden, want het was volledig willekeurig zonder enige logische hints dat het zou kunnen weggeven als een geboortedatum, telefoonnummer, en andere informatie. Ondanks dit, het niet de criminelen te stoppen van het ontsluiten van de telefoon en het opnieuw instellen van een deel van het geloofsbrieven in ongeveer 2 uur na de diefstal zelf heeft plaatsgevonden.

Zodra de telefoon werd gestolen, het slachtoffer probeerde de "verloren mode" van de iPhone eist het te activeren moet worden verwijderd via iCloud. Twee en een half uur na de diefstal heeft plaatsgevonden, het wachtwoord van het slachtoffer uit zijn Google-account is al veranderd en kort na deze, Apple ID wachtwoord van de iPhone is gewijzigd.

Eindelijk, de iPhone was gelegen en op afstand gewist, maar het was al te laat, want de twee belangrijke accounts (Apple ID en Google) werden hernieuwd.

Hoe heeft de Dieven Unlock de iPhone

Het blijft een raadsel hoe ze waren in staat om het toestel te ontgrendelen zo snel, maar de onderzoekers van Morphus Labs zijn gekomen met een theorie over hoe het kan hebben gewerkt.

Uit het onderzoek dan wat er gebeurd, is het waarschijnlijk dat, aangezien deze iOS-versie geeft gedetailleerde informatie uit een vergrendelde iPhone vooral als het gaat om accountgegevens, de boeven kan zijn ontgrendeld met behulp van methoden die voor informatie-extractie via de meldingen van het apparaat toegestaan.

Gebaseerd op de uitsluitingsmethoden van wat onderzocht, de criminelen konden niet hebben gebruikt online diensten die de Apple ID te geven op basis van het unieke IMEI-nummer, omdat deze diensten waren time-duur.

Het meest waarschijnlijke scenario kan zijn geweest dat de criminelen gebruikt het telefoonnummer van het slachtoffer, die niet moeilijk is om uit te vinden. Als het telefoonnummer bekend is en samen met het bijbehorende namen, de boeven zou dit hebben gebruikt om de Google-account te kraken.

Om deze theorie te testen, onderzoekers hebben de SIM-kaart in verband met het apparaat en ingebracht in een andere telefoon verwijderd om de gevoelige informatie te onthullen. De onderzoekers probeerden vervolgens om online te zoeken naar het telefoonnummer, voornamelijk googlen of op zoek op Facebook voor verenigingen met een profiel. Ze hadden in eerste instantie niet lukt, maar later zijn ze pro-actief geworden. De nette onderzoekers erin geslaagd om apps zoals WattsApp die niet veel nodig hebben om te draaien installeren, en zij ontvingen cruciale informatie, zoals foto van het slachtoffer en de status op deze manier. Dan, ze kregen nog meer creatieve en slaagde erin om het profiel met succes toe te voegen aan een WattsApp chatgroep en pak de naam gekoppeld aan de Google-profiel zelf.

Dan, de onderzoekers door opnieuw de SIM kaart in de vergrendelde iPhone, maar deze keer hebben ze een bericht naar de iPhone van een derde partij WattsApp gebruiker gestuurd. Deze kwetsbaarheid konden ze de WattsApp boodschap van de vergrendelde iPhone beantwoorden. Toen ze beantwoordde de boodschap van de vergrendelde telefoon, het antwoord bericht dook met het unieke nummer, de naam en de achternaam op dezelfde manier waarop ze aangebracht in de Google profiel van het slachtoffer. Hierdoor kon de boeven inbreken in de Google-account door simpelweg te klikken op "Wachtwoord vergeten", voer willekeurige tekst op de "Last wachtwoord dat u onthouden" scherm en vervolgens invoeren van de naam, de achternaam, alsmede het telefoonnummer dat is gekoppeld aan het Google-account.

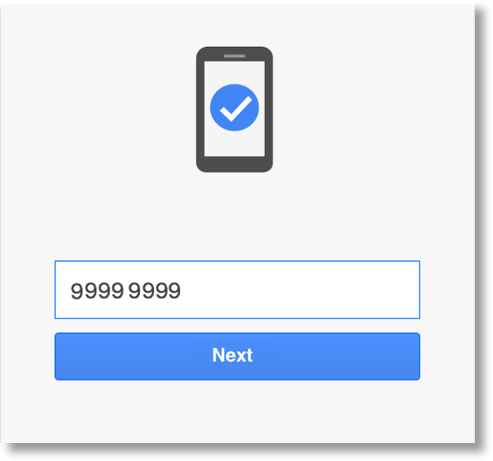

Nadat het telefoonnummer is ingevoerd, Google stuurt meteen een unieke code, zoals sommigen van u wellicht weet, die indien ingevoerd op Google's pagina voor wachtwoordherstel, kunt u een nieuw wachtwoord in te voeren, zoals de onderzoekers in staat waren om te doen:

Dezelfde tactiek werd gebruikt als het gaat om de Apple ID-account. De onderzoekers ging om een nieuw wachtwoord scherm en slaagde erin om het wachtwoord te wijzigen, dit keer met behulp van de Google-account gehackt naar Apple ID het wachtwoord van het slachtoffer te veranderen.

Op basis van deze cruciale Google en Apple ID-informatie, de telefoon wordt in handen van de criminele. Het opnieuw starten van de telefoon via iCloud helpt alleen de crimineel door het schoonmaken met de gegevens en waardoor de boef op de Apple ID in te voeren, ontgrendelen en daarmee het volledig weggevaagd iPhone te gebruiken als het was altijd theirs. Eenvoudig, maar genius.

Welke conclusies kunnen worden getrokken

Het is niet duidelijk of de criminelen deze of andere methoden die werden gebruikt approximate, maar eerst het wachtwoord van de Google-account dan de AppleID werden veranderd, waardoor de criminelen om eventueel te resetten en ontgrendelen van het apparaat met behulp van de informatie van het slachtoffer (naam en telefoonnummer).

Er zijn een aantal belangrijke punten die volgens Marinho kunnen worden getrokken. Een daarvan is de meldingen op de telefoon. Terwijl die meldingen zijn erg handig als u wenst te antwoorden iemand in een snelle manier, het geeft iedereen de mogelijkheid om SMS-berichten te lezen evenals WattsApp "pm's". Deze kennisgeving instellingen moeten worden uitgeschakeld op de plek geheel of gedeeltelijk.

Ook, gebruikers die gevoelig zijn veiligheid moet zich realiseren dat de SIM-kaart van de telefoon is het primaire veiligheid zwakte. Terwijl er wordt encryptie gebruikt op iPhone-apparaten, Er is bijna in ieder geval niet met een wachtwoord beveiligd SIM-kaarten, en de meeste van hun PIN-codes zijn de standaard instellingen.

Two-factor authenticatie is een goede veiligheidsmaatregel om uw mobiele apparaat te beveiligen, en het is sterk aangeraden te gebruiken omdat het niet alleen vertrouwen op het telefoonnummer om een wachtwoord te wijzigen, maar geeft ook de mogelijkheid om te kiezen uit meerdere werkwijzen voor het aanmelden.

Aangezien er kunnen negatieve gevolgen voor iedereen, onderzoekers voelen zich zorgen over de toekomstige veiligheid van de SIM-kaarten en dat niet elke gebruiker is opgeleid goed genoeg om de apparatuur goed te beschermen. Naar onze mening moeten inspanningen worden gedaan om de veiligheid van de telefoons zelf te verhogen als het gaat om kaarten en toepassingen, alsmede meldingen sim, maar gebruikers moeten ook worden opgeleid elementaire veiligheid gewoonten.