Android is nog maar eens het doelwit van malware, dit keer door een bijgewerkte versie van een eerder bekende Trojan. De Marcher Android Trojan is onlangs vernieuwd en nu kan het nep login schermen tonen. De Trojan doet dit om de inloggegevens van het slachtoffer voor verschillende populaire Android-apps te stelen.

Wandelen Android Trojan: Chronologie van aanvallen

Gelanceerd in 2013, deze Android Trojan is heel actief op Google Play. Het primaire doel is altijd oogsten gebruikersgegevens en credit card gegevens geweest. Volgens een rapport door Zscaler, 2013 aanvallen van Marcher gingen zo:

De malware wacht tot de slachtoffers de Google Play Store openen en geeft vervolgens een nep-html-overlay-pagina weer waarin om creditcardgegevens wordt gevraagd. De neppagina verdwijnt pas als de gebruiker de betalingsinformatie heeft verstrekt.

Dan, in 2014, de malware werd al geleverd met nieuwere varianten die specifiek gericht waren op organisaties in Duitsland:

na infectie, Marcher inspecteerde het apparaat van het slachtoffer en stuurde een lijst met alle geïnstalleerde apps naar zijn command and control (C&C) server.

In het geval van een Duitse financiële app, de malware zou een neppagina tonen die gebruikersgegevens voor de betreffende instelling eiste.

Weet niet dat de inlogpagina nep is, het slachtoffer zou zijn inloggegevens verstrekken waar ze vervolgens naar de C van de malware zouden worden gestuurd&C.

Marcher heeft zich ook gericht op financiële organisaties in andere landen - Australië, Frankrijk, Turkije en de VS.. tenslotte, de malware voegde het VK toe aan de lijst met slachtoffers.

Wandelen Android Trojan 2016 Update. Wat is er nieuw?

De laatste update van de Trojan heeft alles te maken met het nog gevaarlijker en sluipender maken. Deze keer, de malware-operators hebben hun focus verlegd naar populaire Android-apps in plaats van naar bank-apps.

De lijst met gerichte apps moet elke Android-gebruiker bewuster maken van de beveiliging van zijn apparaat:

- Playstore (com.android.vending)

- Viber-app (com.viber.voip)

- Whatsapp (com.whatsapp)

- Skype (com.skype.raider)

- Facebook messenger (com.facebook.orca)

- Facebook (com.facebook.katana)

- Instagram (com.instagram.android)

- Chrome (com.android.chrome)

- Tjilpen (com.twitter.android)

- Gmail (com.google.android.gm)

- UC browser (com.UCMobile.intl)

- Lijn (jp.naver.line.android)

Met andere woorden, de laatste 2016 variant van de Trojan is uitsluitend na inloggegevens van de hierboven genoemde apps. Om ze met succes te verzamelen, Marcher zou een nep-inlogscherm tonen wanneer de gebruiker een van de vermelde apps gebruikt.

Een andere wijziging in de nieuwere varianten van Marcher is de implementatie van simple verduistering door de malwareauteur via base64-codering en tekenreeksvervangingsfuncties. In oudere voorbeelden, onderzoekers zeggen dat code-obfuscatie niet aanwezig was.

Niet verrassend, de verzamelde gegevens worden naar een online commando gestuurd & controle server die toebehoort aan cybercriminelen. Een andere update in Marcher betreft de manier waarop de gegevens worden verzonden. Voorheen gebeurde dit in duidelijke tekst via HTTP, en nu heeft de malware een SSL-beveiligd kanaal.

Marcher-infecties geïnitieerd door valse Android-beveiligingsupdates

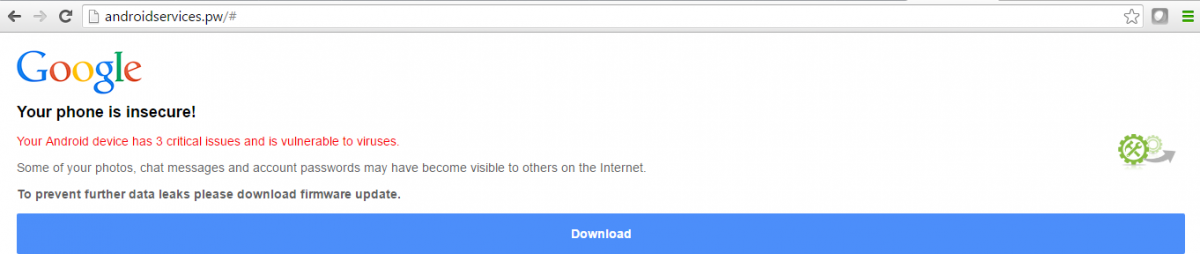

In zijn laatste campagne, de malware wordt verspreid via nep-Android-firmware-update.

De onderzoekers waren in staat om de gedaalde lading te onthullen als “Firmware_Update.apk“:

Een HTML-pagina die deze malware bedient, maakt het slachtoffer bang door te laten zien dat het apparaat kwetsbaar is voor virussen en om diefstal van persoonlijke gegevens te voorkomen, hen gevraagd om de nepupdate te installeren, onderzoekers zeggen.

Hoe u beschermd kunt blijven tegen Marcher Trojan, Android Malware

Alle updates die de afgelopen maand zijn geregistreerd, geven aan dat Marcher een voortdurend evoluerend stuk malware is. Het is misschien wel de meest voorkomende bedreiging voor Android-apparaten.

Omdat Play Store vaak wordt gebruikt bij aanvallen, gebruikers moeten voorzichtig zijn met apps die afkomstig zijn uit zowel de Play Store als app-winkels van derden. Niettemin, de kans om malware van een officiële winkel te krijgen is veel kleiner dan om malware van niet-gespecificeerde plaatsen te krijgen.

Ook, Volg deze eenvoudige stappen voor een betere Android-beveiliging:

- Onderzoek uw toepassingen voordat ze te installeren;

- Lees aandachtig de privacy policy, servicevoorwaarden en lijst met machtigingen in Google Play Store;

- Controleer of de machtigingen de app vraagt onder functionaliteiten van de app;

Ik maakte me altijd zorgen over Trojan wanneer ik een app van Google Play probeer te downloaden, dit zou naar mijn mening onder controle moeten zijn.

Ik ben zwaar gehackt! Ik ging door 4 telefoons en hij nam ze allemaal over. Ik wist niets van hacken, maar in deze nachtmerrie heb ik veel geleerd. Ik had een nep Google-account, pkaystore, fb, Tim Tok, al mijn sociale media-apps waren nep. Mijn telefoontjes werden doorgestuurd, evenals mijn e-mails. Ik heb mijn telefoons gereset met een harde start, maar wanneer ik mijn telefoon installeer na de reset, word ik nog steeds doorgestuurd naar de nep-Google-aanmelding., etc… Ik weet niet hoe ik van deze hacker af moet komen.

Hallo Denise,

Heeft u geprobeerd contact op te nemen met de autoriteiten??