Malware aanvallen zijn over de opkomst en als CRO van F-Secure Mikko Hypponen zei op Ted gesprekken - "Het is niet langer een oorlog tegen onze computers, het is nu een oorlog tegen ons leven. "Om ons beter te beschermen tegen deze dreiging moeten we begrijpen waarom sommige antivirussoftware geen malware te detecteren en waarom sommige bedreigingen succesvol zijn als het gaat om infectie? We hebben besloten om te kijken naar de bottleneck als het gaat om het infecteren van een systeem - verduistering software.

Hoe werkt Obfuscation Work?

Obfuscators zijn gebruikt voor een tijdje. Hun belangrijkste doel is om de binaire code van de programma's te verbergen, zodat u in staat zijn om de concurrentie te voorkomen van het stelen het en kopiëren. Wanneer u gebruik maken van verduistering in malware, het principe tamelijk gelijk. Echter, zij verbergen de inhoud van de schadelijke bestanden, zodat ze anti-malware software kan ontwijken.

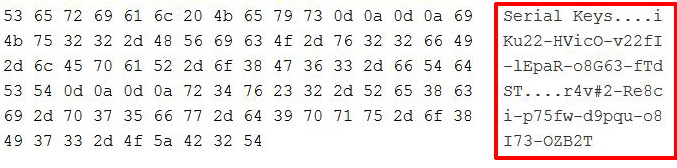

Hier is hoe de hexadecimale code van een uitvoerbaar bestand eruit ziet voordat het is verduisterd:

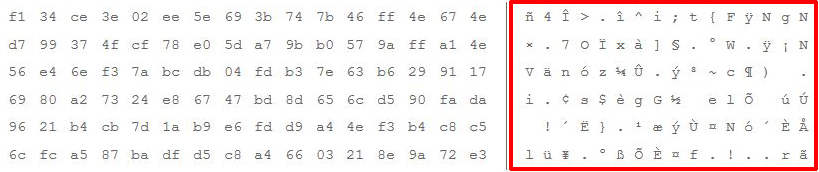

Het is duidelijk dat je zelfs de inhoud van het bestand kan lezen, niet op andere informatie te vermelden, zoals wie het heeft gemaakt, en hoe is het gemaakt. Echter, wanneer u van toepassing zijn de DES sterke encryptie algoritme om diezelfde bestand, Hier is wat er gebeurt:

Zoals zichtbaar van bovenaf, is het niet mogelijk om de inhoud en anti-malware software te lezen is ook niet in staat om het bestand met real-time bescherming te erkennen. Echter, de meeste malware-bedreigingen hebben een payload die ook daalt andere gegevens en wijzigt, en dit is waar het ingewikkeld wordt voor de malware naar de anti-malware software te omzeilen. Meest geavanceerde bedreigingen niet alleen uit te voeren verduistering keer, maar ze doen het meerdere malen om het bestand te maken hebben verschillende niveaus van bescherming.

Ook, als het gaat om het verbergen bestand, één van de meest wijdverspreide verwarring methodes wordt XOR. Het voert in principe dezelfde werking als we met DES hierboven aangetoond, ECHTER tegenstelling VAN, de code is gemakkelijker te ontcijferen. Een methode om dit te doen is een programma dat door verschillende combinaties gaat via een gebruik brute force type aanval de XOR gecodeerde bestand ontcijferen.

obfuscators Samenvatting

Er zijn veel verschillende obfuscators, en ze worden vaak aangeduid door hackers als Crypters of Packers. Ze dragen aanzienlijk bij tot de succesvolle infectie van een bepaalde PC. Want als een gegeven verduistering software wordt onopgemerkt, We raden gebruikers aan volg dan de aanbevolen tips bescherming malware in de toekomst te voorkomen.