| Naam | Nat |

| Type | RAT (Remote Access Trojan), APT (Advanced persistent threat) |

| Korte Omschrijving | De rat heeft unieke eigenschappen en kan bypass AV motoren detectie. |

| Symptomen | Gevoelige gegevens diefstal, exploitatie van de OS kwetsbaarheden. |

| Distributie Methode | Nog niet ontdekt. |

| Detectie-instrument | Download Malware Removal Tool, Om te zien of uw systeem is getroffen door een Trojaans paard. |

Een nieuwe unieke RAT (Remote Access Trojan) en APT (Advanced persistent threat) is net aan enSilo ontdekt door onderzoekers. De kwaadaardige bedreiging, nagesynchroniseerde Natte, heeft functies die niet zijn waargenomen voor, en kan gaan volledig onopgemerkt door de 65 anti-virus programma's gehost op VirusTotal.

Als tech-savvy lezers waarschijnlijk weet, enSilo is een cyber-security bedrijf dat een real-time biedt, exfiltratie preventie platform tegen bedreigingen acteurs targeting netwerken. enSilo dienst blokkeert kwaadaardige uitgaande communicatie, en werknemers de mogelijkheid biedt om te blijven werken, zelfs na hun machines in het gedrang. Interessant genoeg, het bedrijf zag de RAT in één van de corporate netwerk van hun klanten. Als hun onderzoek blijkt, De rat is het meest waarschijnlijk ontworpen om geheime operaties uit te voeren binnen bedrijfsnetwerken en vermijd detecties.

Meer informatie over ratten en Trojaanse paarden

Moker RAT Technische specificaties

Onderzoekers van enSilo uitgeroepen tot de RAT Moker na de beschrijving in het uitvoerbare bestand. De aanval methode die kwaadaardige stuk is nog onduidelijk. Wat is er tot nu toe bekend is, is dat de RAT is geïnstalleerd in twee fasen. De twee-traps installatie wordt gebruikt door de aanvallers om ervoor te zorgen dat RAT onopgemerkt blijft.

Eerste, een ‘dropper’ component is beplant. De tool laat de malware in een verfijnde manier en omzeilt collectieve veiligheidsmaatregelen.

Dan, de druppelaar opbrengst aan het installeren van de tweede component van de aanval - de ‘payload’. Het wordt gedownload van het internet of een andere lokale bron. Typisch, de payload bevat de kwaadaardige code die het netwerk in gevaar brengt.

Naast het brengen van de twee trappen in actie, de Moker malware is ontworpen om het ontwerp kwetsbaarheden in het Windows-besturingssysteem te benutten:

- Moker kunt tikken in de processen van de OS.

- Moker kan gaan rond de functie UAC.

- Moker kan zichzelf geven bevoegdheden op systeemniveau.

Nadat de twee fasen infiltratie en payload, en te profiteren van fouten van de OS, Moker contact op met de Command & Control Server. Volgens onderzoekers van enSilo, de server wordt teruggevoerd naar Montenegro. Echter, locatie van de server is niet noodzakelijk van toepassing op de nationaliteit van de aanvallers.

Wat is intrigerend over Moker is het feit dat het kan worden gecontroleerd door de auteur, zelfs wanneer de toegang tot internet is beperkt. Zelfs wanneer bedrijfsnetwerken niet buiten communicatie toestaan, Moker zal doorgaan met de aanval door het lokale bedieningssysteem. Het laat hackers om toezicht te houden en hun gereedschap te bedienen vanaf het lokale netwerk. Het is ook mogelijk dat het hacken teamleden heeft geïnfiltreerd in het bedrijf dat is gericht.

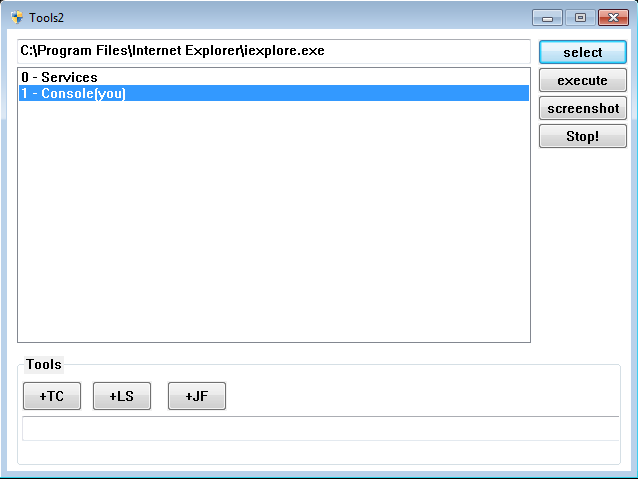

Image Source: blog.enSilo.com

Waarom is Moker is aangemaakt?

Typisch, RAT's zijn ontworpen met het doel om een systeem te infiltreren en stelen waardevolle informatie. In die zin, elke vorm van zakelijke gegevens kunnen worden bedreigd door Moker. Afgezien van diefstal van gegevens, Moker kan worden gebruikt om een of meer van de volgende te doen:

- Maak een nieuwe gebruikersaccount en opereren vanuit het zonder wordt verstoord.

- Wijzig de beveiligingsinstellingen.

- gegevens en bestanden wijzigen.

- Gebruik een keylogger, nemen screenshots.

- Gegevensoverdracht naar de C&C server.

- Bedriegen reverse engineering door AV software.

Zoals door SoftPedia, bedrijfsnetwerken moeten alert blijven, sinds Moker kan vermijden gemeenschappelijk veiligheids- debugging tools, virtuele machines, sandbox-omgevingen, en AV-programma's.

Hoe blijf ik Beschermd tegen ratten en malware?

Zowel de werknemers van het bedrijf en regelmatige gebruikers dienen zich te informeren over de gevaren van kwaadaardige online bedreigingen. Hoewel nieuwste malware stukken heel geraffineerd kan zijn en kan AV detectie te omzeilen, security experts adviseren nog steeds op het ondersteunen van een anti-malware programma. Gebruikers en medewerkers kan ook verwijzen naar de volgende tips om hun veiligheid te verbeteren:

- Zorg ervoor dat u extra bescherming firewall. Het downloaden van een tweede firewall (zoals ZoneAlarm, bijvoorbeeld) is een uitstekende oplossing voor eventuele inbraken.

- Zorg ervoor dat uw programma's hebben minder administratieve macht over wat zij lezen en schrijven op de computer. Laat ze vraagt u admin toegang voordat.

- Gebruik sterkere wachtwoorden. Sterkere wachtwoorden (bij voorkeur degenen die geen woorden zijn) zijn moeilijker te kraken door verscheidene werkwijzen, inclusief brute dwingen, omdat het bevat pas lijsten met relevante woorden.

- Schakel AutoPlay. Dit beschermt uw computer tegen kwaadaardige uitvoerbare bestanden op USB-sticks of andere externe geheugen vervoerders die onmiddellijk worden ingebracht in deze.

- Uitschakelen File Sharing - het wordt aanbevolen als u het delen van bestanden tussen uw computer te beveiligen met een wachtwoord aan de dreiging alleen om jezelf te beperken als besmet.

- Schakel op afstand diensten - dit kan verwoestende voor zakelijke netwerken, omdat het een veel schade kunnen veroorzaken op grote schaal.

- Als u een dienst of een proces dat externe en niet Windows kritisch en wordt uitgebuit door hackers (Zoals Flash Player) uitschakelen totdat er een update die lost de exploit.

- Zorg ervoor dat altijd de kritische beveiligingspatches update voor uw software en OS.

- Configureer uw mailserver te blokkeren en verwijderen van verdacht bestand attachment met e-mails.

- Als u een besmette computer in uw netwerk, zorg ervoor om meteen door het uit te schakelen en het loskoppelen van het met de hand uit het netwerk te isoleren.

- Zorg ervoor dat alle gebruikers te informeren over het netwerk nooit verdachte bijlagen openen, laat ze voorbeelden.

- Gebruik een-virus scannen toestel in uw browser, dat alle gedownloade bestanden te scannen op uw computer.

- Schakel alle niet-benodigde draadloze diensten, zoals Infraroodpoorten of Bluetooth - hackers houden om ze te gebruiken om apparaten te exploiteren. In het geval van Bluetooth gebruik je, Zorg ervoor dat u controleren alle ongeautoriseerde apparaten die u vraagt om te koppelen met hen en verval en onderzoeken verdachte degenen.

- Gebruik een-virus scannen toestel in uw browser, dat alle gedownloade bestanden te scannen op uw computer.

- Gebruik een krachtige anti-malware oplossing om jezelf te beschermen tegen toekomstige bedreigingen automatisch.

Spy Hunter scanner zal alleen de bedreiging op te sporen. Als u wilt dat de bedreiging voor automatisch verwijderd, je nodig hebt om de volledige versie van de anti-malware gereedschap kopen.Ontdek meer over SpyHunter Anti-Malware Tool / Hoe te verwijderen SpyHunter