De maker achter de ransomware virus Petya die verbonden is met de recente ransomware uitbraak die is nog niet afgerond, heeft de master decryptie sleutel losgelaten. Dubbed Janus, de maker van Petya was niet betrokken bij de uitbraak aanvallen en werd later vastgesteld dat zijn virus werd door piraterij verkregen uit een andere entiteit en vervolgens opnieuw gewijzigd in wat velen noemen de NotPetya virus. Het werd later opgericht door security experts dat de nieuwe gemodificeerde variant van Petya die vorige maand getroffen werd vooral gemaakt om een cyber-wapen, dan ransomware, omdat het virus de bestanden niet kan decoderen, zelfs als u betaalt het losgeld. Dit brengt ons bij de oorspronkelijke auteur Janus die niets te maken met de dreiging had en wilde helpen om de slachtoffers van de ransomware.

De maker achter de ransomware virus Petya die verbonden is met de recente ransomware uitbraak die is nog niet afgerond, heeft de master decryptie sleutel losgelaten. Dubbed Janus, de maker van Petya was niet betrokken bij de uitbraak aanvallen en werd later vastgesteld dat zijn virus werd door piraterij verkregen uit een andere entiteit en vervolgens opnieuw gewijzigd in wat velen noemen de NotPetya virus. Het werd later opgericht door security experts dat de nieuwe gemodificeerde variant van Petya die vorige maand getroffen werd vooral gemaakt om een cyber-wapen, dan ransomware, omdat het virus de bestanden niet kan decoderen, zelfs als u betaalt het losgeld. Dit brengt ons bij de oorspronkelijke auteur Janus die niets te maken met de dreiging had en wilde helpen om de slachtoffers van de ransomware.

De Master Key werkt voor alle versies

Janus heeft officieel vrijgegeven van de hoofdsleutel van het virus, die werd gemeld om te werken voor alle versies van Petya ransomware, waaronder de GoldenEye infectie.

De auteur (@JanusSecretary) heeft naar verluidt gelekt de decryptie sleutels in zijn tweet die leiden tot het downloaden van een bestand, genaamd natalya.aes-256-CBC.

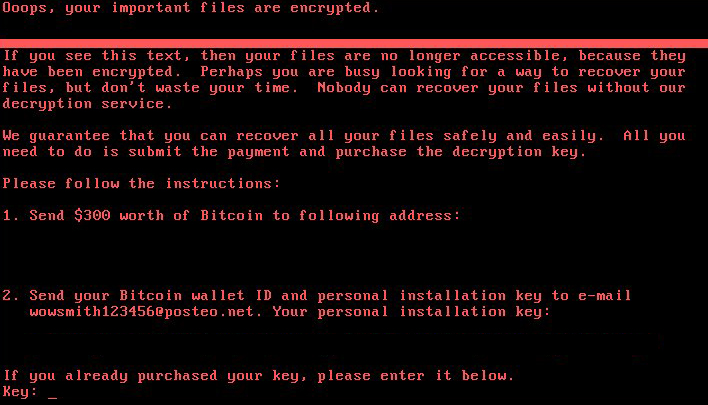

Het bestand, echter is beveiligd met een wachtwoord, bt het gemakkelijk kan worden gedecodeerd door security experts. Na ontsleuteling proces van het bestand met de sleutel die in AES-256 cipher encryptie modus basisrentetarieven van de ECB dat is secp192k1 private één wordt getoond. Het is naar verluidt de volgende zijn:

38dd46801ce61883433048d6d8c6ab8be18654a2695b4723

In een terugblik voor alle Petya versies tot nu toe, de Rode Petya dat was de eerste virus is gekraakt en harde schijven gecodeerd door deze met succes kan worden gedecodeerd, dankzij leo_and_stone(https://twitter.com/leo_and_stone) malware onderzoeker. De tweede versie van Red Petya, bekend als Green Petya en Mischa ransomware kon worden brute-gedwongen en de sleutel kan worden gekraakt voor ongeveer 3 aan 4 dagen.

De GoldenEye versie, dat is ook een versie van de Petya dat kwam later op, ontcijferd kan worden met behulp van deze toets.

Wat kan echter niet worden gedecodeerd is de nieuwste Petya variant, die velen naar verwijzen als EternalPetya of NotPetya (PinkPetya). De belangrijkste reden hiervoor is dat de cybercriminelen achter de gewijzigde versie van dit virus een andere publieke sleutel aan de ene Janus heeft gebruikt en hun sleutels hebben gebruikt (Salsa) worden permanent gewist. De ransomware overschrijft ook geheugen van de vaste schijf met lege ruimte, wat betekent dat zij direct doekjes, in plaats van het te coderen - een zeer harde optreden. De master key zal echter werken voor die varianten van Petya: