Beveiliging onderzoekers ontdekt onlangs een merkwaardig geval van ingesloten PDF-bestand gehost in Azure Blob opslag. Specifieker, het geval omvat het opslaan van de aanvallers phishing formulier Azure Blob Storage om te worden beveiligd door een Microsoft SSL-certificaat.

De ingesloten PDF is gekoppeld aan een Office 365 phishing pagina gehost in Azure Blob opslag, En daarom, het heeft een Microsoft-uitgegeven domein en SSL-certificaat, Netskope onderzoekers ontdekten.

Opgemerkt dient te worden dat de combinatie van de Microsoft-domein, certificaat, en inhoud maken deze phishing-regeling bijzonder overtuigend en moeilijk te herkennen. Tijdens hun analyse, identificeerden de onderzoekers soortgelijke phishing-sites gehost in Azure blob opslag.

De Azure Blob Phishing Attack Explained

Zoals in elke phishing-scenario, de kwaadaardige PDF worden geleverd aan de slachtoffers als e-mailbijlagen. Deze worden vervaardigd in een slimme manier, met echte inhoud van legitieme bronnen.

“In dit geval, het document oorspronkelijk aangekomen in een e-mail en is opgeslagen in Google Drive, waarbij Netskope Geavanceerde Threat Protection gedetecteerd het bestand en voorkomen mogelijke credential verlies of fan-out“, de onderzoekers bekend.

Analyse van de PDF

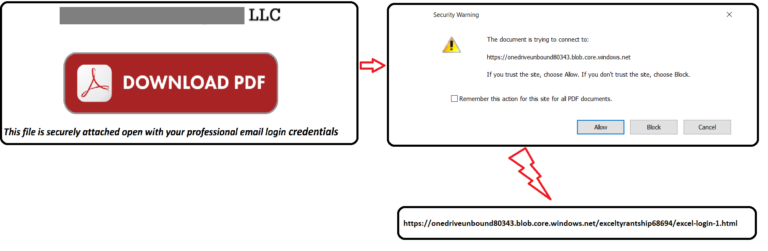

De PDF verspreid in dit specifieke phishing campagne imiteert een advocatenpraktijk gebaseerd uit Denver. Het kreeg de naam “Gescande document ... Gelieve Review.pdf". De PDF heeft een link die de feitelijke PDF downloadt:

Zodra de “Download PDF” hyperlink wordt geklikt, het slachtoffer ziet een bericht waarin wordt uitgelegd dat het document probeert te sluiten op de volgende Azure blob opslag URL – https://onedriveunbound80343[.]blob.core.windows.net:

De phishing-pagina wordt gehost in Azure blob opslag die een geldige Microsoft uitgegeven SSL-certificaat en hosting op een Microsoft-eigendom domein verzekert. Deze twee factoren maken de phishing poging heel geraffineerd en moeilijk te herkennen. Zoals opgemerkt door de onderzoekers, "het zien van een Microsoft-domein en een Microsoft-uitgegeven SSL-certificaat, op een site te vragen voor Office 365 geloofsbrieven is behoorlijk sterk bewijs dat de site legitiem, en zijn waarschijnlijk genoeg om een gebruiker te overtuigen om hun gegevens in te voeren".

Zodra de gebruiker klikt, zijn geloofsbrieven worden geüpload naar deze locatie: https://searchurl[.]bid / livelogins2017 / finish40.php. Dan, de gebruiker wordt omgeleid naar een andere phishing pagina gehost in blob opslag.

Later, de gebruiker gaat door een reeks doorverwijst naar verschillende landingspagina's poseren voor het beveiligde document te downloaden. Eindelijk, de gebruiker is uiteindelijk doorgestuurd naar een Microsoft-pagina, maar er is geen document wordt gedownload naar de computer van het slachtoffer. Als het document niet is gedownload, het slachtoffer opnieuw zou kunnen proberen om opnieuw te valideren de geloofsbrieven of voer referenties in verband met een ander account.

Om dergelijke phishing aanvallers tegen te gaan, aanbeveling van de onderzoekers is altijd het controleren van het domein van de koppeling, en:

Ken de domeinen doorgaans gebruikt wanneer u zich aanmeldt bij gevoelige diensten. Bovendien, kunnen gemeenschappelijke objectopslag domeinen te identificeren, zoals die gebruikt door Azure blob storage. Deze kennis zal u helpen om onderscheid te maken tussen goed gemaakte phishing-sites en officiële sites.