I is een virus ransomware infectie waarvan het primaire doel is om te coderen bestanden op uw computer kort waarna een willekeurige uitbreiding en haar losgeld notitie toevoegen. Het virus heeft tot doel u af te persen in het betalen BitCoin om de bestanden weer aan het werk te krijgen. Lees dit artikel om te leren hoe Ako virus te verwijderen en proberen om uw bestanden te herstellen.

Ik Ransomware Virus

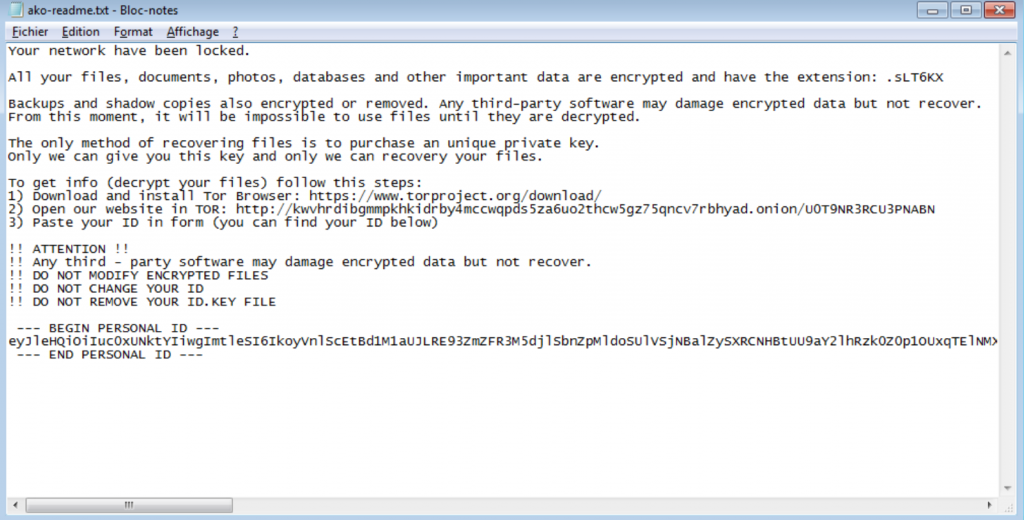

De Ako ransomware maakt deel uit van dangeorus ransomware stam, dat werd pas onlangs ontdekt. Het virus heeft tot doel glippen firewall en antivirus van uw computer met behulp van geavanceerde tactiek van ontduiking en vervolgens versleutelen, behulp van een krachtige encryptie-algoritme. Het belangrijkste idee voor dit virus is om u aan om zijn losgeld nota te lezen (I-readme.txt) en dan krijg je een flinke losgeld vergoeding betalen aan de cybercriminelen die achter deze infectie.

bedreiging Samenvatting

| Naam | ik ransomware |

| Bestandsextensie | Random A-Z 1-9. |

| Type | Ransomware, Cryptovirus |

| Wat is het | Een cryptovirus dat uw bestanden kan coderen en houd ze gegijzeld in ruil voor losgeld payoff. |

| Symptomen | De bestanden kunnen niet worden geopend en het losgeld nota van het virus start verschijnen. |

| Ransom Veeleisende Note | I-readme.txt |

| Distributie Methode | Spam e-mails, E-mailbijlagen, uitvoerbare bestanden, hacked Websites |

| Verwijdering | Om effectief te verwijderen actief ik ransomware virusinfecties, raden wij u aan een geavanceerde anti-malware tool. Download

Malware Removal Tool

|

Gebruikerservaring | Word lid van onze Forum Ik ransomware te bespreken. |

| Data Recovery Tool | Windows Data Recovery door Stellar Phoenix kennisgeving! Dit product scant uw schijf sectoren om verloren bestanden te herstellen en het kan niet herstellen 100% van de gecodeerde bestanden, maar slechts weinigen van hen, afhankelijk van de situatie en of u uw schijf hebt geformatteerd. |

Ik Ransomware Virus maart 2020 Updates

In maart 2020 virusinfecties dragen van de Ako ransomware blijven gebruikers wereldwijd te infecteren. Dit toont aan dat de criminelen verder en verder met directe aanvallen en diverse infectie campagnes met als doel afbreuk te doen aan zoveel computers als mogelijk. Als gevolg van de recente stijging van de populariteit van de ransomware gaan we ervan uit dat het mogelijk dat verschillende hacking groepen probeert te gebruiken de Ako ransomware monsters in hun inbraakpogingen kan zijn. Populaire strategieën zullen worden gebruikt om de beoogde slachtoffers te manipuleren om zichzelf en tasten de dreiging.

Een recent opgenomen voorbeeld toont dat de belangrijkste virus wordt verspreid als uitvoerbaar bestand (.EXE). Een gedetailleerde analyse blijkt dat het bevat veel overeenkomsten van functies en mogelijk zelfs code snippets van enkele van de meest geavanceerde ransomware stammen. Dit kan betekenen dat de nieuwste versie wordt producded door een ervaren hacking groep die in staat is om een dergelijke uitgebreide bedreiging te construeren.

Er zijn een aantal zeer gevaarlijke componenten die zijn geïntegreerd in de ransomware. Een van de is de mogelijkheid om verwijderen van Windows back-ups en ook wijzigen belangrijke bestanden van het besturingssysteem. Dit maakt bestand herstel zeer moeilijk en het slachtoffer moet een professionele data recovery-oplossing gebruiken om de problemen op te lossen.

De hackers hebben een geavanceerde toegevoegd security bypass-functie - het is in staat om op te lossen systeem API's en ontwijk statische detectie van beveiligingssystemen. Dit betekent dat de ransomware kan het afsluiten van het programma, zoals anti-virus programma's, firewalls, debug-omgevingen en etc. De belangrijkste motor kan ook verbergt het virus bestanden en het creëren van meerdere processen, zodat de code van het virus niet kan worden herleid tot een enkel bestand op het systeem.

Een specifiek kenmerk van dit nieuwe Ako virus ransomware maart 2020 toont aan dat de motor zal noemen systeemgegevens verzamelen module - we hebben bevestigd dat de ransomware gegevens externe sessie kunnen oogsten. Dit kan worden gebruikt in de toekomst als een Trojan module is geïntegreerd in de Ako ransomware.

Wanneer alle modules klaar zijn het uitvoeren van het eigenlijke bestand encryptie zal beginnen. De dreiging wordt uitgevoerd zoals de bedoeling is en versleutelen doel gebruikersgegevens met een sterke cipher. De slachtoffers zullen hun waardevolle bestanden hernoemd met een bepaalde extensie. Zij zullen worden gechanteerd tot het betalen van een decryptie vergoeding voor toegang tot hun bestanden.

Ik Ransomware februari 2020 Distributie

De Ako virus ransomware campagnes blijven groeien naarmate meer en meer slachtoffers worden nog steeds beïnvloed door deze dreiging. De meest recente aanvallen zijn ingesteld op het coderen van bestanden van niet alleen de lokale computer proberen, maar ook alle netwerkverbonden hosts. Er zijn verschillende manieren waarop dergelijke aanvallen kunnen worden georganiseerd:

- gepersonaliseerde Campagne - De hackers kunnen de aanval campagne aanpassen, zodat het kan invloed hebben op bepaalde typen gebruikers. Dit betekent dat een zorgvuldige voorselectie van potentiële kandidaten zal worden gemaakt en phishing-strategieën zal dienovereenkomstig worden gepland.

- Large-Scale Infecties - De hackers plannen van grootschalige aanvallen die verschillende aanvalsmethoden kan tegelijk gebruiken.

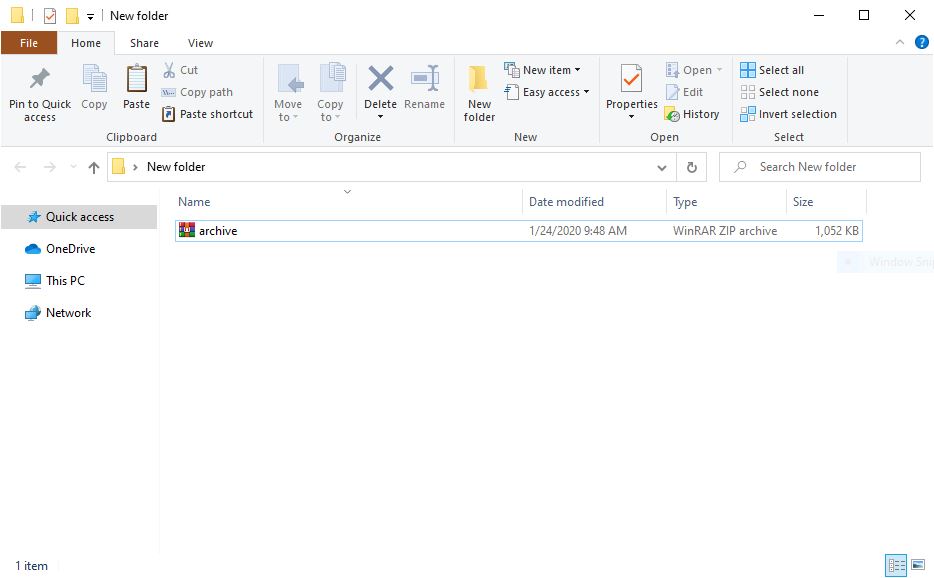

De hackers achter de huidige versies van de Ako ransomwaare worden hoofdzakelijk gebruikt phishing e-mailberichten waarin ook een korte titel, beschrijving en een bijgevoegd bestand. Het is meestal een archief ZIP-bestand dat een virus-geïnfecteerde bestand wordt geopend. Er zijn enkele veelvoorkomende soorten gegevens die gemakkelijk zijn om de ransomware omvatten - ze kunnen worden -Macro geïnfecteerde documenten of setup bundels van populaire toepassingen. Als de infectie wordt gedaan de gemeenschappelijke malware stappen zal blijven.

In het eind januari 2020 nieuwe informatie over de Ako ransomware beschikbaar gekomen. Een monster analyse van de verzonden virusbedreigingen is gebleken dat de hacken groep achter de lopende infecties wordt met behulp van een SPAM e-mailberichten distributietechniek aan het einde doelen infecteren. De e-mailberichten zal maskeren als belangrijke zakelijke correspondentie door te kijken als een belangrijk document of overeenkomst die moet worden ondertekend. De gebruikers worden gemanipuleerd in een opening en downloaden Met een wachtwoord beveiligd ZIP-archief die wordt beschreven als een belangrijk bestand erin. Alles zal normaal verschijnen als het archief wachtwoord in de inhoud van de e-mail zal worden aangehaald. Het bestand in het ZIP-archief zal worden genoemd agreement.scr en wanneer het wordt geklikt op de Ako ransomware infectie zal beginnen.

Ik Ransomware Beschrijving

Gelijkwaardig aan .WannaScream virus , Ako ransomware u uw computer binnen via verschillende vormen van het verspreiden van technieken. Een van hen is Als het virus bestanden worden geupload op websites, waarvan de belangrijkste idee is op uw computer en liep te downloaden. Om je op weg om dit te doen, die sites zou de infectie bestand van de Ako ransomware per merk lijkt te maskeren alsof het een legitieme type bestand, als een programma, film of een andere torrent-bestand. Vaak worden dergelijke bestanden hebben de neiging om uiteindelijk op een activerende, Patches, scheuren en andere typen bestanden.

Een ander mehtod van besmetting via deze vervelende ransomware virus is als het uw computer binnenkomt door zich als een document, zoals een factuur of een ander type bestand. Het belangrijkste verschil is dat deze bestanden via e-mail aan slachtoffers worden verzonden en kunnen doen alsof ze een aantal belangrijke bestand dat ze moeten downloaden en open zijn, zoals een ontvangstbewijs voor een aankoop ze gedaan of een ingetrokken vliegticket informatie, bijvoorbeeld.

Hoe dan ook, zodra de ik ransomware heeft uw computer geïnfiltreerd, het kan beginnen om ook uw eigen bestanden te versleutelen waardoor ze met een radnom bestand Extenison. Het virus kan uw bestanden met behulp van een geavanceerd algoritme dat ze niet meer in staat maakt om te worden gebruikt versleutelen. Het resultaat hiervan is dat de bestanden niet kunnen worden geopend met elk type programma en je uiteindelijk vast te zitten. Na versleuteling, een unieke decoderingssleutel wordt gegenereerd. Deze toets kan uiteindelijk worden verzonden naar de cybercriminelen waardoor ze de enigen in kracht om uw bestanden te decoderen. Het belangrijkste idee hierachter is dat je moet de boeven te betalen om uw bestanden te gebruiken als het in de geschreven I-readme.txt losgeld nota:

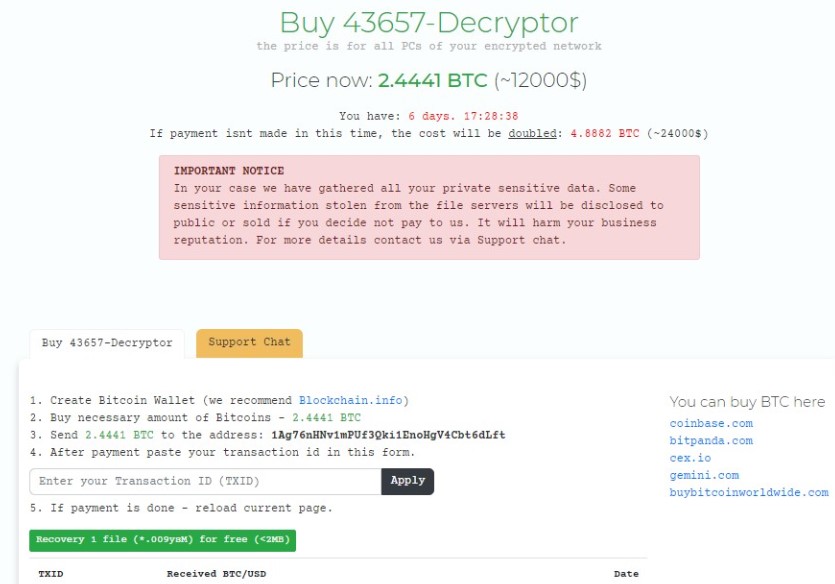

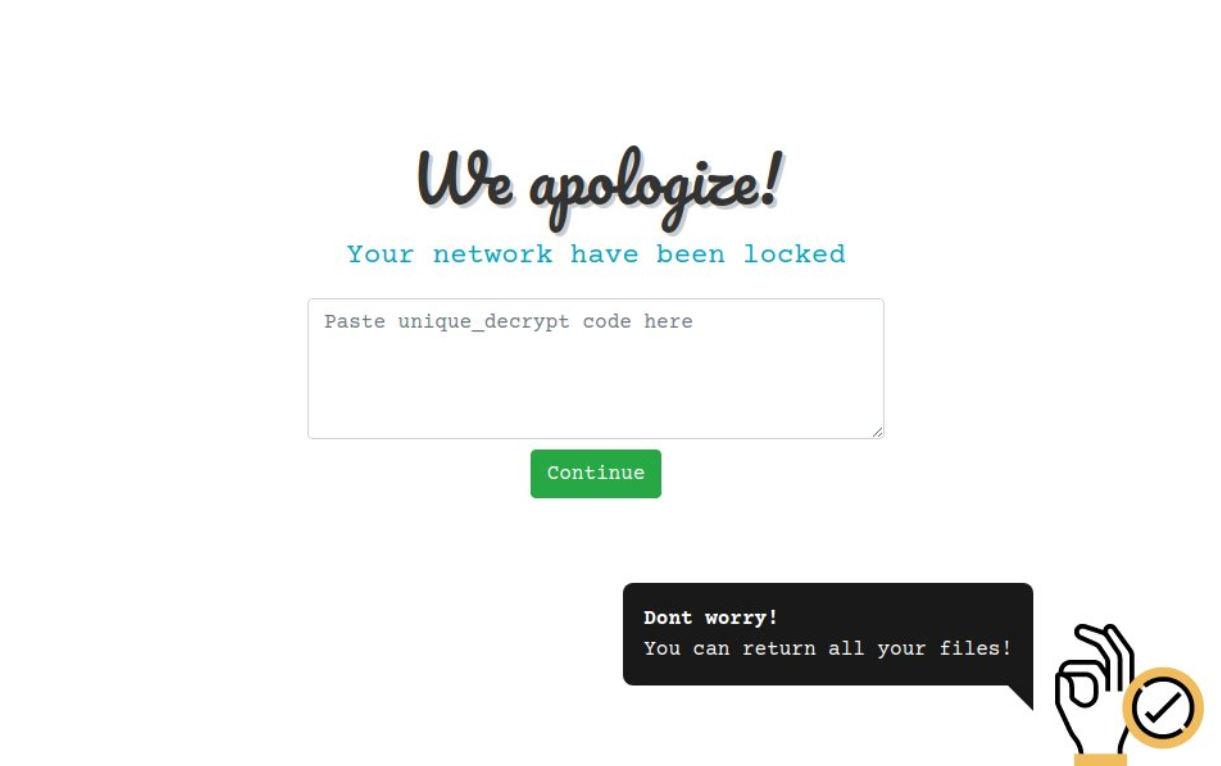

Het losgeld nota gaat vergezeld van een pagina die verschijnt als het volgende:

De ransomware gaat zelfs zo ver dat de slachtoffers toegang tot de meeste webpagina's naast pagina het losgeld extortionsts’ beperken.

Het belangrijkste doel van deze ransomware virus is om u te overtuigen om te betalen $3000 in de anonieme cryptogeld BitCoin, dat is zeer moeilijk op te sporen door de autoriteiten. Wees ervan bewust dat het niet over het algemeen een goede gewoonte om de criminelen te betalen en je moet het niet doen, want er was een decryptor gratis later zou kunnen zijn.

Verwijder Ako Ransomware en proberen terug te krijgen bestanden

Als u wilt om zich te ontdoen van ik Ransomware vanaf uw computer, raden wij u aan de instructies te volgen zoals ze zijn geschreven undeneath. Ze bevatten de nodige stappen verwijdering ontworpen om te zorgen voor deze vervelende dreiging allemaal tegelijk. Voor maximale effectiviteit, Wij raden u aan een geavanceerde anti-malware software te gebruiken om te zorgen voor de verwijdering voor u. Deze programma's hebben de nodige technologie om een dergelijke ingewikkelde bedreigingen grondig verwijderen van uw computer en zorg ervoor dat uw pc te beschermen in de toekomst ook.

Als u zich afvraagt hoe om terug te krijgen van uw bestanden, wanhoop niet. U kunt nog steeds gebruik maken van een aantal alternatieve methoden om te proberen en te herstellen, en u kunt stilll proberen om back-up van de bestanden totdat onderzoekers ontwikkelen een decrypter of de hackers releaase de decryptor na hun losgeld campagne.

- Stap 1

- Stap 2

- Stap 3

- Stap 4

- Stap 5

Stap 1: Ik gescand op ransomware met SpyHunter Anti-Malware Tool

Ransomware Automatische verwijdering - Videogids

Stap 2: Uninstall Ako ransomware and related malware from Windows

Hier is een methode om in een paar eenvoudige stappen die moeten in staat zijn om de meeste programma's te verwijderen. Geen probleem als u Windows 10, 8, 7, Vista of XP, die stappen zal de klus te klaren. Slepen van het programma of de map naar de prullenbak kan een zeer slechte beslissing. Als je dat doet, stukjes van het programma worden achtergelaten, en dat kan leiden tot een instabiel werk van uw PC, fouten met het bestandstype verenigingen en andere onaangename activiteiten. De juiste manier om een programma te krijgen van je computer is deze ook te verwijderen. Om dat te doen:

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

Stap 3: Verwijder eventuele registers, aangemaakt door Ako ransomware op uw computer.

De doorgaans gericht registers van Windows-machines zijn de volgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

U kunt ze openen door het openen van het Windows-register-editor en met weglating van alle waarden, aangemaakt door Ako ransomware er. Dit kan gebeuren door de stappen onder:

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Voor het starten "Stap 4", alsjeblieft laars terug in de normale modus, in het geval dat u op dit moment in de Veilige modus.

Dit stelt u in staat om te installeren en gebruik SpyHunter 5 geslaagd.

Stap 4: Start de pc in de veilige modus te isoleren en te verwijderen Ako ransomware

Stap 5: Probeer om bestanden versleuteld Restore van Ako ransomware.

Methode 1: Gebruik STOP Decrypter van Emsisoft.

Niet alle varianten van deze ransomware kan worden ontsleuteld gratis, maar we hebben de decryptor gebruikt door onderzoekers die vaak wordt bijgewerkt met de varianten die uiteindelijk gedecodeerd toegevoegd. U kunt proberen en decoderen van uw bestanden met behulp van de onderstaande instructies, maar als ze niet werken, dan helaas uw variant van de ransomware virus is niet decryptable.

Volg de onderstaande instructies om de Emsisoft decrypter gebruiken en decoderen van uw bestanden gratis. Je kan Download de Emsisoft decryptiehulpmiddel hier gekoppeld en volg de stappen hieronder:

1 Klik met de rechtermuisknop op de decrypter en klik op Als administrator uitvoeren zoals hieronder getoond:

2. Ben het eens met de licentievoorwaarden:

3. Klik op "Map toevoegen" en voeg vervolgens de mappen waarin u bestanden gedecodeerd zoals hieronder afgebeeld:

4. Klik op "decoderen" en wacht tot uw bestanden te decoderen.

Aantekening: Krediet voor de decryptor gaat naar onderzoekers die de doorbraak hebben gemaakt met dit virus Emsisoft.

Methode 2: Gebruik software voor gegevensherstel

Ransomware infecties en Ako ransomware streven ernaar om uw bestanden met behulp van een encryptie-algoritme dat zeer moeilijk te ontcijferen kunnen versleutelen. Dit is de reden waarom we een data recovery-methode die u kunnen helpen rond gaan direct decryptie en proberen om uw bestanden te herstellen hebben gesuggereerd. Houd er rekening mee dat deze methode niet kan worden 100% effectief, maar kan ook u helpen een veel of weinig in verschillende situaties.

Klik gewoon op de link en op de websitemenu's bovenaan, kiezen Data herstel - Data Recovery Wizard voor Windows of Mac (afhankelijk van uw besturingssysteem), en download en voer vervolgens de tool uit.

Ako ransomware-FAQ

What is Ako ransomware Ransomware?

I ransomware is een ransomware infectie - de schadelijke software die geruisloos uw computer binnenkomt en de toegang tot de computer zelf blokkeert of uw bestanden versleutelt.

Veel ransomware-virussen gebruiken geavanceerde versleutelingsalgoritmen om uw bestanden ontoegankelijk te maken. Het doel van ransomware-infecties is om te eisen dat u een losgeld betaalt om toegang te krijgen tot uw bestanden.

What Does Ako ransomware Ransomware Do?

Ransomware is in het algemeen een kwaadaardige software dat is ontworpen om de toegang tot uw computer of bestanden te blokkeren totdat er losgeld wordt betaald.

Ransomware-virussen kunnen dat ook uw systeem beschadigen, corrupte gegevens en verwijder bestanden, resulterend in het permanent verlies van belangrijke bestanden.

How Does Ako ransomware Infect?

Via verschillende manieren. Ako ransomware Ransomware infecteert computers door te worden verzonden via phishing-e-mails, met virusbijlage. Deze bijlage is meestal gemaskeerd als een belangrijk document, zoals een factuur, bankdocument of zelfs een vliegticket en het ziet er erg overtuigend uit voor gebruikers.

Another way you may become a victim of Ako ransomware is if you download een nep-installatieprogramma, crack of patch van een website met een lage reputatie of als u op een viruslink klikt. Veel gebruikers melden dat ze een ransomware-infectie hebben opgelopen door torrents te downloaden.

How to Open .Ako ransomware files?

U can't zonder decryptor. Op dit punt, de .ik ransomware bestanden zijn versleutelde. U kunt ze pas openen nadat ze zijn gedecodeerd met een specifieke decoderingssleutel voor het specifieke algoritme.

Wat te doen als een decryptor niet werkt?

Raak niet in paniek, en maak een back-up van de bestanden. Als een decryptor uw niet heeft gedecodeerd .ik ransomware bestanden succesvol, wanhoop dan niet, omdat dit virus nog steeds nieuw is.

Kan ik herstellen ".ik ransomware" Bestanden?

Ja, soms kunnen bestanden worden hersteld. We hebben er verschillende voorgesteld bestandsherstelmethoden dat zou kunnen werken als je wilt herstellen .ik ransomware bestanden.

Deze methoden zijn op geen enkele manier 100% gegarandeerd dat u uw bestanden terug kunt krijgen. Maar als je een back-up hebt, uw kansen op succes zijn veel groter.

How To Get Rid of Ako ransomware Virus?

De veiligste en meest efficiënte manier voor het verwijderen van deze ransomware-infectie is het gebruik van een professioneel antimalwareprogramma.

Het zal de Ako ransomware ransomware zoeken en lokaliseren en vervolgens verwijderen zonder verdere schade toe te brengen aan uw belangrijke .Ako ransomware bestanden.

Kan ik ransomware melden aan de autoriteiten??

In het geval dat uw computer is geïnfecteerd met een ransomware-infectie, u kunt dit melden bij de lokale politie. Het kan autoriteiten over de hele wereld helpen de daders van het virus dat uw computer heeft geïnfecteerd, op te sporen en te achterhalen.

Onder, we hebben een lijst met overheidswebsites opgesteld, waar u aangifte kunt doen als u slachtoffer bent van een cybercrime:

Cyberbeveiligingsautoriteiten, verantwoordelijk voor het afhandelen van ransomware-aanvalsrapporten in verschillende regio's over de hele wereld:

Duitsland - Officieel portaal van de Duitse politie

Verenigde Staten - IC3 Internet Crime Complaint Center

Verenigd Koninkrijk - Actie Fraude Politie

Frankrijk - Ministerie van Binnenlandse Zaken

Italië - Staatspolitie

Spanje - Nationale politie

Nederland - Politie

Polen - Politie

Portugal - Gerechtelijke politie

Griekenland - Cyber Crime Unit (Griekse politie)

India - Mumbai politie - Cel voor onderzoek naar cybercriminaliteit

Australië - Australisch High Tech Crime Centre

Op rapporten kan in verschillende tijdsbestekken worden gereageerd, afhankelijk van uw lokale autoriteiten.

Kunt u voorkomen dat ransomware uw bestanden versleutelt??

Ja, u kunt ransomware voorkomen. De beste manier om dit te doen, is ervoor te zorgen dat uw computersysteem is bijgewerkt met de nieuwste beveiligingspatches, gebruik een gerenommeerd anti-malwareprogramma en firewall, maak regelmatig een back-up van uw belangrijke bestanden, en klik niet op kwaadaardige links of het downloaden van onbekende bestanden.

Can Ako ransomware Ransomware Steal Your Data?

Ja, in de meeste gevallen ransomware zal uw gegevens stelen. It is a form of malware that steals data from a user's computer, versleutelt het, en eist vervolgens losgeld om het te decoderen.

In veel gevallen, de malware-auteurs of aanvallers zullen dreigen de gegevens of te verwijderen publiceer het online tenzij het losgeld wordt betaald.

Kan ransomware WiFi infecteren??

Ja, ransomware kan WiFi-netwerken infecteren, aangezien kwaadwillende actoren het kunnen gebruiken om controle over het netwerk te krijgen, vertrouwelijke gegevens stelen, en gebruikers buitensluiten. Als een ransomware-aanval succesvol is, dit kan leiden tot verlies van service en/of gegevens, en in sommige gevallen, financiële verliezen.

Moet ik ransomware betalen?

Geen, je moet geen afpersers van ransomware betalen. Betalen moedigt criminelen alleen maar aan en geeft geen garantie dat de bestanden of gegevens worden hersteld. De betere aanpak is om een veilige back-up van belangrijke gegevens te hebben en in de eerste plaats waakzaam te zijn over de beveiliging.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, de hackers hebben mogelijk nog steeds toegang tot uw computer, gegevens, of bestanden en kunnen blijven dreigen deze openbaar te maken of te verwijderen, of ze zelfs gebruiken om cybercriminaliteit te plegen. In sommige gevallen, ze kunnen zelfs doorgaan met het eisen van extra losgeld.

Kan een ransomware-aanval worden gedetecteerd??

Ja, ransomware kan worden gedetecteerd. Antimalwaresoftware en andere geavanceerde beveiligingstools kan ransomware detecteren en de gebruiker waarschuwen wanneer het op een machine aanwezig is.

Het is belangrijk om op de hoogte te blijven van de nieuwste beveiligingsmaatregelen en om beveiligingssoftware up-to-date te houden om ervoor te zorgen dat ransomware kan worden gedetecteerd en voorkomen.

Worden ransomware-criminelen gepakt?

Ja, ransomware-criminelen worden gepakt. Wetshandhavingsinstanties, zoals de FBI, Interpol en anderen zijn succesvol geweest in het opsporen en vervolgen van ransomware-criminelen in de VS en andere landen. Naarmate ransomware-bedreigingen blijven toenemen, dat geldt ook voor de handhavingsactiviteiten.

About the Ako ransomware Research

De inhoud die we publiceren op SensorsTechForum.com, this Ako ransomware how-to removal guide included, is het resultaat van uitgebreid onderzoek, hard werken en de toewijding van ons team om u te helpen de specifieke malware te verwijderen en uw versleutelde bestanden te herstellen.

Hoe hebben we het onderzoek naar deze ransomware uitgevoerd??

Ons onderzoek is gebaseerd op een onafhankelijk onderzoek. We hebben contact met onafhankelijke beveiligingsonderzoekers, en als zodanig, we ontvangen dagelijkse updates over de nieuwste malware- en ransomware-definities.

Bovendien, the research behind the Ako ransomware ransomware threat is backed with VirusTotal en NoMoreRansom project.

Om de ransomware-dreiging beter te begrijpen, raadpleeg de volgende artikelen die deskundige details bieden:.

Als een site die sindsdien is toegewijd aan het verstrekken van gratis verwijderingsinstructies voor ransomware en malware 2014, De aanbeveling van SensorsTechForum is let alleen op betrouwbare bronnen.

Hoe betrouwbare bronnen te herkennen:

- Controleer altijd "Over ons" webpagina.

- Profiel van de maker van de inhoud.

- Zorg ervoor dat er echte mensen achter de site staan en geen valse namen en profielen.

- Controleer Facebook, LinkedIn en Twitter persoonlijke profielen.