Dit artikel is gemaakt om u te helpen door uit te leggen aan u hoe de populaire verwijderen 2021 phishing die kan worden ontmoet via e-mailberichten.

Dit artikel is gemaakt om u te helpen door uit te leggen aan u hoe de populaire verwijderen 2021 phishing die kan worden ontmoet via e-mailberichten.

Onze 2021 Phishing gids onthult alle populaire phishing pogingen die zijn gemeld tegen de afzonderlijke diensten. We onthullen een aantal van de top trending regelingen die zowel gevoelige informatie kan halen uit de slachtoffers of kaping hun geld - zowel echte munt en cryptogeld. Lees verder om te leren hoe je jezelf kunt beschermen.

bedreiging Samenvatting

| Naam | Phishing oplichting |

| Type | Oplichting |

| Korte Omschrijving | Computerhackers binnen 2021 blijven vertrouwen op phishing-aanvallen om slachtoffers te manipuleren om gevoelige informatie vrij te geven. Dergelijke misdaden worden in verband gebracht met chantage, financieel misbruik, en manipulatie, en kan verschillende vormen aannemen. |

| Symptomen | Bekend uitziende e-mailberichten ontvangen, toegang tot vreemde websites, abnormaal browsergedrag. |

| Distributie Methode | E-mailberichten, instant messaging-meldingen, pop-ups in de browser |

| Detection Tool |

Zien of je systeem is getroffen door malware

Download

Malware Removal Tool

|

Gebruikerservaring | Word lid van onze Forum naar Phishing Scam Bespreek. |

2021 Trends in phishing-zwendel

Deskundige analyse uit meerdere bronnen, evenals onze eigen analyse, laat zien dat in 2021 phishing-campagnes zullen toenemen. Als gevolg van de wereldwijde COVID-19-pandemie computercriminelen zullen via e-mail valse advertenties versturen. Door het banenverlies zoeken veel burgers naar werk en naar de criminelen, dit biedt een geweldige kans om nieuwe campagnes te maken.

Phishing-berichten worden gemaakt naast speciaal gemaakte websites die worden gehost op domeinnamen die lijken op de services en bedrijven die worden vertegenwoordigd. Als u dit toevoegt, kunnen de phishing-berichten een van de volgende zijn:

- Nep-vacatures

- Valse Covid-19-vaccins

- Valse meldingen

Het andere type phishing-inhoud dat door de hackers wordt voorbereid, is een melding die is ontworpen om vaccinatieschema's te presenteren, aanbiedingen, en gegevens. Scams in 2021 die aan deze gebieden zijn gerelateerd, kunnen ook andere soorten webcontenttypen gebruiken: social media, geclassificeerde portals, dating sites, en etc.

Deze phishing-berichten zijn allemaal bedoeld om persoonlijke informatie over de gebruikers te verzamelen, die kan worden gebruikt voor verschillende misdrijven, zoals chantage en financieel misbruik.

De afgelopen jaren zijn ook de computercriminelen sterk afhankelijk geworden instant messaging-clients samen met social media sites en applicaties. De bekende tactiek van sociale manipulatie wordt gedaan door de criminelen — ze gebruiken valse identiteiten, gekaapte inhoud, en valse beelden om de slachtoffers te dwingen links te openen. Met de COVID-19-vaccins en nepbaanaanbiedingen worden de slachtoffers gemanipuleerd om via hen hun informatie vrij te geven.

2021 Phishing - Overzicht en Main Distribution Methoden

alle populaire 2021 phishing worden ingezet via e-mailberichten de hoofdverdeler tactiek. Het slachtoffer ontvangers zullen worden verzonden berichten die zijn vermomd als legitieme meldingen van een dienst, programma, artikel, of een andere partij dat een bepaald type interactie vereist is. Meestal zijn de oplichting gerelateerd aan accountactiviteit, transacties fraude of password reset herinneringen. Al deze zijn legitieme redenen voor het versturen van de activiteit berichten en als zodanig gemakkelijk kan worden verward met de echte meldingen. In bijna alle gevallen gelijk klinkende domeinnamen en beveiligingscertificaten (zelf-ondertekend, gestolen, of door een hacker uitgegeven) zal in de bestemmingspagina's worden uitgevoerd om de ontvangers dat ze een bezoek aan een veilige site te verwarren. Bovendien, de legitieme ontwerplay-out, elementen, en tekstinhoud kan van legitieme sites worden gekopieerd.

Bouw en onderhoud van nep-websites kan bovendien leiden tot het afleveren van phishing-berichten. Zij zijn de tweede fase van de levering mechanismen als de e-mailberichten te koppelen aan hen. In veel gevallen, ze kunnen stand-alone worden geplaatst door de hackers door simpelweg een enkele letter te wijzigen van de domeinnaam van de gewenste vervalste service. Iedere keer dat een computer gebruiker onbewust mistypes het adres dat ze zullen worden doorgestuurd naar de nep-adres.

Een alternatief voor deze twee methoden is de afhankelijkheid van social media profielen - ze kunnen ofwel worden gestolen, gehackt, of door een hacker gemaakt. Gewoonlijk, honderden en duizenden profielen zullen voorgedefinieerde berichten genereren, Prive berichten, en profielinformatie met de phishing-zwendellinks. Om deze aanvalsgolven coördineren van de criminelen meestal verwerven botnets van geïnfecteerde computers en databases van gehackte gebruikersaccountreferenties. Met behulp van geautomatiseerde tools en scripts die zij verrichten de nodige scam levering.

phishing, met name een aantal van de meest populaire voorbeelden, kan ook worden omgeleid vanaf browser hijackers die gevaarlijk plugins gemaakt voor de meest populaire web browsers zijn. Ze kunnen gevonden worden geüpload naar de relevante repositories met recensies valse gebruikers en ontwikkelaars geloofsbrieven aanbieden van verbeteringen zoals feature toevoegingen en prestaties optimalisaties. Hun belangrijkste doel is om de slachtoffers naar de phishing-landing page redirect in dit specifieke geval. Gebruikelijke modificaties omvatten de standaard startpagina, nieuwe tabbladen pagina, en zoekmachine.

divers geïnfecteerde lading dragers kan ook gastheer van de phishing-aanvallen. Twee populaire voorbeelden zijn de volgende:

- Schadelijke Documenten - De criminelen kunnen de noodzakelijke scripts die de gebruikers om de phishing scam zal buigen in de documenten in alle populaire bestandsformaten insluiten: rich tekstdocumenten, tekstbestanden, presentaties en databases. Links naar de pagina's kunnen in de multimedia of interactieve inhoud worden geplaatst of automatisch geopend wanneer de bestanden worden geopend. In bepaalde gevallen, de documenten kunnen een meldingsprompt genereren waarin wordt gevraagd dat de ingebouwde scripts worden uitgevoerd om “correct te kunnen bekijken” het document of naar de geïntegreerde functionaliteit in te schakelen. Als dit wordt toegestaan de redirect code wordt geactiveerd.

- software Installateurs - De redirect installatie code kan ook worden ingebed toepassing installateurs van populaire software. Gewoonlijk, Er wordt gekozen voor software die vaak door eindgebruikers wordt gedownload: creativiteit suites, nut van het systeem, produktiviteit, en office-apps en enz. Zodra de installatie wordt gestart of de installatie heeft een browservenster of afgewerkte een in-app tab zal worden geopend met de phishing-landing page. De installateurs kunnen worden geprogrammeerd om alleen verder loopt tot de relevante interactie van de gebruiker is opgeslagen.

Al bestaand malware-infecties kan bovendien leiden tot de phishing landing page-display. Dit is meestal het geval bij Trojaans paard klanten. Ze zullen een veilige en constante verbinding opzetten met een door hackers gecontroleerde server en de operators in staat stellen de slachtoffers te bespioneren, inhalen controle over hun computers en ook informatie kapen. Zodra de controle van de machines is verworven de hackers kan automatisch het browservenster te openen of wanneer bepaalde gebeurtenissen worden opgeroepen door het slachtoffer gebruikers.

Gehackte webpagina's van de diensten, downloadportals, nieuwssites, en andere vaak bezochte gebieden geven meestal phishing-bestemmingspagina's weer of leiden tot virusinfecties. Phishing-aanvallen kunnen ook worden uitgevoerd via veelgebruikte services, een van de bekendste voorbeelden is de BaseCamp oktober 2020 aanval. Het was een verwoestende slag tegen dit online samenwerkingsplatform, aangezien de phishing-aanval ook heeft geleid tot besmettingen met Trojaanse paarden en ransomware.

Niet veel gebruikers weten eigenlijk niet wat ze moeten doen als ze een phishing-zwendellink tegenkomen. Het beste advies dat we kunnen geven, is deze stappen te volgen:

- Zwarte lijst –Zet de zwarte lijst van de phishing-site in uw beveiligingssoftware (antivirus en / of firewall), zodat het niet rechtstreeks of via omleidingen en links toegankelijk is.

- Voorkomen — In veel gevallen wanneer de phishing-site, formulier, redirect, toolbar, of een ander formulier wordt geopend, het geeft informatie over de partij erachter. Dit kan helpen om andere soortgelijke bedreigingen uit te filteren.

- Rapport — Scams kunnen worden gemeld aan leveranciers van beveiligingssoftware, of als alternatief, aan overheidsinstanties. Er worden stappen gevonden die Amerikaanse burgers kunnen maken op een speciale pagina.

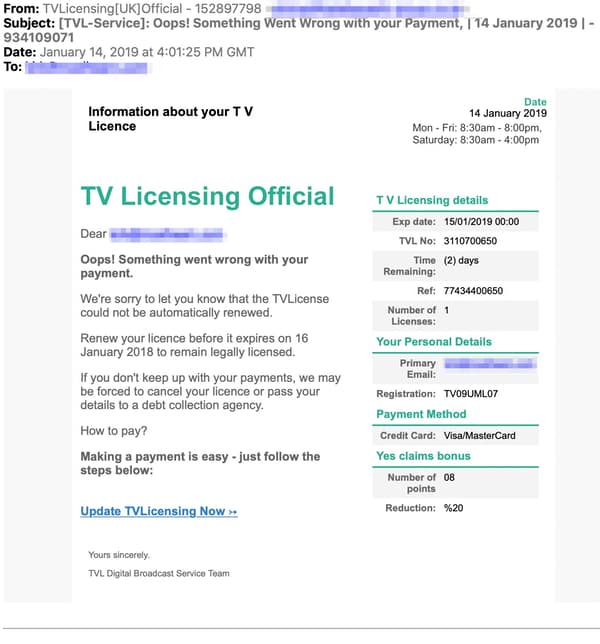

2021 Phishing #1 - Apple Betaling Scam

-Apple-gerelateerde oplichting behoren tot de meest wijd verspreid in 2019, 2020, en 2021 die wordt beschouwd als een voortzetting van de 2018 campagnes die zijn ingesteld tegen Apple ID-gebruikers. Begin dit jaar, we hebben verschillende meldingen ontvangen van phishingtactieken die proberen de slachtoffers te dwingen te geloven dat ze een legitiem bericht van het bedrijf hebben ontvangen. Het medium bij uitstek is opnieuw e-mailberichten die zijn ontworpen om te verschijnen als zijnde verzonden door servers van het bedrijf.

In tegenstelling tot de meeste andere Apple oplichting de gevangen berichten lijken niet aan de duidelijke tekst lay-out en elementen van de echte meldingen kopiëren. Of in ieder geval zijn ze uitgevoerd als bijzonder geloofwaardig, Er zijn verschillende manieren waarop de nep-berichten kunnen worden onderscheiden van de echte Apple meldingen:

- bron Adressen - De afzenders van de berichten komen niet uit de officiële site van Apple.

- Niet-Apple Design - De tekst lay-out en het lichaam inhoud komen niet overeen met de manier waarop Apple meldingen worden gemaakt.

- bijgevoegde documenten - Apple zal niet sturen documenten met betrekking tot de activiteit account en vooral in de indeling .docx.

De Apple betaling scam kan mogelijk van invloed zijn duizenden gebruikers zo veel Apple-gebruikers maken online transacties via diensten van het bedrijf. Een veiligheid of privacy incident kan leiden tot problemen rond het gebruik van dergelijke diensten. Dit zorgt voor social engineering tactiek als deze te laten plaatsvinden.

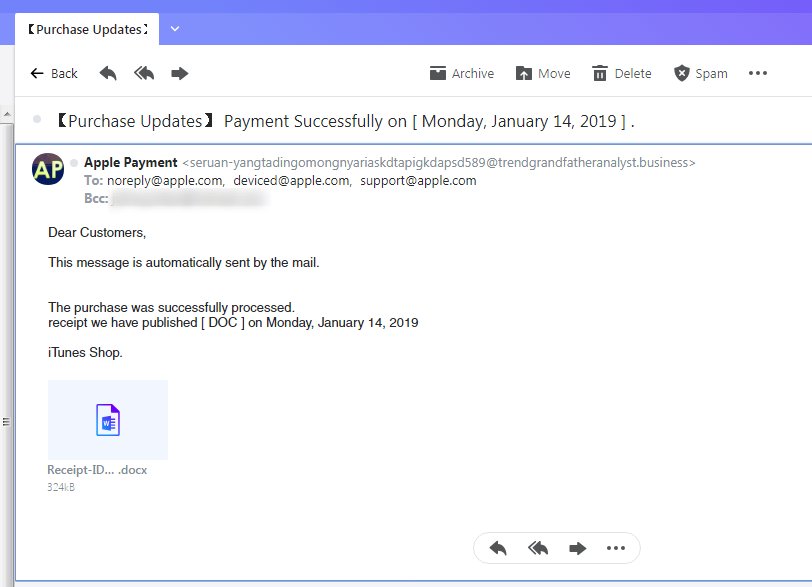

2021 Phishing #2 - Australische regering Contractors Phishing Scam

Een gevaarlijke phishing scam werd ontdekt in januari 9 2019 wanneer een beveiligingsbedrijf hoorde over de actieve campagnes. Volgens de vrijgegeven rapporten, een crimineel collectief heeft e-mailberichten vervalst die zo zijn ontworpen dat ze lijken te zijn verzonden door de Australische regering. De ontvangers zijn aanbestedingen voor commerciële projecten en het einddoel van de phishing-poging is om persoonlijke informatie over hen of de projecten waaraan ze werken te extraheren. De manier waarop dit gebeurt is door het zich voordoen als een afdeling uitnodiging om een bod te verzegelde offertes.

De optie die wordt gegeven aan de ontvangers is om een bijgevoegd document met de naam te openen Australië Tender Invitation.pdf. Het bestand bevat een “Inschrijving” knop die de ontvangers doorverwijst naar een online bestemmingspagina. Wanneer het wordt geopend zal de gebruikers een copycat scam pagina dat de rechtmatige ministerie van Regionale Ontwikkeling nabootst zien, en steden registratie pagina. De bijbehorende site zal persoonlijke informatie en accountgegevens te vragen van het slachtoffer bezoekers.

Het beveiligingsbedrijf heeft een lijst van richtlijnen die het risico op Tender gerelateerde berichten kunnen verminderen uitgegeven:

- Organisaties en bedrijven moeten hun werknemers te instrueren in het spotten out verdachte e-mails. Grotere bedrijven moeten investeren in een cyber security awareness trainingen.

- Het openstellen van verdachte en ongevraagde e-mails met links en bijlagen bevatten moet worden genegeerd als een potentieel gevaar. Cyber security personeel moeten worden gealarmeerd voordat een interactie wordt actioned.

- Op zoek naar alle waarschuwingssignalen van phishing e-mails verplicht zou moeten zijn: slechte grammatica, spelling en interpunctie. Een algemene verwijzing zoals “Geachte heer mevrouw”, “Cliënt”, “Klant” en etc .should, worden niet als legitieme berichten meestal de persoon zal richten met hun volledige naam en relatie (cliënt, partner, klant en etc.) vermeld met hen.

- Grotere organisaties moeten investeren in e-mail authenticatie normen implementatie en het implementeren van de vereiste filtering services.

- Geavanceerde hacker aanval campagnes kunnen gebruik maken van de digitale voetafdruk online beschikbaar te maken. Geoogst informatie van het internet kan worden gebruikt om gepersonaliseerde boodschappen die nauwelijks te onderscheiden van de legitieme meldingen te ontwerpen.

- Controleer nogmaals of de afzenders van een verdacht bericht zijn inderdaad mensen die ze beweren te zijn. Indien mogelijk controleren met andere middelen en waarschuwingssysteem en / of netwerkbeheerders.

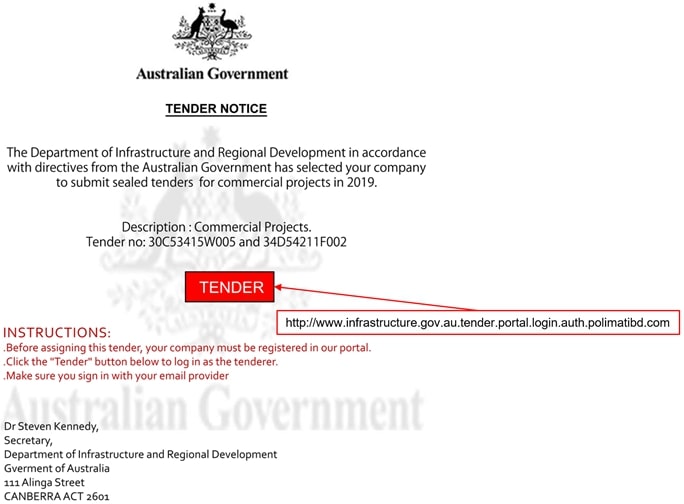

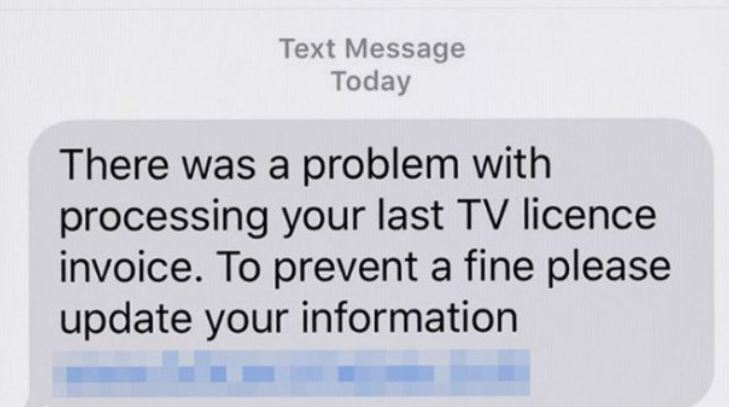

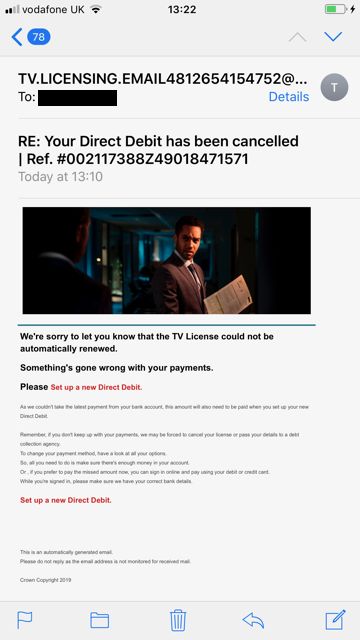

2021 Phishing #3 - TV License Phishing Scam Aanbiedingen

Verschillende criminele collectieven zijn gevonden om internetgebruikers te richten en-masse met tv licentie vernieuwing en abonnement prompts. Twee zijn de belangrijkste methoden van verspreiding van de relevante berichten - e-mailberichten en sms-berichten. Meestal, de gegevens over de slachtoffers zijn gekaapt van de ondergrondse hackermarkten en zijn gebaseerd op identiteitsdiefstal. De criminelen die toezicht houden op de campagne kan de berichten te personaliseren en hen niet te onderscheiden van mogelijke legitieme berichten. De enige elementen die de waarschuwingssignalen kan laten zien zijn de domeinnaam en ingesloten elementen die niet worden gevonden met de betrokken dienst. De officiële TV Licensing-website heeft talloze meldingen over de zwendeltactieken gepost, een onderzoek is gestart dat zich richt op de risico's door het elimineren van de hacker collectieven te verminderen.

Een van de verontrustende kenmerken is dat het criminele collectief de gsm-nummers van de ontvangers heeft kunnen achterhalen. SMS-berichten die worden verstuurd hebben een grote kans na te zijn actioned de doelstellingen. Ze zal worden bepaald dat een probleem is geïdentificeerd bij de verwerking van hun laatste TV-licentie factuur. Er zal een link worden aangeboden om hun informatie bij te werken - de begeleidende waarschuwing zal vermelden dat dit nodig is om een boete te voorkomen.

Ongeacht de wijze van verdeling van de landing pagina die wordt weergegeven, is persoonlijke informatie over de gebruikers en hun creditcardgegevens te vragen. De fraudesite vraagt volledige informatie over het doel van de betaling: volledige naam van de kaarthouder, telefoonnummer, kaartnummer, verificatie code, uiterste houdbaarheidsdatum, en etc. Met behulp van de geoogste informatie die de criminelen kan zowel uitvoeren identiteitsdiefstal en financieel misbruik misdrijven.

De TV Licensing site tips gepost op het voorkomen van phishing-aanvallen in dit specifieke geval. Zij uitdrukkelijk vermelden dat de dienst nooit slachtoffers zullen een e-mail waarin om persoonlijke informatie, bankgegevens, of directe betalingsgegevens. E-mail berichten die door de officiële dienst zal altijd de volledige naam van de ontvangers. De e-mail onderwerp lijnen kunnen worden gebruikt voor het scannen voor een van de typische degene die gebruikt zijn in de aanval campagnes: "Actie vereist", "Beveiligingsalarm", "Systeem upgrade", “Er is een beveiligde boodschap voor u klaar” en anderen. De e-mailadressen waarvan de waarschuwingen worden verzonden moet ook overeenkomen met de officiële domein.

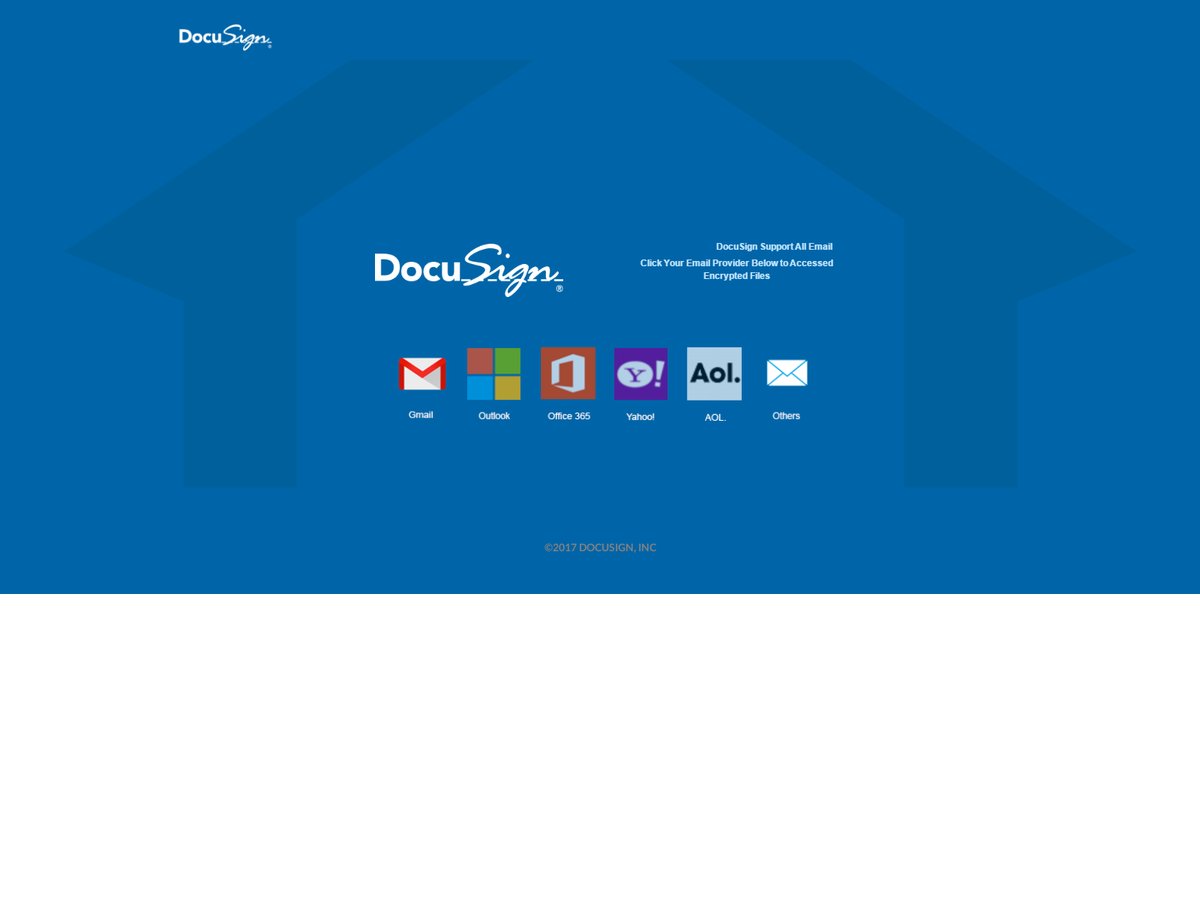

2021 Phishing #4 - DocuSign Phishing Scam

Een grootschalig DocuSign phishing campagne is gemeld door zowel slachtoffers als het bedrijf zelf. Volgens de vrijgegeven rapporten en meldingen, er zijn verschillende hackerscollectieven die dergelijke aanvallen orkestreren. Er zijn twee hoofdtypen van de zwendel:

- Kwaadaardige site - Scam landing pages zijn de meest voorkomende symptomen van deze piraterij tactiek. Ze zullen niet worden gehost op de officiële domein en valse of gestolen beveiligingscertificaten zal worden toegevoegd. Gewoonlijk, de links naar de nep-sites zijn te vinden in browserkapers, kwaadaardige portals, e-mailberichten, of omleidingen met behulp van korte URL-services. De bestemmingsadressen van deze nep-sites zullen de gebruikers naar een bestemmingspagina leiden die hen doet denken dat ze een legitieme portaalpagina hebben bezocht die eigendom is van DocuSign. Interactie met een van hen kan ook spyware te installeren op het slachtoffer systemen - Trojans, mijnwerkers, en ransomware. De gevaarlijke kenmerk van deze infecties is dat ze alleen maar kan gebeuren door een bezoek aan de site met behulp van de ingebouwde scripts.

- Email bericht - De nep-e-mailberichten van een afzender die niet afkomstig is uit de DocuSign dienst omvatten. Veel van de scam berichten bijgevoegde PDF-bestanden bevatten - de dienst wordt uitdrukkelijk verklaard dat dergelijke documenten alleen verzonden nadat beide partijen deze digitaal ondertekend. Andere waarschuwingssignalen van de zwendel boodschappen bevatten generieke begroetingen en het gebruik van woorden die psychologisch de ontvangers zal dwingen tot het uitvoeren van bepaalde acties. Elk gebruik van pop-ups is een zeker teken dat het bericht is niet legitiem. Voorbeeld scam e-mail onderwerp lijnen onder meer de volgende: “Jij ontving / kreeg factuur van DocuSign Handtekening Dienst / DocuSign Elektronische handtekening Dienst / DocuSign Dienst”.

Een van de nieuwere golven van DocuSign gerelateerde phishing-pagina's maakt gebruik van een andere benadering - het toont een DocuSign-branded portal pagina met links naar populaire diensten: Gmail, vooruitzicht, Office 365, Yahoo!, AOL, en “anderen” waarin staat dat de inhoud van deze services is versleuteld door de service. Om voor de gebruikers om “ontsluiten” of “decoderen” de bestanden, ze worden naar een inlogpagina geleid waarin hun accountgegevens worden gevraagd. Als ze op voorwaarde dat de criminelen zal ontvangen onmiddellijk de informatie waardoor ze beiden uit te voeren financieel misbruik en identiteitsdiefstal misdrijven.

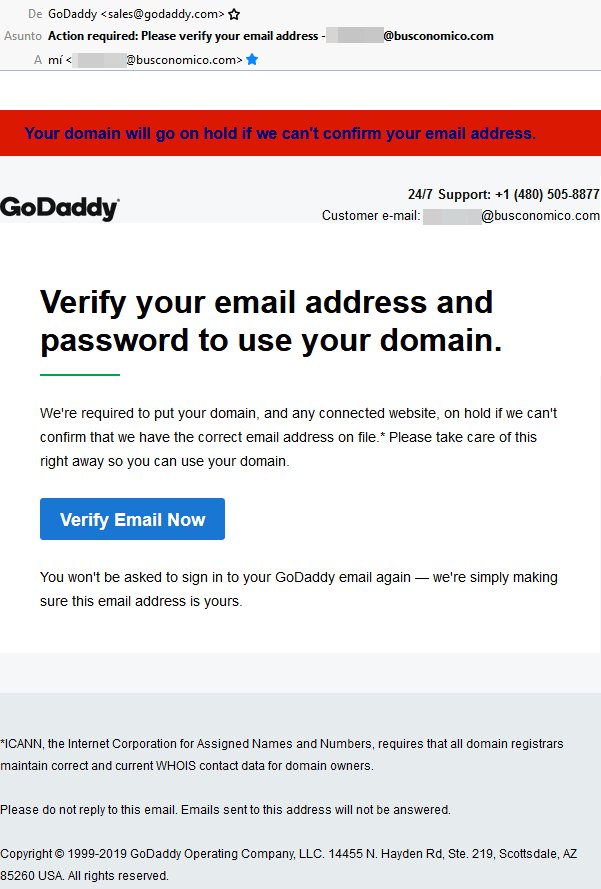

2021 Phishing #5 - GoDaddy E-mail Verificatie phishing-berichten

Verschillende gebruiker rapporten geven aan dat er een nieuwe GoDaddy-themed campagne is aan de gang door het verzenden van e-mailberichten die voordoen als wordt verzonden door het hostingbedrijf. Zij zullen kopiëren voor een groot deel van de lay-out en de inhoud van echte meldingen en instrueren van de slachtoffers in hun e-mailadressen het verifiëren door te klikken op een link knop. Dit zal waarschijnlijk om te leiden naar een login pagina aanvragen van hun geloofsbrieven. Als dit dan gebeurt de gegevens worden rechtstreeks naar de hacker operators worden doorgegeven, bijgevolg, ze kunnen de GoDaddy-accounts kapen. De hosting plannen worden meestal besteld via sign-up pagina's, als gevolg van deze verschillende misdrijven kan worden ondernomen - identiteitsdiefstal en financieel misbruik.

Door te klikken op de links kan ook leiden tot andere gevaarlijke gevolgen:

- Schadelijke Omleidingen - Naar aanleiding van de rekening diefstal van de activiteiten van de GoDaddy scam pagina kan de slachtoffers naar andere gevaarlijke webpagina's redirect. Voorbeelden hiervan zijn portals die virussen verspreiden of advertentie sites die opdringerig banners bevatten, pop-ups en mijnwerkers.

- Analytics Gathering - De e-mails verstuurd kunnen scripts die zal volgen van de gebruikers engagement-het geven van verdere informatie over hun gewoonten naar de hacker operators bevatten. Dit kan worden gebruikt om de toekomstige aanvallen te optimaliseren.

- payload Delivery - Zodra het e-mailbericht wordt geladen of de bijbehorende website wordt bezocht andere bedreigingen kunnen worden ingezet om de slachtoffers en. Ze variëren van-bestand versleutelen ransomware te paard infecties die het mogelijk maken de operatoren om de controle over het slachtoffer machines op een bepaald moment te nemen Trojaanse.

Als de eerste golf van GoDaddy phishingmails succesvol blijken te zijn en in staat zijn om gebruikersaccounts te kapen dan de criminelen achter kunnen ervoor kiezen om verbeterde versies te lanceren. Gewoonlijk worden dergelijke aanvallen gericht tegen bepaalde typen gebruikers of tegen een bepaalde tijdsperiode.

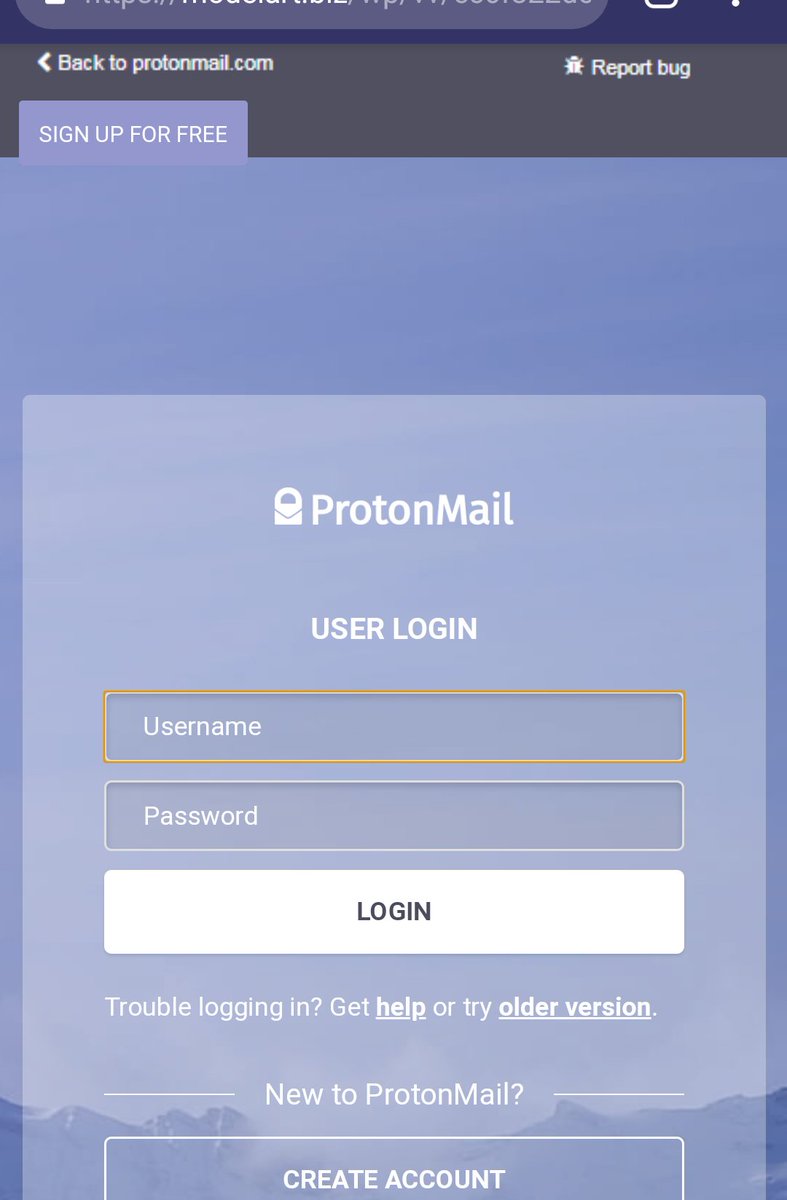

2021 Phishing #6 - ProtonMail Inloggen Pagina's Scams

Onlangs veel gebruikers gemeld worden doorgestuurd naar een nep-ProtonMaiil landing pages. Ze zijn gemaakt om het ontwerp van de legitieme e-mail dienst te kopiëren en te dwingen de slachtoffers in te voeren in hun gegevens. De uiteinden doel van de criminele collectief erachter is om zoveel user accounts mogelijk te verwerven. De meeste van deze phishing-aanvallen worden gedaan om toegang te krijgen tot de private e-mail inboxen van de slachtoffers, maar er zijn andere gevallen waarbij deze gegevens kunnen worden gebruikt:

- Identiteitsdiefstal - De ProtonMail dienst wordt op grote schaal gebruikt om de identiteit van de mensen ingeschreven om het te verbergen. Als zodanig toegang tot hun privé-berichten kunnen worden gebruikt voor de identificatie van hun persoonlijke informatie. De verkregen gegevens kunnen worden gebruikt voor doeleinden chantage.

- Verkoop van Data - De verkregen informatie kan worden opgeslagen in databases die vervolgens op de ondergrondse markten worden verkocht.

- malware Distribution - De toegang tot de inbox kan worden ingesteld om uit te zenden kwaadaardige monsters van alle soorten.

Er zijn vele bronnen van de ProtonMail phishing, de meest voorkomende zijn onder andere website redirects, malware pop-ups en banners, en e-mailberichten. De e-mails worden verzonden in een bulk-achtige wijze en dwingen de slachtoffers in interactie met de ingebouwde inhoud. Zij kunnen het ontwerp van legitieme aanmeldingen waardoor het moeilijker om de echte van de valse degenen te onderscheiden kopiëren.

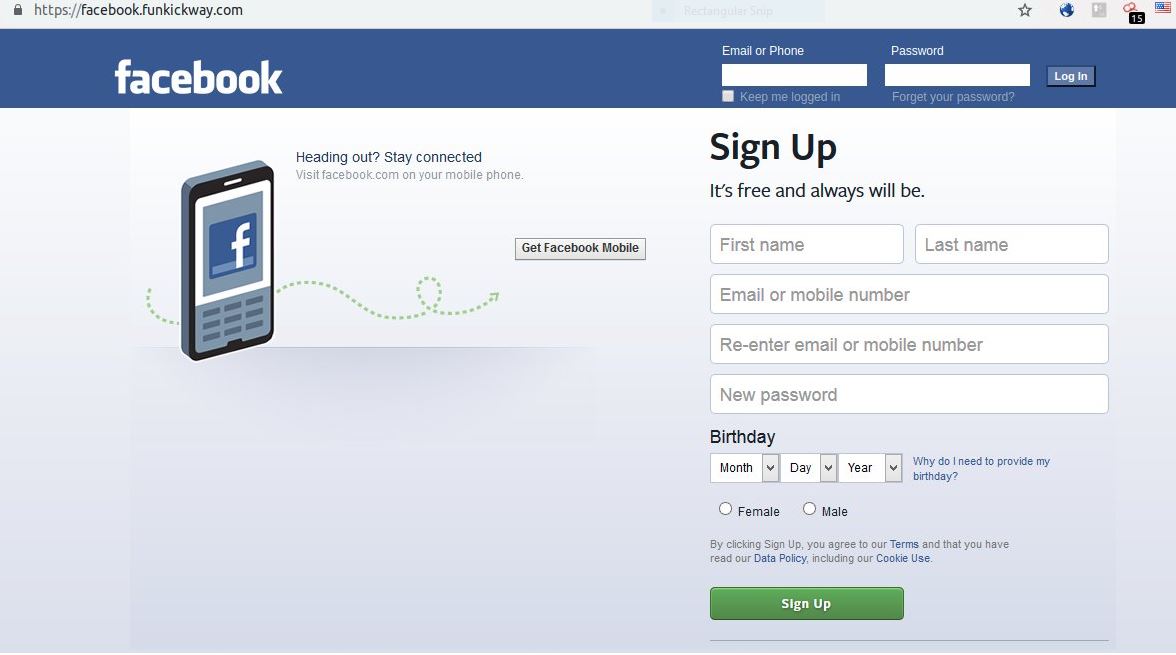

2021 Phishing #7 - Valse Facebook Inloggen Pages

In het begin van februari 2019, zijn er verschillende meldingen van valse Facebook login pagina's die op grote schaal worden verspreid met behulp van de populaire methoden eerder genoemde geweest. Dit is een typisch geval van een copycat-zwendelsite die het oorspronkelijke ontwerp en de lay-out van het sociale netwerk heeft overgenomen en probeert de bezoekers te misleiden dat ze Facebook bezoeken. Links naar dergelijke diensten zijn meestal opgenomen in phishing e-mailberichten die kunnen worden weergegeven als zijnde verzonden door de populaire dienst. In plaats van de gebruikers naar de legitieme inlogpagina te leiden, ze krijgen het copycat-adres te zien. De bezoekers kunnen vertellen het verschil alleen van hun domeinnaam.

deskundigen van myki hebben een techniek ontdekt die wordt gebruikt door computercriminelen die de Facebook-inlogpagina op een zeer realistische manier reproduceren. Dit wordt gedaan door de aanleg van een HTML-blok, waarin alle elementen precies hetzelfde uitzien als de legitieme prompt: Statusbalk, navigatiebalk, inhoud, en schaduwen. Deze aanwijzingen worden geplaatst in-hacker gecontroleerde sites of verspreid via kwaadaardige zoekmachines en portals. De pagina's zullen de inlogpogingen voortbrengen - meestal, dit zijn de gebruikelijke knoppen die worden genoemd “inloggen met Facebook” die een pop-up geopend met de vraag voor het sociale netwerk geloofsbrieven.

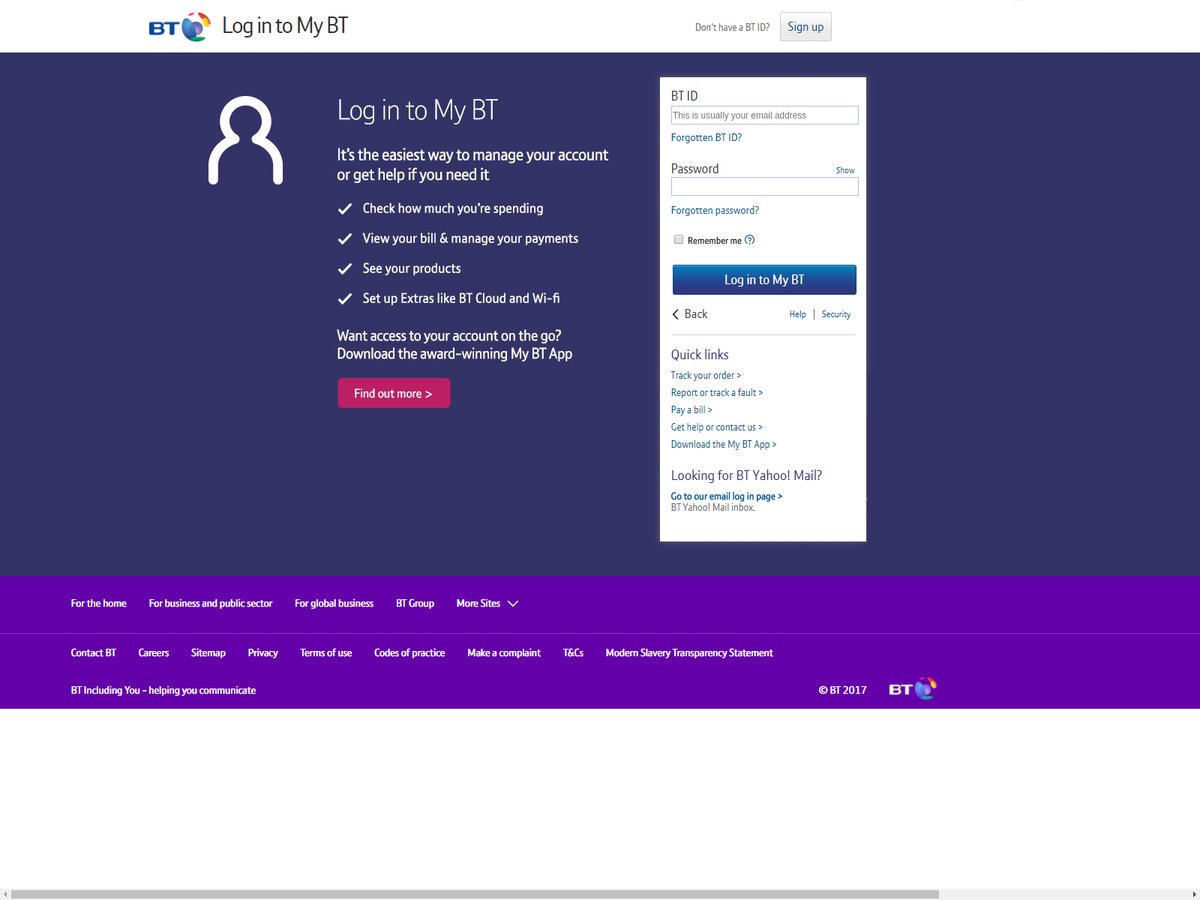

2021 Phishing #8 - Fake BT Inloggen Pages

Een aanval campagne uitvoeren nep BT inlogpagina's is gemeld aan ons onlangs. De tactiek is om de bezoekers geloven dat ze de toegang tot legitieme BT dienst. Succesvolle pogingen tot het infecteren van targets en-masse omvatten zowel de traditionele e-mail phishing en koppelingen versturen via sociale netwerken. Dit gebeurt via-hacker gedaan of gehackte accounts die links naar de kwaadaardige site zal plaatsen. In de meeste gevallen zullen zij aanbiedingen of “Account Wijziging informatie” - aan het slachtoffer gebruikers worden uitgelegd dat zij nodig hebben om in te loggen op hun profiel en “verifiëren” hun identiteit.

De andere strategie die wordt gebruikt in deze context is het “speciale aanbiedingen” een. Door de-hacker gemaakte profielen, e-mailberichten en andere communicatiekanalen zullen de slachtoffers exclusieve deals worden beloofd als ze inloggen op hun account via de nep-inlogpagina.

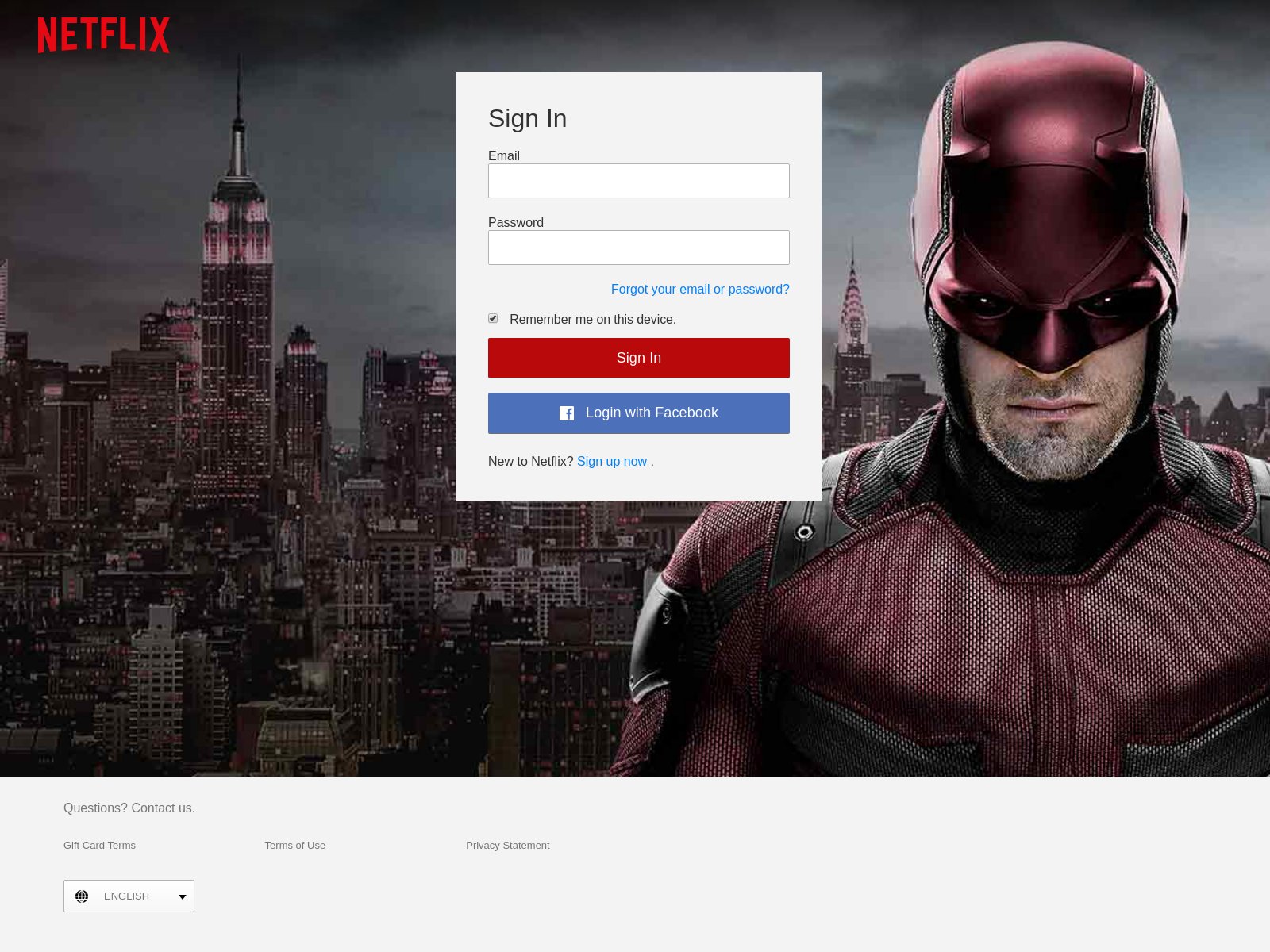

2021 Phishing #9 - Fake Netflix Inloggen Pages

Een van de meest populaire manieren om Scamming slachtoffers is voor het verzenden van bulk e-mail berichten via e-mailberichten die zal leiden tot de nep Netflix login schermen. Het doel van de hackers is om de slachtoffers te dwingen hun accountgegevens in te voeren via het inlogformulier. Ze worden gehost op gelijk klinkende domeinnamen, gebruik maken van beveiligingscertificaten, en het kopiëren van de lichaamsinhoud en het ontwerp.

Er zijn vele alternatieve vormen die alle kunnen worden gelanceerd op hetzelfde moment:

- Search Engine Plaatsing - De kwaadaardige sites kunnen worden ontworpen met zoekmachine optimalisatie in het achterhoofd. Ze kunnen een hoge rang in de zoekresultaten dus de slachtoffers dat zij de toegang tot legitieme site verwarrend.

- Social Network Berichten en Berichten - Het gebruik van-hacker gemaakt of gestolen accountreferenties het collectief achter de Netflix phishing kan diverse vormen van campagnes constrct op deze netwerken. Een populaire variant is de terbeschikkingstelling van speciale “aanbiedingen” en “Aanbiedingen” - de slachtoffers wordt verteld dat ze in hun inloggegevens in te voeren.

- kwaadaardige advertenties - Het gebruik van-hacker gecontroleerde sites en opdringerige advertenties (geplaatst op relevante netwerken) de hackers kan campagnes die verwijzen naar de gevaarlijke sites draaien.

Allerlei veranderingen kunnen worden verwacht van de Netflix campagnes.

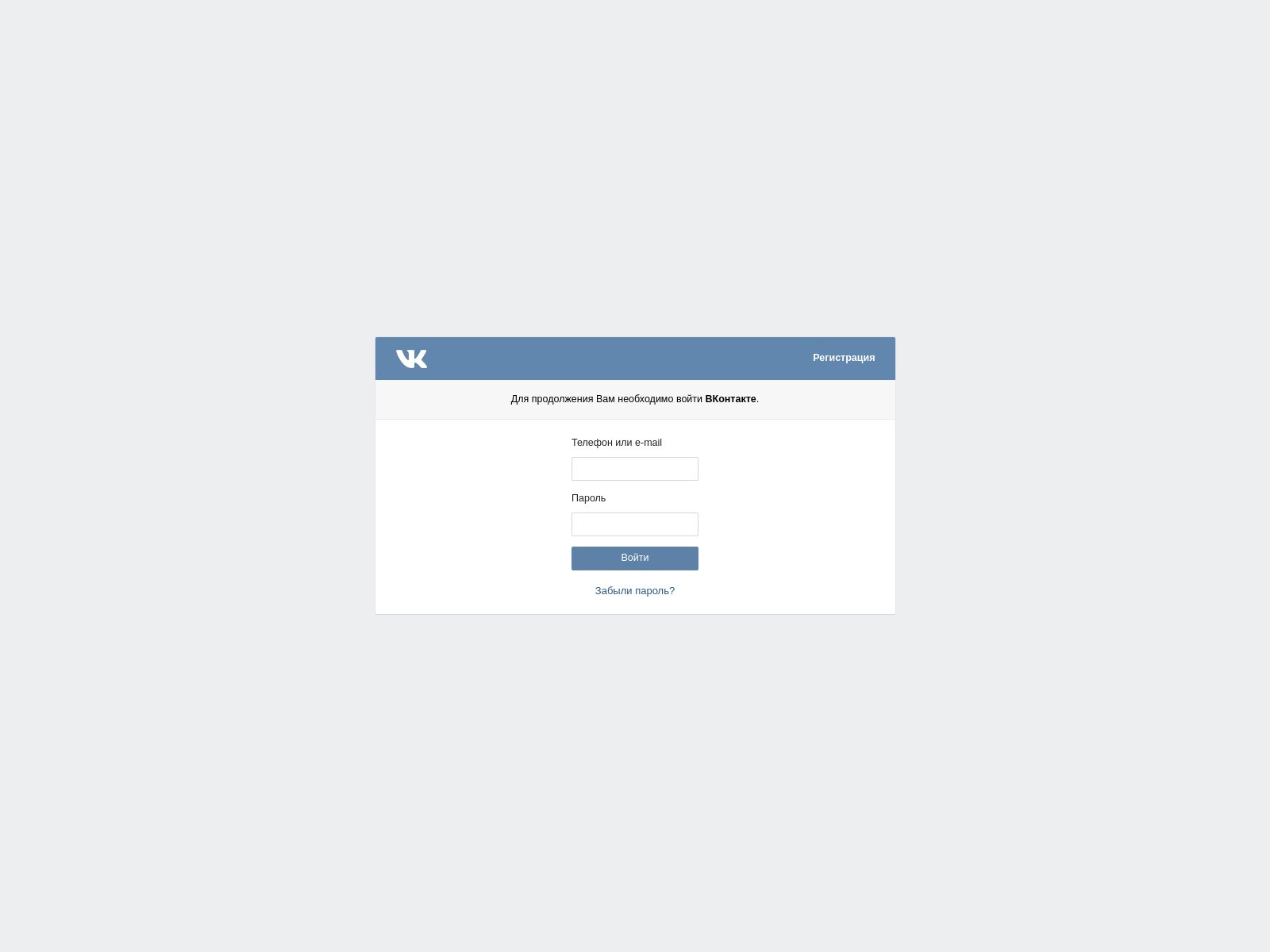

2021 Phishing #10 - Fake VK (Vkontakte) Inloggen Pagina's

VK is een van de meest populaire sociale netwerken wereldwijd, het is een van de meest bezochte sites in het Russisch-sprekende landen en is ook een doelwit voor phishing. De reden waarom ze populair zijn bij criminelen, is dat VK toegankelijk is via zowel desktop- als mobiele clients en ook apps voor de meeste populaire apparaten. Als zodanig phishing pogingen kan via uiteenlopende strategieën. Sommigen van hen zijn de volgende

- Fake Websites - Een van de meest voorkomende manieren is om nep-websites die zich voordoen als de legitieme domein te construeren. Ze worden gehost op gelijk klinkende domeinnamen, neem valse beveiligingscertificaten op, en repliceer het ontwerp en de lay-out van de legitieme VK-pagina. Ze kunnen hoog op de zoekmachine ranking worden geplaatst en deze factor wordt gebruikt om lokken slachtoffer gebruikers die niet de nep kan onderscheiden van de echte adres.

- Social Media berichten - De hackers kunnen gebruik maken van speciaal gemaakt of gestolen referenties die kan koppelen aan de nep VK website. Gewoonlijk, het zijn profiellinks, media, of speciale deals - ze zijn allemaal zo gemaakt dat de doelwitten er op klikken.

- ad Campagnes - De kwaadaardige VK sites kunnen worden verspreid via malware advertentiecampagnes die gevonden kunnen worden op websites weergeven van een dergelijke inhoud.

- E-mail phishing-berichten - Dit is een van de meest populaire methoden - de criminelen zullen campagnes die legitieme e-mailberichten te imiteren van bekende diensten of producten te voeren. Elke keer dat ze interactie hebben met de neppagina's, worden weergegeven.

Andere methoden kunnen ook worden gebruikt, deze lijst bevat slechts een kleine greep uit de mogelijkheden voor het omleiden van de slachtoffers om de nep-VK-sites.

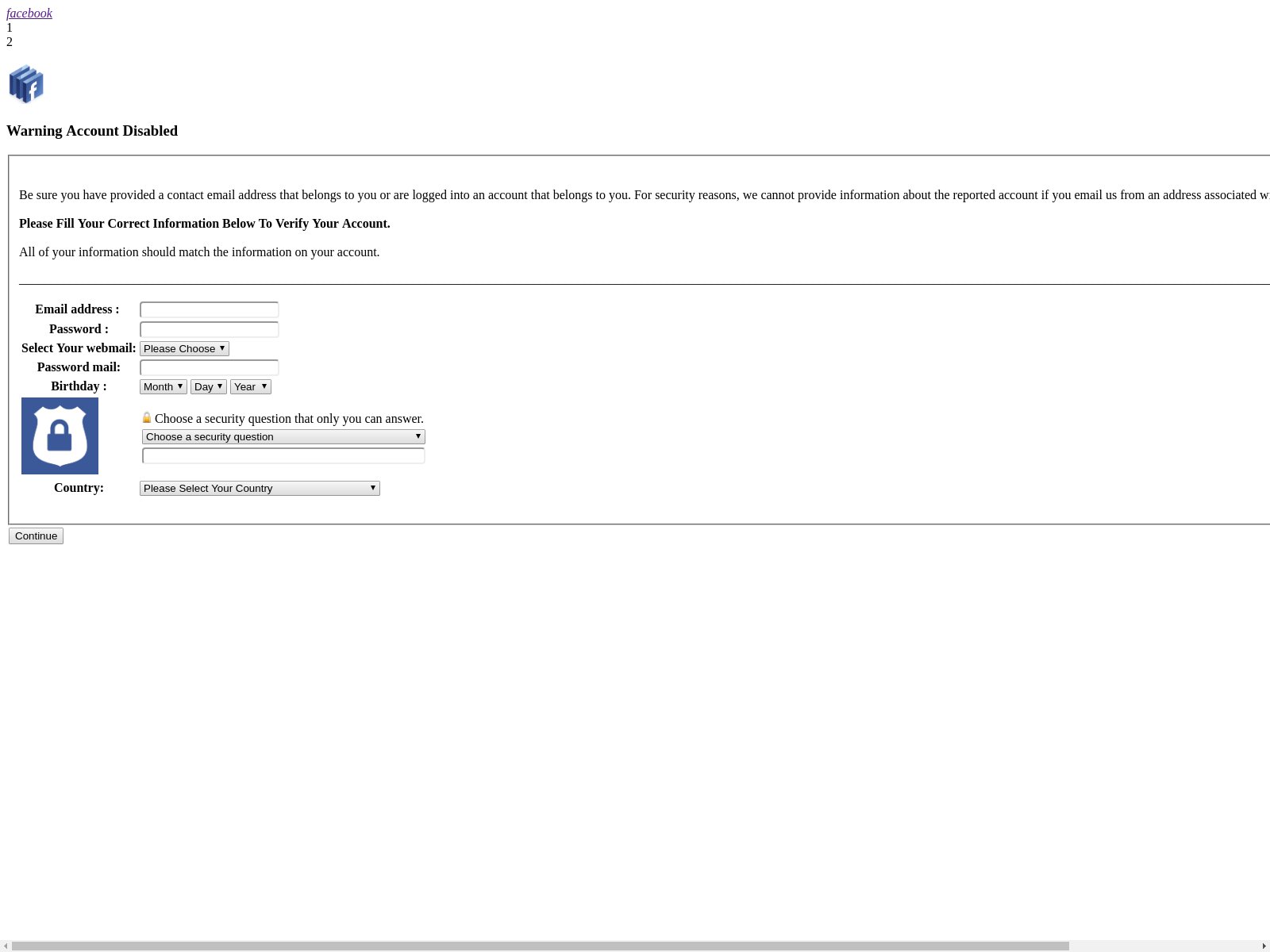

2021 Phishing #11 - Facebook Waarschuwing account uitgeschakeld Scam

In 2019 een Facebook-gerelateerde scam is gedetecteerd die malware pagina's dat de titel draagt gebruikt “Waarschuwing Account uitgeschakeld”. Ze zijn gemaakt van zacht ontwerp, nog steeds met een lay-out die een overeenkomst met het sociale netwerk heeft. Dit wordt gedaan om de aandacht van de targets te grijpen - ze zullen zien dat er dat de pagina kan worden gehost door Facebook en dat ze een waarschuwingsscherm uitgegeven. Met behulp van de Facebook-logo en het ontwerp lay-out, die bekend is dat ze zouden kunnen worden verleid tot het invoeren van de gevraagde informatie in. De gevangen exemplaren vragen de volgende gegevens:

- E-mailadres

- Wachtwoord

- Webmail Type

- Password Mail

- Verjaardag

- Veiligheidsvraag & antwoord Combinatie

- land

Er zijn meerdere manieren waarop deze zwendel kunnen worden ingezet om de ontvangers. Een populaire scenario is voor het verzenden van links naar de pagina via scam e-mailberichten. Ze verschijnen als zijnde verzonden door het sociale netwerk en de slachtoffers te dwingen tot klikken op de link die hen rechtstreeks naar de phishing-pagina.

Verschillende kwaadaardige domeinen die kunnen worden weergegeven als als eigendom van of gelieerd aan Facebook kunnen worden gemaakt - zij zal beschikken over banden, beveiligingscertificaten, en elementen die aldus verschijnen als onderdeel van het sociale netwerk. diverse berichten, pagina's, gebruikers, en andere in-Facebook-inhoud kan ook worden gemaakt om de site te verspreiden.

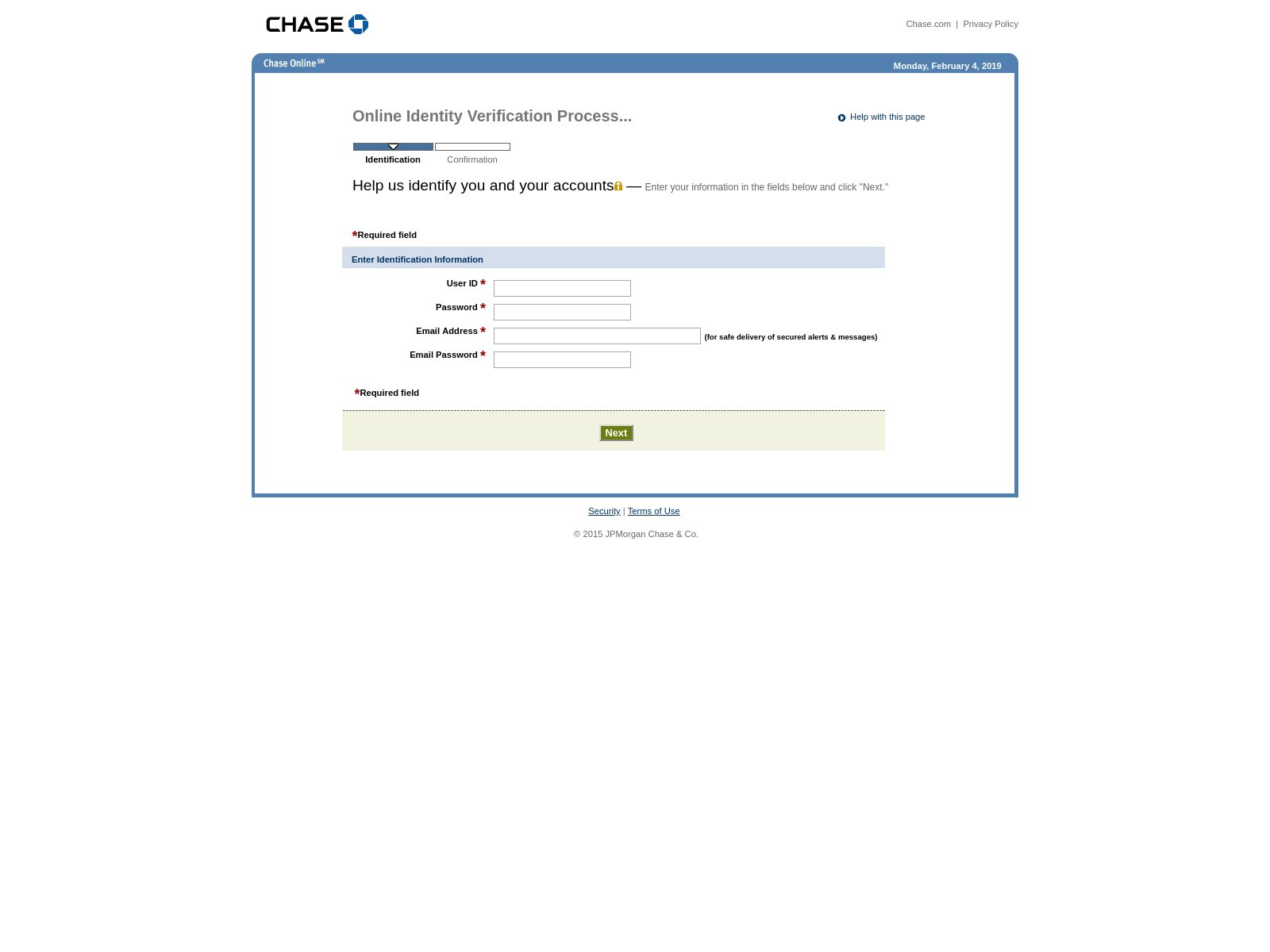

2021 Phishing #12 - Chase Phishing Scam

Klanten van de Chase online bankdienst moeten heel voorzichtig zijn want er zijn verschillende geïdentificeerd aanval campagnes die nep phishing-pagina's te verdelen. Ze zijn ontworpen als verificatie stappen en het gebruik body ontwerp en de indeling die wordt gebruikt door de instelling in hun registratieformulieren. De pagina die vraagt voor de volgende velden worden ingevuld met gegevens van de klant:

- gebruikersnaam

- Wachtwoord

- E-mailadres

- Email Wachtwoord

De nep-Chase login pagina's worden in de volksmond verspreid via de meest gebruikte tactiek. Eén van hen is gebaseerd op e-SPAM-berichten dat phishing tactiek bevatten - ze zich voordoen als legitieme kennisgevingen verzonden door Chase. Effectieve voorbeelden zijn berichten die beweren dat de rekeningen moeten worden geverifieerd om te worden geactiveerd na een fraude alert is geactiveerd.

Een andere techniek is gebaseerd op het creëren van meerdere websites dat kan zowel kopiëren of koppelen van de belangrijkste site op diverse domeinen. Ze zijn meestal onder het mom van downloadportals, zoekmachines, landingspagina's en etc.

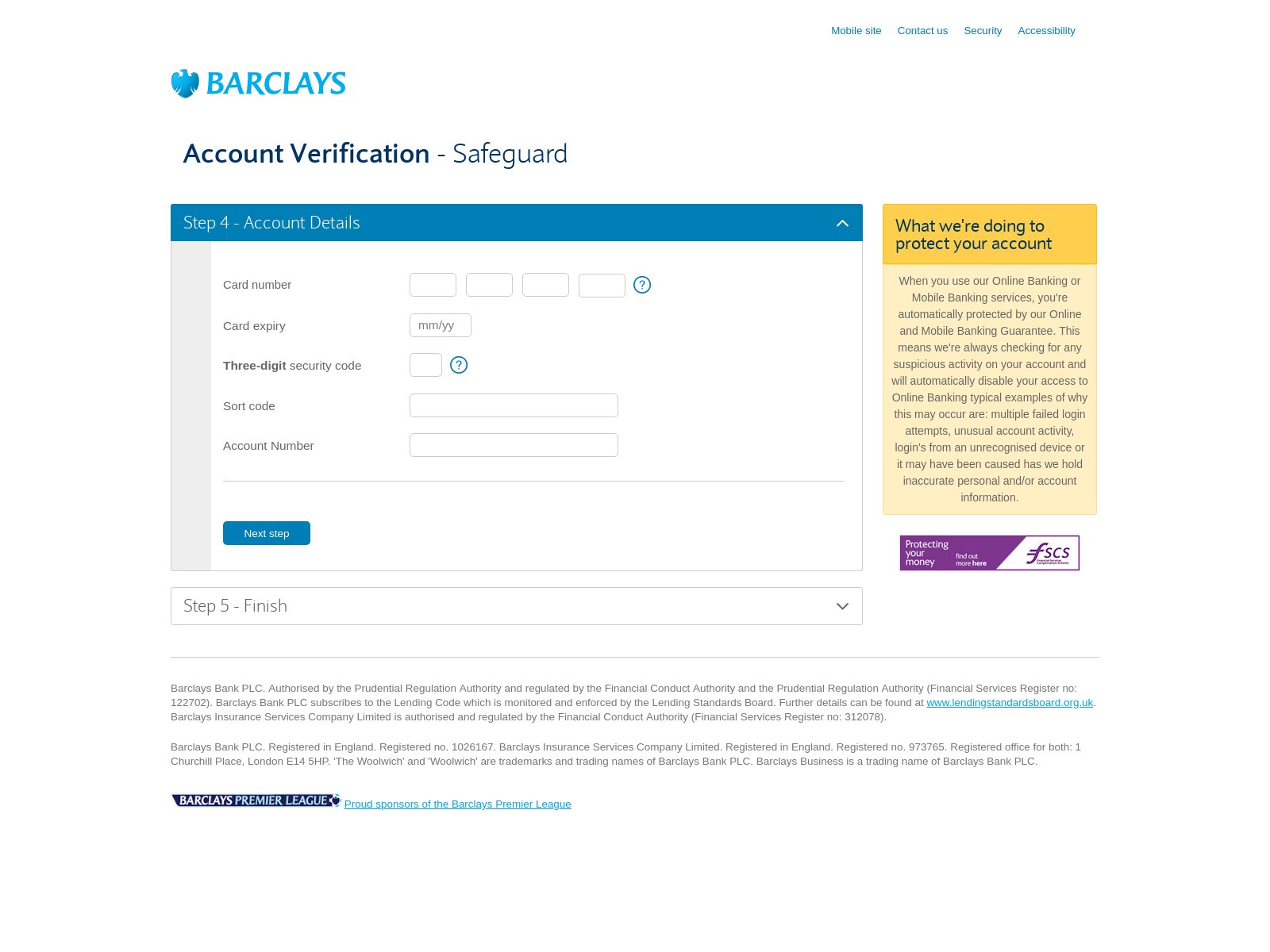

2021 Phishing #13 - Barclays Phishing Scam

Een aparte aanval campagne is actief tegen Barclays online bankieren gebruikers. Zij zullen worden gericht met nagemaakte “Account verificatie” pagina's. Ze zien eruit als legitieme registratie processtappen. De strafrechtelijke collectief achter deze zwendel heeft gekopieerd het lichaam ontwerp lay-out, tekst inhoud, en andere elementen (koptekst en voettekst) met het oog op een regeling die niet gemakkelijk kan worden onderscheiden van een echte Barclays pagina.

De nep-webpagina's worden gehost op gelijk klinkende domeinnamen, kan tekenreeksen bevatten die verwijzen naar producten of diensten die het bedrijf aanbiedt, en zelfs ondertekende beveiligingscertificaten presenteren. Dit alles wordt gedaan om te maken de bezoekers geloven dat ze de toegang tot een pagina georganiseerd door de bank.

Andere methoden die kunnen worden gebruikt om links te verdelen en die naar de Barclays phishing-pagina onder meer de volgende:

- Social Media Links - De hackers kunnen hun eigen gemaakte profielen of gestolen degenen gebruiken om massale campagnes tegen Barclays gebruikers draaien. Dit wordt gedaan door te doen alsof de vertegenwoordigers van de bank. De inhoud kan worden gedeeld, zowel in pagina's, palen en directe berichten.

- Browser hijackers - Dangerous web browser plugins kan worden gecreëerd die de redirect instructies bevatten om de phishing-pagina. Ze zijn meestal compatibel gemaakt met de meeste populaire webbrowsers. Deze plug-ins worden vervolgens geüpload naar de relevante repositories met behulp van valse ontwikkelaar geloofsbrieven en uitgebreide beschrijvingen.

- E-mail campagnes - De criminelen kunnen e-mailberichten die phishing-elementen leidt tot de Barclays scam omleiding bevatten ambachtelijke. Ze kunnen worden ontworpen om te verschijnen als wordt verzonden door de financiële instelling.

- ad Campagnes - Schadelijke en opdringerige advertenties meestal verwijzen gevaarlijke inhoud zoals deze instantie.

Aangezien de campagnes blijven werken kunnen we bijgewerkte versies evenals andere methoden die door deze of een andere collectieve zien.

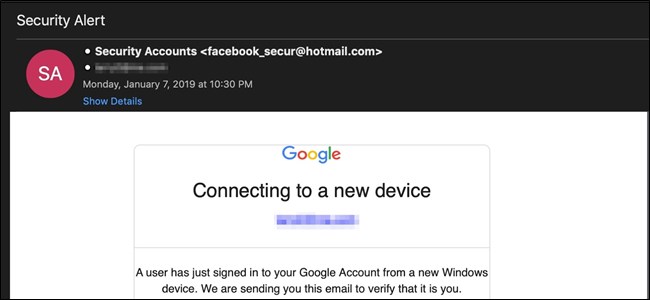

2021 Phishing #14 - Google Translate Phishing Scam

Begin februari 2019, een wereldwijde phishing campagne is gedetecteerd, die wordt bediend door een onbekende hacker collectief. In plaats van het standaard bulkmailen van beoogde doelen, de criminelen gebruiken een alternatieve methode. De hackers plaats gemaakt kwaadaardige webpagina's die beginnen met de string in verband met de service - “translate.google.com”.

Deze domeinen zijn gekoppeld in een bulk phishing e-mail campagne die is ontworpen om te poseren, net als een legitieme Google melding dat de rekeningen van de gebruiker worden geopend door een onbevoegde partij. Een call-to-action-knop wordt geplaatst in de inhoud instantie die de doelstellingen zullen manipuleren te laten geloven dat ze moeten omgaan met deze opnieuw op om hun rekeningen te beveiligen. Een login pagina zal worden gepresenteerd dat de Google-account referenties te vragen.

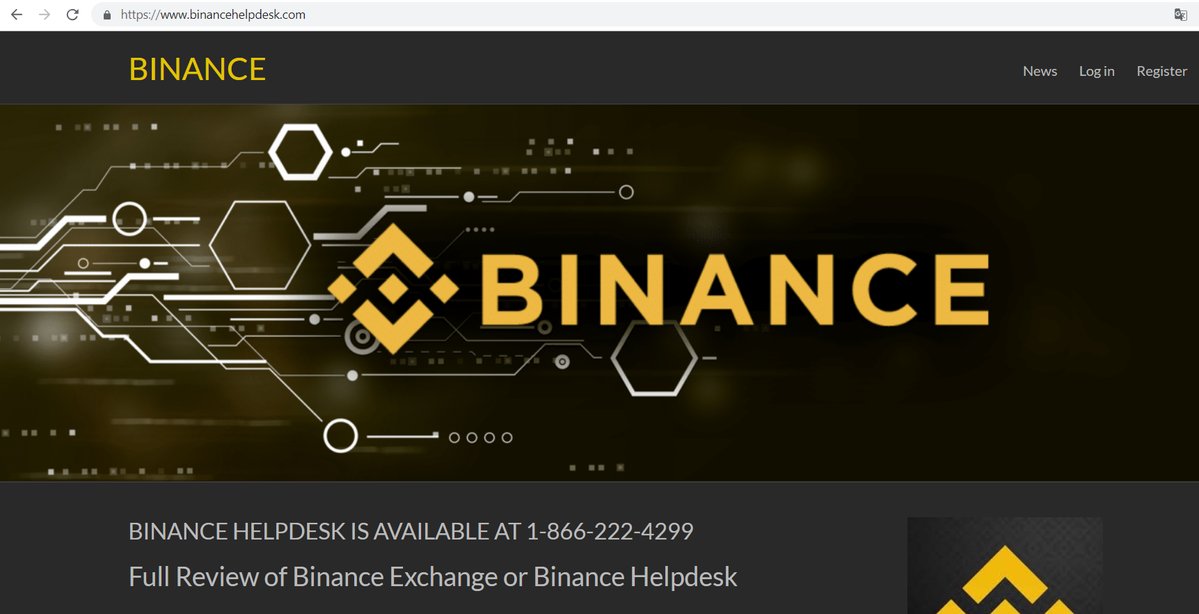

2021 Phishing #15 - Binance Phishing Scam

Binance is één van de meest populaire cryptogeld beurzen die wereldwijd wordt gebruikt door munthouders. Als een vertrouwde keuze voor velen, het heeft ook de aandacht getrokken van criminele groepen die talloze phishing-aanvallen hebben georkestreerd, zowel accounthouders als andere doelgroepen.

Enkele van de meest populaire methoden zijn om te creëren nep-websites die zich voordoen als de legitieme Binance huis of login pagina zijn. De hackers zullen gelijk klinkende domeinnamen gebruiken en zelfs door hackers gegenereerde beveiligingscertificaten om de sites er legitiem uit te laten zien en aan te laten voelen. Gebruikers wordt geadviseerd om controleren of de SSL-domeinnamen komen overeen met de officiële die worden gebruikt door het bedrijf - * .binance.com of * .binance.co. De Binance personeel beveelt ook aan dat dat twee-factor authenticatie is ingeschakeld. De digitale backend-sleutels mogen niet worden bekendgemaakt aan websites of services, zelfs niet als daarom wordt gevraagd, pop-ups en andere inhoud zeggen dat.

De criminelen kunnen ook ambachtelijke e-SPAM-berichten deze poging om de slachtoffers te laten denken dat ze een legitieme dienst kennisgeving hebben ontvangen. Ze zijn ontworpen om het ontwerp en de tekst inhoud van de echte service repliceren en bevat koppelingen naar phishing-sites.

Twee verschillende gevallen van Fraude Binance Staff zijn gemeld door het bedrijf als goed. In een van de gevallen, een nep-hotline (tech support scam) heeft geprobeerd om scam de bezoekers. De tactiek in dienst van de criminelen is om websites die zoekwoorden als bevatten creëren “Binance”, “Ondersteuning”, “Help” en andere reeks combinaties. Wanneer ze worden geopend via zoekmachines zullen zij de slachtoffers doorverwijzen naar een inlogpagina waar hun geloofsbrieven zal worden gevraagd. Als e

Via sociale netwerken de criminelen kunnen valse profielen waardoor ze Binance personeel kan imiteren construeren. Dit wordt vaak gedaan via platforms zoals Twitter en Facebook, waar een groot aantal slachtoffers kan worden verzameld. Er zijn verschillende soorten van phishing die via deze methode kan worden gedaan:

- waarschuwing berichten - De hacker accounts zal na veiligheidsinstructies aan een betere bescherming van de klant rekeningen. De gidsen zullen worden gehost op-hacker gecontroleerde domeinnamen waarop de palen zal verbinden. Zodra de gebruiker in te voeren in hun Binance login gegevens zullen ze worden verzonden naar de hacker controllers.

- persoonlijke berichten - De criminelen kunnen ook direct berichten sturen naar de slachtoffers en proberen diverse technische ondersteuning oplichting. Een veel voorkomende is dat hun rekeningen zijn geopend door een onbevoegd persoon en Binance moet de samenwerking te onderzoeken door het verstrekken van hun accountgegevens.

- donaties - Het gebruik van fraude promoties de criminelen zal adverteren grote giveaways. Voor hen voert de Binance rekeninghouders zullen worden overgehaald tot het overbrengen van grote sommen geld aan-hacker gecontroleerde portefeuilles.

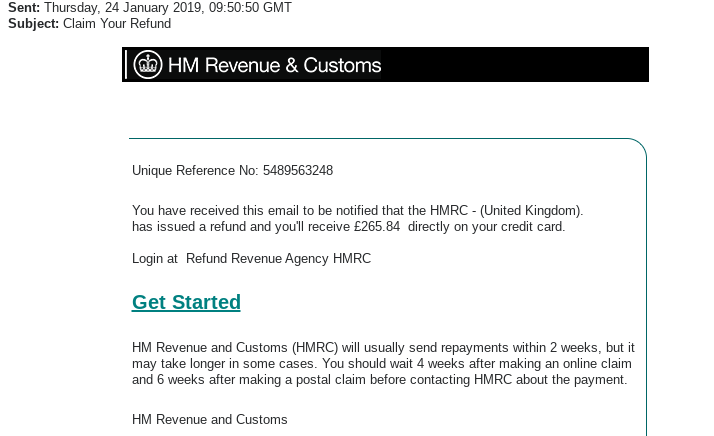

2021 Phishing #16 - HM Revenue and Customs Berichten

Een andere reeks van phishing-e-mailberichten scam de ontvangers te laten denken dat ze een betaling restitutie voor hun betaalkaart hebben ontvangen - in het geval van de gevangen monsters van een credit card is opgegeven. De berichten hebben een duidelijk ontwerp en bevatten een tekstblok van gemiddelde lengte waarin wordt uitgelegd dat het HM Revenue and Customs-bureau met regelmatige tussenpozen terugbetaalt.

Dit is een voor de hand liggende scam waarvoor ervaren gebruikers moeten weten dat dit niet de juiste handtekening. Er zijn twee elementen die dynamisch zijn gemaakt om de slachtoffers te laten geloven dat dit een unieke boodschappen die hen verwijst:

- Unieke Referentie Nr - Dit is een willekeurige string die zich voordoet als een verwijzing naar de gebruikers.

- teruggave Sum - Een groot geldbedrag wordt aangehaald teneinde de gebruiker te verleiden tot interactie met de boodschappen.

De call-to-action-knop leidt de slachtoffers door naar een nep-inlogpagina waar verschillende accountgegevens kunnen worden opgevraagd. Deze bijzondere scam lijkt UK specifiek te zijn.

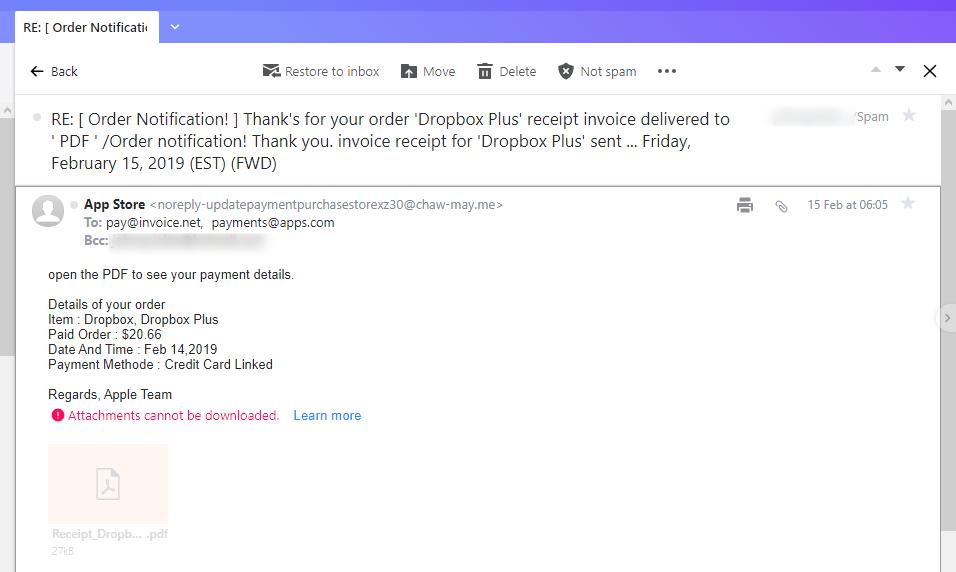

2021 Phishing #17 - Dropbox Plus Receipt Scam

Een recente e-mail phishing campagne is gemeld die stuurt een faux factuur poseren van de Dropbox dienst te komen. De onderwerpregel is vermomd als een bestelmelding die aangeeft dat de gebruiker een abonnement op het cloudplatform heeft gekocht. Het is niet persoonlijk en leest een simpele zin “Open de PDF om uw betaling details te zien” waarna een reeks willekeurige waarden weergegeven. Ze zijn gekozen om typische informatie weer te geven die wordt vermeld na een succesvol online abonnement. De waarden worden weergegeven als Bestel Details en de gevangen monsters onder meer de volgende: Item, betaald Bestel, Datum & Tijd, en betaalmethode.

Alle vermelde gegevens wordt willekeurig gegenereerd en komt niet overeen met een echt bestellingen. Maar als een gebruiker deze berichten ontvangt men zou kunnen denken dat iemand heeft ingebroken op hun betaalkaart data en maakte een fraude transactie. Dit zal ze willen de bijgevoegde PDF-bestand te lezen. Het zelf zal waarschijnlijk één van deze twee gevallen:

- virus File - Het bestand kan in feite een virus van alle populaire varianten.

- -Macro Infected Document - De criminelen kunnen gevaarlijke scripts insluiten (macros) in alle populaire documenttypen, met inbegrip van PDF-bestanden. Wanneer ze worden geopend de gebruikers zal worden gevraagd om de ingebouwde macro's inschakelen om de gegevens correct te kunnen bekijken. Dit zal leiden tot een afzonderlijke virusinfectie.

Een zekere waarschuwing scam dat de gebruikers een phishing-bericht hebt ontvangen is op zoek naar de handtekening - de valse berichten zal worden ondertekend als Apple in plaats van Dropbox.

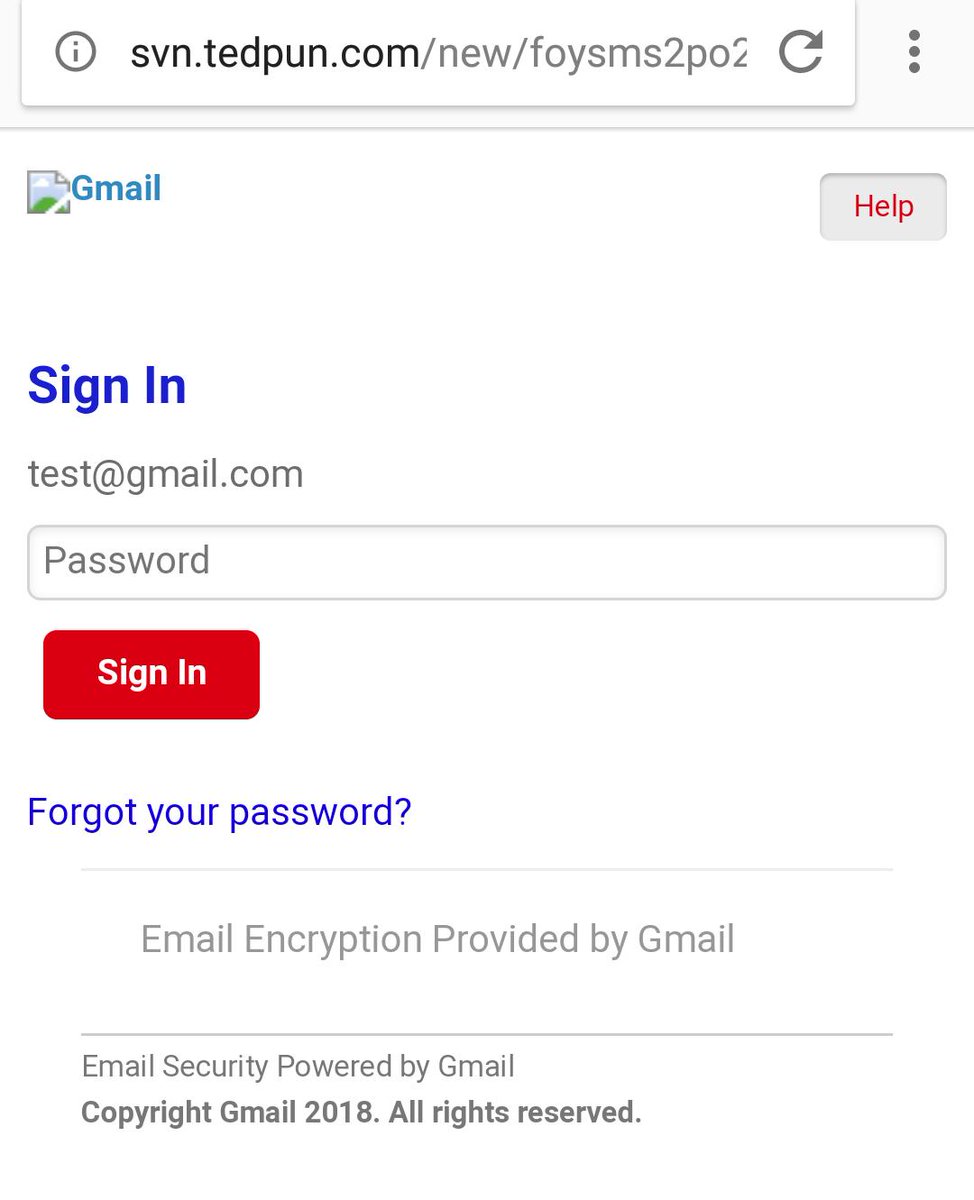

2021 Phishing #18 - Fake Gmail Inloggen Pages

Een grootschalige phishing campagne is onlangs gemeld om te profiteren van Google-gebruikers als de hackers nemen het verzenden van scam berichten naar Gmail login schermen faux. Ze worden gehost op gelijk klinkende domeinnamen en sommige kunnen zelfs beveiligingscertificaten hebben die sterk lijken op Google en / of zijn services en producten.

De berichten onderwerpregel en inhoud lichaam met behulp van allerlei's bevatten. Sommige van de gemeenschappelijke regels omvatten de volgende:

- Gmail account Reset Notification - De slachtoffers kunnen berichten dat de slachtoffers dwingen te laten denken dat hun account is gereset door de dienst te ontvangen. Om te kunnen blijven met behulp van hun accounts die ze in hun geloofsbrieven moet invoeren in de login pagina.

- Verplichte wachtwoord wijzigen - Een andere veel gebruikte strategie van de hackers is om de ontvangers te dwingen dat Google een verplichte wijziging van het wachtwoord voor hun rekening heeft gedwongen. Om te blijven gebruiken zullen ze nodig hebben om in te loggen op de aangewezen login pagina.

- Gmail Belangrijke mededeling - De criminelen zullen de slachtoffers te manipuleren te laten denken dat ze een legitiem bericht van de dienst zelf hebben ontvangen. Om het te kunnen zien zullen ze nodig hebben om te authenticeren om de dienst door het invoeren in hun gebruikersnaam en wachtwoord combinatie op de phishing-pagina.

Alle computer gebruikers moeten er rekening mee dat het domein van de login-pagina is niet Google / Gmail en dit is een van de zekerste tekenen dat dit een scam.

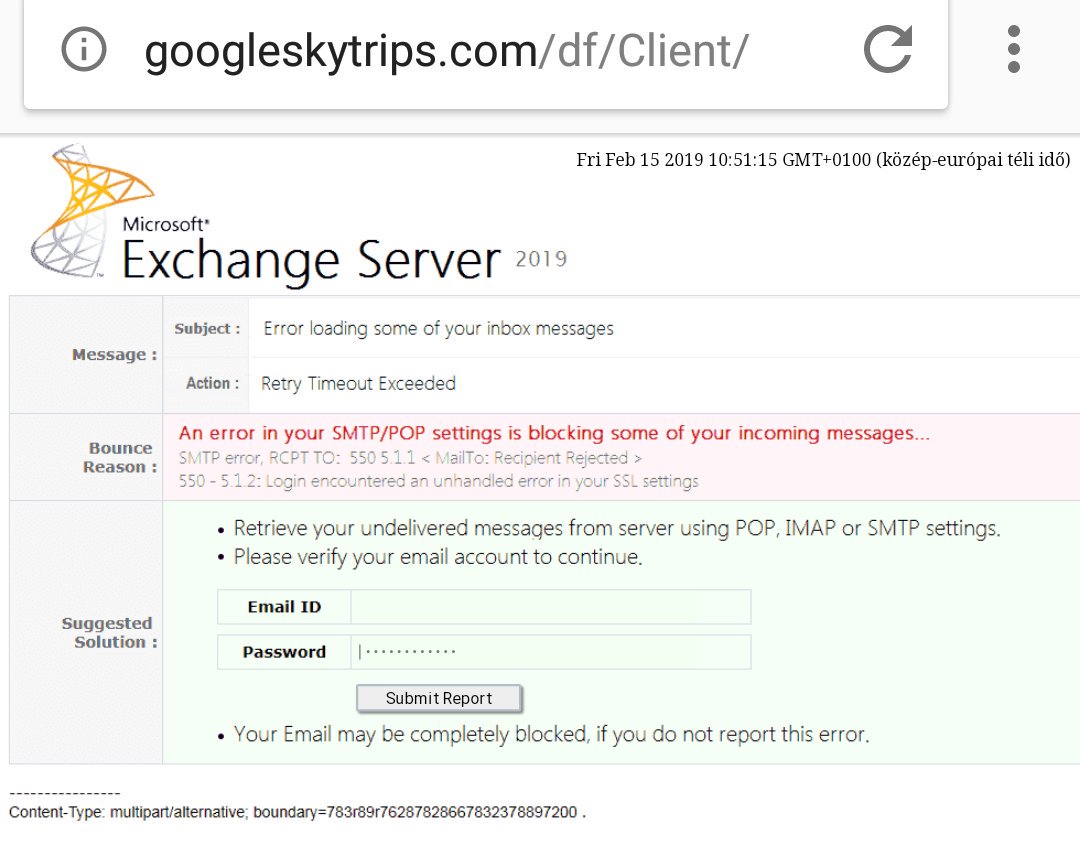

2021 Phishing #19 - SMTP / POP Email Server Error Phishing

Phishing slachtoffers melden een andere interessante tactiek die een interessante benadering gebruikt. Zij zullen links die zal leiden tot een phishing-pagina dat een probleem emuleert in de Exchange-server te sturen. Vanwege het feit dat deze dienst in de eerste plaats is geïmplementeerd in zakelijke omgevingen en overheidsinstellingen de doelen zijn meestal medewerkers. Een effectieve campagne zal de beveiliging van de mailservers moeten doordringen, zodat de berichten kunnen worden afgeleverd bij de interne mailboxen.

Zodra dit is gebeurd de slachtoffers een bericht dat onder meer waarschuwingen die zich voordoen als wordt verzonden door het bedrijf / organisatie IT-team te ontvangen. Een alternatieve benadering is om de berichten als systeem meldingen die automatisch worden gegenereerd uit de server software te ontwerpen. In alle gevallen, de slachtoffers krijgen een pagina te zien met een foutpagina met de volgende reden - Een fout in uw SMTP / POP-instellingen is het blokkeren van een aantal van uw inkomende berichten. Deze nep-melding systeem zal gelezen dat de gebruikers hebben ongeldige instellingen en ze zullen niet in staat om belangrijke e-mailberichten te bekijken. Om hun gegevens op te halen, ze moeten hun accountgegevens verifiëren door het formulier in te vullen dat hun e-mail-ID en wachtwoord vereist.

Een waarschuwing zin luidt het volgende “Uw e-mail kan volledig worden geblokkeerd als u deze fout niet meldt” - deze dringt er bij hen in het invullen van hun gegevens.

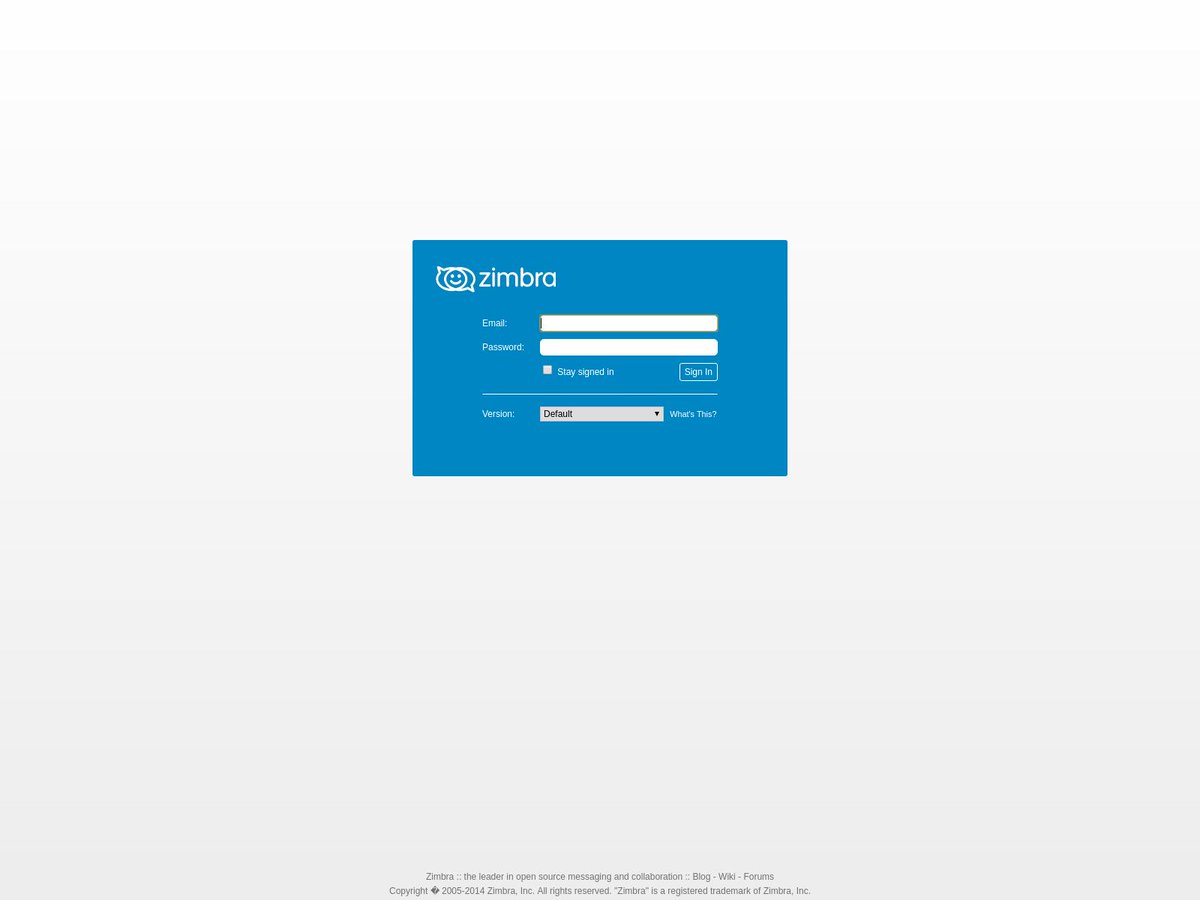

2021 Phishing #20 - Fake Zimbra Inloggen Pages

Zimbra is een van de meest populaire e-platforms die worden gebruikt door organisaties en bedrijven. Bij dergelijke phishing-zwendel zullen waarschijnlijk berichten worden gebruikt die ervoor zorgen dat de ontvangers hun e-mailaccounts willen openen via webmail. Een deel van het voorbeeld onderwerp lijnen en inhoudelijke lichaam onder meer de volgende:

- belangrijke Meldingen - De e-mailberichten die door de criminelen worden verzonden kan de slachtoffers te dwingen de toegang tot valse inlogpagina van bij een domein van derden om te verdubbelen controleren hun geloofsbrieven.

- Webmail Update service - De gebruikers kunnen ontvangen een boodschap die beweert automatisch worden gegenereerd door de Zimbra dienst. Het zal de slachtoffers manipuleren door te denken dat de webmailservice wordt bijgewerkt en dat ze hun accountgegevens moeten invoeren om deze te kunnen blijven gebruiken..

- Verplicht Password Reset - Vervalste e-mailberichten van de Zimbra-systeem kan worden verzonden naar de geadresseerden. Ze zullen legitiem ogende systeemberichten ontvangen waarin ze worden aangespoord hun wachtwoorden te wijzigen. Dit is een populaire scam als de beste security practices staat die accountreferenties veranderd moeten worden op regelmatige tijdstippen.

- fraude Rapport - De ontvangers krijgen een rapport te zien dat lijkt te zijn gegenereerd door Zimbra waarin de slachtoffers worden geïnformeerd dat computerhackers hebben geprobeerd in te loggen op hun e-mailinbox. Ze worden aangespoord om in te loggen op het systeem om de fraudemelding te bekijken. Een login knop in het lichaam inhoud van het bericht worden geplaatst die hen zal leiden naar de valse inlogpagina.

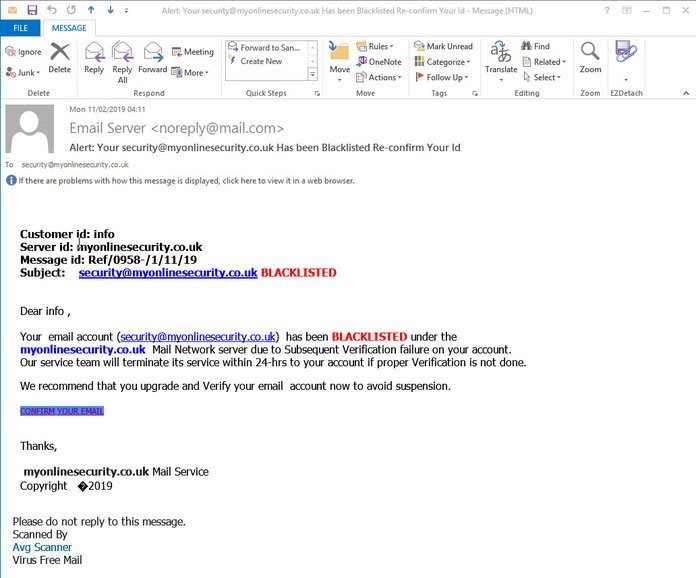

2021 Phishing #21 - Blacklisted e-mailaccount Berichten

Dit is een recent voorbeeld van een lopende aanval campagne die is gebaseerd op bangmakerij - de ontvangers zal waarschuwing meldingen ontvangen dat hun e-mailadressen zwarte lijst zijn gezet door een veiligheidsdienst. Het omvat een aantal velden die de gebruikers te laten denken dat dit een echte kennisgeving.

De inhoud lichaam zal uit het e-mailadres van de slachtoffers en de staat dat ze moeten worden gecontroleerd door het beveiligingssysteem in te geven 24 uur’ of anders wordt het verbod verlengd. De hacker boodschap zal ook een handtekening met de naam van een populaire security bedrijf omvatten, in dit geval, AVG.

Merk op dat dergelijke e-mails een mengsel van legitieme en schadelijke koppelingen kunnen bevatten, Dit is de reden waarom extra voorzichtigheid moeten worden genomen - zelfs ervaren gebruikers zouden ten prooi vallen aan deze zwendel.

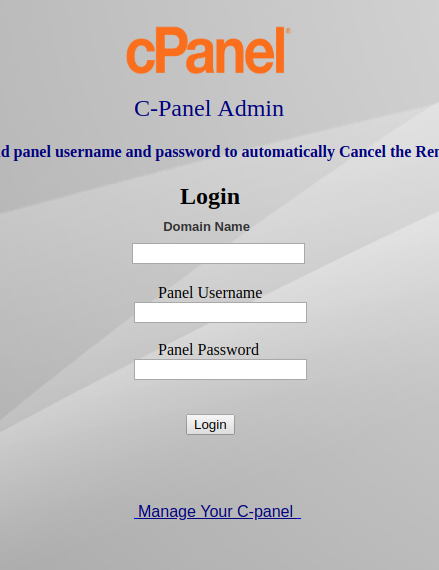

2021 Phishing #22 - Cpanel Fake Inloggen Pages

Een nieuwe phishing campagne wordt actief gestuurd tegen site-eigenaren. De hackers versturen waarschuwingen die lijken te komen van cPanel - de administratieve panel dat webmasters in staat stelt om in te loggen op hun hosting accounts. Er zijn twee hoofdtypen van scam tactieken die worden gebruikt met deze aanpak - de criminelen kan het systeem dienst of de hosting provider zelf na te bootsen.

Waarschuwingsberichten en meldingen kunnen gemakkelijk worden vervalst, aangezien de meeste websites kunnen worden geïdentificeerd op welk hostingplatform ze worden uitgevoerd. Grotendeels, Dergelijke campagnes kunnen worden geautomatiseerd met tools die beschikbaar zijn op de ondergrondse hackermarkten. Het uiteindelijke doel is om de slachtoffers naar de cPanel phishing inlogpagina. Ze zijn berucht gemakkelijk te kopiëren als ze alleen maar imago van de product-logo bevatten met een login prompt. Het enige teken dat dit een nep-exemplaar is te kijken naar de adresbalk - de cPanel zal niet op de betreffende server worden gehost.

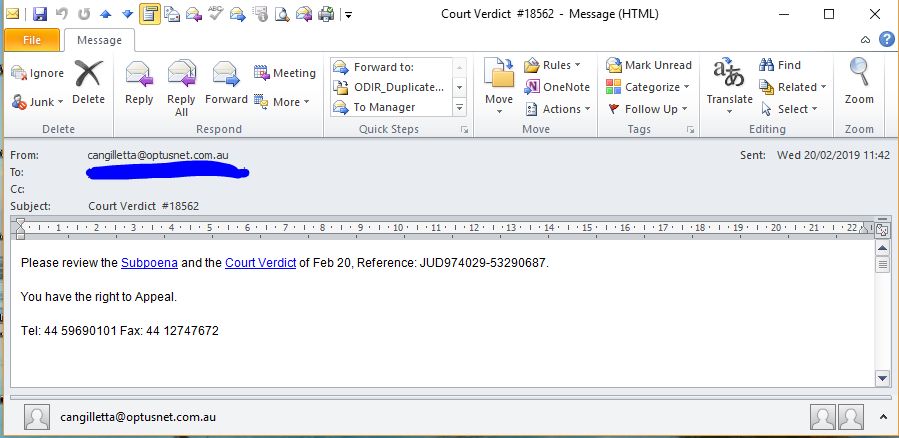

2021 Phishing #23 - rechterlijk bevel Verdict Berichten

In februari 2019 een grootschalige e-mail phishing manipuleren van de ontvangers te laten denken dat ze het ontvangen van een gerechtelijk bevel verdict. Dit wordt verstuurd via platte tekst berichten die schijnbaar legit elementen, zoals een telefoonnummer en verwijzingen die eruit zien als echte. De criminelen maken gebruik van een schone onderwerpregel van “oordeel van de rechtbank” gevolgd door een numerieke code. De gebruikers worden weergegeven twee links die zich voordoen als een dagvaarding en het oordeel van de rechtbank de details. De druk die wordt ingesteld op hen komt uit de zin die zegt: “U hebt het recht om in beroep”. De links kan dynamisch worden veranderd en leiden meestal tot geïnfecteerde documenten dat verschillende soorten ladingen kan leveren.

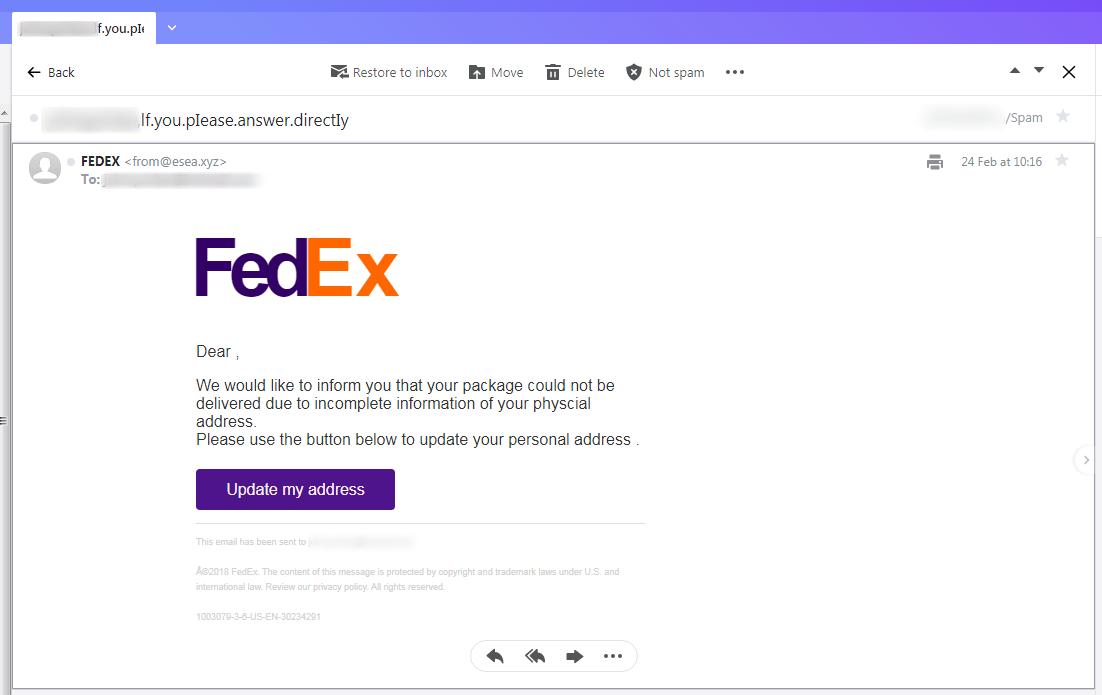

2021 Phishing #24 - FedEx Berichten

Een veelgebruikte tactiek is om bekende services imiteren, waaronder koeriers zijn een populair doelwit. De nep FedEx berichten zijn een zeer populaire techniek als kant-en-klare sjablonen die worden gebruikt door het bedrijf gemakkelijk kan worden vervalst. De criminelen zullen ze op de speciale aanval infrastructuur te laden en te lanceren grote campagnes tegen de gebruikers.

Het slachtoffer gebruikers ontvangt ze in hun inbox en als hun SPAM filters hebben niet het adres dat is geregistreerd in de database. Een standaard niet-persoonlijke boodschap luidt dat de gebruiker een pakket dat niet met succes werd geleverd heeft gekregen. Zij worden gevraagd om hun adresgegevens te werken om het te ontvangen. Een interactieve knop getiteld “Werk mijn adres” wordt geplaatst waarvan de ontvangers zal leiden naar een valse inlogpagina. Bij het invoeren van hun accountgegevens zullen ze worden gestolen door de hackers.

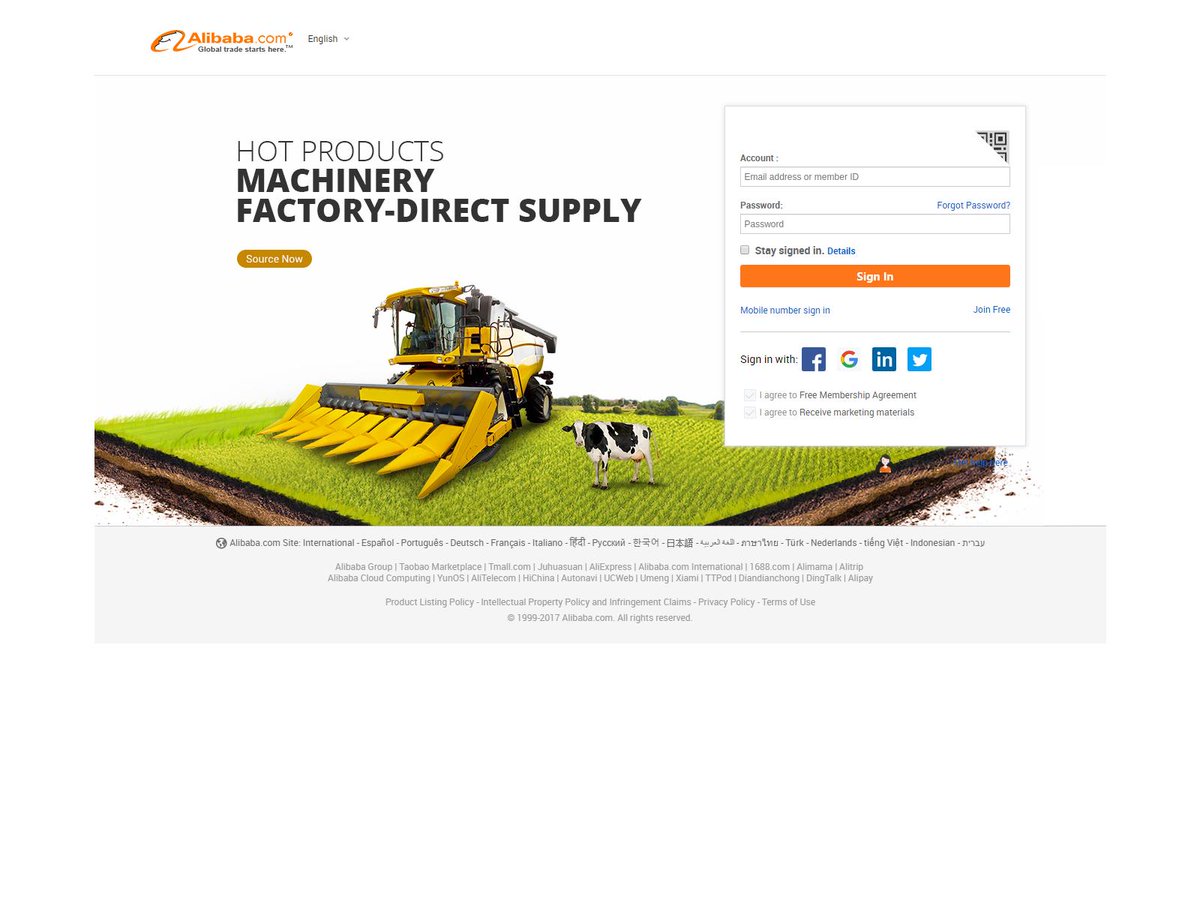

2021 Phishing #25 - Alibaba Scam Sites

Een recente golf van phishing-aanvallen is gebleken om links naar een scam Alibaba inlogpagina te voeren. De berichten die door de criminelen kunnen worden verzonden kan variëren over een breed scala van typische scenario oplichting:

- Wachtwoord reset - Een verplichte password reset is één van de meest voorkomende tactiek gebruikt door hackers van de late. De slachtoffers worden getoond een beveiligingsmelding meegedeeld dat verdachte activiteit is geïdentificeerd met hun account en dat ze nodig hebben om hun wachtwoorden te resetten om veilig te blijven.

- Bestel Details - De slachtoffers zullen een melding dat stelt dat een order is geplaatst door de rekening van de gebruikers ontvangen. Als u meer informatie ze krijgen gelezen “aanmelden” pagina die hun account geloofsbrieven zullen oogsten.

- account bijwerken - De verzonden berichten zal de gebruikers vragen om hun account te werken met het oog op het verifiëren daarvan. De e-mailberichten zal een lijst van alle soorten gegevens die door de hackers wordt gevraagd: hun naam, adres, telefoonnummer, rekeninggegevens en etc. Om in deze gegevens in te voeren een link naar een kwaadaardige webpagina wordt gepresenteerd.

De gelinkte phishing-sites zijn niet alleen erg handig om de inloggegevens van de Alibaba-profielen te verzamelen, maar ook voor misdrijven zoals identiteitsdiefstal, chantage, en financieel misbruik.

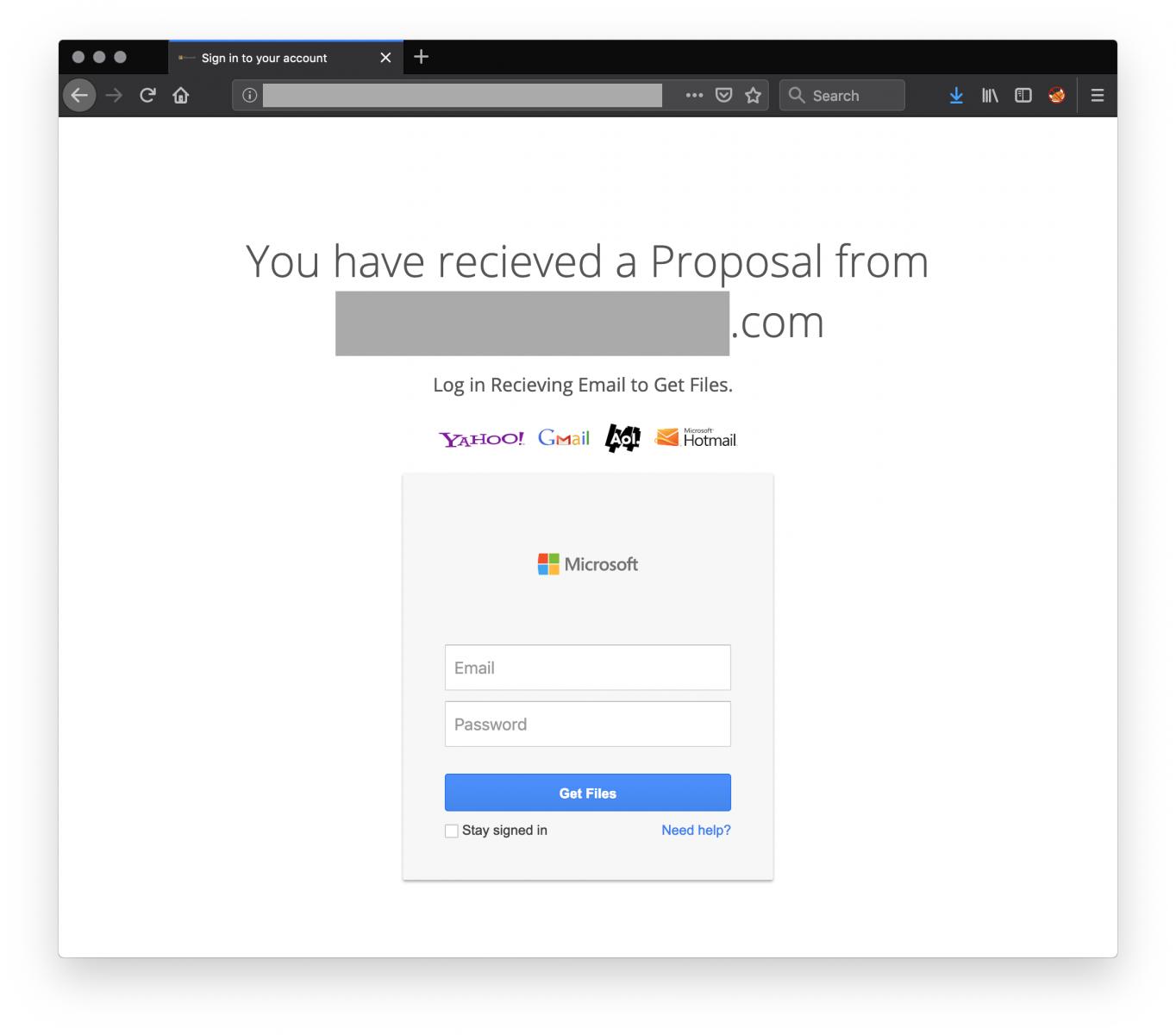

2021 Phishing #26 - Internet Portals

Een zeer succesvolle tactiek is om portal pagina's die login aanwijzingen te imiteren populaire diensten te creëren. Ze gebruiken een strakke lay-out die lijkt op de legitieme pagina's en het feit dat velen van hen gelijk klinkende domeinnamen gebruiken, logo afbeeldingen, en door zelfondertekende certificaten zijn ze erg moeilijk te onderscheiden van de echte sites. De phishing-e-mailberichten wordt omgeleid naar de sites met behulp van een veelheid van oplichting scenario's.

De hoofdsite zelf waarnaar de slachtoffers zijn doorgestuurd, geeft aan dat door het invoeren van een enkel paar accountreferenties, de slachtoffers inhoud van een verscheidenheid aan diensten kunnen lezen. In deze specifieke gevallen, de logo-afbeeldingen van de volgende bedrijven worden vermeld: Yahoo, Gmail, AOL, en Microsoft.

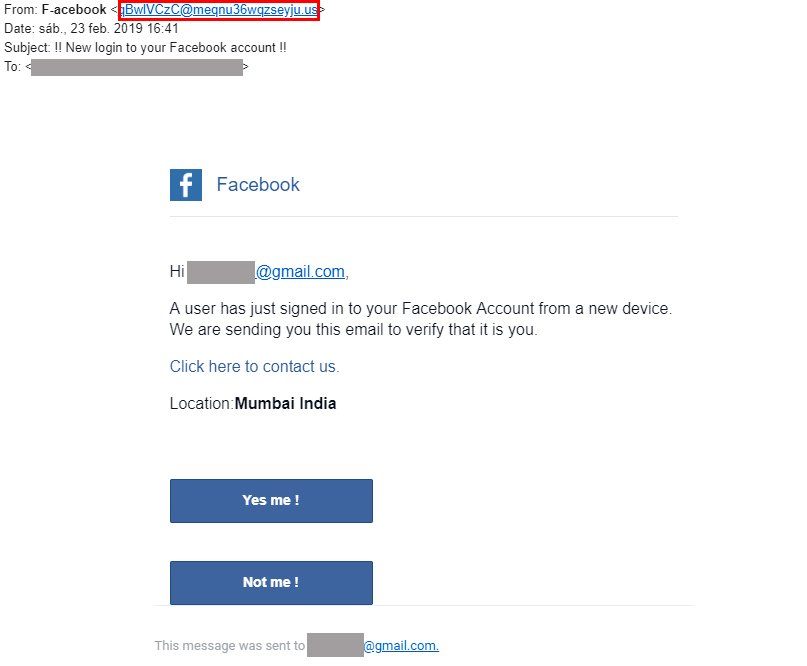

2021 Phishing #27 - Facebook Account Login oplichting

Dit is een zeer populaire techniek die e-mailberichten naar de slachtoffers stuurt die zich voordoen als legitieme beveiligingsmeldingen die af en toe door Facebook worden verzonden wanneer een verdachte activiteit is geregistreerd. Om de slachtoffers te dwingen tot interactie met de e-mails van de hackers zullen verklaren dat een onbekende gebruiker van Mumbai hun Facebook-account toegang heeft gehad. Voor verificatiedoeleinden, de gebruikers zullen moeten communiceren met de gegeven opties en daarbij aangeven of zij de persoon zijn die in de berichten wordt geciteerd. De knoppen zijn interactief en wanneer geklikt zullen de gebruikers om te leiden то Ð valse inlogpagina van Facebook.

2021 Phishing #28 - De inheemse Mobile Behavior Phishing

Een nieuwe phishing campagne is gedetecteerd maart 2019 die een geheel nieuw mechanisme gebruikt, nagesynchroniseerde als buitengewoon creatief. Het is gebaseerd op het concept van de impersonating pagina. De criminelen zullen ambachtelijke pagina's en diensten die de legitieme landingspagina's van diensten en producten kunnen nabootsen. In dit geval, het exacte mechanisme dat wordt gebruikt, is het native gedrag en ontwerp van iOS-apparaten. Dit omvat zowel de browser gedrag, URL-balk, en tussen animaties schakelen.

In dit geval, de door hackers gemaakte kwaadaardige site is ontworpen om te verschijnen als een Airbnb-prompt die de gebruikers vraagt om in te loggen op hun profiel via een Facebook-inlogprompt. Wanneer erop wordt geklikt op de gebruikers zal worden getoond een animatie die een tab nep-switching animatie toont. Dit maakt de gebruikers zijn van mening dat ze de interactie met het sociale netwerk. Overlays en complexe JavaScript- en andere webgebaseerde technologie worden gebruikt om de gebruikers voor de gek te houden.

En hoewel dit wordt gepresenteerd als een zeer complexe methode die wordt gebruikt door hackers zijn er verschillende gebreken die zijn geïdentificeerd en ze kunnen worden gebruikt als een teken van de phishing-campagne. De Facebook prompts worden gepresenteerd als externe ramen in de Safari-browsers, waardoor het juiste gedrag is om het venster te presenteren in een nieuw tabblad. De oorspronkelijke URL zal verschijnen in een geminimaliseerde vorm boven de valse Facebook-navigatiebalk overlay. Hoewel de vastgelegde campagne is ingesteld om voornamelijk mobiele iOS-gebruikers te targeten, kan deze eenvoudig worden gewijzigd om zich te concentreren op een ander platform zoals Android. De Facebook-login prompt kan worden geruild voor alle andere populaire sociale media scam website. Dit kan zelfs worden geautomatiseerd - de criminelen kan automatisch detecteren welke user agent draait en leveren de respectieve landing page.

2021 Phishing #29 - Domino's Pizza Phishing

Veel nep-profielen worden gemaakt voor veelgebruikte diensten. In maart 2019 er is een grootschalige campagne ontdekt voor het maken van meerdere accounts die verband houden met de populaire restaurants van Domino’s Pizza. De tactiek die door hackers wordt gebruikt, is om pagina's op alle populaire sociale netwerken te maken die zich voordoen als officiële kanalen. Ze kunnen webcontent van het echte bedrijf opnemen en op een zodanige manier positioneren dat er veel gebruikers naar toe kunnen. De criminelen gebruiken vaak valse gebruikersprofielen om de pagina's te verhogen door het houden van de berichten, abonneren op hen, en het toevoegen van opmerkingen. Dit kan worden geautomatiseerd door middel van-hacker gemaakte accounts of gestolen degenen die in bulk kunnen worden gekocht op de donkere ondergrondse markten.

De monsters die we hebben opgehaald voor de analyse blijkt dat de criminelen proberen om het belang van de bezoekers te krijgen door het aanbieden van een lucratieve giveaway die niet anders is dan dat de gewone marketing tactieken in dienst van Domino's Pizza zichzelf. Dit heeft twee hoofddoelen:

- Adverteren - Door de bezoekers delen van de pagina / profiel in orde te scheppen in de zwendel giveaway het kan meer gebruikers te trekken in te voeren, waardoor zwaar verbetering van het toepassingsgebied.

- Social Engineering - De criminelen manipuleren van de slachtoffers in het verzenden van hen persoonlijke informatie en verdere chanteren hen.

2021 Phishing #30 - Authenticatie Manipulatie

Een nieuwe phishing scam is onlangs ontdekt, het maakt gebruik van e-mails naar de ontvangers te manipuleren in interactie met een schadelijke koppeling en / of script. De hackers achter de campagne gericht op het recente nieuws over de Europese en Britse regelgeving die bezoekers nodig hebben om te reageren op extra controles de veiligheid in bepaalde situaties. De komende maanden, het is gebruikelijk dat ze aanvullende informatie moeten verstrekken wanneer ze aankopen doen boven een bepaalde limiet. De kenmerkende eigenschap van deze praktijk is dat elke bank en de bank kaartuitgever hun eigen methoden en specifieke manieren om de uitvoering van deze regeling kan bepalen. Als de gebruikers willen de betalingen te gaan door ze zullen moeten bewijzen aan het systeem dat ze hen in staat stellen. Dit gebeurt met een extra authenticatie mechanisme dat een van de volgende kan zijn:

- Mobile Token Authenticator Device - Dit is een apparaat dat wordt afgegeven aan de kaarthouders en zal de uitgang van een numerieke reeks die wanneer zij in de betaling prompt de transactie doorlaten.

- Mobile Authenticator App - Dit is een software-gebaseerde aanpak die dezelfde Authenticator code zal leiden. de app zelf kan worden beveiligd met een pincode cheque of vingerafdruk.

- Mobile Banking Services - De gebruikers kunnen de transacties mogelijk te maken via hun mobiel bankieren apps.

De hackers zullen nadoen en nep deze prompts door nauw samen te herscheppen van deze stappen. De gerichte aanvallen zijn gericht tegen de klanten van geselecteerde banken. Dit betekent dat de hackers hebben onderzocht en bestudeerd hoe deze diensten door hen worden geïmplementeerd.

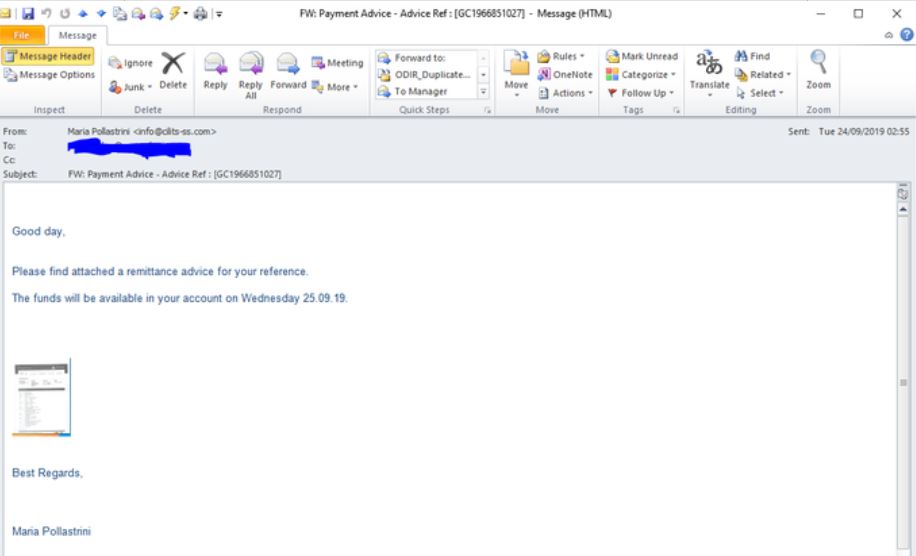

2021 Phishing #31 - Faux Financieel Advies

Beveiligingsonderzoekers hebben een doorlopende phishing-campagne ontdekt die een andere bekende aanpak gebruikt. De beoogde gebruikers ontvangen berichten zowel in hun persoonlijke als in hun zakelijke inbox met de bedoeling persoonlijk bankadvies te vervalsen. Dit wordt gedaan door het manipuleren van hen te laten geloven dat de berichten afkomstig zijn van de salarisadministratie van hun werkgever of van hun bank. De kop- en voettekstelementen kunnen worden aangepast om er precies zo uit te zien als degene die door de instelling zijn verzonden. Er zal een bijgevoegd document bestand dat zal leiden tot de installatie van de verschillende malware. Een deel van de voorbeeld-infecties onder meer de volgende:

- Trojans - Ze kunnen generieke bedreigingen die de controle over de gehackte machines zal nemen en laat de criminelen om hun gegevens te stelen. In andere gevallen, de documenten zullen worden gebruikt om complexe banktrojans in te zetten die actief iemands geld kunnen stelen.

- Ransomware - Dit zijn gevaarlijke virussen die coderen en lock gebruikersbestanden. Toepassing van verschillende manipulatietechnieken de hackers te chanteren betalen van een “decryptie vergoeding”.

- cryptogeld Mijnwerkers - Dit zijn kleine scripts of programma's die zijn ontworpen om reeksen complexe taken met hoge prestaties uit te voeren. Zodra ze zijn begonnen op de lokale installatie zullen ze een zware tol op de prestaties van de computer te plaatsen. Voor elke voltooide taak zal de hackers de gegenereerde inkomsten rechtstreeks ontvangen.

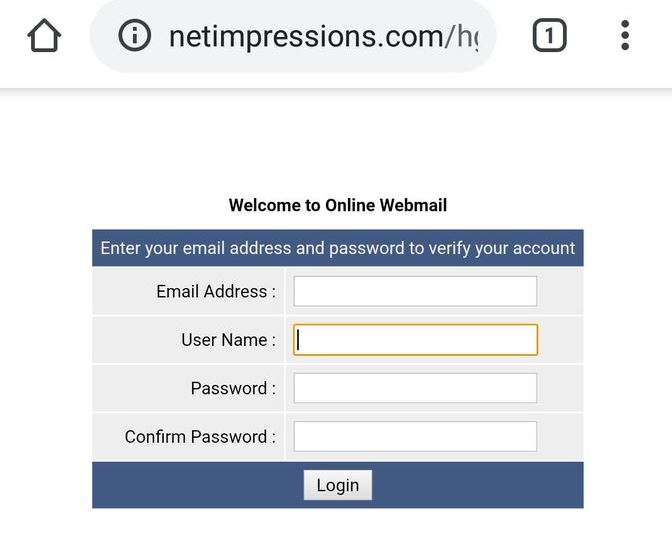

2021 Phishing #32 - Fake Webmail Inloggen Prompt

Een van de meest populaire phishingtactieken is het creëren van valse inlogprompts voor webmails. Ze kunnen worden gebrandmerkt of gemaakt om te verschijnen zo generiek op zoek mogelijk. Om de slachtoffers te manipuleren om interactie met hen door het invoeren van de rekening van de referenties van de criminelen zal ze hosten op domeinnamen die erg lijken op de populaire dienst van dit type geluid. Andere tactiek onder meer de opname van beveiligingscertificaten en de implementatie van gestolen en lay-out.

Om deze scam login pagina's verder te verdelen de hackers kan een verscheidenheid aan tactieken, waaronder de volgende te gebruiken:

- script Embedding - De links naar deze webpagina's kunnen in advertentienetwerken worden geplaatst, gekaapte sites en social network profielen via valse of gestolen profielen. Telkens als de gebruikers klikken op hen zullen ze worden doorgestuurd naar de bijbehorende login prompt. Wat is gevaarlijker is dat de noodzakelijke elementen in gebieden van de site kan worden geplaatst, zoals banners, pop-ups en tekstlinks.

- Een deel van een malware Payload - In veel gevallen is de website kan worden gelanceerd als onderdeel van de interactie van de gebruiker met de bestanden. Ze kunnen kwaadaardige documenten of-hacker gemaakte applicatie installateurs.

- consequent Installatie - De phishing prompts wordt laucnhed en getoond aan de gebruikers nadat ze een eerdere infectie hebben verworven. Dit is gebruikelijk bij Trojaanse paarden en geavanceerde malware die phishings als onderdeel van hun gedragspatroon omvatten.

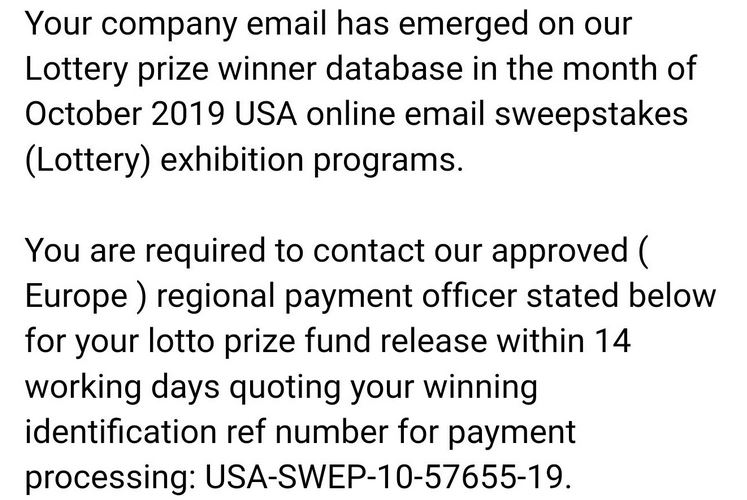

2021 Phishing #33 - Company Loterij Berichten

De phishing-tactiek van het gebruik van deze methode omvat het verzenden van e-mailberichten naar de beoogde eindgebruikers. De hackers kan ofwel ze aan het bedrijf mailboxen of tot het private e-mails. In elk geval, de criminelen zullen de ontvangers manipuleren om te geloven dat hun bedrijfse-mailadres is opgenomen in een loterij en dat ze een prijs hebben gewonnen. Om ervoor te zorgen dat het geld weer aan hen wordt vrijgegeven, zij worden verzocht contact op te nemen met hun “betaling officer”. In termen van gebruikersinteractie met malware, de hackers kunnen ander gedrag verwachten en kunnen hun campagnes aanpassen met verschillende verwachte gebruikersacties. Voorbeelden omvatten de volgende:

- Bestandsbijlagen - De slachtoffers kan gevaarlijk macro-geïnfecteerde documenten die informatie bevatten over insluiten hoe u contact met deze betaling officer. De hackers kunnen ambachtelijke documenten in alle populaire bestandsformaten: tekstdocumenten, spreadsheets, presentaties, en databases. Zodra ze worden geopend gevaarlijke scripts zal proberen om te draaien, Dit gebeurt meestal door het presenteren van een prompt die hen zal vragen om de macro's in staat stellen om de inhoud goed te lezen.

- malware Links - De hackers kunnen malware koppelingen die worden omgeleid naar-hacker gestuurde pagina's of virus-bestanden invoegen.

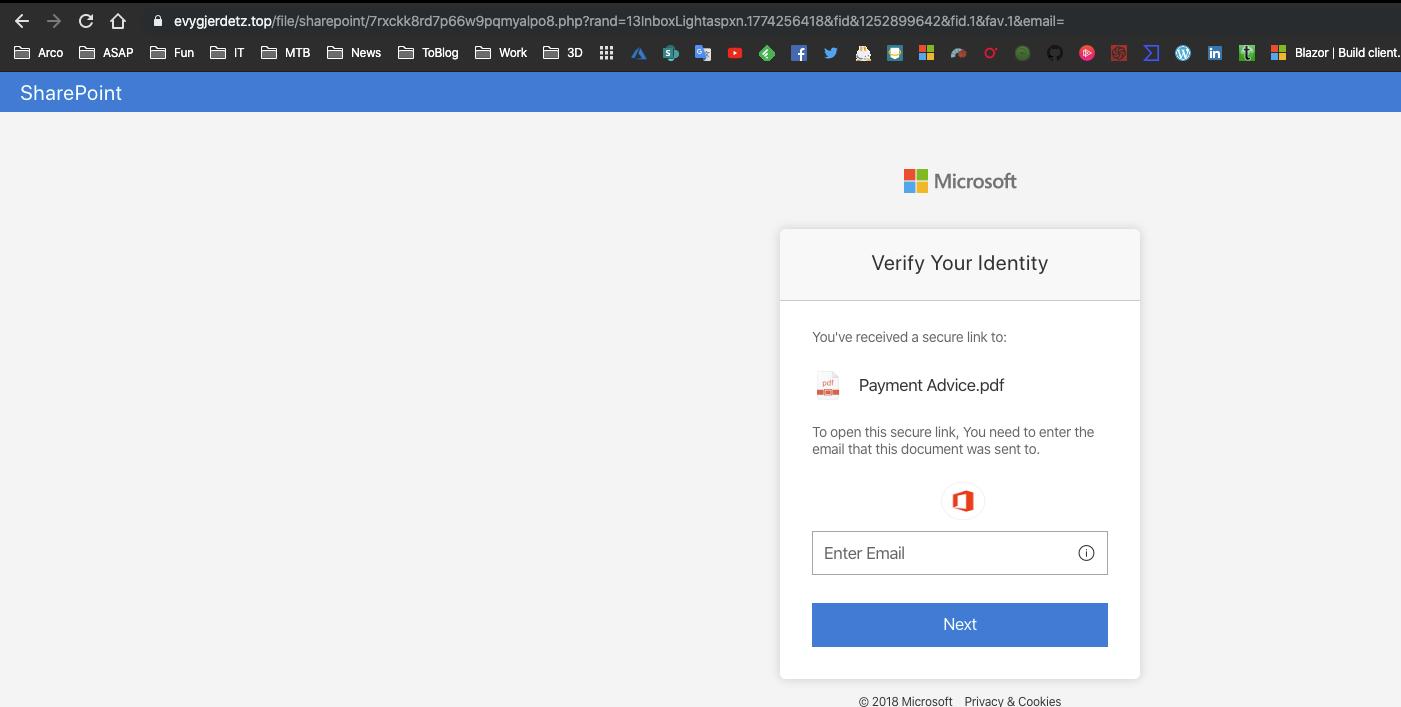

2021 Phishing #34 - Microsoft verificatiepagina

Dit is een populaire tactiek onder webhackers, omdat ze afhankelijk zijn van beginnende gebruikers die mogelijk geen onderscheid maken tussen legitieme inlogprompts en nepprompts.. De reden waarom dit zo succesvol is, is het feit dat de criminele groep achter de aanvallen de lay-out en ontwerpelementen kan kopiëren van degene die door Microsoft worden gebruikt. De vastgelegde voorbeelden laten zien dat de hackers een combinatie gebruiken van een valse aanmeldingsprompt en een presentatie van een documentbestand. De gebruikers zullen worden geïnstrueerd dat op vertoon van hun account informatie die ze krijgen toegang tot de geleverde diensten en de geciteerde bestand. Gezien het feit dat hierin twee veel voorkomende scenario's zijn opgenomen, we gaan ervan uit dat de hackgroep het in verschillende schema's kan gebruiken. Enkele van de mogelijke varianten omvatten de volgende:

- Microsoft Account Login - De hackers kunnen de aanmeldingsprompts hosten op gelijk klinkende domeinnamen die op Microsoft lijken en het laten lijken alsof ze toegang hebben tot de portal en services die door het bedrijf worden beheerd.

- hyperlinked Resources - De hackers kunnen de sites een link in hun eigen sites en nep landing pages. Ze kunnen zelfs worden geïntegreerd als ingebedde elementen om te verschijnen als een legitieme lay-out met het logo en de stijl van Microsoft. In dit geval, de URL's kunnen slim worden verborgen en de gebruikers zullen grote moeite hebben om te weten dat ze nep zijn.

- URL Redirect - De landing page kan worden geopend door te klikken op verkorte URL omleidingen en andere verwante elementen die in diverse hacker gecontroleerde pagina's kunnen worden ingevoegd.

- payload Delivery - De hackers kunnen links naar de malware pagina in verschillende bestandsformaten dragers invoegen. De meest voorkomende mechanisme is het creëren van macro-geïnfecteerde documenten in alle populaire formaten: tekstdocumenten, spreadsheets, databases, en presentaties. Zodra ze zijn geopend, wordt er een prompt weergegeven waarin de gebruikers worden gevraagd de macro's in te schakelen. Als dit wordt gedaan de geïnstalleerde webbrowsers zal de omleiding website te openen.

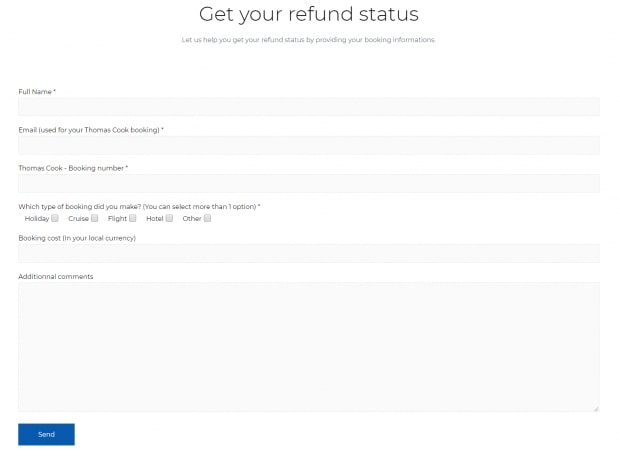

2021 Phishing #35 — Thomas Cook terugbetalingen

Onlangs is een veel domeinen in verband met Thomas Cook phishing scams zijn ontdekt door beveiligingsbedrijven. Deze domeinen zijn allen geregistreerd bij ongeveer dezelfde tijd en gastheer faux terugbetaling informatie en formulieren in verband met Thomas Cook. Velen van hen gebruiken namen die gerelateerd zijn aan de toeristengigant en gebruiken lay-out en inhoud die vergelijkbaar zijn met die van het bedrijf.

Het belangrijkste doel van deze sites is om de bezoekers te manipuleren te laten geloven dat ze een legitieme landing page hebben benaderd en die ze nodig hebben in hun persoonlijke gegevens in te voeren met het oog op een terugbetaling. Het type informatie dat wordt gevraagd, is het volgende: volledige naam van de persoon, e-mail, boeking nummer, boekingstype, boekingskosten, en eventuele aanvullende opmerkingen.

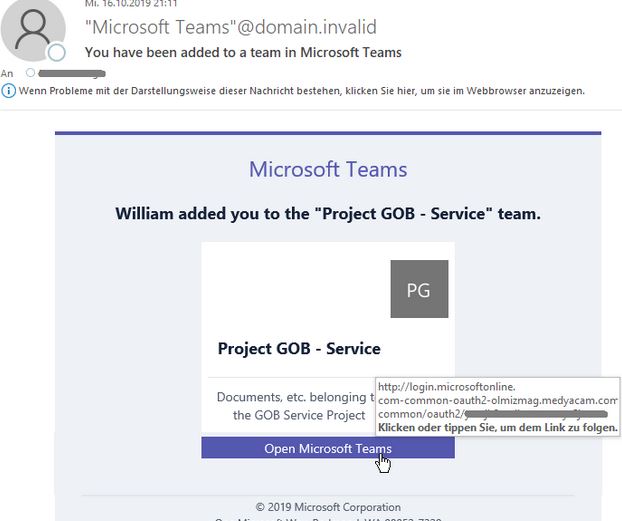

2021 Phishing #36 - Microsoft Teams Phishing

Een hacken groep is het gebruik van een alternatief mechanisme dat nep gebruikt “Microsoft Teams” e-mailberichten naar de ontvangers te manipuleren om interactie met hen. De embedded lnks contaned in hen zal leiden tot een speciaal vervaardigde -Hacker gecontroleerde locaties dat zal de slachtoffers leiden naar een lokale minisite. Om dit goed te laten functioneren zal de e-mails nodig hebt om bepaalde scripts die informatie te halen over geolocatie van het slachtoffer te lanceren. Dit geldt ook voor cookies die gegevens verzamelen, zoals de volgende:

- IP adres

- Geolocatie

- browser Metrics

- referral voorwaarden

De embedded links zal een speciale identificatiecode wat betekent dat het zeer waarschijnlijk is dat ze worden verzonden met behulp van een speciaal geconfigureerde-hacker gecontroleerde toolkit. Het is heel goed mogelijk dat een ervaren hacking groep achter. Uit de beveiligingsanalyse blijkt dat de meegeleverde e-mailscripts ook communiceren met de geïnstalleerde webbrowsers.

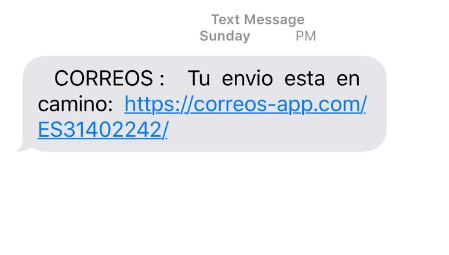

2021 Phishing #37 - Correos SMS en Phishing Scam voor mobiele apps

Januari 2021 begon met een Correos-gerelateerde phishing-zwendel, gerapporteerd door onderzoekers. Een onbekende hackgroep lijkt zich te richten op Spaanstalige gebruikers door de Correos Spaanse postdienst als lokaas voor het verspreiden van malware. Dit wordt gedaan door het verzenden van SMS-berichten met links om een mobiele app te downloaden (voor Android of iOS) dat wordt gemaskeerd als gerelateerd aan het bedrijf. Andere phishing-call-to-action-links die kunnen worden weergegeven, zijn onder meer de volgende:

- Links naar macro-geïnfecteerde documenten

- Directe downloads van door virussen geïnfecteerde bestanden

- Links naar phishing-portals

- Links naar door hackers ontworpen opslagplaatsen voor mobiele apps

De actieve campagne werd in januari ontdekt 2021 heeft een kwaadaardig Android-pakket afgeleverd, deze tactiek kan ook gemakkelijk worden aangepast om ook een relevant iOS-bestand op te nemen. Indien geïnstalleerd, zal deze applicatie de legitieme service nabootsen en om belangrijke informatie vragen. Dit kan bestaande Correos-accountinformatie omvatten, gegevens van privégebruikers, adres, e-mail, telefoon nummer, en etc. De gekaapte gegevens kunnen worden gebruikt voor identiteitsdiefstal, samen met mogelijke misdrijven op het gebied van financieel misbruik.

Algemeen, mobiele virusapplicaties vragen om machtigingen voor systeemtoegang, als ze worden gegeven, kunnen de slachtoffers ook ervaren langdurige zorgen over beveiliging en privacy. Dit omvat de mogelijkheid om de aanraakgebeurtenissen te lezen (keylogger-functionaliteit), toegang tot opgeslagen inhoud (inclusief foto's, documenten, video, en opgeslagen bestanden), evenals mogelijk interageren met andere applicaties. In veel gevallen kunnen dergelijke toepassingen ook huidige overlay-schermen dat het onmogelijk kan maken om op de gebruikelijke manier met de apparaten te communiceren.

Verwijderen 2021 Phishing van uw computer

Om ervoor te zorgen dat de 2021 Phishing is volledig weg uit je computer, raden wij u aan volg de instructies voor het verwijderen onder dit artikel. Ze zijn onderverdeeld in handmatige en automatische verwijderingshandleidingen, zodat ze u kunnen helpen deze bedreiging te verwijderen op basis van uw ervaring met het verwijderen van malware. Als handmatig verwijderen is niet echt iets dat je zelfverzekerd in het doen, aanbevelingen zijn om deze malware te verwijderen of te controleren of het uw computer automatisch heeft geïnfecteerd door uw computer te downloaden en te scannen via een geavanceerd antimalwareprogramma. Dergelijke software zorgt er in feite voor dat uw pc volledig is beveiligd en dat uw wachtwoorden en gegevens in de toekomst veilig blijven.

- Windows

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Stop Push Pop-ups

Hoe Phishing Scam van Windows te verwijderen.

Stap 1: Scannen op Phishing Scam met SpyHunter Anti-Malware Tool

Stap 2: Start uw pc op in de veilige modus

Stap 3: Uninstall Phishing Scam en de bijbehorende software van Windows

Verwijderstappen voor Windows 11

Verwijderstappen voor Windows 10 en oudere versies

Hier is een methode om in een paar eenvoudige stappen die moeten in staat zijn om de meeste programma's te verwijderen. Geen probleem als u Windows 10, 8, 7, Vista of XP, die stappen zal de klus te klaren. Slepen van het programma of de map naar de prullenbak kan een zeer slechte beslissing. Als je dat doet, stukjes van het programma worden achtergelaten, en dat kan leiden tot een instabiel werk van uw PC, fouten met het bestandstype verenigingen en andere onaangename activiteiten. De juiste manier om een programma te krijgen van je computer is deze ook te verwijderen. Om dat te doen:

Volg de instructies hierboven en u zult succesvol kan verwijderen de meeste programma's.

Volg de instructies hierboven en u zult succesvol kan verwijderen de meeste programma's.

Stap 4: Maak alle registers schoon, Created by Phishing Scam on Your PC.

De doorgaans gericht registers van Windows-machines zijn de volgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

U kunt ze openen door het openen van het Windows-register-editor en met weglating van alle waarden, aangemaakt door Phishing Scam er. Dit kan gebeuren door de stappen onder:

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Gids voor het verwijderen van video's voor phishing-zwendel (Windows).

Verwijder Phishing Scam van Mac OS X.

Stap 1: Uninstall Phishing Scam en verwijder gerelateerde bestanden en objecten

Uw Mac toont dan een lijst met items die automatisch worden gestart wanneer u zich aanmeldt. Kijk op verdachte apps dezelfde of soortgelijke Phishing Scam. Controleer de app die u wilt stoppen automatisch worden uitgevoerd en selecteer vervolgens op de Minus ("-") icoon om het te verbergen.

- Ga naar vinder.

- In de zoekbalk typt u de naam van de app die u wilt verwijderen.

- Boven de zoekbalk veranderen de twee drop down menu's om "System Files" en "Zijn inbegrepen" zodat je alle bestanden in verband met de toepassing kunt zien die u wilt verwijderen. Houd er rekening mee dat sommige van de bestanden kunnen niet worden gerelateerd aan de app, zodat heel voorzichtig welke bestanden u wilt verwijderen.

- Als alle bestanden zijn gerelateerd, houd de ⌘ + A knoppen om ze te selecteren en dan rijden ze naar "Trash".

In het geval dat je niet Phishing Scam verwijderen via Stap 1 bovenstaand:

In het geval dat u niet het virus bestanden en objecten in uw Applications of andere plaatsen waar we hierboven hebben laten zien te vinden, kunt u handmatig zoeken voor hen in de bibliotheken van je Mac. Maar voordat je dit doet, Lees de disclaimer hieronder:

U kunt dezelfde procedure herhalen met de volgende andere: Bibliotheek directories:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Tip: ~ Er is met opzet, omdat het leidt tot meer LaunchAgents.

Stap 2: Scan op en verwijder Phishing Scam-bestanden van uw Mac

Als u worden geconfronteerd met problemen op je Mac als gevolg van ongewenste scripts en programma's zoals Phishing Scam, de aanbevolen manier van het elimineren van de dreiging is met behulp van een anti-malware programma. SpyHunter voor Mac biedt geavanceerde beveiligingsfuncties samen met andere modules die de beveiliging van uw Mac verbeteren en in de toekomst beschermen.

Gids voor het verwijderen van video's voor phishing-zwendel (Mac)

Verwijder Phishing Scam van Google Chrome.

Stap 1: Start Google Chrome en open het drop-menu

Stap 2: Beweeg de cursor over "Gereedschap" en vervolgens het uitgebreide menu kiest "Extensions"

Stap 3: Van de geopende "Extensions" menu vinden de ongewenste uitbreiding en klik op de "Verwijderen" knop.

Stap 4: Nadat de extensie wordt verwijderd, Google Chrome opnieuw starten door het sluiten van de rode "X" knop aan de rechter bovenhoek en opnieuw starten.

Verwijder Phishing Scam van Mozilla Firefox.

Stap 1: Start Mozilla Firefox. Open het menu venster:

Stap 2: Selecteer "Add-ons" symbool uit het menu.

Stap 3: Selecteer de ongewenste uitbreiding en klik op "Verwijderen"

Stap 4: Nadat de extensie wordt verwijderd, herstart Mozilla Firefox door het sluiten van de rode "X" knop aan de rechter bovenhoek en opnieuw starten.

Verwijder Phishing Scam van Microsoft Edge.

Stap 1: Start Edge-browser.

Stap 2: Open het drop-menu door op het pictogram in de rechterbovenhoek te klikken.

Stap 3: Uit het drop menu selecteren "Extensions".

Stap 4: Kies de vermoedelijke kwaadaardige extensie die u wilt verwijderen en klik vervolgens op het tandwielpictogram.

Stap 5: Verwijder de kwaadaardige extensie door naar beneden te scrollen en vervolgens op Verwijderen te klikken.

Verwijder Phishing Scam van Safari

Stap 1: Start de Safari-app.

Stap 2: Na uw muis cursor naar de bovenkant van het scherm, klik op de Safari-tekst om het vervolgkeuzemenu te openen.

Stap 3: Vanuit het menu, Klik op "Voorkeuren".

Stap 4: Nadien, selecteer het tabblad 'Extensies'.

Stap 5: Klik eenmaal op de extensie die u wilt verwijderen.

Stap 6: Klik op 'Verwijderen'.

Een pop-up venster waarin wordt gevraagd om een bevestiging te verwijderen de verlenging. Kiezen 'Uninstall' opnieuw, en de Phishing Scam zullen worden verwijderd.

Elimineer phishing-scam van Internet Explorer.

Stap 1: Start Internet Explorer.

Stap 2: Klik op het tandwielpictogram met het label 'Extra' om het vervolgkeuzemenu te openen en selecteer 'Invoegtoepassingen beheren'

Stap 3: In het venster 'Invoegtoepassingen beheren'.

Stap 4: Selecteer de extensie die u wilt verwijderen en klik vervolgens op 'Uitschakelen'. Een pop-up venster zal verschijnen om u te informeren dat u op het punt om de geselecteerde extensie uit te schakelen zijn, en wat meer add-ons kan net zo goed worden uitgeschakeld. Laat alle vakjes aangevinkt, en klik op 'Uitschakelen'.

Stap 5: Nadat de ongewenste uitbreiding is verwijderd, herstart Internet Explorer door het te sluiten via de rode 'X'-knop in de rechterbovenhoek en start het opnieuw.

Verwijder pushmeldingen uit uw browsers

Schakel pushmeldingen van Google Chrome uit

Om pushberichten uit de Google Chrome-browser uit te schakelen, volgt u de onderstaande stappen:

Stap 1: Ga naar Instellingen in Chrome.

Stap 2: In Instellingen, selecteer “Geavanceerde instellingen":

Stap 3: Klik "Inhoudsinstellingen":

Stap 4: Open "meldingen":

Stap 5: Klik op de drie stippen en kies Blokkeren, Bewerken of opties verwijderen:

Verwijder pushmeldingen in Firefox

Stap 1: Ga naar Firefox-opties.

Stap 2: Ga naar Instellingen", typ "meldingen" in de zoekbalk en klik op "Instellingen":

Stap 3: Klik op "Verwijderen" op een site waarvan u de meldingen wilt verwijderen en klik op "Wijzigingen opslaan"

Stop pushmeldingen op Opera

Stap 1: In opera, pers ALT + P om naar Instellingen te gaan.

Stap 2: In Zoeken instellen, typ "Inhoud" om naar Inhoudsinstellingen te gaan.

Stap 3: Open Meldingen:

Stap 4: Doe hetzelfde als met Google Chrome (hieronder uitgelegd):

Elimineer pushmeldingen op Safari

Stap 1: Open Safari-voorkeuren.

Stap 2: Kies het domein waar u graag push-pop-ups naartoe wilt en verander naar "Ontkennen" van "Toestaan".

Phishing Scam-FAQ

What Is Phishing Scam?

De dreiging van Phishing Scam is adware of browser redirect virus.

Het kan uw computer aanzienlijk vertragen en advertenties weergeven. Het belangrijkste idee is dat uw informatie waarschijnlijk wordt gestolen of dat er meer advertenties op uw apparaat verschijnen.

De makers van dergelijke ongewenste apps werken met pay-per-click-schema's om ervoor te zorgen dat uw computer risicovolle of verschillende soorten websites bezoekt waarmee ze geld kunnen genereren. Dit is de reden waarom het ze niet eens kan schelen welke soorten websites in de advertenties worden weergegeven. Dit maakt hun ongewenste software indirect riskant voor uw besturingssysteem.

What Are the Symptoms of Phishing Scam?

Er zijn verschillende symptomen waar u op moet letten wanneer deze specifieke dreiging en ook ongewenste apps in het algemeen actief zijn:

Symptoom #1: Uw computer kan traag worden en over het algemeen slechte prestaties leveren.

Symptoom #2: Je hebt werkbalken, add-ons of extensies in uw webbrowsers die u zich niet kunt herinneren.

Symptoom #3: Je ziet alle soorten advertenties, zoals door advertenties ondersteunde zoekresultaten, pop-ups en omleidingen om willekeurig te verschijnen.

Symptoom #4: Je ziet geïnstalleerde apps automatisch op je Mac draaien en je herinnert je niet meer dat je ze hebt geïnstalleerd.

Symptoom #5: U ziet verdachte processen in uw Taakbeheer.

Als u een of meer van deze symptomen ziet, dan raden beveiligingsexperts aan om je computer te controleren op virussen.

Welke soorten ongewenste programma's zijn er?