Dit artikel zal u helpen te verwijderen .Rijk File virus. Volg de instructies voor het verwijderen ransomware voorzien aan het einde van het artikel.

rijk (Ryuk) ransomware Virus

Ryuk Ransomware, ook gekend als .Rijk File Virus zal uw gegevens te versleutelen en eist geld als een losgeld om het herstelde krijgen. Bestanden zal de ontvangen .rijk verlenging als een secundair, zonder enige veranderingen aangebracht in de oorspronkelijke naam van een versleuteld bestand. Het .Rijk File Virus zal ransomware instructies achter in een tekstbestand. Houd bij het lezen van het artikel en zie hoe je zou kunnen proberen om potentieel te herstellen sommige van uw vergrendelde bestanden en gegevens.

bedreiging Samenvatting

| Naam | Ryuk Ransomware |

| Type | Ransomware, Cryptovirus |

| Korte Omschrijving | De ransomware versleutelt bestanden door het plaatsen van de .rijk extensie op uw computersysteem en vraagt om een losgeld te betalen om ze naar verluidt herstellen. |

| Symptomen | De ransomware zal uw bestanden te versleutelen en laat een losgeld nota met betalingsinstructies. |

| Distributie Methode | Spam e-mails, E-mailbijlagen |

| Detection Tool |

Zien of je systeem is getroffen door malware

Download

Malware Removal Tool

|

Gebruikerservaring | Word lid van onze Forum om te bespreken Ryuk Ransomware. |

| Data Recovery Tool | Windows Data Recovery door Stellar Phoenix kennisgeving! Dit product scant uw schijf sectoren om verloren bestanden te herstellen en het kan niet herstellen 100% van de gecodeerde bestanden, maar slechts weinigen van hen, afhankelijk van de situatie en of u uw schijf hebt geformatteerd. |

Ryuk Ransomware maart 2021 Update

Een nieuwe kwaadaardige mogelijkheid in de ransomware werd opgegraven door ANSSI. “Een Ryuk-monster met wormachtige mogelijkheden waardoor het zich automatisch verspreidt binnen netwerken die het infecteert, werd ontdekt tijdens een incidentrespons die begin 2021 door de ANSSI werd afgehandeld ”, delen de onderzoekers.

Het rapport waarschuwt ook dat de ransomware actief blijft, gericht op ziekenhuizen tijdens de pandemie.

Ryuk Ransomware september 2020 Update

De RYUK-ransomware met .rijk extension is gevonden in een nieuwe aanvalscampagne die onder toezicht staat van een geavanceerde hackgroep. De campagne maakt gebruik van de bekende tactieken om het virus te verspreiden. De beveiligingsrapporten geven aan dat de aanvallen met deze ransomware doorgaan, omdat het virus wordt gezien als een zeer effectief hulpmiddel bij het in gevaar brengen van doelcomputers.. Op dit moment is de identiteit van deze hackersgroep niet bekend, maar het vermoeden bestaat dat veel computernetwerken door hen zijn gecompromitteerd.

Ze gebruiken de gaetwelsenba1983@protonmail.com e-mail om zichzelf te identificeren.

Ryuk Ransomware Doelen Ziekenhuizen Tijdens de COVID-19 Crisis

Het hebzuchtige en harteloze criminelen achter Ryuk Ransomware houden doelgerichtheid ziekenhuizen, zelfs wanneer dergelijke organisaties zijn erg druk, omdat de coronavirus pandemie ontstaan. Interessant genoeg, DoppelPaymer en Maze ransomware makers hebben aanslagen in de richting van zorginstellingen stopgezet tijdens deze moeilijke tijden.

Als u een individu, niet betalen van de criminelen een soort van losgeld. Als u op zoek zijn naar hulp als instelling, contact op met een lokale IT-professional om te gaan met deze aanval sneller. Helaas, er nog steeds geen decryptie beschikbaar voor Ryuk ransomware.

Maart 2020 Ryuk Ransomware EMCOR Group Attack

Een nieuw contact e-mail is gemeld in de nieuwe steekproef versies van de Ryuk ransomware te worden gelegd. Die nieuwe e-mailadres is het volgende: otostehos1970@protonmail.com. Neem geen contact cybercriminelen als ze alleen maar wilt dat uw geld.

Een grootschalige inbraak aanval is gemeld te zijn gebeurd ten opzichte van de industrie gigant EMCOR Group dat is een Amerikaans bedrijf dat is genoteerd op de Fortune 500 lijst. Volgens de vrijgegeven verslagen van het incident vond plaats op Februari 15 en niet veel informatie is vrijgegeven voor het publiek. Het bedrijf heeft een publiek bericht maar het niet veel details bevatte vrijgegeven.

Het bedrijf bekendgemaakt dat dat niet al hun interne netwerk is beïnvloed - alleen bepaalde computers. De impact van het incident heeft financiële schade die - in hun meest recente rapport van het laatste kwartaal van 2019 zij zijn de cijfers aangepast.

EMCOR Groep heeft meer dan 80 kleinere bedrijven die actief zijn in heel 170+ landen en zijn vorig jaar de omzet wordt gerapporteerd als $9 miljard omzet. Deze cijfers tonen aan dat Ryuk is uitgegroeid tot een van de meest schadelijke virussen van de afgelopen maanden samen met andere geavanceerde malware zoals Maze en Nemty.

Februari 2020 Details over de nieuwe Ryuk Ransomware Attacks

Een nieuwe grote campagne met de Ryuk ransomware wordt momenteel verspreid tegen slachtoffers. Een nieuw hacker e-mailadres is opgegeven kirsninmaino1977@protonmail.com. De nieuwe versie bevat een aantal van de geavanceerde modules die we schreven over. Deze bijzondere bedreiging zal niet direct aan de slag, bur slaap voor een bepaalde periode vóór de lancering van stap-voor-stap de verschillende malware acties in de voorgeschreven volgorde.

Dit wordt gedaan om bypass de functionaliteit van security software en diensten - firewalls, anti-virus programma's, sandbox-omgevingen, virtual machine hosts en etc. Als een draaiende motor in verband met hen wordt gevonden dan zal het virus te stoppen en zelf om niet om het bewustzijn te verwijderen.

Zodra de Ryuk ransomware begint zal het onmiddellijk beginnen te paaien meerdere processen - dit is bedoeld om de toegang tot het systeem op verschillende manieren en maken het erg moeilijk om te stoppen met het uitvoeren van infecties met behulp van handmatige methoden. Deze nieuwe versie is ontworpen om te infecteren in een stealth manier, mogelijk om te worden gebruikt tegen bedrijfsnetwerken. Een van de verschillende nieuwe toevoegingen die zijn opgenomen in de Ryuk virus de netwerkomgeving te analyseren en eventueel te communiceren met andere apparaten op het netwerk.

Het is mogelijk dat vanwege het feit dat de Ryuk virus bevat zoveel stealth-gerelateerde modules die kan worden gebruikt laten vallen extra bedreigingen zoals Trojaanse paarden, file ruitenwissers en cryptogeld mijnwerkers.

Februari 2020 Ryuk Ransomware New Findings

Naarmate meer en meer informatie beschikbaar over de infecties, nieuwe bevindingen geven aan hoe een van de nieuwste campagne is ingesteld tegen de beoogde gebruikers. Meerdere criminele groepen te organiseren speciaal slachtoffer-centric campagnes tht uiteindelijk hebben geresulteerd in een totale omzet van ongeveer 3.7 miljoen dollar. Een zeer groot deel van de infecties worden afgezet tegen enterprise netwerken - de bedrijven zijn veel meer kans om waardevolle gegevens houden en betalen de ransomware decryptie vergoeding. Tijdens de eerste infectie in een aantal van de campagnes de analisten hebben ontdekt dat andere malware zijn gebruikt als goed. Ryuk ransomware aanvallen zijn ook gebruikt TrickBot en Emotet om e-mail spam campagnes om potentiële slachtoffers te sturen.

Enkele van de specifieke kwetsbaarheden die gericht zijn door de Ryuk ransomware onder meer de volgende:

- CVE-2013-2618 - Dit is een cross-site-scripting bug (XSS kwetsbaarheid) in Netwerk Weathermap versies vóór 0.97b. Het probleem ligt binnen editor.php die hackers mogelijk maakt om injecteren web scripts of HTML-code.

- CVE-2017-6884 - Dit is een probleem in Zyxel EMG2926 met firmware versie V1.00(AAQT.4)b8 die wordt aangemerkt als een commando injectie kwetsbaarheid. Het probleem ligt in de nslookup diagnostisch hulpmiddel kan worden uitgebuit door de hackers.

- CVE-2018-8389 - Dit is een uitvoering van externe code in Internet Explorer.

- CVE-2018-12.808 - Er is een beveiligingslek externe code werd ontdekt in Adobe Acrobat en Reader toepassingen. De hackers zijn in de eerste plaats met behulp van SPAM e-mailberichten die scripts bevatten dat de applicaties te exploiteren.

Februari 2020 Ryuk Ransomware nieuwe monsters

Februari 2020 begonnen met een andere ontwikkeling in de Ryuk ransomware. Deze keer is het een nieuw monster dat een nieuw e-mailadres biedt - hemulnina1974@protonmail.com. Een analyse van het dossier blijkt dat de actieve campagne kan worden gestart door een andere groep hacken dan de vorige samples. Wat interessant is, is dat de nieuwe Ryuk virus in staat is geweest om stoppen met een aantal van de geautomatiseerde analyse-instrumenten Tijdens de eerste controles. Dit betekent dat het kan zorgen dat de externe aanvallers uit te voeren Trojan operaties - het inhalen van controle over de machines, diefstal van gegevens en de installatie van andere virussen. Wat is bijzonder opmerkelijk over de nieuwe release is dat het kan laten vallen meerdere virus bestanden waarvan de inning maakt het veel moeilijker.

Januari 2020 Ryuk Ransomware bijwerken

Aan het eind van januari 2020 een nieuwe update voor de Ryuk ransomware is vrijgegeven die een bevat ondertekend certificaat die zal het moeilijker maken om het te onderscheiden van malware, omdat het systeem zal het vertrouwen als een veilige bestand. Het certificaat autoriteit die het heeft afgegeven, heeft een lange houdbaarheidsdatum en alle vereiste parameters verschaft.

Het virus engine bevat vele functies die ook een deel van de eerder genomen monsters zijn. Enkele van de belangrijkste onderdelen van de nieuwe releases onder meer de volgende:

- Active cryptogeld Module - De veiligheid analyse blijkt dat het nieuwe virus releases zijn onder andere een cryptogeld module. Het zal gebruik maken van de beschikbare hardware resources te nemen door het uitvoeren van een reeks van intensieve en complexe wiskundige taken. Voor elke voltooide taak zal de hackers direct naar hun portemonnee te ontvangen cryptogeld.

- Advanced Security Bypass - Deze bijzondere update bevat een uitgebreide lijst met security bypass technieken die worden gevraagd met het oog op de aanwezigheid van het virus van zowel het besturingssysteem en anti-virus producten te verbergen.

- Trojan Functies - Niet alleen zal de Ryuk ransomware rapport terug naar de hackers via een beveiligde verbinding, maar zal ook tentoonstelling banking Trojan functionaliteit. Dit betekent dat de motor actief scant als de gebruikers zijn met behulp van een online banking-diensten en proberen om het te stelen of te manipuleren. De reden waarom dit gebeurt is om uit te voeren financieel misbruik misdaden.

- code Execution - De Ryuk ransomware is in staat om het uitvoeren van gevaarlijke scripts en codes op de geïnfecteerde computers. Dit is vooral gevaarlijk als het virus beheerdersrechten kan krijgen.

Het verzamelen van informatie wordt beoordeeld als zeer diepgaande en gedetailleerde. Verontreinigde hosts zal hebben meestal een veel informatie gekaapt en naar de gebruikers.

Een van de meest recente updates voor de Ryuk ransomware voegt in een Wake-on-LAN-functie die alleen onder de meest gevaarlijke computer bedreigingen wordt gevonden. De security onderzoekers hebben ontdekt dat de code is onder sommige van de nieuwste versies van het virus geplaatst. In de live-aanvallen zullen de ransomware aanzetten uitschakeling apparaten zo snel als een netwerk is beïnvloed. Dit is vooral effectief in het bedrijfsleven en enterprise scenario's waar deze functionaliteit wordt gebruikt op een dagelijkse basis. Administrators meestal op vertrouwen dat het updates geplande taken te duwen of uit te voeren wanneer de computer niet in gebruik zijn.

Het mechanisme wordt gedaan door de lancering van een virus gecontroleerde sub proces met een speciale argument genoemd “8 LAN”. Als de Wake-on-LAN actie succesvol is dan de Ryuk zal proberen om de hoofdaandrijving mount (C:) via een netwerk share. Dit zal toestaan dat de hoofdmotor te versleutelen op afstand bestanden en daardoor verspreiden naar andere machines. Door het volgen van dit mechanisme in een kwestie van minuten de Ryuk ransomware kan mogelijk besmet honderden machines.

.Rijk File Virus (Ryuk) - Technische Distribution

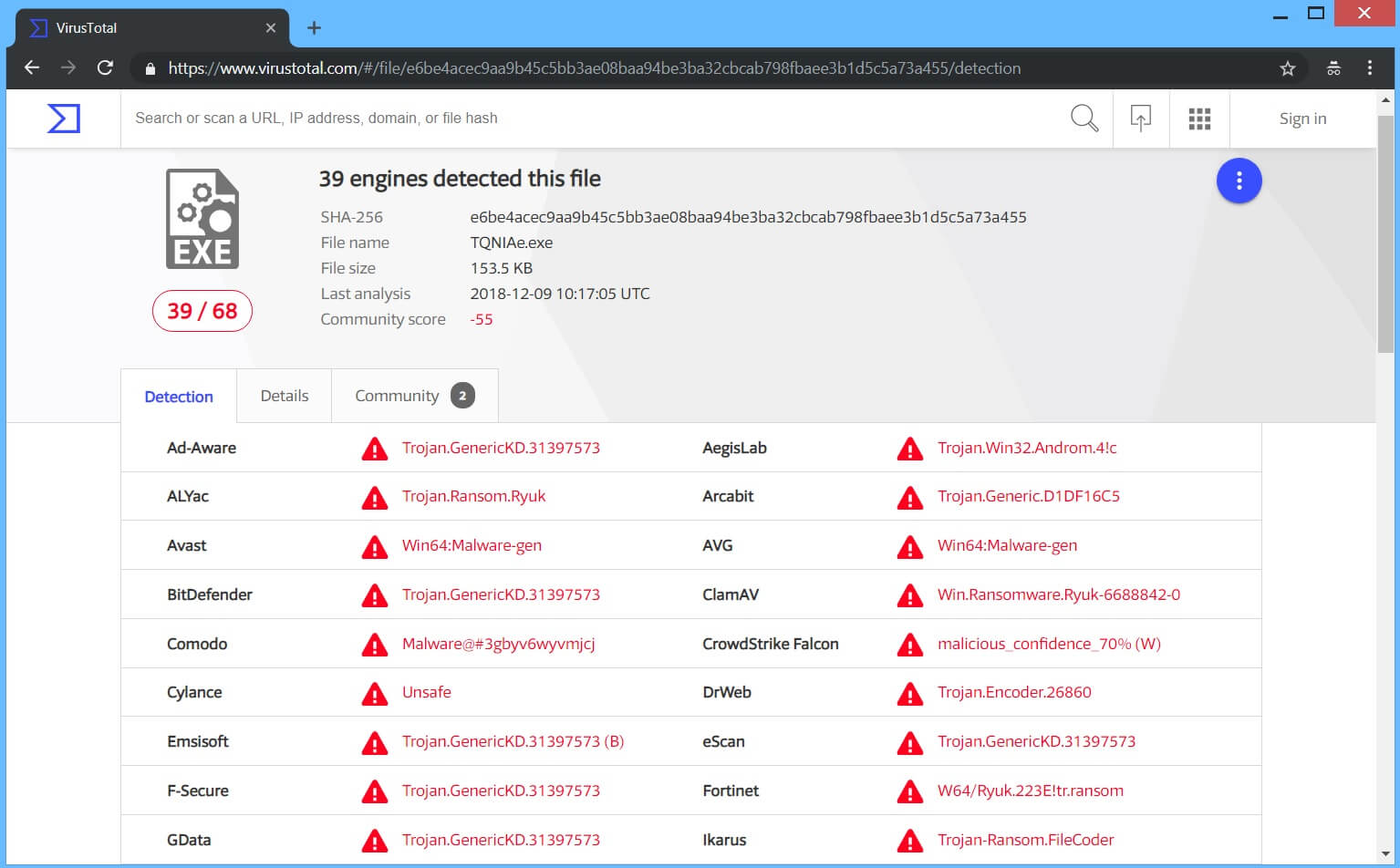

Het .RYK File ransomware zou zich verspreiden via een andere tactiek. Een payload druppelaar waarin de kwaadaardige script initieert voor deze ransomware wordt verspreid over het World Wide Web, en onderzoekers hebben hun handen gekregen op een malware monster. Als dat bestand landt op uw computer en u een of andere manier uit te voeren - uw computer apparaat zal worden besmet. Onder, kunt u de payload-bestand van de cryptovirus worden gedetecteerd door de VirusTotal service:

Freeware die is gevonden op het web kan worden gepresenteerd als nuttig ook het verbergen van de kwaadaardige script voor de cryptovirus. Af te zien van het openen van bestanden direct nadat je ze hebt gedownload. U moet eerst scan ze met een beveiligingsprogramma, terwijl ook hun grootte en handtekeningen voor alles controleren dat lijkt uit het gewone. U moet lezen de tips voor het voorkomen van ransomware gevestigd in corresponderende thread.

.Rijk File Virus (Ryuk) - Technische details

.rijk FilesVirus is eigenlijk ransomware, dus het versleutelt uw bestanden en opent een losgeldbrief, met de instructies erin, over de getroffen computer machine. De afpersers wil je een losgeld betalen voor de vermeende herstel van uw gegevens. De ransomware is een variant van een ouder [wplinkpreview url =”https://sensorstechforum.com/remove-ryuk-virus-delete-active-infections-restore-data/”] Ryuk Virus dat een vergelijkbaar losgeld nota had.

.Rijk File Virus zou kunnen maken vermeldingen in het Windows-register om doorzettingsvermogen te bereiken, en kon in een Windows-omgeving te starten of te onderdrukken processen. Dergelijke ingangen zijn meestal ontworpen op een manier om het virus automatisch te starten bij elke opstarten van het Windows Operating System.

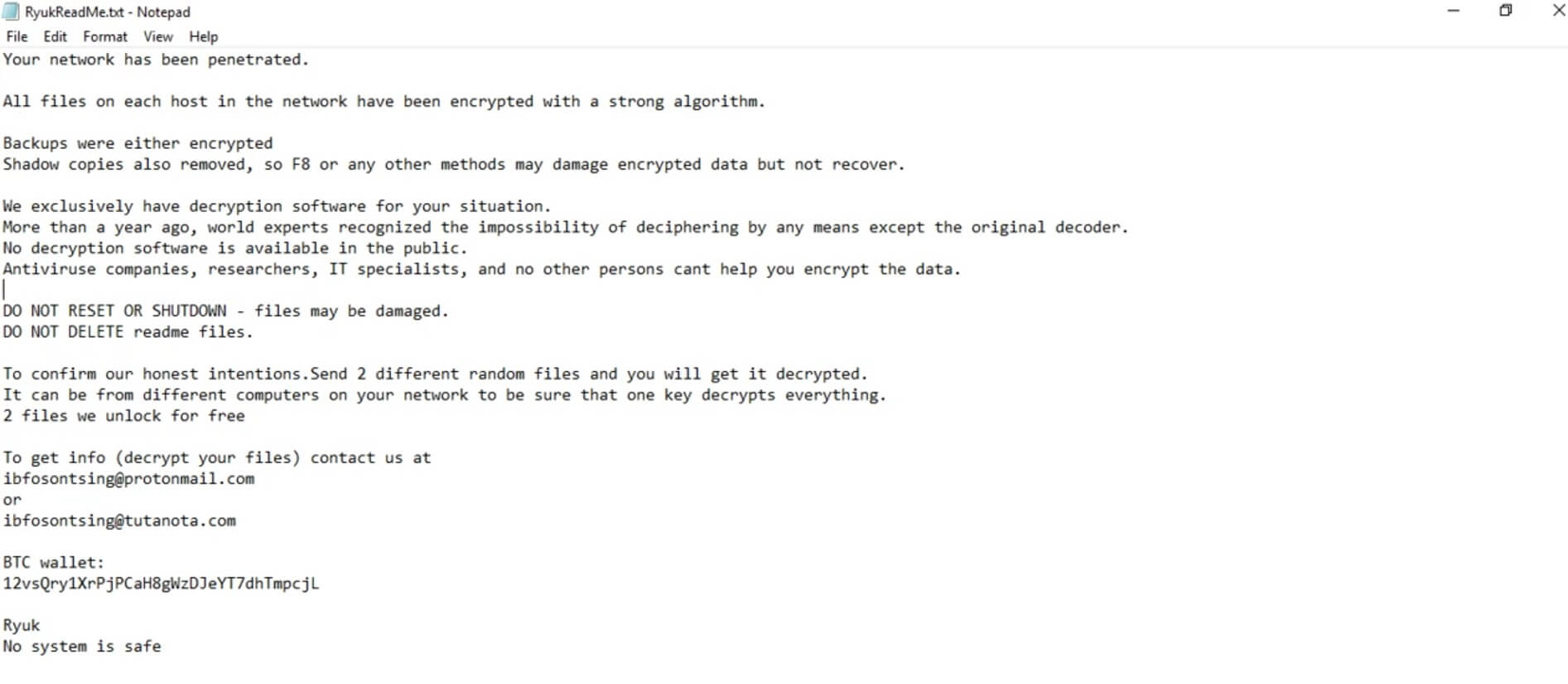

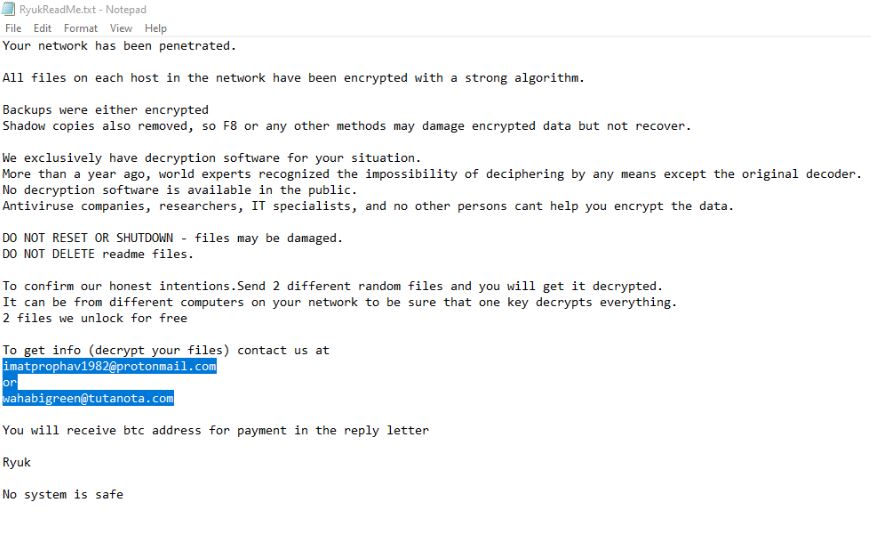

Na encryptie van de .Rijk File virus zorgt voor een losgeld notitie aan de binnenkant een tekstbestand. De notitie wordt genoemd RyukReadMe.txt zoals je kunt zien op de screenshot hieronder:

De nota leest de volgende:

Uw netwerk is doorgedrongen.

Alle bestanden op elke host in het netwerk zijn versleuteld met een sterk algoritme.

Back-ups werden ofwel versleuteld

Schaduwkopieën eveneens verwijderd, dus F8 of andere methoden kunnen versleutelde gegevens beschadigen, maar niet herstellen.We hebben uitsluitend decryptie software voor uw situatie

Meer dan een jaar geleden, wereld deskundigen erkende de onmogelijkheid van ontcijfering door alle middelen met uitzondering van de oridinal decoder.

Geen decryptie software is beschikbaar in de openbare.

Antiviruse bedrijven, onderzoekers, IT-specialisten, en er geen andere personen cant u helpen om de gegevens te versleutelen.Niet resetten of afsluiten - bestanden kunnen worden beschadigd.

NIET VERWIJDEREN readme-bestanden.Om onze eerlijke intentions.Send bevestigen 2 verschillende willekeurige bestanden en je zult het gedecodeerd krijgen.

Het kan worden van verschillende computers op uw netwerk om zeker te zijn dat een sleutel decodeert alles.

2 bestanden die we ontsluiten voor gratis.Om informatie te krijgen (decoderen van uw bestanden) Contacteer ons op

ibfosontsing@protonmail.com

of

ibfosontsing@tutanota.comBTC portemonnee:

12vsQry1XrPjPCaH8gWzDJeYT7dhTmpcjLRyuk

Geen enkel systeem is veilig

Zelfs als een noot wordt getoond, Je zou NIET onder geen enkele omstandigheid betaalt geen losgeld som. Uw bestanden kunnen niet hersteld, en niemand kon u een garantie dat geven. Hierbovenop, geven van geld aan cybercriminelen zal waarschijnlijk hen motiveren om meer ransomware virussen te maken of het begaan van andere criminele activiteiten. Dat kan zelfs leiden tot u het krijgen van uw bestanden gecodeerd helemaal opnieuw na betaling.

.Rijk File Virus (Ryuk) - Encryptie Proces

De encryptie proces van de .RYK File ransomware vrij eenvoudig – elk bestand dat wordt gecodeerd gewoon onbruikbaar. Files zal het krijgen .rijk verlenging na vergrendeld. De verlenging wordt gebracht als een secundair, zonder enige veranderingen aangebracht in de oorspronkelijke naam van een versleuteld bestand.

Een lijst met de bekende, gerichte extensies van bestanden die worden gezocht om aan de slag gecodeerd is op dit moment erg klein. Bestanden die krijgen versleuteld hebben de volgende extensies:

→ .doc, .docx, .jpg, .jpeg, .xls, .xlsx, .pdf

De bestanden die het meest worden gebruikt door gebruikers en die waarschijnlijk zijn gecodeerd zijn uit de volgende categorieën:

- audiobestanden

- videobestanden

- ordners

- beeldbestanden

- Backup bestanden

- Geloofsbrieven bankieren, etc

Het .RYK File cryptovirus kan worden ingesteld om alle te wissen Shadow Volume Kopieën van het Windows-besturingssysteem met behulp van de volgende opdracht:

→vssadmin.exe verwijderen schaduwen / all / Quiet

In het geval dat de bovengenoemde commando wordt uitgevoerd dat de effecten van de encryptie-proces efficiënter zal maken. Dat is te wijten aan het feit dat het bevel elimineert een van de prominente manieren om uw gegevens te herstellen. Als een computer apparaat is geïnfecteerd met dit ransomware en uw bestanden zijn vergrendeld, lees verder door uit te vinden hoe je mogelijk enkele bestanden terug zou kunnen herstellen in hun normale toestand.

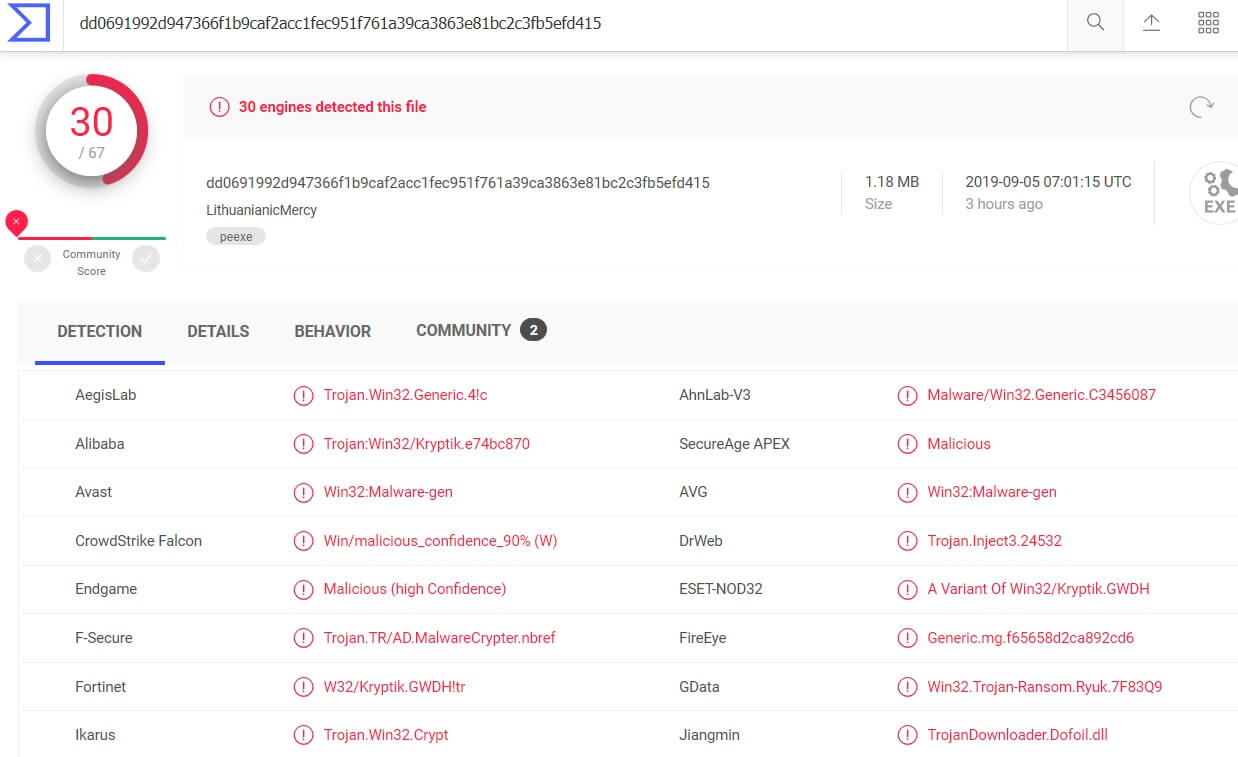

.RYK File (Ryuk) Virus - Update september 2019

September 2019 brengt een nieuwe update voor de RYK ransomware virus. In de afbeelding hieronder kunt u de actuele detecties zien voor de nieuwe variant op de VirusTotal platform:

De nieuwe e-mailadressen die de cybercriminelen gebruiken in het losgeld noten zijn de volgende:

- papinsdasun1982@protonmail.com

- cestidemet1983@protonmail.com

De ransomware lijkt te zijn booming en niet vervaagd als mensen had gehoopt. Wees op uw hoede bij het surfen op het internet en te doen back-ups om te voorkomen dat een slachtoffer van RYK ransomware virus.

.RYK File (Ryuk) Virus - Update augustus 2019

Gedurende de maanden juli en begin augustus 2019 een nieuwe aanval campagne met de Ryuk ransomware is gedetecteerd. Het maakt niet significant verschillen van de vorige samples omdat het gebruik maakt van dezelfde distributie tactiek. Afhankelijk van de werkelijke lokale omstandigheden en hacking instructies diverse kwaadaardige acties kunnen worden gemaakt. Aangezien dit is een wijziging van de basismotor verwachten we dat de hackng groep daarachter de aanpassing op de ondergrondse markten kan hebben besteld. Een alternatief is voor hen om de dreiging hebben gecreëerd door henzelf. Dit wordt gedaan door het nemen van de originele broncode en het maken van de noodzakelijke veranderingen.

Wanneer de kwaadaardige acties al hebben afgerond het uitvoeren van het bestand encryptie module zal beginnen. Wederom met behulp van een ingebouwde lijst van het type doel bestandsextensies de Ryuk bestanden virus zal de meest voorkomende gebruikersgegevens te richten:

- documenten

- databases

- multimedia Files

- Archieven

- backups

- herstelpunten & System data

opnieuw is de .rijk extension zal worden toegepast op de bestanden en het slachtoffer zal worden gechanteerd om een decryptie vergoeding betalen aan de hackers.

.RYK File (Ryuk) Virus - Update juni 2019

Het Ryuk Ransomware is bijgewerkt aan de uitgang van de parameter “arp -a” voor specifieke IP-adres strings controleren. In het geval dat deze strings worden gevonden, de ransomware zal niet de bestanden coderen op die computer. Hier zijn enkele van de gedeeltelijke IP-adres strings in kwestie: 10.30.4, 10.30.5, 10.30.6, of 10.31.32.

Weer een update van Ryuk omvat de ransomware het vergelijken van de naam van de computer om de snaren “SPB”, “Spb”, “Spb”, "MSK", "Msk", en “msk”, en als die worden aangetroffen, de computer zal niet versleuteld worden. Het is zeer waarschijnlijk dat dit alles wordt gedaan zodat de ransomware operators niet computers te richten in Rusland voor codering. Wat de rest van haar activiteiten, ze lijken hetzelfde te zijn als in de vorige versie.

.RYK File (Ryuk) Virus - Update december 2019

Volgens de laatste informatie van december 2019 uitgebracht door Emsisoft onderzoekers:

De decryptor verstrekt door de Ryuk auteurs bestanden afkappen, het afsnijden van een te veel bytes in het proces van het decoderen van de file. Afhankelijk van het exacte type bestand, Dit kan al dan niet grote problemen veroorzaken. In het beste geval, de byte die is afgesneden door de buggy decryptor was ongebruikt en slechts enkele speling ruimte aan het einde door het uitlijnen van het bestand in sommige bestandsgrootte grenzen. Echter, veel van de virtuele schijf type bestanden zoals VHD / VHDX evenals veel van de database bestanden zoals Oracle database bestanden belangrijke informatie op te slaan in die laatste byte en bestanden beschadigd op deze manier worden niet goed geladen nadat ze zijn gedecodeerd.

In eenvoudige woorden, Dit betekent dat het betalen van het losgeld naar cybercriminelen zal waarschijnlijk niet leiden tot de succesvolle decrypton van coderingen.

Verwijder .RYK File Virus (Ryuk)

Als uw computersysteem raakte besmet met het .RYK File ransomware virus, moet je een beetje ervaring hebben in het verwijderen van malware. U dient zich te ontdoen van deze ransomware krijgen zo snel mogelijk voordat het de kans om verder te verspreiden en andere computers te infecteren kan hebben. U moet de ransomware te verwijderen en volg de stap-voor-stap instructies handleiding hieronder.

- Stap 1

- Stap 2

- Stap 3

- Stap 4

- Stap 5

Stap 1: Scannen op Ryuk Ransomware met SpyHunter Anti-Malware Tool

Ransomware Automatische verwijdering - Videogids

Stap 2: Uninstall Ryuk Ransomware and related malware from Windows

Hier is een methode om in een paar eenvoudige stappen die moeten in staat zijn om de meeste programma's te verwijderen. Geen probleem als u Windows 10, 8, 7, Vista of XP, die stappen zal de klus te klaren. Slepen van het programma of de map naar de prullenbak kan een zeer slechte beslissing. Als je dat doet, stukjes van het programma worden achtergelaten, en dat kan leiden tot een instabiel werk van uw PC, fouten met het bestandstype verenigingen en andere onaangename activiteiten. De juiste manier om een programma te krijgen van je computer is deze ook te verwijderen. Om dat te doen:

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

Stap 3: Verwijder eventuele registers, aangemaakt door Ryuk Ransomware op uw computer.

De doorgaans gericht registers van Windows-machines zijn de volgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

U kunt ze openen door het openen van het Windows-register-editor en met weglating van alle waarden, aangemaakt door Ryuk Ransomware er. Dit kan gebeuren door de stappen onder:

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Voor het starten "Stap 4", alsjeblieft laars terug in de normale modus, in het geval dat u op dit moment in de Veilige modus.

Dit stelt u in staat om te installeren en gebruik SpyHunter 5 geslaagd.

Stap 4: Start de pc in de veilige modus te isoleren en te verwijderen Ryuk Ransomware

Stap 5: Probeer om bestanden versleuteld Restore van Ryuk Ransomware.

Methode 1: Gebruik STOP Decrypter van Emsisoft.

Niet alle varianten van deze ransomware kan worden ontsleuteld gratis, maar we hebben de decryptor gebruikt door onderzoekers die vaak wordt bijgewerkt met de varianten die uiteindelijk gedecodeerd toegevoegd. U kunt proberen en decoderen van uw bestanden met behulp van de onderstaande instructies, maar als ze niet werken, dan helaas uw variant van de ransomware virus is niet decryptable.

Volg de onderstaande instructies om de Emsisoft decrypter gebruiken en decoderen van uw bestanden gratis. Je kan Download de Emsisoft decryptiehulpmiddel hier gekoppeld en volg de stappen hieronder:

1 Klik met de rechtermuisknop op de decrypter en klik op Als administrator uitvoeren zoals hieronder getoond:

2. Ben het eens met de licentievoorwaarden:

3. Klik op "Map toevoegen" en voeg vervolgens de mappen waarin u bestanden gedecodeerd zoals hieronder afgebeeld:

4. Klik op "decoderen" en wacht tot uw bestanden te decoderen.

Aantekening: Krediet voor de decryptor gaat naar onderzoekers die de doorbraak hebben gemaakt met dit virus Emsisoft.

Methode 2: Gebruik software voor gegevensherstel

Ransomware infecties en Ryuk Ransomware streven ernaar om uw bestanden met behulp van een encryptie-algoritme dat zeer moeilijk te ontcijferen kunnen versleutelen. Dit is de reden waarom we een data recovery-methode die u kunnen helpen rond gaan direct decryptie en proberen om uw bestanden te herstellen hebben gesuggereerd. Houd er rekening mee dat deze methode niet kan worden 100% effectief, maar kan ook u helpen een veel of weinig in verschillende situaties.

Klik gewoon op de link en op de websitemenu's bovenaan, kiezen Data herstel - Data Recovery Wizard voor Windows of Mac (afhankelijk van uw besturingssysteem), en download en voer vervolgens de tool uit.

Ryuk Ransomware-FAQ

What is Ryuk Ransomware Ransomware?

Ryuk Ransomware is een ransomware infectie - de schadelijke software die geruisloos uw computer binnenkomt en de toegang tot de computer zelf blokkeert of uw bestanden versleutelt.

Veel ransomware-virussen gebruiken geavanceerde versleutelingsalgoritmen om uw bestanden ontoegankelijk te maken. Het doel van ransomware-infecties is om te eisen dat u een losgeld betaalt om toegang te krijgen tot uw bestanden.

What Does Ryuk Ransomware Ransomware Do?

Ransomware is in het algemeen een kwaadaardige software dat is ontworpen om de toegang tot uw computer of bestanden te blokkeren totdat er losgeld wordt betaald.

Ransomware-virussen kunnen dat ook uw systeem beschadigen, corrupte gegevens en verwijder bestanden, resulterend in het permanent verlies van belangrijke bestanden.

How Does Ryuk Ransomware Infect?

Via verschillende manieren. Ryuk Ransomware Ransomware infecteert computers door te worden verzonden via phishing-e-mails, met virusbijlage. Deze bijlage is meestal gemaskeerd als een belangrijk document, zoals een factuur, bankdocument of zelfs een vliegticket en het ziet er erg overtuigend uit voor gebruikers.

Another way you may become a victim of Ryuk Ransomware is if you download een nep-installatieprogramma, crack of patch van een website met een lage reputatie of als u op een viruslink klikt. Veel gebruikers melden dat ze een ransomware-infectie hebben opgelopen door torrents te downloaden.

How to Open .Ryuk Ransomware files?

U can't zonder decryptor. Op dit punt, de .Ryuk Ransomware bestanden zijn versleutelde. U kunt ze pas openen nadat ze zijn gedecodeerd met een specifieke decoderingssleutel voor het specifieke algoritme.

Wat te doen als een decryptor niet werkt?

Raak niet in paniek, en maak een back-up van de bestanden. Als een decryptor uw niet heeft gedecodeerd .Ryuk Ransomware bestanden succesvol, wanhoop dan niet, omdat dit virus nog steeds nieuw is.

Kan ik herstellen ".Ryuk Ransomware" Bestanden?

Ja, soms kunnen bestanden worden hersteld. We hebben er verschillende voorgesteld bestandsherstelmethoden dat zou kunnen werken als je wilt herstellen .Ryuk Ransomware bestanden.

Deze methoden zijn op geen enkele manier 100% gegarandeerd dat u uw bestanden terug kunt krijgen. Maar als je een back-up hebt, uw kansen op succes zijn veel groter.

How To Get Rid of Ryuk Ransomware Virus?

De veiligste en meest efficiënte manier voor het verwijderen van deze ransomware-infectie is het gebruik van een professioneel antimalwareprogramma.

Het scant en lokaliseert de Ryuk Ransomware-ransomware en verwijdert het vervolgens zonder verdere schade toe te brengen aan uw belangrijke .Ryuk Ransomware-bestanden.

Kan ik ransomware melden aan de autoriteiten??

In het geval dat uw computer is geïnfecteerd met een ransomware-infectie, u kunt dit melden bij de lokale politie. Het kan autoriteiten over de hele wereld helpen de daders van het virus dat uw computer heeft geïnfecteerd, op te sporen en te achterhalen.

Onder, we hebben een lijst met overheidswebsites opgesteld, waar u aangifte kunt doen als u slachtoffer bent van een cybercrime:

Cyberbeveiligingsautoriteiten, verantwoordelijk voor het afhandelen van ransomware-aanvalsrapporten in verschillende regio's over de hele wereld:

Duitsland - Officieel portaal van de Duitse politie

Verenigde Staten - IC3 Internet Crime Complaint Center

Verenigd Koninkrijk - Actie Fraude Politie

Frankrijk - Ministerie van Binnenlandse Zaken

Italië - Staatspolitie

Spanje - Nationale politie

Nederland - Politie

Polen - Politie

Portugal - Gerechtelijke politie

Griekenland - Cyber Crime Unit (Griekse politie)

India - Mumbai politie - Cel voor onderzoek naar cybercriminaliteit

Australië - Australisch High Tech Crime Centre

Op rapporten kan in verschillende tijdsbestekken worden gereageerd, afhankelijk van uw lokale autoriteiten.

Kunt u voorkomen dat ransomware uw bestanden versleutelt??

Ja, u kunt ransomware voorkomen. De beste manier om dit te doen, is ervoor te zorgen dat uw computersysteem is bijgewerkt met de nieuwste beveiligingspatches, gebruik een gerenommeerd anti-malwareprogramma en firewall, maak regelmatig een back-up van uw belangrijke bestanden, en klik niet op kwaadaardige links of het downloaden van onbekende bestanden.

Can Ryuk Ransomware Ransomware Steal Your Data?

Ja, in de meeste gevallen ransomware zal uw gegevens stelen. It is a form of malware that steals data from a user's computer, versleutelt het, en eist vervolgens losgeld om het te decoderen.

In veel gevallen, de malware-auteurs of aanvallers zullen dreigen de gegevens of te verwijderen publiceer het online tenzij het losgeld wordt betaald.

Kan ransomware WiFi infecteren??

Ja, ransomware kan WiFi-netwerken infecteren, aangezien kwaadwillende actoren het kunnen gebruiken om controle over het netwerk te krijgen, vertrouwelijke gegevens stelen, en gebruikers buitensluiten. Als een ransomware-aanval succesvol is, dit kan leiden tot verlies van service en/of gegevens, en in sommige gevallen, financiële verliezen.

Moet ik ransomware betalen?

Geen, je moet geen afpersers van ransomware betalen. Betalen moedigt criminelen alleen maar aan en geeft geen garantie dat de bestanden of gegevens worden hersteld. De betere aanpak is om een veilige back-up van belangrijke gegevens te hebben en in de eerste plaats waakzaam te zijn over de beveiliging.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, de hackers hebben mogelijk nog steeds toegang tot uw computer, gegevens, of bestanden en kunnen blijven dreigen deze openbaar te maken of te verwijderen, of ze zelfs gebruiken om cybercriminaliteit te plegen. In sommige gevallen, ze kunnen zelfs doorgaan met het eisen van extra losgeld.

Kan een ransomware-aanval worden gedetecteerd??

Ja, ransomware kan worden gedetecteerd. Antimalwaresoftware en andere geavanceerde beveiligingstools kan ransomware detecteren en de gebruiker waarschuwen wanneer het op een machine aanwezig is.

Het is belangrijk om op de hoogte te blijven van de nieuwste beveiligingsmaatregelen en om beveiligingssoftware up-to-date te houden om ervoor te zorgen dat ransomware kan worden gedetecteerd en voorkomen.

Worden ransomware-criminelen gepakt?

Ja, ransomware-criminelen worden gepakt. Wetshandhavingsinstanties, zoals de FBI, Interpol en anderen zijn succesvol geweest in het opsporen en vervolgen van ransomware-criminelen in de VS en andere landen. Naarmate ransomware-bedreigingen blijven toenemen, dat geldt ook voor de handhavingsactiviteiten.

About the Ryuk Ransomware Research

De inhoud die we publiceren op SensorsTechForum.com, this Ryuk Ransomware how-to removal guide included, is het resultaat van uitgebreid onderzoek, hard werken en de toewijding van ons team om u te helpen de specifieke malware te verwijderen en uw versleutelde bestanden te herstellen.

Hoe hebben we het onderzoek naar deze ransomware uitgevoerd??

Ons onderzoek is gebaseerd op een onafhankelijk onderzoek. We hebben contact met onafhankelijke beveiligingsonderzoekers, en als zodanig, we ontvangen dagelijkse updates over de nieuwste malware- en ransomware-definities.

Bovendien, the research behind the Ryuk Ransomware ransomware threat is backed with VirusTotal en NoMoreRansom project.

Om de ransomware-dreiging beter te begrijpen, raadpleeg de volgende artikelen die deskundige details bieden:.

Als een site die sindsdien is toegewijd aan het verstrekken van gratis verwijderingsinstructies voor ransomware en malware 2014, De aanbeveling van SensorsTechForum is let alleen op betrouwbare bronnen.

Hoe betrouwbare bronnen te herkennen:

- Controleer altijd "Over ons" webpagina.

- Profiel van de maker van de inhoud.

- Zorg ervoor dat er echte mensen achter de site staan en geen valse namen en profielen.

- Controleer Facebook, LinkedIn en Twitter persoonlijke profielen.