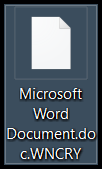

Dit artikel is bedoeld om instructies te geven over verschillende methoden over hoe om te proberen en te herstellen .WNCRY bestanden versleuteld door de tweede versie van de WannaCry ransomware ook bekend als Wana Decrypt0r 2.0, WanaCrypt0r 2.0 en WCry.

“Eternalblue” en “DoublePulsare” zijn de namen van de exploits gebruikt door de organisatie de verspreiding van de .WNCRY bestand infectie en wat nog erger is, is dat ze online ergens rond de paasvakantie werden gelekt door een hack entiteit bekend als “The Shadow Brokers”. Deze exploit is vooral de aanpak van problemen in Windows-systemen, zodat iedereen die nog steeds niet is geïnfecteerd met dit virus sterk wordt geadviseerd om een back-up van uw systeem en dan bijwerken.

In het geval dat u een slachtoffer van deze ransomware virus geworden, we hebben verschillende methoden die kunnen nuttig blijken te zijn in het helpen van u uw bestanden te herstellen gemaakt. De methoden zijn niet gegarandeerd te werken, maar ze zijn zeker het dichtst u bij het herstellen van uw bestanden kunnen krijgen, dus we raden u aan om hen te volgen en vragen ons vragen over onze ondersteuning Topic over WannaCry ransomware.

update mei 2017: Malware onderzoekers zijn in uitvoering van het ontwikkelen van een decrypter voor de WannaCry 2.0 ransomware virus. We hebben ontsleutelingsinstructies gecreëerd die we zullen updaten naarmate ze op de ontwikkeling. Tot dusver is er een methode om de private RSA-sleutels te lokaliseren. Voor meer informatie, volgt u de onderstaande verwante artikel:

→Verwant:Wana Decrypt0r 2.0 – Decoderen van gecodeerde bestanden

Methode 1: Gebruik Wireshark te snuiven ontcijfersleutels

Het is zeer moeilijk te voren ransomware verblijven, zoals WannaCry, maar ondanks alle, we hebben besloten om te laten zien hoe je Wireshark gebruiken om uw voordeel en hopelijk onderscheppen HTTP-verkeer op het juiste moment. Echter, in gedachten houden dat deze instructies zijn theoretisch, en er zijn veel factoren die hen kunnen verhinderen van het werken in een concrete situatie. Nog steeds, het is beter dan niet te proberen alvorens te betalen het losgeld, rechts?

Voor het downloaden en gebruiken van Wireshark - een van de meest gebruikte netwerk sniffers die er zijn, moet je executable van de malware hebben op stand-by en uw computer infecteren nogmaals. Echter, in gedachten houden dat sommige ransomware virussen uit te voeren nieuwe encryptie elke keer dat een computer wordt ook hernieuwd, dus je moet ook Wireshark configureren automatisch worden uitgevoerd bij het opstarten. Laten we beginnen!

Stap 1: Download Wireshark op uw computer door te klikken op de volgende knoppen( voor uw versie van Windows)

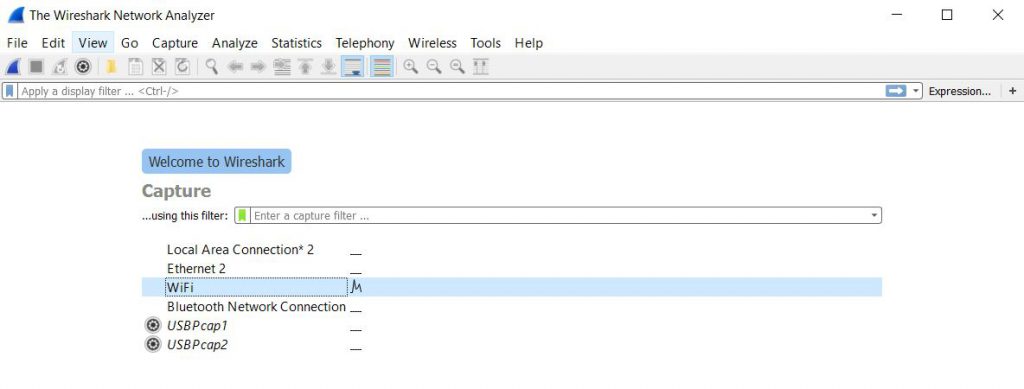

Stap 2: Rennen, configureren en te leren hoe je pakketjes snuiven met Wireshark. Om te leren hoe om te beginnen met het analyseren van pakketten en controleren waar uw pakketten van de gegevens op te slaan, je moet Wireshark eerst te openen en kies vervolgens uw actieve netwerk-interface voor het analyseren van pakketten. Voor de meeste gebruikers, dat zou de interface met het verkeer naar beneden stuiteren op en op het juiste. Je moet het kiezen en klik twee keer snel om te beginnen snuiven:

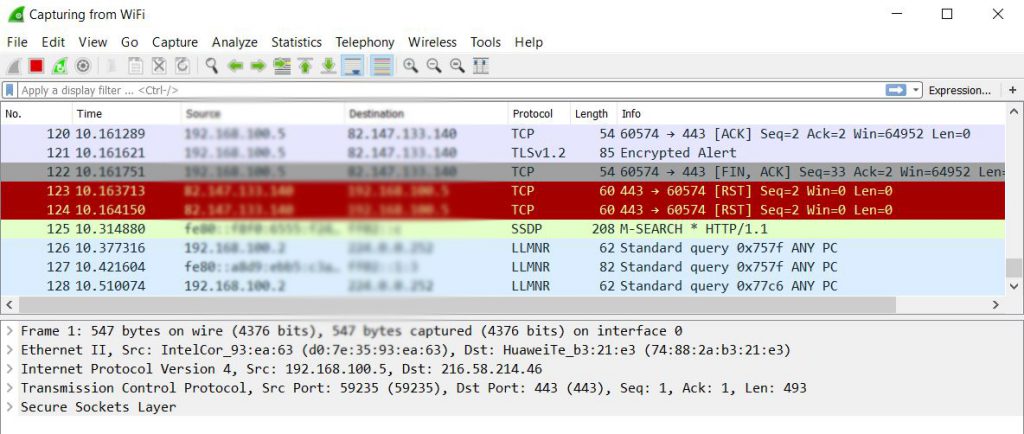

Stap 3: snuiven pakketten. Sinds ransomware virussen communiceren via HTTP-verkeer, je moet filteren alle pakketten eerst. Hier is hoe de pakketten kijken in eerste instantie nadat u de interface kiezen en te ruiken het verkeer ervan:

Als u alleen HTTP-verkeer te onderscheppen, moet u het volgende in het display filter typt:

→ http.request - De gevraagde verkeer te onderscheppen

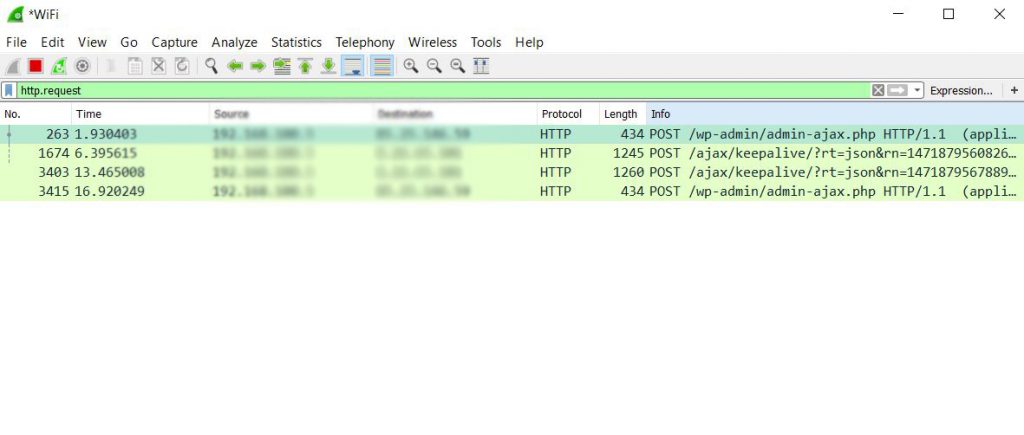

Eenmaal gefilterd moet er als volgt uitzien:

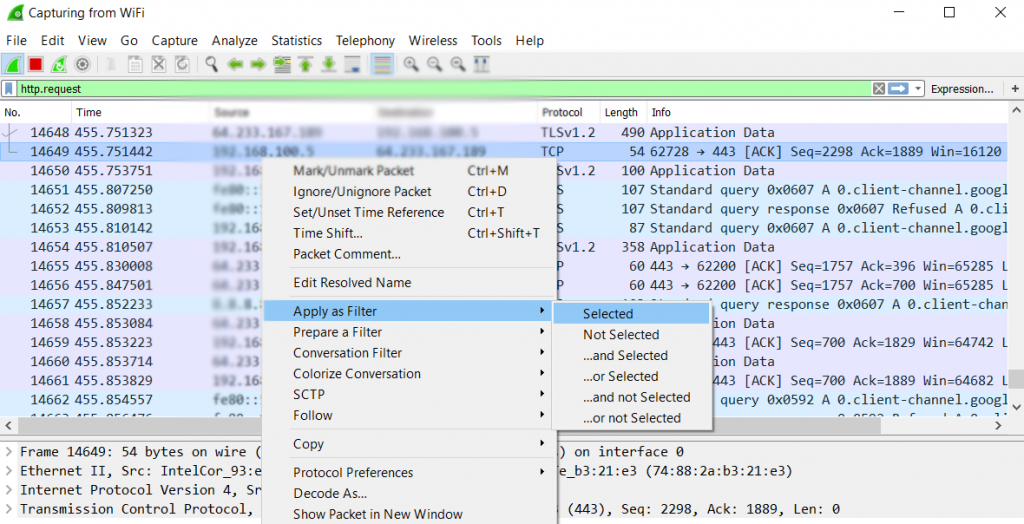

U kunt ook de bron en de bestemming IP-adressen filteren door te bladeren op en neer en het kiezen van een adres, klik met de rechtermuisknop er op te klikken en het navigeren naar de volgende functie:

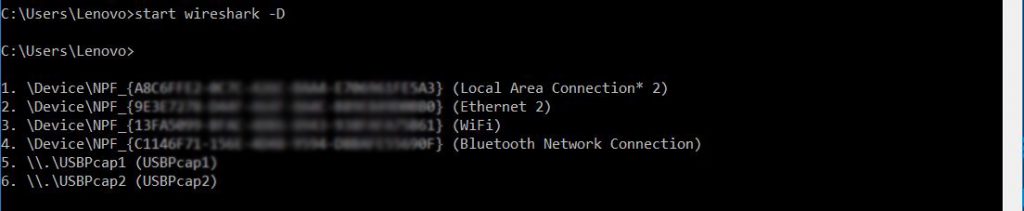

Stap 4: Configureren Wireshark automatisch worden uitgevoerd. Om dit te doen, eerste, je moet gaan naar de opdrachtprompt van uw computer door het intikken van cmd op uw Windows-zoekopdracht en het runnen van het. Vanaf daar, Typ de volgende opdracht met een hoofdletter "-D" het instellen van de unieke sleutel te krijgen voor de interface. De toetsen moeten kijken als het volgende:

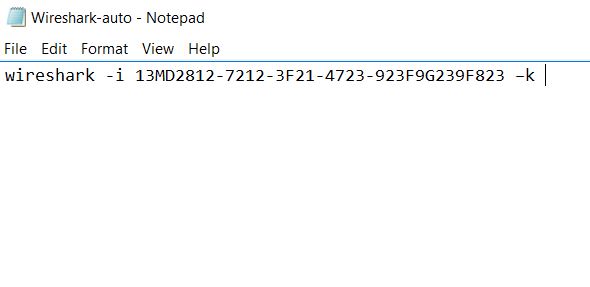

Stap 5: Kopieer de sleutel voor uw actieve verbinding en maak een nieuw tekstdocument en in te schrijven de volgende code:

→ wireshark -i 13MD2812-7212-3F21-4723-923F9G239F823(<= Your copied key) –k

U kunt de opdracht extra te wijzigen door toevoeging van de -w letter en het creëren van een naam voor het bestand dat het zal opslaan op uw computer, Zodat u de pakketten te analyseren. Het resultaat moet op dezelfde manier kijken naar deze ene:

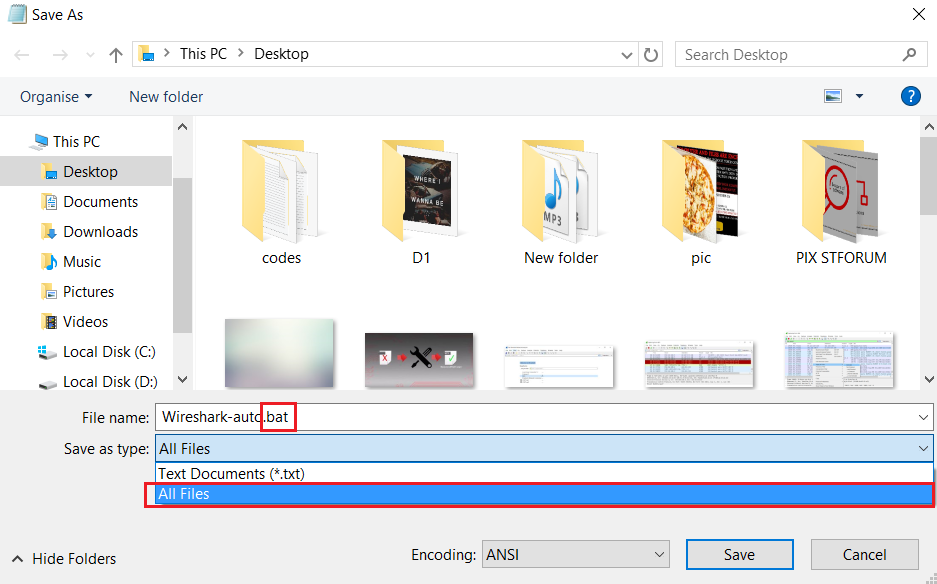

Stap 6: Sla de nieuw gecreëerde tekstdocument als een .bat file, door te gaan naar Bestand> Opslaan als ... en het kiezen van alle bestanden, waarna het typen van BAT als een extensie, zoals op de foto hieronder laat zien. Zorg ervoor dat de naam van het bestand en de locatie waar u op te slaan zijn gemakkelijk te vinden:

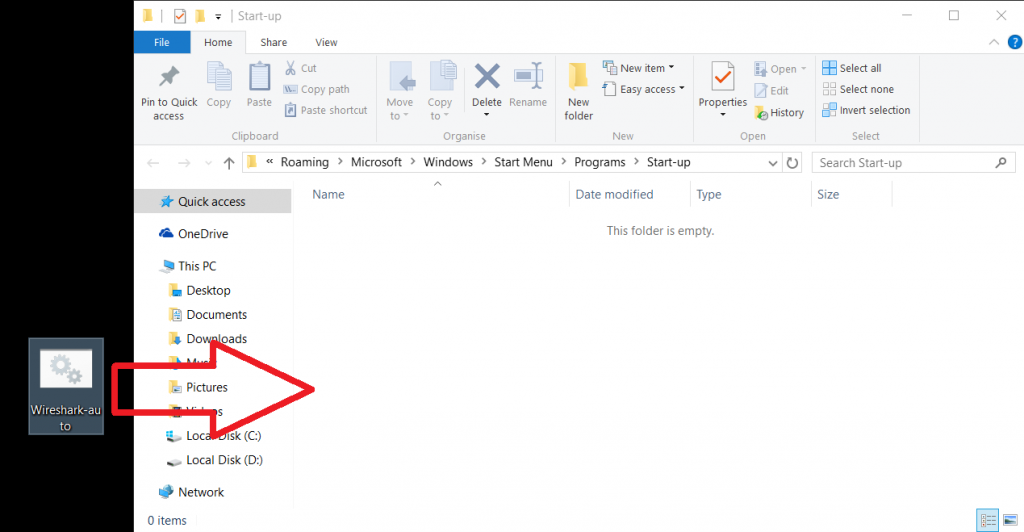

Stap 7: Plak het .bat bestand in de map Opstarten van Windows. De oorspronkelijke locatie van de map is:

→ C:\Users gebruikersnaam AppData Roaming Menu Microsoft Windows Start Programs Startup,/p>

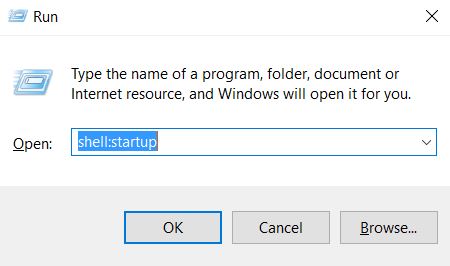

Om gemakkelijk toegang te krijgen, pers Windows Button + R toetscombinatie en in het Venster doostype - shell:beginnen, zoals op de foto hieronder laat zien en klik op OK:

Nadat uw computer opnieuw is opgestart, als de ransomware virus versleutelt uw bestanden waarna genereert een sleutel en stuurt dit naar de cyber-criminelen’ servers, je moet in staat zijn om de communicatie pakketten te onderscheppen en analyseren.

Stap 8: Hoe om het verkeer te analyseren?

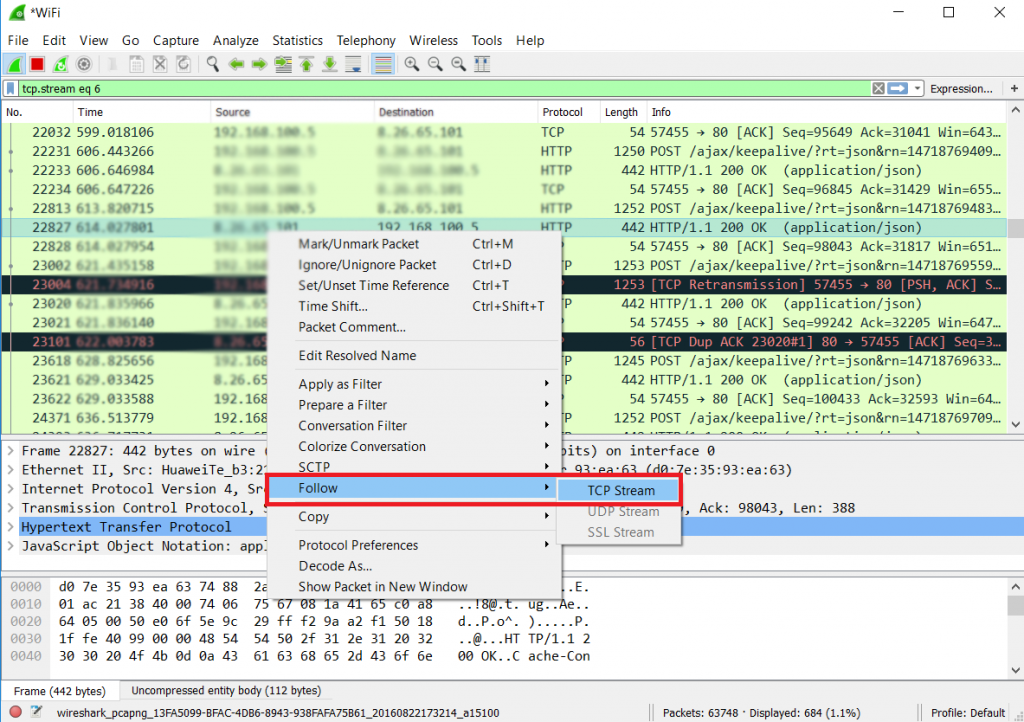

Om het verkeer van een bepaald pakket te analyseren, eenvoudig klik met de rechtermuisknop en klik vervolgens op de volgende om het verkeer te onderscheppen:

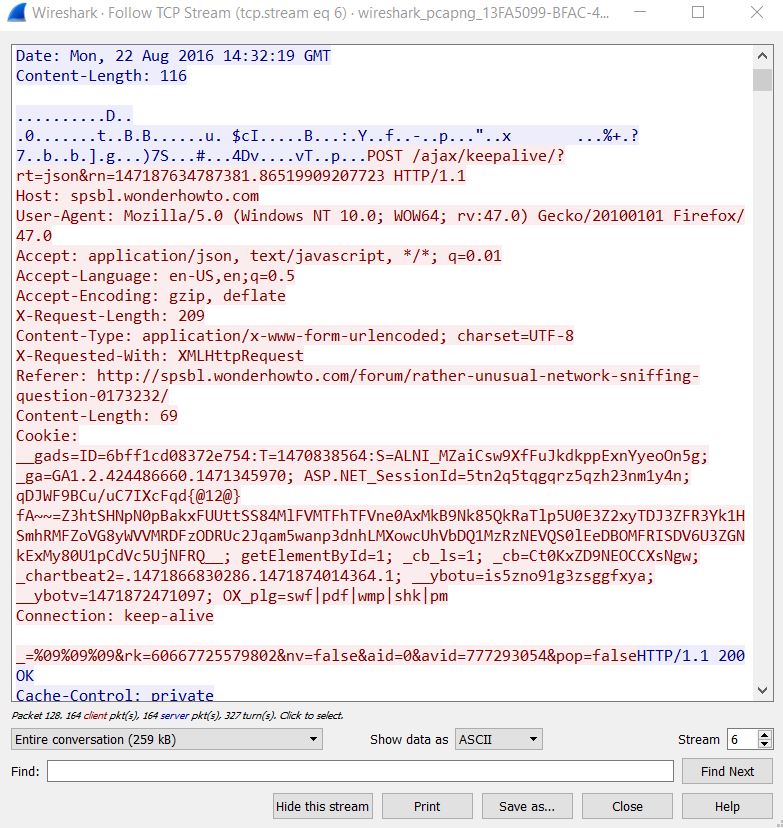

Na dit te doen, Er verschijnt een venster met de informatie. Zorg ervoor dat u de informatie zorgvuldig te inspecteren en te zoeken naar trefwoorden die weg te geven de encryptiesleutels, zoals versleutelde, RSA, AES, etc. Neem de tijd en laat de grootte van de pakketten ', ervoor zorgen dat ze vergelijkbaar met de grootte van een sleutelbestand.

Methode 2: Met behulp van Python in Ubuntu

De tweede methode waarmee je kunt proberen en herstellen van uw bestanden is ook niet gegarandeerd aan het werk, maar u kunt slagen in het geval dat dit WannaCry ransomware variant wordt met behulp van de RSA (Rivest-Shamir-Adleman) encryptie om unieke sleutels voor de bestanden te genereren. De factorisatie script is oorspronkelijk ontworpen voor CryptoWall ransomware, maar het kan nuttig zijn voor deze infectie als goed. Hoe dan ook, Wij raden u aan voorzichtig te zijn en het creëren van kopieën van de gecodeerde bestanden bij het volgen van de onderstaande instructies:

Voor deze bijzondere les, we hebben extensiebestanden gebruikt van een ander virus, genaamd Bitcrypt. We hebben ook gebruik gemaakt van Ubuntu versie 14.04 die ons geholpen bij het gebruik van speciale software die geschikt is voor deze verdeling. Je kunt het krijgen van hun website download pagina en kunt u ofwel:

- Installeer het samen met uw besturingssysteem door een live USB-drive booten.

- Installeren op een virtuele schijf (Aanbevolen).

Hier hebben we korte tutorials voor zowel:

Installatie van Ubuntu op uw machine:

Stap 1: Hier krijg je een USB flash drive die boven de 2 GB aan ruimte heeft.

Stap 2: Download de gratis software, genaamd Rufus en installeer het op uw Windows.

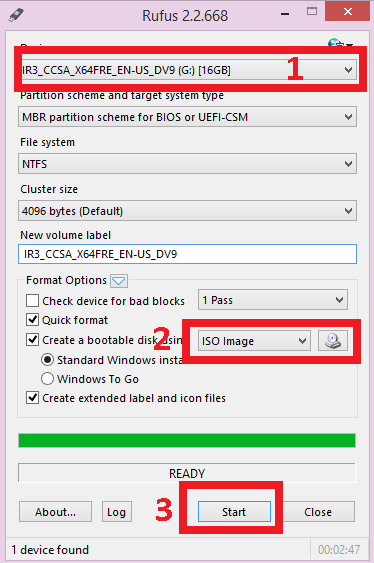

Step3: Configureren Rufus door te kiezen voor NTFS als een systeem en het selecteren van de USB-drive als een te worden gemaakt als een bootable USB-. Na dat de Linux-afbeelding uit de volgende knop boot:

Zorg ervoor dat je het zoeken en selecteren van waar je het gedownload.

Step4: Nadat de flash drive is klaar, start de computer opnieuw, en het moet de Ubuntu installatie uitvoeren. Als het niet, je moet gaan naar de BIOS-menu door op de sneltoets BIOS bij het opstarten van je pc (Meestal is het F1) en vanaf daar selecteert u de eerste boot optie op de USB-bootable schijf of CD / DVD in het geval u Ubuntu hebt verbrand op zodanig zijn.

Installatie van Ubuntu op je Virtual Drive

Voor deze installatie, je nodig hebt om VMware Workstation downloaden van hun downloadpagina of een andere Virtual Drive Management programma. Na het installeren moet je:

Stap 1: Maak een nieuwe virtuele schijf.

Stap 2: Stel de schijf grootte. Zorg ervoor dat u een minimum van 20 gigabyte aan vrije ruimte weer Ubuntu op uw computer. Ook kiezen voor 'Uitvoeren als één drive'.

Stap 3: Selecteer de ISO image. Voor deze optie, je moet weten waar het is.

Stap 4: Daarna spelen de virtuele machine en het zal automatisch geïnstalleerd.

File Decryptie

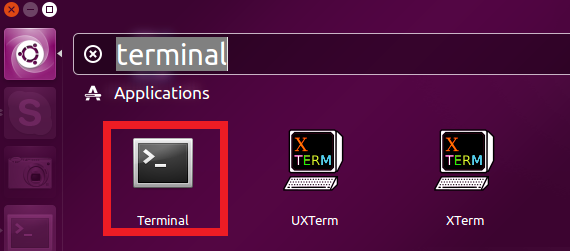

Als je eenmaal hebt Ubuntu of een andere Linux distributie op je computer Open de terminal door het volgende te doen:

Dan update je Linux en installeer een grotere versie dan Python 3.2 door het intikken van de volgende in de terminal:

→sudo apt-get update

sudo apt-get install python3.2

Ook, Als je Linux geen sqlite3 module, installeren door te typen:

→sudo apt-get install sqlite3 libsqlite3-dev

sudo gem installeren sqlite3-ruby

Nu nadat we Python geïnstalleerd, moeten we een script gemaakt door downloaden 2014 Airbus Defence and Space Cybersecurity. Klik hiervoor op deze link. Download het bestand in je 'Home’ folder nadat u gevraagd waar het te redden. Laat dit als decrypt.py het geval het niet in deze indeling opgeslagen.

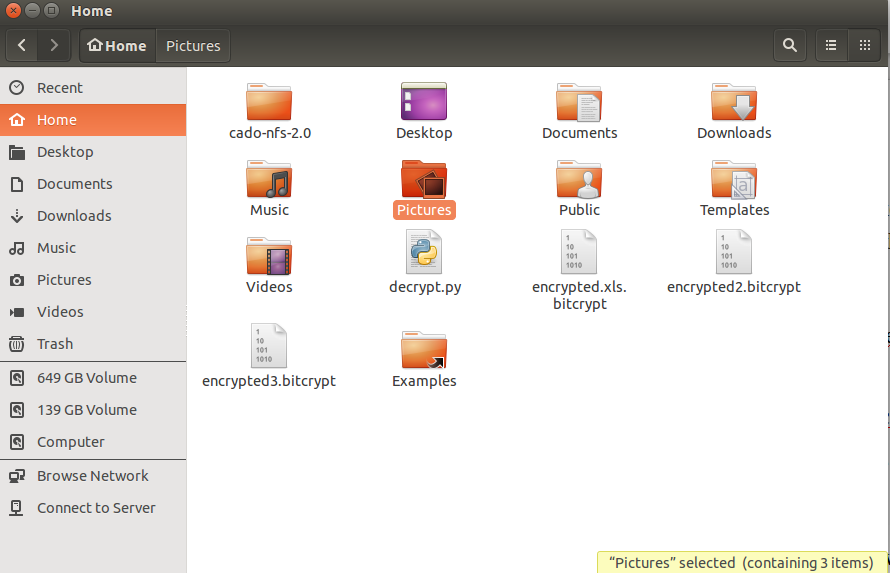

Nu dat we Python en het script, is het tijd om uit te vinden de sleutel van de .bytrcypt versleutelde bestand. Om deze stap uw gecodeerde bestanden ot de thuismap doen met behulp van de file manager:

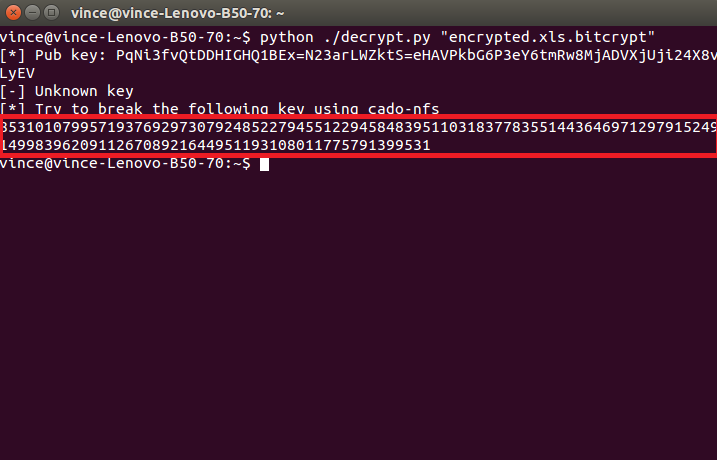

Nadat u zich alle gecodeerde bestanden er samen met de "decrypt.py" bestand typt u het volgende in de terminal om het script te starten:

→python ./decrypt.py "Your_Encrypted_Document_Name_and_Format"

Het zal een foutmelding tonen, en dit is volkomen normaal, zolang je deze code:

Dit is de RSA-code voor dit bestand. Nu, we moeten het decoderen, en we zijn halverwege. Deze download te doen van een programma genaamd Cado-nfs2.0.tar.gz uit hun download pagina hier. Wij raden de 2.0 versie. Echter, De nieuwste versie is ook op een goed niveau.

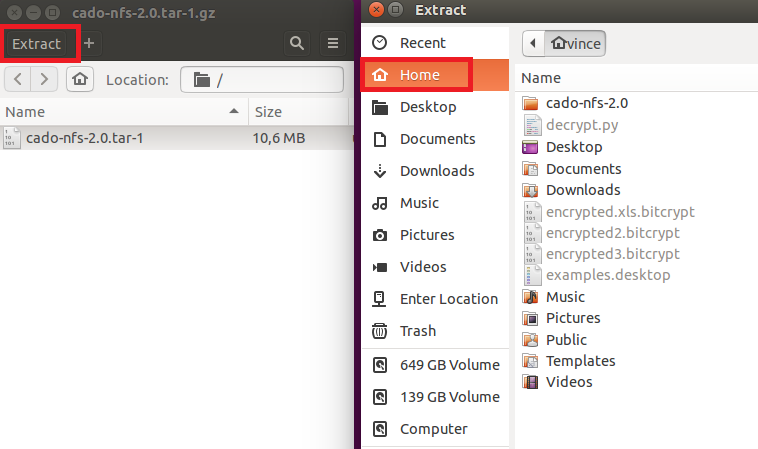

Het zal een .tar archiefbestand te downloaden (.tar-bestanden zijn zeer vergelijkbaar met .rar of .zip-bestanden). Opent u het en klik op de knop Extract aan de bovenkant en kies de 'Home’ map. Het moet er zo uitzien:

Na het hebben we alle bestanden in de 'Home gewonnen’ map, moeten we Cado-nfs compileren. Om dit te doen, Open een andere terminal en typ:

→cd Cado-nfs-2.0

maken

Nadat dit is ingesteld, is het tijd om de sleutel cracker draaien. Belangrijk - dit proces kan van enkele uren tot dagen worden afgewerkt. Om te beginnen met het type proces in uw cd Cado-nfs terminal:

→./factor.sh YOUR_UNIQUE_KEY_WHICH_IS_LETTERS_OR_NUMBERS_HERE -s 4 -t 6

Nadat het proces is voltooid, U dient het volgende te zien:

→Info:Compleet Factorisatie: Totaal cpu / real-time voor alles: hhhh / dddd

LongNumber1 LongNumber2

Nadat we de gedecodeerde sleutel, we nodig hebben om in te voegen in de "decrypt.py" script. Doe dit door het openen van decrypt.py in een teksteditor en het vinden van dit deel van uit:

→known_keys = { vele lange nummers }

We moeten toe te voegen voor de tweede schijf ("}") deze lijnen:

De vorige Key, a column, geopend haakje, LongNumber1, Komma, LongNumber2, gesloten haakjes. Het moet er zo uitzien:

→De vorige Key:(LongNumber1, LongNumber2)

Worden geadviseerd dat u dit slechts één keer moet doen. Daarna is het tijd om de bestanden te decoderen. Om dit type te doen:

→python ./decrypt.py “Your_Encrypted_Document.docx.bitcrypt”

Het uitvoeren van deze opdracht zal een bestand dat heet maken “Your_Encrypted_Document.docx.bitcrypt.CLEAR”

Alleen de naam van het bestand door het verwijderen van de .Duidelijk uitbreiding en je moet helemaal klaar zijn. Herhaal dit proces voor de andere bestanden en. Maar vergeet niet dat je eerst moet weten hun eerste sleutels om ze te decoderen. Je moet in staat zijn om ze nu te openen. We hopen dat dit werkt voor u.

Methode 3: Met behulp van VHD Bestandstypen en Data Recovery Software

Deze methode is waarschijnlijk de meeste bestanden van de hierboven afgebeelde methoden terug te brengen, puur omdat het niet streven naar een directe oplossing voor de versleutelde bestanden die onmogelijk te decoderen als u niet de sleutels. In plaats daarvan maakt gebruik van verschillende algoritmes om de bestanden te herstellen, ze te behandelen alsof ze worden verwijderd. Een van de vele algoritmen die door verschillende data recovery programma's bekend te zijn gebaseerd op tak voorspellers.

De reden dat we besloten om deze methode te brengen is dat veel slachtoffers van de recente ransomware uitbraak van Dharma ransomware, andere undecryptable virus, waren eigenlijk in staat om te herstellen 90% van hun bestanden met behulp van deze methode.

Zijn primaire kerncompetentie is dat het voordeel door het omzetten van de bestanden in een VHD-bestand soort die in feite een virtuele schijf partitie op uw pc. Dus het behandelt uw gecodeerde bestand als een partitie. Dan, Deze schijf kan worden opgestart en u kunt proberen om de partitie zelf scannen met behulp van data recovery software. De werkwijze kan niet 100% garantie, maar sommige gebruikers hebben gemeld dat tot boven de meest succesvolle van de Ones. Hier zijn de instructies voor haar:

Stap 1: Zorg ervoor dat u kopieën van de .onion versleutelde bestanden op een andere schijf of pc:

Stap 2: Na het maken van de kopieën, het downloaden van een tool die bestanden omzet in VHD-formaat. Een goed hulpmiddel is Microsoft's VHD conversiesoftware. Je kunt het downloaden, door te klikken op de onderstaande knop:

Stap 3: Nu, zorg ervoor dat een bestand dat u wilt herstellen in de .vhd bestandsextensie hernoemen. Bijvoorbeeld, als het bestand is test.onion, het moet worden test.vhd

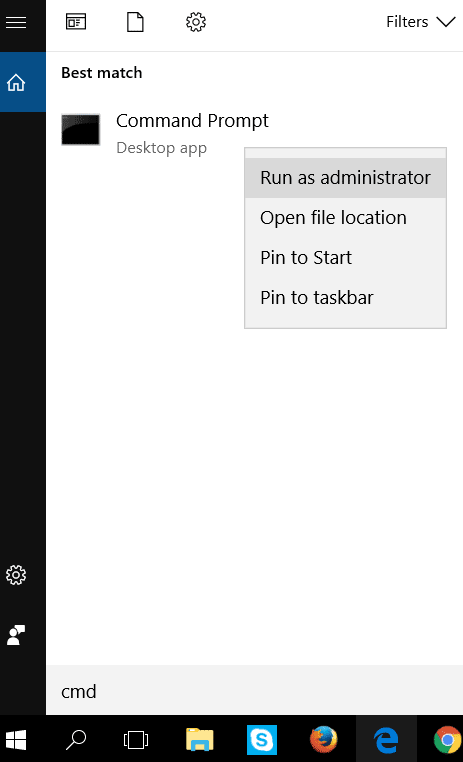

Stap 4: Nu moet je naar de VHDTOOL u eerder hebt gedownload van Windows Command Prompt draaien. Om dit te doen, draaien op Windows Command Prompt als administrator door het intikken van “cmd” in Windows Search en de rechtermuisknop te klikken, waarna kiezen voor “Als administrator uitvoeren”.

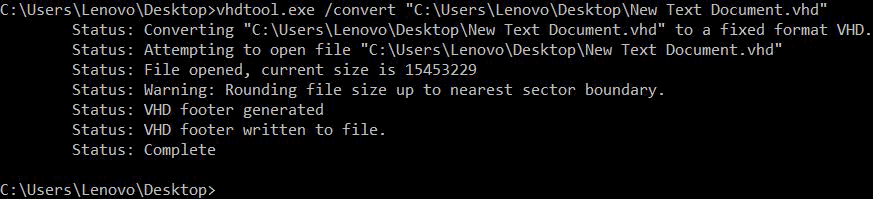

typ de volgende commando's precies zoals ze zijn:

→ CD {De locatie van het bestand, bijvoorbeeld C:\Users Lenovo Desktop}

vhdtool.exe / converteren “{de locatie van het bestand en de naam komt hier}“

Het uiteindelijke resultaat eruit moet zien het volgende beeld:

Stap 5: Nadat u de drive om te zetten in VHD, zorg ervoor om het te monteren op uw computer. Om dit te doen:

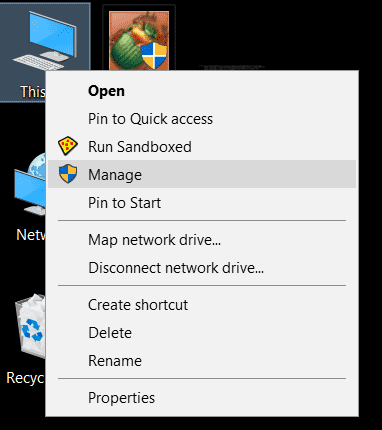

Klik met de rechtermuisknop op Mijn Computer of Deze PC en klik vervolgens op “beheren”

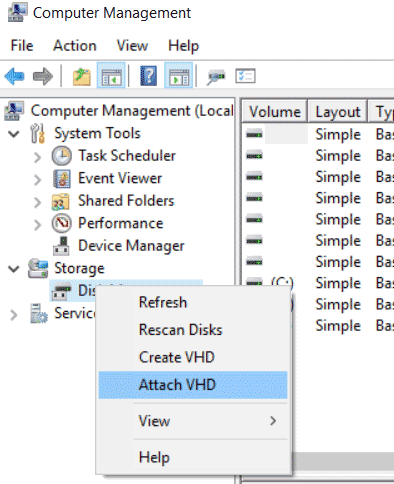

Klik met de rechtermuisknop op Schijfbeheer waarna op attach VHD

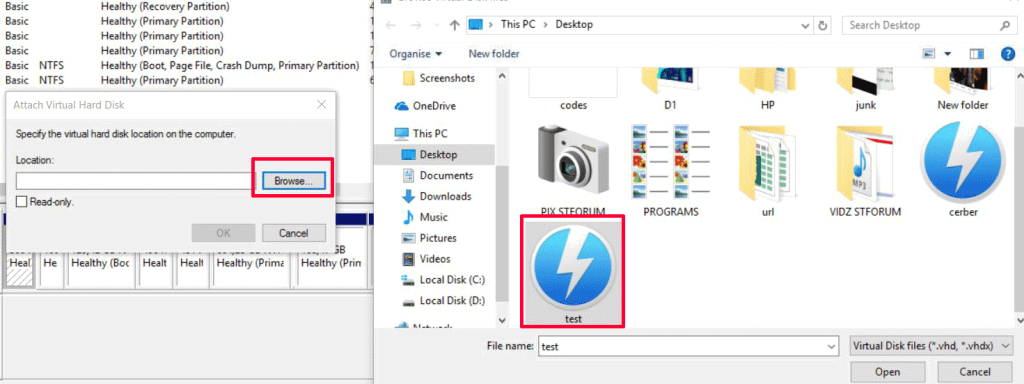

Klik vervolgens op de Blader knop om te lokaliseren en open de .VHD-bestand

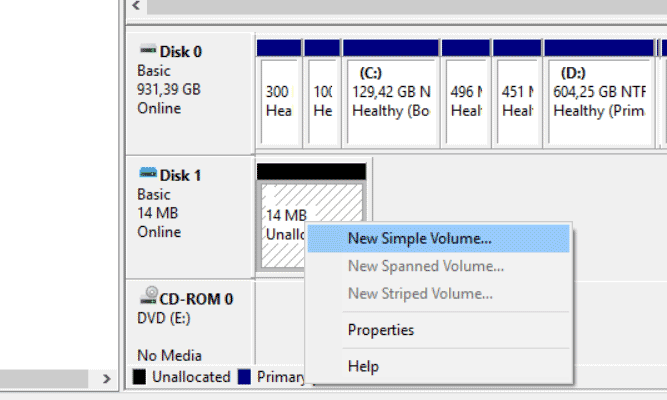

Hierna, om de schijf te initialiseren, klik met de rechtermuisknop op en klik op Nieuw eenvoudig volume. Na deze klik op Volgende en opzetten:

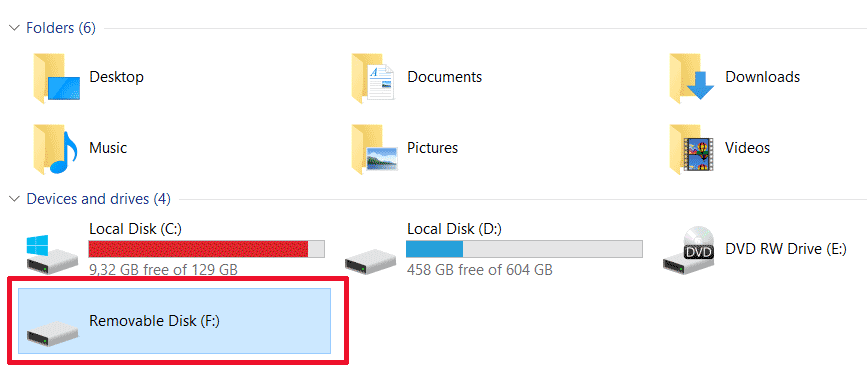

Eind, Het volume moet verschijnen als het volgende:

Stap 6: Download en herstellen imago van de VHD met behulp van data recovery software. De data recovery software die u moet downloaden moet de optie “Partition Recovery” te ondersteunen. Hier is een uitgebreide lijst van meerdere data recovery programma's die in staat zijn om partities te herstellen zijn:

Wana Decrypt0r 2.0 Conclusie en Verwijdering

Wat ook het geval kan zijn, We blijven op zoek naar dit virus en updaten met nieuwe instructies die beschikbaar zijn voor bent. Blijf onze blog posts, Twitter en Google Plus voor nieuwe updates over deze bedreiging. Ook, zorg ervoor om dit virus te verwijderen in het geval u de bovenstaande methoden om bestanden versleuteld door het te herstellen geprobeerd. U kunt dit doen door het controleren van onze instructievideo over hoe om te WannaCry verwijderen. Ze hebben ook een aantal aanvullende methoden voor het bestand restauratie. Houd in gedachten dat deze geen directe oplossingen voor het probleem en daarom raden wij u aan alle van het in dit artikel en video op uw eigen risico methoden proberen.

Voor de meeste effectieve verwijdering, malware onderzoekers adviseren het slachtoffer om een geavanceerde anti-malware software te gebruiken. Het zal ervoor zorgen dat de Wana Decrypt0r 2.0 dreiging wordt volledig verwijderd en alle schade die door het wordt teruggedraaid. dergelijke software installeren op uw computer verhoogt de real-time bescherming tegen dergelijke bedreigingen in de toekomst.

Het wordt sterk aanbevolen om een scan uit te voeren vóór de aankoop van de volledige versie van de software om ervoor te zorgen dat de huidige versie van de malware kan worden gedetecteerd door SpyHunter.

- Stap 1

- Stap 2

- Stap 3

- Stap 4

- Stap 5

Stap 1: Scannen op WannaCry met SpyHunter Anti-Malware Tool

Ransomware Automatische verwijdering - Videogids

Stap 2: Uninstall WannaCry and related malware from Windows

Hier is een methode om in een paar eenvoudige stappen die moeten in staat zijn om de meeste programma's te verwijderen. Geen probleem als u Windows 10, 8, 7, Vista of XP, die stappen zal de klus te klaren. Slepen van het programma of de map naar de prullenbak kan een zeer slechte beslissing. Als je dat doet, stukjes van het programma worden achtergelaten, en dat kan leiden tot een instabiel werk van uw PC, fouten met het bestandstype verenigingen en andere onaangename activiteiten. De juiste manier om een programma te krijgen van je computer is deze ook te verwijderen. Om dat te doen:

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

Stap 3: Verwijder eventuele registers, aangemaakt door WannaCry op uw computer.

De doorgaans gericht registers van Windows-machines zijn de volgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

U kunt ze openen door het openen van het Windows-register-editor en met weglating van alle waarden, aangemaakt door WannaCry er. Dit kan gebeuren door de stappen onder:

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Voor het starten "Stap 4", alsjeblieft laars terug in de normale modus, in het geval dat u op dit moment in de Veilige modus.

Dit stelt u in staat om te installeren en gebruik SpyHunter 5 geslaagd.

Stap 4: Start de pc in de veilige modus te isoleren en te verwijderen WannaCry

Stap 5: Probeer om bestanden versleuteld Restore van WannaCry.

Methode 1: Gebruik STOP Decrypter van Emsisoft.

Niet alle varianten van deze ransomware kan worden ontsleuteld gratis, maar we hebben de decryptor gebruikt door onderzoekers die vaak wordt bijgewerkt met de varianten die uiteindelijk gedecodeerd toegevoegd. U kunt proberen en decoderen van uw bestanden met behulp van de onderstaande instructies, maar als ze niet werken, dan helaas uw variant van de ransomware virus is niet decryptable.

Volg de onderstaande instructies om de Emsisoft decrypter gebruiken en decoderen van uw bestanden gratis. Je kan Download de Emsisoft decryptiehulpmiddel hier gekoppeld en volg de stappen hieronder:

1 Klik met de rechtermuisknop op de decrypter en klik op Als administrator uitvoeren zoals hieronder getoond:

2. Ben het eens met de licentievoorwaarden:

3. Klik op "Map toevoegen" en voeg vervolgens de mappen waarin u bestanden gedecodeerd zoals hieronder afgebeeld:

4. Klik op "decoderen" en wacht tot uw bestanden te decoderen.

Aantekening: Krediet voor de decryptor gaat naar onderzoekers die de doorbraak hebben gemaakt met dit virus Emsisoft.

Methode 2: Gebruik software voor gegevensherstel

Ransomware infecties en WannaCry streven ernaar om uw bestanden met behulp van een encryptie-algoritme dat zeer moeilijk te decoderen kan versleutelen. Dit is de reden waarom we een data recovery-methode die u kunnen helpen rond gaan direct decryptie en proberen om uw bestanden te herstellen hebben gesuggereerd. Houd er rekening mee dat deze methode niet kan worden 100% effectief, maar kan ook u helpen een veel of weinig in verschillende situaties.

Klik gewoon op de link en op de websitemenu's bovenaan, kiezen Data herstel - Data Recovery Wizard voor Windows of Mac (afhankelijk van uw besturingssysteem), en download en voer vervolgens de tool uit.

WannaCry-FAQ

What is WannaCry Ransomware?

WannaCry is een ransomware infectie - de schadelijke software die geruisloos uw computer binnenkomt en de toegang tot de computer zelf blokkeert of uw bestanden versleutelt.

Veel ransomware-virussen gebruiken geavanceerde versleutelingsalgoritmen om uw bestanden ontoegankelijk te maken. Het doel van ransomware-infecties is om te eisen dat u een losgeld betaalt om toegang te krijgen tot uw bestanden.

What Does WannaCry Ransomware Do?

Ransomware is in het algemeen een kwaadaardige software dat is ontworpen om de toegang tot uw computer of bestanden te blokkeren totdat er losgeld wordt betaald.

Ransomware-virussen kunnen dat ook uw systeem beschadigen, corrupte gegevens en verwijder bestanden, resulterend in het permanent verlies van belangrijke bestanden.

How Does WannaCry Infect?

Via verschillende manieren. WannaCry Ransomware infecteert computers door te worden verzonden via phishing-e-mails, met virusbijlage. Deze bijlage is meestal gemaskeerd als een belangrijk document, zoals een factuur, bankdocument of zelfs een vliegticket en het ziet er erg overtuigend uit voor gebruikers.

Another way you may become a victim of WannaCry is if you download een nep-installatieprogramma, crack of patch van een website met een lage reputatie of als u op een viruslink klikt. Veel gebruikers melden dat ze een ransomware-infectie hebben opgelopen door torrents te downloaden.

How to Open .WannaCry files?

U can't zonder decryptor. Op dit punt, de .WannaCry bestanden zijn versleutelde. U kunt ze pas openen nadat ze zijn gedecodeerd met een specifieke decoderingssleutel voor het specifieke algoritme.

Wat te doen als een decryptor niet werkt?

Raak niet in paniek, en maak een back-up van de bestanden. Als een decryptor uw niet heeft gedecodeerd .WannaCry bestanden succesvol, wanhoop dan niet, omdat dit virus nog steeds nieuw is.

Kan ik herstellen ".WannaCry" Bestanden?

Ja, soms kunnen bestanden worden hersteld. We hebben er verschillende voorgesteld bestandsherstelmethoden dat zou kunnen werken als je wilt herstellen .WannaCry bestanden.

Deze methoden zijn op geen enkele manier 100% gegarandeerd dat u uw bestanden terug kunt krijgen. Maar als je een back-up hebt, uw kansen op succes zijn veel groter.

How To Get Rid of WannaCry Virus?

De veiligste en meest efficiënte manier voor het verwijderen van deze ransomware-infectie is het gebruik van een professioneel antimalwareprogramma.

Het scant en lokaliseert de WannaCry-ransomware en verwijdert het vervolgens zonder verdere schade toe te brengen aan uw belangrijke .WannaCry-bestanden.

Kan ik ransomware melden aan de autoriteiten??

In het geval dat uw computer is geïnfecteerd met een ransomware-infectie, u kunt dit melden bij de lokale politie. Het kan autoriteiten over de hele wereld helpen de daders van het virus dat uw computer heeft geïnfecteerd, op te sporen en te achterhalen.

Onder, we hebben een lijst met overheidswebsites opgesteld, waar u aangifte kunt doen als u slachtoffer bent van een cybercrime:

Cyberbeveiligingsautoriteiten, verantwoordelijk voor het afhandelen van ransomware-aanvalsrapporten in verschillende regio's over de hele wereld:

Duitsland - Officieel portaal van de Duitse politie

Verenigde Staten - IC3 Internet Crime Complaint Center

Verenigd Koninkrijk - Actie Fraude Politie

Frankrijk - Ministerie van Binnenlandse Zaken

Italië - Staatspolitie

Spanje - Nationale politie

Nederland - Politie

Polen - Politie

Portugal - Gerechtelijke politie

Griekenland - Cyber Crime Unit (Griekse politie)

India - Mumbai politie - Cel voor onderzoek naar cybercriminaliteit

Australië - Australisch High Tech Crime Centre

Op rapporten kan in verschillende tijdsbestekken worden gereageerd, afhankelijk van uw lokale autoriteiten.

Kunt u voorkomen dat ransomware uw bestanden versleutelt??

Ja, u kunt ransomware voorkomen. De beste manier om dit te doen, is ervoor te zorgen dat uw computersysteem is bijgewerkt met de nieuwste beveiligingspatches, gebruik een gerenommeerd anti-malwareprogramma en firewall, maak regelmatig een back-up van uw belangrijke bestanden, en klik niet op kwaadaardige links of het downloaden van onbekende bestanden.

Can WannaCry Ransomware Steal Your Data?

Ja, in de meeste gevallen ransomware zal uw gegevens stelen. It is a form of malware that steals data from a user's computer, versleutelt het, en eist vervolgens losgeld om het te decoderen.

In veel gevallen, de malware-auteurs of aanvallers zullen dreigen de gegevens of te verwijderen publiceer het online tenzij het losgeld wordt betaald.

Kan ransomware WiFi infecteren??

Ja, ransomware kan WiFi-netwerken infecteren, aangezien kwaadwillende actoren het kunnen gebruiken om controle over het netwerk te krijgen, vertrouwelijke gegevens stelen, en gebruikers buitensluiten. Als een ransomware-aanval succesvol is, dit kan leiden tot verlies van service en/of gegevens, en in sommige gevallen, financiële verliezen.

Moet ik ransomware betalen?

Geen, je moet geen afpersers van ransomware betalen. Betalen moedigt criminelen alleen maar aan en geeft geen garantie dat de bestanden of gegevens worden hersteld. De betere aanpak is om een veilige back-up van belangrijke gegevens te hebben en in de eerste plaats waakzaam te zijn over de beveiliging.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, de hackers hebben mogelijk nog steeds toegang tot uw computer, gegevens, of bestanden en kunnen blijven dreigen deze openbaar te maken of te verwijderen, of ze zelfs gebruiken om cybercriminaliteit te plegen. In sommige gevallen, ze kunnen zelfs doorgaan met het eisen van extra losgeld.

Kan een ransomware-aanval worden gedetecteerd??

Ja, ransomware kan worden gedetecteerd. Antimalwaresoftware en andere geavanceerde beveiligingstools kan ransomware detecteren en de gebruiker waarschuwen wanneer het op een machine aanwezig is.

Het is belangrijk om op de hoogte te blijven van de nieuwste beveiligingsmaatregelen en om beveiligingssoftware up-to-date te houden om ervoor te zorgen dat ransomware kan worden gedetecteerd en voorkomen.

Worden ransomware-criminelen gepakt?

Ja, ransomware-criminelen worden gepakt. Wetshandhavingsinstanties, zoals de FBI, Interpol en anderen zijn succesvol geweest in het opsporen en vervolgen van ransomware-criminelen in de VS en andere landen. Naarmate ransomware-bedreigingen blijven toenemen, dat geldt ook voor de handhavingsactiviteiten.

Over het WannaCry-onderzoek

De inhoud die we publiceren op SensorsTechForum.com, deze WannaCry how-to verwijderingsgids inbegrepen, is het resultaat van uitgebreid onderzoek, hard werken en de toewijding van ons team om u te helpen de specifieke malware te verwijderen en uw versleutelde bestanden te herstellen.

Hoe hebben we het onderzoek naar deze ransomware uitgevoerd??

Ons onderzoek is gebaseerd op een onafhankelijk onderzoek. We hebben contact met onafhankelijke beveiligingsonderzoekers, en als zodanig, we ontvangen dagelijkse updates over de nieuwste malware- en ransomware-definities.

Bovendien, het onderzoek achter de WannaCry ransomware-dreiging wordt ondersteund door: VirusTotal en NoMoreRansom project.

Om de ransomware-dreiging beter te begrijpen, raadpleeg de volgende artikelen die deskundige details bieden:.

Als een site die sindsdien is toegewijd aan het verstrekken van gratis verwijderingsinstructies voor ransomware en malware 2014, De aanbeveling van SensorsTechForum is let alleen op betrouwbare bronnen.

Hoe betrouwbare bronnen te herkennen:

- Controleer altijd "Over ons" webpagina.

- Profiel van de maker van de inhoud.

- Zorg ervoor dat er echte mensen achter de site staan en geen valse namen en profielen.

- Controleer Facebook, LinkedIn en Twitter persoonlijke profielen.

Sinffer zal niet helpen als de malware wordt met behulp van asymmetrische toetsen voor het coderen / decoderen.

eerste, u nodig heeft om uw prompt te plaatsen op de map met bestanden container, tweede… Ik vind het niet erg als komma's echt nodig zijn.

deel uw ervaring!

eigenlijk, Activeren python die u nodig heeft om de software te plaatsen en de

programma's in de thuismap als u op het punt om het commando in te typen deze

manier : )

ook, Ik moet u weten dat het script in dit artikel oorspronkelijk is ontworpen voor andere virussen met dezelfde RSA combinatie, wat betekent dat de decrypt.py script is ontworpen voor RSA alleen. Dan is deze sleutel kan worden gebruikt om te proberen en decoderen van de AES-bestanden of andere manier. Als je de sleutel, kunt u reageren terug en we zullen proberen om de beste manier we kunnen helpen.

PS: Google .decrypt.py scripts voor python voor decryptie, er zijn veel scripts voor verschillende RSA sterktes. De RSA-encryptie die wordt gebruikt door dit virus is in 2048 bit kracht die helaas, de sterkste stabiel

Hi

Dankzij uw artikel is uitstekend!

Ik heb geprobeerd om de methode te reproduceren 1 van uw artikel, maar helaas heb ik alleen de encryptie-stuk van het losgeld of een variant. Zou je het erg om het te delen in een of andere manier kan ik het testen? (Ik weet niet hoe / waar contact met u op, dus ik ben hier posten ..) erg bedankt