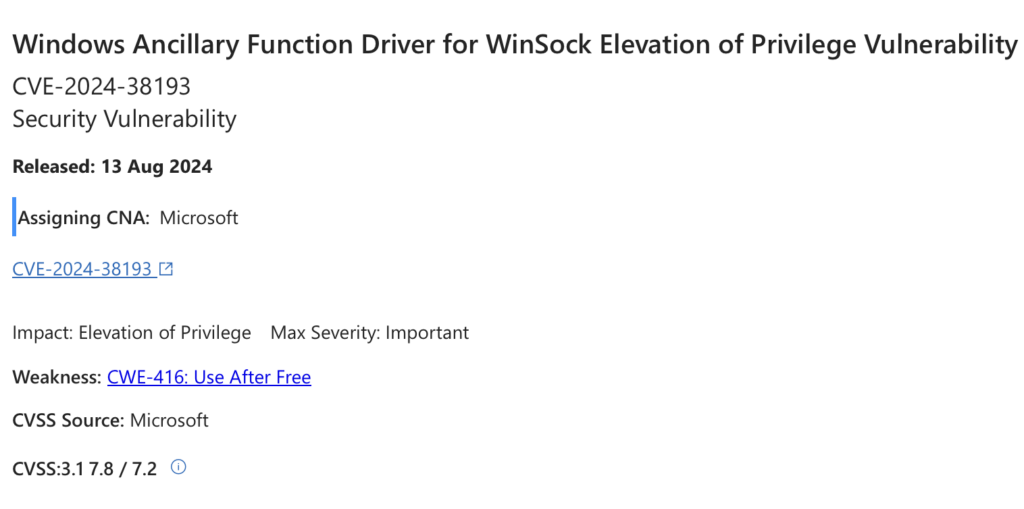

Uma vulnerabilidade de segurança recentemente corrigida no Microsoft Windows foi explorada ativamente por o Grupo Lázaro, um notório grupo de hackers patrocinado pelo estado associado à Coreia do Norte. a falha, identificado como CVE-2024-38193 e classificado com uma pontuação CVSS de 7.8, é um bug de escalonamento de privilégios no driver de função auxiliar do Windows (AFD.sys) para WinSock.

CVE-2024-38193 Explicado

Uma vulnerabilidade de segurança recentemente corrigida no Microsoft Windows foi ativamente explorada pelo Lazarus Group, um notório grupo de hackers patrocinado pelo estado associado à Coreia do Norte. a falha, identificado como CVE-2024-38193 e classificado com uma pontuação CVSS de 7.8, é um bug de escalonamento de privilégios no driver de função auxiliar do Windows (AFD.sys) para WinSock.

Esta vulnerabilidade crítica permite que os invasores obtenham privilégios de nível de SISTEMA, fornecer acesso não autorizado a áreas sensíveis de um sistema comprometido. A Microsoft corrigiu essa falha como parte de sua atualização mensal do Patch Tuesday, destacando a importância da atualização regular dos sistemas para mitigar os riscos de segurança.

Pesquisadores da Gen Digital, incluindo Luigino Camastra e Milánek, são creditados por descobrir e relatar a falha. Geração Digital, conhecido por possuir marcas de segurança populares como Norton, avast, Avira, AVG, Defensor da Reputação, e CCleaner, observou que a vulnerabilidade era explorado já em junho 2024. A vulnerabilidade permitiu que os invasores ignorassem as medidas de segurança padrão e acessassem componentes restritos do sistema, normalmente proibidos para usuários e administradores..

Os ataques que exploram esta vulnerabilidade foram notáveis pela implantação de um rootkit conhecido como FudModule, que é projetado para evitar a detecção. Embora os detalhes técnicos dos ataques permaneçam pouco claros, este método de exploração é semelhante a uma vulnerabilidade anterior, CVE-2024-21338, que a Microsoft corrigiu em fevereiro 2024. Essa vulnerabilidade, uma falha de escalonamento de privilégios do kernel do Windows no driver AppLocker (appid.sys), foi também alavancado pelo Grupo Lazarus para instalar o rootkit FudModule.

Esses ataques são significativos porque vão além do típico Bring Your Own Vulnerable Driver (Traga sua própria vida) tática. Em vez de usar um driver introduzido pelo invasor, o Lazarus Group explorou falhas em drivers existentes já presentes em hosts Windows. Este método fornece uma maneira eficiente de contornar protocolos de segurança, tornando mais desafiador para as soluções de segurança detectar e prevenir essas intrusões.

Investigações posteriores sobre estes ataques revelaram que o Rootkit do FudModule é normalmente entregue por meio de um trojan de acesso remoto (RATO) chamado Caulim RATO. De acordo com pesquisas anteriores da Avast, o Grupo Lazarus usa o FudModule seletivamente, implantando-o apenas em condições específicas para evitar exposição desnecessária.

Com o Lazarus Group continuando a mirar vulnerabilidades críticas, continua sendo essencial que organizações e indivíduos permaneçam vigilantes e apliquem patches de segurança prontamente.

Esta vulnerabilidade crítica permite que os invasores obtenham privilégios de nível de SISTEMA, fornecer acesso não autorizado a áreas sensíveis de um sistema comprometido. A Microsoft corrigiu essa falha como parte de sua atualização mensal do Patch Tuesday, destacando a importância da atualização regular dos sistemas para mitigar os riscos de segurança.

Pesquisadores da Gen Digital, incluindo Luigino Camastra e Milánek, são creditados por descobrir e relatar a falha. Geração Digital, conhecido por possuir marcas de segurança populares como Norton, avast, Avira, AVG, Defensor da Reputação, e CCleaner, observou que a vulnerabilidade foi explorada já em junho 2024. A vulnerabilidade permitiu que os invasores ignorassem as medidas de segurança padrão e acessassem componentes restritos do sistema, normalmente proibidos para usuários e administradores..

Ataques baseados em CVE-2024-21338

Os ataques que exploram esta vulnerabilidade foram notáveis pela implantação de um rootkit conhecido como FudModule, que é projetado para evitar a detecção. Embora os detalhes técnicos dos ataques permaneçam pouco claros, este método de exploração é semelhante a uma vulnerabilidade anterior, CVE-2024-21338, que a Microsoft corrigiu em fevereiro 2024. Essa vulnerabilidade, uma falha de escalonamento de privilégios do kernel do Windows no driver do AppLocker (appid.sys), também foi aproveitado pelo Lazarus Group para instalar o rootkit FudModule.

Esses ataques são significativos porque vão além do típico Bring Your Own Vulnerable Driver (Traga sua própria vida) tática. Em vez de usar um driver introduzido pelo invasor, o Lazarus Group explorou falhas em drivers existentes já presentes em hosts Windows. Este método fornece uma maneira eficiente de contornar protocolos de segurança, tornando mais desafiador para as soluções de segurança detectar e prevenir essas intrusões.

Investigações posteriores sobre esses ataques revelaram que o rootkit FudModule é normalmente entregue por meio de um trojan de acesso remoto (RATO) chamado Kaolin RAT. De acordo com pesquisas anteriores da Avast, o Grupo Lazarus usa o FudModule seletivamente, implantando-o apenas em condições específicas para evitar exposição desnecessária.

Com o Lazarus Group continuando a mirar vulnerabilidades críticas, continua sendo essencial que organizações e indivíduos permaneçam vigilantes e apliquem patches de segurança prontamente.