Este artigo é dedicado às várias formas pelas quais os golpes se infiltram em nossas interações digitais, oferecendo insights sobre práticas fraudulentas comuns e estabelecendo estratégias práticas para proteção. Continue lendo para descobrir como construir suas defesas contra os enganos sofisticados dos golpes online atuais..

Resumo ameaça

| Nome | Scam on-line |

| Tipo | phishing; Scam Suporte Técnico; Golpe de investimento e criptomoeda; Golpe de romance |

| Tempo de remoção | Aproximadamente 15 minutos para verificar todo o sistema e remover quaisquer ameaças descobertas |

| Ferramenta de detecção |

Veja se o seu sistema foi afetado por malware

Baixar

Remoção de Malware Ferramenta

|

O que são golpes on-line?

Golpes online são estratégias enganosas executadas pela Internet, com o objetivo de enganar indivíduos para que entreguem informações confidenciais ou roubem dinheiro diretamente. Esses golpes não se limitam a um único método, mas se manifestam por meio de vários canais, como phishing e-mails, sites fraudulentos, e oportunidades de investimento boas demais para serem verdadeiras, utilizando Engenharia social explorar e manipular as vítimas.

Um golpe online opera lançando uma ampla rede, na esperança de capturar indivíduos inocentes através de práticas enganosas. Pode envolver e-mails fingindo ser de organizações legítimas, mensagens de mídia social de perfis falsos, ou sites que espelham empresas legítimas. O objetivo final é enganar os indivíduos para que revelem informações pessoais, financeiro, ou outras informações confidenciais ou para transferir dinheiro diretamente para os golpistas.

Os tipos mais comuns de fraude online

O espaço digital está repleto de vários tipos de fraude online, segmentando usuários de várias maneiras:

Por que o phishing por e-mail ainda é eficaz

O phishing por e-mail continua sendo um método predominante para golpistas, usando e-mails forjados para extrair informações confidenciais dos destinatários. Esses e-mails geralmente imitam a aparência e o tom de e-mails legítimos de organizações conhecidas, instando o destinatário a agir com urgência – como atualizar informações de pagamento ou confirmar detalhes da conta – levando-os a sites fraudulentos projetados para roubar suas informações. Outra forma popular de phishing é o chamado farsa sextortion.

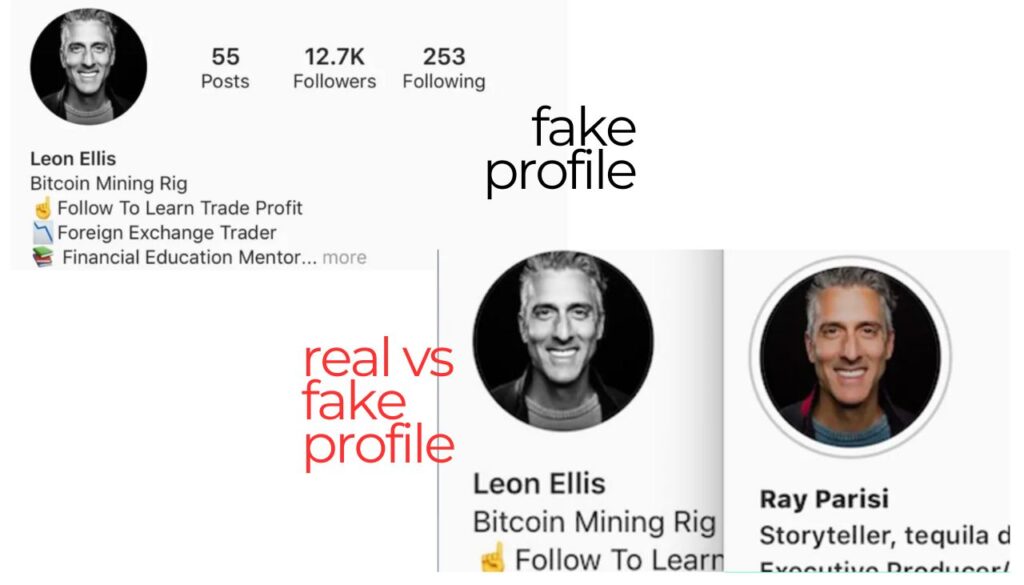

A ascensão dos golpes nas redes sociais

Plataformas de mídia social, como Instagram e o Facebook se tornaram um terreno fértil para golpes, com fraudadores criando perfis falsos ou sequestrando perfis existentes para cometer fraudes. Eles se envolvem em atos que vão desde a veiculação de anúncios e perfis falsos até a realização de golpes românticos., aproveitando a vulnerabilidade emocional dos usuários. A natureza interativa dessas plataformas torna mais fácil para os golpistas construir confiança e manipular indivíduos para divulgar informações pessoais ou enviar dinheiro.

Golpes de compras on-line: O inimigo de um consumidor moderno

Golpes de compras on-line enganam os consumidores com a promessa de produtos de alto valor a preços baixos em sites falsos ou falsificados. Esses sites costumam anunciar em plataformas legítimas e aproveitar o apelo de itens de luxo ou produtos difíceis de encontrar para atrair compradores.. As vítimas podem acabar com produtos falsificados, bens inferiores, ou, em alguns casos, nada mesmo. Métodos de pagamento solicitados por golpistas, como transferências bancárias ou criptomoedas, muitas vezes são indetectáveis, complicando o processo de recuperação e relatórios.

O perigoso fascínio dos golpes de investimento e criptomoeda

Investimento e golpes de criptografia explorar o fascínio de retornos elevados com risco supostamente baixo. Os golpistas usam táticas sofisticadas, incluindo depoimentos falsos e artigos de notícias manipulados, para promover oportunidades de investimento fraudulentas. Esses esquemas prometem retornos significativos, explorar a falta de conhecimento sobre investimentos e o desejo de ganhos rápidos entre as vítimas potenciais. No momento em que o engano é descoberto, os golpistas e o dinheiro muitas vezes desaparecem.

Cada um desses golpes aproveita o alcance e o anonimato da comunicação digital, sublinhando a importância da vigilância e das práticas seguras online. A implementação de medidas de segurança, como o uso de soluções de segurança abrangentes, como o SpyHunter, pode ajudar a proteger contra tentativas maliciosas de comprometer dispositivos e dados pessoais.. SpyHunter foi projetado para detectar e remover malware, frustrar tentativas de phishing, e mantenha sua vida digital segura, protegendo-se efetivamente contra as táticas que os golpistas usam para explorar vulnerabilidades online.

Exemplos do mundo real de golpes online comuns

Como os golpes românticos atacam a vulnerabilidade emocional

Golpes românticos exploram o desejo humano natural de conexão. Os golpistas criam perfis falsos atraentes em sites de namoro ou plataformas de mídia social, em seguida, envolva-se em discussões de longo prazo para construir confiança e proximidade emocional. Uma vez estabelecido um vínculo forte, eles inventam histórias que precisam de ajuda financeira, atacando as vítimas’ empatia e carinho. Desde cobrir contas médicas até ajudar nas despesas de viagem para se reunir, os pedidos parecem legítimos, mas são concebidos para fraudar. Identificar essas fraudes antecipadamente envolve reconhecer solicitações financeiras repentinas ou histórias tristes como sinais de alerta, especialmente quando associado à falta de vontade de se encontrar pessoalmente ou por videochamadas.

A psicologia por trás dos golpes de loteria e taxas antecipadas

Loterias e golpes de taxas antecipadas exploram o sonho universal de riqueza repentina. Esses esquemas geralmente prometem grandes somas de dinheiro, recompensas, ou oportunidades exclusivas em troca de uma taxa inicial. A atração psicológica aqui é dupla: ganância e urgência. Os golpistas inventam histórias de grandes pagamentos pendentes ou riqueza encontrada, acessível apenas após pagar 'pequenos’ taxas de processamento. As vítimas são levadas a acreditar que um pequeno investimento levará a ganhos consideráveis, ignorando a inconsistência da proposição. Esses golpes também pressionam a vítima a agir rapidamente, dificultar a tomada de decisões racionais e explorar vulnerabilidades emocionais. Conscientização e ceticismo são defesas cruciais, já que entidades genuínas não exigem pagamentos adiantados para prêmios ou ganhos financeiros genuínos.

Identificando e evitando fraudes trabalhistas

Com a crescente demanda por trabalho remoto e freelance, fraudes trabalhistas e trabalhistas estão aumentando. Essas fraudes muitas vezes prometem altos rendimentos por pouco trabalho ou pedem dinheiro adiantado para treinamento, processos de aplicação, ou equipamento. Os sinais de tais golpes incluem ofertas de emprego sem entrevistas, garantias de emprego, e qualquer solicitação de transações financeiras. Para evitar ser vítima, indivíduos devem pesquisar a empresa, evite compartilhar informações financeiras pessoais, e tenha cuidado com qualquer trabalho que exija pagamento para começar. Empregadores válidos nunca cobram dos funcionários pela oportunidade de trabalhar. Em vez de, eles investem no crescimento e sucesso de sua equipe.

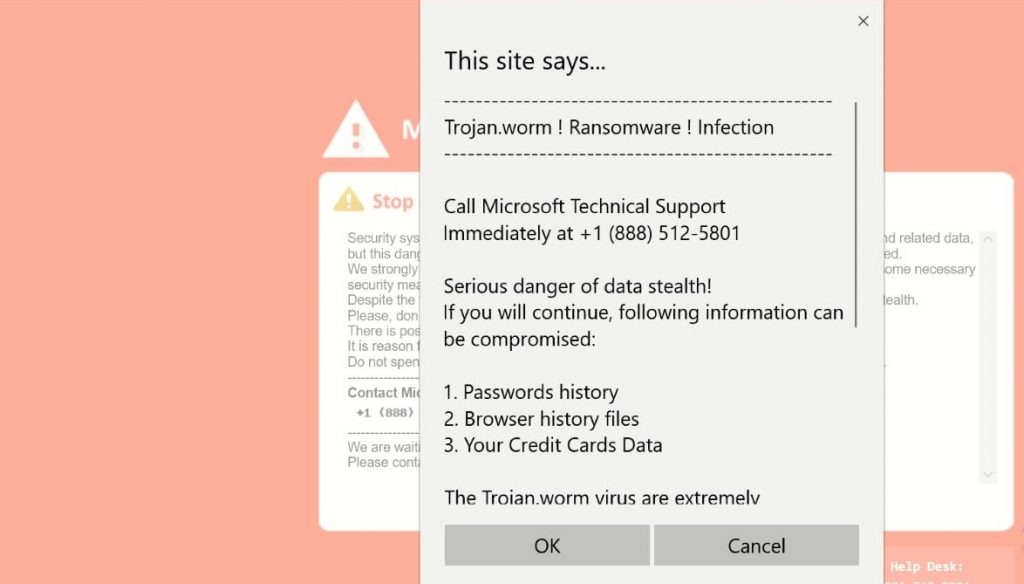

A evolução dos golpes de suporte técnico

Golpes de suporte técnico evoluíram com a era digital, cada vez mais sofisticado. Os fraudadores se passam por representantes de empresas respeitáveis, alegando ter detectado um problema inexistente com seu computador ou contas online. Esses golpes geralmente envolvem solicitações urgentes de acesso remoto ao seu computador, onde golpistas podem instalar malware, roubar informação pessoal, ou vender software desnecessário. Os principais indicadores desses golpes incluem ligações não solicitadas, e-mails, ou avisos pop-up pedindo ação imediata. Para se proteger, verifique qualquer contato diretamente com a empresa envolvida e conte com software de segurança confiável, como o SpyHunter, para proteção contra malware e outras ameaças. Lembrar, equipes reais de suporte técnico nunca iniciarão contatos não solicitados solicitando informações confidenciais ou acesso aos seus dispositivos.

Como reconhecer um golpe online

Identificar golpes online no mundo digital de hoje é crucial para proteger suas informações pessoais e financeiras. Os golpistas encontram constantemente novas maneiras de enganar os indivíduos, mas saber o que observar pode ajudá-lo a se manter seguro. Vamos nos aprofundar em como você pode identificar esses golpes e proteger sua vida digital.

Sinais de que você está sendo alvo de um golpista

Reconhecer os sinais de um possível golpe é sua primeira linha de defesa contra os cibercriminosos. Aqui estão os principais indicadores que você pode ser alvo:

- Ofertas irrealistas: Se uma oferta parece boa demais para ser verdade, provavelmente é. Os golpistas costumam atrair vítimas com negócios incríveis que não parecem realistas.

- Táticas de Pressão: Ser apressado para tomar uma decisão deve ser um sinal de alerta. Os golpistas usam a urgência para forçar seus alvos a tomar decisões precipitadas sem o devido julgamento.

- Solicitação de informações pessoais: Empresas legítimas não solicitarão seus dados confidenciais, como informações bancárias ou senhas, não solicitadas.

- Métodos de pagamento estranhos: Desconfie de solicitações de pagamento por meio de cartões-presente, transferências bancárias, ou criptomoedas. Esses métodos são preferidos pelos golpistas devido à falta de rastreabilidade.

- Comunicação fora da plataforma: Os golpistas podem tentar afastar as conversas de plataformas seguras. Isso é para evitar a detecção e reduzir sua segurança.

Ser capaz de identificar esses sinais pode aumentar muito sua capacidade de evitar ser vítima de golpes online.

Por que e-mails ou mensagens estranhas devem levantar sinais de alerta

Emails ou mensagens que parecem estranhas, fora de lugar, ou de remetentes desconhecidos devem levantar suspeitas imediatamente. Aqui está o porquê:

- Anexos inesperados: E-mails não solicitados com anexos podem conter malware projetado para danificar seu computador ou roubar informações pessoais.

- Tentativas de phishing: Golpistas usam e-mails de phishing para se passar por empresas legítimas. Muitas vezes incluem links que levam a sites falsos para roubar suas credenciais.

- Saudações genéricas: Saudações genéricas ou impessoais são uma marca registrada de e-mails fraudulentos enviados em massa.

- Erros ortográficos e gramaticais: Entidades profissionais têm revisores. Erros frequentes em um e-mail podem indicar fraude.

- Solicitações de informações confidenciais: Qualquer mensagem solicitando informações pessoais ou financeiras deve ser vista com ceticismo.

Sempre aborde e-mails ou mensagens estranhas com cautela. Verifique o endereço de e-mail do remetente, esteja atento a solicitações ou anexos estranhos, e não clique em nenhum link sem verificar sua autenticidade.

Em caso de dúvida sobre a legitimidade de uma oferta ou mensagem suspeita, é aconselhável errar por excesso de cautela. Para aqueles preocupados com sua segurança digital, SpyHunter oferece proteção abrangente contra malware, spyware, e outras ameaças cibernéticas, garantindo que seu ambiente online permaneça seguro contra as diversas táticas usadas pelos golpistas hoje.

Estar informado sobre os sinais comuns de golpes e entender por que certos e-mails ou mensagens devem ser tratados com suspeita pode fazer toda a diferença na sua proteção online.. Fique atento, questionar ofertas que parecem muito favoráveis, e proteja sua pegada digital com soluções de segurança robustas como SpyHunter.

Passos a seguir se você for vítima de uma fraude

Ser vítima de um golpe online pode ser uma experiência angustiante, deixando você se sentindo vulnerável e violado. Se você se encontrar nesta situação infeliz, conhecer as etapas imediatas a serem tomadas pode ajudá-lo a mitigar os danos e a se proteger de riscos adicionais. Siga estas orientações para iniciar o processo de recuperação e recuperar o controle de sua segurança pessoal e financeira.

Ações imediatas para mitigar danos

No momento em que você percebe que foi enganado, ação rápida pode evitar mais danos. Aqui está o que você deve fazer imediatamente:

- Corte todo contato com o golpista: Interrompa toda a comunicação com o fraudador. Bloqueie o endereço de e-mail deles, número de telefone, e desfaça sua amizade ou bloqueie-os em plataformas de mídia social para evitar que entrem em contato com você novamente ou obtenham mais informações pessoais suas.

- Entre em contato com sua instituição financeira: Alerte seu banco ou operadora de cartão de crédito sobre o golpe. Eles podem orientá-lo no processo de proteção de suas contas, incluindo alteração de senhas e possivelmente reversão de transações não autorizadas.

- Congele seu crédito: Congelando seu crédito, você torna mais difícil para um golpista abrir novas contas em seu nome. Entre em contato com as principais agências de crédito para implementar um congelamento de crédito o mais rápido possível.

- Mude suas senhas: Especialmente se você compartilhou informações confidenciais com o golpista, altere todas as suas senhas principais. Isso inclui suas contas financeiras, o email, meios de comunicação social, e quaisquer outros serviços onde informações pessoais são armazenadas.

- Atualize seu software de segurança: No caso de clicar em links maliciosos ou baixar anexos suspeitos, garanta seu software antivírus, como SpyHunter, esteja atualizado e execute uma verificação completa do sistema para detectar e remover qualquer malware.

Seguir essas etapas imediatamente pode ajudar a bloquear suas informações pessoais e iniciar o processo de recuperação de sua presença e segurança online..

Denunciando golpes: Quando e onde

Depois de proteger suas contas e informações pessoais, o próximo passo é denunciar o golpe. Isso não apenas ajuda você a recuperar potencialmente quaisquer perdas financeiras, mas também ajuda a evitar que outras pessoas sejam vítimas do mesmo golpe..

- Autoridades locais: Denuncie o golpe à delegacia de polícia local. Forneça o máximo de informação possível, incluindo qualquer correspondência com o golpista, detalhes da transação, e como você foi inicialmente contatado.

- Instituições financeiras: Informe seu banco ou emissor do cartão de crédito sobre o golpe, caso ainda não tenha feito isso, como parte da segurança de suas contas. Eles podem ter etapas adicionais a serem seguidas para denunciar a fraude.

- Comissão Federal de Comércio (FTC): Relatar o golpe à FTC por meio de seu site os ajuda a rastrear padrões de golpes e aconselhar o público sobre como evitar golpes semelhantes.

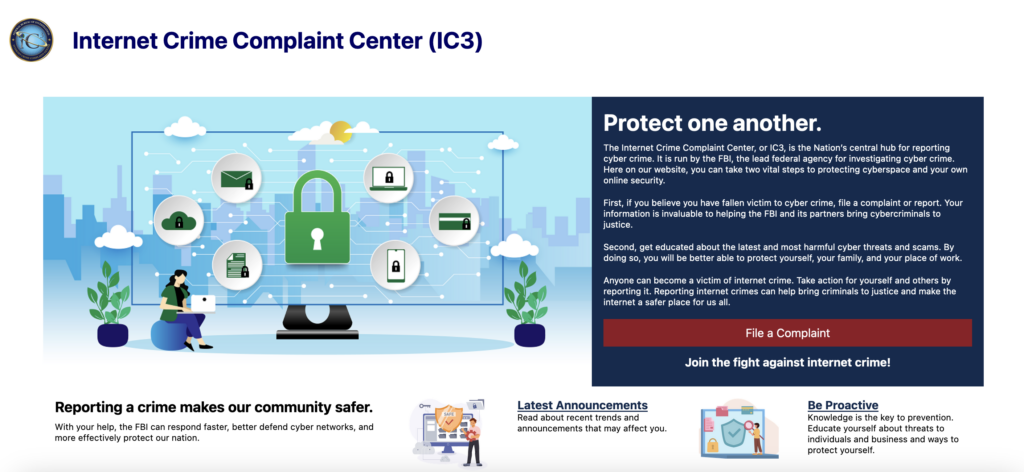

- Centro de reclamações de crimes na Internet (IC3): O IC3 é um recurso essencial para denunciar crimes na internet. Registrar uma reclamação com eles adiciona seu relatório a um banco de dados nacional que pode ajudar a rastrear e processar criminosos cibernéticos.

Cada denúncia é um passo valioso para combater golpistas e proteger a comunidade contra fraudes futuras. Embora a ideia de se envolver nestes processos possa parecer esmagadora, lembre-se de que você está contribuindo para um esforço maior para coibir fraudes on-line e ajudar outras pessoas que possam estar vulneráveis a ameaças semelhantes.

Embora as consequências imediatas de cair em uma fraude possam ser desafiadoras, tomar essas medidas medidas pode ajudar a mitigar os danos e restaurar um pouco de paz de espírito. Lembre-se sempre de manter práticas on-line vigilantes e atualizar regularmente suas medidas de segurança cibernética para se proteger contra fraudes futuras.. Para proteção abrangente, considere empregar ferramentas de segurança como o SpyHunter, que fornecem monitoramento ativo e remoção de malware para manter sua vida digital segura.

Estratégias comprovadas para se proteger contra golpes online

Com o surgimento de golpes online sofisticados, proteger sua presença digital nunca foi tão crucial. Ao adotar uma abordagem proativa em relação à segurança, você pode reduzir significativamente o risco de ser vítima de cibercriminosos. Aqui estão várias estratégias eficazes projetadas para fortalecer suas defesas contra golpes online.

O papel do software de segurança da Internet na prevenção de fraudes

O software de segurança da Internet desempenha um papel fundamental na defesa contra a miríade de fraudes que circulam online. Esses programas servem como primeira linha de defesa, proteção contra malware, tentativas de phishing, e diversas formas de extorsão cibernética. Monitorando continuamente atividades e ameaças suspeitas, soluções de segurança na Internet ajudam a identificar e bloquear conteúdo potencialmente prejudicial antes que ele possa causar danos. além disso, eles garantem que suas informações pessoais permaneçam seguras, proteção contra acesso não autorizado e violações de dados.

Por que o SpyHunter é seu aliado contra golpistas

SpyHunter se destaca como um aliado robusto no combate aos golpistas. Projetado com as mais recentes tecnologias de detecção, oferece proteção em tempo real contra malware, ransomware, e tentativas de phishing. SpyHunter é intuitivo, tornando-o acessível tanto para usuários experientes em tecnologia quanto para aqueles que são novos na defesa cibernética. Seu banco de dados de definições de malware é atualizado regularmente, garantir que mesmo as ameaças mais recentes sejam reconhecidas e neutralizadas. Para aqueles que buscam fortalecer sua postura de segurança digital, SpyHunter apresenta uma solução abrangente.

Protegendo suas informações pessoais on-line

Uma das táticas mais eficazes contra golpes on-line é permanecer atento às suas informações pessoais.. Compartilhando muito online, especialmente nas redes sociais, pode inadvertidamente fornecer aos golpistas os dados de que precisam para atingir você. Para manter um perfil online seguro, é importante:

- Limite as informações pessoais que você compartilha nas redes sociais e outras plataformas online.

- Revise e ajuste regularmente suas configurações de privacidade em cada plataforma para controlar quem pode ver seus dados.

- Esteja atento às tentativas de phishing que podem vir na forma de e-mails ou mensagens, buscando extrair detalhes pessoais ou financeiros.

Tomar essas precauções pode reduzir significativamente a probabilidade de suas informações serem comprometidas.

A importância de atualizações regulares de software e senhas seguras

Manter seu software atualizado e usar senhas seguras são componentes essenciais de uma forte estratégia de segurança online. As atualizações regulares de software não apenas introduzem novos recursos, mas também corrigem vulnerabilidades que os golpistas podem explorar. além do que, além do mais, senhas complexas exclusivas para cada conta podem tornar o acesso não autorizado muito mais difícil para os cibercriminosos. Implementar essas práticas é fundamental para proteger sua identidade digital e seus dados pessoais.

- Garanta que todos os seus dispositivos e aplicativos sejam atualizados regularmente para as versões mais recentes.

- Use senhas fortes que combinem letras, números, e símbolos, e considere usar um gerenciador de senhas confiável.

- Habilitar autenticação de dois fatores (2FA) quando disponível para uma camada adicional de segurança.

Ao integrar esses hábitos em sua rotina diária online, você aprimora suas defesas contra golpes cada vez mais sofisticados que ameaçam a segurança digital.

O futuro dos golpes online

À medida que a tecnologia avança, o mesmo acontece com a engenhosidade dos golpes online. A era digital trouxe ameaças sofisticadas que eram inimagináveis há apenas uma década, ultrapassando os limites do que devemos fazer para nos mantermos seguros online. Compreender estes riscos em evolução é o primeiro passo para nos protegermos contra as táticas astutas dos cibercriminosos.

Antecipando Novas Técnicas de Golpe

Em um mundo sempre conectado, as técnicas usadas pelos golpistas ficam mais complexas a cada dia. Da tecnologia deepfake aos sofisticados esquemas de phishing que imitam a comunicação legítima de instituições confiáveis, esses golpes estão em constante adaptação. As ameaças emergentes também incluem o aumento do uso de inteligência artificial por cibercriminosos para automatizar mensagens e chamadas fraudulentas., tornando-os mais convincentes e mais difíceis de detectar.

Para ficar um passo à frente, indivíduos e organizações devem permanecer vigilantes, educando-se continuamente sobre os métodos de fraude mais recentes. Isso inclui estar ciente dos sinais de e-mails de phishing, como solicitações inesperadas de informações pessoais ou pagamentos e e-mails com gramática e ortografia inadequadas. Além disso, manter-se atualizado sobre notícias sobre violações de dados pode alertá-lo sobre possíveis ameaças relacionadas às suas informações pessoais.

Como a tecnologia está moldando a luta contra os golpes

Felizmente, à medida que as técnicas fraudulentas evoluíram, o mesmo acontece com as ferramentas que podemos usar para nos defender contra eles. Software antivírus e firewalls pessoais estão mais sofisticados do que nunca, oferecendo não apenas proteção contra malware, mas também recursos como navegação segura, verificação de e-mail, e até segurança da rede doméstica. Essas ferramentas são essenciais para identificar e bloquear ameaças antes que elas possam causar danos.

A inteligência artificial e a aprendizagem automática também desempenham um papel crucial na deteção de padrões fraudulentos e na proteção de informações sensíveis. Por exemplo, Bancos e instituições financeiras agora empregam algoritmos avançados para detectar transações incomuns em tempo real, ajudando a prevenir fraudes financeiras.

Em um nível individual, usando complexo, senhas exclusivas para contas diferentes e permitir a autenticação multifator sempre que possível adiciona uma camada extra de segurança. similarmente, manter o software atualizado pode eliminar vulnerabilidades de segurança, e ser cauteloso com as informações compartilhadas nas redes sociais pode reduzir o risco de roubo de identidade.

Quando se trata de combater fraudes online, ser proativo é fundamental. A instalação de software de segurança confiável como o SpyHunter oferece proteção abrangente contra malware, ransomware, e outras ameaças maliciosas. Seus recursos de verificação em tempo real podem identificar e neutralizar ameaças, garantindo que sua experiência on-line permaneça segura e protegida. Aproveitando tecnologias projetadas para melhorar a segurança cibernética, indivíduos e empresas podem reduzir significativamente a sua vulnerabilidade a fraudes online.

Em conclusão, a luta contra fraudes online continua, com ameaças e defesas evoluindo rapidamente. Mantendo-se informado, usando as ferramentas certas, e praticar uma boa higiene cibernética, podemos nos proteger contra os truques astutos dos cibercriminosos e aproveitar os benefícios do mundo digital com tranquilidade.

- janelas

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft borda

- Safári

- Internet Explorer

- Parar pop-ups push

How to Remove Online Scam from Windows.

Degrau 1: Scan for Online Scam with SpyHunter Anti-Malware Tool

Degrau 2: Inicialize seu PC no modo de segurança

Degrau 3: Uninstall Online Scam and related software from Windows

Etapas de desinstalação para Windows 11

Etapas de desinstalação para Windows 10 e versões mais antigas

Aqui é um método em alguns passos simples que deve ser capaz de desinstalar a maioria dos programas. Não importa se você estiver usando o Windows 10, 8, 7, Vista ou XP, esses passos vai começar o trabalho feito. Arrastando o programa ou a sua pasta para a lixeira pode ser um muito má decisão. Se você fizer isso, pedaços e peças do programa são deixados para trás, e que pode levar a um trabalho instável do seu PC, erros com as associações de tipo de arquivo e outras atividades desagradáveis. A maneira correta de obter um programa fora de seu computador é para desinstalá-lo. Fazer isso:

Siga as instruções acima e você vai com sucesso desinstalar a maioria dos programas.

Siga as instruções acima e você vai com sucesso desinstalar a maioria dos programas.

Degrau 4: Limpe todos os registros, Created by Online Scam on Your PC.

Os registros normalmente alvo de máquinas Windows são os seguintes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Você pode acessá-los abrindo o editor de registro do Windows e excluir quaisquer valores, created by Online Scam there. Isso pode acontecer, seguindo os passos abaixo:

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Video Removal Guide for Online Scam (janelas).

Get rid of Online Scam from Mac OS X.

Degrau 1: Uninstall Online Scam and remove related files and objects

O seu Mac irá então mostrar uma lista de itens que iniciar automaticamente quando você log in. Look for any suspicious apps identical or similar to Online Scam. Verifique o aplicativo que você deseja parar de funcionar automaticamente e selecione no Minus (“-“) ícone para escondê-lo.

- Vamos para inventor.

- Na barra de pesquisa digite o nome do aplicativo que você deseja remover.

- Acima da barra de pesquisa alterar os dois menus para "Arquivos do sistema" e "Estão incluídos" para que você possa ver todos os arquivos associados ao aplicativo que você deseja remover. Tenha em mente que alguns dos arquivos não pode estar relacionada com o aplicativo que deve ter muito cuidado quais arquivos você excluir.

- Se todos os arquivos estão relacionados, segure o ⌘ + A botões para selecioná-los e, em seguida, levá-los a "Lixo".

In case you cannot remove Online Scam via Degrau 1 acima:

No caso de você não conseguir encontrar os arquivos de vírus e objetos em seus aplicativos ou outros locais que têm mostrado acima, você pode olhar para eles manualmente nas Bibliotecas do seu Mac. Mas antes de fazer isso, por favor leia o aviso legal abaixo:

Você pode repetir o mesmo procedimento com os outros Biblioteca diretórios:

→ ~ / Library / LaunchAgents

/Biblioteca / LaunchDaemons

Gorjeta: ~ é ali de propósito, porque leva a mais LaunchAgents.

Degrau 2: Scan for and remove Online Scam files from your Mac

When you are facing problems on your Mac as a result of unwanted scripts and programs such as Online Scam, a forma recomendada de eliminar a ameaça é usando um programa anti-malware. O SpyHunter para Mac oferece recursos avançados de segurança, além de outros módulos que melhoram a segurança do seu Mac e a protegem no futuro.

Video Removal Guide for Online Scam (Mac)

Remove Online Scam from Google Chrome.

Degrau 1: Inicie o Google Chrome e abra o menu suspenso

Degrau 2: Mova o cursor sobre "Ferramentas" e, em seguida, a partir do menu alargado escolher "extensões"

Degrau 3: Desde o aberto "extensões" menu de localizar a extensão indesejada e clique em seu "Retirar" botão.

Degrau 4: Após a extensão é removido, reinicie o Google Chrome fechando-o do vermelho "X" botão no canto superior direito e iniciá-lo novamente.

Erase Online Scam from Mozilla Firefox.

Degrau 1: Inicie o Mozilla Firefox. Abra a janela do menu:

Degrau 2: Selecione os "Add-ons" ícone do menu.

Degrau 3: Selecione a extensão indesejada e clique "Retirar"

Degrau 4: Após a extensão é removido, restart Mozilla Firefox fechando-lo do vermelho "X" botão no canto superior direito e iniciá-lo novamente.

Uninstall Online Scam from Microsoft Edge.

Degrau 1: Inicie o navegador Edge.

Degrau 2: Abra o menu suspenso clicando no ícone no canto superior direito.

Degrau 3: A partir do menu drop seleccionar "extensões".

Degrau 4: Escolha a extensão suspeita de malware que deseja remover e clique no ícone de engrenagem.

Degrau 5: Remova a extensão maliciosa rolando para baixo e clicando em Desinstalar.

Remove Online Scam from Safari

Degrau 1: Inicie o aplicativo Safari.

Degrau 2: Depois de passar o cursor do mouse para o topo da tela, clique no texto do Safari para abrir seu menu suspenso.

Degrau 3: A partir do menu, Clique em "preferências".

Degrau 4: Depois disso, selecione a guia 'Extensões'.

Degrau 5: Clique uma vez sobre a extensão que você deseja remover.

Degrau 6: Clique em 'Desinstalar'.

Uma janela pop-up aparecerá pedindo a confirmação de desinstalação a extensão. selecionar 'Desinstalar' novamente, and the Online Scam will be removed.

Eliminate Online Scam from Internet Explorer.

Degrau 1: Inicie o Internet Explorer.

Degrau 2: Clique no ícone de engrenagem denominado 'Ferramentas' para abrir o menu suspenso e selecione 'Gerenciar Complementos'

Degrau 3: Na janela 'Gerenciar Complementos'.

Degrau 4: Selecione a extensão que deseja remover e clique em 'Desativar'. Uma janela pop-up será exibida para informá-lo que você está prestes a desativar a extensão selecionada, e mais alguns add-ons pode ser desativado assim. Deixe todas as caixas marcadas, e clique em 'Desativar'.

Degrau 5: Após a extensão indesejada foi removido, reinicie o Internet Explorer fechando-o com o botão vermelho 'X' localizado no canto superior direito e reinicie-o.

Remova notificações push de seus navegadores

Desative as notificações push do Google Chrome

Para desativar quaisquer notificações push do navegador Google Chrome, Por favor, siga os passos abaixo:

Degrau 1: Vamos para Configurações no Chrome.

Degrau 2: Em Configurações, selecione “Configurações avançadas”:

Degrau 3: Clique em “Configurações de conteúdo”:

Degrau 4: Abrir "notificações”:

Degrau 5: Clique nos três pontos e escolha Bloco, Editar ou remover opções:

Remover notificações push no Firefox

Degrau 1: Vá para Opções do Firefox.

Degrau 2: Vá para as configurações", digite “notificações” na barra de pesquisa e clique "Configurações":

Degrau 3: Clique em “Remover” em qualquer site para o qual deseja que as notificações desapareçam e clique em “Salvar alterações”

Parar notificações push no Opera

Degrau 1: Na ópera, pressione ALT + P para ir para Configurações.

Degrau 2: Na pesquisa de configuração, digite “Conteúdo” para ir para Configurações de Conteúdo.

Degrau 3: Abrir notificações:

Degrau 4: Faça o mesmo que você fez com o Google Chrome (explicado abaixo):

Elimine notificações push no Safari

Degrau 1: Abra as preferências do Safari.

Degrau 2: Escolha o domínio de onde você gosta de push pop-ups e mude para "Negar" de "Permitir".

Online Scam-FAQ

What Is Online Scam?

The Online Scam threat is adware or vírus redirecionar navegador.

Pode tornar o seu computador significativamente lento e exibir anúncios. A ideia principal é que suas informações provavelmente sejam roubadas ou mais anúncios sejam exibidos em seu dispositivo.

Os criadores de tais aplicativos indesejados trabalham com esquemas de pagamento por clique para fazer seu computador visitar tipos de sites arriscados ou diferentes que podem gerar fundos para eles. É por isso que eles nem se importam com os tipos de sites que aparecem nos anúncios. Isso torna o software indesejado indiretamente arriscado para o seu sistema operacional.

What Are the Symptoms of Online Scam?

Existem vários sintomas a serem observados quando esta ameaça específica e também aplicativos indesejados em geral estão ativos:

Sintoma #1: Seu computador pode ficar lento e ter baixo desempenho em geral.

Sintoma #2: Você tem barras de ferramentas, add-ons ou extensões em seus navegadores da web que você não se lembra de ter adicionado.

Sintoma #3: Você vê todos os tipos de anúncios, como resultados de pesquisa com anúncios, pop-ups e redirecionamentos para aparecerem aleatoriamente.

Sintoma #4: Você vê os aplicativos instalados no seu Mac sendo executados automaticamente e não se lembra de instalá-los.

Sintoma #5: Você vê processos suspeitos em execução no Gerenciador de Tarefas.

Se você ver um ou mais desses sintomas, então os especialistas em segurança recomendam que você verifique se há vírus no seu computador.

Que tipos de programas indesejados existem?

De acordo com a maioria dos pesquisadores de malware e especialistas em segurança cibernética, as ameaças que atualmente podem afetar o seu dispositivo podem ser software antivírus desonesto, adware, seqüestradores de navegador, clickers, otimizadores falsos e quaisquer formas de PUPs.

O que fazer se eu tiver um "vírus" like Online Scam?

Com algumas ações simples. Em primeiro lugar, é imperativo que você siga estas etapas:

Degrau 1: Encontre um computador seguro e conecte-o a outra rede, não aquele em que seu Mac foi infectado.

Degrau 2: Alterar todas as suas senhas, a partir de suas senhas de e-mail.

Degrau 3: Habilitar autenticação de dois fatores para proteção de suas contas importantes.

Degrau 4: Ligue para o seu banco para mude os detalhes do seu cartão de crédito (codigo secreto, etc.) se você salvou seu cartão de crédito para compras on-line ou realizou atividades on-line com seu cartão.

Degrau 5: Tenha certeza de ligue para o seu ISP (Provedor de Internet ou operadora) e peça a eles que alterem seu endereço IP.

Degrau 6: Mude o seu Senha do wifi.

Degrau 7: (Opcional): Certifique-se de verificar todos os dispositivos conectados à sua rede em busca de vírus e repita essas etapas para eles se eles forem afetados.

Degrau 8: Instale o anti-malware software com proteção em tempo real em todos os dispositivos que você possui.

Degrau 9: Tente não baixar software de sites que você não conhece e fique longe de sites de baixa reputação em geral.

Se você seguir essas recomendações, sua rede e todos os dispositivos se tornarão significativamente mais seguros contra quaisquer ameaças ou software invasor de informações e também estarão livres de vírus e protegidos no futuro.

How Does Online Scam Work?

Uma vez instalado, Online Scam can coletar dados utilização rastreadores. Esses dados são sobre seus hábitos de navegação na web, como os sites que você visita e os termos de pesquisa que você usa. Em seguida, é usado para direcionar anúncios ou vender suas informações a terceiros.

Online Scam can also baixe outro software malicioso em seu computador, como vírus e spyware, que pode ser usado para roubar suas informações pessoais e exibir anúncios arriscados, que pode redirecionar para sites de vírus ou fraudes.

Is Online Scam Malware?

A verdade é que os filhotes (adware, seqüestradores de navegador) não são vírus, mas pode ser tão perigoso pois eles podem mostrar e redirecioná-lo para sites de malware e páginas fraudulentas.

Muitos especialistas em segurança classificam programas potencialmente indesejados como malware. Isso ocorre devido aos efeitos indesejados que os PUPs podem causar, como exibir anúncios intrusivos e coletar dados do usuário sem o conhecimento ou consentimento do usuário.

About the Online Scam Research

O conteúdo que publicamos em SensorsTechForum.com, this Online Scam how-to removal guide included, é o resultado de uma extensa pesquisa, trabalho árduo e a dedicação de nossa equipe para ajudá-lo a remover o específico, problema relacionado ao adware, e restaure seu navegador e sistema de computador.

How did we conduct the research on Online Scam?

Observe que nossa pesquisa é baseada em investigações independentes. Estamos em contato com pesquisadores de segurança independentes, graças ao qual recebemos atualizações diárias sobre o malware mais recente, adware, e definições de sequestrador de navegador.

além disso, the research behind the Online Scam threat is backed with VirusTotal.

Para entender melhor esta ameaça online, por favor, consulte os seguintes artigos que fornecem detalhes conhecedores.

Essa informação foi muito útil, muito obrigado..