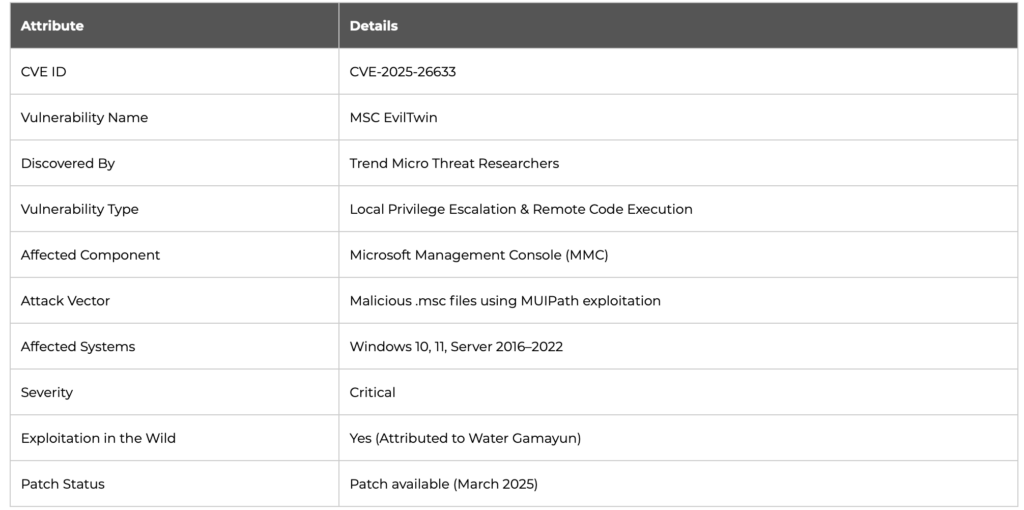

No início 2025, pesquisadores de segurança cibernética descobriram uma vulnerabilidade zero-day no Console de gerenciamento da Microsoft (MMC), rastreado como CVE-2025-26633 e apelidado MSC Evil Twin. Esta falha crítica está sendo explorada ativamente por um grupo de ameaças denominado Água Gamayun e representa um vetor perigoso para execução remota de código em sistemas Windows.

O que é MSC EvilTwin (CVE-2025-26633)?

A vulnerabilidade CVE-2025-26633 decorre de como o MMC carrega recursos localizados (.arquivos msc) através do MUIPath meio Ambiente. Os invasores podem criar um arquivo de console malicioso e colocá-lo em um en-US subdiretório, permitindo que ele substitua um legítimo quando executado. O exploit permite que adversários carreguem DLLs e executem comandos shell sem interação do usuário, ignorando os controles de segurança tradicionais.

CVE-2025-26633 Detalhes técnicos

- Tipo de vulnerabilidade: Escalonamento de privilégios locais e execução remota de código

- Vetor de ataque: Arquivos .msc maliciosos aproveitando MUIPath

- Sistemas afetados: janelas 10, 11, e variantes do Windows Server executando versões vulneráveis do MMC

- Descoberto por: Trend Micro e pesquisadores da comunidade

Como funciona o exploit MSC EvilTwin

O cerne da exploração consiste em enganar o MMC para priorizar um arquivo de console malicioso. Isso é conseguido plantando dois arquivos .msc com nomes idênticos:

- Uma isca (benigno) arquivo de console no diretório esperado

- Uma contrapartida maliciosa no local

en-USpasta

quando executado, O MMC carrega o arquivo malicioso localizado por meio do comportamento do caminho de pesquisa, permitindo o incorporado ExecuteShellCommand método para executar comandos shell, essencialmente entregando o controle ao atacante.

Fluxo de Exploração

- O usuário abre um arquivo .msc de aparência legítima

- Pesquisas MMC

en-USe carrega a carga útil do atacante - Malicioso

ExecuteShellCommandinicia scripts PowerShell ou cmd - As cargas úteis são descartadas e executadas silenciosamente

Cargas úteis entregues via CVE-2025-26633

pesquisadores da Trend Micro observado que Water Gamayun usou a técnica MSC EvilTwin para entregar uma variedade de variantes de malware:

Ladrão do EncryptHub

Este ladrão de informações modular captura credenciais do navegador, metadados do sistema, conteúdo da área de transferência, e dados de carteira de criptomoedas. Ele carrega ativos roubados para a infraestrutura controlada pelo invasor por meio de solicitações HTTP POST.

Porta dos fundos DarkWisp

Um backdoor sofisticado que oferece acesso total ao shell, transferência de arquivo, e mecanismos de persistência. Ele se comunica com um sistema de comando e controle (C2) servidor usando tráfego criptografado por TLS.

Implante SilentPrism

Este implante furtivo evita a detecção usando serviços legítimos do Windows. É usado principalmente para movimentação lateral e exfiltração de dados.

Ladrão de Rhadamanthys

Um infostealer comercial como serviço (IaaS) solução encontrada em fóruns underground. Ele tem como alvo credenciais de FTP, clientes de bate-papo, e aplicações bancárias.

Água Gamayun: Ator de ameaça por trás da exploração

Água Gamayun é um grupo suspeito de ameaça do Leste Europeu, conhecido por alavancar binários de subsistência da terra (LOLBins), explorando internos do Windows, e implantando malware personalizado por meio de campanhas de phishing e malvertising. Eles mostraram um padrão de uso de exploits de dia zero para acesso inicial, seguido por cargas modulares para roubo de dados e espionagem.

Infraestrutura de Ataque

O grupo opera usando uma rede de domínios DNS dinâmicos em rápida mudança, provedores de hospedagem em nuvem, e serviços web legítimos como GitHub e Dropbox para hospedar cargas úteis e exfiltrar dados. A sua infraestrutura estava ligada a campanhas anteriores que visavam os setores financeiro e energético na América do Norte e na Europa.

Recomendações de mitigação e defesa

1. Aplicar patches da Microsoft

A Microsoft lançou um patch de emergência para CVE-2025-26633. As organizações devem aplicar o patch imediatamente por meio do Windows Update ou MSRC.

2. Desabilitar a execução do arquivo do console quando possível

Restringir a execução do arquivo .msc a administradores confiáveis. Use o AppLocker ou o Controle de Aplicativos do Windows Defender (WDAC) para bloquear arquivos .msc desconhecidos.

3. Monitorar indicadores de comprometimento (COIs)

Procure por atividade incomum de conchas, alterações na chave de registro, e execução de arquivos de pastas localizadas (v.g., C:\Windows\System32\en-US\).

4. Treinamento de conscientização do usuário

Eduque os funcionários sobre e-mails de phishing, anexos suspeitos, e os riscos de abrir arquivos de console desconhecidos.

5. Detecção de ponto final & Resposta (EDR)

Use ferramentas EDR avançadas para detectar comportamento de exploração, como geração de shell do MMC ou carregamento de DLL não assinado.

conclusivos Pensamentos

A exploração do CVE-2025-26633 prova que os invasores estão cada vez mais adeptos a transformar funcionalidades de sistema negligenciadas em armas para contornar as defesas tradicionais. Ao abusar de um componente relativamente obscuro como MUIPath do MMC, o grupo de ameaças Water Gamayun demonstrou não apenas sofisticação técnica, mas também uma compreensão estratégica dos componentes internos do Windows que muitos defensores subestimam.

O que torna esta exploração particularmente insidiosa é a sua discrição. O uso de pastas localizadas, arquivos .msc aparentemente benignos, e métodos de execução nativos permitem que as cargas úteis passem despercebidas por muitas soluções de segurança de endpoint. Combinado com a natureza modular do payloads, variando de ladrões de informações a backdoors, a ameaça se torna multifacetada, persistente, e capaz de infiltração profunda em ambientes empresariais.

De uma perspectiva estratégica, CVE-2025-26633 exemplifica uma tendência mais ampla em ataques cibernéticos modernos: a transição de táticas de força bruta para abuso de precisão de comportamentos de sistemas confiáveis. Em resposta a esta transição, os defensores devem se concentrar em melhorar detecção comportamental, arquiteturas de confiança zero, e caça sofisticada de ameaças.

em última análise, a lição aqui é clara: vulnerabilidades nem sempre residem em novos códigos ou aplicativos de terceiros. Muitas vezes, eles permanecem adormecidos nas mesmas ferramentas e processos que as organizações usam há décadas.. Reconhecer e abordar este ponto cego será fundamental na defesa contra as ameaças de amanhã.