Na sociedade interconectada de hoje, o espectro das ameaças à segurança cibernética é maior do que nunca, com o ransomware emergindo como um dos desafios mais formidáveis. LockBit 3.0, também conhecido como LockBit Black, está na vanguarda deste ataque digital, explorar fraquezas com uma sofisticação que alarma até mesmo especialistas experientes.

Este artigo se aprofunda no funcionamento do LockBit 3.0, lançando luz sobre seus métodos de infiltração, a complexidade de seus ataques, e as medidas viáveis que você pode tomar para se defender contra essa ameaça generalizada. Equipado com insights e estratégias acionáveis, você obterá o conhecimento necessário para fortalecer suas defesas digitais e proteger seus dados valiosos contra a ameaça sempre presente do ransomware.

Bloqueio 3.0 Detalhes do vírus

| Nome | Vírus LockBit. |

| Tipo | ransomware, Cryptovirus |

| Ransom Exigir Nota | ooxlOmJxX.README.txt |

| Tempo de remoção | 5 Minutos |

| Ferramenta de detecção |

Verifique se o seu Mac foi afetado pelo LockBit 3.0

Baixar

Remoção de Malware Ferramenta

|

Compreendendo o LockBit 3.0 ransomware: O que você precisa saber

Nos últimos anos, o mundo digital tem sido atormentado por uma variedade de ameaças à segurança cibernética, entre os quais o ransomware se destaca como particularmente cruel. LockBit 3.0, também conhecido como LockBit Black, representa a mais recente evolução de uma série de malware que tem aterrorizado organizações em todo o mundo desde 2019. Esta variante avançada de ransomware não apenas criptografa arquivos, mas também usa métodos exclusivos para evitar a detecção e garantir sua persistência em sistemas infectados.

Por que o LockBit 3.0 Considerado um malware ameaçador?

LockBit 3.0 ganhou fama na comunidade de segurança cibernética por vários motivos. Primeiro, a sua adopção do Ransomware as a Service (Raas) modelo permite que ele espalhe seu alcance por toda parte. Ao aproveitar este modelo, os criadores do LockBit 3.0 pode recrutar afiliados para distribuir o malware, aumentando assim o número de infecções.

além disso, LockBit 3.0 exibe recursos avançados, como desabilitar REMOVED e excluir Serviço de cópia de sombra de volume, tornando os esforços de recuperação mais desafiadores para as vítimas. Seu método de operação, que inclui direcionamento e criptografia de infraestrutura crítica e dados organizacionais, sublinha o elevado nível de ameaça que representa.

Outro aspecto que amplifica o nível de ameaça do LockBit 3.0 é o seu desenvolvimento contínuo. Desde o seu início, LockBit evoluiu para incorporar técnicas mais sofisticadas de infecção e evasão.

Esta adaptabilidade garante que o ransomware fique um passo à frente das defesas de segurança cibernética, complicando os esforços de pesquisadores e profissionais de segurança para fornecer medidas de proteção contra ele.

Decodificando o LockBit 3.0 Processo de ataque

O LockBit 3.0 ransomware realiza seu ataque através de um processo bem estruturado:

- Acesso Inicial: LockBit 3.0 normalmente consegue entrar em um sistema através de portas RDP expostas ou explorando vulnerabilidades de servidor não corrigidas. Esta posição inicial é crucial para as próximas fases do ataque.

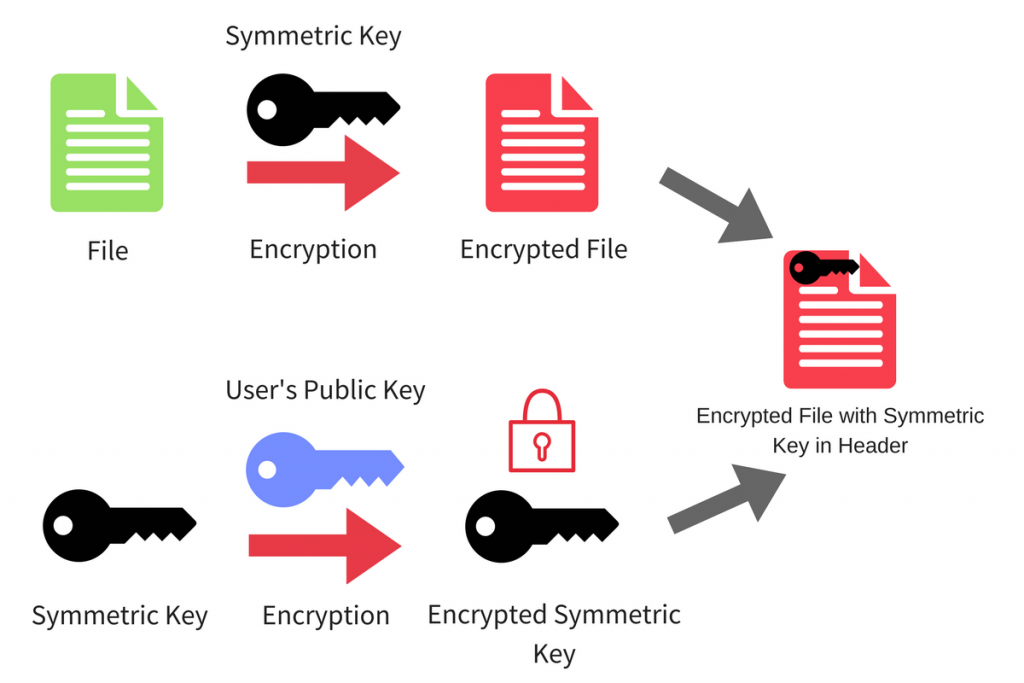

- Execução: Uma vez dentro, o ransomware descriptografa seu código-fonte usando um token de acesso exclusivo antes de ser executado na máquina da vítima. Esta etapa foi projetada para evitar mecanismos básicos de detecção que podem identificar e bloquear atividades maliciosas.

- Criptografia de Arquivos: LockBit 3.0 em seguida, identifica e criptografa arquivos em todo o sistema, anexando-os com uma string aleatória como uma extensão. Isso marca os arquivos como inacessíveis sem a chave de descriptografia correspondente.

- Bilhete de resgate: Uma nota de resgate é descartada em vários locais, informando a vítima sobre a criptografia e as demandas dos invasores. As instruções de pagamento normalmente são incluídas para facilitar a transação.

- Desativando Defesas: Para garantir que suas atividades continuem ininterruptas, LockBit 3.0 desativa as principais defesas do sistema, Serviços de log de eventos, e Cópia de sombra de volume, que são frequentemente usados em tentativas de recuperação de dados.

A nota de resgate do vírus traz a seguinte mensagem direcionada às vítimas:

~~~ LockBit 3.0 o ransomware mais rápido e estável do mundo desde 2019~~~

>>>>> Seus dados são roubados e criptografados.

Se você não pagar o resgate, os dados serão publicados em nossos sites darknet TOR. Lembre-se de que, assim que seus dados aparecerem em nosso site de vazamento, pode ser comprado por seus concorrentes a qualquer segundo, então não hesite por muito tempo. Quanto mais cedo você pagar o resgate, mais cedo sua empresa estará segura.Links do Navegador Tor:

http://lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.onion

http://lockbitapt2yfbt7lchxejug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd.onion

http://lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd.onion

http://lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd.onion

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.onion

http://lockbitapt72iw55njgnqpymggskg5yp75ry7rirtdg4m7i42artsbqd.onion

http://lockbitaptawjl6udhpd323uehekiyatj6ftcxmkwe5sezs4fqgpjpid.onion

http://lockbitaptbdiajqtplcrigzgdjprwugkkut63nbvy2d5r4w2agyekqd.onion

http://lockbitaptc2iq4atewz2ise62q63wfktyrl4qtwuk5qax262kgtzjqd.onionLinks para navegador normal:

http://lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.onion.ly

http://lockbitapt2yfbt7lchxejug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd.onion.ly

http://lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd.onion.ly

http://lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd.onion.ly

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.onion.ly

http://lockbitapt72iw55njgnqpymggskg5yp75ry7rirtdg4m7i42artsbqd.onion.ly

http://lockbitaptawjl6udhpd323uehekiyatj6ftcxmkwe5sezs4fqgpjpid.onion.ly

http://lockbitaptbdiajqtplcrigzgdjprwugkkut63nbvy2d5r4w2agyekqd.onion.ly

http://lockbitaptc2iq4atewz2ise62q63wfktyrl4qtwuk5qax262kgtzjqd.onion.ly>>>>> Que garantia existe de que não iremos enganá-lo?

Somos o programa afiliado de ransomware mais antigo do planeta, nada é mais importante que a nossa reputação. Não somos um grupo com motivação política e não queremos nada mais do que dinheiro. Se você pagar, forneceremos a você um software de descriptografia e destruiremos os dados roubados. Depois de pagar o resgate, você rapidamente ganhará ainda mais dinheiro. Trate esta situação simplesmente como um treinamento pago para seus administradores de sistema, porque foi devido à sua rede corporativa não estar configurada corretamente que conseguimos atacá-lo. Nossos serviços de pentest devem ser pagos da mesma forma que você paga os salários dos administradores de sistema. Supere isso e pague por isso. Se não lhe fornecermos um descriptografador ou excluirmos seus dados após o pagamento, ninguém nos pagará no futuro. Você pode obter mais informações sobre nós no Twitter de Ilon Musk https://twitter.com/hashtag/lockbit?f = ao vivo>>>>> Você precisa entrar em contato conosco e descriptografar um arquivo gratuitamente em sites TOR darknet com seu ID pessoal

Baixe e instale o navegador Tor https://www.torproject.org/

Escreva para a sala de chat e aguarde uma resposta, garantiremos uma resposta sua. Se você precisar de um ID exclusivo para correspondência conosco que ninguém saberá, conte no chat, geraremos um bate-papo secreto para você e forneceremos a identificação dele por meio de um serviço de memorandos privados únicos, ninguém pode descobrir esse ID além de você. Às vezes você terá que esperar algum tempo pela nossa resposta, isso porque temos muito trabalho e atacamos centenas de empresas ao redor do mundo.Link pessoal do navegador Tor disponível apenas para você (disponível durante um ataque ddos):

http://lockbitsupuhswh4izvoucoxsbnotkmgq6durg7kficg6u33zfvq3oyd.onionLinks do navegador Tor para bate-papo (às vezes indisponível devido a ataques ddos):

http://lockbitsupa7e3b4pkn4mgkgojrl5iqgx24clbzc4xm7i6jeetsia3qd.onion

http://lockbitsupdwon76nzykzblcplixwts4n4zoecugz2bxabtapqvmzqqd.onion

http://lockbitsupn2h6be2cnqpvncyhj4rgmnwn44633hnzzmtxdvjoqlp7yd.onion

http://lockbitsupo7vv5vcl3jxpsdviopwvasljqcstym6efhh6oze7c6xjad.onion

http://lockbitsupq3g62dni2f36snrdb4n5qzqvovbtkt5xffw3draxk6gwqd.onion

http://lockbitsupqfyacidr6upt6nhhyipujvaablubuevxj6xy3frthvr3yd.onion

http://lockbitsupt7nr3fa6e7xyb73lk6bw6rcneqhoyblniiabj4uwvzapqd.onion

http://lockbitsupuhswh4izvoucoxsbnotkmgq6durg7kficg6u33zfvq3oyd.onion

http://lockbitsupxcjntihbmat4rrh7ktowips2qzywh6zer5r3xafhviyhqd.onion>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>> >>>>>>>>>>>>

>>>>> Seu ID pessoal: B51C595D54036891C97A343D13B59749 <<<<< >>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>> >>>>>>>>>>>>>>>> Aviso! Não exclua ou modifique arquivos criptografados, isso levará a problemas com a descriptografia de arquivos!

>>>>> Não peça ajuda à polícia ou ao FBI e não conte a ninguém que atacamos você.

Eles não vão ajudar e só vão piorar as coisas para você. No 3 anos, nenhum membro do nosso grupo foi capturado pela polícia, somos hackers de primeira linha e nunca deixamos rastros de crime. A polícia tentará proibi-lo de pagar o resgate de qualquer forma. A primeira coisa que eles dirão é que não há garantia de descriptografar seus arquivos e remover arquivos roubados, isso não é verdade, podemos fazer um teste de descriptografia antes de pagar e seus dados serão removidos com certeza porque é uma questão de nossa reputação, ganhamos centenas de milhões de dólares e não perderemos nossa receita por causa de seus arquivos. É muito benéfico para a polícia e o FBI informar a todos no planeta sobre o seu vazamento de dados, porque então o seu estado receberá as multas orçamentadas para você devido ao GDPR e outras leis semelhantes. As multas serão usadas para financiar a polícia e o FBI, eles comerão mais donuts de café doce e engordarão cada vez mais. A polícia e o FBI não se importam com as perdas que você sofre como resultado do nosso ataque, e nós o ajudaremos a se livrar de todos os seus problemas por uma modesta quantia de dinheiro. Junto com isso você deve saber que não é necessariamente a sua empresa que tem que pagar o resgate e não necessariamente da sua conta bancária, isso pode ser feito por uma pessoa não identificada, como qualquer filantropo que adora sua empresa, por exemplo, Elon Musk, então a polícia não fará nada com você se alguém pagar o resgate por você. Se você está preocupado com a possibilidade de alguém rastrear suas transferências bancárias, você pode facilmente comprar criptomoeda por dinheiro, não deixando assim nenhum rastro digital de que alguém da sua empresa pagou nosso resgate. A polícia e o FBI não serão capazes de impedir ações judiciais de seus clientes por vazamento de informações pessoais e privadas. A polícia e o FBI não irão protegê-lo de ataques repetidos. Pagar-nos o resgate é muito mais barato e lucrativo do que pagar multas e honorários advocatícios.>>>>> Quais os perigos do vazamento de dados da sua empresa.

Em primeiro lugar, você receberá multas do governo, como o GDRP e muitos outros, você pode ser processado por clientes de sua empresa por vazar informações confidenciais. Seus dados vazados serão usados por todos os hackers do planeta para várias coisas desagradáveis. Por exemplo, Engenharia social, seus funcionários’ dados pessoais podem ser usados para se infiltrar novamente em sua empresa. Dados bancários e passaportes podem ser usados para criar contas bancárias e carteiras online através das quais o dinheiro criminoso será lavado. Em mais uma viagem de férias, você terá que explicar ao FBI onde você conseguiu milhões de dólares em criptomoedas roubadas transferidas através de suas contas em bolsas de criptomoedas. Suas informações pessoais podem ser usadas para fazer empréstimos ou comprar eletrodomésticos. Mais tarde, você teria que provar em tribunal que não foi você quem fez o empréstimo e pagou o empréstimo de outra pessoa. Seus concorrentes podem usar as informações roubadas para roubar tecnologia ou melhorar seus processos, seus métodos de trabalho, fornecedores, investidores, patrocinadores, funcionários, tudo será de domínio público. Você não ficará feliz se seus concorrentes atrairem seus funcionários para outras empresas que oferecem melhores salários, você poderia? Seus concorrentes usarão suas informações contra você. Por exemplo, procure violações fiscais nos documentos financeiros ou quaisquer outras violações, então você tem que fechar sua empresa. De acordo com as estatísticas, dois terços das pequenas e médias empresas fecham seis meses após uma violação de dados. Você terá que encontrar e corrigir as vulnerabilidades em sua rede, trabalhar com os clientes afetados por vazamentos de dados. Todos esses são procedimentos muito caros que podem exceder o custo de uma aquisição de ransomware por um fator de centenas. É muito mais fácil, mais barato e mais rápido para nos pagar o resgate. Bem e o mais importante, você sofrerá uma perda de reputação, você vem construindo sua empresa há muitos anos, e agora sua reputação será destruída.Leia mais sobre a legislação GDPR::

https://en.wikipedia.org/wiki/General_Data_Protection_Regulation

https://gdpr.eu/what-is-gdpr/

https://gdpr-info.eu/>>>>> Não vá para empresas de recuperação, eles são essencialmente apenas intermediários que vão ganhar dinheiro com você e enganá-lo.

Estamos cientes dos casos em que as empresas de recuperação informam que o preço do resgate é 5 Milhão de dolares, mas na verdade eles negociam secretamente conosco para 1 Milhão de dolares, então eles ganham 4 milhões de dólares de você. Se você nos abordasse diretamente sem intermediários, você pagaria 5 vezes menos, isso é 1 Milhão de dolares.>>>> Muito importante! Para quem tem seguro cibernético contra ataques de ransomware.

As seguradoras exigem que você mantenha suas informações de seguro em segredo, isso é nunca pagar o valor máximo especificado no contrato ou não pagar nada, interromper as negociações. A companhia de seguros tentará atrapalhar as negociações de todas as maneiras possíveis, para que possam argumentar posteriormente que você terá cobertura negada porque seu seguro não cobre o valor do resgate. Por exemplo, sua empresa está segurada para 10 Milhão de dolares, ao negociar com seu agente de seguros sobre o resgate, ele nos oferecerá o menor valor possível, por exemplo 100 mil dólares, vamos recusar a quantia irrisória e pedir por exemplo a quantidade de 15 Milhão de dolares, o agente de seguros nunca nos oferecerá o limite máximo do seu seguro de 10 Milhão de dolares. Ele fará qualquer coisa para atrapalhar as negociações e se recusar a nos pagar completamente e deixar você sozinho com seu problema. Se você nos disse anonimamente que sua empresa estava segurada por $10 milhões e outros detalhes importantes sobre cobertura de seguro, não exigiríamos mais do que $10 milhões em correspondência com o agente de seguros. Dessa forma, você teria evitado um vazamento e descriptografado suas informações. Mas como o agente de seguros sorrateiro negocia propositalmente para não pagar pelo sinistro, só a seguradora ganha nessa situação. Para evitar tudo isso e conseguir o dinheiro do seguro, certifique-se de nos informar anonimamente sobre a disponibilidade e os termos da cobertura do seguro, isso beneficia você e nós, mas não beneficia a seguradora. As seguradoras multimilionárias pobres não morrerão de fome e não ficarão mais pobres com o pagamento do valor máximo especificado no contrato, porque todo mundo sabe que o contrato é mais caro que o dinheiro, então deixe-os cumprir as condições prescritas no seu contrato de seguro, graças à nossa interação.>>>>> Se você não pagar o resgate, atacaremos sua empresa novamente no futuro.

Este processo não apenas demonstra a sofisticação do LockBit 3.0 mas também destaca a importância de medidas proativas e abrangentes de cibersegurança.

Para se defender contra tais ameaças, é crucial manter soluções de segurança atualizadas e robustas. Nesse contexto, SpyHunter, com seus recursos avançados de detecção e remoção de malware, representa uma ferramenta estratégica de defesa capaz de identificar e mitigar ameaças como o LockBit 3.0.

Compreendendo a operação e o impacto do LockBit 3.0 é o primeiro passo para reforçar as nossas defesas contra esta ameaça formidável. Mantendo-se informado e preparado, as organizações podem se proteger melhor dos efeitos devastadores dos ataques de ransomware.

Como os sistemas são infectados pelo LockBit 3.0?

A infiltração do LockBit 3.0 em sistemas pode ocorrer através de vários meios, muitos dos quais exploram erros humanos simples ou vulnerabilidades do sistema.

Compreender esses métodos é crucial para a prevenção. Este ransomware, notório por sua furtividade e eficiência, pode bloquear e roubar dados, causando danos significativos a indivíduos e organizações.

Métodos comuns que os hackers usam para implantar o LockBit 3.0

Os métodos empregados por hackers para distribuir LockBit 3.0 são diversos, cada um aproveitando diferentes pontos fracos dentro de um sistema ou de seus usuários. Os métodos mais comuns incluem:

- Phishing de e-mail: Usar e-mails enganosos que convencem os usuários a clicar em links maliciosos ou baixar anexos infectados.

- Software Pirata: Distribuir o ransomware através de downloads ilegais de software, rachaduras, ou keygens.

- Explorando vulnerabilidades: Aproveitar software desatualizado ou sistemas não corrigidos para entrar à força.

- Protocolo área de trabalho remota (RDP) exploits: Acessar sistemas por meio de credenciais RDP fracas ou roubadas para injetar software malicioso.

A prevenção envolve uma combinação de vigilância, manutenção adequada do sistema, e o uso de soluções de segurança confiáveis como o SpyHunter, que pode detectar e remover ameaças como LockBit 3.0.

O papel do phishing por e-mail na disseminação do LockBit 3.0

O email phishing é um método predominante usado por cibercriminosos para espalhar LockBit 3.0. Ele engana o destinatário para que ele abra um link prejudicial ou baixe um anexo que contém o ransomware.

Esses e-mails muitas vezes imitam comunicações legítimas de empresas ou contatos conhecidos, tornando-os mais difíceis de suspeitar. Destacar os perigos e sinais de e-mails de phishing é essencial para educar os usuários sobre como evitar serem vítimas de tais golpes.

As principais dicas para identificar e evitar tentativas de phishing incluem:

- Verificando a legitimidade do endereço de e-mail do remetente.

- Procurando erros ortográficos ou gramaticais no corpo do e-mail.

- Evitando baixar anexos de e-mails desconhecidos ou não solicitados.

- Não clicar em links de e-mails que solicitem informações confidenciais ou pareçam suspeitos.

Empregar um serviço de e-mail seguro que filtre e-mails potencialmente perigosos pode reduzir ainda mais o risco de infecção. em última análise, manter-se informado sobre as táticas usadas pelos cibercriminosos e contar com soluções de segurança abrangentes como o SpyHunter pode oferecer forte proteção contra ameaças como o LockBit 3.0.

Guia passo a passo para remover LockBit 3.0 ransomware

Lidando com uma infecção de ransomware como o LockBit 3.0 pode ser estressante, mas seguir uma abordagem estruturada pode ajudá-lo a gerenciar a situação de forma mais eficaz. Este guia descreve um processo passo a passo para identificar e eliminar esta ameaça do seu dispositivo.

Medidas iniciais de segurança: Desconectando da rede

O primeiro passo crucial para lidar com um ataque de ransomware é isolar o dispositivo infectado, desconectando-o da Internet.. Isso evita que o ransomware transmita quaisquer dados adicionais ao servidor do invasor, protegendo suas informações pessoais de comprometimento adicional.

Desligue seu Wi-Fi e desconecte todos os cabos Ethernet. Se você estiver lidando com uma rede de computadores, garantir que cada dispositivo potencialmente afetado também esteja isolado para evitar a propagação da infecção.

Utilize o SpyHunter para detectar e remover o LockBit 3.0 arquivos maliciosos

Depois de isolar seu dispositivo, empregar uma ferramenta confiável de remoção de malware como o SpyHunter é essencial para detectar e remover LockBit 3.0 componentes de ransomware.

A eficácia do SpyHunter na identificação de arquivos nefastos e sua interface amigável o tornam uma escolha adequada para usuários de vários níveis de proficiência. Após o download, realizar uma verificação completa do sistema. O SpyHunter procurará e eliminará meticulosamente o LockBit 3.0 arquivos, interrompendo efetivamente o controle do malware em seu sistema.

Remoção manual vs.. Ferramentas profissionais: O que é mais eficaz?

Embora a remoção manual de ransomware possa parecer uma medida de redução de custos, é um processo complexo que requer habilidades técnicas específicas.

A tentativa de excluir manualmente arquivos maliciosos pode resultar na perda acidental de arquivos cruciais do sistema, levando a maior instabilidade do sistema.

Ferramentas profissionais de remoção de malware, como SpyHunter, oferecer uma solução mais prática.

Eles são explicitamente projetados para identificar e neutralizar ameaças com precisão, reduzindo significativamente o risco de danos colaterais aos arquivos do sistema. Essas ferramentas são constantemente atualizadas para lidar com as variantes de ransomware mais recentes, garantindo que seu dispositivo permaneça protegido contra novas ameaças.

Em conclusão, a segurança e a proteção da sua vida digital são fundamentais. Seguindo estas etapas guiadas e utilizando ferramentas profissionais como SpyHunter para detecção e remoção de malware, você pode mitigar efetivamente os riscos representados por ataques de ransomware.

Lembrar, medidas proativas e ações oportunas podem fazer toda a diferença na proteção de seus dados e dispositivos contra danos.

Descriptografando seus arquivos: É possível após um LockBit 3.0 Ataque?

Vítimas do LockBit 3.0 ransomware ataque muitas vezes se encontram diante de uma situação difícil: como recuperar seus arquivos criptografados. A criptografia usada por este ransomware é particularmente forte, exigindo uma chave exclusiva que apenas os invasores possuem.

Apesar disso, existem alguns caminhos a serem explorados para recuperação de arquivos. primeiramente, procure por quaisquer ferramentas oficiais de descriptografia disponíveis.

Organizações como a Europol e a FBI ocasionalmente lançam descriptografadores para certas cepas de ransomware. É vital verificar a origem de qualquer ferramenta de descriptografia para evitar maiores danos.

Além disso, vale a pena consultar um profissional especializado em recuperação de dados. Embora eles possam não garantir a recuperação de arquivos contra LockBit 3.0, eles podem oferecer conselhos adaptados à sua situação. Lembrar, pagar o resgate é arriscado e não garante a recuperação dos arquivos.

Em vez de, foco em soluções profissionais e no uso potencial de ferramentas de descriptografia disponibilizadas por fontes confiáveis.

Ferramentas de descriptografia gratuitas vs.. Pagando o resgate: Pesando os prós e contras

Considerar o uso de ferramentas de descriptografia gratuitas oferece um vislumbre de esperança no que pode parecer uma situação desesperadora. Essas ferramentas, Quando disponível, são desenvolvidos por especialistas em segurança cibernética e projetados para descriptografar arquivos sem compensar os invasores.

É um caminho mais seguro que sublinha a importância de não financiar operações de ransomware. Contudo, sua disponibilidade é limitada e depende da variante específica do ransomware.

Pagando o resgate, por outro lado, está repleto de riscos. Não há garantia de que os invasores fornecerão a chave de descriptografia após o pagamento.

além disso, incentiva a continuação de atividades criminosas. As transações financeiras com cibercriminosos também podem expor alguém a fraudes adicionais.

portanto, procurando ferramentas de descriptografia gratuitas, apesar de suas limitações, é o curso de ação recomendado ao fazer pagamentos de resgate.

Restaurando arquivos de backups: Um método de recuperação seguro

Um dos métodos mais confiáveis para se recuperar de um ataque de ransomware como o LockBit 3.0 está restaurando seus arquivos de backups. Este método garante que seus dados permaneçam intactos, proporcionando uma tranquilidade incomparável a qualquer ferramenta de descriptografia.

Fazer backup regularmente de seus arquivos em plataformas físicas separadas ou baseadas em nuvem garante que você tenha cópias não contaminadas disponíveis em caso de infecção.

Antes de restaurar a partir de backups, é fundamental remover o ransomware do seu sistema para evitar criptografia adicional. Usar software de segurança confiável como o SpyHunter ajuda a garantir que o ransomware seja completamente erradicado do seu sistema.

Uma vez seguro, você pode prosseguir para restaurar seus arquivos de backups, minimizando a perda de dados e retornando às operações de rotina com muito mais rapidez.

É essencial não apenas contar com uma única solução de backup, mas também ter vários backups em vários locais. Isso diversifica os riscos e protege ainda mais seus dados contra ataques de ransomware e outras formas de perda de dados.

Atualizar regularmente esses backups garante que você tenha as versões mais recentes dos seus arquivos armazenadas com segurança, pronto para ser restaurado sempre que necessário..

Medidas preventivas para proteger seus dados contra bloqueio 3.0

Na luta contra LockBit 3.0, uma notória ameaça de ransomware, a adoção de medidas preventivas de segurança não é apenas aconselhável, mas crítica.

O primeiro passo para superar esses predadores digitais envolve uma sinergia de senhas robustas, autenticação multifator, e a disciplina de atualizações regulares de software.

Garantir o uso de fortes, senhas exclusivas são uma defesa fundamental que não pode ser exagerada. Complementar isso com autenticação multifator adiciona uma camada vital de segurança, tornando o acesso não autorizado significativamente mais difícil para os cibercriminosos.

Além das senhas, a prática de reavaliar regularmente as permissões das contas dos usuários para reduzir direitos de acesso excessivos pode diminuir notavelmente possíveis violações de segurança.

Além disso, organizar seu cenário digital removendo contas desatualizadas ou não utilizadas e garantir que a configuração do seu sistema esteja alinhada com os protocolos de segurança mais recentes são etapas cruciais para proteger seus ativos digitais contra LockBit 3.0 ameaças.

Talvez a estratégia mais importante na prevenção de ransomware envolva a instalação e atualização de uma solução abrangente de segurança cibernética empresarial.

Software como SpyHunter, conhecido por sua eficácia contra malware, pode oferecer recursos de proteção e detecção em tempo real, essencial para impedir ataques de ransomware antes que eles se infiltrem em seus sistemas.

Por que backups regulares do sistema podem salvá-lo da miséria do ransomware

Backups regulares do sistema representam uma salvaguarda indispensável no ambiente digital contemporâneo, agindo como uma proteção contra falhas contra os impactos potencialmente devastadores de ataques de ransomware.

A essência desta estratégia reside na manutenção de backups atuais de dados críticos, armazenado independentemente da sua rede principal. Esta abordagem garante que, no caso de uma infecção por ransomware, você pode restaurar seus sistemas sem sucumbir às demandas dos extorsionários cibernéticos.

Para otimizar a eficácia da sua estratégia de backup, considere implementar um sistema de rotação com vários pontos de backup, permitindo que você escolha os dados limpos mais recentes para restauração.

além disso, a integração de cópias de backup offline adiciona uma camada extra de segurança, protegendo seus dados de serem comprometidos por ameaças online.

Implementando práticas fortes de segurança para impedir ataques futuros

A implementação de práticas fortes de segurança é um processo contínuo que exige atenção e atualizações para ficar à frente de ameaças cibernéticas como o LockBit 3.0.

Uma abordagem multicamadas para a segurança, abrangendo medidas tecnológicas e vigilância humana, é fundamental. Sessões regulares de treinamento para funcionários sobre as ameaças cibernéticas mais recentes e as melhores práticas de segurança podem reduzir significativamente o risco de ataques de phishing bem-sucedidos., um ponto de entrada comum para ransomware.

Além disso, limitar os privilégios administrativos e aplicar o princípio do menor privilégio pode minimizar bastante o risco de ameaças internas e acesso não autorizado.

A segmentação de rede é outra prática fundamental que, isolando partes críticas da sua rede, pode impedir a propagação de ransomware em todo o seu sistema.

Finalmente, garantindo que todo o software seja mantido atualizado, com os patches e atualizações mais recentes aplicados, fecha vulnerabilidades que podem ser exploradas por ransomware.

As organizações que procuram fortalecer a sua defesa contra estas ameaças implacáveis podem encontrar um aliado confiável em soluções de segurança como o SpyHunter., projetado para fornecer proteção abrangente e tranquilidade.

A importância de manter softwares e sistemas atualizados

Uma das estratégias mais simples e eficazes para proteção contra ransomware como o LockBit 3.0 é manter todos os softwares e sistemas operacionais atualizados.

Os cibercriminosos frequentemente visam vulnerabilidades conhecidas em software desatualizado para implantar ransomware. Atualizações e patches oportunos são desenvolvidos para corrigir esses problemas vulnerabilidades, fornecendo assim uma ferramenta defensiva essencial contra ataques potenciais.

Esta medida de proteção vai além do sistema operacional ou do software comumente visado; aplica-se a todas as ferramentas e plataformas digitais em uso dentro de uma organização.

Promovendo uma cultura de conscientização sobre segurança cibernética e priorizando atualizações regulares, as empresas podem se proteger da ameaça sempre presente representada pelos ataques de ransomware.

Em conclusão, protegendo seus dados contra ameaças como LockBit 3.0 exige uma abordagem proativa e abrangente à segurança cibernética.

Desde fortalecer sua primeira linha de defesa com senhas robustas e autenticação multifatorial até a prática crucial de backups regulares do sistema, cada etapa desempenha um papel vital na construção de uma defesa resiliente contra ataques de ransomware.

Quando combinado com vigilância contínua e o que há de mais moderno em software de segurança cibernética, como SpyHunter, as organizações podem navegar no cenário digital com confiança, sabendo que estão bem protegidos contra as ameaças em evolução da era digital.

Dicas imperdíveis para melhorar sua postura de segurança cibernética

Melhorar a sua postura de segurança cibernética é crucial no mundo interconectado de hoje. Com as ameaças cibernéticas se tornando mais sofisticadas, é importante munir-se de conhecimentos e ferramentas para proteger sua vida digital.

Aqui, nos aprofundamos em dicas práticas e conselhos estratégicos para reforçar suas defesas contra ameaças cibernéticas.

Higiene Cibernética: Práticas diárias para manter seus dados seguros

A higiene cibernética refere-se à rotina, ações fundamentais que os usuários devem realizar para manter a saúde e a segurança de seus dados. Assim como a higiene pessoal mantém você saudável, A higiene cibernética ajuda a manter sua vida digital segura.

Aqui estão práticas essenciais para incluir em sua rotina diária online:

- Atualize regularmente todos os softwares: Sempre baixe as versões mais recentes do seu sistema operacional, formulários, e firmware. Os desenvolvedores frequentemente lançam atualizações que corrigem vulnerabilidades que podem ser exploradas por hackers.

- Use forte, senhas exclusivas: Cada uma de suas contas deve ter uma senha diferente. Use uma mistura de letras, números, e símbolos para criar senhas complexas, e considere usar um gerenciador de senhas para controlá-los.

- Habilitar autenticação de dois fatores (2FA): Qualquer lugar possível, adicione uma camada extra de segurança usando 2FA. Isso requer não apenas sua senha, mas também algo que você tenha (como um código enviado para o seu telefone) Entrar.

- Tenha cuidado com o que você clica: Evite clicar em links ou baixar anexos de fontes desconhecidas, pois podem ser tentativas de phishing ou conter malware.

- Faça backup de seus dados regularmente: Backups regulares podem salvar vidas em muitos cenários, como ataques de ransomware ou falha de hardware. Use unidades externas ou serviços baseados em nuvem para manter seus dados importantes seguros.

Ao incorporar esses hábitos em suas atividades on-line diárias, você reduzirá significativamente sua vulnerabilidade a ameaças cibernéticas.

Escolhendo o software de segurança cibernética certo: Como o SpyHunter pode ajudar

Quando se trata de proteger seu ambiente digital, selecionar o software de segurança cibernética certo é uma decisão fundamental. SpyHunter é uma ferramenta de remediação de malware altamente eficaz que se destaca por sua proteção abrangente contra as ameaças de malware mais recentes, incluindo ransomware, vermes, trojans, e outro software malicioso.

O SpyHunter foi projetado para o cenário digital em evolução, oferecendo proteção intuitiva que se adapta a ameaças emergentes. Ele fornece recursos de proteção do sistema em tempo real que bloqueiam malware antes que ele possa causar danos, bem como correções personalizadas para problemas específicos de malware que podem afetar seu computador.

- Verificação ativa de malware: O verificador avançado de malware do SpyHunter é atualizado regularmente para detectar e remover malware com eficiência.

- Proteção contra ransomware: Ele fornece mecanismos de defesa robustos contra ataques de ransomware, protegendo seus dados de serem criptografados e mantidos como reféns.

- Interface amigável: SpyHunter foi projetado com uma interface simples, tornando-o acessível tanto para usuários experientes em tecnologia quanto para aqueles que são novos em software de segurança cibernética.

- Correção Personalizada: Ao contrário das soluções de tamanho único, O SpyHunter oferece correções de malware personalizadas para enfrentar ameaças exclusivas ao seu sistema.

- Suporte ao cliente: Com SpyHunter, você tem acesso a um excelente atendimento ao cliente, incluindo um HelpDesk para suporte personalizado.

Escolher o SpyHunter não apenas fornece defesa eficaz contra ameaças cibernéticas, mas também tranquilidade, sabendo que você tem uma ferramenta confiável à sua disposição. Para quem procura software de segurança cibernética robusto e adaptável, SpyHunter é uma excelente escolha que atende a uma ampla gama de necessidades de segurança.

Compreendendo as implicações legais e éticas dos pagamentos de ransomware

Diante de um ataque de ransomware, a decisão de pagar o resgate exige uma análise minuciosa das implicações legais e éticas.

Embora a resposta imediata possa inclinar-se a fazer pagamentos na esperança de recuperação de dados, é crucial compreender as ramificações mais amplas. O envolvimento em pagamentos de resgate não envolve apenas riscos legais, mas também levanta preocupações éticas.

Legalmente, pagar resgates a grupos reconhecidos como organizações terroristas por qualquer governo pode levar a graves consequências legais. Eticamente, isto contribui para o financiamento e incentivo a atividades criminosas, perpetuar um ciclo de ataques não apenas contra o pagador, mas também contra outros alvos potenciais.

Do ponto de vista jurídico, várias jurisdições têm regulamentos e diretrizes que desencorajam pagamentos de resgate. Estas regulamentações existem não apenas para impedir o apoio financeiro a entidades criminosas, mas também para impedir a expansão de campanhas de ransomware.. Além disso, a falta de garantia na recuperação de dados pós-pagamento aumenta a complexidade do processo de tomada de decisão.

Eticamente, as empresas devem considerar suas responsabilidades sociais. O pagamento de exigências de resgate provavelmente alimenta a economia do ransomware. Ele suporta um modelo de negócio que depende da exploração e da criminalidade, levando a ataques mais sofisticados e generalizados.

Portanto, organizações são encorajados a avaliar métodos alternativos de recuperação e fortalecer suas defesas de segurança cibernética para mitigar o risco de ataques futuros.

Pagar ou não pagar? O debate em torno dos resgates de ransomware

O dilema de pagar uma demanda de ransomware gira em torno de um debate crítico: a necessidade imediata de recuperação de dados versus as implicações a longo prazo do apoio a um ecossistema criminoso.

De um lado, as empresas que enfrentam operações interrompidas e a potencial perda de dados críticos podem ver o pagamento como um mal necessário.

Por outro lado, a comunidade de segurança cibernética e as agências de aplicação da lei alertam contra pagamentos, citando a falta de garantia de que os dados serão descriptografados e o risco de marcar o pagador como um alvo futuro.

Além disso, sucumbir às exigências de resgate não resolve a causa raiz da violação. Isso deixa a porta aberta para ataques futuros, enfatizando a importância de medidas robustas de segurança cibernética.

Investimentos em tecnologias preventivas, treinamento de funcionário, e práticas regulares de backup de dados apresentam uma abordagem mais sustentável para proteção contra ameaças de ransomware.

Negociando com Hackers: É sempre uma boa ideia?

Negociar com hackers apresenta um desafio complexo. Embora alguns argumentem que a negociação pode reduzir os pedidos de resgate, reconhece inerentemente o controle do hacker sobre a situação.

O envolvimento no diálogo pode fornecer involuntariamente aos invasores insights sobre a disposição da organização em pagar, potencialmente levando a maiores demandas ou ataques adicionais.

Em vez de negociação, o foco deve estar em prevenção, detecção, e resposta a incidentes. Enfatizar uma postura proativa de segurança cibernética reduz o risco de se tornar uma vítima em primeiro lugar.

A implementação de medidas de segurança, como o uso de software de segurança confiável como o SpyHunter, pode ajudar a detectar e remover ameaças de ransomware antes que elas criptografem os dados. Os algoritmos avançados do SpyHunter são projetados para fornecer proteção em tempo real, oferecendo uma camada crítica de defesa contra ransomware e outros tipos de malware.

em última análise, a decisão de negociar com hackers está repleta de riscos. As organizações devem pesar os potenciais benefícios a curto prazo contra as consequências a longo prazo.

Construir resiliência através de práticas sólidas de segurança cibernética e envolver-se com as autoridades policiais pode fornecer uma estratégia mais eficaz no combate a ataques de ransomware.

- Degrau 1

- Degrau 2

- Degrau 3

- Degrau 4

- Degrau 5

Degrau 1: Procurar LockBit 3.0 com SpyHunter Anti-Malware Ferramenta

Remoção automática de ransomware - Guia de Vídeo

Degrau 2: Desinstalar LockBit 3.0 e malware relacionado do Windows

Aqui é um método em alguns passos simples que deve ser capaz de desinstalar a maioria dos programas. Não importa se você estiver usando o Windows 10, 8, 7, Vista ou XP, esses passos vai começar o trabalho feito. Arrastando o programa ou a sua pasta para a lixeira pode ser um muito má decisão. Se você fizer isso, pedaços e peças do programa são deixados para trás, e que pode levar a um trabalho instável do seu PC, erros com as associações de tipo de arquivo e outras atividades desagradáveis. A maneira correta de obter um programa fora de seu computador é para desinstalá-lo. Fazer isso:

Siga as instruções acima e você excluirá com sucesso a maioria dos programas maliciosos e indesejados.

Siga as instruções acima e você excluirá com sucesso a maioria dos programas maliciosos e indesejados.

Degrau 3: Limpe quaisquer registros, criado por LockBit 3.0 no seu computador.

Os registros normalmente alvo de máquinas Windows são os seguintes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Você pode acessá-los abrindo o editor de registro do Windows e excluir quaisquer valores, criado por LockBit 3.0 lá. Isso pode acontecer, seguindo os passos abaixo:

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Gorjeta: Para encontrar um valor criado-vírus, você pode botão direito do mouse sobre ela e clique "Modificar" para ver qual arquivo é definido para ser executado. Se este é o local do arquivo de vírus, remover o valor.

Antes de começar "Degrau 4", por favor Arrancar de novo para o modo Normal, no caso em que você está no Modo de Segurança.

Isto irá permitir-lhe instalar e uso SpyHunter 5 com sucesso.

Degrau 4: Inicialize seu PC no modo de segurança para isolar e remover LockBit 3.0

Degrau 5: Tente restaurar arquivos criptografados por LockBit 3.0.

Método 1: Use o STOP Decrypter da Emsisoft.

Nem todas as variantes deste ransomware pode ser descriptografado gratuitamente, mas nós adicionamos o decryptor utilizado por pesquisadores que é frequentemente atualizado com as variantes que se tornam, eventualmente descriptografado. Você pode tentar e descriptografar seus arquivos usando as instruções abaixo, mas se eles não funcionam, então, infelizmente, a sua variante do vírus ransomware não é decryptable.

Siga as instruções abaixo para usar o decrypter Emsisoft e descriptografar os arquivos de graça. Você pode baixar a ferramenta de decodificação Emsisoft ligados aqui e depois seguir os passos apresentados abaixo:

1 Botão direito do mouse na decrypter e clique em Executar como administrador como mostrado abaixo:

2. Concordo com os termos de licença:

3. Clique em "Adicionar pasta" e em seguida, adicione as pastas onde deseja que os arquivos descriptografado como debaixo mostrado:

4. Clique em "Decrypt" e esperar por seus arquivos para ser decodificado.

Nota: Crédito para o decryptor vai para pesquisadores Emsisoft que fizeram a descoberta com este vírus.

Método 2: Use software de recuperação de dados

Infecções de ransomware e LockBit 3.0 apontar para criptografar seus arquivos usando um algoritmo de criptografia que podem ser muito difíceis de decifrar. É por isso que sugeriram um método de recuperação de dados que podem ajudá-lo a ir descriptografia torno direta e tentar restaurar seus arquivos. Tenha em mente que este método pode não ser 100% eficaz, mas também pode ajudá-lo um pouco ou muito em situações diferentes.

Basta clicar no link e nos menus do site na parte superior, escolher Recuperação de dados - Assistente de Recuperação de Dados para Windows ou Mac (dependendo do seu SO), e depois baixe e execute a ferramenta.

LockBit 3.0-FAQ

O que é LockBit 3.0 ransomware?

LockBit 3.0 é um ransomware infecção - o software malicioso que entra no computador silenciosamente e bloqueia o acesso ao próprio computador ou criptografa seus arquivos.

Muitos vírus ransomware usam algoritmos de criptografia sofisticados para tornar seus arquivos inacessíveis. O objetivo das infecções por ransomware é exigir que você pague um pagamento por resgate para ter acesso aos seus arquivos de volta.

What Does LockBit 3.0 Ransomware Do?

O ransomware em geral é um software malicioso que é projetado para bloquear o acesso ao seu computador ou arquivos até que um resgate seja pago.

Os vírus ransomware também podem danificar seu sistema, corromper dados e excluir arquivos, resultando na perda permanente de arquivos importantes.

How Does LockBit 3.0 Infectar?

De várias maneiras.LockBit 3.0 O ransomware infecta computadores sendo enviados através de e-mails de phishing, contendo anexo de vírus. Esse anexo geralmente é mascarado como um documento importante, gostar uma fatura, documento bancário ou até mesmo uma passagem de avião e parece muito convincente para os usuários.

Another way you may become a victim of LockBit 3.0 is if you baixe um instalador falso, crack ou patch de um site de baixa reputação ou se você clicar em um link de vírus. Muitos usuários relatam ter recebido uma infecção por ransomware baixando torrents.

How to Open .LockBit 3.0 arquivos?

Vocês can't sem um descriptografador. Neste ponto, a .LockBit 3.0 arquivos são criptografado. Você só pode abri-los depois de descriptografados usando uma chave de descriptografia específica para o algoritmo específico.

O que fazer se um descriptografador não funcionar?

Não entre em pânico, e faça backup dos arquivos. Se um decodificador não decifrar seu .LockBit 3.0 arquivos com sucesso, então não se desespere, porque esse vírus ainda é novo.

posso restaurar ".LockBit 3.0" arquivos?

sim, às vezes os arquivos podem ser restaurados. Sugerimos vários métodos de recuperação de arquivos isso poderia funcionar se você quiser restaurar .LockBit 3.0 arquivos.

Esses métodos não são de forma alguma 100% garantido que você será capaz de recuperar seus arquivos. Mas se você tiver um backup, suas chances de sucesso são muito maiores.

How To Get Rid of LockBit 3.0 Vírus?

A maneira mais segura e eficiente de remover esta infecção por ransomware é o uso de um programa anti-malware profissional.

Ele irá procurar e localizar o LockBit 3.0 ransomware e, em seguida, remova-o sem causar nenhum dano adicional ao seu .LockBit importante 3.0 arquivos.

Posso denunciar ransomware às autoridades?

Caso seu computador tenha sido infectado por uma infecção de ransomware, você pode denunciá-lo aos departamentos de polícia locais. Ele pode ajudar as autoridades em todo o mundo a rastrear e determinar os autores do vírus que infectou seu computador.

Abaixo, preparamos uma lista com sites governamentais, onde você pode registrar uma denúncia caso seja vítima de um cibercrime:

Autoridades de segurança cibernética, responsável por lidar com relatórios de ataque de ransomware em diferentes regiões em todo o mundo:

Alemanha - Portal oficial da polícia alemã

Estados Unidos - IC3 Internet Crime Complaint Center

Reino Unido - Polícia de Fraude de Ação

França - Ministro do interior

Itália - Polícia Estadual

Espanha - Policia Nacional

Países Baixos - Aplicação da lei

Polônia - Polícia

Portugal - Polícia Judiciária

Grécia - Unidade de crime cibernético (Polícia Helênica)

Índia - Polícia de Mumbai - Célula de investigação do CyberCrime

Austrália - Centro de crime de alta tecnologia australiano

Os relatórios podem ser respondidos em prazos diferentes, dependendo das autoridades locais.

Você pode impedir que o ransomware criptografe seus arquivos?

sim, você pode prevenir o ransomware. A melhor maneira de fazer isso é garantir que o sistema do seu computador esteja atualizado com os patches de segurança mais recentes, use um programa anti-malware confiável e firewall, faça backup de seus arquivos importantes com frequência, e evite clicar em links maliciosos ou baixando arquivos desconhecidos.

Can LockBit 3.0 Ransomware Steal Your Data?

sim, na maioria dos casos ransomware roubará suas informações. It is a form of malware that steals data from a user's computer, criptografa isso, e depois exige um resgate para descriptografá-lo.

Em muitos casos, a autores de malware ou invasores ameaçarão excluir os dados ou publicá-lo on-line a menos que o resgate seja pago.

O ransomware pode infectar WiFi?

sim, ransomware pode infectar redes WiFi, como agentes mal-intencionados podem usá-lo para obter o controle da rede, roubar dados confidenciais, e bloquear usuários. Se um ataque de ransomware for bem-sucedido, pode levar a uma perda de serviço e/ou dados, e em alguns casos, perdas financeiras.

Devo Pagar Ransomware?

Não, você não deve pagar extorsionários de ransomware. Pagá-los apenas incentiva os criminosos e não garante que os arquivos ou dados sejam restaurados. A melhor abordagem é ter um backup seguro de dados importantes e estar atento à segurança em primeiro lugar.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, os hackers ainda podem ter acesso ao seu computador, dados, ou arquivos e pode continuar ameaçando expô-los ou excluí-los, ou mesmo usá-los para cometer crimes cibernéticos. Em alguns casos, eles podem até continuar a exigir pagamentos de resgate adicionais.

Um ataque de ransomware pode ser detectado?

sim, ransomware pode ser detectado. Software antimalware e outras ferramentas de segurança avançadas pode detectar ransomware e alertar o usuário quando está presente em uma máquina.

É importante manter-se atualizado sobre as medidas de segurança mais recentes e manter o software de segurança atualizado para garantir que o ransomware possa ser detectado e evitado.

Os criminosos de ransomware são pegos?

sim, criminosos de ransomware são pegos. Agências de aplicação da lei, como o FBI, A Interpol e outras empresas tiveram sucesso em rastrear e processar criminosos de ransomware nos EUA e em outros países. Como as ameaças de ransomware continuam a aumentar, o mesmo acontece com a atividade de fiscalização.

Sobre o LockBit 3.0 Pesquisa

O conteúdo que publicamos em SensorsTechForum.com, este LockBit 3.0 guia de como fazer a remoção incluído, é o resultado de uma extensa pesquisa, trabalho árduo e a dedicação de nossa equipe para ajudá-lo a remover o malware específico e restaurar seus arquivos criptografados.

Como conduzimos a pesquisa sobre este ransomware?

Nossa pesquisa é baseada em uma investigação independente. Estamos em contato com pesquisadores de segurança independentes, e como tal, recebemos atualizações diárias sobre as definições de malware e ransomware mais recentes.

além disso, a pesquisa por trás do LockBit 3.0 ameaça de ransomware é apoiada com VirusTotal e a projeto NoMoreRansom.

Para entender melhor a ameaça do ransomware, por favor, consulte os seguintes artigos que fornecem detalhes conhecedores.

Como um site dedicado a fornecer instruções gratuitas de remoção de ransomware e malware desde 2014, A recomendação do SensorsTechForum é preste atenção apenas a fontes confiáveis.

Como reconhecer fontes confiáveis:

- Sempre verifique "Sobre nós" página da web.

- Perfil do criador do conteúdo.

- Certifique-se de que pessoas reais estejam por trás do site e não nomes e perfis falsos.

- Verifique o Facebook, Perfis pessoais no LinkedIn e no Twitter.