o Natal está chegando! Infelizmente, nos reinos de fraude malware e cibernética, a vinda de férias de inverno tem um tom de amargura. É essa época do ano, quando a atividade cibercriminoso bate no teto. Dito, não deve surpreender ninguém que o Locky ransomware seja revivido mais uma vez, em uma nova campanha que poderia facilmente ser seguida por mais atividades em nome dos operadores da Locky.

relacionado: Android Banking Trojan rouba dinheiro dos usuários de serviços bancários on-line

Além de ransomware, Os usuários do Android devem estar mais alertas, pois o inverno parece ser o momento mais favorito para malware bancário. O Natal pode estar a um mês de distância, mas já estamos vendo um aumento nas campanhas Android direcionadas a bancos famosos. Pesquisadores da Fortinet já divulgaram uma dessas campanhas que tem como alvo 15 diferentes aplicativos de mobile banking para bancos alemães. É perfeitamente possível que bancos adicionais ou outras organizações possam ser adicionados em futuras versões deste malware, pesquisadores escrevem.

Este malware bancário foi projetado para roubar credenciais de login de 15 diferentes aplicativos de mobile banking para bancos alemães. Ele também tem a capacidade de resistir a aplicativos móveis antivírus, assim como atrapalhar 30 diferentes programas antivírus e impedi-los de iniciar.

Como o malware é instalado em um dispositivo Android?

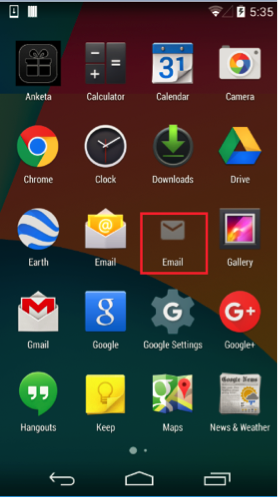

Pelo visto, o malware se apresenta como um aplicativo de e-mail. Depois de instalado, um ícone aparecerá no lançador. Isto é o que parece:

Após a instalação do aplicativo malicioso, direitos de administrador do dispositivo são concedidos. Quando o usuário inicia um aplicativo bancário direcionado, o malware envia uma solicitação via HTTPS para seu servidor de comando e controle para a carga útil. O C&O servidor C responde com uma página de login personalizada falsa. O aplicativo malicioso exibe uma sobreposição de tela de login criada sobre o aplicativo legítimo. É assim que o aplicativo malicioso coleta as credenciais bancárias inseridas. além do que, além do mais, os criminosos cibernéticos criaram uma tela de login diferente para cada um dos bancos visados.

relacionado: Dresscode Malware Android e seus perigos para usuários

O malware também foi projetado para ocultar o ícone do iniciador. É por isso que as vítimas podem acreditar que não conseguiram instalar o aplicativo. Enquanto no fundo, Contudo, o malware tentará evitar cerca de 30 diferentes aplicativos antivírus móveis desde o lançamento. O malware também

- Colete dados sobre o dispositivo;

- Recolher o aplicativo instalado perdido;

- Envie tudo para o C&servidor C;

- Aguarde mais instruções.

De acordo com pesquisadores da Fortinet, o malware pode interceptar mensagens SMS, enviar mensagens de texto em massa, atualizar a lista de aplicativos segmentados, e defina uma nova senha para o dispositivo. O malware também pode ser capaz de outras atividades maliciosas.

Uma coisa que o malware ainda não é capaz é de roubar dados de cartão de crédito, mas isso também pode ser adicionado ao seu conjunto de habilidades.

Como as vítimas podem remover o aplicativo malicioso?

Os usuários afetados devem primeiro desabilitar os direitos de administrador do dispositivo do malware. Isso é feito em Configurações -> Segurança -> Administradores do dispositivo -> Administrador do dispositivo -> Desativar. As vítimas devem então desinstalar o malware com a ajuda de Android Debug Bridge usando 'adb uninstall [nome do pacote]’.