O FortiGuard Labs detectou uma nova variante do Keylogger de cobra (também conhecido como 404 Keylogger) usando os recursos avançados do FortiSandbox v5.0 (FSAv5).

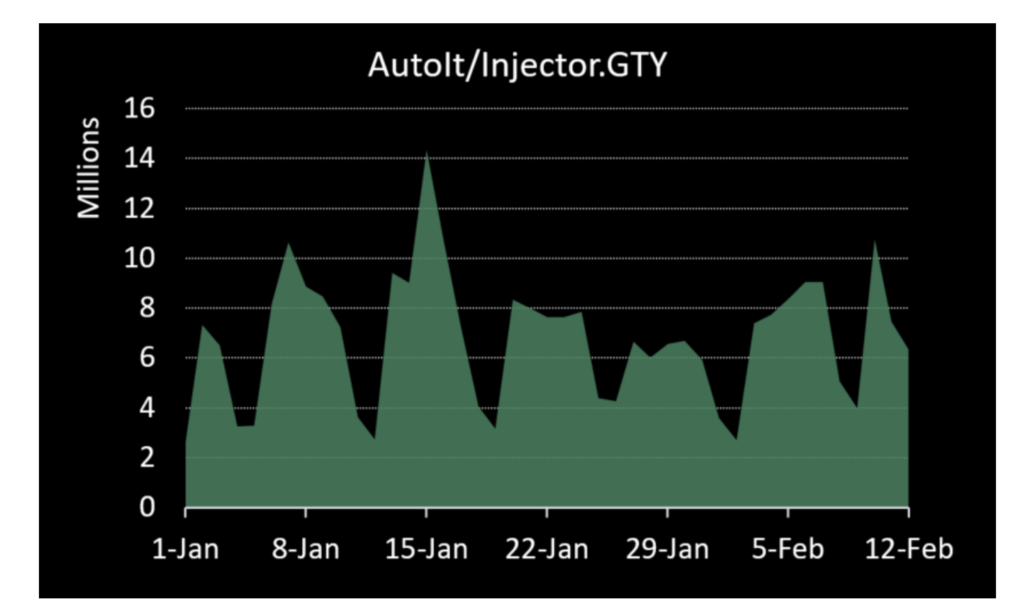

Esta nova cepa, identificado como AutoIt/Injetor.GTY!tr, foi desencadeado sobre 280 milhões de tentativas de infecção bloqueadas no mundo todo. As maiores concentrações de ataques foram relatadas em China, Peru, Indonésia, Taiwan, e Espanha, indicando um impacto global significativo.

Como o Snake Keylogger rouba dados do usuário

Este malware é entregue principalmente por meio de phishing e-mails contendo anexos ou links maliciosos. Uma vez executado, ele começa a roubar informações confidenciais de navegadores populares, como cromada, Beira, e Firefox. Alguns dos principais recursos incluem:

- keylogging – Captura cada tecla pressionada, incluindo senhas e dados financeiros.

- Roubo de credenciais – Extrai credenciais de login salvas de navegadores.

- Monitoramento da área de transferência – Registros copiados texto, incluindo informações confidenciais.

- Exfiltração de dados – Envia dados roubados para hackers via SMTP (o email) e bots do Telegram.

Técnicas avançadas de evasão

A última variante usa Script AutoIt para entregar e executar seu carga paga. Ao incorporar o malware em um Binário compilado pelo AutoIt, ele escapa das ferramentas de detecção tradicionais. Isso permite que ele ignore a análise estática e apareça como um software de automação legítimo.

Como o malware mantém a persistência

O Snake Keylogger garante acesso contínuo aos sistemas infectados por:

- Deixando cair uma cópia de si mesmo como “sem idade.exe” no %Local_AppData%supergrupo pasta.

- Colocação “sem idade.vbs” na pasta de inicialização do Windows para iniciar automaticamente na reinicialização.

- Injetando sua carga útil em um legítimo .Processo NET (regsvcs.exe) utilização esvaziamento do processo, dificultando a detecção.

Rastreamento de vítimas e geolocalização

O Snake Keylogger também coleta informações sobre suas vítimas recuperando suas Endereço IP e geolocalização usando serviços online como checkip.dyndns.org. Isso ajuda os invasores a monitorar suas máquinas infectadas de forma mais eficaz.

A nova variante do Snake Keylogger continua a representar um sério risco de segurança cibernética em todo o mundo. Sua capacidade de roubar dados e escapar da detecção o torna uma ameaça perigosa que exige mecanismos de proteção adequados.