En ny DDoS angreb tendens er blevet observeret af sikkerhedseksperter. Den nye metode bygger på en Domain Name System (DNS) amplifikation, der anvender tekstrecords for at gøre angrebet mere effektiv. Cyber kriminelle har brugt dele af White House pressemeddelelser i deres kampagner.

Denne fremgangsmåde er ikke helt ny, men Prolexic Security Engineering og Research Team observeret et stigende antal episoder i den sidste måned.

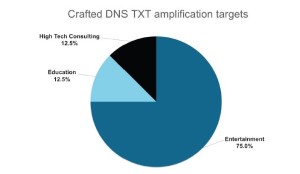

Mest udvalgte sektorer

TXT-poster er blevet anvendt i fortiden i angreb mod offentlige hjemmesider. Det nye mål for cyberkriminelle er at give en stor respons størrelse, som garanterer en stor indflydelse.

I et typisk DDoS-angreb, den målrettede server bliver bragt ned ved at levere et stort antal anmodninger om at det. Denne måde, hvorpå oplysningerne kan ikke behandles.

Forskerholdet rapporterer, at disse er de mest målrettede sektorer:

- High tech rådgivning - 12.5%

- Uddannelse - 12.5%

- Underholdning - 75%

De dele af den oprindelige tekst er taget fra guessinfosys.com domæne. De er blevet brugt i et DDoS reflekteret angreb. Denne metode indebærer mellemliggende ofre, der afspejler den ondsindede trafik til hackerens mål.

En femten timer lange angreb

Eftersyn af hændelser, eksperterne viste, at DDoS angreb ved hjælp af DNS TXT amplifikationsmetode var en del af længere kampagner, den længste blandt hvilke varede over femten timer.

Analysen viser, at hackere brugte kildeport 53 for angrebene. Den ene, de var rettet mod var 80.

I en DNS forstærket DDoS-angreb, skurke sende en anmodning til serveren ved hjælp af ofrets IP-adresse. På denne måde, som serveren returnerer et svar større end anmodningen, pakkerne sendes til den kompromitterede maskine og føre til et Denial of Service-tilstand. PLXsert rapporterede en top båndbredde på 4.3Gbps.

Eksperter anbefaler at bruge en ACL (adgang kontrol liste) som en form for forsvar. Dette ville kun fungere, hvis båndbredde er mere end angreb kan producere.