Nyheder har for nylig brudt ud, at den samme hacking gruppe, der er blevet opdaget at sprede malware, kendt som ”olympisk Destroyer” stadig at være aktiv og målrettet forskellige forebyggelse trussel faciliteter over hele Europa og finansielle faciliteter i Rusland.

Nyheder har for nylig brudt ud, at den samme hacking gruppe, der er blevet opdaget at sprede malware, kendt som ”olympisk Destroyer” stadig at være aktiv og målrettet forskellige forebyggelse trussel faciliteter over hele Europa og finansielle faciliteter i Rusland.

Malware har først vundet popularitet tilbage under de olympiske vinter lege, der blev afholdt i Pyeongchang, Sydkorea. Dengang, blev det hurtigt konstateret, at den ondsindede kode er en del af et cyber-sabotage-hack, der spreder en destruktiv orm og mest sandsynligt er rettet mod organisationers netværk for at gennemføre rekognosering og også selvreplikere, mens den forbliver uopdaget. Sikkerhedseksperter har rapporteret malwaren til at være en del af et meget velorganiseret drift. Men selvom hack var organiseret, angriberne bag denne malware har gjort nogle ret alvorlige fejl, som hjalp brugere til at opdage og også vise sig tegn på hack.

Den aktivitet og endelige mål af olympisk Destroyer

Den olympiske Destroyer mål var at komme ind organisationer og kigge for digitale signaturer og smede disse underskrifter for at gøre det synes som om malware blev foretaget af Lazarus APT, en hacking enhed, troede t være fra Nordkorea. Men, sikkerhedseksperter hurtigt kom ned til den konklusion, at malware ikke kan have været foretaget af Lazarus overhovedet. Ud over dette, malwaren var knyttet til flere kinesiske hackere, som det har koden fra forskellige trussel aktører, ligesom nogle mennesker, der stod bag BadRabbit og den berømte civile ransomware vira.

Endvidere, forskere har konkluderet, at proceduren for den nye variant af den olympiske Destroyer infektionen er blevet gjort for at være mere sofistikeret end før, men i form af infektion metoder, det blev optimeret og forenklet ved angriberne. Det er nu ved hjælp af følgende teknologier til at inficere systemer og selvstændige udbreder:

- VBA-kode.

- Powershell.

- MS HTA.

- JavaScript.

- PowerShell.

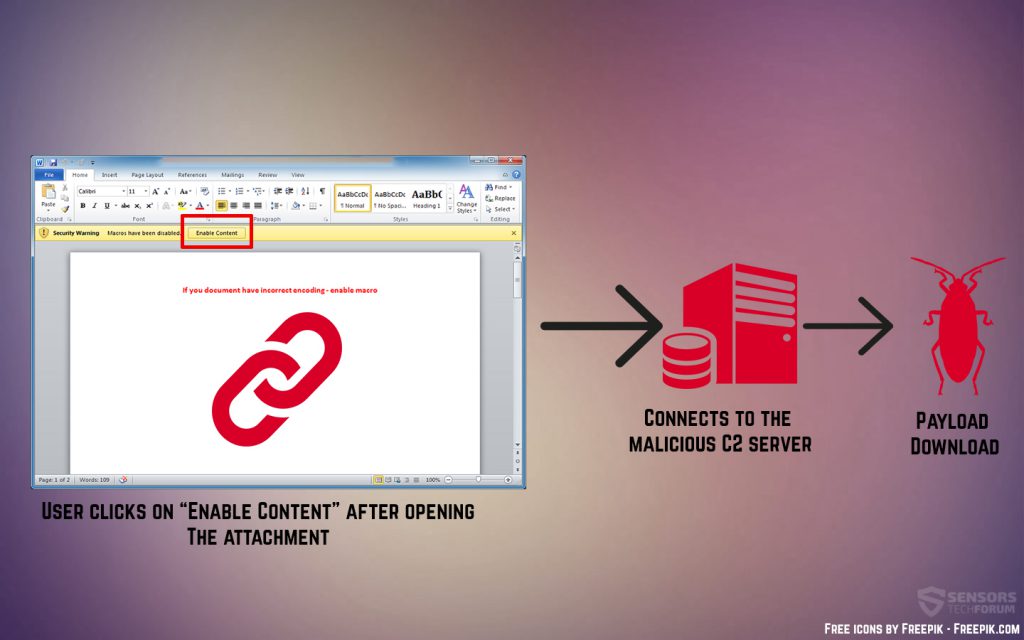

En særlig nylig infektion fil efter malware forskeres rapporter var et Microsoft Word-dokument, kaldet Spiez CONVERGENCE.doc, som faktisk, indeholder ondsindede makroer. Disse makroer inficere ofre, når de accepterer indholdet redigering efter åbning dokumenterne. Ud over dette, Forskerne rapporterer også, at makroer selv var stærkt korrumperet, hvilket betyder, at de ikke let kan afsløres. Her er, hvordan sådan en infektion processen fungerer:

Når offeret udløser makroerne, de udfører en kommando i Powrshell. Denne kommando er også skjult og det inficerede system ikke viser tegn på at være smittet. Når scriptet er blevet indsprøjtet, det kører en ny PowerShell script. Efter dette sker en såkaldt ”matrix-baserede omarrangere”, der muterer den oprindelige kode og skjuler alle de kommandoer blive henrettet for at beskytte hackeren. For eksempel, en ting, som det kan skjule er hackerens IP-adresse, eller mere specifikt den for kommando og kontrol-server.

Når dette er gjort, malwaren bruger en bagdør til at tage kontrol over offerets computer som en del af en fuldført fase 1 af infektion. Derefter, det er anden fase er at udføre en Stage 2 infektion malware, der løber en endnu større Poweshell taske, som henter en anden nyttelast fil. Tis fil er kendt som Powershell imperium, og det er et open source-projekt, skrevet i Python sprog og PowerShell sprog. Det gør det muligt hacker at styre kompromitterede computere via fjernadgang uden nogen form for filer, der er bosiddende på de inficerede computere. Det interessante er, at forskere hævder, at disse typer af hacking teknikker, der er fil-sjældnere bruges af pen-testing selskaber med henblik på at give hacking til test af styrken af en given virksomhed. I virkeligheden, værktøjet er effektivt anvendt med det primære formål at oplysninger stjæle.

Hvad skal der gøres?

Ifølge forskere, det er meget vigtigt at sikre alle portene på netværk og lære, hvordan man effektivt at beskytte din organisation fra spyd-phishing og ondsindede e-mail-kampagner, da disse typer af ormen infektioner kan ikke kun være fileless, men de kan også sprede sig automatisk, når den første infektion på organisationens netværk finder sted. Og med en anden stor sportsbegivenhed allerede finder sted, den Fifa World Cup 2018, Der har allerede været infektion kampagner ,relateret til VM ved trussel aktører.