Der er mange specialiserede Linux-distributioner, der er designet med sikkerhed for øje. Selvom der er universelle distributioner, der appellerer til stort set alle brug mange administratorer, bekymrede borgere og penetration testere som regel vælger specifikke dem. Denne artikel vil afsløre nogle af de mest populære valg i 2019 om potentielle fordelinger og grundene til, at brugerne skal installere dem.

Sikkerhed og beskyttelse af personlige oplysninger Linux-distributioner i 2019 - Oversigt

Sikkerhed distributioner er en af de vigtigste typer af Linux operativsystemer, der computerbrugere kan vælge fra. Og selv om generelle formål udgaver som Ubuntu og openSUSE let kan anvendes til privat browsing, penetration test eller bære penetration test, udslippene der er skabt til disse formål har en klar fordel. De kommer prækonfigureret med al nødvendig software, i nogle tilfælde optimerede konfigurationer er let tilgængelige.

Hvad der er vigtigt om sikkerhedsrelaterede distributioner er, at de måske ikke har den sædvanlige slutbrugeren bloat og fokusere på de relevante use cases - for eksempel et privatliv-centreret operativsystemet ikke vil omfatte eventuelle P2P klienter og tjenester, som vil overføre IP-adressen og åbne porte på maskinerne med henblik på deling af data.

Linux-distributioner catering til penetration test eller retsmedicinsk undersøgelse kan omfatte særlige bestemmelser, der ikke vil manipulere med den lokale harddisk, når den køres fra hukommelsen. Dette er meget vigtigt, da det giver mulighed for for harddiskens indhold til at forblive uændret. Først efter at brugeren har givet tilladelse til at skrive til disken, kan sådanne handlinger få lov til at finde sted. Denne mekanisme er også observeret med privatlivets fred-beskyttende systemer, de vil køre fra hukommelsen og har særlige webbrowser konfigurationsindstillinger for at udsende minimale oplysninger til de websteder og tjenester, der kan spore brugerne.

De Linux-distributioner, der er lavet til penetration test ofte omfatte specifikke hardware optimeringer i kerne kode, som kan give mulighed for bedre trådløst kort ydeevne. Dette er meget vigtigt, da nogle af de procedurer, er afhængige af statistiske oplysninger og målinger, der opnås ved sikkerhedsscanninger.

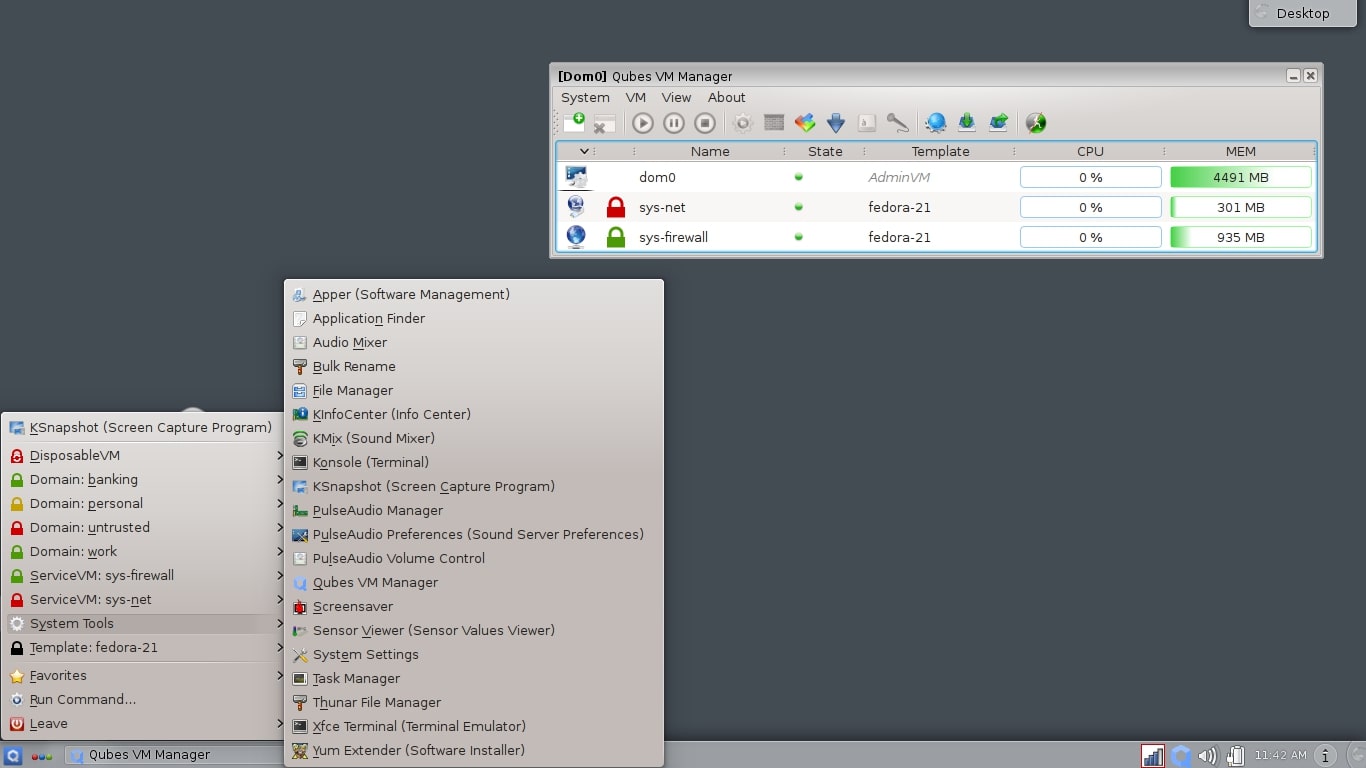

Qubes OS — Sikkerhed ved kompartmentalisering Et populært valg

Qubes OS er et populært valg for sikkerhedseksperter, når du kører visse tjenester kræver, at de er isoleret fra hinanden. Dette gøres ved at gennemføre en særskilt tilgang til virtualisering kaldt sikkerhed ved opdeling. I virkeligheden er effekten, at hver tjeneste eller applikation vil blive henrettet på en separat isoleret komponent kaldet Qube (deraf navnet Qubes OS). Per definition kan dette forhindre inficerede browsere, fil virus og anden malware i at få adgang eller ændre resten af systemet.

Slutbrugere kan skelne hver isoleret ansøgning ved at fastsætte farvet vindue browsere - en nem måde at visuelt at identificere individuelle software. I praksis, selv om et virusudbrud sker det kun vil være begrænset til den respektive farve container.

Hvad der er vigtigt det er, at de enkelte Qubes er til engangsbrug - de kan nemt stoppes og fjernes fra indholdet af harddisken og hukommelse, hvilket resulterer i en ren vært på hvor forskellige applikationer og tjenester kan køres. Beholderne kan isolere både software og hardware. Som følge fælles angrebsvektorer vil være indeholdt i et særskilt område af operativsystemet og forhindre bredere infektion.

Nyttig funktionalitet af Qubes OS-operativsystemet er evnen til at sanitize PDF-dokumenter og den eventuelle Whonix tilføjelse som giver nem adgang til TOR anonym netværk.

På grund af det faktum, at Qubes kan bruges til forskellige formål det er rangeret blandt de mest populære Linux-distributioner, som er nyttige, ikke kun for sikkerhed og privatlivets fred-minded brugere, men også for andre sager samt.

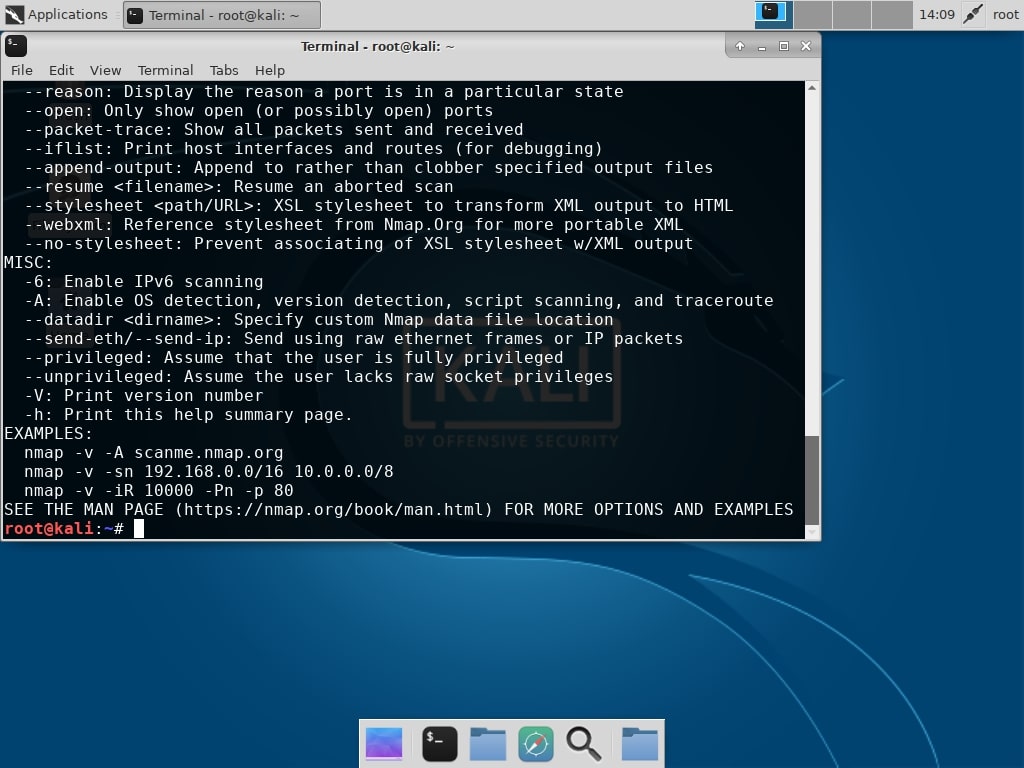

Kali Linux - Industrien-standard for Penetrationstest

Når penetration test er bekymret en af de mest almindeligt opført distributioner er Kali Linux. Gennem årene har det vist sig at have tillid både af amatører og eksperter fra både hackere og sikkerhedseksperter. Det fremgår af det faktum, at de fleste af de tutorials penetration test og sikkerhedsmæssige vejledninger på internettet og demonstreret i specialkurser udviser netop denne fordeling. Ikke alene er fordelingen optimeret til disse use cases det desuden giver nogle unikke funktioner, der adskiller den fra andre projekter.

De ISO-filer kan være helt tilpasses ved hjælp af opskrifter og værktøjer, dette er især praktisk til teams og virksomheder, der kan designe Kali for visse miljøer og / eller opgaver. Et godt eksempel er den såkaldte ISO of doom, som er sat op til at starte en selvinstallation, omvendt VPN automatisk forbinder, netværk bridging billede af Kali. I de fleste tilfælde brugerne vil starte det op ved hjælp af en af de levende disk images - en vedvarende løb mulighed er tilgængelig, samt fuld disk kryptering. Som sådan billedet kan rumme flere gemme profiler.

A “nuke valgmulighed” er tilgængeligt på live-disk images som sikkert vil slette alle data, der findes på de tilgængelige harddiske. Dette sikrer, at de ikke kan genvindes som de tørre funktioner bruger stærke algoritmer der vil helt nul-out indholdet.

Den Kali Linux-distribution omfatter metapakker i sine arkiver, der trækker ud samlinger af værktøjssæt (applikationer og tjenester) nyttigt for orkestrere visse camapigns eller udføre bestemte opgaver. Det er også en af de få distributioner, der gennemfører avancerede funktioner til handicappede - både stemme feedback og braille hardware er understøttet.

Fordelingen omfatter flere specialiserede versioner til platforme og enheder, herunder følgende:

- Uovervåget PXE Installation - Kali Linux-billeder kan implementeres over det interne netværk ved hjælp af PXE boot option. Det er muligt for både det originale billede og eventuelle tilpassede versioner, som brugerne kan oprette.

- Raspberry Pi og ARM-enhed - De Kali Linux-udviklere give billeder til bord computere såsom Raspberry Pi gør det muligt at blive brugt i forskellige miljøer, herunder IoT-enheder og energibesparende computere.

- Kali Linux NetHunter - Dette er en særlig rom overlay til ASOP og Nexus linje af telefoner.

- Kali Linux på Android - En specialist app kaldet Linux Deploy giver mulighed for Kali Linux skal installeres i et chroot miljø på Android-systemer.

- Cloud pakker - Fordelingen kan implementeres i en sky miljø som Kali Linux har udgivet Amazon EC2 billeder.

Alle disse argumenter bevise, at Kali Linux er normalt den foretrukne fordeling, når der udføres penetration test på computere og netværk. Den er vedtaget af begge hackere, sikkerhed specialister og også brugt som eksempel i uddannelse af fagfolk.

Relaterede: Kali Linux - det er hvad du behøver at vide, før du starter

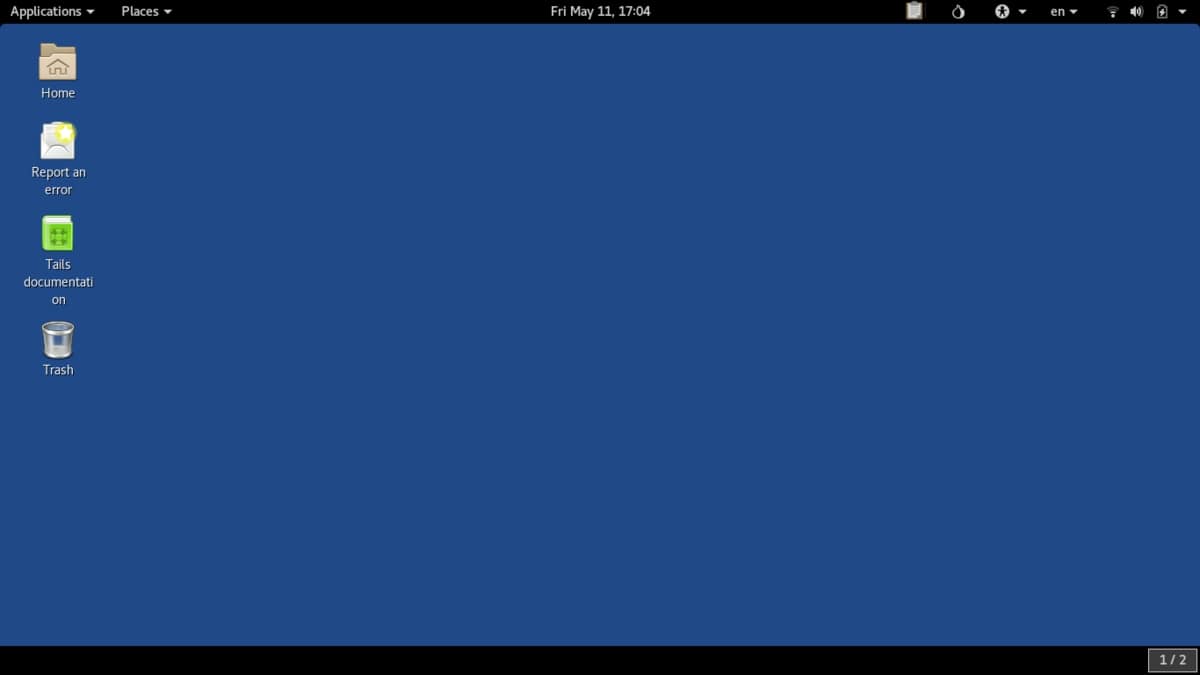

Tails Linux — Anonym browsing for alle

Den Tails Linux-distribution er en specialist udgivelse, der har til formål at bevare både privatliv og anonymitet når du browser. Det er mest kendt for at være et af de vigtigste redskaber til at omgå censur ved at forbinde til den verdensomspændende anonym TOR-netværk. De etablerede forbindelser tunnel gennem servere og endepunkter over hele kloden, de steder, der er adgang har ingen mulighed for at vide, hvem der præcist er på besøg det.

Den måde det virker, er, at det kører fra en live-cd medie og ikke efterlader nogen spor på indholdet af harddisken, alle programmer udføres fra hukommelsen. E-mail kommunikation og instant messaging protokoller er sikret ved hjælp af state-of-the-art kryptografiske værktøjer, der er tilgængelige i bundtet.

Brugerne kan vælge at bruge distributionen, som det er prækonfigureret til at oprette forbindelse til Tor anonym netværk som standard. De sikkerhedsregler blokere al direkte forbindelse til de internetsider, der ikke dirigeres gennem TOR af sikkerhedsmæssige årsager. Det er især nyttigt for journalister og whistleblowers, da det omgår de fleste af censur af internettet, der administreres af staten og Internet-udbydere i nogle lande. Ved hjælp af de anonyme netværk giver de besøgende til at skjule deres beliggenhed og adgang internetsider og tjenester, der kan otherwsise være utilgængelige. En anden fordel er, at TOR-netværk faktisk kan beskytte mod visse typer af cyberangreb på grund af den måde, de forbindelser etableres.

Tails Linux-distribution er konfigureret til ikke at efterlade nogen spor - selv om en swappartitionen det vil ikke skrive data til det, for at undgå eventuelle forensics eksperter fra at kunne fortælle, hvad fordelingen blev brugt til. Det kører kun fra RAM på computeren som automatisk slettes, så snart operativsystemet er stoppet.

Parrot Linux — En distribution med sikkerhed i tankerne

Parrot Linux er en Debian-baseret distribution, som er designet til at være en bærbar “laboratorium” både af sikkerhedsmæssige specialister og forensics eksperter. Den er baseret på den Testing gren af Debian som sikrer, at op-to-date pakker frigives med jævne mellemrum bringer alle de nødvendige værktøjer med passende funktioner og stadig tilbyde stabil drift. Den tydelige kendetegn ved systemet er, at det er sandkasser med to løsninger sammen med en brugerdefineret sikkerhedsprofil. Det betyder, at bruger applikationer og data er beskyttet, selv hvis systemet er kompromitteret af hackere.

Penetration testere vil også drage fordel af Parrot Linux som det integrerer alle almindeligt anvendte redskaber, som er præ-konfigureret med nem root-adgang og de relevante sikkerhedskonfigurationer således at arbejdet kan begynde med det samme. Der er flere forskellige funktioner, der findes i Parrot Linux:

- Debian Testing baserede udgivelser - Dette er en af de få specialiserede distributioner, der er baseret på “Test” gren af Debian. Som beskrevet af selve projektet er dette den løbende udvikling tilstand næste stabile udgave. Det betyder, at pakkerne indeholdt i Parrot s arkiv vil være nyere end dem, der findes i “stabil” og køre uden nogen kritiske fejl.

- Automount funktioner deaktiveret som standard - Avancerede forensics værktøjer vil ikke pille ved harddiskens indhold på nogen måde, der er grunden til automontering partitioner eller enheder ikke betragtes som en ordentlig procedure.

- Sandbox Miljø - Fordelingen har implementeret to forskellige sandkasse systemer ved at kombinere brugen af Firejail og AppArmor sammen med brugerdefinerede sikkerhedsregler.

- Netværkstjenester deaktiveret som standard - Dette gøres for at bibeholde en lav hukommelse fodaftryk og undgå unødvendig bestråling netværk i et givet netværk. Tjenester, der kræver åbner sig en port skal startes manuelt.

- Opdatering Påmindelser - Når fordelingen er installeret på et givet system en brugerdefineret opdatering påmindelse tjeneste vil blive aktiveret, som vil bede brugeren om at kontrollere for system- og pakkeopdateringer med jævne mellemrum.

Vi anbefaler Parrot Linux til både amatører og professionelle brugere, da det giver en stabil platform til at udføre alle former for opgaver relateret til sikkerhed og privatlivets fred. Fordelingen henvender sig til en bred vifte af brugere, herunder følgende: eksperter sikkerhedsmæssige, digitale forensics eksperter, ingeniør- og it-studerende, forskere, journalister, aktivister, wannabe hackere og politifolk.

Relaterede: Den 10 Bedste metoder til, hvordan man kan forbedre Linux Security

BlackArch Linux — En alsidig mulighed for penetrationstest

BlackArch Linux er en af de velkendte derivater af Arch Linux, som er designet med penetration test i tankerne. Den vil iværksætte en brugerdefineret lav-ressourcer optimeret miljø, der omfatter mere end 2000 værktøjer, der anvendes af sikkerhedseksperter til praktisk taget enhver situation eller opgave. Det interessante er, at det er tilgængeligt som en uofficiel bruger opbevaringssted. Effektivt betyder det, at Arch Linux-brugere nemt kan forvandle deres eksisterende anlæg til BlackArch ved at downloade de nødvendige pakker ved hjælp af vejledning findes på distributionen websted.

De disk images BlackArch Linux er 64-bit kun tillader udviklerne at bygge optimerede pakker til alle moderne computere. Praktisk har de også skabt et billede, der er kompatibel med alle populære virtuelle maskine værter. Den standard måde at implementere operativsystemet er at downloade og køre live-cd og derfra begynde proceduren setup.

Den tilhørende hjemmeside viser alle værktøjer bundtet med den aktuelle version sammen med en lille beskrivelse, versionsnummer og den kategori, hvorunder den er grupperet. Dette er praktisk for brugere, der ønsker at kontrollere, om deres ønskede pakke er tilgængelig i distributionen.

BlackArch Linux-brugere har også formået at skabe en indbydende samfund spænder på tværs af de mest udbredte platforme: GitHub, Twitter, Youtube, IRC, Discord og projektets blog.

Whonix Linux — Til anonym surfing

Whonix Linux er et populært alternativ til Tails Linux ved at tilbyde et sikkert miljø gør det muligt for brugere at surfe på internettet ved hjælp af TOR anonym netværk. Den sikre forbindelse ikke kun garanterer privatlivets fred for Internet-brugere, men også beskytter mod visse former for cyberangreb såsom man-in-the-middle. Operativsystemet er baseret på Debian og desktop miljø drives fra flere virtuelle maskiner. Dette sikrer, at flere lag af beskyttelse tilføjes at beskytte brugerne mod malware og IP-adresse lækager. Denne funktion stopper også sikker ransomware fra kørende - dem, der omfatter en sortliste for registrerede virtuelle maskiner værter. Disse avancerede malware trusler stopper automatisk kører, når der registreres en sådan motor.

Alle populære Internet-værktøjer vil være forudinstalleret på live diskbillede så brugerne ikke bliver nødt til at installere alle pakker. Ifølge udviklerne er dette den eneste operativsystem, der er specialdesignet til at blive kørt i en VM og parret med TOR anonym netværksklient. Dette gør praktisk er det umuligt at få DNS Utætheder og endda malware, der har inficeret systemet med rod (administrativ) privilegier kan ikke opdage den sande IP-adresse.

Den virtuelle maskine baseret motor giver både netværk og hardware isolation. Hvad mere vigtigt er, at en øjebliksbilleder funktion er tilgængelig, brugerne kan nemt vende tilbage til tidligere gemte tilstande. Multi-niveau sikkerhed sikres ved at tillade brugerne at bruge flere OS-kloner, engangs virtuelle maskiner og etc.

De levende disk images kan køres i en ikke-vedvarende tilstand, hvilket betyder, at alle hukommelsens indhold vil blive slettet, så snart operativsystemet er stoppet. Udover hvis OS er drevet ned alle rester af kritiske oplysninger wil være umuligt at hente.

CAINE Linux — The Trusted Forensics Solution

Den Caine fordeling står for Computer Aided efterforskningsmæssige Miljø og er en af de mest berømte digitale forensics projekter. Dette er ikke en standard fordeling, der er blevet tilpasset med scripts og en grafisk makeover, i stedet den bringes til at være en komplette retsvidenskab miljø der integrerer alle nødvendige applikationer og moduler, der anvendes i denne linje af arbejde. Ifølge design mål er der tre hovedmål, hvor Caine bør stræbe at opretholde:

- Et interoperabelt miljø, der støtter den digitale investigator løbet af de fire faser af digital undersøgelse

- En nem-at-bruge grafisk brugergrænseflade

- Brugervenlige værktøjer

Efter den etablerede rutine indgreb fordelingen vil blokere skriverettigheder til harddiske og flytbare enheder. Dette gøres så for ikke at beskadige nogen filer og bevare miljøet. At tillade skrive procedurer, der skal køre brugere skal fjerne blokeringen de valgte enheder ved hjælp af de grafiske værktøjer til rådighed på disken.

Fordelingen omfatter scripts, der kan undersøge fil- og datastrukturer, som sådan analyse på centrale indhold, herunder følgende:

- Databaser

- Internet Historie og webbrowser data

- Registry Windows

- slettede filer

- EXIF data fra billeder og videofiler

Miljøet omfatter et live preview option, som forenkler adgangen til administrative funktioner og beviser udgang. En særskilt tilføjelse til Caine er de indbyggede Windows IR / Levende forensics værktøjer byder på en komplet vifte af software, der bruges til at analysere operativsystemmiljø.

Relaterede: The Best Linux Server Udlodning i 2017

Konklusion

Uanset hvad Linux-distribution er valgt fra denne liste, det vil tjene brugerne samt disse er de top picks, der bruges af både amatører og professionelle. De er lavet af hold af engagerede udviklere og den simple kendsgerning, at de har etableret fællesskaber af brugere viser, at disse projekter vil fortsat spille en vigtig rolle i sikkerhed og beskyttelse af privatlivets fred.

Afhængigt af behovene i de enkelte brugere denne guide vil give et godt fundament for opbygningen af nogen form for værktøj og service. Fordelen ved at bruge en af disse færdiglavede distributioner er, at de er skræddersyet til de specifikke use cases. Guides, kurser og tutorials vil normalt fokusere på én enkelt fordeling, når du udfører penetration test versus almindeligt anvendte fordelinger.

Vi fortsætter ind i 2019 med en endnu mere alarmerende følelse af sikkerhedsmæssige svagheder og konstante privatlivets fred lækager genererer en stadig stigende interesse for disse typer af Linux-distributioner. Det er vigtigt at bemærke, at blot at køre dem vil ikke garantere, at brugerne vil være beskyttet mod fare - de bliver nødt til at opretholde den bedste sikkerhedspraksis som tilrådet af sikkerhedspersonale og retningslinjer.