Vores dybdegående fjernelse vejledning viser, hvordan ofrene for .RansomUserLocker virus kan gendanne deres data og computere. Dette er en opfølgning derivat af en tidligere trussel og sikkerhedseksperter foreslår, at også kan forventes fremtidige opdateringer.

Den malware motor har evnen til at forårsage en masse forskellige typer af infektioner, og da det er bygget på en modulær ramme kan det nemt blive leveret ved hjælp af forskellige teknikker.

Trussel Summary

| Navn | .RansomUserLocker |

| Type | Ransomware |

| Kort beskrivelse | Den ransomware krypterer filer på din computer, institutter en låseskærmen, og kan føre til andre infektioner. |

| Symptomer | Forskellige følsomme brugerdata filer er krypteret med .RansomUserLocker udvidelse. Persoanl data kan blive stjålet og andre moduler kan startes. |

| Distributionsmetode | Spam e-mails, Vedhæftede filer, Kompromitteret websider |

| Værktøj Detection |

Se, om dit system er blevet påvirket af malware

Hent

Værktøj til fjernelse af malware

|

Brugererfaring | Tilmeld dig vores forum at diskutere .RansomUserLocker. |

| Data Recovery Tool | Windows Data Recovery af Stellar Phoenix Varsel! Dette produkt scanner dine drev sektorer til at gendanne mistede filer, og det kan ikke komme sig 100% af de krypterede filer, men kun få af dem, afhængigt af situationen og uanset om du har omformateret drevet. |

Distribution Teknikker til .RansomUserLocker Virus

Den .RansomUserLocker virus distribueres ved hjælp af de fælles ransomware levering taktik. Afhængigt af hacker-operatører og deres mål slutbrugere strategier kan ændres i henhold til den, som er bestemt skala.

De ransomware stammer kan leveres via e-mail spam-meddelelser anvendelse af forskellige fremgangsmåder. En af dem er afhængig af skabelsen af meddelelser, der indeholder malware vedhæftede filer. Ved hjælp af forskellige social engineering teknikker de kriminelle kan manipulere og tvinge ofrene i at interagere med dem. De .RansomUserLocker virus prøver hostes på malware sites kan være knyttet i budskaberne.

I visse situationer de kriminelle operatører kan integrere malware kode i inficerede dokumenter der kan være af forskellige typer: rige tekstdokumenter, regneark eller præsentationer. Når ofrene åbne dem op en prompt meddelelse vises som beder dem om at gøre det muligt for de indbyggede makroer (scripts). Hvis dette gøres infektionen følger. software Svig installatører er den anden metode, der har opnået popularitet blandt de kriminelle operatører. Hackerne opnå de legitime software-filer fra de officielle leverandører og bundte malware kode i dem. De bliver så fordelt på hacker-kontrollerede sites der kan være i form af download portaler eller søgemaskiner, der ligner legitime webtjenester. I mange tilfælde fildelingsprogrammer såsom BitTorrent kan også anvendes.

Når der anvendes avancerede levering taktik nyttelasten kan leveres gennem andre infektioner. I sådanne tilfælde hackere kan udnytte udnytte kits og andre former for direkte angreb mod de tilsigtede ofre.

Infektion Flow af .RansomUserLocker Virus

Ifølge analysen af .RansomUserLocker virus er efterkommer fra en tidligere trussel kendt som Koreansk Talk ransomware. Den oprindelige trussel var bemærkelsesværdigt til at udføre en række systemændringer og derefter indføre en lockscreen instans, når kryptering fase er afsluttet.

En af de første handlinger, der udføres, når infektioner har fundet sted, er det informationsindsamling modul. Den ransomware selv gør dette for at høste følsomme oplysninger fra computeren værter. Det er normalt kategoriseres i to hovedtyper:

- Anonyme Metrics - De kriminelle kan høste oplysninger, der kan være nyttige i at bestemme, hvor efficent angrebet kampagnen er.

- Personligt identificerbare oplysninger - Denne type data kan bruges til direkte at eksponere brugere identitet. Den malware motoren er i stand til at søge efter strenge relation til ofrets navn, adresse, telefonnummer, interesser og adgangskoder.

Sikkerheden analyse har vist, at de oplysninger høst motor bruger de udtrukne oplysninger for at beregne en unikt offer id tildelt hver enkelt computer vært. Afhængigt af konfigurationen disse data kan videresendes til hacker operatører, når modulet er afsluttet udførelsen eller efter netværksforbindelsen er gjort. Avancerede versioner af samme ransomware gøre det muligt for kriminelle controllere til at udføre en stealth beskyttelse installation. De kan scanne systemet for sikkerhedssoftware (sandkasse og debug miljøer og virtuelle maskiner) og forsøge at omgå eller slette dem. Den ransomware har evnen til at påvirke de kompromitterede computere - den Windows registreringsdatabasen og vigtigt konfigurationsindstillinger. Som et resultat ofrene kan opleve problemer med ydeevnen og fiasko ansøgning. Yderligere opdateringer til malware kode kan føre til Trojan infektioner at tillade hacker operatørerne til at udspionere ofrene i realtid samt overtage kontrollen over de inficerede værter.

Kryptering Processen med .RansomUserLocker Ransomware

Når alle moduler har gennemført henrettelse den ransomware komponent er engageret. Ligesom sin forgænger den søger at kryptere filer i henhold til en indbygget liste over mål filtype extensions. Hvis hackere har implementeret den samme kode baase så er det sandsynligt, at den samme liste bliver brugt så godt. Den oprindelige trussel blev sat til at kryptere den følgende brugerdata:

.asp, .aspx, .flagermus, .bmp, .csv, .doc, .docx, .html, .tuck, .java, .jpg, .kys, .CIS, .mp3, .odt,

.pdf, .php, .png, .ppt, .pptx, .PSD, .rtf, .SLN, .sql, .txt, .URL, .xls, .XLSX, .xml, .zip

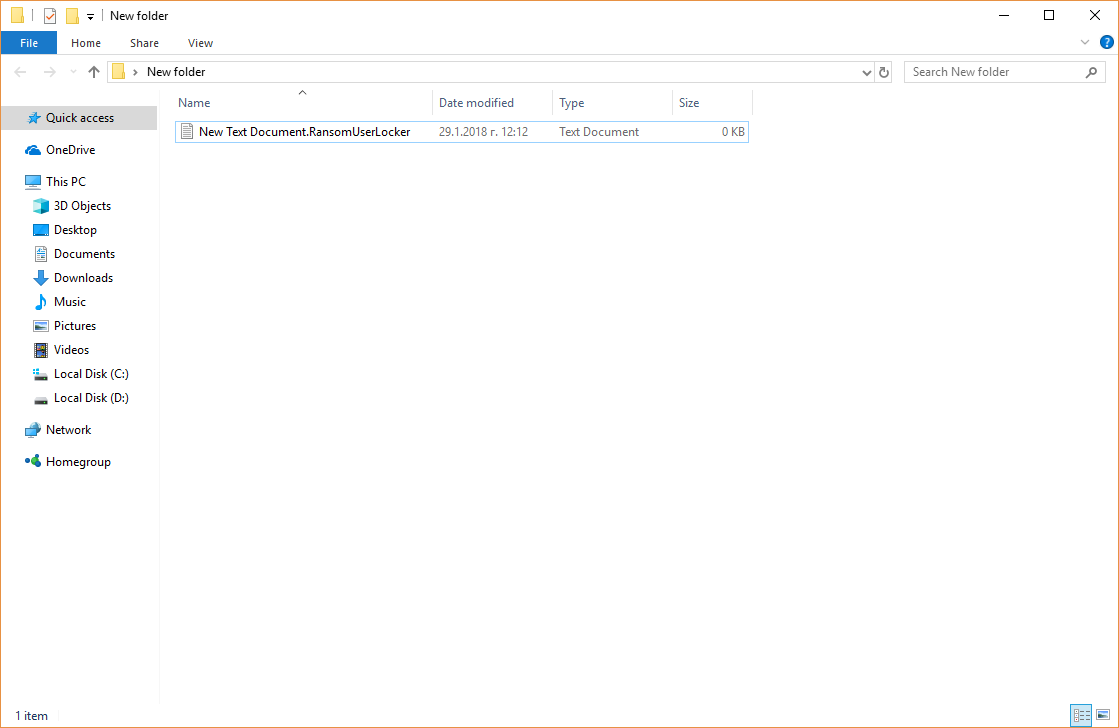

Som et resultat det berørte data omdøbes ved hjælp af .RansomUserLocker udvidelse. På samme måde som andre populære vira af sent det institutter en lockscreen eksempel i koreansk.

Fjern .RansomUserLocker File Virus og gendannelse af data

Nedenfor kan du finde et sæt af manuelle fjernelse instruktioner til .RansomUserLocker fil virus. Pas på, at truslen prøver viser, at det har en virkelig kompleks kode, så fjernelsen processen kan være slags udfordrende opgave selv for tech-kyndige fyre. Det er derfor, anbefales hjælp fra professionelle anti-malware værktøj for maksimal effektivitet. En sådan værktøj vil scanne hele systemet til at lokalisere alle ondsindede filer, så du nemt kan slippe af med dem med et par museklik.

- Trin 1

- Trin 2

- Trin 3

- Trin 4

- Trin 5

Trin 1: Scan efter .RansomUserLocker med SpyHunter Anti-Malware værktøj

Automatisk fjernelse af ransomware - Videoguide

Trin 2: Uninstall .RansomUserLocker and related malware from Windows

Her er en metode i nogle få nemme trin, der bør være i stand til at afinstallere de fleste programmer. Uanset om du bruger Windows 10, 8, 7, Vista eller XP, disse skridt vil få arbejdet gjort. At trække det program eller dets mappe til papirkurven kan være en meget dårlig beslutning. Hvis du gør det, stumper og stykker af programmet er efterladt, og det kan føre til ustabile arbejde på din PC, fejl med filtypen foreninger og andre ubehagelige aktiviteter. Den rigtige måde at få et program fra din computer er at afinstallere det. For at gøre dette:

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Trin 3: Rens eventuelle registre, skabt af .RansomUserLocker på din computer.

De normalt målrettede registre af Windows-maskiner er følgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Du kan få adgang til dem ved at åbne Windows Registry Editor og slette eventuelle værdier, skabt af .RansomUserLocker der. Dette kan ske ved at følge trinene nedenunder:

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Inden start "Trin 4", be om boot tilbage til normal tilstand, hvis du er i øjeblikket i fejlsikret tilstand.

Dette vil gøre det muligt for dig at installere og brug SpyHunter 5 succesfuld.

Trin 4: Boot din pc i fejlsikret tilstand for at isolere og fjerne .RansomUserLocker

Trin 5: Prøv at gendanne filer krypteret med .RansomUserLocker.

Metode 1: Brug STOP Decrypter af Emsisoft.

Ikke alle varianter af denne ransomware kan dekrypteres gratis, men vi har tilføjet den decryptor bruges af forskere, der ofte opdateret med de varianter, der i sidste ende blive dekrypteret. Du kan prøve og dekryptere dine filer ved hjælp nedenstående vejledning, men hvis de ikke arbejde, så desværre din variant af ransomware virus er ikke dekrypteres.

Følg instruktionerne nedenfor for at bruge Emsisoft Decrypter og dekryptere dine filer gratis. Du kan downloade Emsisoft dekryptering værktøj knyttet her og derefter følge trinene nedenfor tilvejebragte:

1 Højreklik på Decrypter og klik på Kør som administrator som vist nedenfor:

2. Enig med licensbetingelserne:

3. Klik på "Tilføj mappe" og derefter tilføje de mapper, hvor du ønsker filerne dekrypteret som vist nedenunder:

4. Klik på "Dekryptér" og vente på dine filer, der skal afkodes.

Note: Kredit til decryptor går til Emsisoft forskere, der har gjort det gennembrud med denne virus.

Metode 2: Brug datagendannelsessoftware

Ransomware infektioner og .RansomUserLocker formål at kryptere dine filer ved hjælp af en krypteringsalgoritme, som kan være meget vanskeligt at dekryptere. Det er derfor, vi har foreslået en data recovery metode, der kan hjælpe dig med at gå rundt direkte dekryptering og forsøge at gendanne dine filer. Husk, at denne metode ikke kan være 100% effektiv, men kan også hjælpe dig lidt eller meget i forskellige situationer.

Du skal blot klikke på linket og på hjemmesidens menuer øverst, vælge data Recovery - Guiden til gendannelse af data til Windows eller Mac (afhængigt af dit operativsystem), og download og kør derefter værktøjet.

.RansomUserLocker-FAQ

What is .RansomUserLocker Ransomware?

.RansomUserLocker er en ransomware infektion - den ondsindede software, der lydløst kommer ind på din computer og blokerer enten adgang til selve computeren eller krypterer dine filer.

Mange ransomware-vira bruger sofistikerede krypteringsalgoritmer til at gøre dine filer utilgængelige. Målet med ransomware-infektioner er at kræve, at du betaler en løsepenge-betaling for at få adgang til dine filer tilbage.

What Does .RansomUserLocker Ransomware Do?

Ransomware er generelt en ondsindet software der er designet for at blokere adgangen til din computer eller filer indtil en løsesum er betalt.

Ransomware-virus kan også beskadige dit system, korrupte data og slette filer, resulterer i permanent tab af vigtige filer.

How Does .RansomUserLocker Infect?

Via flere måder..RansomUserLocker Ransomware inficerer computere ved at blive sendt via phishing-e-mails, indeholder virus vedhæftning. Denne vedhæftning maskeres normalt som et vigtigt dokument, lignende En faktura, bankdokument eller endda en flybillet og det ser meget overbevisende ud for brugerne.

Another way you may become a victim of .RansomUserLocker is if you download et falsk installationsprogram, crack eller patch fra et websted med lavt omdømme eller hvis du klikker på et viruslink. Mange brugere rapporterer at få en ransomware-infektion ved at downloade torrents.

How to Open ..RansomUserLocker files?

Du can't uden en dekryptering. På dette tidspunkt, den ..RansomUserLocker filer er krypteret. Du kan kun åbne dem, når de er dekrypteret ved hjælp af en specifik dekrypteringsnøgle til den bestemte algoritme.

Hvad skal man gøre, hvis en dekryptering ikke virker?

Gå ikke i panik, og sikkerhedskopiere filerne. Hvis en dekrypter ikke dekrypterede din ..RansomUserLocker filer med succes, så fortvivl ikke, fordi denne virus stadig er ny.

Kan jeg gendanne "..RansomUserLocker" Filer?

Ja, undertiden kan filer gendannes. Vi har foreslået flere filgendannelsesmetoder det kunne fungere, hvis du vil gendanne ..RansomUserLocker filer.

Disse metoder er på ingen måde 100% garanteret, at du vil være i stand til at få dine filer tilbage. Men hvis du har en sikkerhedskopi, dine chancer for succes er meget større.

How To Get Rid of .RansomUserLocker Virus?

Den sikreste måde og den mest effektive til fjernelse af denne ransomware-infektion er brugen a professionelt anti-malware program.

Det vil scanne efter og finde .RansomUserLocker ransomware og derefter fjerne det uden at forårsage yderligere skade på dine vigtige ..RansomUserLocker filer.

Kan jeg rapportere Ransomware til myndigheder?

Hvis din computer blev inficeret med en ransomware-infektion, du kan rapportere det til de lokale politiafdelinger. Det kan hjælpe myndigheder overalt i verden med at spore og bestemme gerningsmændene bag den virus, der har inficeret din computer.

Nedenfor, Vi har udarbejdet en liste med offentlige websteder, hvor du kan indgive en rapport, hvis du er offer for en cyberkriminalitet:

Cybersikkerhedsmyndigheder, ansvarlig for håndtering af ransomware-angrebsrapporter i forskellige regioner over hele verden:

Tyskland - Officiel portal for det tyske politi

Forenede Stater - IC3 Internet Crime Complaint Center

Storbritannien - Action svig politi

Frankrig - Indenrigsministeriet

Italien - Statens politi

Spanien - Nationalt politi

Holland - Retshåndhævelse

Polen - Politi

Portugal - Justitspolitiet

Grækenland - Enhed om cyberkriminalitet (Hellenske politi)

Indien - Mumbai-politiet - CyberCrime-undersøgelsescelle

Australien - Australsk High Tech Crime Center

Rapporter kan besvares inden for forskellige tidsrammer, afhængigt af dine lokale myndigheder.

Kan du stoppe Ransomware i at kryptere dine filer?

Ja, du kan forhindre ransomware. Den bedste måde at gøre dette på er at sikre, at dit computersystem er opdateret med de nyeste sikkerhedsrettelser, bruge et velrenommeret anti-malware program og firewall, sikkerhedskopiere dine vigtige filer ofte, og undgå at klikke videre ondsindede links eller downloade ukendte filer.

Can .RansomUserLocker Ransomware Steal Your Data?

Ja, i de fleste tilfælde ransomware vil stjæle dine oplysninger. It is a form of malware that steals data from a user's computer, krypterer det, og kræver derefter en løsesum for at dekryptere den.

I mange tilfælde, den malware forfattere eller angribere vil true med at slette data eller udgive det online medmindre løsesummen er betalt.

Kan Ransomware inficere WiFi?

Ja, ransomware kan inficere WiFi-netværk, da ondsindede aktører kan bruge det til at få kontrol over netværket, stjæle fortrolige data, og låse brugere ud. Hvis et ransomware-angreb lykkes, det kan føre til tab af service og/eller data, og i nogle tilfælde, økonomiske tab.

Skal jeg betale Ransomware?

Nej, du bør ikke betale ransomware-afpressere. At betale dem opmuntrer kun kriminelle og garanterer ikke, at filerne eller dataene bliver gendannet. Den bedre tilgang er at have en sikker backup af vigtige data og være opmærksom på sikkerheden i første omgang.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, hackerne kan stadig have adgang til din computer, data, eller filer og kan fortsætte med at true med at afsløre eller slette dem, eller endda bruge dem til at begå cyberkriminalitet. I nogle tilfælde, de kan endda fortsætte med at kræve yderligere løsepengebetalinger.

Kan et Ransomware-angreb opdages?

Ja, ransomware kan detekteres. Anti-malware-software og andre avancerede sikkerhedsværktøjer kan opdage ransomware og advare brugeren når det er til stede på en maskine.

Det er vigtigt at holde sig ajour med de seneste sikkerhedsforanstaltninger og at holde sikkerhedssoftware opdateret for at sikre, at ransomware kan opdages og forhindres.

Bliver ransomware-kriminelle fanget?

Ja, ransomware-kriminelle bliver fanget. Retshåndhævende myndigheder, såsom FBI, Interpol og andre har haft succes med at opspore og retsforfølge ransomware-kriminelle i USA og andre lande. I takt med at ransomware-trusler fortsætter med at stige, det samme gør håndhævelsesaktiviteten.

About the .RansomUserLocker Research

Indholdet udgiver vi på SensorsTechForum.com, this .RansomUserLocker how-to removal guide included, er resultatet af omfattende forskning, hårdt arbejde og vores teams hengivenhed til at hjælpe dig med at fjerne den specifikke malware og gendanne dine krypterede filer.

Hvordan udførte vi undersøgelsen af denne ransomware?

Vores forskning er baseret på en uafhængig undersøgelse. Vi er i kontakt med uafhængige sikkerhedsforskere, og som sådan, vi modtager daglige opdateringer om de seneste malware- og ransomware-definitioner.

Endvidere, the research behind the .RansomUserLocker ransomware threat is backed with VirusTotal og NoMoreRansom projekt.

For bedre at forstå ransomware-truslen, Se venligst følgende artikler, som giver kyndige detaljer.

Som et sted, der siden har været dedikeret til at levere gratis fjernelsesinstruktioner for ransomware og malware 2014, SensorsTechForum's anbefaling er at Vær kun opmærksom på pålidelige kilder.

Sådan genkendes pålidelige kilder:

- Kontroller altid "Om os" hjemmeside.

- Profil af indholdsskaberen.

- Sørg for, at rigtige mennesker er bag webstedet og ikke falske navne og profiler.

- Bekræft Facebook, LinkedIn og Twitter personlige profiler.