Microsoft dekryptering ransomware er navnet på den nyeste variant i CryptXXX familien. Filer bliver krypteret og samtidig bevare deres navne og udvidelser. Det er smart, da det kan gene påvisning af malware til sikkerhedssoftware. En asymmetrisk algoritme til kryptering anvendes baseret på RSA-4096. Den Decrypter de kriminelle har givet virker ikke, eller i det mindste det er, hvad mange ofre rapporterer.

Efter kryptering er færdig, den ransomware vil give dig en personlig id, for dig at bruge i nogen af de medfølgende hjemmesider til at betale. For at se, hvordan du fjerner ransomware og hvad du kan forsøge at gendanne dine filer, bør du læse artiklen grundigt.

Trussel Summary

| Navn | Microsoft dekryptering |

| Type | Ransomware |

| Kort beskrivelse | Denne variant af CryptXXX ransomware kaldes Microsoft dekryptering. Alle filer, herunder dem, der findes på netværksdrev vil få krypteret, samtidig bevare deres navne. Den løsesum penge, der bliver bedt fordobler hvis den ikke er betalt inden 100 timer. |

| Symptomer | Microsoft Dekryptering ransomware krypterer filer, mens disse filer bevarer både deres filnavne og udvidelser. Opretter et par README-filer i forskellige formater og giver links til bestemte websteder, baseret på TOR-netværket. Det kræver betaling for at give adgang til en dekryptering værktøj, som ikke selv arbejde. |

| Distributionsmetode | Vedhæftede filer, eksekverbare filer, Exploit Kits |

| Værktøj Detection |

Se, om dit system er blevet påvirket af malware

Hent

Værktøj til fjernelse af malware

|

| Brugererfaring | Tilmeld dig vores forum at diskutere Microsoft dekryptering. |

Microsoft dekryptering Ransomware - Hvordan klarede jeg mig inficeret?

Microsoft dekryptering ransomware er en variant af CryptXXX, og metoderne til infektion er næsten det samme som sine tidligere varianter. Den mest effektive måde at sprede infektionen er gennem en udnytte kit. Inficere din computer med en udnytte kit sker, når du indtaster en hjemmeside, der er kompromitteret og vil injicere et skadeligt script fra Darkleech malware kampagnens trin. Exploit kit, som anvendes denne gang er neutrino. Sættet kan sende et Shockwave Flash udnytte hvorfra at gøre sit indtog.

Spam emails kan også få dig inficeret med Microsoft dekryptering ransomware. E-mails har kunne have skadelige filer vedhæftet, som er skjult fra deres sande form. Sociale medier eller fildeling netværk kunne sprede ransomware yderligere. DropBox var en af de platforme, der anvendes til at sprede varianter af CryptXXX ransomware virus, i fortiden. Filer kan præsenteres som nyttige programmer, så vær forsigtig i, hvad du klikker på og downloader.

Microsoft dekryptering Ransomware - Teknisk Analyse

Den Microsoft dekryptering er den forbedrede variant af den CryptXXX 3.0 ransomware.

Denne nye variant krypterer filer og kræver løsepenge penge som sædvanlig. Den nyeste ting om ransomware er der bruger en enkel, men på samme tid smart trick til at gøre sin afsløring hårdt. Tricket er, at filer bevare deres filnavne og deres udvidelser. Hvis venstre ulønnet for 100 timer eller omkring fire dage prisen fordobles. Hvis din pc bliver inficeret en nøgle i registreringsdatabasen kan oprettes, der er bundet til denne virus:

→HKCU Software Microsoft Windows CurrentVersion Run

På et senere tidspunkt, tre filer er downloadet via udnytte kit og efterladt på en brugers computer.

Filerne er følgende:

- README.txt

- README.bmp

- readme.html

Den .bmp fil er sat på skrivebordet som baggrundsbillede. Den .txt-fil indeholder løsesum besked, og .html-fil åbner en browser til at vise løsesum besked med aktiveret html-kode. Det er gjort så linkene til at blive klikbare.

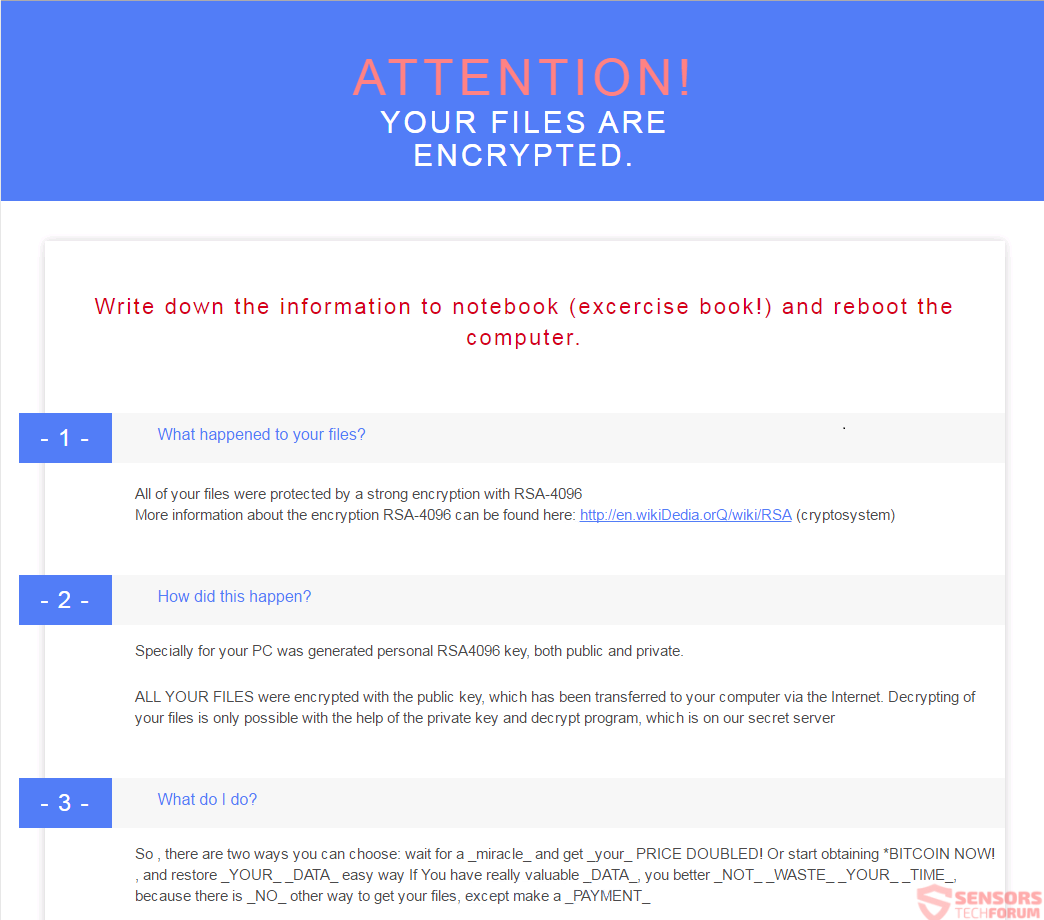

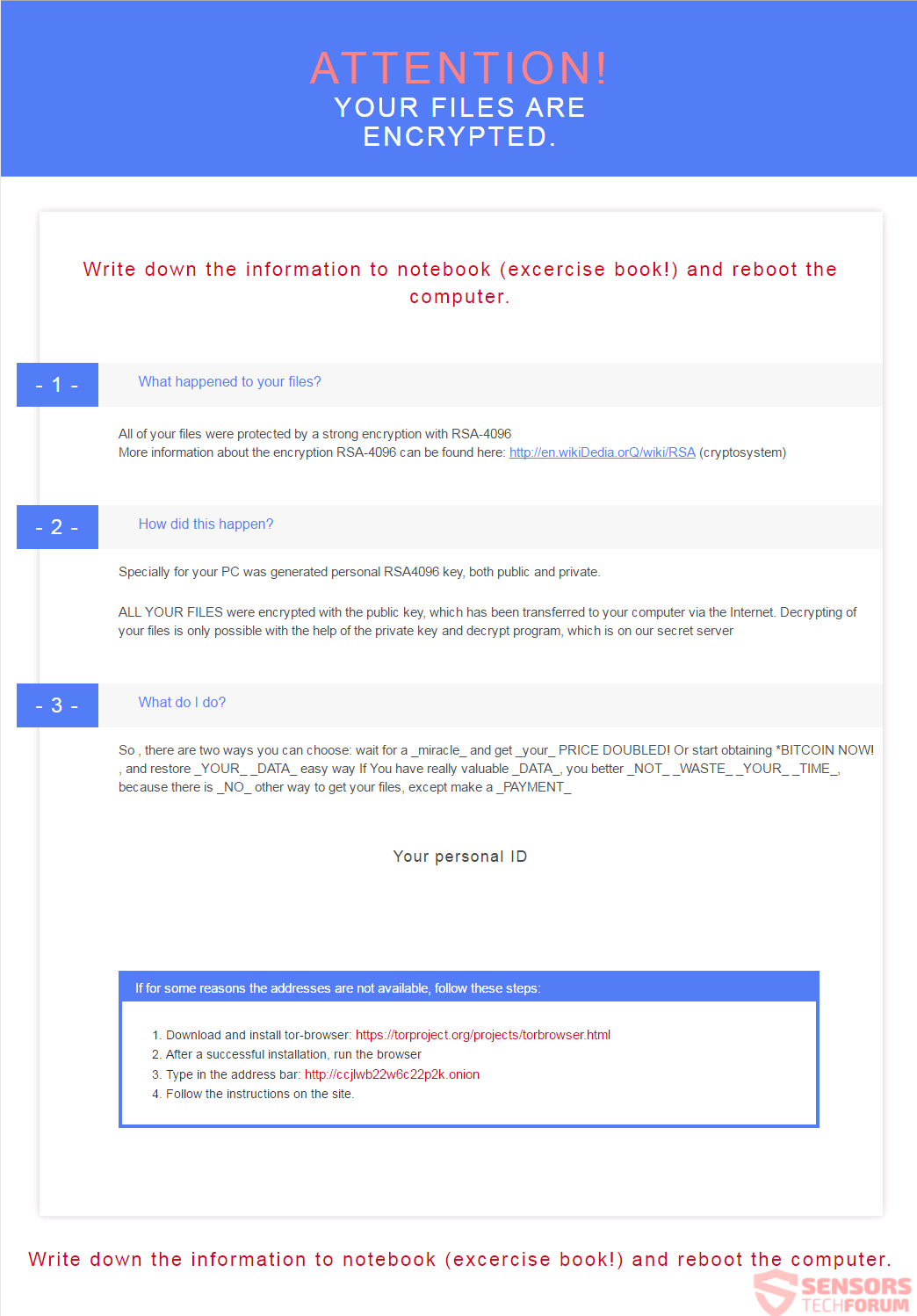

Her ser du den fulde .html fil indlæst:

Filen har links, der omdirigerer til betaling steder, der kan omdirigere dig en gang mere, efter at du indtaster dit id. Igen, flere domæner anvendes, og de er alle på TOR-netværket, så de cyberforbrydere kan skjule deres placering. Alle filer indeholder den samme tekst indeni, hvilket også er vist i ovenstående billede:

IKKE DIT SPROG? BRUG https://translate.google.com

Hvad skete der med dine filer ?

Alle dine filer er blevet beskyttet af en stærk kryptering med RSA4096

Mere information om de krypteringsnøgler der bruger RSA4096 kan findes her: https://en.wikipedia.org/wiki/RSA_(kryptosystem)Hvordan skete det ?

!!! Specielt til din pc blev genereret personlige RSA4096 Key , både offentlige og private.

!!! Alle dine filer blev krypteret med den offentlige nøgle, som er blevet overført til din computer via internettet.

!!! Dekryptering af dine filer er kun muligt ved hjælp af den private nøgle og dekryptere program , der er på vores Secret Server

Hvad skal jeg gøre ?

Så , der er to måder, du kan vælge: vente på en _miracle_ og få _your_ PRIS fordoblet! Eller begynde at få * Bitcoin NU! , og genoprette _YOUR_ _DATA_ nem måde, hvis du har virkelig værdifuld _DATA_, du bedre _ikke_ _WASTE_ _YOUR_ _TIME_, fordi der er _NO_ anden måde at få dine filer, bortset lave en _PAYMENT_

Din personlige ID:

For mere specifikke instruktioner, kan du besøge din personlige startside, der er et par forskellige adresser peger på din side nedenfor:

1 – https://ccjlwb22w6c22p2k.onion(.)til

2 – https://ccjlwb22w6c22p2k.onion(.)by

Hvis for nogle årsager adresserne er ikke tilgængelige, følge disse trin:

1. Download og installer tor-browser: https://www.torproject.org/projects/torbrowser.html.en

2. instruktion Video: https://www.youtube.com/watch?v = NQrUZdsw2hA

3. Efter en vellykket installation, kører browser

4. Skriv i adresselinjen: https://ccjlwb22w6c22p2k(.)løg

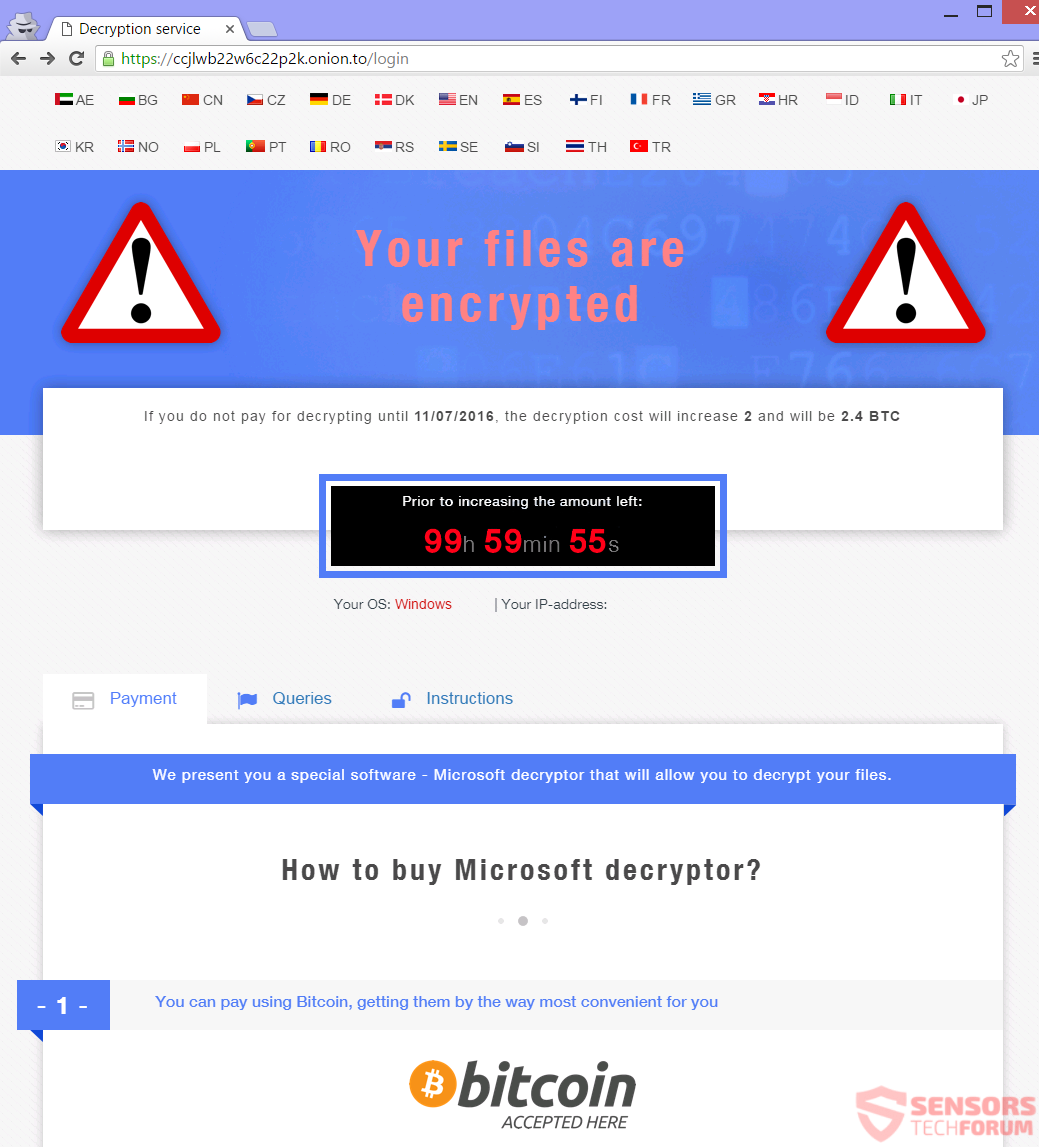

Hvis du følger de medfølgende instruktioner vil du til sidst ender på siden her:

Når du har indtastet dit personlige ID-nummer, du vil komme ind i platformen for dekryptering tjeneste. Der vil du se den fulde betalingsinstrukser.

Microsoft dekryptering ransomware anmoder løsesum prisen på 1.2 Bitcoins, hvilket svarer til 788 dollar, som første betaling. Du vil få omkring fire dage til at betale. Hvis du ikke foretage betalingen, prisen stiger to gange (2.4 Bitcoins), men ingen trusler bliver lavet om dine filer farer vild.

Gøre IKKE betale disse cyberkriminelle. De vil holde gør nye gentagelser af deres ransomware. Ikke kun det, men de bliver ved at holde sig til den samme brudt dekryptering værktøj, som netop giver en fejl. Ingen grund eksisterer for at miste dine penge på at ved at støtte de kriminelle økonomisk.

Den Microsoft dekryptering ransomware krypterer filer med de udvidelser, krypteret af CryptXXX 3.0:

→.3dm, .aes, .BUE, .ASC, .ASF, .ASM, .asp, .avi, .bag, .flagermus, .bmp, .Brda, .CGM, .klasse, .cmd, .cpp, .crt, .csr, .CSV, .dbf, .dch, .DCU, .dif, .dip, .djv, .DjVu, .doc, .DOC, .docb, .docm, .docx, .DOT, .dotm, .dotx, .bryst, .fla, .flv, .frm, .gif, .gpg, .tuck, .IBD, .krukke, .java, .jpeg, .jpg, .nøgle, .lægge, .lay6, .LDF, .max, .CIS, .mdf, .mid, .mkv, .MML, .mov, .mp3, .mp4, .mpeg, .mpg, .MS11, .MYD, .SOLGT, .NEF, .obj, .ODB, .svar, .Svar, .afsnit, .odt, .OTG, .OTP, .oTS, .der, .PAQ, .ikke, .pdf, .PEM, .php, .png, .gryde, .veje, .potx, .PPAM, .pps, .PPSM, .ppsx, .PPT, .pptm, .pptx, .PSD, .qcow2, .rar, .rå, .RTF, .sch, .sldx, .ch, .sql, .sqlite3, .SQLITEDB, .stc, .std, .STI, .STW, .svg, .swf, .SXC, .SXD, .hun, .SXM, .sxw, .tager, .tager, .bz2, .Tbk, .tgz, .tif, .tiff, .txt, .generelt, .uot, .VBS, .VDI, .VMDK, .VMX, .vob, .wav, .wks, .wma, .wmv, .XLC, .XLM, .xls, .XLS, .xlsb, .xlsm, .XLSX, .XLT, .xltm, .xltx, .xlw, .xml, .zip, .ZIPX

Forlængelsen liste kan være en smule større nu med den nyeste variant, men de udvidelser i ovenstående liste er stadig under krypteret. Når krypteringen fuldt fuldender, alle filer, som findes på din computer og dit netværk vil forblive med navne og udvidelser, de havde før kryptering.

Microsoft dekryptering ransomware bruger en asymmetrisk RSA-4096 algoritme til kryptering. At algoritme gør en offentlig krypteringsnøgle og en privat dekrypteringsnøgle.

Microsoft dekryptering ransomware sletninger Shadow Volume Kopier fra Shadow Explorer proces i Windows operativsystemet, ligesom andre varianter af ransomware.

Malware forskere fra Kaspersky og TrendMicro har givet dekryptering værktøjer til tidligere varianter af ransomware - bør du læse mere om det i artikel om Cryp1 (UltraCrypter) ransomware. Fortsæt med at læse, at se, hvordan du kan forsøge at genvinde nogle af dine filer.

Fjern Microsoft dekryptering Ransomware og gendannelse krypterede filer

Hvis din computer fik inficeret med Microsoft dekryptering ransomware, du skal have en vis erfaring i at fjerne virus. Du bør slippe af med den ransomware så hurtigt som muligt, fordi det vil holde kryptere filer. Værre endnu, den ransomware virus kan inficere andre enheder, der findes på dit netværk. Den anbefalede handling for dig er at fjerne virus og følg trin-for-trin instruktioner manual angivet nedenfor.

- Trin 1

- Trin 2

- Trin 3

- Trin 4

- Trin 5

Trin 1: Scan efter Microsoft-dekryptering med SpyHunter Anti-Malware Tool

Automatisk fjernelse af ransomware - Videoguide

Trin 2: Uninstall Microsoft Decryption and related malware from Windows

Her er en metode i nogle få nemme trin, der bør være i stand til at afinstallere de fleste programmer. Uanset om du bruger Windows 10, 8, 7, Vista eller XP, disse skridt vil få arbejdet gjort. At trække det program eller dets mappe til papirkurven kan være en meget dårlig beslutning. Hvis du gør det, stumper og stykker af programmet er efterladt, og det kan føre til ustabile arbejde på din PC, fejl med filtypen foreninger og andre ubehagelige aktiviteter. Den rigtige måde at få et program fra din computer er at afinstallere det. For at gøre dette:

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Trin 3: Rens eventuelle registre, oprettet af Microsoft Decryption på din computer.

De normalt målrettede registre af Windows-maskiner er følgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Du kan få adgang til dem ved at åbne Windows Registry Editor og slette eventuelle værdier, oprettet af Microsoft Decryption der. Dette kan ske ved at følge trinene nedenunder:

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Inden start "Trin 4", be om boot tilbage til normal tilstand, hvis du er i øjeblikket i fejlsikret tilstand.

Dette vil gøre det muligt for dig at installere og brug SpyHunter 5 succesfuld.

Trin 4: Start din pc i fejlsikret tilstand for at isolere og fjerne Microsoft-dekryptering

Trin 5: Prøv at gendanne filer, der er krypteret med Microsoft-dekryptering.

Metode 1: Brug STOP Decrypter af Emsisoft.

Ikke alle varianter af denne ransomware kan dekrypteres gratis, men vi har tilføjet den decryptor bruges af forskere, der ofte opdateret med de varianter, der i sidste ende blive dekrypteret. Du kan prøve og dekryptere dine filer ved hjælp nedenstående vejledning, men hvis de ikke arbejde, så desværre din variant af ransomware virus er ikke dekrypteres.

Følg instruktionerne nedenfor for at bruge Emsisoft Decrypter og dekryptere dine filer gratis. Du kan downloade Emsisoft dekryptering værktøj knyttet her og derefter følge trinene nedenfor tilvejebragte:

1 Højreklik på Decrypter og klik på Kør som administrator som vist nedenfor:

2. Enig med licensbetingelserne:

3. Klik på "Tilføj mappe" og derefter tilføje de mapper, hvor du ønsker filerne dekrypteret som vist nedenunder:

4. Klik på "Dekryptér" og vente på dine filer, der skal afkodes.

Note: Kredit til decryptor går til Emsisoft forskere, der har gjort det gennembrud med denne virus.

Metode 2: Brug datagendannelsessoftware

Ransomware-infektioner og Microsoft-dekryptering sigter mod at kryptere dine filer ved hjælp af en krypteringsalgoritme, der kan være meget vanskelig at dekryptere. Det er derfor, vi har foreslået en data recovery metode, der kan hjælpe dig med at gå rundt direkte dekryptering og forsøge at gendanne dine filer. Husk, at denne metode ikke kan være 100% effektiv, men kan også hjælpe dig lidt eller meget i forskellige situationer.

Du skal blot klikke på linket og på hjemmesidens menuer øverst, vælge data Recovery - Guiden til gendannelse af data til Windows eller Mac (afhængigt af dit operativsystem), og download og kør derefter værktøjet.

Microsoft Decryption-FAQ

What is Microsoft Decryption Ransomware?

Microsoft-dekryptering er en ransomware infektion - den ondsindede software, der lydløst kommer ind på din computer og blokerer enten adgang til selve computeren eller krypterer dine filer.

Mange ransomware-vira bruger sofistikerede krypteringsalgoritmer til at gøre dine filer utilgængelige. Målet med ransomware-infektioner er at kræve, at du betaler en løsepenge-betaling for at få adgang til dine filer tilbage.

What Does Microsoft Decryption Ransomware Do?

Ransomware er generelt en ondsindet software der er designet for at blokere adgangen til din computer eller filer indtil en løsesum er betalt.

Ransomware-virus kan også beskadige dit system, korrupte data og slette filer, resulterer i permanent tab af vigtige filer.

How Does Microsoft Decryption Infect?

Via flere måder. Microsoft Decryption Ransomware inficerer computere ved at blive sendt via phishing-e-mails, indeholder virus vedhæftning. Denne vedhæftning maskeres normalt som et vigtigt dokument, lignende En faktura, bankdokument eller endda en flybillet og det ser meget overbevisende ud for brugerne.

Another way you may become a victim of Microsoft Decryption is if you download et falsk installationsprogram, crack eller patch fra et websted med lavt omdømme eller hvis du klikker på et viruslink. Mange brugere rapporterer at få en ransomware-infektion ved at downloade torrents.

How to Open .Microsoft Decryption files?

Du can't uden en dekryptering. På dette tidspunkt, den .Microsoft dekryptering filer er krypteret. Du kan kun åbne dem, når de er dekrypteret ved hjælp af en specifik dekrypteringsnøgle til den bestemte algoritme.

Hvad skal man gøre, hvis en dekryptering ikke virker?

Gå ikke i panik, og sikkerhedskopiere filerne. Hvis en dekrypter ikke dekrypterede din .Microsoft dekryptering filer med succes, så fortvivl ikke, fordi denne virus stadig er ny.

Kan jeg gendanne ".Microsoft dekryptering" Filer?

Ja, undertiden kan filer gendannes. Vi har foreslået flere filgendannelsesmetoder det kunne fungere, hvis du vil gendanne .Microsoft dekryptering filer.

Disse metoder er på ingen måde 100% garanteret, at du vil være i stand til at få dine filer tilbage. Men hvis du har en sikkerhedskopi, dine chancer for succes er meget større.

How To Get Rid of Microsoft Decryption Virus?

Den sikreste måde og den mest effektive til fjernelse af denne ransomware-infektion er brugen a professionelt anti-malware program.

Det vil scanne efter og lokalisere Microsoft Decryption ransomware og derefter fjerne det uden at forårsage yderligere skade på dine vigtige .Microsoft Decryption-filer.

Kan jeg rapportere Ransomware til myndigheder?

Hvis din computer blev inficeret med en ransomware-infektion, du kan rapportere det til de lokale politiafdelinger. Det kan hjælpe myndigheder overalt i verden med at spore og bestemme gerningsmændene bag den virus, der har inficeret din computer.

Nedenfor, Vi har udarbejdet en liste med offentlige websteder, hvor du kan indgive en rapport, hvis du er offer for en cyberkriminalitet:

Cybersikkerhedsmyndigheder, ansvarlig for håndtering af ransomware-angrebsrapporter i forskellige regioner over hele verden:

Tyskland - Officiel portal for det tyske politi

Forenede Stater - IC3 Internet Crime Complaint Center

Storbritannien - Action svig politi

Frankrig - Indenrigsministeriet

Italien - Statens politi

Spanien - Nationalt politi

Holland - Retshåndhævelse

Polen - Politi

Portugal - Justitspolitiet

Grækenland - Enhed om cyberkriminalitet (Hellenske politi)

Indien - Mumbai-politiet - CyberCrime-undersøgelsescelle

Australien - Australsk High Tech Crime Center

Rapporter kan besvares inden for forskellige tidsrammer, afhængigt af dine lokale myndigheder.

Kan du stoppe Ransomware i at kryptere dine filer?

Ja, du kan forhindre ransomware. Den bedste måde at gøre dette på er at sikre, at dit computersystem er opdateret med de nyeste sikkerhedsrettelser, bruge et velrenommeret anti-malware program og firewall, sikkerhedskopiere dine vigtige filer ofte, og undgå at klikke videre ondsindede links eller downloade ukendte filer.

Can Microsoft Decryption Ransomware Steal Your Data?

Ja, i de fleste tilfælde ransomware vil stjæle dine oplysninger. It is a form of malware that steals data from a user's computer, krypterer det, og kræver derefter en løsesum for at dekryptere den.

I mange tilfælde, den malware forfattere eller angribere vil true med at slette data eller udgive det online medmindre løsesummen er betalt.

Kan Ransomware inficere WiFi?

Ja, ransomware kan inficere WiFi-netværk, da ondsindede aktører kan bruge det til at få kontrol over netværket, stjæle fortrolige data, og låse brugere ud. Hvis et ransomware-angreb lykkes, det kan føre til tab af service og/eller data, og i nogle tilfælde, økonomiske tab.

Skal jeg betale Ransomware?

Nej, du bør ikke betale ransomware-afpressere. At betale dem opmuntrer kun kriminelle og garanterer ikke, at filerne eller dataene bliver gendannet. Den bedre tilgang er at have en sikker backup af vigtige data og være opmærksom på sikkerheden i første omgang.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, hackerne kan stadig have adgang til din computer, data, eller filer og kan fortsætte med at true med at afsløre eller slette dem, eller endda bruge dem til at begå cyberkriminalitet. I nogle tilfælde, de kan endda fortsætte med at kræve yderligere løsepengebetalinger.

Kan et Ransomware-angreb opdages?

Ja, ransomware kan detekteres. Anti-malware-software og andre avancerede sikkerhedsværktøjer kan opdage ransomware og advare brugeren når det er til stede på en maskine.

Det er vigtigt at holde sig ajour med de seneste sikkerhedsforanstaltninger og at holde sikkerhedssoftware opdateret for at sikre, at ransomware kan opdages og forhindres.

Bliver ransomware-kriminelle fanget?

Ja, ransomware-kriminelle bliver fanget. Retshåndhævende myndigheder, såsom FBI, Interpol og andre har haft succes med at opspore og retsforfølge ransomware-kriminelle i USA og andre lande. I takt med at ransomware-trusler fortsætter med at stige, det samme gør håndhævelsesaktiviteten.

About the Microsoft Decryption Research

Indholdet udgiver vi på SensorsTechForum.com, this Microsoft Decryption how-to removal guide included, er resultatet af omfattende forskning, hårdt arbejde og vores teams hengivenhed til at hjælpe dig med at fjerne den specifikke malware og gendanne dine krypterede filer.

Hvordan udførte vi undersøgelsen af denne ransomware?

Vores forskning er baseret på en uafhængig undersøgelse. Vi er i kontakt med uafhængige sikkerhedsforskere, og som sådan, vi modtager daglige opdateringer om de seneste malware- og ransomware-definitioner.

Endvidere, the research behind the Microsoft Decryption ransomware threat is backed with VirusTotal og NoMoreRansom projekt.

For bedre at forstå ransomware-truslen, Se venligst følgende artikler, som giver kyndige detaljer.

Som et sted, der siden har været dedikeret til at levere gratis fjernelsesinstruktioner for ransomware og malware 2014, SensorsTechForum's anbefaling er at Vær kun opmærksom på pålidelige kilder.

Sådan genkendes pålidelige kilder:

- Kontroller altid "Om os" hjemmeside.

- Profil af indholdsskaberen.

- Sørg for, at rigtige mennesker er bag webstedet og ikke falske navne og profiler.

- Bekræft Facebook, LinkedIn og Twitter personlige profiler.

Hej jeg har det

Del mig ethvert dekrypteringsværktøj til vellykket dekryptering af .seto-krypteret fil, hør, jeg kan tilknytte en fil til din reference på mail-id, hvis du kan dele dit id . det er meget god hukommelse af mig og min datter, at hvorfor jeg vil have de data tilbage, prøvede jeg så meget, men intet vil ske

hjælp venligst hvis du kan