Crypto-virus er en stigende trussel, der har til formål at slå din dag den anden vej rundt, gør du betale for at cyber-kriminelle til nøgler, der blev krypteret. Og hvad værre er, at cyber-kriminelle hele tiden holde udvikle nye og mere avancerede måder at øge forsvaret af deres virus, gennemføre kombineret krypteringsnøgler, der rejser sikkert til deres servere. Men, der stadig er de ransomware virus, der sender ukrypteret information, så du, brugeren til at opsnuse trafik fra din computer og med held at få dekryptering nøgle til dine filer. Vi har designet til at gøre en tutorial, der er så enkel som muligt for teoretisk forklare, hvordan kunne du registrere din dekrypteringsnøgle ved sniffing ud din web trafik ved hjælp Wireshark.

Crypto-virus er en stigende trussel, der har til formål at slå din dag den anden vej rundt, gør du betale for at cyber-kriminelle til nøgler, der blev krypteret. Og hvad værre er, at cyber-kriminelle hele tiden holde udvikle nye og mere avancerede måder at øge forsvaret af deres virus, gennemføre kombineret krypteringsnøgler, der rejser sikkert til deres servere. Men, der stadig er de ransomware virus, der sender ukrypteret information, så du, brugeren til at opsnuse trafik fra din computer og med held at få dekryptering nøgle til dine filer. Vi har designet til at gøre en tutorial, der er så enkel som muligt for teoretisk forklare, hvordan kunne du registrere din dekrypteringsnøgle ved sniffing ud din web trafik ved hjælp Wireshark.

nyttige råd: Før faktisk at engagere sig i noget netværk sniffing eller andre metoder har vi foreslået nedenfor, det er presserende tilrådeligt at gøre det fra et sikkert computersystem upåvirket af enhver type malware. Hvis du vil være sikker på, at din computer er 100% sikker, mens du følger disse instruktioner, eksperter ofte rådgive downloade en avanceret anti-malware værktøj, som opdateres jævnligt og har næste generations aktiv beskyttelse mod virus for at se, om din pc er sikker:

Spy Hunter scanner kun detektere trussel. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter

Sådan fungerer det - Kort forklaring

Huske på, at denne løsning er kun teoretisk, da forskellige ransomware virus udføre forskellige aktiviteter på brugernes pc'er. For bedst præcisere, at, fleste ransomware vira bruge kryptering algoritme - en kryptisk sprog erstatte det oprindelige sprogkode af filerne, hvilket gør dem utilgængelige. De to mest udbredte krypteringsalgoritmer er RSA og AES krypteringsalgoritmer. Begge er særdeles stærk og uigennemtrængelig. I fortiden, de fleste malware forfattere kun anvendes én kryptering ciffer i en særlig måde. Standarden aktion for ransomware virus var i den følgende konsekvens:

- Drop det nyttelast.

- Ændre Windows Registry Editor til at køre på opstart eller efter den specifikke handling er udført.

- Slet backups og udføre andre aktiviteter.

- Krypter filer.

- Send dekryptering nøgle i en fil eller som en meddelelse direkte til kommando og kontrol (C&C) midten af cyber-kriminelle.

- Drop det løsesum note og andre supportfiler, der underretter brugeren af denne "komplikation".

Men, da malware forskere har forenet deres ressourcer og sætte en stor indsats for at opdage koder i fejlen eller indfange dekrypteringsnøgler og udvikle frie decrypters, malware forfattere har også gjort helt de forbedringer selv. En af disse forbedringer er ved at gennemføre en to-vejs-kryptering, ved anvendelse af en kombination af RSA og AES krypteringsalgoritmer.

Kort om, de ikke bare kryptere dine filer med en af ciphers, men nu bruger også en anden krypteringsalgoritme til kryptering af dekrypteringsnøglen i en særlig fil, som derefter sendes til deres servere. Disse filer er umulige at dekryptere, og brugere er håbløst på udkig efter alternative metoder til at dekryptere dem.

For mere information om denne krypteringsmetode, besøg:

Ransomware Kryptering Forklaret - hvorfor er det så effektiv?

En anden taktik de cyber-crook "udviklere" begyndte at bruge en såkaldt blokkædnings. Dette er en tilstand, der kort forklaret, bryder filen, hvis du forsøger at manipulere med det, gør enhver form for inddrivelse helt umuligt.

Så, her er, hvor vi er. På dette tidspunkt, der er endda nye udviklinger i verden af ransomware, der er endnu ikke afsløret.

Det er meget svært at være på forkant med ransomware, men trods alt, Vi har besluttet at vise dig, hvordan du bruger Wireshark til din fordel og forhåbentlig opsnappe HTTP-trafik i det rigtige tidspunkt. Men, huske på, at disse instruktioner er TEORETISK, og der er en masse faktorer, der kan forhindre dem i at arbejde i en aktuelle situation. Stadig, det er bedre end ikke at forsøge før betale løsesummen, højre?

Brug Wireshark til Find krypteringsnøgle

Inden du downloader og bruger Wireshark - en af de mest udbredte netværk sniffere derude, du skal have malware eksekverbare på standby og inficere din computer igen. Men, huske på, at nogle ransomware vira udføre nye kryptering, hver gang en computer genstartes så godt, så du skal også konfigurere Wireshark til at køre automatisk ved opstart. Lad os begynde!

Trin 1: Hent Wireshark på din computer ved at klikke på følgende knapper( til din version af Windows)

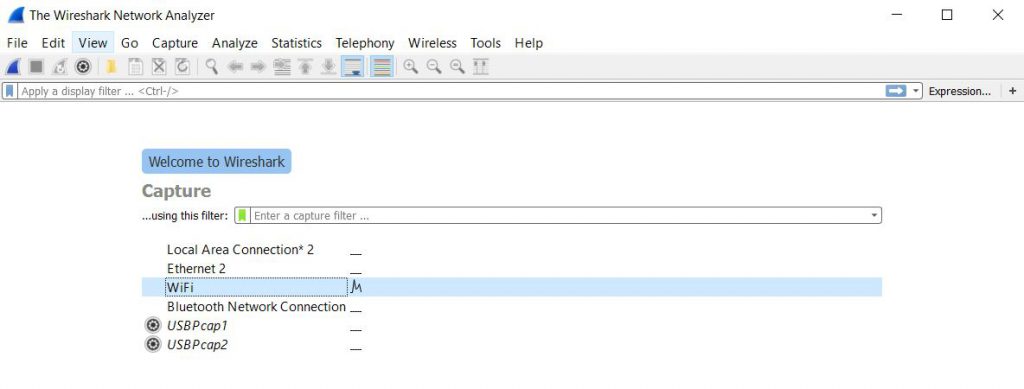

Trin 2: Løbe, konfigurere og lære at sniffe pakker med Wireshark. At lære at begynde at analysere pakker og tjek, hvor dine pakker gemme dataene, du skal åbne Wireshark først og derefter vælge dit aktive netværk interface til at analysere pakker. For de fleste brugere, det ville være grænsefladen med trafik hoppen op og ned på det er det rigtige. Du bør vælge den og klikke to gange hurtigt at begynde at snuse:

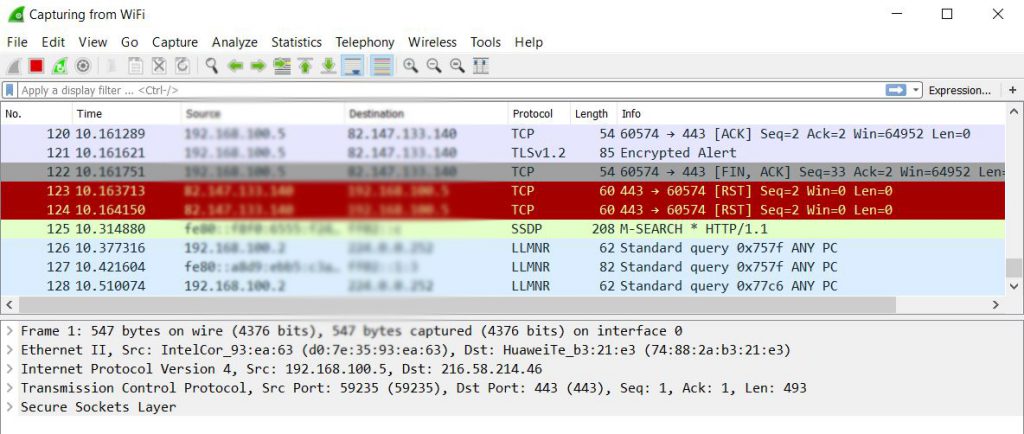

Trin 3: sniffing pakker. Da ransomware vira kommunikerer via HTTP trafik, du skal filtrere alle pakkerne først. Her er, hvordan pakkerne ser oprindeligt efter du vælger dit interface og sniffe trafik fra det:

For at opfange kun HTTP-trafik, du skal skrive følgende ind i skærmen filter bar:

→ http.request - At opfange den ønskede trafik

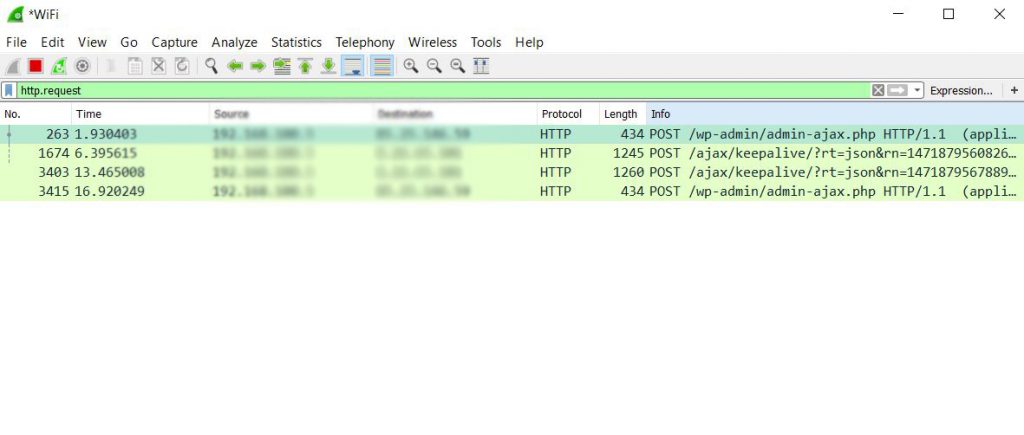

Når filtreret det skal se sådan ud:

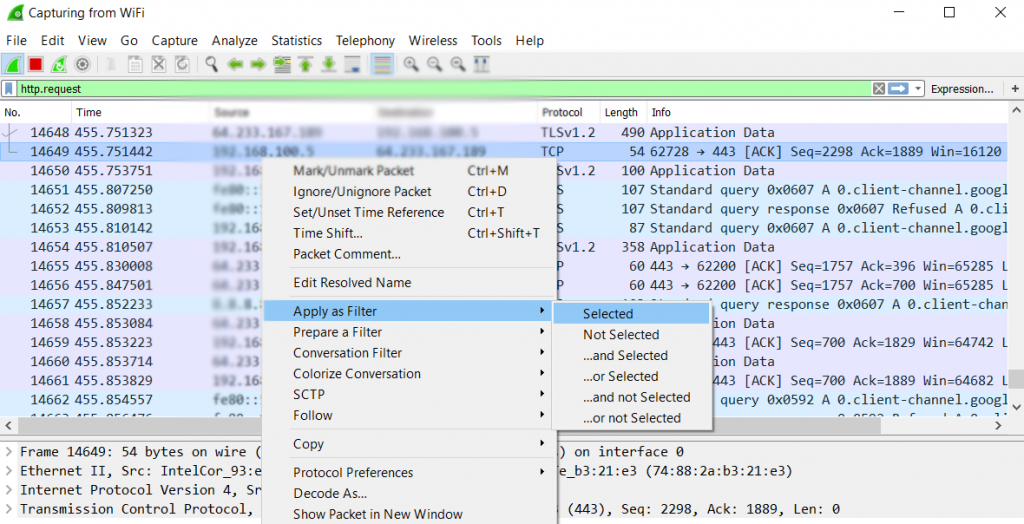

Du kan også filtrere kilde- og destination IP-adresser ved at rulle op og ned og vælge en adresse, derefter til højre klikke på det og navigere til følgende funktion:

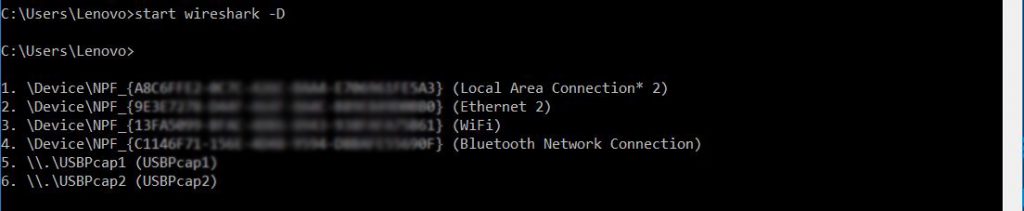

Trin 4: Konfigurer Wireshark til at køre automatisk. For at gøre dette, først, du skal gå til kommandoprompten på din computer ved at skrive cmd på din Windows-søgning og kører det. Derfra, skrive følgende kommando med kapital "-D" for at få det unikke nøgle til din grænseflade. Tasterne skal se ud som følgende:

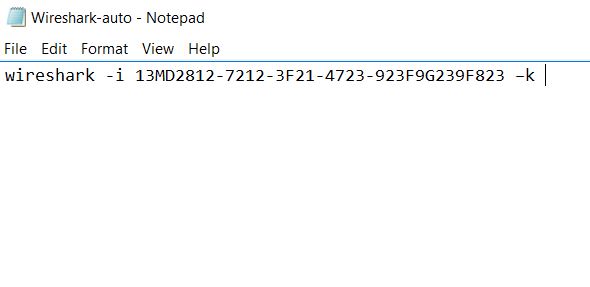

Trin 5: Kopier nøgle til din aktive forbindelse og skabe et nyt tekstdokument og i den skrive følgende kode:

→ Wireshark -i 13MD2812-7212-3F21-4723-923F9G239F823(<= Your copied key) –k

Man kan desuden ændre kommandoen ved at tilføje -w brev og skabe et navn for den fil, der vil spare det på din computer, så du kan analysere pakkerne. Resultatet bør se på samme måde som denne ene:

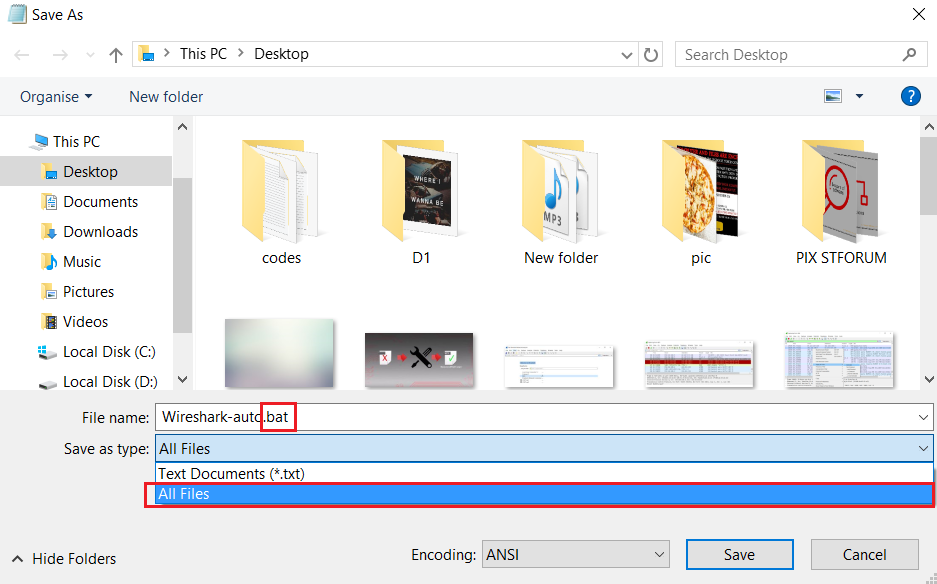

Trin 6: Gem nyoprettede tekstdokument som en bat fil, ved at gå til Filer> Gem som ... og vælge Alle filer, hvorefter skrive .BAT som en fil extension, som på billedet nedenfor viser. Sørg for, at navnet på filen, og det sted, hvor du gemmer det er let at finde:

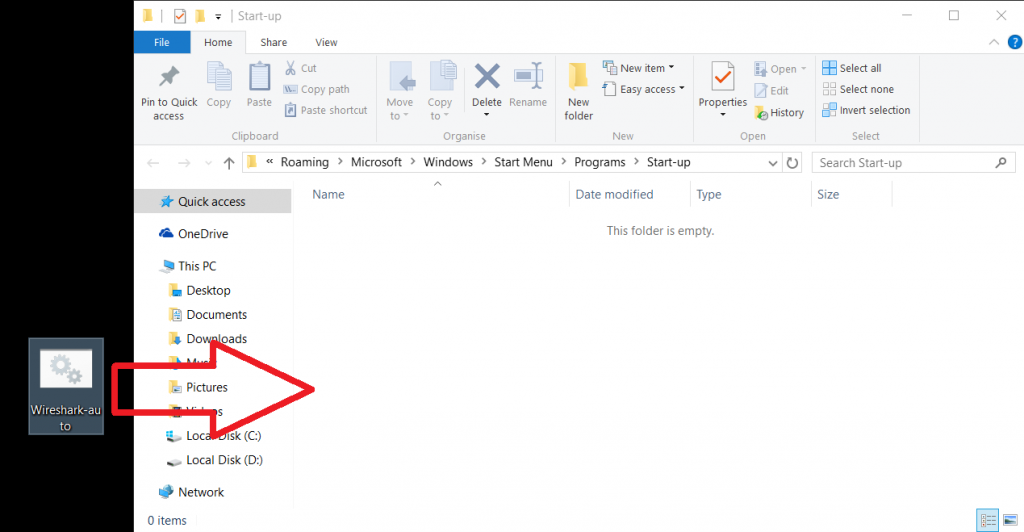

Trin 7: Indsæt bat filen i start mappen Windows. Den oprindelige placering af mappen er:

→ C:\Brugere brugernavn AppData Roaming Microsoft Windows Start Menu Programs Startup,/p>

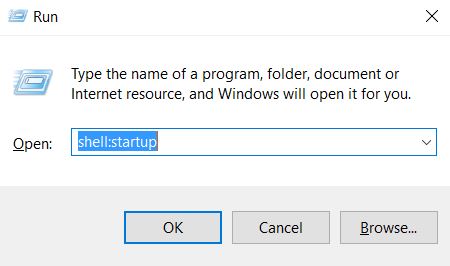

For nemt at få adgang til det, presse Windows-knap + R tastekombination og i Window box type - shell:start op, som på billedet nedenfor viser, og klik på OK:

Når computeren er genstartet, hvis ransomware virus krypterer dine filer efter som genererer en nøgle og sender den til de cyber-kriminelle’ servere, du bør være i stand til at opsnappe kommunikationen pakker og analysere dem.

Trin 8: Hvordan til at analysere trafikken?

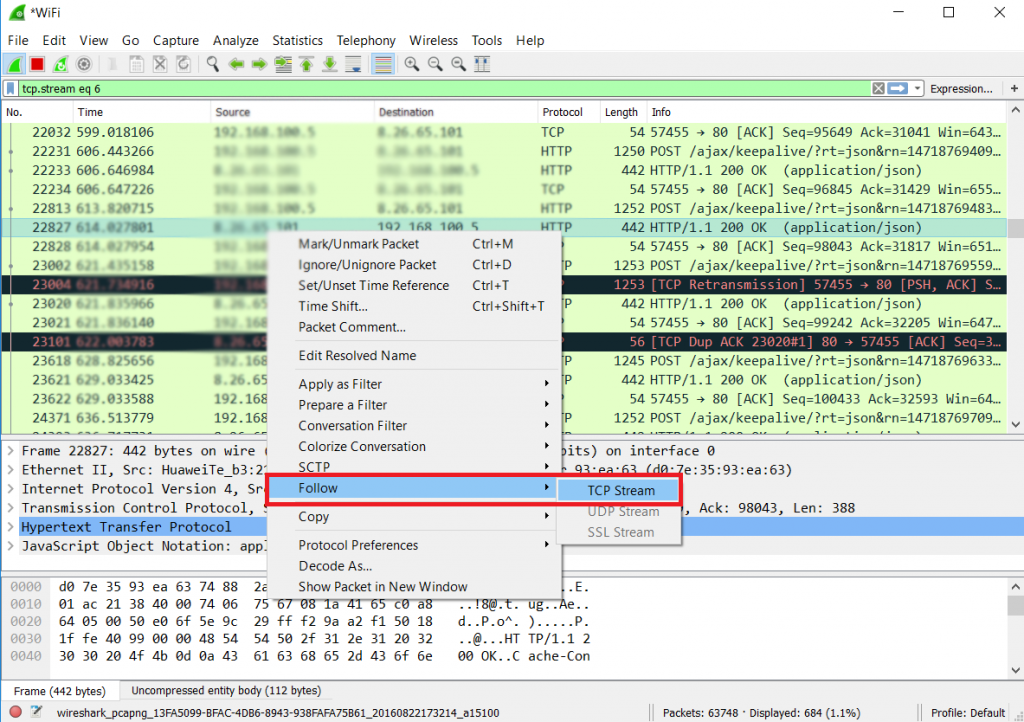

For at analysere trafikken af en given pakke, simpelthen højreklikke på den og derefter klikke på den følgende for at opsnappe trafikken:

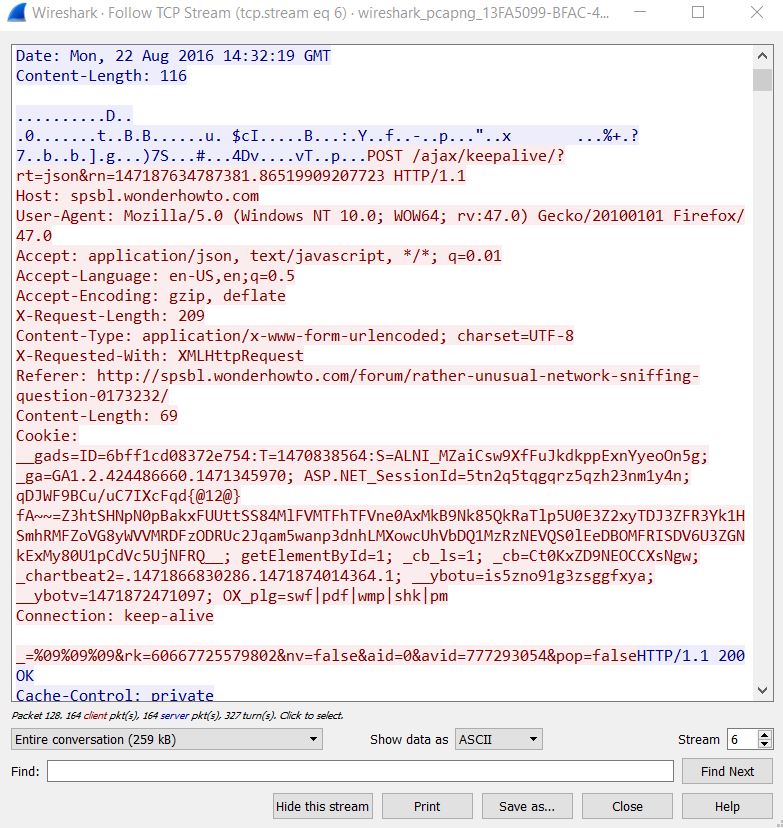

Efter at gøre dette, Et vindue vises med oplysningerne. Sørg for at inspicere information grundigt og kigge efter søgeord, der giver væk krypteringsnøgler, lignende krypteret, RSA, AES, etc. Tag din tid og tjek pakkerne 'størrelse, sikre, at de svarer til størrelsen af en nøglefil.

Sniffing ransomware dekrypteringsnøgler - Ting du behøver at vide

Ligesom nævnt før, denne tutorial er fuldt teoretisk og i tilfælde af at du ikke klare det og opsnuse tasterne, vi på det kraftigste råde dig til at fjerne det ransomware, der har inficeret dig og forsøge at gendanne dine filer ved hjælp af trin-for-trin instruktionerne nedenfor. Også, hvis du vil forsøge denne metode, vi på det kraftigste råde dig til at prøve det af først på din computer og se trafikken. Et eksempel på, hvordan forskere har identificeret trafik ved ransomware er forskning, udført af Paloalto netværk eksperter på Locky ransomware, som vi også råde dig til at tjekke.

- Trin 1

- Trin 2

- Trin 3

- Trin 4

- Trin 5

Trin 1: Scan efter Ransomware med SpyHunter Anti-Malware værktøj

Automatisk fjernelse af ransomware - Videoguide

Trin 2: Afinstaller Ransomware og relateret malware fra Windows

Her er en metode i nogle få nemme trin, der bør være i stand til at afinstallere de fleste programmer. Uanset om du bruger Windows 10, 8, 7, Vista eller XP, disse skridt vil få arbejdet gjort. At trække det program eller dets mappe til papirkurven kan være en meget dårlig beslutning. Hvis du gør det, stumper og stykker af programmet er efterladt, og det kan føre til ustabile arbejde på din PC, fejl med filtypen foreninger og andre ubehagelige aktiviteter. Den rigtige måde at få et program fra din computer er at afinstallere det. For at gøre dette:

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Trin 3: Rens eventuelle registre, skabt af Ransomware på din computer.

De normalt målrettede registre af Windows-maskiner er følgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Du kan få adgang til dem ved at åbne Windows Registry Editor og slette eventuelle værdier, skabt af Ransomware der. Dette kan ske ved at følge trinene nedenunder:

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Inden start "Trin 4", be om boot tilbage til normal tilstand, hvis du er i øjeblikket i fejlsikret tilstand.

Dette vil gøre det muligt for dig at installere og brug SpyHunter 5 succesfuld.

Trin 4: Boot din pc i fejlsikret tilstand for at isolere og fjerne Ransomware

Trin 5: Prøv at gendanne filer krypteret med Ransomware.

Metode 1: Brug STOP Decrypter af Emsisoft.

Ikke alle varianter af denne ransomware kan dekrypteres gratis, men vi har tilføjet den decryptor bruges af forskere, der ofte opdateret med de varianter, der i sidste ende blive dekrypteret. Du kan prøve og dekryptere dine filer ved hjælp nedenstående vejledning, men hvis de ikke arbejde, så desværre din variant af ransomware virus er ikke dekrypteres.

Følg instruktionerne nedenfor for at bruge Emsisoft Decrypter og dekryptere dine filer gratis. Du kan downloade Emsisoft dekryptering værktøj knyttet her og derefter følge trinene nedenfor tilvejebragte:

1 Højreklik på Decrypter og klik på Kør som administrator som vist nedenfor:

2. Enig med licensbetingelserne:

3. Klik på "Tilføj mappe" og derefter tilføje de mapper, hvor du ønsker filerne dekrypteret som vist nedenunder:

4. Klik på "Dekryptér" og vente på dine filer, der skal afkodes.

Note: Kredit til decryptor går til Emsisoft forskere, der har gjort det gennembrud med denne virus.

Metode 2: Brug datagendannelsessoftware

Ransomware infektioner og Ransomware formål at kryptere dine filer ved hjælp af en krypteringsalgoritme, som kan være meget svært at dekryptere. Det er derfor, vi har foreslået en data recovery metode, der kan hjælpe dig med at gå rundt direkte dekryptering og forsøge at gendanne dine filer. Husk, at denne metode ikke kan være 100% effektiv, men kan også hjælpe dig lidt eller meget i forskellige situationer.

Du skal blot klikke på linket og på hjemmesidens menuer øverst, vælge data Recovery - Guiden til gendannelse af data til Windows eller Mac (afhængigt af dit operativsystem), og download og kør derefter værktøjet.

Ransomware-FAQ

What is Ransomware Ransomware?

Ransomware er en ransomware infektion - den ondsindede software, der lydløst kommer ind på din computer og blokerer enten adgang til selve computeren eller krypterer dine filer.

Mange ransomware-vira bruger sofistikerede krypteringsalgoritmer til at gøre dine filer utilgængelige. Målet med ransomware-infektioner er at kræve, at du betaler en løsepenge-betaling for at få adgang til dine filer tilbage.

What Does Ransomware Ransomware Do?

Ransomware er generelt en ondsindet software der er designet for at blokere adgangen til din computer eller filer indtil en løsesum er betalt.

Ransomware-virus kan også beskadige dit system, korrupte data og slette filer, resulterer i permanent tab af vigtige filer.

How Does Ransomware Infect?

Via flere måder.Ransomware Ransomware inficerer computere ved at blive sendt via phishing-e-mails, indeholder virus vedhæftning. Denne vedhæftning maskeres normalt som et vigtigt dokument, lignende En faktura, bankdokument eller endda en flybillet og det ser meget overbevisende ud for brugerne.

Another way you may become a victim of Ransomware is if you download et falsk installationsprogram, crack eller patch fra et websted med lavt omdømme eller hvis du klikker på et viruslink. Mange brugere rapporterer at få en ransomware-infektion ved at downloade torrents.

How to Open .Ransomware files?

Du can't uden en dekryptering. På dette tidspunkt, den .Ransomware filer er krypteret. Du kan kun åbne dem, når de er dekrypteret ved hjælp af en specifik dekrypteringsnøgle til den bestemte algoritme.

Hvad skal man gøre, hvis en dekryptering ikke virker?

Gå ikke i panik, og sikkerhedskopiere filerne. Hvis en dekrypter ikke dekrypterede din .Ransomware filer med succes, så fortvivl ikke, fordi denne virus stadig er ny.

Kan jeg gendanne ".Ransomware" Filer?

Ja, undertiden kan filer gendannes. Vi har foreslået flere filgendannelsesmetoder det kunne fungere, hvis du vil gendanne .Ransomware filer.

Disse metoder er på ingen måde 100% garanteret, at du vil være i stand til at få dine filer tilbage. Men hvis du har en sikkerhedskopi, dine chancer for succes er meget større.

How To Get Rid of Ransomware Virus?

Den sikreste måde og den mest effektive til fjernelse af denne ransomware-infektion er brugen a professionelt anti-malware program.

Det vil scanne efter og lokalisere Ransomware ransomware og derefter fjerne det uden at forårsage yderligere skade på dine vigtige .Ransomware-filer.

Kan jeg rapportere Ransomware til myndigheder?

Hvis din computer blev inficeret med en ransomware-infektion, du kan rapportere det til de lokale politiafdelinger. Det kan hjælpe myndigheder overalt i verden med at spore og bestemme gerningsmændene bag den virus, der har inficeret din computer.

Nedenfor, Vi har udarbejdet en liste med offentlige websteder, hvor du kan indgive en rapport, hvis du er offer for en cyberkriminalitet:

Cybersikkerhedsmyndigheder, ansvarlig for håndtering af ransomware-angrebsrapporter i forskellige regioner over hele verden:

Tyskland - Officiel portal for det tyske politi

Forenede Stater - IC3 Internet Crime Complaint Center

Storbritannien - Action svig politi

Frankrig - Indenrigsministeriet

Italien - Statens politi

Spanien - Nationalt politi

Holland - Retshåndhævelse

Polen - Politi

Portugal - Justitspolitiet

Grækenland - Enhed om cyberkriminalitet (Hellenske politi)

Indien - Mumbai-politiet - CyberCrime-undersøgelsescelle

Australien - Australsk High Tech Crime Center

Rapporter kan besvares inden for forskellige tidsrammer, afhængigt af dine lokale myndigheder.

Kan du stoppe Ransomware i at kryptere dine filer?

Ja, du kan forhindre ransomware. Den bedste måde at gøre dette på er at sikre, at dit computersystem er opdateret med de nyeste sikkerhedsrettelser, bruge et velrenommeret anti-malware program og firewall, sikkerhedskopiere dine vigtige filer ofte, og undgå at klikke videre ondsindede links eller downloade ukendte filer.

Can Ransomware Ransomware Steal Your Data?

Ja, i de fleste tilfælde ransomware vil stjæle dine oplysninger. It is a form of malware that steals data from a user's computer, krypterer det, og kræver derefter en løsesum for at dekryptere den.

I mange tilfælde, den malware forfattere eller angribere vil true med at slette data eller udgive det online medmindre løsesummen er betalt.

Kan Ransomware inficere WiFi?

Ja, ransomware kan inficere WiFi-netværk, da ondsindede aktører kan bruge det til at få kontrol over netværket, stjæle fortrolige data, og låse brugere ud. Hvis et ransomware-angreb lykkes, det kan føre til tab af service og/eller data, og i nogle tilfælde, økonomiske tab.

Skal jeg betale Ransomware?

Nej, du bør ikke betale ransomware-afpressere. At betale dem opmuntrer kun kriminelle og garanterer ikke, at filerne eller dataene bliver gendannet. Den bedre tilgang er at have en sikker backup af vigtige data og være opmærksom på sikkerheden i første omgang.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, hackerne kan stadig have adgang til din computer, data, eller filer og kan fortsætte med at true med at afsløre eller slette dem, eller endda bruge dem til at begå cyberkriminalitet. I nogle tilfælde, de kan endda fortsætte med at kræve yderligere løsepengebetalinger.

Kan et Ransomware-angreb opdages?

Ja, ransomware kan detekteres. Anti-malware-software og andre avancerede sikkerhedsværktøjer kan opdage ransomware og advare brugeren når det er til stede på en maskine.

Det er vigtigt at holde sig ajour med de seneste sikkerhedsforanstaltninger og at holde sikkerhedssoftware opdateret for at sikre, at ransomware kan opdages og forhindres.

Bliver ransomware-kriminelle fanget?

Ja, ransomware-kriminelle bliver fanget. Retshåndhævende myndigheder, såsom FBI, Interpol og andre har haft succes med at opspore og retsforfølge ransomware-kriminelle i USA og andre lande. I takt med at ransomware-trusler fortsætter med at stige, det samme gør håndhævelsesaktiviteten.

Om Ransomware Research

Indholdet udgiver vi på SensorsTechForum.com, denne vejledning til fjernelse af ransomware inkluderet, er resultatet af omfattende forskning, hårdt arbejde og vores teams hengivenhed til at hjælpe dig med at fjerne den specifikke malware og gendanne dine krypterede filer.

Hvordan udførte vi undersøgelsen af denne ransomware?

Vores forskning er baseret på en uafhængig undersøgelse. Vi er i kontakt med uafhængige sikkerhedsforskere, og som sådan, vi modtager daglige opdateringer om de seneste malware- og ransomware-definitioner.

Endvidere, forskningen bag ransomware ransomware-truslen bakkes op med VirusTotal og NoMoreRansom projekt.

For bedre at forstå ransomware-truslen, Se venligst følgende artikler, som giver kyndige detaljer.

Som et sted, der siden har været dedikeret til at levere gratis fjernelsesinstruktioner for ransomware og malware 2014, SensorsTechForum's anbefaling er at Vær kun opmærksom på pålidelige kilder.

Sådan genkendes pålidelige kilder:

- Kontroller altid "Om os" hjemmeside.

- Profil af indholdsskaberen.

- Sørg for, at rigtige mennesker er bag webstedet og ikke falske navne og profiler.

- Bekræft Facebook, LinkedIn og Twitter personlige profiler.

Jeg har forsøgt at følge dine anbefalinger om Wireshark og på en måde får jeg at finde flere linjer, der indeholder den følgende beskrivelse i “info”:

“Server Hello, Certifikat, status certifikat, Server nøgleudveksling, Server Hej gjort”

“Klient nøgleudveksling, Skift Cipher Spec, Krypteret Handshake besked”

Så Application Data……

Og det bliver ved og ved hele tiden mellem en kilde og en destination (altid den samme).

Jeg kan gøre et højreklik på linjen, derefter “følge” og “TCP” : Det åbner et vindue med en dialog, men jeg ved ikke, om jeg kunne finde i det en “nøgle” og jeg ved det heller ikke, hvordan man kan genkende det. Det ligner ikke en almindelig tekst, men omfatter en blanding mellem ord, netto adresser, symboler…

Lad os antage at det er muligt ang jeg finder det, hvordan så coul jeg bruger det? Jeg ville ikke vide, hvordan man bygge mit eget arbejdsmiljø decryptor.

Er der nogen her, der ved mere om alt dette og forsøgte vejen for Wireshark sniffing og ville have nogle råd til at hjælpe mig bruge softwaren og få til at opdage min “nøgle”?

Tak for din tid

Hej, se følgende filtre som du kan bruge på filteret boksen oven på hvor pakkerne er af din Wireshark software:

1. ip.addr == 10.0.0.1 [Sætter et filter for enhver pakke med 10.0.0.1, enten som

kilde eller]

2. ip.addr == 10.0.0.1 && ip.addr == 10.0.0.2 [sæt

en samtale filter mellem de to definerede IP-adresser]

3. http eller dns [sæt

et filter for at vise alle http og DNS]

4. tcp.port == 4000

[sætter et filter for enhver TCP-pakke med 4000 som kilde eller dest port]

5. tcp.flags.reset == 1

[viser alle TCP nulstiller]

6. http.request

[viser alle anmodninger HTTP GET]

7. tCP indeholder

trafik [viser alle TCP-pakker, der indeholder ordet 'trafik'.

Fremragende, når du søger på en bestemt snor eller bruger-id]

8. !(arp eller ICMP eller

dns) [masker ud arp, ICMP, dns, eller hvad andre protokoller kan være

baggrundsstøjen. Giver dig mulighed for at fokusere på trafikken af interesse]

9. udp indeholder

33:27:58 [sætter et filter for HEX-værdier for 0x33 0x27 0x58 på ethvert

offset]

10. tcp.analysis.retransmission

[viser alle retransmissioner i spor. Hjælper når opspore langsom

anvendelse ydeevne og pakketab]

Du kan også finde andre nyttige anbefalinger der. Også, huske på, at du skal fokusere på POST trafikken, når en infektion finder sted. Hvis du har malware prøve, forsøge at reinfect en test computer, mens overvågning af pakker. Dette kan hjælpe dig med at få en dybere forståelse af, hvordan malware kommunikerer.

Ud over dette, når du “Følg TCP Stream” af en given pakke, Wireshark har den såkaldte “SSL Dissector” som i nogle tilfælde kan anvendes til at dechifrere nogle af dataene i der og gøre følelse af det. Ransomware er under konstant udvikling, imidlertid og kan ikke også direkte sende dekrypteringsnøglen, men i stedet uploade en .key fil til cyber-kriminelle’ kommando servere som også krypteret med en stærk algoritme. Så hvis du bruger Wireshark, først sørge virussen ikke skaber en sådan fil og direkte sender oplysningerne via TCP eller anden form,.

uploads.disquscdn.com/images/6df279d43a1a06afaa3be30dec6ba88d76cc48bc0475bad505862d8218082139.jpg

uploads.disquscdn.com/images/dcb0ed4b8a03a87ddecfd8343fe75b22c6a5686d75675e2e8603800301d12927.jpg

Er det til at fungere med Cerber ransomware?

Jeg er blevet inficeret af Spora. Jeg har den html-fil med mit ID og en masse af par med encripted og ikke encripted filer. Kan du udpakke encription nøgler fra alle disse for at decript resten af mine filer? Eller kender du nogen, der kan gøre det? Tak.

calin.huidu@gmail.com

stor metode. Nogle gange kan det være lettere, hvis du kender sårbarheder i Dharma. Vi vil ikke skrive dette, på anden måde gøre vi programmøren opmærksomhed.

Hej, Er det muligt at dekryptere filer krypteret med Rapid Ramsomware virus?

Hej, har nogen formået at succesfuldt dekryptere filer krypteret med Rapid Ransomware?

Hej, har nogen formået at succesfuldt dekryptere filer krypteret med Rapid Ransomware?

Jeg smittet mine filer en virus, der tilføjer en udvidelse .krab, hvordan jeg kan dekryptere filer.

Hey Jeg har lige fået inficeret af Hermes 2.1 tilgængelige på nettet

Hej odinateur min chef er inficeret, der gør den indeholder talrige følsomt og vigtigt dokument. Han er inficeret med Grandcrab V4 jeg kan få en nøgle, der virker for din unlock og fjerne denne malware bedes.

Please hjælp mig .moresa virus extention ikke dekrypteres af Stop Decrypter fra min computer alle mine filer er dekrypteret med denne moresa virus

Ingen nøgle til id: PBADSc0wL8KOzd5eGIaVThjIPeGxRqrsQgvU3qt1 (.moresa )

Ingen nøgle til id: thCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi (.moresa )

Uidentificeret id: PBADSc0wL8KOzd5eGIaVThjIPeGxRqrsQgvU3qt1 (.moresa )

Uidentificeret id: thCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi (.moresa )

Bevis er under

—————————————-

STOPDecrypter v2.0.2.3

OS Microsoft Windows NT 6.2.9200.0, .NET Framework Version 4.0.30319.42000—————————————-

Fejl på filen ’E:\autorun.inf lpt3.Drive_is_protected_against_flash_viruses_by_RegRun’: System.ArgumentException: FileStream vil ikke åbne Win32 enheder såsom diskpartitioner og båndstationer. Undgå brug af “\\.\” i stien.

og System.IO.FileStream.Init(String sti, FileMode tilstand, adgang FileAccess, Int32 rettigheder, booleske useRights, fileshare aktie, Int32 BUFFERSIZE, FileOptions muligheder, SECURITY_ATTRIBUTES secAttrs, String msgPath, Boolesk bFromProxy, Boolesk useLongPath, Boolesk checkHost)

på System.IO.FileStream..ctor(String sti, FileMode tilstand, adgang FileAccess)

på STOPDecrypter.Decrypter.FileIsSupported(String filepath)

på STOPDecrypter.MainForm.DecryptDirectory(String placering, Boolesk slette)

Fejl på filen ’E:\comment.htt lpt3.Drive_is_protected_against_flash_viruses_by_RegRun’: System.ArgumentException: FileStream vil ikke åbne Win32 enheder såsom diskpartitioner og båndstationer. Undgå brug af “\\.\” i stien.

og System.IO.FileStream.Init(String sti, FileMode tilstand, adgang FileAccess, Int32 rettigheder, booleske useRights, fileshare aktie, Int32 BUFFERSIZE, FileOptions muligheder, SECURITY_ATTRIBUTES secAttrs, String msgPath, Boolesk bFromProxy, Boolesk useLongPath, Boolesk checkHost)

på System.IO.FileStream..ctor(String sti, FileMode tilstand, adgang FileAccess)

på STOPDecrypter.Decrypter.FileIsSupported(String filepath)

på STOPDecrypter.MainForm.DecryptDirectory(String placering, Boolesk slette)

Fejl på filen ’E:\Desktop.ini lpt3.Drive_is_protected_against_flash_viruses_by_RegRun’: System.ArgumentException: FileStream vil ikke åbne Win32 enheder såsom diskpartitioner og båndstationer. Undgå brug af “\\.\” i stien.

og System.IO.FileStream.Init(String sti, FileMode tilstand, adgang FileAccess, Int32 rettigheder, booleske useRights, fileshare aktie, Int32 BUFFERSIZE, FileOptions muligheder, SECURITY_ATTRIBUTES secAttrs, String msgPath, Boolesk bFromProxy, Boolesk useLongPath, Boolesk checkHost)

på System.IO.FileStream..ctor(String sti, FileMode tilstand, adgang FileAccess)

på STOPDecrypter.Decrypter.FileIsSupported(String filepath)

på STOPDecrypter.MainForm.DecryptDirectory(String placering, Boolesk slette)

Fejl: System.UnauthorizedAccessException: (5) Adgang nægtet: [Og:\System Volume Information]

på Alphaleonis.Win32.NativeError.ThrowException(uint32 errorCode, String readPath, String writePath) i C:\Brugere jjangli Documents GitHub AlphaFS AlphaFS NativeError.cs:linje 121

på Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.ThrowPossibleException(uint32 lastError, String pathLp) i C:\Brugere jjangli Documents GitHub AlphaFS AlphaFS filsystem FindFileSystemEntryInfo.cs:linje 409

på Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.FindFirstFile(String pathLp, WIN32_FIND_DATA& win32FindData, Boolesk suppressException) i C:\Brugere jjangli Documents GitHub AlphaFS AlphaFS filsystem FindFileSystemEntryInfo.cs:linje 297

på Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.d__88`1.MoveNext() i C:\Brugere jjangli Documents GitHub AlphaFS AlphaFS filsystem FindFileSystemEntryInfo.cs:linje 466

på STOPDecrypter.MainForm.DecryptDirectory(String placering, Boolesk slette)

———————————————–

Dear Sir min computer er helt beskadiget af nyeste Ransomware virus extention

” .moresa “. Denne tilbygning er blevet fastgjort med alle mine computerfiler billeder videoer pdf-software. Selvom virus er fjernet efter brug SpyHunter Anti-Malware værktøj. Men nu er min alle personlige data ikke dekryptering på grund af denne ” .moresa ” extention virus. Please hjælp mig tak. Jeg har modtaget følgende data fra hackere:

ATTENTION!

Bare rolig min ven, du kan returnere alle dine filer!

Alle dine filer som billeder, databaser, dokumenter og andre vigtige er krypteret med stærkeste kryptering og unik nøgle.

Den eneste metode til at inddrive filer er at købe dekryptere værktøj og unik nøgle for dig.

Denne software vil dekryptere alle dine krypterede filer.

Hvad garanterer du har?

Du kan sende en af dine krypterede fil fra din pc, og vi dekryptere det gratis.

Men vi kan kun dekryptere 1 fil til fri. Fil må ikke indeholde værdifulde oplysninger.

Du kan få og se video oversigt dekryptere værktøj:

Pris for private nøgle og dekryptere software er $980.

Rabat 50% tilgængelig, hvis du kontakter os først 72 timer, der er prisen for dig er $490.

Bemærk, at du aldrig vil gendanne dine data uden betaling.

Tjek din e-mail “Spam” eller “Junk” mappe, hvis du ikke får svar mere end 6 timer.

For at få denne software, du har brug for at skrive på vores e-mail:

Reserve e-mail-adresse til at kontakte os:

Support Telegram konto:

Din personlige ID:

069OspdywaduiShdktrecthCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi

Nu er mine personlige filer findes i følgende form:

.cdr, .pdf, .jpeg. etc. etc.

HEJ,

Jeg har også den samme ulejlighed siden april 22:e

Jeg har prøvet flere metoder, men forgæves

brug for hjælp

nogen har stødt “sten-” kryptering? Jeg skal absolut en løsning, det har påvirket billeder af min afdøde far og bror.

Hej,

Actaully mine filer er inficeret med kryptering og beder mig om penge, og jeg har ikke råd til hans prisforlangende.

mine filer er smittet med udvidelsen af .recuz

kan du hjælpe mig med at hente mine filer.

Her er den fyr, der kalder os ven, men han er stigmatisering på mennesket.

og det er de Tekstfilen Vigtigt linjer.

ATTENTION!

Bare rolig min ven, du kan returnere alle dine filer!

Alle dine filer som billeder, databaser, dokumenter og andre vigtige er krypteret med stærkeste kryptering og unik nøgle.

Den eneste metode til at inddrive filer er at købe dekryptere værktøj og unik nøgle for dig.

Denne software vil dekryptere alle dine krypterede filer.

Hvad garanterer du har?

Du kan sende en af dine krypterede fil fra din pc, og vi dekryptere det gratis.

Men vi kan kun dekryptere 1 fil til fri. Fil må ikke indeholde værdifulde oplysninger.

Du kan få og se video oversigt dekryptere værktøj:

Pris for private nøgle og dekryptere software er $980.

Rabat 50% tilgængelig, hvis du kontakter os først 72 timer, der er prisen for dig er $490.

Bemærk, at du aldrig vil gendanne dine data uden betaling.

Tjek din e-mail “Spam” eller “Junk” mappe, hvis du ikke får svar mere end 6 timer.

For at få denne software, du har brug for at skrive på vores e-mail:

bufalo@firemail.cc

Reserve e-mail-adresse til at kontakte os:

gorentos@bitmessage.ch

Vores Telegram konto:

@datarestore

Din personlige ID:

091hushF63iUYSFDsdf7ULShpYyln4fiZkjMaQ6NbXD5vUCTYp5ieGdNCcq4

Beklager det ikke var .RECUZ men det er .REZUC

Som Nabin data er inficeret, samme mine data er inficeret med denne .REZUC

Hej,

Jeg er inficeret med virus, der .radman dekrypteret alle mine filer. Der er der en løsning til at dekryptere mine filer?

jeg forsøgte:

– Stopdecrypter

– Hriaknidechryrptor

– …etc

men intet positivt.

tak

mit system er Ransome ware Phobos. hvordan kan jeg descript mine filer.

Hej, TA!

I øjeblikket, ingen Decrypter til Phobos ransomware er tilgængelig. Men, Vi anbefaler, at du gemmer dine krypterede filer og vente en Decrypter. Sikkerhed forskere kan være i stand til at knække sin kode snart. I mellemtiden, du kan prøve alternativ datagendannelse software som foreslået i trin 5 fra denne how-to guide.

Er der nogen har erfaring med .tocue ransomware? Jeg forsøger at bruge STOPDecryptor, men virker som om der er nogen offline id.

Så jeg leder efter den id, følge denne vejledning, men føler forvirre i trin nummer 8. hvordan man vælger, eller som den relevante pakke, vi bør følge strømmen?

Herad Extension File Ransom Virus

Hej,

Alle mine computerfiler er blevet smittet, og den .heard udvidelse er blevet føjet til alle filer.

Please hjælp til at løse problemet.

Tak

Sådan dekryptere “RSALIVE” udvidelse ransomware inficerede fil?

der Jummadon,

Her kan du læse mere om ransomware her – sensorstechforum.com/rsalive-virus-remove/

Desværre, på dette tidspunkt ingen gratis dekryptering værktøj til Scarab ransomware versioner er tilgængelig. Så tilbage op dine .RSALIVE krypterede filer og vente på en løsning. Mens du venter, kan du forsøge at gendanne .rsalive filer ved hjælp af de alternative metoder er nævnt i trin 5 dannelse fjernelse guide ovenfor.

Sådan dekryptere MTOGAS udvidelse ransomware inficerede filer? Jeg fik så mange problemer, husk jeg har brug for hjælp!

Jeg forsøgte STOPDecryptor, genoprette den operationelle system, og en anden ting.

alle fik en tilfældig kryptering, vi skal bare finde krypteringsmetode til dekryptering af filer.

Mine filer er krypteret med .npsk udvidelse

til dekrypteringsprocessen har jeg brug for det samme ransome-were-program.

mine ransome-blev blev slettet

Enhver med løsning bedes du svare —

tutti i miei fil sono con estensione .tuid

Kom og få en recuperare tutto, esoste una chiave per l'id online?? Anche il program di contabilità risulta criptato e sono nei guai.

Resto in attesa di un Vs riscontro alla presente