En ny sikkerhed rapport viser, at Alcatel smartphones indeholder en Android malware kaldet THC Vejret. Det blev fundet installeret på to telefoner og tilgængelig på Google Play Repository samt.

TCL Vejr Android Malware Bundtet med Alcatel telefoner

Integrering malware kode i Android apps og forsøger at tvinge ofrene til at installere det er en af de mest populære taktik anvendes af kriminelle. Men en nylig angreb kampagne er blevet identificeret til at være forårsaget af en endnu lettere og mere alarmerende metode - forudinstallerede programmer fra producenterne. Dette er tilfældet med Alcatel telefoner der blev fundet at indeholde sådanne tilfælde. Offentliggørelse om problemet blev rapporteret af opstrøms, et selskab mobilregningen bedrageri. Vi minder vore læsere, at Alcatel er ejet af TCL Corporation der frigiver enheder under forskellige mærker, herunder BlackBerry.

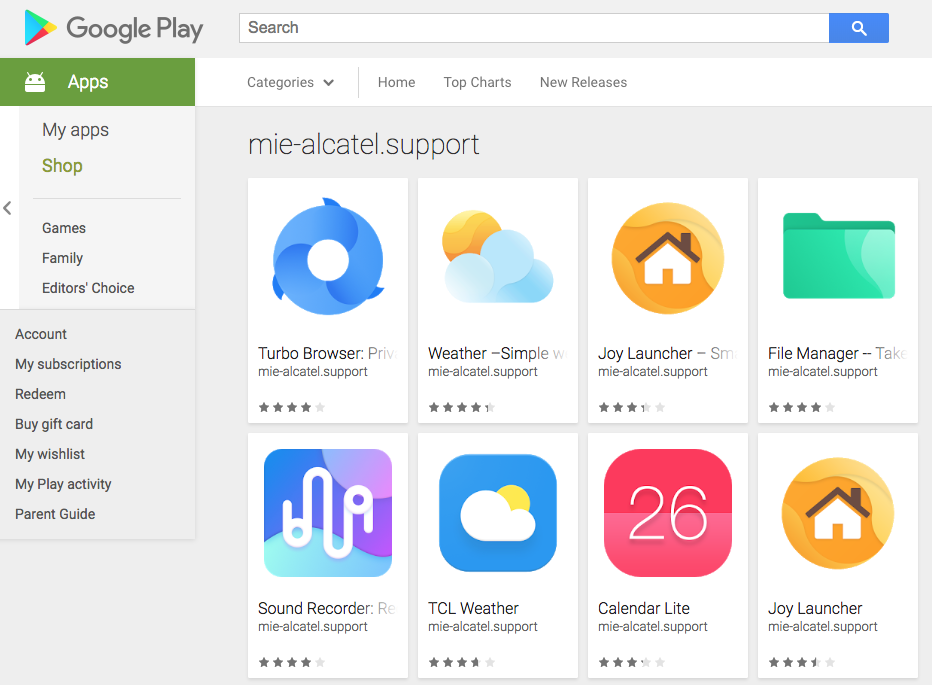

Den ondsindede kode selv findes i program kaldet TCL Vejret som i sig selv er udviklet af det samme selskab og pre-installeret på deres enheder. Derudover den er tilgængelig på Google Play lageret - mere end ti millioner downloads er blevet registreret indtil nu. Den sikkerhedsproblem er ikke tilsigtet, Det blev konstateret, at på et tidspunkt i løbet af sidste år ansøgningen blev inficeret med ondsindet kode. Selv efter fejlen blev rettet TCL har ikke reageret på, hvordan denne tjeneste blev hacket.

Den vejrtjeneste fandtes at høst brugerdata og sende dem til en server placeret i Kina. Ifølge undersøgelsen omfatter dette følgende oplysninger:

- Geografisk placering

- Email adresse

- IMEI-koder

- Andre data som konfigureret i koden

To modeller har været at blive påvirket af fejlen som vejret tjeneste blev forudinstalleret på dem - Pixi4 og A3 Max. Andre enheder kan også blive påvirket, samt enhver Android bruger, der har downloadet den farlige plugin fra Google Play Store repository.

Hvad The TCL Vejr Malware kunne gøre for at din telefon?

Den sikkerhed rapporter viser, at Android malware har påvirket en hel enheder. Den farlige kode forsøger at tegne de påvirkede enheder til premium telefonnumre, som fører til dyre telefonregninger.

En af de største hændelser, der involverer denne særlige malware blev gjort i Brasilien, hvor 2.5 million forsøg transaktionsomkostninger blev bekræftet at komme fra den vejrtjeneste. De forurenede enheder alle sendt sms-beskeder til premium telefonnumre forsøger at betale for dyre digitale tjenester. Heldigvis blev de blokeret af bærerne. Dette kortvarig kampagne fandt sted i juli og august 2018 før du ændrer sin taktik. Den første bølge af angreb nummereret 128,845 unikke telefonnumre. Det andet forsøg var for en anden præmie tjeneste, som også blev blokeret rettidigt. Det skete i den samme periode i alt 428,291 forsøg transaktionsomkostninger.

To andre kampagner, som blev bekræftet af denne malware er følgende:

- Den Kuwait Attack - En anden påvirket land er Kuwait, hvor 78,940 forsøg transaktionsomkostninger blev opdaget under Brasilien kampagnen.

- Afrika angreb - Blokerede anmodninger transaktionsomkostninger blev påvist i flere afrikanske lande, herunder Nigeria, Egypten, Sydafrika og Tunesien.

Ifølge nyhedsindslag Android malware blev fundet i syv markeder, og hvis det var en succes det ville føre til et tab på omkring $1.5 millioner til ejere enhed.

Upstream købt en enhed fra en tidligere ejer og rapporterede, at adware-lignende adfærd også er blevet identificeret. Analyse af vejr app koden afslører, at ved lanceringen det vil begynde en skjult browserdata med forudindstillede destinationssider. Denne proces vil klikke på de placerede annoncer, der vil generere indkomst for hacker operatører. Som et resultat af dette analytikerne rapporterer, at mellem 50 til 250 MB data blev registreret hver dag i sådanne automatiserede aktiviteter.

Undersøgelse af de inficerede telefoner viser også, at de ondsindede APK filer omfatter store Android tilladelser:

- CHANGE_WIFI_STATE - Tillader programmet at ændre tilstanden af Wi-Fi-netværk

- MOUNT_UNMOUNT_FILESYSTEMS - Giver montering og afmontere af filsystemer (dvs.. eksterne SD-kort). Android dokumentation siger tilladelse er ikke beregnet til 3. parts programmer

- READ_PHONE_STATE - Giver skrivebeskyttet adgang til telefonens tilstand, herunder telefonnummeret på enheden, nuværende cellulære informationsnetværk, status på de igangværende opkald, og en liste over eventuelle PhoneAccounts registreret på enheden. Dokumentation siger, at denne tilladelse er farligt

- LÆS / WRITE_EXTERNAL_STORAGE - Giver læsning og skrivning af ekstern storage. Det er farligt (som programmet kan få adgang til andre brugergrupper filer og / eller 3. parts app logfiler, systemets logfiler. Det betyder, at ansøgningen kan læse / skrive alt det ønsker og de læste data kan sendes til serveren

- ACCESS_KEYGUARD_SECURE_STORAGE - Denne tilladelse blev fjernet i OS siden 4.4 (KitKat). Men for enheder, der er under denne version, denne tilladelse er i stand til at styre en fejl i operativsystemet til at låse og låse enheden til enhver tid (ligesom at trykke på afbryderknappen og oplåsning af telefonen)

- READ_LOGS - Tillader et program at læse lavniveau-system logfiler. Ikke til brug af tredjeparts-applikationer, fordi Log poster kan indeholde brugerens private oplysninger.

- SET_DEBUG_APP - Konfigurer en ansøgning om debugging

Selvom virksomheden ikke har meddelt annonceret oprindelsen af den skadelige kode er der to mulige årsager, der anses for den mest sandsynlige:

- ansøgning Sårbarhed - De kriminelle bag malware kode installationen kunne have identificeret svagheder i ansøgningen og brugte det til at indlejre den farlige kode.

- App Overhalings - Hackerne kunne have hacket lageret eller anlægget producerer telefoner for at omkonfigurere dem den nødvendige malware.

Alle farlige versioner blev efterfølgende fjernet fra Google Play butikken.