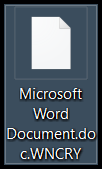

Denne artikel har til formål at give anvisninger på forskellige metoder til, hvordan at forsøge at gendanne .WNCRY filer krypteret af den anden version af WannaCry ransomware også kendt som Wana Decrypt0r 2.0, WanaCrypt0r 2.0 og WCry.

”EternalBlue” og ”DoublePulsare” er navnene på de bedrifter, der bruges af den organisation, spreder .WNCRY fil infektion og hvad værre det er, at de blev lækket online et eller andet sted omkring påskeferien med en hacking enhed kaldet ”The Shadow Ejendomsmæglere”. Denne exploit er primært behandler spørgsmål i Windows-systemer, så enhver, der stadig ikke er inficeret med denne virus er stærkt anbefales at sikkerhedskopiere systemet og derefter opdatere den.

Hvis du er blevet et offer for denne ransomware virus, Vi har oprettet flere metoder, der kan vise sig at være nyttige i at hjælpe dig med at genoprette dine filer. Metoderne er ikke garanteret at arbejde, men de er helt sikkert det tætteste man kan komme til at genoprette dine filer, så vi råde dig til at følge dem og bede os spørgsmål på vores Support Topic om WannaCry ransomware.

Opdatering maj 2017: Malware forskere er i gang med at udvikle en Decrypter for WannaCry 2.0 ransomware virus. Vi har skabt dekryptering instruktioner, som vi vil opdatere som de fremskridt på udviklingen. Indtil videre er der en metode til at finde de private RSA-nøgler. For mere information, Følg den relaterede artiklen nedenfor:

→Relaterede:Wana Decrypt0r 2.0 – Dekryptér krypterede filer

Metode 1: Brug Wireshark at snuse dekrypteringsnøgler

Det er meget svært at være på forkant med ransomware, ligesom WannaCry, men trods alt, Vi har besluttet at vise dig, hvordan du bruger Wireshark til din fordel og forhåbentlig opsnappe HTTP-trafik i det rigtige tidspunkt. Men, huske på, at disse instruktioner er TEORETISK, og der er en masse faktorer, der kan forhindre dem i at arbejde i en aktuelle situation. Stadig, det er bedre end ikke at forsøge før betale løsesummen, højre?

Inden du downloader og bruger Wireshark - en af de mest udbredte netværk sniffere derude, du skal have malware eksekverbare på standby og inficere din computer igen. Men, huske på, at nogle ransomware vira udføre nye kryptering, hver gang en computer genstartes så godt, så du skal også konfigurere Wireshark til at køre automatisk ved opstart. Lad os begynde!

Trin 1: Hent Wireshark på din computer ved at klikke på følgende knapper( til din version af Windows)

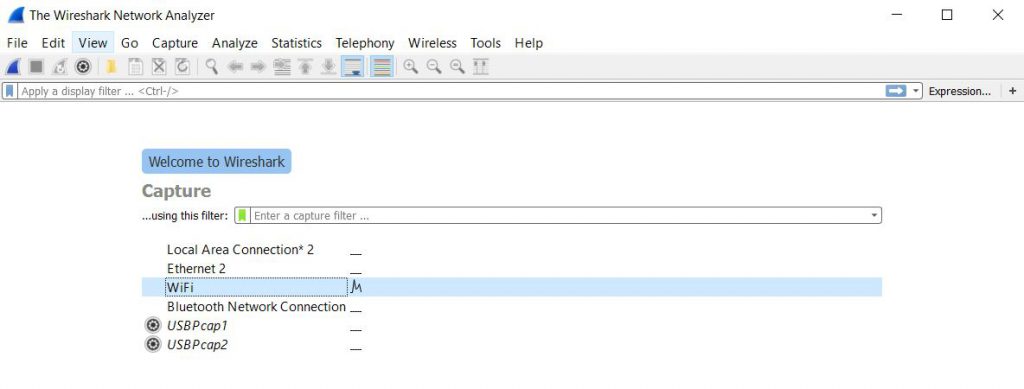

Trin 2: Løbe, konfigurere og lære at sniffe pakker med Wireshark. At lære at begynde at analysere pakker og tjek, hvor dine pakker gemme dataene, du skal åbne Wireshark først og derefter vælge dit aktive netværk interface til at analysere pakker. For de fleste brugere, det ville være grænsefladen med trafik hoppen op og ned på det er det rigtige. Du bør vælge den og klikke to gange hurtigt at begynde at snuse:

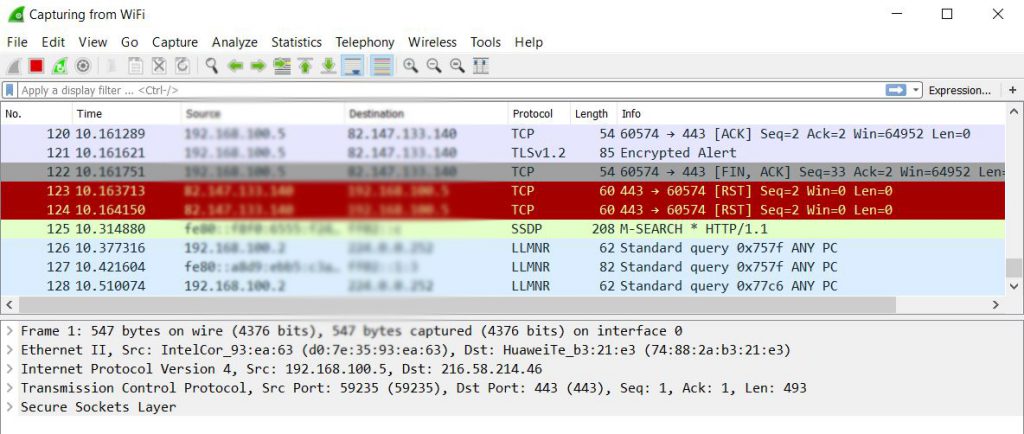

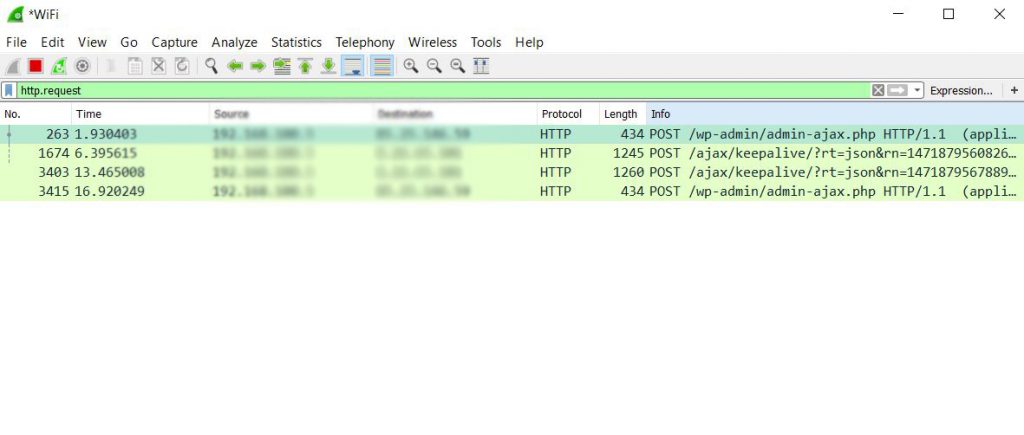

Trin 3: sniffing pakker. Da ransomware vira kommunikerer via HTTP trafik, du skal filtrere alle pakkerne først. Her er, hvordan pakkerne ser oprindeligt efter du vælger dit interface og sniffe trafik fra det:

For at opfange kun HTTP-trafik, du skal skrive følgende ind i skærmen filter bar:

→ http.request - At opfange den ønskede trafik

Når filtreret det skal se sådan ud:

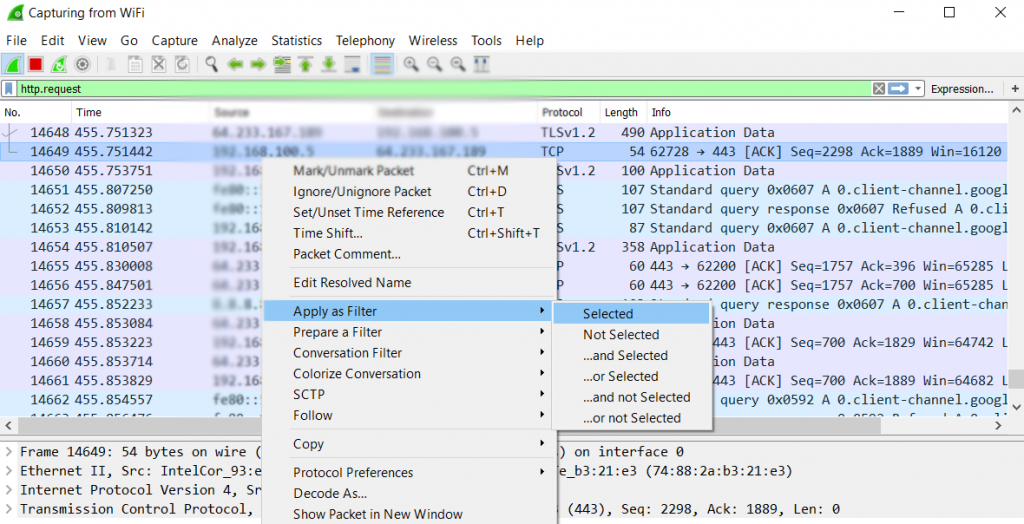

Du kan også filtrere kilde- og destination IP-adresser ved at rulle op og ned og vælge en adresse, derefter til højre klikke på det og navigere til følgende funktion:

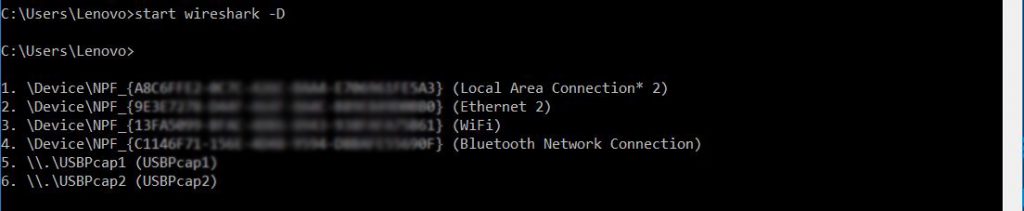

Trin 4: Konfigurer Wireshark til at køre automatisk. For at gøre dette, først, du skal gå til kommandoprompten på din computer ved at skrive cmd på din Windows-søgning og kører det. Derfra, skrive følgende kommando med kapital "-D" for at få det unikke nøgle til din grænseflade. Tasterne skal se ud som følgende:

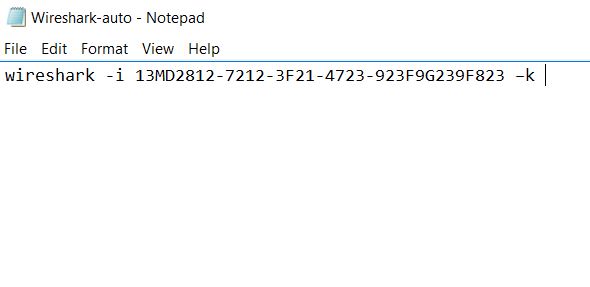

Trin 5: Kopier nøgle til din aktive forbindelse og skabe et nyt tekstdokument og i den skrive følgende kode:

→ Wireshark -i 13MD2812-7212-3F21-4723-923F9G239F823(<= Your copied key) –k

Man kan desuden ændre kommandoen ved at tilføje -w brev og skabe et navn for den fil, der vil spare det på din computer, så du kan analysere pakkerne. Resultatet bør se på samme måde som denne ene:

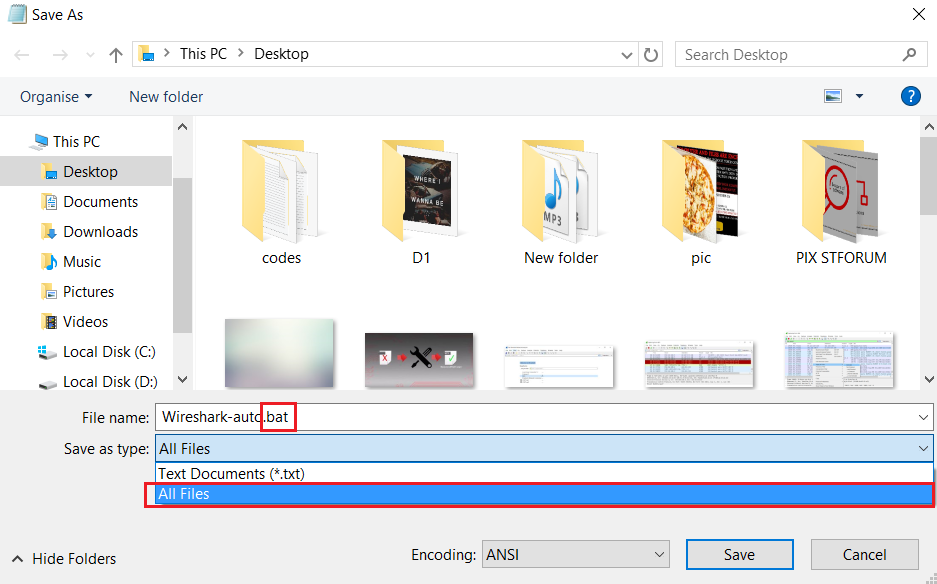

Trin 6: Gem nyoprettede tekstdokument som en bat fil, ved at gå til Filer> Gem som ... og vælge Alle filer, hvorefter skrive .BAT som en fil extension, som på billedet nedenfor viser. Sørg for, at navnet på filen, og det sted, hvor du gemmer det er let at finde:

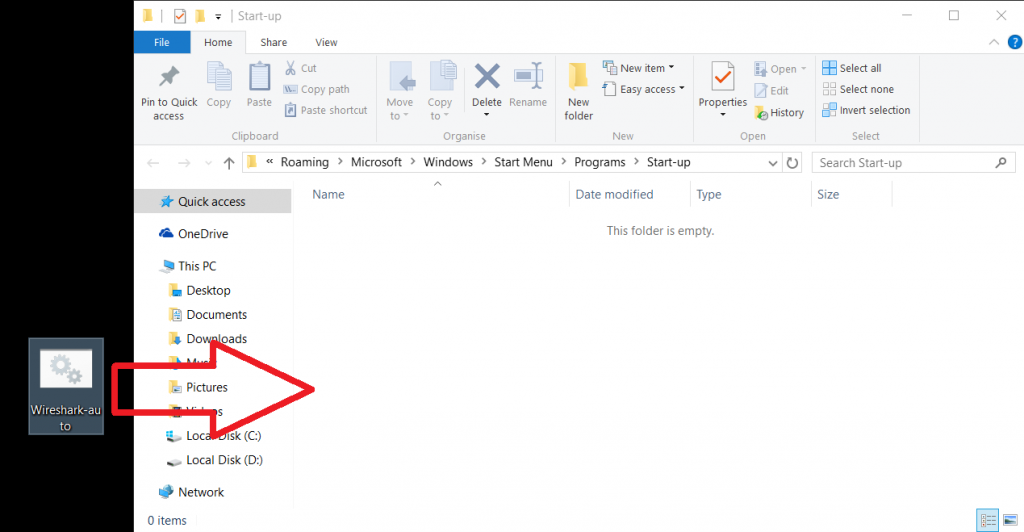

Trin 7: Indsæt bat filen i start mappen Windows. Den oprindelige placering af mappen er:

→ C:\Brugere brugernavn AppData Roaming Microsoft Windows Start Menu Programs Startup,/p>

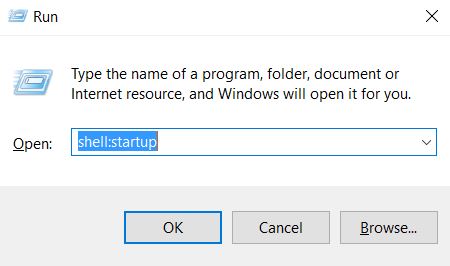

For nemt at få adgang til det, presse Windows-knap + R tastekombination og i Window box type - shell:start op, som på billedet nedenfor viser, og klik på OK:

Når computeren er genstartet, hvis ransomware virus krypterer dine filer efter som genererer en nøgle og sender den til de cyber-kriminelle’ servere, du bør være i stand til at opsnappe kommunikationen pakker og analysere dem.

Trin 8: Hvordan til at analysere trafikken?

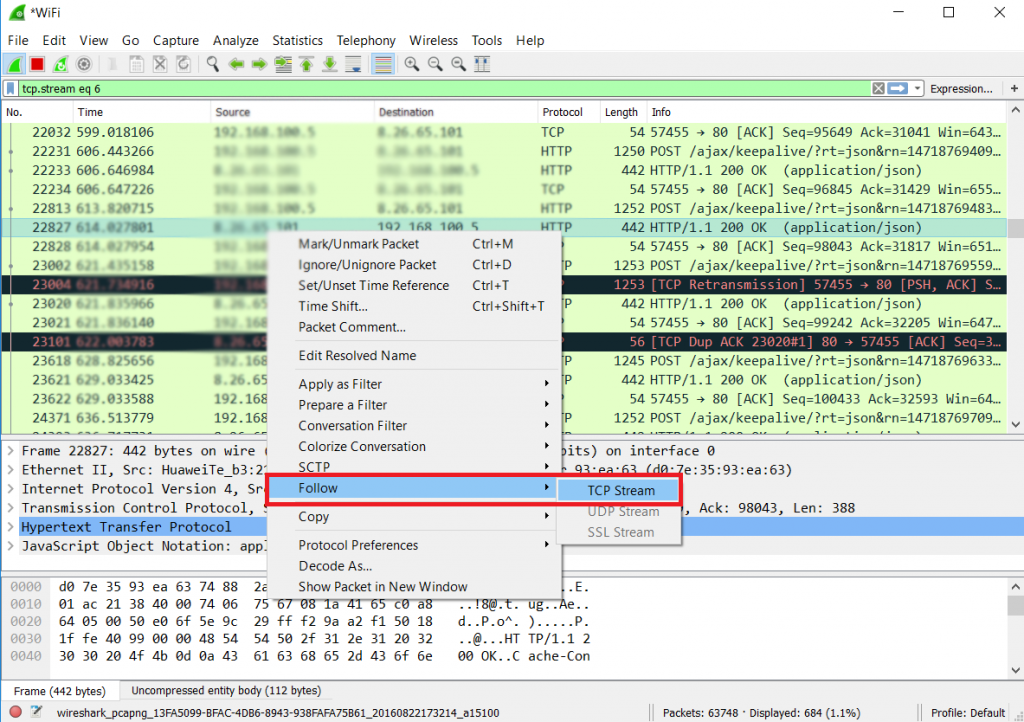

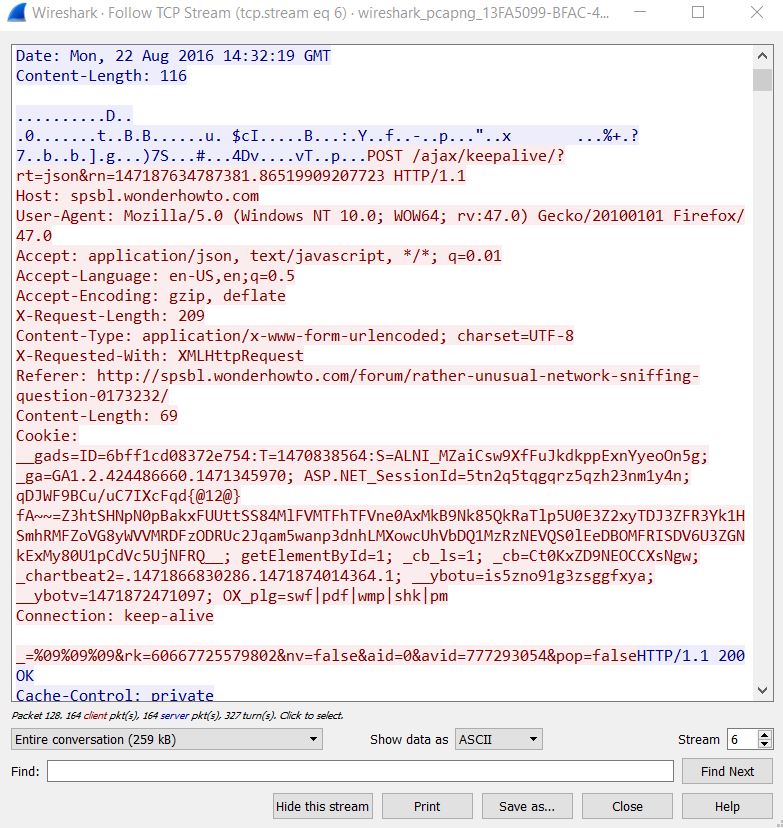

For at analysere trafikken af en given pakke, simpelthen højreklikke på den og derefter klikke på den følgende for at opsnappe trafikken:

Efter at gøre dette, Et vindue vises med oplysningerne. Sørg for at inspicere information grundigt og kigge efter søgeord, der giver væk krypteringsnøgler, lignende krypteret, RSA, AES, etc. Tag din tid og tjek pakkerne 'størrelse, sikre, at de svarer til størrelsen af en nøglefil.

Metode 2: Brug Python i Ubuntu

Den anden metode, som du måske ønsker at forsøge at gendanne dine filer er heller ikke garanteret at arbejde, men du kan lykkes i tilfælde af, at denne WannaCry ransomware variant bruger RSA (Rivest-Shamir-Adleman) kryptering til at generere unikke nøgler til filerne. Den faktorisering script blev oprindeligt designet til CryptoWall ransomware, men det kan være nyttigt for denne infektion samt. Enten måde, opfordrer vi dig til at være forsigtige og skabe kopier af de krypterede filer, når du følger instruktionerne herunder:

For denne særlige tutorial, vi har brugt udvidelse filer fra en anden virus, kaldet Bitcrypt. Vi har også brugt Ubuntu-version 14.04 som hjalp os i at bruge speciel software passende for denne fordeling. Du kan få det fra deres hjemmeside download side, og du kan enten:

- Installer det sammen med dit operativsystem ved at starte en live USB-drev.

- Installere det på et virtuelt drev (Anbefalede).

Her har vi korte tutorials til både:

Installation af Ubuntu på din maskine:

Trin 1: Få en USB-flash-drev, der har over 2 GB plads.

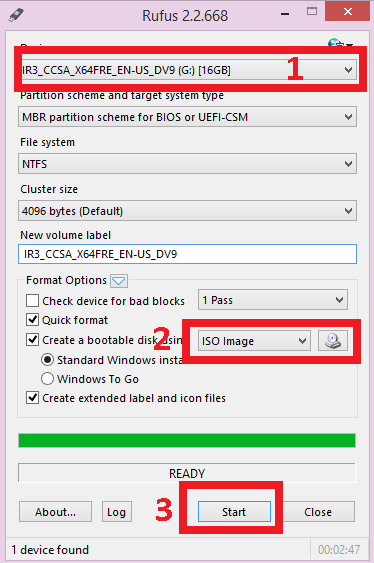

Trin 2: Downloade den gratis software, kaldes Rufus og installer det på dine windows.

Trin 3: Konfigurer Rufus ved at vælge NTFS som et system og vælge USB-drevet som den, der skal oprettes som en bootbar USB. Efter at boot Linux billede fra følgende knap:

Sørg for, at du finder den og vælge det fra, hvor du har hentet det.

Step4: Efter flashdrevet er klar, genstarte computeren, og det bør køre Ubuntu installationen. Hvis den ikke gør det, du skal gå til BIOS-menuen ved at trykke på BIOS genvejstast ved opstart til din pc (Normalt er det F1) og derfra vælge den første boot mulighed for at være den bootbar USB-drev eller CD / DVD, hvis du har brændt Ubuntu på en sådan.

Installation af Ubuntu på din virtuelle drev

Til denne installation, skal du downloade VMware Workstation fra deres downloadsiden eller andre Virtual Drive Management-program. Efter installeret bør du:

Trin 1: Opret en ny virtuel drev.

Trin 2: Indstille drevet størrelse. Sørg for at have et minimum af 20 gigabyte ledig plads did Ubuntu på computeren. Også vælge 'Kør som et enkelt drev'.

Trin 3: Vælg ISO-billedet. For denne mulighed, du skal vide, hvor det er.

Trin 4: Derefter spille Virtual Machine og det vil installere automatisk.

Fil Dekryptering

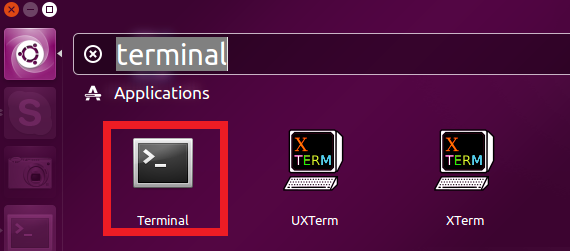

Når du har Ubuntu eller en anden Linux-distribution på computeren åbne terminalen ved at gøre følgende:

Så opdatere din Linux og installere større udgave end Python 3.2 ved at skrive følgende i terminalen:

→sudo apt-get update

sudo apt-get install python3.2

Også, Hvis din Linux ikke har sqlite3 modul, installere det ved at skrive:

→sudo apt-get install sqlite3 libsqlite3-dev

sudo perle installere sqlite3-rubin

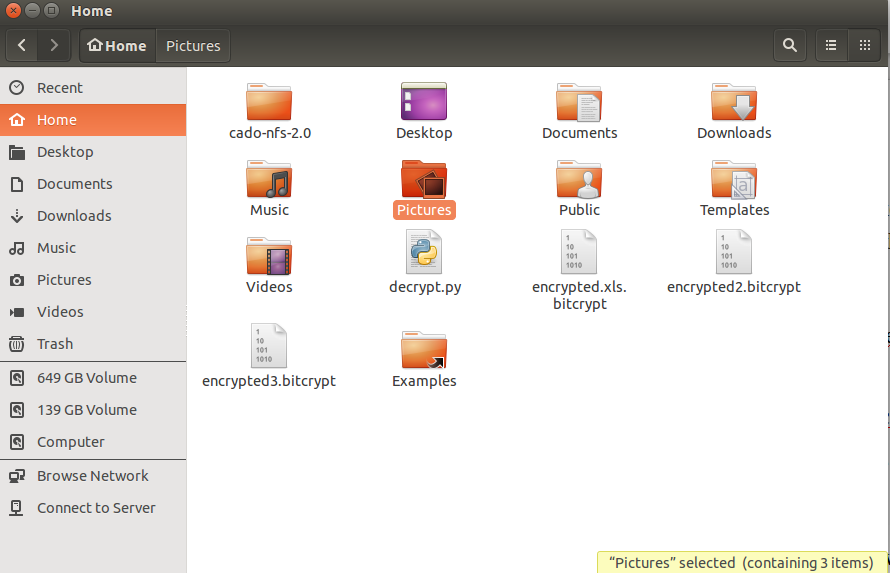

Nu efter at vi har Python installeret, vi nødt til at hente et script oprettet af 2014 Airbus Defence and Space cybersikkerhed. For at gøre dette klik på denne link. Hent filen i dit 'Home’ mappe, efter at den beder dig hvor du vil gemme det. Holde dette som decrypt.py, hvis det ikke er gemt i dette format.

Nu hvor vi har Python og scriptet, er det tid at finde ud af nøglen til .bytrcypt krypterede fil. For at gøre dette skridt dine krypterede filer ot hjemmemappen ved at bruge filhåndteringen:

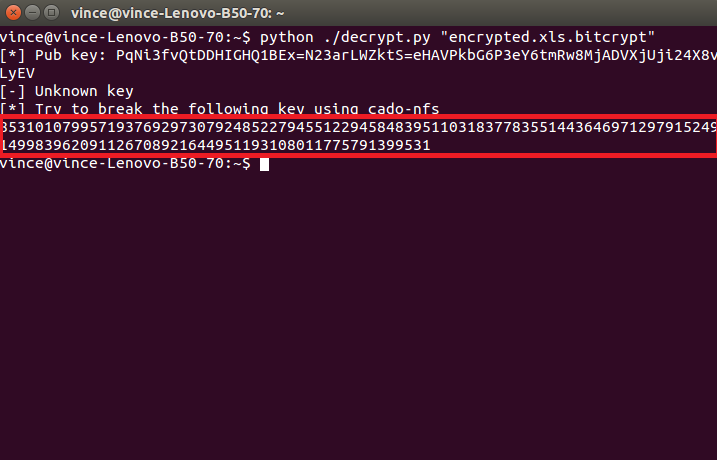

Når du placeret alle de krypterede filer der sammen med "decrypt.py" fil skrive følgende i terminalen at indlede scriptet:

→python ./decrypt.py "Your_Encrypted_Document_Name_and_Format"

Det vil vise en fejl, og det er helt normalt, så længe du ser denne kode:

Dette er RSA-koden for denne fil. Nu, vi nødt til at dekryptere det, og vi er halvvejs der. For at gøre dette downloade et program kaldet Cado-nfs2.0.tar.gz fra deres downloadsiden her. Vi anbefaler 2.0 udgave. Men, den nyeste version er også på et godt niveau.

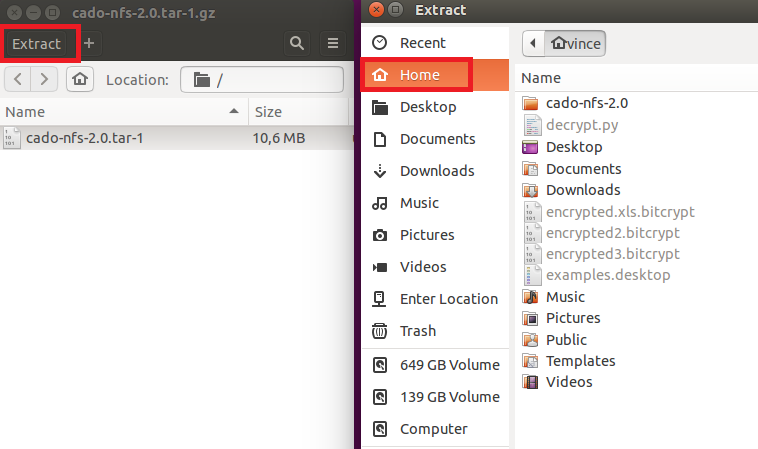

Det vil hente en tar arkivfil (.tar-filer er meget lig Rar eller .zip filer). Du skal blot åbne den og klik på Uddrag knappen på toppen og vælg "Home’ folder. Det skal se sådan ud:

Efter vi har alle de filer, der udvindes i 'Home’ folder, vi nødt til at kompilere CADO-nfs. For at gøre dette, åbne en anden terminal og skriv:

→cd Cado-nfs-2.0

lave

Når dette er indstillet, det er tid til at køre nøglen krakker. Vigtigt - denne proces kan tage fra flere timer til dage at være færdig. Til at begynde processen indtast din cd Cado-nfs terminal:

→./factor.sh YOUR_UNIQUE_KEY_WHICH_IS_LETTERS_OR_NUMBERS_HERE -s 4 -t 6

Når processen er færdig, skal du se følgende:

→Info:Komplet Faktorisering: Samlet cpu / real-tid til alt: hhhh / dddd

LongNumber1 LongNumber2

Efter at vi har den dekrypterede nøgle, vi nødt til at indsætte i "decrypt.py" script. Gør dette ved at åbne decrypt.py i en teksteditor og finde denne del af det:

→known_keys = { mange lange numre }

Vi er nødt til at tilføje, før den anden konsol ("}") disse linjer:

Den Forrige Nøgle, en søjle, åbnede parentes, LongNumber1, Komma, LongNumber2, lukket parentes. Det skal se sådan ud:

→Den Forrige Nøgle:(LongNumber1, LongNumber2)

Vær opmærksom på, at du skal kun gøre dette én gang. Herefter er det tid at afkode filerne. For at gøre denne type:

→python ./decrypt.py “Your_Encrypted_Document.docx.bitcrypt”

Udfører denne kommando vil gøre en fil, der kaldes “Your_Encrypted_Document.docx.bitcrypt.CLEAR”

Bare omdøbe filen ved at fjerne .clear udvidelse, og du bør være klar. Gentag processen for dine andre filer samt. Men husk, at først skal du finde ud af deres oprindelige nøgler til at dekryptere dem. Du bør være i stand til at åbne dem nu. Vi håber, at dette virker for dig.

Metode 3: Brug .VHD filtyper og Data Recovery Software

Denne metode vil sandsynligvis bringe tilbage flest filer af de metoder, der er illustreret ovenfor, udelukkende fordi det ikke søger en direkte løsning til at dekryptere de krypterede filer, der er umuligt, hvis du ikke har nøglerne. I stedet bruger forskellige algoritmer til at gendanne filerne, behandle dem som om de er slettet. En af de mange algoritmer, der bruges af forskellige programmer data recovery er kendt for at være baseret på gren prædiktorer.

Grunden til at vi har besluttet at opdrage denne metode er, at mange ofre for nylig ransomware udbrud af Dharma ransomware, en anden undecryptable virus, var faktisk i stand til at genoprette løbet 90% af deres filer ved hjælp af denne metode.

Dens primære kernekompetence er, at det tager fordel ved at konvertere filerne til en .VHD filtype som er dybest set et virtuelt drev partition på din pc. Så det behandler dine krypterede fil som en partition. Derefter, dette drev kan startes op og du kan prøve at scanne den partition selv ved hjælp af data opsving programmel. Fremgangsmåden kan ikke være 100% garanti, men nogle brugere har rapporteret, at det er mest succesfulde af de ovenfor. Her er vejledningen til det:

Trin 1: Sørg for at lave kopier af de .onion krypterede filer på et andet drev eller pc:

Trin 2: Når du har oprettet kopierne, hente et værktøj, der konverterer filerne i .VHD format. Et godt værktøj er Microsofts VHD konvertering software. Du kan downloade det, ved at klikke på knappen nedenfor:

Trin 3: Nu, Sørg for at omdøbe en fil, som du vil gendanne i forlængelse af .VHD fil. For eksempel, hvis filen er test.onion, det skal test.vhd

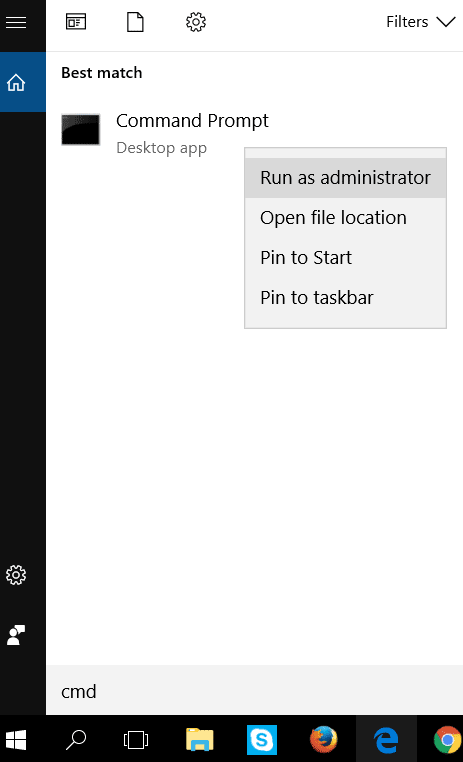

Trin 4: Nu er du nødt til at køre VHDTOOL du tidligere har hentet fra Windows Kommandoprompt. For at gøre dette, køre Windows Kommandoprompt som administrator ved at skrive ”cmd” i Windows Search og højreklikke hvorefter vælge ”Kør som administrator”.

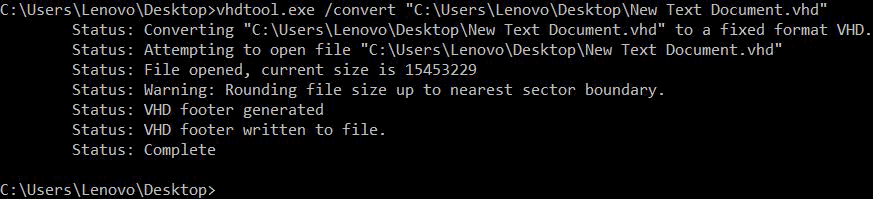

Skriv derefter følgende kommandoer nøjagtigt som det, de er:

→ cd {Placeringen af filen, for eksempel C:\Brugere Lenovo Desktop}

vhdtool.exe / konvertere “{placeringen af filen og navnet går her}“

Det endelige resultat skal se ud som følgende billede:

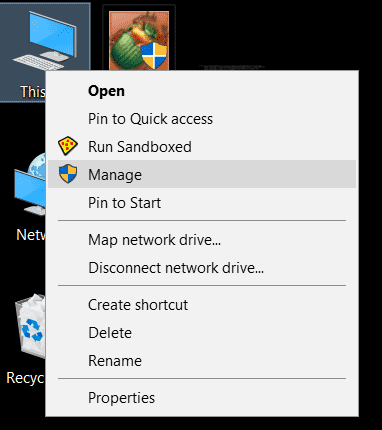

Trin 5: Når du konverterer drevet i VHD, Sørg for at montere den på din computer. For at gøre dette:

Højreklik på Min Computer eller Denne computer og derefter klikke på “Styre”

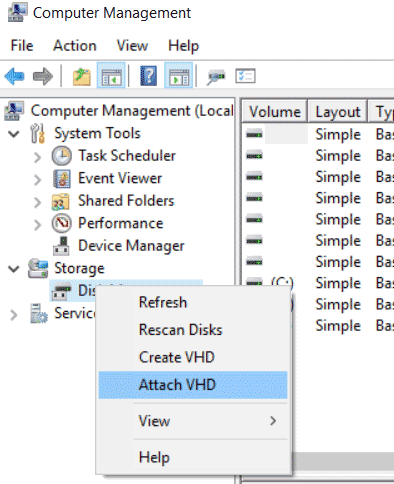

Højreklik derefter på Diskhåndtering hvorefter klikke på Vedhæft VHD

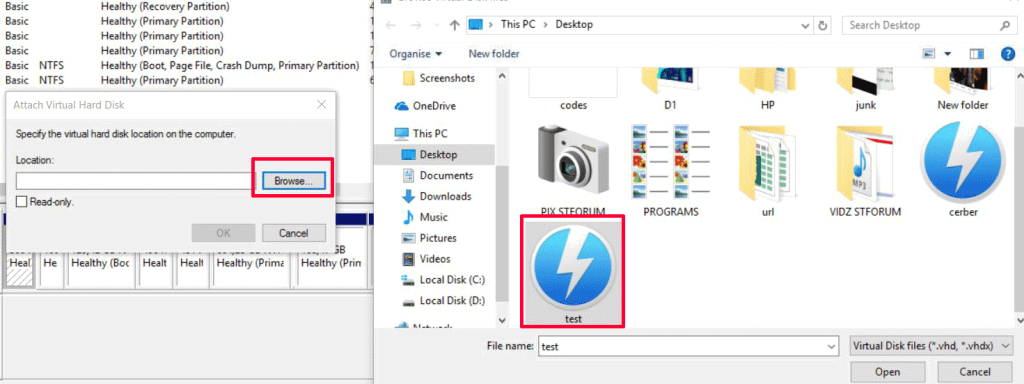

Klik derefter på Gennemse knappen for at finde og åbne den .vhd fil

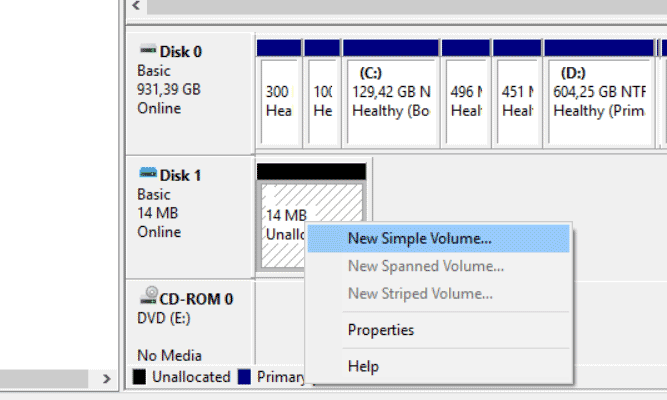

Efter dette, at initialisere disken, Højreklik på den og klik på Ny simpel diskenhed. Efter dette klik på Næste og sætte den op:

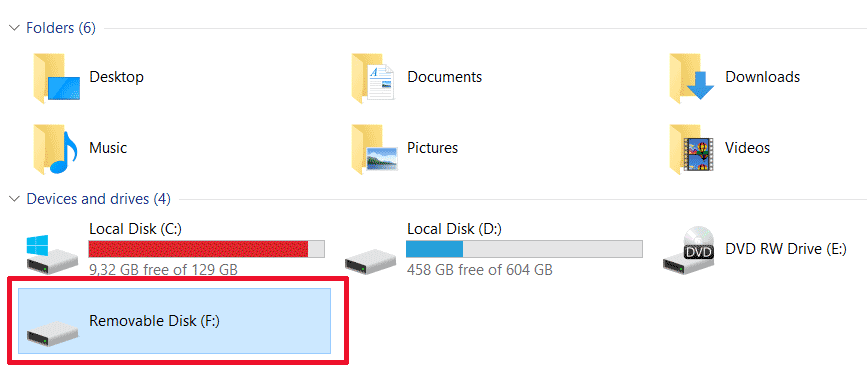

Ved udgangen, lydstyrken skal vises som følgende:

Trin 6: Hent og genvinde .VHD billedet ved hjælp af data opsving programmel. De data recovery software, du skal hente skal understøtte muligheden ”Partition Recovery”. Her er en omfattende liste af flere data recovery programmer, der er i stand til at inddrive partitioner:

Wana Decrypt0r 2.0 Konklusion og fjernelse

Whatever the case may be, Vi vil holde udkig i denne virus og opdatering med eventuelle nye instrukser, der er tilgængelige for det. Hold efter vores blogindlæg, Twitter og Google Plus for nye opdateringer om denne trussel. Også, Sørg for at fjerne denne virus, hvis du har prøvet de ovennævnte metoder til at gendanne filer krypteret af det. Du kan gøre dette ved at tjekke vores instruktionsvideo om, hvordan du fjerner WannaCry. De omfatter også nogle yderligere metoder til fil restaurering. Husk på, at disse ikke er direkte løsninger på problemet, og det er derfor, vi råde dig til at prøve alle de metoder, der er illustreret i denne artikel og video på egen risiko.

For de fleste effektiv fjernelse, malware forskere kraftigste råde ofre til at bruge et avanceret anti-malware-software. Det vil sikre, at Wana Decrypt0r 2.0 trussel er helt fjernet, og alle skaderne som følge af det vendt. Installation sådan software på computeren i høj grad øger real-time beskyttelse mod sådanne trusler i fremtiden.

Det anbefales stærkt at køre en scanning, før du køber den fulde version af softwaren for at sikre, at den nuværende version af malware kan påvises ved SpyHunter.

- Trin 1

- Trin 2

- Trin 3

- Trin 4

- Trin 5

Trin 1: Scan efter WannaCry med SpyHunter Anti-Malware værktøj

Automatisk fjernelse af ransomware - Videoguide

Trin 2: Uninstall WannaCry and related malware from Windows

Her er en metode i nogle få nemme trin, der bør være i stand til at afinstallere de fleste programmer. Uanset om du bruger Windows 10, 8, 7, Vista eller XP, disse skridt vil få arbejdet gjort. At trække det program eller dets mappe til papirkurven kan være en meget dårlig beslutning. Hvis du gør det, stumper og stykker af programmet er efterladt, og det kan føre til ustabile arbejde på din PC, fejl med filtypen foreninger og andre ubehagelige aktiviteter. Den rigtige måde at få et program fra din computer er at afinstallere det. For at gøre dette:

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Trin 3: Rens eventuelle registre, skabt af WannaCry på din computer.

De normalt målrettede registre af Windows-maskiner er følgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Du kan få adgang til dem ved at åbne Windows Registry Editor og slette eventuelle værdier, skabt af WannaCry der. Dette kan ske ved at følge trinene nedenunder:

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Inden start "Trin 4", be om boot tilbage til normal tilstand, hvis du er i øjeblikket i fejlsikret tilstand.

Dette vil gøre det muligt for dig at installere og brug SpyHunter 5 succesfuld.

Trin 4: Boot din pc i fejlsikret tilstand for at isolere og fjerne WannaCry

Trin 5: Prøv at gendanne filer krypteret med WannaCry.

Metode 1: Brug STOP Decrypter af Emsisoft.

Ikke alle varianter af denne ransomware kan dekrypteres gratis, men vi har tilføjet den decryptor bruges af forskere, der ofte opdateret med de varianter, der i sidste ende blive dekrypteret. Du kan prøve og dekryptere dine filer ved hjælp nedenstående vejledning, men hvis de ikke arbejde, så desværre din variant af ransomware virus er ikke dekrypteres.

Følg instruktionerne nedenfor for at bruge Emsisoft Decrypter og dekryptere dine filer gratis. Du kan downloade Emsisoft dekryptering værktøj knyttet her og derefter følge trinene nedenfor tilvejebragte:

1 Højreklik på Decrypter og klik på Kør som administrator som vist nedenfor:

2. Enig med licensbetingelserne:

3. Klik på "Tilføj mappe" og derefter tilføje de mapper, hvor du ønsker filerne dekrypteret som vist nedenunder:

4. Klik på "Dekryptér" og vente på dine filer, der skal afkodes.

Note: Kredit til decryptor går til Emsisoft forskere, der har gjort det gennembrud med denne virus.

Metode 2: Brug datagendannelsessoftware

Ransomware infektioner og WannaCry formål at kryptere dine filer ved hjælp af en krypteringsalgoritme, som kan være meget svært at dekryptere. Det er derfor, vi har foreslået en data recovery metode, der kan hjælpe dig med at gå rundt direkte dekryptering og forsøge at gendanne dine filer. Husk, at denne metode ikke kan være 100% effektiv, men kan også hjælpe dig lidt eller meget i forskellige situationer.

Du skal blot klikke på linket og på hjemmesidens menuer øverst, vælge data Recovery - Guiden til gendannelse af data til Windows eller Mac (afhængigt af dit operativsystem), og download og kør derefter værktøjet.

WannaCry-FAQ

What is WannaCry Ransomware?

WannaCry er en ransomware infektion - den ondsindede software, der lydløst kommer ind på din computer og blokerer enten adgang til selve computeren eller krypterer dine filer.

Mange ransomware-vira bruger sofistikerede krypteringsalgoritmer til at gøre dine filer utilgængelige. Målet med ransomware-infektioner er at kræve, at du betaler en løsepenge-betaling for at få adgang til dine filer tilbage.

What Does WannaCry Ransomware Do?

Ransomware er generelt en ondsindet software der er designet for at blokere adgangen til din computer eller filer indtil en løsesum er betalt.

Ransomware-virus kan også beskadige dit system, korrupte data og slette filer, resulterer i permanent tab af vigtige filer.

How Does WannaCry Infect?

Via flere måder.WannaCry Ransomware inficerer computere ved at blive sendt via phishing-e-mails, indeholder virus vedhæftning. Denne vedhæftning maskeres normalt som et vigtigt dokument, lignende En faktura, bankdokument eller endda en flybillet og det ser meget overbevisende ud for brugerne.

Another way you may become a victim of WannaCry is if you download et falsk installationsprogram, crack eller patch fra et websted med lavt omdømme eller hvis du klikker på et viruslink. Mange brugere rapporterer at få en ransomware-infektion ved at downloade torrents.

How to Open .WannaCry files?

Du can't uden en dekryptering. På dette tidspunkt, den .WannaCry filer er krypteret. Du kan kun åbne dem, når de er dekrypteret ved hjælp af en specifik dekrypteringsnøgle til den bestemte algoritme.

Hvad skal man gøre, hvis en dekryptering ikke virker?

Gå ikke i panik, og sikkerhedskopiere filerne. Hvis en dekrypter ikke dekrypterede din .WannaCry filer med succes, så fortvivl ikke, fordi denne virus stadig er ny.

Kan jeg gendanne ".WannaCry" Filer?

Ja, undertiden kan filer gendannes. Vi har foreslået flere filgendannelsesmetoder det kunne fungere, hvis du vil gendanne .WannaCry filer.

Disse metoder er på ingen måde 100% garanteret, at du vil være i stand til at få dine filer tilbage. Men hvis du har en sikkerhedskopi, dine chancer for succes er meget større.

How To Get Rid of WannaCry Virus?

Den sikreste måde og den mest effektive til fjernelse af denne ransomware-infektion er brugen a professionelt anti-malware program.

Det vil scanne efter og finde WannaCry ransomware og derefter fjerne det uden at forårsage yderligere skade på dine vigtige .WannaCry-filer.

Kan jeg rapportere Ransomware til myndigheder?

Hvis din computer blev inficeret med en ransomware-infektion, du kan rapportere det til de lokale politiafdelinger. Det kan hjælpe myndigheder overalt i verden med at spore og bestemme gerningsmændene bag den virus, der har inficeret din computer.

Nedenfor, Vi har udarbejdet en liste med offentlige websteder, hvor du kan indgive en rapport, hvis du er offer for en cyberkriminalitet:

Cybersikkerhedsmyndigheder, ansvarlig for håndtering af ransomware-angrebsrapporter i forskellige regioner over hele verden:

Tyskland - Officiel portal for det tyske politi

Forenede Stater - IC3 Internet Crime Complaint Center

Storbritannien - Action svig politi

Frankrig - Indenrigsministeriet

Italien - Statens politi

Spanien - Nationalt politi

Holland - Retshåndhævelse

Polen - Politi

Portugal - Justitspolitiet

Grækenland - Enhed om cyberkriminalitet (Hellenske politi)

Indien - Mumbai-politiet - CyberCrime-undersøgelsescelle

Australien - Australsk High Tech Crime Center

Rapporter kan besvares inden for forskellige tidsrammer, afhængigt af dine lokale myndigheder.

Kan du stoppe Ransomware i at kryptere dine filer?

Ja, du kan forhindre ransomware. Den bedste måde at gøre dette på er at sikre, at dit computersystem er opdateret med de nyeste sikkerhedsrettelser, bruge et velrenommeret anti-malware program og firewall, sikkerhedskopiere dine vigtige filer ofte, og undgå at klikke videre ondsindede links eller downloade ukendte filer.

Can WannaCry Ransomware Steal Your Data?

Ja, i de fleste tilfælde ransomware vil stjæle dine oplysninger. It is a form of malware that steals data from a user's computer, krypterer det, og kræver derefter en løsesum for at dekryptere den.

I mange tilfælde, den malware forfattere eller angribere vil true med at slette data eller udgive det online medmindre løsesummen er betalt.

Kan Ransomware inficere WiFi?

Ja, ransomware kan inficere WiFi-netværk, da ondsindede aktører kan bruge det til at få kontrol over netværket, stjæle fortrolige data, og låse brugere ud. Hvis et ransomware-angreb lykkes, det kan føre til tab af service og/eller data, og i nogle tilfælde, økonomiske tab.

Skal jeg betale Ransomware?

Nej, du bør ikke betale ransomware-afpressere. At betale dem opmuntrer kun kriminelle og garanterer ikke, at filerne eller dataene bliver gendannet. Den bedre tilgang er at have en sikker backup af vigtige data og være opmærksom på sikkerheden i første omgang.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, hackerne kan stadig have adgang til din computer, data, eller filer og kan fortsætte med at true med at afsløre eller slette dem, eller endda bruge dem til at begå cyberkriminalitet. I nogle tilfælde, de kan endda fortsætte med at kræve yderligere løsepengebetalinger.

Kan et Ransomware-angreb opdages?

Ja, ransomware kan detekteres. Anti-malware-software og andre avancerede sikkerhedsværktøjer kan opdage ransomware og advare brugeren når det er til stede på en maskine.

Det er vigtigt at holde sig ajour med de seneste sikkerhedsforanstaltninger og at holde sikkerhedssoftware opdateret for at sikre, at ransomware kan opdages og forhindres.

Bliver ransomware-kriminelle fanget?

Ja, ransomware-kriminelle bliver fanget. Retshåndhævende myndigheder, såsom FBI, Interpol og andre har haft succes med at opspore og retsforfølge ransomware-kriminelle i USA og andre lande. I takt med at ransomware-trusler fortsætter med at stige, det samme gør håndhævelsesaktiviteten.

About the WannaCry Research

Indholdet udgiver vi på SensorsTechForum.com, this WannaCry how-to removal guide included, er resultatet af omfattende forskning, hårdt arbejde og vores teams hengivenhed til at hjælpe dig med at fjerne den specifikke malware og gendanne dine krypterede filer.

Hvordan udførte vi undersøgelsen af denne ransomware?

Vores forskning er baseret på en uafhængig undersøgelse. Vi er i kontakt med uafhængige sikkerhedsforskere, og som sådan, vi modtager daglige opdateringer om de seneste malware- og ransomware-definitioner.

Endvidere, the research behind the WannaCry ransomware threat is backed with VirusTotal og NoMoreRansom projekt.

For bedre at forstå ransomware-truslen, Se venligst følgende artikler, som giver kyndige detaljer.

Som et sted, der siden har været dedikeret til at levere gratis fjernelsesinstruktioner for ransomware og malware 2014, SensorsTechForum's anbefaling er at Vær kun opmærksom på pålidelige kilder.

Sådan genkendes pålidelige kilder:

- Kontroller altid "Om os" hjemmeside.

- Profil af indholdsskaberen.

- Sørg for, at rigtige mennesker er bag webstedet og ikke falske navne og profiler.

- Bekræft Facebook, LinkedIn og Twitter personlige profiler.

Sinffer vil ikke hjælpe, hvis malware bruger asymmetriske nøgler til at kryptere / dekryptere.

først, u nødt til at placere dit hurtige på filer beholder mappe, anden… Jeg har ikke noget imod, hvis kommaer virkelig er brug for.

dele dine erfaringer!

i bund og grund, at aktivere python skal du placere softwaren og

programmer i hjemmemappen, hvis du er ved at skrive kommandoen dette

vej : )

også, Jeg vil have du ved, at scriptet i denne artikel blev oprindeligt udviklet til andre virus ved hjælp af den samme RSA kombination, hvilket betyder at decrypt.py scriptet er designet til RSA kun. Så denne nøgle kan bruges til at forsøge at dekryptere AES-filer eller anden måde. Hvis du får nøglen, du svare tilbage, og vi vil forsøge at hjælpe den bedste måde, vi kan.

PS: Google .decrypt.py scripts til python til dekryptering, der er mange scripts til forskellige RSA-styrker. RSA-krypteringen, der bruges af denne virus, er i 2048 bitstyrke, hvilket desværre er, den stærkeste stall

Hej

Tak, din artikel er fremragende!

Jeg har forsøgt at gengive metoden 1 af din artikel, men desværre har jeg kun krypteringsstykket til løsepenge eller en variant. Vil du huske at dele det på en eller anden måde, som jeg kan teste det? (Jeg ved ikke, hvordan / hvor skal jeg kontakte dig, så jeg poster her ..) mange tak