Este artículo está sobre una reciente amenaza ransomware que ha afectado a miles de Hewlett-Packard de la empresa Integrated Lights-Out 4 interfaces o HPE iLO 4 para abreviar. Estas interfaces proporcionan acceso a los servidores HP Enterprise y su control remoto. La amenaza ransomware es la encriptación de los discos duros de los servidores y luego bitcoins exigentes como rescate para restaurar los archivos dentro de las unidades. Un investigador de seguridad que va por el mango Twitter @M_Shahpasandi ha sido el primero en hacer el descubrimiento del ataque.

¿Qué es Hewlett-Packard empresarial de la OIT y la interfaz Relacionados?

La OIT es una procesador de gestión de servidor remoto integrado en las tarjetas del sistema de servidores de la empresa Hewlett-Packard ProLiant y módulos de cómputo Synergy. El procesador de gestión permite la monitorización y control de servidores desde ubicaciones remotas. gestión HPE OIT es una poderosa herramienta que ofrece múltiples formas de configurar, actualizar, monitor, y servidores de reparación remota.

La web de la OIT grupos de interfaces tareas similares para facilitar la navegación y flujo de trabajo. La interfaz se organiza en forma de árbol de navegación. Las ramas de nivel superior son de Información, Federación de iLO, consola remota, medios virtuales, Administración de energía, La red, Soporte remoto, y Administración. En una palabra, estas interfaces proporcionan acceso administrativo a todos los servidores que están bajo el mando de la interfaz.

Más información acerca de los ataques dirigidos a HPE iLO 4

Parece que por ahora las interfaces HPE de la OIT que se han visto afectados por la amenaza ransomware son Públicamente Accesible. Over 5,000 iLO-4 se han encontrado para ser expuesto públicamente como estadísticas Shodan espectáculo.

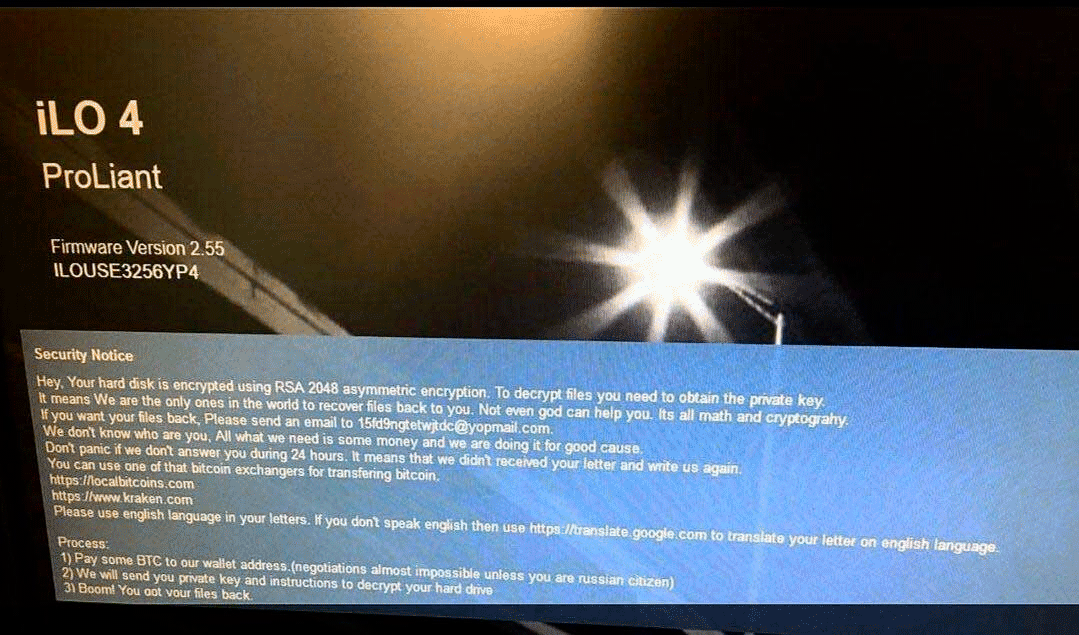

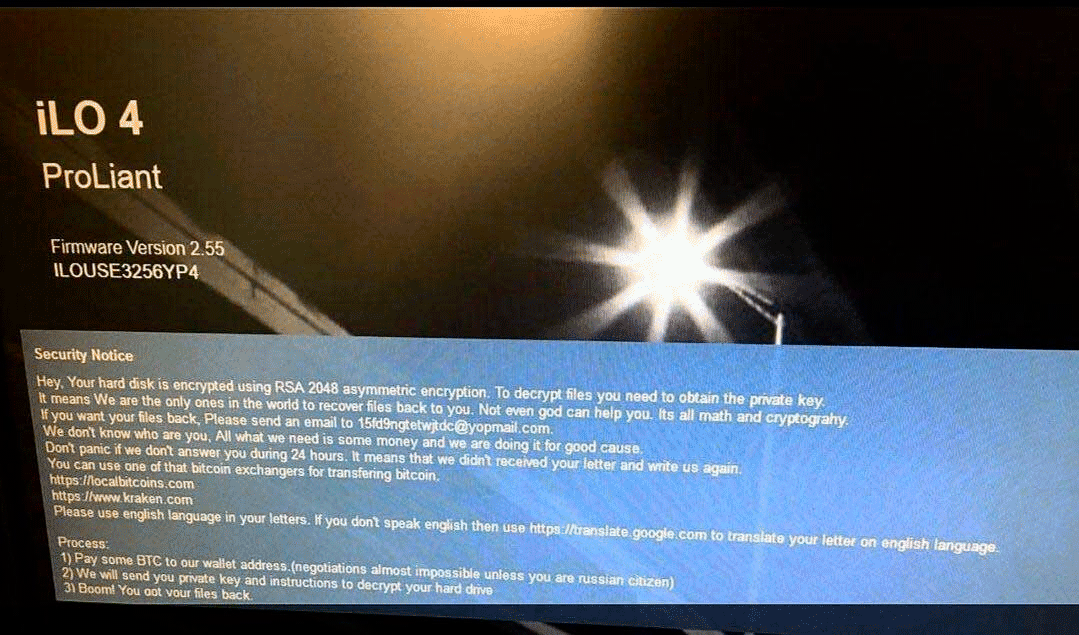

Si la interfaz de iLO HPE es golpeado por el ransomware, la bandera de seguridad cambiará. El titular de seguridad de sesión alterada añadido por los atacantes afirma lo siguiente:

Aviso de seguridad

Oye. El disco duro se cifra utilizando RSA 2048 cifrado asimétrico. Para descifrar los archivos que necesita para obtener la clave privada.

Significa Somos los únicos en el mundo para recuperar archivos de nuevo a usted. Ni siquiera Dios puede ayudar. Su todo matemáticas y criptografía .

Si desea que sus archivos de nuevo, Por favor envíe un correo electrónico a 15fd9ngtetwjtdc@yopmail.com.

No sabemos quién es usted, Todo lo que necesitamos es un poco de dinero y lo estamos haciendo por una buena causa.

No se asuste si no le contestamos durante 24 horas. Esto significa que no hemos recibido su carta y escribamos de nuevo.

Se puede utilizar de que los intercambiadores de Bitcoin Bitcoin para transferir.

https://localbitcoins.com

https://www.kraken.com

Por favor, utilizar el lenguaje Inglés en sus cartas. Si usted no habla Inglés a continuación, utilizar https://translate.google.com para traducir su letra en idioma Inglés.Proceso:

1) Pagar algo de BTC a nuestra dirección de cartera.(negotations casi imposible a menos que usted es un ciudadano ruso)

2) Le enviaremos la clave privada y las instrucciones para descifrar el disco duro

3) Auge! Tienes los archivos de nuevo.

Aquí es una imagen que representa la bandera seguridad compartida por @M_Shahpasandi en Twitter:

Víctimas informan que el ataque de hecho encripta o borra los discos duros que fueron blanco. El orden cronológico de ataque es el siguiente:

- Se accede a los Integrated Lights-Out de interfaz

- La seguridad de la conexión de la bandera se ha activado

- A ISO remoto se ha montado

- Scripts o programas se ejecutan desde la ISO

- El servidor se reinicia

Se especula que los atacantes utilizaron para acceder por cualquiera de ejecutar el CVE-2013-4786 vulnerabilidad, lo que permite un ataque de fuerza bruta sin conexión para un hash de la contraseña de un usuario de iLO válidos o por medio de la CVE-2017 a 12542 vulnerabilidad, lo que permite una omisión de autenticación, resuelto mediante la actualización a la versión iLO 2.53.

Muchos investigadores de seguridad advierten que HPE OIT 4 o cualquier otra interfaz de control remoto similar para los servidores nunca debe estar conectada a la Internet pública. VPNs seguras deben ser utilizados para el acceso y usted debe tener la última versión del firmware instalado que está disponible en todo momento.