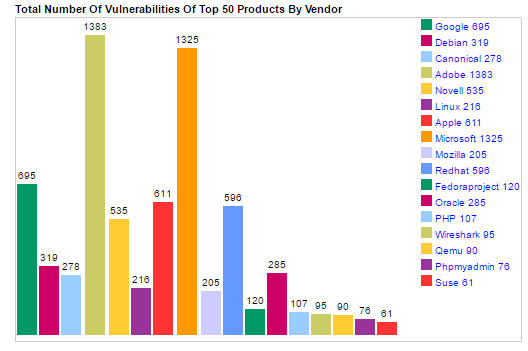

Detalles CVE ha publicado una lista detallada de la parte superior 50 productos y proveedores en su mayoría afectados por las vulnerabilidades de 2016. En términos de productos, la compilación está dirigido por el Android de Google, que ha notificado un total de 523 vulnerabilidades. Sin embargo, cuando se trata de vendedores, Adobe está en la cima de la lista con 1383 defectos reportados.

Relacionado: CVE-2016-7855 Bug flash explotado en ataques limitados

El análisis se basa en defectos pasan a través de la base de datos de vulnerabilidades y exposiciones comunes MITRE. De hecho, es todo un conjunto de datos precisos - los números revelan que un total de 10,098 vulnerabilidades han sido revelados y los números asignados a lo largo 2016. El número sólo puede ir más grande si se incluyen las estadísticas de otras bases de datos.

Android es seguido por el sistema operativo Debian Linux con 319. Siguiente en la lista es Ubuntu Linux de Canonical con 217. Adobe Flash Player es el cuarto, con 266 errores reportados. Para nuestra propia sorpresa, este año de Apple Mac OS X tiene una carga de parche más grande que Windows de Microsoft 10. Mac OS X ha fijado 215 defectos, mientras que Windows 10 ha parcheado 172 vulnerabilidades. Microsoft Edge, que ha sido anunciado como el navegador más seguro, está en el puesto 19, con 135 cuestiones.

Relacionado: CVE-2016-5195, Un montón de defectos corregidos en Android de diciembre Boletín

Aquí está la parte superior exacta 20 lista, el resto puede verificar los datos de CVE página:

Más información acerca de los CVE

Fundamentalmente, una CVE puede ser contemplado como un catálogo de amenazas de seguridad conocidas. Como es visible por el nombre, las amenazas se suelen dividir en dos grandes sub-categorías:

Vulnerabilidades.

Fundamentalmente, la vulnerabilidad no es más que un error de software que permite a un mal actor para atacar un sistema o red accediendo directamente a él. Las vulnerabilidades pueden permitir a un atacante para actuar como un super-usuario o incluso un administrador de sistema y concediéndole privilegios de acceso completo.

Exposiciones.

La exposición es un poco diferente. Proporciona un agente malicioso con acceso indirecto a un sistema o una red. Una exposición podría permitir a un hacker para cosechar información confidencial de manera encubierta.

CVEs sirven para estandarizar la forma de identificar vulnerabilidades y exposiciones dadas a conocer; un proceso que es muy importante para los administradores de seguridad. Gracias a la estandarización, podían acceder a los detalles técnicos específicos sobre amenazas activas a través de las fuentes de información CVE.

La base de datos CVE está patrocinado por el Departamento de Seguridad Nacional de Estados Unidos y US-CERT. La organización sin fines de lucro MITRE mantiene el catálogo CVE y el sitio web que está disponible para el público. MITRE también administra el Programa de Compatibilidad CVE que promueve el uso de identificadores CVE estándar por las autoridades autorizadas CVE Numeración.