Vulnerabilidades, proveedores y empresas. Las tres palabras a menudo se unen, para horror de todos los sitios en cuestión. Las empresas a menudo carecen de suficientes política de gestión de parches y grupos de respuesta a incidentes, o no tener en cuenta la importancia de una educación adecuada sobre temas relacionados con la seguridad. Por lo tanto, la frecuencia de los ataques de día cero y los ataques de phishing de lanza (entre otros) sólo parece inevitable.

Las vulnerabilidades son como puertas abiertas que permiten que el malware en un sistema, programa, navegador, y aveces juegos. Los proveedores de software suelen emitir un aviso de seguridad y el parche una vez que se da a conocer una vulnerabilidad. Sin embargo, los delincuentes cibernéticos a menudo tienen suficiente tiempo para explotar estas debilidades antes de que el vendedor se entera de lo que está pasando, o antes de liberar el parche necesario.

En muchos casos, semanas o meses antes de que las vulnerabilidades se encuentran de paso por, dejando una puerta abierta para la explotación que se puede continuar desde varias horas a varios meses. Software ampliamente extendido, como navegadores, navegador plug-ins y productos Java / Adobe Flash son a menudo propensos a las vulnerabilidades y su explotación maliciosa.

Si usted sigue la porción diaria de noticias sobre seguridad informática, usted sabe exactamente lo que queremos decir. En teoria, cualquier organización (tanto de los sectores público y privado) puede convertirse en una víctima de un incidente de seguridad. En la práctica, hay mucho que aprender y tener en cuenta con el fin de salvar a sí mismo ya su organización de las brechas de seguridad, o para minimizar los daños de tales.

Vamos a empezar desde el comienzo.

CVE 101 – Vulnerabilidades y Exposiciones Comunes

La buena noticia es que hay varias grandes bases de datos que se centran en la investigación y elaboración de informes CVE, tal como Detalles CVE.

Ante todo, vamos a explicar qué es CVE. La abreviatura significa Vulnerabilidades y Exposiciones Comunes.

Fundamentalmente, un CVE es parte de un catálogo de amenazas de seguridad conocidas. Como es visible por el nombre, las amenazas se suelen dividir en dos grandes sub-categorías:

Vulnerabilidades.

Así, ¿cómo entendemos vulnerabilidades? Fundamentalmente, una vulnerabilidad no es más que un error de software que permite a un mal actor atacar un sistema o red accediendo directamente a ella. Las vulnerabilidades pueden permitir que un atacante actúe como superusuario o incluso como administrador del sistema al otorgarle privilegios de acceso total..

Exposiciones.

Una exposición es diferente a una vulnerabilidad. Proporciona un agente malicioso con acceso indirecto a un sistema o una red. Por ejemplo, una exposición podría permitir a un hacker recopilar información confidencial de manera encubierta.

La definición Catálogo CVE

CVEs sirven para estandarizar la forma en que se da a conocer las vulnerabilidades y las exposiciones son identificadas; un proceso que es muy importante para los administradores de seguridad. Gracias a la estandarización, podían acceder a los detalles técnicos específicos sobre amenazas activas a través de las fuentes de información CVE.

La base de datos CVE es patrocinado por el Departamento de Seguridad Nacional de Estados Unidos y US-CERT. La organización sin fines de lucro MITRE mantiene el catálogo CVE y el sitio web que está disponible para el público. MITRE también administra el Programa de Compatibilidad CVE que promueve el uso de identificadores CVE estándar por las autoridades autorizadas CVE Numeración.

He aquí una lista de los proveedores de software que están participando como Autoridades de numeración CVE:

- Adobe Systems Incorporated (Solamente cuestiones de Adobe)

- Apple. (Solamente cuestiones de Apple)

- Attachmate (Sólo cuestiones Attachmate / Novell / SUSE / NetIQ)

- Zarzamora (Sólo cuestiones BlackBerry)

- sistemas de Cisco, Inc. (Sólo cuestiones Cisco)

- Debian GNU / Linux (Sólo cuestiones Linux)

- EMC Corporation (Sólo cuestiones EMC)

- FreeBSD (Sólo principalmente cuestiones de FreeBSD)

- Corporación Google. (Cromo, Chrome OS, única y cuestiones del proyecto Android Open Source)

- Hewlett-Packard Development Company, L.P. (Solamente cuestiones de HP)

- IBM Corporation (Solamente cuestiones de IBM)

- Corporación Microsoft (Solamente cuestiones de Microsoft)

- Corporación Mozilla (Sólo cuestiones Mozilla)

- Oracle (Solamente cuestiones de Oracle)

- Red Hat, Inc. (Sólo cuestiones Linux)

- Silicon Graphics, Inc. (Sólo cuestiones SGI)

- Symantec Corporation (Solamente cuestiones de Symantec)

- Ubuntu Linux (Sólo cuestiones Linux)

No cualquier empresa puede participar como un CNA. Hay varios requisitos que deben cumplirse:

Ante todo, CNA debe ser un proveedor de software importante con una base de usuarios importante y una capacidad de asesoramiento especial de seguridad. La otra opción para convertirse en un CNA es ser un tercero establecido que actúa como un neutral colaborar entre los investigadores y los proveedores.

Además, como ha señalado MITRE, la CNA debe ser un punto de distribución se conformó con las revelaciones de vulnerabilidad de primera vez.

Siguiendo el requisito de CVE para identificar problemas públicos, la CNA sólo debe asignar CVE-ID para los problemas de seguridad que se harán públicos. Por último, debe seguir las prácticas anuncio susceptibles que son ampliamente aceptados en las comunidades de seguridad. Todos estos requisitos sirven para asegurarse de que no cometen errores.

La base de datos Exploit

Otra base de datos que debe ser 'el honor' es Explotar la base de datos sostenida por Seguridad Ofensivo.

La base de datos es un Exploit CVE archivo compatible de exploits públicos y el correspondiente software vulnerable, desarrollado para el uso de pruebas de penetración e investigadores de vulnerabilidad. Nuestro objetivo es servir a la colección más completa de hazañas obtenida a través de presentaciones directas, listas de correo, así como otras fuentes públicas, y presentarlos en una libre disposición y fácil de navegar la base de datos. La base de datos Exploit es un repositorio de exploits y conceptos de prueba de lugar de avisos, por lo que es un recurso valioso para aquellos que necesitan datos procesables inmediato.

El Exploit DB se puede utilizar para envío de muestras. Sin embargo, se deben seguir varias reglas para que el equipo acepte la información enviada.

¿Por qué son importantes las bases de datos CVE?? ¿Qué es la respuesta a incidentes??

En noviembre 2013, FireEye señaló el creciente volumen de ataques dirigidos. Hoy, las estadísticas de la industria continúan revelando un asombroso porcentaje de sitios web y aplicaciones que tienen múltiples vulnerabilidades. Las cosas se ponen aún peor, porque en 2022, en medio de una guerra cibernética activa, estamos viendo que el delito cibernético es más iniciativa que nunca, y ciberdelincuentes que crean formas innovadoras de alcanzar sus objetivos de incumplimiento. Muchos años atrás, KrebsOnSecurity publicó un artículo en el que se revelaba un foro clandestino llamado Enigma. Es sólo una de una creciente comunidad de foros de delincuencia cibernética privada, que han redefinido el significado de los ataques dirigidos. La oferta-y-pregunte foros como Enigma conectar ladrones que buscan acceso a los datos específicos, recursos o sistemas con codificadores maliciosos capaces y motivados.

Una estadística más reciente reveló que había más de 15 mil millones de credenciales de usuario a la venta en foros clandestinos. Estas credenciales se originaron en más de 100,000 las violaciones de datos, con al menos 5 billones de ellos siendo únicos.

A pesar de que ataques de phishing selectivo actualmente son populares y muchas personas están dispuestas a pagar por adquirir información confidencial de esta manera, exploits de día cero no debe ser subestimado también. por lo menos, Los ataques de phishing pueden apuntar a la explotación de un determinado, vulnerabilidad conocida.

¿Por qué los días cero son tan persistentes?? La investigadora de seguridad de Google, Maddie Stone, señaló en una presentación durante el Enigma de USENIX 2021 conferencia virtual para que los desarrolladores de software dejen de entregar parches de día cero defectuosos. Para probar su punto, el investigador compartió una descripción general de las vulnerabilidades de día cero detectadas en 2019.

Las vulnerabilidades de día cero pueden explotarse durante períodos de tiempo más prolongados, haciéndolos bastante peligrosos. Se detectaron veinticuatro de tales defectos en 2020, cuatro más que el número detectado en 2019. Stone notó que seis de los 24 cero días de 2020 eran variantes de defectos previamente revelados. Además, tres de los defectos se repararon de forma incompleta, facilitando a los actores de amenazas la creación de exploits. En una palabra, El problema de los días cero recurrentes es que la publicación de parches parciales crea oportunidades para que los piratas informáticos lleven a cabo sus ataques maliciosos..

Puesto que tales ataques son un hecho cotidiano en numerosas organizaciones, respuesta a incidentes es una necesidad.

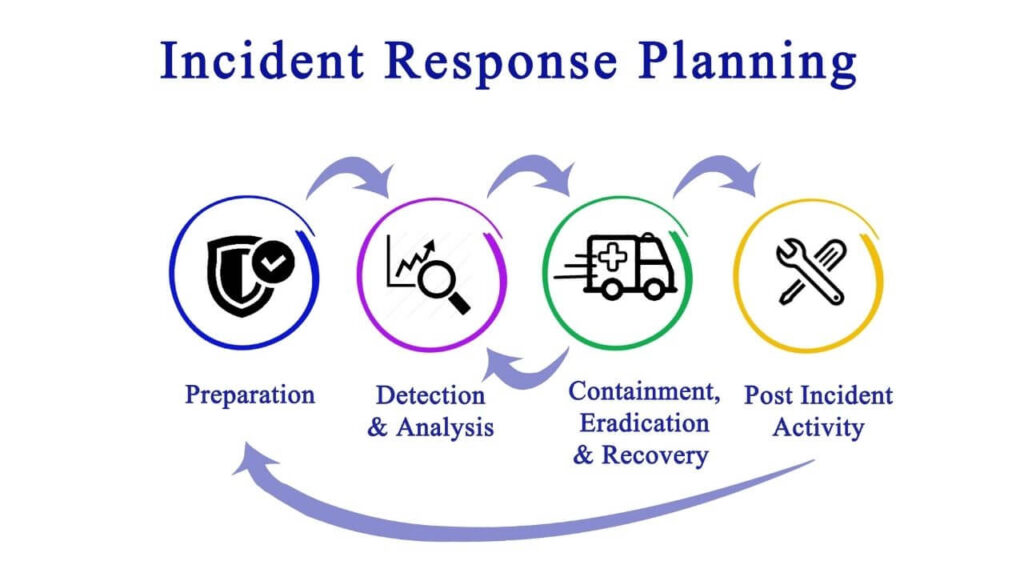

Respuesta al incidente (infrarrojos) es un enfoque organizado para abordar y gestionar los efectos de una brecha de seguridad. El objetivo de IR es para hacer frente a la violación de la mejor manera posible, al limitar el daño y la reducción de los gastos de recuperación. Un buen plan de respuesta a incidentes contiene una política que define lo que es un incidente y administra un tutorial paso a paso que se debe seguir estrictamente cuando un ataque tiene lugar.

El Instituto SANS ha recopilado seis pasos para hacer frente a un incidente conocido como. un ataque de la manera más suficiente:

- Preparación. Las empresas deben educar a sus empleados y el personal de TI de la importancia de las medidas de seguridad actualizados y capacitarlos para responder a incidentes informáticos y de seguridad de la red de una manera rápida y adecuada.

- Identificación. El equipo de respuesta se señala cada vez que una posible infracción tiene lugar, y debe decidir si se trata de un incidente de seguridad o algo más. El equipo se recomienda a menudo para ponerse en contacto con el Centro de Coordinación CERT, que rastrea y registra las actividades de seguridad de Internet y recopila la información más reciente sobre los virus y gusanos.

- Contención. El equipo de respuesta decide sobre la gravedad y el alcance del problema.. Desconexión de todos los sistemas y dispositivos afectados para evitar daños mayores también se aplica.

- Erradicación. El equipo de respuesta continúa con la investigación para revelar el origen del ataque. La causa raíz del problema y todas las sobras de códigos maliciosos se erradicó.

- Recuperación. Los datos y el software se restablecen a partir de archivos de copia de seguridad limpias, asegurándose de que no hay vulnerabilidades se dejan. Los sistemas son monitoreados para detectar cualquier signo de la propensión a una falla.

- Lecciones aprendidas. El equipo de respuesta analiza el ataque y la forma en que se abordó, y prepara recomendaciones para la mejor respuesta futuro y en aras de la prevención de incidentes.