No es un secreto que las aplicaciones modernas a menudo se convierten en blanco de ataques cibernéticos. Gartner informa que 95% de aplicaciones web experimentan ataques a causa de las contraseñas de usuario robados. Esto significa un conjunto de símbolos ya no es una forma fiable de proteger los datos personales, y esto ha llevado a las empresas a trabajar en más avanzados métodos de seguridad que vamos a considerar en este artículo.

Métodos de autenticación de usuario

Vamos a considerar en primer lugar los métodos de autenticación que podrás usar durante desarrollo de aplicaciones.

Certificado digital

Es un documento electrónico emitido por la autoridad específica. Tales certificados contienen información de identificación y son fáciles de verificar, ya que son emitidos por una empresa de confianza.

Los certificados digitales deben contener la siguiente información:

– Nombre del titular;

– Número de serie;

– Fecha de caducidad;

– Copia de la clave pública que corresponda al titular;

– firma electrónica de la autoridad.

La clave pública se utiliza para cifrar los mensajes, y la firma electrónica se utiliza para verificar los datos. Los navegadores y sistemas operativos tienen listas de las autoridades, y por lo que son capaces de identificar si la firma que pertenece a uno de ellos o no.

Tarjeta electrónica

Una tarjeta inteligente está diseñado para almacenar de forma segura la clave privada del propietario y entrar en ella cuando sucede la autorización. Las tarjetas inteligentes son básicamente chips de seguridad que se pueden insertar directamente en un dispositivo o utilizados de forma inalámbrica.

Cuando se inserta o se conecta con el dispositivo de la tarjeta inteligente, los algoritmos de cifrado decodifican los datos y los usuarios obtienen acceso a todo lo que se encriptada, e.g., aplicación o el propio dispositivo.

llave de hardware

Es un dispositivo físico creado para generar contraseñas de un solo uso que suelen ser válida no más de un minuto. Un algoritmo especialmente diseñado crea un conjunto único de símbolos en la secuencia lógica.

biometría

Es un gran manera de autenticación que no necesita contraseñas en absoluto ya que los datos biométricos es única para cada persona. Los datos pueden ser cifrados y descifrados con la ayuda de la huella digital, cara y escaneo del iris, voz, firma, etc.

Este método puede ser utilizado tanto como el único método de autenticación o como parte de autenticación de múltiples factores. En otras palabras, que hace que sea posible iniciar sesión en la cuenta o desbloquear el dispositivo.

Proximidad

Esto significa que el dispositivo o aplicación se desbloquea cuando se cumplan las condiciones establecidas. Estas condiciones pueden incluir geolocalización o presencia de un dispositivo de terceros. De esta manera, el teléfono inteligente puede ser desbloqueado cuando se conecta al dispositivo en particular a través de Bluetooth o cuando está en el área específica (e.g., en la casa de un usuario).

tecnologías de autenticación

Ahora, vamos a considerar soluciones y servicios de los desarrolladores pueden utilizar para la construcción de una seguridad robusta para aplicaciones móviles y sitios web.

KodeKey

Este marco de autenticación ayuda a los desarrolladores a crear un proceso de autenticación basada en biométrica. Con su ayuda, un usuario no tiene que crear las contraseñas como todo lo que necesitan es un teléfono inteligente y sus datos biométricos únicos.

Los servidores de este marco almacenan información sobre las cuentas de cada usuario y las vinculan con números de teléfono o PIN.. Su API bien diseñado hace que el proceso de esta integración de servicios en un sitio web fácil como pastel.

El esquema de trabajo de KodeKey es la siguiente:

1.número de teléfono o PIN es introducido por el usuario en el campo de inicio de sesión;

2.Este intento se envía a KodeKey;

3.La identidad del usuario es autenticado usando escaneo de huellas digitales.

Launchkey

Esta plataforma ofrece varias maneras de verificar la identidad: una buena contraseña antigua y la autenticación de dos factores más avanzado. Los usuarios pueden acceder al motor de Launchkey con la ayuda de su API pública. Lo bueno de este servicio es que no almacena los registros privados en otros lugares, que se almacenan en el dispositivo de usuario.

También, Launchkey ofrece a los usuarios crear sus propios mecanismos de seguridad. Por ejemplo, para proteger los datos corporativos, que son capaces de establecer la combinación de verificación de identidad personas con su geolocalización cuando se hace el intento de acceder al sistema. En otras palabras, puede crear autenticación de dos factores de su propia mediante la combinación de diferentes mecanismos de seguridad la plataforma ofrece.

Clave

Este servicio utiliza una cámara, así como una clave asimétrica para verificar la identidad de la utilización de imágenes y claves generadas en ocasiones.

Los usuarios obtienen un derecho clave privada después de registrar una cuenta e instalar la aplicación móvil del Clef. Esta clave privada siempre se almacena en el dispositivo del usuario, mientras que la clave pública se envía a los servidores Clef.

El resto es simple. Cuando los usuarios intentan iniciar sesión en el servicio que utiliza Clef, ven una imagen generada en un navegador. Entonces, usuarios señalan sus teléfonos inteligentes en esa imagen, la aplicación escanea, lo cifra mediante la clave privada, y envía estos datos a los servidores Clef. Si el servidor se da cuenta de que la imagen enviada se descifra con la ayuda de la tecla derecha — la operación tiene éxito.

M-pin

Esta solución es adecuada tanto para la web y de telefonía celular. Si necesita M-pin para el producto Web, usted tiene que integrar código y la biblioteca especializada basada en JavaScript en su aplicación web. Si desea utilizar M-pin para productos móviles, se utiliza un navegador móvil integrado en la aplicación para acceder a su cuenta.

Cuando tenga que autenticarse en los servicios utilizando M-pin, se adjunta un determinado dispositivo móvil o navegador de escritorio a la cuenta y configurar un PIN. Entonces, el dispositivo conectado recibe un token y se puede acceder sin esfuerzo.

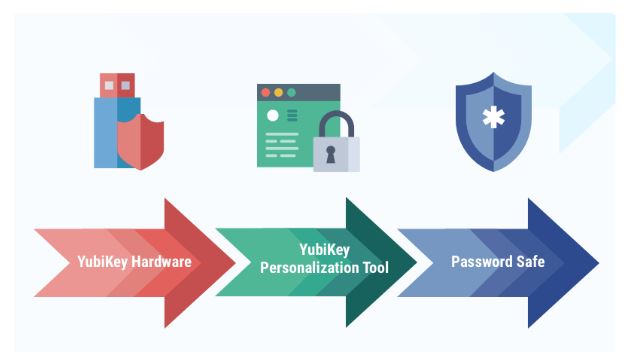

YubiKey NEO

Es una llave USB física que es utilizado por gigantes como Google, Dropbox, y Github. La clave funciona con NFC, por lo que es fácil de usar con dispositivos móviles que cuentan con el apoyo de esta tecnología. Todo lo que necesita hacer es colocar el dispositivo en la parte trasera de su teléfono inteligente y presionar un botón para que el dispositivo pueda generar el conjunto único de números..

En caso de que se trabaja con ordenadores portátiles o de sobremesa, sólo tiene que conectarlo al puerto USB al iniciar sesión en el servicio determinado.

Hay un montón de tecnologías diseñadas para proporcionar un proceso de autenticación segura. La elección depende de ti.

Sobre el Autor: nataliia Kharchenko

Nataliia Kharchenko es un escritor técnico en la empresa Cleveroad que ofrece servicios de desarrollo de aplicaciones móviles y web. Me gusta traer un mundo digital más cerca de la gente y escribiendo sobre tecnología, aplicaciones móviles, innovaciones, y modelos de gestión progresivos.

Nataliia Kharchenko es un escritor técnico en la empresa Cleveroad que ofrece servicios de desarrollo de aplicaciones móviles y web. Me gusta traer un mundo digital más cerca de la gente y escribiendo sobre tecnología, aplicaciones móviles, innovaciones, y modelos de gestión progresivos.