el malware bancario ha ido evolucionando y transformándose en una de las mayores amenazas a la escena de malware, a pesar de la internacional, los esfuerzos de colaboración en nombre de aplicación de la ley y expertos en delitos cibernéticos. Un nuevo informe publicado por Secure Unidad de Amenazas Obras Contador Dell (CTU) ilustra perfectamente el crecimiento del malware bancario, y en particular la banca botnets.

el malware bancario ha ido evolucionando y transformándose en una de las mayores amenazas a la escena de malware, a pesar de la internacional, los esfuerzos de colaboración en nombre de aplicación de la ley y expertos en delitos cibernéticos. Un nuevo informe publicado por Secure Unidad de Amenazas Obras Contador Dell (CTU) ilustra perfectamente el crecimiento del malware bancario, y en particular la banca botnets.

El informe se centra en 2015 y proporciona detallada, análisis en profundidad de la estructura bancaria botnet casi impecable, y la aparición de botnet-as-a-service y botnets móviles.

Las redes de bots-as-a-service y botnets móviles entró en el mercado

Este modelo (botnet-as-a-service) ha ganado popularidad en todo 2015, con más actores de malware alquilar subconjuntos de sus redes de bots para otras operaciones, tales como maliciosos:

- DDoS (de denegación de servicio distribuido) ataques;

- Haga clic en el fraude;

- la minería moneda Crypto;

- Los ataques dirigidos.

Adicionalmente, botnets móviles también han demostrado un mayor uso de una serie de actividades maliciosas, incluyendo DDoS, haga clic en el fraude, y los ataques de suplantación. No obstante, de acuerdo con la investigación, la demanda del servicio "regular" botnet-as-a-kit es aún más grande, simplemente porque le da a los ciberdelincuentes la oportunidad de controlar plenamente y supervisar el funcionamiento del software malicioso.

Las redes de bots bancarios 2015: Viejo contra nuevo

Fuente de la imagen: https://www.secureworks.com

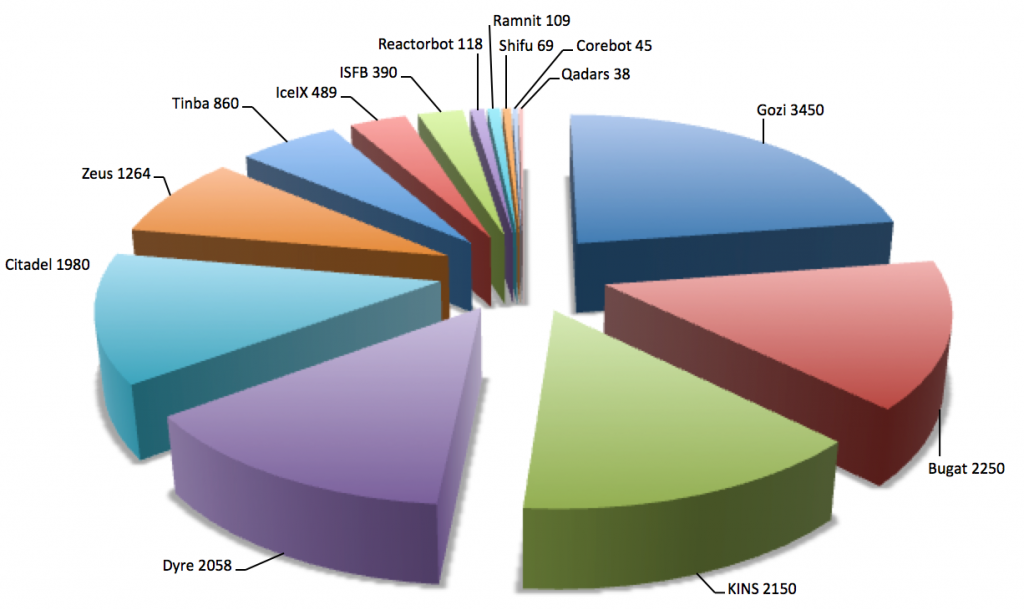

Los investigadores han observado que varias redes de bots de 2014 seguido funcionando. Sin embargo, nuevas adiciones entraron en la infraestructura de red de bots:

- Shifu

- Corebot

- Reactorbot

2015 También se registró un aumento de la actividad de varias otras redes de bots como Qadars, Tinba, Gozi NeverQuest. En general, botnets bancarios mostraron una actividad sin precedentes en todo el año pasado, con Ramnit y de Bugat reaparición después de que fueron tomadas en el 2014.

Afortunadamente, las operaciones de desmontaje de redes de bots no se detuvieron, a pesar de la resistencia cibernéticos criminales '. el año pasado se registró un aumento de la colaboración entre la policía y los proveedores de seguridad, todos los que luchan para apoderarse de servidores e infraestructuras de redes robot '. Sólo un éxito, sin embargo, fue grabado, y fue el derribo éxito de la infame Dyre, después que las autoridades rusas allanaron las oficinas de una empresa de distribución de películas con sede en Moscú.

Las redes de bots bancarios 2015: Características

botnets bancarios por lo general son sofisticados en la estructura e implementar diversas características. A pesar de que las redes de bots normalmente tienen por objeto la obtención de la información financiera y el uso de sistemas comprometidos con ánimo de lucro, se dirigen a la información personal, así. credenciales de correo electrónico a menudo se cosechan en las operaciones de botnets-accionado. En todo 2015, botnets bancarios alcanzaron un nuevo punto alto; la mayoría de ellos fueron observados para integrar las soluciones de mando y control de copia de seguridad a través de la copia de seguridad de la DGA (algoritmo de generación de dominio).

Adicionalmente, la mayoría de las redes de bots ahora utilizan los routers comprometidos como servidores proxy para ocultar el comando real y servidores de control, aprovechar las redes P2P para el seguimiento de bypass, y, no es de extrañar, usar Tor y I2P para resistir la divulgación.

Las redes de bots bancarios 2015: objetivos

instituciones financieras y los bancos continuaron siendo un objetivo principal para las redes de bots bancarios. Sin embargo, delincuentes mostraron interés en los servicios financieros y de la nómina de empresas y organizaciones de comercio de acciones, situadas principalmente en las regiones desarrolladas con los residentes ricos. Los investigadores observaron los actores de malware países con una protección débil de cuenta y dificultades de orientación en las transacciones internacionales. Curiosamente, delincuentes también se interesaron en los países que requerían la interferencia local en materia de blanqueo. En otras palabras, objetivos primarios para 2015 eran los bancos y diversas instituciones financieras en la región de Asia y el Pacífico, el medio Oriente, y Europa del Este.

botnets bancarias Entrega de ransomware

2015 vi un interesante giro de los acontecimientos - se observaron botnets bancarias para entregar no sólo troyanos bancarios, sino también piezas ransomware. equipo de CTU de Dell explica el giro a la necesidad creciente de grupos organizados de delitos informáticos para encontrar nuevas formas de robar el dinero de sus víctimas. Ese simple explicación también ilustra la intensidad del malware para móviles y la red de bots-as-a-service.

Mira esto El informe de Dell CTU.