malware bancaire a été en constante évolution et la transformation dans l'une des plus grandes menaces sur la scène des logiciels malveillants, en dépit de l'international, les efforts de collaboration pour le compte de l'application des lois et des experts de la cybercriminalité. Un nouveau rapport publié par Dell Works sécurisé unité de lutte contre les menaces (CTU) illustre parfaitement la croissance des logiciels malveillants bancaire, et en particulier les réseaux de zombies bancaires.

malware bancaire a été en constante évolution et la transformation dans l'une des plus grandes menaces sur la scène des logiciels malveillants, en dépit de l'international, les efforts de collaboration pour le compte de l'application des lois et des experts de la cybercriminalité. Un nouveau rapport publié par Dell Works sécurisé unité de lutte contre les menaces (CTU) illustre parfaitement la croissance des logiciels malveillants bancaire, et en particulier les réseaux de zombies bancaires.

Le rapport met l'accent sur 2015 et fournit des détails, analyse en profondeur de la structure du réseau de robots bancaire presque impeccable, et l'émergence de botnet-as-a-service et les réseaux de zombies mobiles.

Botnets-as-a-service et botnets mobile entré sur le marché

Ce modèle (botnet-as-a-service) a gagné en popularité à travers 2015, avec d'autres acteurs de logiciels malveillants location de sous-ensembles leurs botnets pour d'autres opérations malveillantes telles que:

- DDoS (déni de service distribué) attaques;

- Cliquez sur la fraude;

- extraction de monnaie Crypto;

- Les attaques ciblées.

En outre, botnets mobiles ont également montré une utilisation accrue pour une gamme d'activités malveillantes, y compris DDoS, cliquez sur la fraude, et les attaques d'usurpation d'identité. Cependant, selon les recherches, la demande de la « régulière » de service botnet-as-a-kit est encore plus grand, tout simplement parce qu'il donne les cyber-criminels la possibilité de contrôler et de surveiller le fonctionnement du malware.

Botnets bancaires 2015: Anciennes et nouvelles

Image Source: https://www.secureworks.com

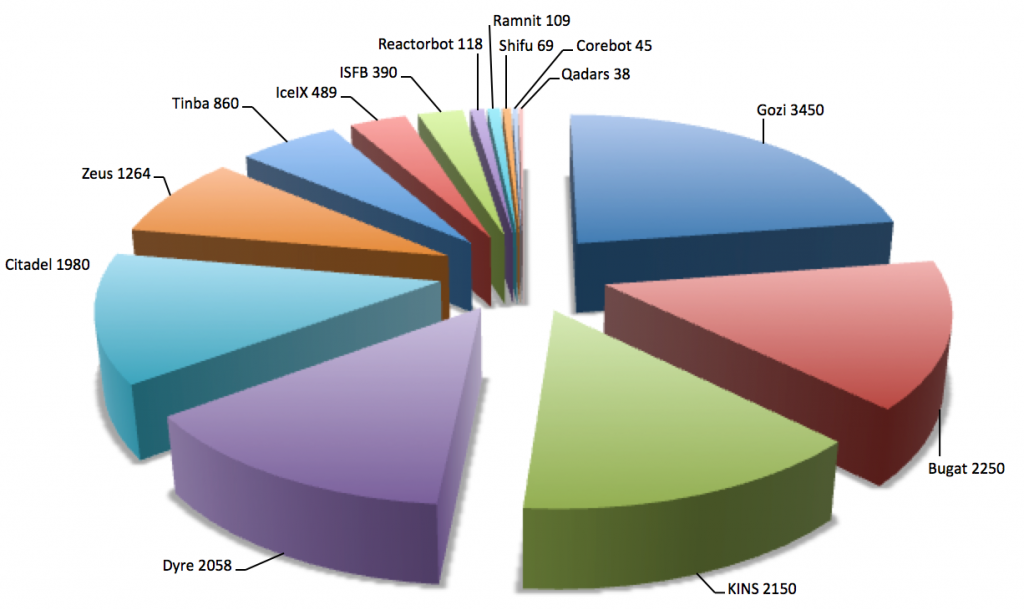

Les chercheurs ont observé que plusieurs botnets de 2014 a continué à fonctionner. Cependant, nouveaux ajouts sont entrées l'infrastructure botnet:

- Shifu

- Corebot

- Reactorbot

2015 a également vu une augmentation de l'activité de plusieurs autres réseaux de zombies tels que Qadars, Tinba, Gozi NeverQuest. Global, botnets bancaires ont montré une activité sans précédent tout au long de l'année écoulée, avec la réapparition de Ramnit et Bugat après avoir été pris dans 2014.

Heureusement, opérations botnet Takedown ne sont pas arrêtés, malgré la résilience des cyber-criminels. L'année dernière, la collaboration entre ont enregistré une augmentation application de la loi et les fournisseurs de sécurité, tous du mal à saisir les serveurs et les infrastructures de réseaux de zombies. Un seul succès, cependant, a été enregistré, et ce fut la mise au sol du succès de la tristement célèbre Dyre, après que les autorités russes ont attaqué les bureaux d'une société de distribution de film situé à Moscou.

Botnets bancaires 2015: Caractéristiques

botnets bancaires sont généralement sophistiqués dans la structure et mettre en œuvre diverses fonctions. Même si les botnets visent généralement à obtenir des informations financières et l'utilisation de systèmes compromis pour un gain financier, ils ciblent des renseignements personnels et. les informations d'identification électroniques sont souvent récoltées dans les opérations de botnet alimenté. Tout au long de 2015, botnets bancaires ont atteint un nouveau point haut; la plupart d'entre eux ont été observés pour intégrer des solutions de commande et de contrôle de la sauvegarde via la sauvegarde DGA (algorithme de génération domaine).

En outre, la plupart des botnets utilisent désormais des routeurs en tant que serveurs compromis proxy pour cacher la commande réelle et serveurs de contrôle, tirer parti des réseaux p2p à la surveillance de by-pass, et, sans surprise, utiliser Tor et I2P pour résister à la divulgation.

Botnets bancaires 2015: cibles

Les institutions financières et les banques ont continué d'être une cible primaire pour les réseaux de zombies bancaires. Cependant, criminels ont manifesté leur intérêt dans la finance d'entreprise et de services de paie et les organisations de négociation d'actions, principalement situés dans les régions développées avec les résidents riches. Les chercheurs ont observé des acteurs malveillants ciblant les pays avec protection de compte faible et des difficultés dans les transactions internationales. Intéressant, criminels ont également été intéressés par les pays qui ont nécessité l'ingérence locale en matière de blanchiment d'argent. En d'autres termes, principales cibles 2015 étaient les banques et les diverses institutions financières dans la région Asie-Pacifique, Moyen-orient, et Europe de l'Est.

Banque botnets Livraison Ransomware

2015 a vu un tour intéressant des événements - botnets bancaires ont été observés pour offrir non seulement des chevaux de Troie bancaires, mais aussi des pièces ransomware. L'équipe CTU de Dell explique le changement avec le besoin croissant de groupes de lutte contre la cybercriminalité organisés pour trouver de nouvelles façons de voler l'argent de leurs victimes. Cette explication simple illustre aussi l'intensité des logiciels malveillants mobiles et botnet-as-a-service.

Jettes un coup d'oeil à Le rapport de Dell CTU.