Los hackers siguen aprovechar el día cero recientemente descubierto explotar en Adobe Flash para atacar a las víctimas a través de malware BEDEP este momento.

¿Qué es un día cero Exploit?

Un "exploit de día cero" (ataque, amenaza, etc) ocurre durante el tiempo en que se libera un nuevo programa o una aplicación y hackers encuentran una vulnerabilidad en que antes de que los desarrolladores o no fueron capaces de solucionar a tiempo.

Los desarrolladores no han tenido tiempo o "cero días" para parchear el flujo por el momento. Es el espacio perfecto para los ciberdelincuentes se aprovechen de ese programa en particular y el uso de la vulnerabilidad para infectar los sistemas de las víctimas para diversos fines y mediante varios trucos "maliciosa".

Los trucos "maliciosa" ...

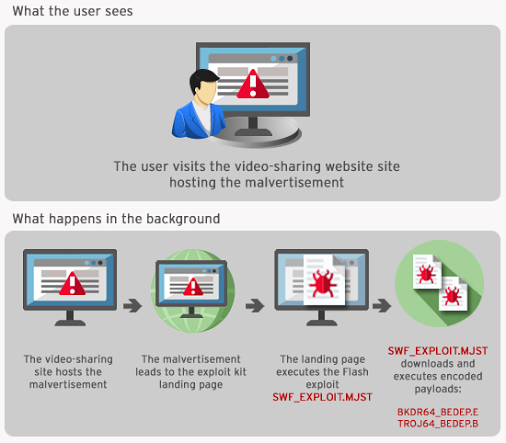

"Malvertising" (publicidad maliciosa) trucos son tales que los usuarios de Internet señuelo para que haga clic en los anuncios falsos que luego redirigir a los usuarios a la URL de alojamiento la hazaña. Al hacer clic en el malvertisement permite el malware para descargar en el sistema de la víctima lo cual crea una puerta trasera para los hackers para robar datos sensibles, dañar el sistema, instalar malware adicional en él, etc.

El día cero Exploit en Adobe Flash con BEDEP

En febrero, el segundo, Desarrolladores de Adobe encontraron apresurarse a remendar un flujo de día cero en la última versión de Adobe Flash.

Al principio, los piratas informáticos se aprovecharon de la vulnerabilidad de Adobe detectado como SWF_EXPLOIT.MJST. Días después, expertos de malware descubrieron que el exploit está infectando los sistemas de las víctimas a través de malware BEDEP.

Al parecer,, de acuerdo con los expertos de trendmicro.com, esta no es la primera vez que el malware BEDEP se ha utilizado para Adobe cero día. De hecho, en el final de enero divisaron un flash de día cero que conduce a explotar el malware BEDEP la descarga en el equipo infectado.

Alvin Bacani, ingeniero de investigación de Trend Micro, Explicó que la primera vez que se detectó el flujo, los delincuentes cibernéticos utilizaban el llamado "Angler Exploit Kit" para enviar varios anuncios pop-up maliciosos.

Agregó que la misma táctica maliciosa se emplea por el malware BEDEP así, excepto que utiliza el "Hanjuan Exploit Kit" para conectar el sistema infectado para botnet del hacker.

En breve, el propósito del malware es "convertir los sistemas infectados en un botnet para otros fines maliciosos,"De acuerdo con Bacani.

"Adicionalmente, BEDEP es conocido por llevar a cabo la publicidad de las rutinas de fraude y descargar malware adicional ".

Asesoramiento amenaza de Bacany también declaró que, “BEDEP vino inicialmente desapercibida y desapercibido debido a su encriptación pesada y el uso de las propiedades de archivo de Microsoft para su disfraz, así como el uso de las funciones de exportación aparentemente legítimos ".