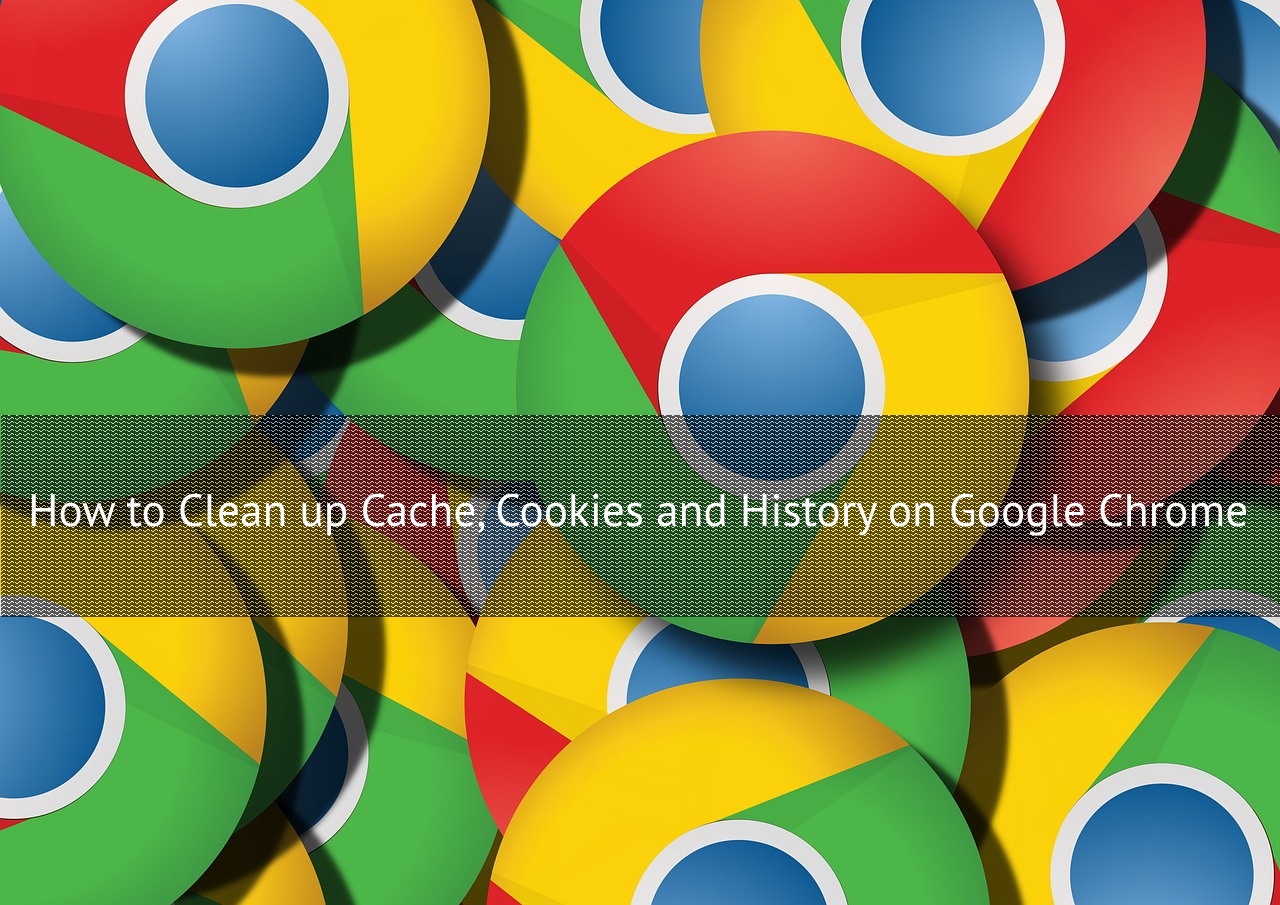

Cómo limpiar la caché, Cookies e historial en Google Chrome

То archivos basura y limpiar eficazmente el espacio vacío libre, los usuarios pueden limpiar su caché, cookies y el historial almacenados en el navegador web Google Chrome. Si bien esto puede parecer difícil para algunos usuarios, nuestras instrucciones detalladas mostrar cómo esto puede…